今天,我們宣佈從 Cloudflare 邊緣提供對惡意軟體檢測和預防的直接支援,為 Gateway 使用者提供對抗安全威脅的另一道防線。

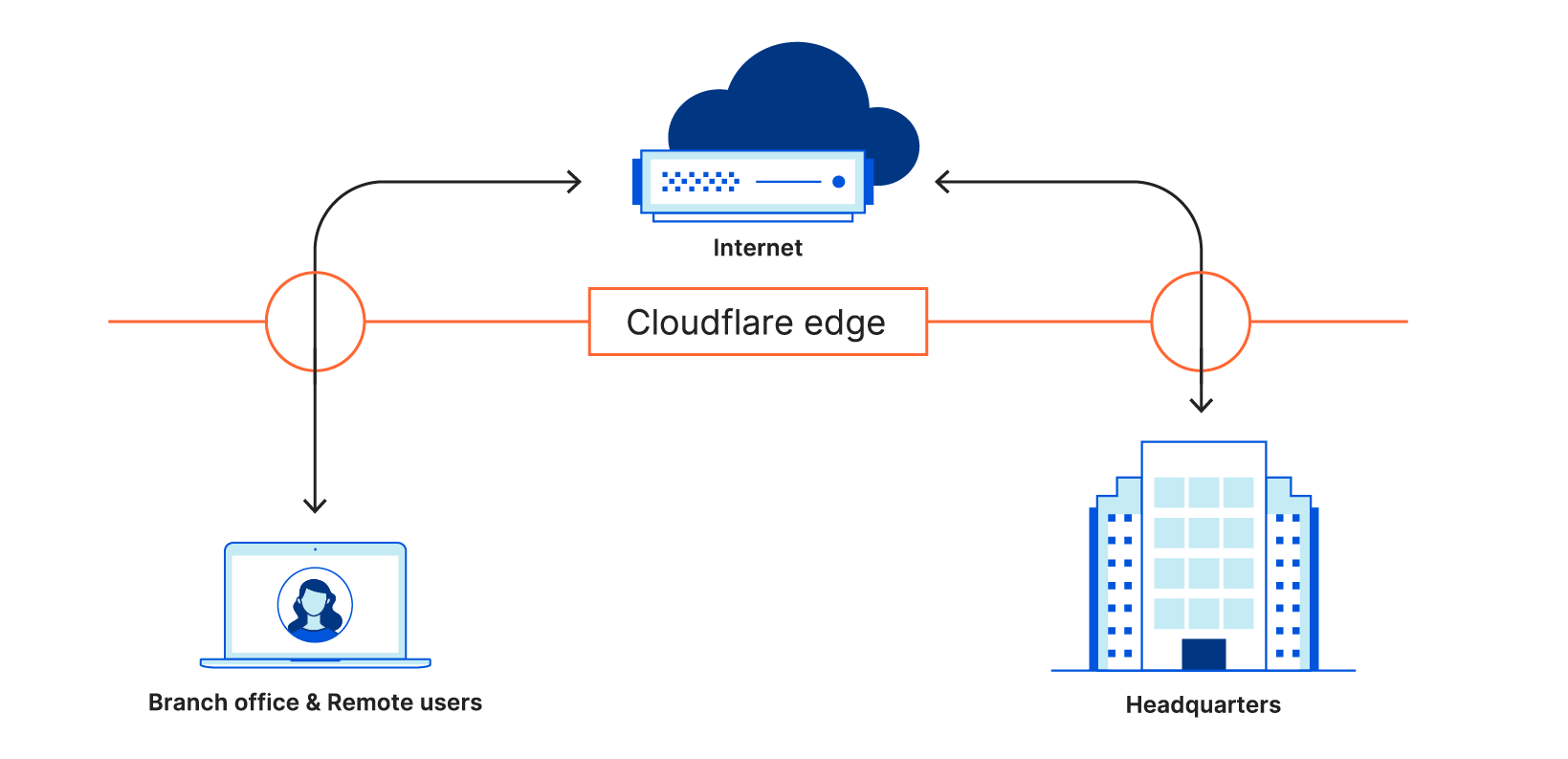

Cloudflare Gateway 保護員工和資料免受網際網路上威脅的侵害,並可在不犧牲安全效能的前提下做到這一點。Gateway 客戶不必將流量回傳到一個中央位置,而是連線到 Cloudflare 設立於全球 200 個城市的某個資料中心,並在那裡由我們的網路套用内容與安全性原則,以保護他們的網際網路流量。

去年,Gateway 從一款安全 DNS 篩選解決方案擴展為一個全面的安全 Web 閘道,也能保護每個使用者的 HTTP 流量了。這樣一來,管理員不僅可以偵測和封鎖 DNS 層的威脅,還能偵測和封鎖惡意 URL 以及意外的檔案類型。而且,管理員現在能夠建立具有高影響力的公司範圍原則,為使用者提供一鍵式保護,或者基於使用者身分建立更加精細的規則。

本月初,我們在 Cloudflare Gateway 中推出了應用程式原則,讓管理員能夠更加輕鬆地封鎖特定的 Web 應用程式。借助此功能,管理員可以封鎖那些通常被用來散佈惡意軟體的應用程式,例如公共雲端檔案儲存。

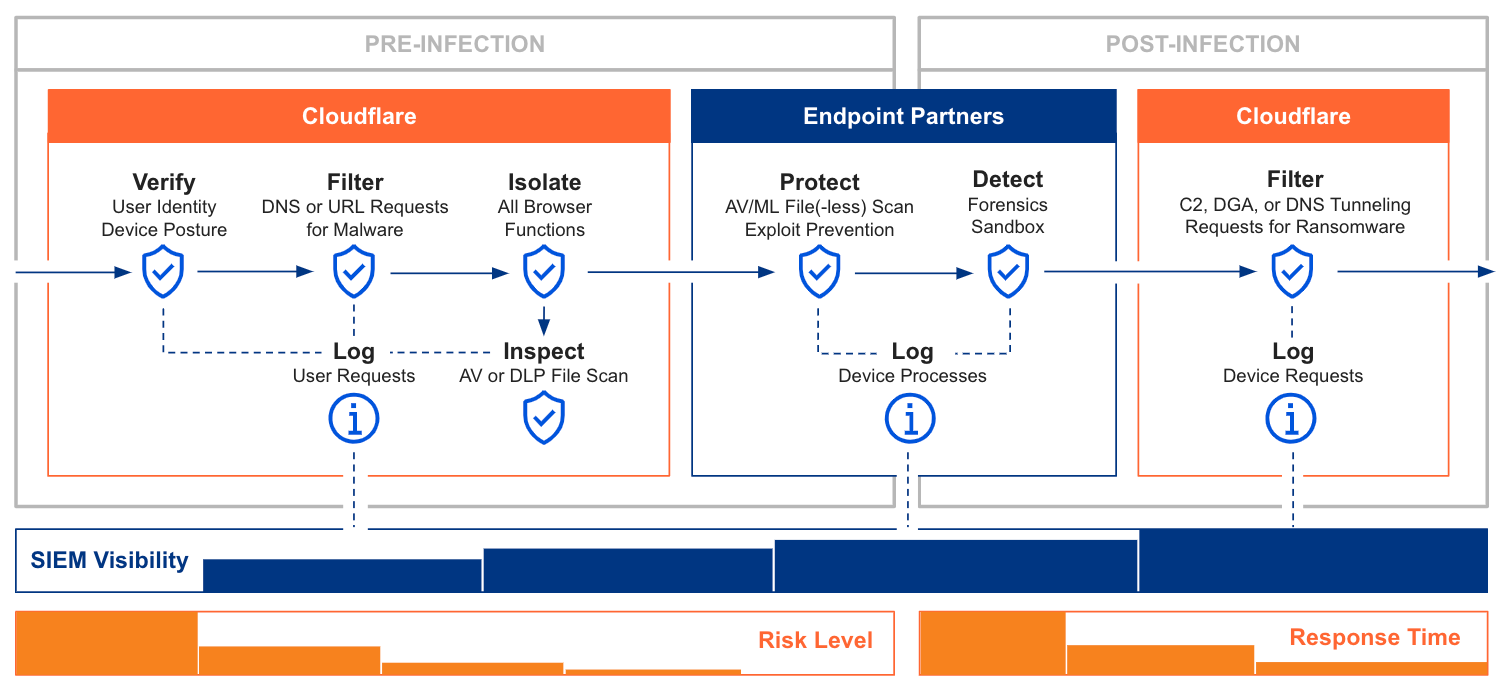

這些 Gateway 功能實現了分層安全性。借助 Gateway 的 DNS 篩選功能,客戶能夠免於DNS 通訊協定濫用威脅的侵害。攻擊者使用這些通訊協定與 C2 服務器通訊,下載植入物有效負載或洩露公司資料。DNS 篩選適用於所有產生 DNS 查詢的應用程式,而 HTTP 流量檢查能夠透過深入研究使用者在瀏覽網際網路時可能遇到的威脅來加以補充。

今天,我們欣然宣佈在 Cloudflare Gateway 中再增加一層防禦,即:病毒防護。管理員現在可以防止惡意軟體和其他惡意檔案被下載到公司裝置上,因爲這些檔案在穿過 Cloudflare 的邊緣時會接受檔案檢查。

停止惡意軟體散佈

首先,防止公司基礎結構和裝置被惡意軟體感染是 IT 管理員的一件頭等大事。惡意軟體可以造成大範圍破壞:業務營運可被勒索軟體破壞,敏感資料可透過間諜軟體外洩,而本機 CPU 資源則可被挖礦劫持惡意軟體攝取用來牟取經濟利益。

為了入侵網路,惡意執行者通常會試圖透過藉由電子郵件發送的附檔或惡意連結來散佈惡意軟體。最近,為了逃避電子郵件安全防護,威脅執行者開始利用其他通訊渠道 (例如簡訊、語音和支援工單軟體) 散佈惡意軟體。

惡意軟體的毀滅性影響,加上有入侵風險的巨大攻擊面,使惡意軟體防護成為安全團隊的心頭大事。

縱深防禦

沒有任何一種工具或方法能提供完美的安全性,因此需要採取分層防禦手段來防範從這些不同工具逃脫的威脅。並非所有威脅都能為威脅研究人員事先掌握,一旦使用者成功連線到含有潛在惡意內容的站點,管理員就需要仰仗額外的檢查工具。

高度複雜的威脅可能會滲透進使用者的網絡,安全團隊的首要任務是迅速判斷其組織所受攻擊的範圍。在最糟糕的的情形中,一旦使用者存取被認定為具有惡意的網域、網站或檔案,安全團隊就只剩下最後一道防線,那就是清楚了解其組織所受攻擊的來源以及受到影響的資源。

隆重推出檔案掃描

如今,您可以借助 Cloudflare Gateway 來增強端點保護並防止惡意檔案下載到員工裝置上。檔案透過 Cloudflare 邊緣從網際網路傳入時,Gateway 會在距離最近的資料中心對其進行掃描。如同管理 DNS 和 HTTP 流量篩選所使用的情報一樣,Cloudflare 也為客戶管理這一層防禦,管理員無需購買額外的防毒授權,也不必為時時更新病毒定義而操心。

當使用者發起下載並且檔案在 Cloudflare 的邊緣穿過 Gateway 時,這個檔案會傳送到惡意軟體掃描引擎。此引擎包含惡意軟體樣本定義,而且每天都會更新。Gateway 掃描檔案並偵測到惡意軟體時,這會透過重設連線來封鎖檔案傳輸,然後將連線結果作為下載錯誤顯示在使用者的瀏覽器中。Gateway 還會記錄從中下載檔案的 URL、檔案的 SHA-256 雜湊,以及檔案因爲含有惡意軟體而被封鎖的事實。

一種常見的安全性方法是「假定違規」。安全團隊做出這種假定來確認並非所有威脅都已事先掌握,並針對快速回應威脅進行最佳化。借助 Gateway,管理員可以利用其集中式日誌記錄功能,全面了解威脅給組織帶來的影響,並提供清晰的步驟來糾正威脅,作為事件回應的一部份。

入侵後偵測惡意軟體

運用「假定違規」方法時,安全團隊將依賴從與攻擊相關的所有可用資訊來揭示可採取行動的見解。更複雜的攻擊由此可能會顯露出來:

- 透過諸多手段利用使用者的系統後 (引出「假定違規」方法),將第 0 階段植入物 (或注入物) 放入被利用的裝置。

- 這個檔案可能已經齊全,也可能需要更大植入物的其他部份,這將一個 DNS 查詢發送到某個網域 (威脅研究人員之前不知這個網域與用於攻擊活動的 C2 相關聯)。

- 對 C2 伺服器查詢的回應中含有編碼的資訊,指明植入物可從哪裡下載它的其他元件。

- 植入物利用 DNS 通道連線到另一個網域 (威脅研究人員依然不知這具有惡意),以下載植入物的其他元件。

- 植入物構造完整後,執行由另一台 C2 伺服器分派的任意任務,包括洩漏本機檔案、在網路中橫向移動、加密本機電腦上的所有檔案,甚至是使用本機 CPU 來進行加密貨幣挖礦。

Cloudflare Gateway 不單是偵測和封鎖對已知與 C2 或 DNS 通道關聯或可能由網域產生演算法 (DGA) 產生的網域的查詢,還利用來自威脅研究的試探法識別可能由 DGA 為滿足上述攻擊目的而產生的查詢,從組織的日誌資料中偵測這些先前未知的威脅,並在安全管理員需要手動干預之前主動封鎖。

威脅研究不斷進步。Cloudflare Gateway 減輕 IT 管理員的負擔,擔起緊跟安全威脅發展的腳步,提供衍生自 Cloudflare 網路的深入見解,為規模不等、位置各異的組織提供保護。

下一步驟

我們的目標是為規模不限的組織提供完善但又易於實施的安全性功能,幫助他們將注意力重新放到對業務至關重要的事務上。我們很高興能繼續拓展 Gateway 的能力,為使用者和他們的資料提供保護。DNS 通道與 DGA 偵測功能已包含在 Gateway DNS 篩選中,免費供 50 人以內團隊使用。Cloudflare 邊緣內嵌偵測惡意軟體功能則隨同 Teams Standard 和 Teams 企業方案提供。

我們才剛剛起步;網路層篩選以及與 GRE 通道整合將擇日推出,敬請期待。點選此連結立即註冊。