今天我们发布了 Cloudflare One™。在与成千上万的客户就企业网络的未来进行对话的指导下,这是工程技术开发的顶峰。它提供安全、快速、可靠、具有成本效益的网络服务,与领先的身份管理和终端安全提供商集成。

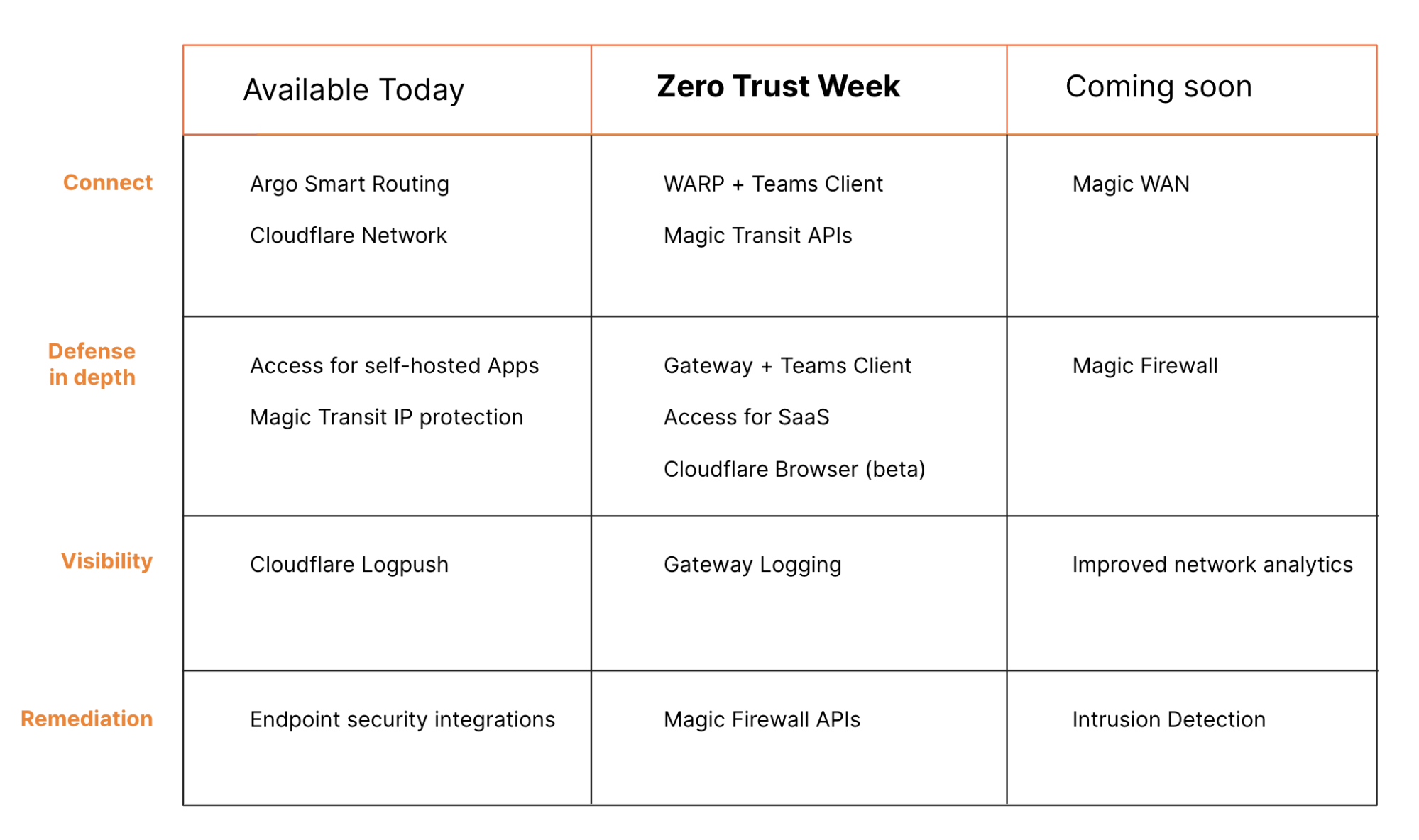

在本周,我们将推出支持 Cloudflare One 的组件,包括用于台式机和移动设备的 WARP Gateway 客户端,用于 SaaS 的 Access 解决方案,浏览器隔离产品以及下一代网络防火墙和入侵检测系统。

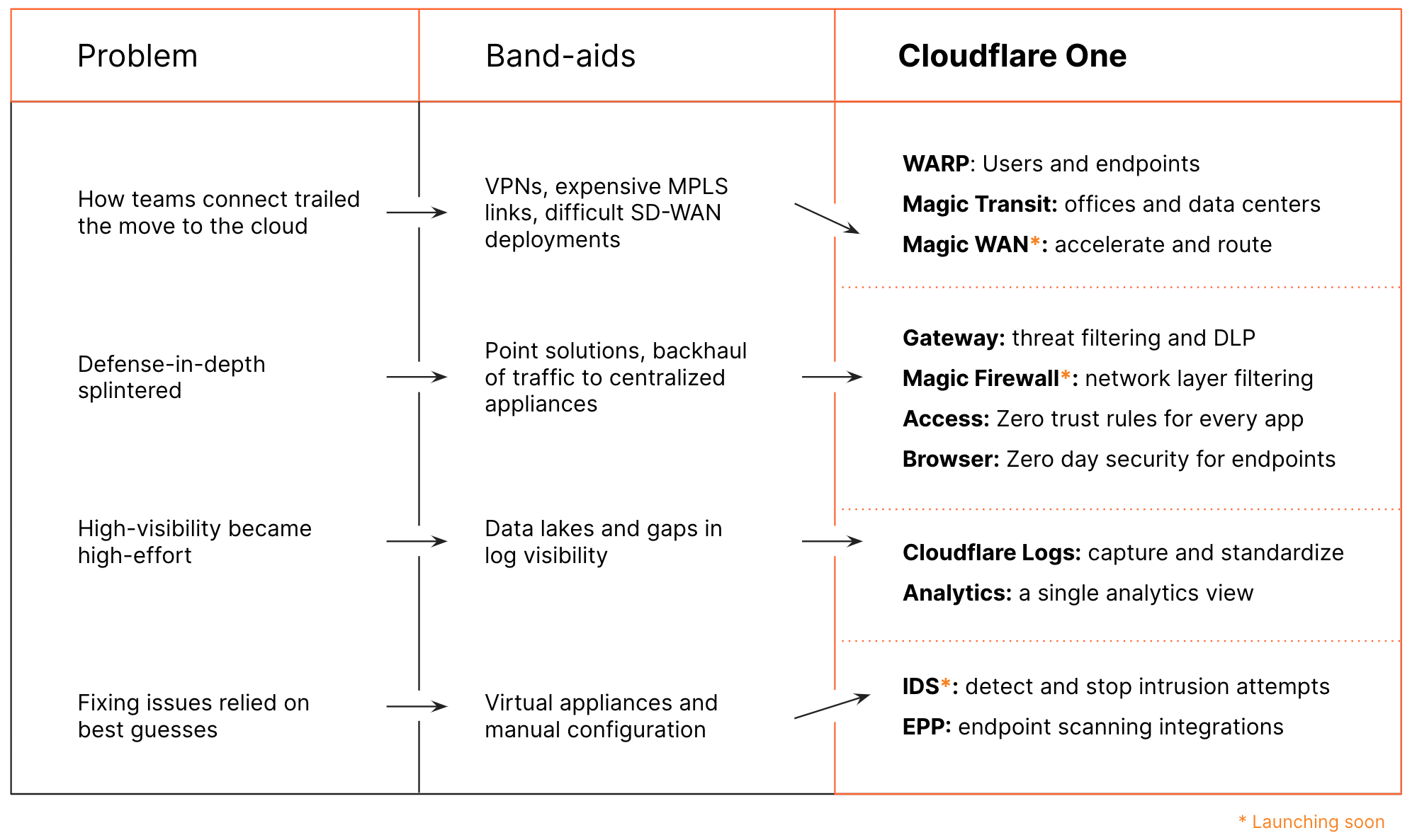

企业网络的旧模式已经被移动、SaaS 和公共云所淘汰。2020 年的事件又加速了对新模式的需求。零信任网络是未来,我们很自豪能够实现这个未来。过去两年来,我们一直致力于 Cloudflare One 的组件开发,今天我们很高兴地向大家展示它们是如何整合成一个强大的 SASE 解决方案的,并与大家分享客户是如何使用它来为企业网络提供更安全、更高效的未来的。

什么是 Cloudflare One?安全,优化的全球网络

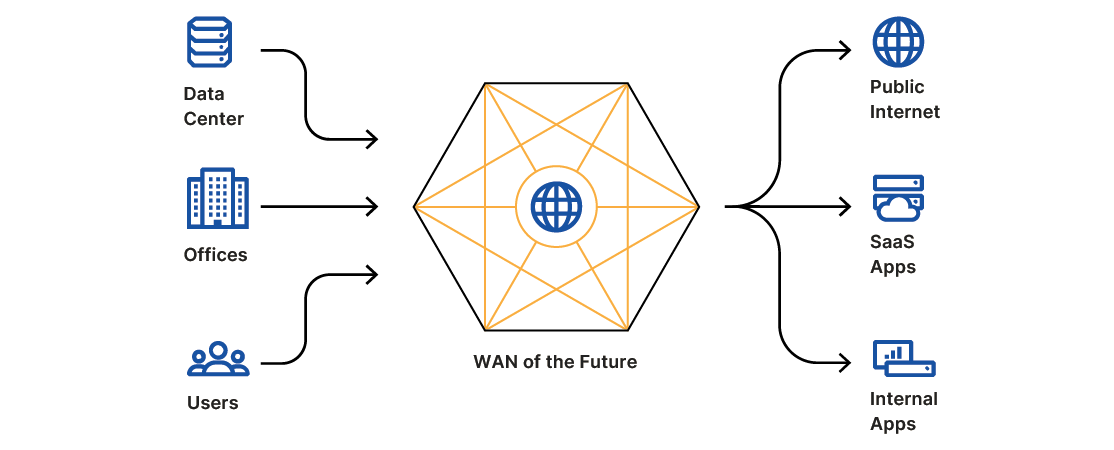

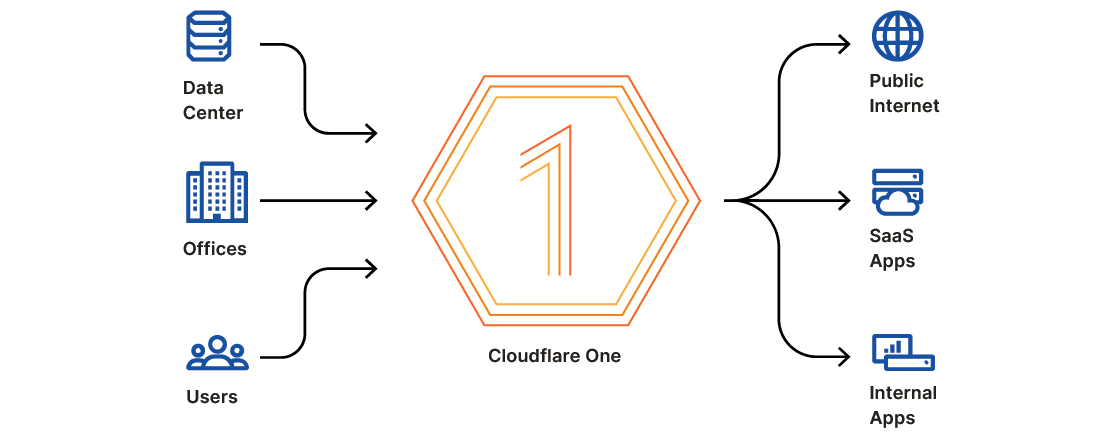

Cloudflare One 是一种全面的,基于云的网络即服务解决方案,旨在安全,快速,可靠地定义企业网络的未来。它用一个单一的网络取代了杂乱的设备和广域网技术,该网络通过一个用户界面提供基于云的安全、性能和控制。

Cloudflare One 将用户如何连接、分支机构的匝道、应用程序的安全连接以及对SaaS 的控制访问整合到一个平台中。

Cloudflare One 反映了当今企业网络的复杂性质:移动和远程用户、SaaS 应用程序、托管在私有数据中心和公共云中的混合应用程序,以及员工在公司和个人设备上安全使用更广泛的互联网所面临的挑战。

无论您称其为 SASE 还是简单地称其为新的现实,当今的企业在网络和应用程序栈的每一层都需要灵活性。无论用户身在何处,无论是在办公室、移动设备上,还是在家工作,都需要安全且经过身份验证的访问。企业网络架构需要反映现代计算的状态,即需要安全、过滤的互联网入口以访问 SaaS 或公共云,需要安全的应用程序连接以防止黑客和 DDoS,以及需要快速、可靠的分支机构和家庭办公室访问。

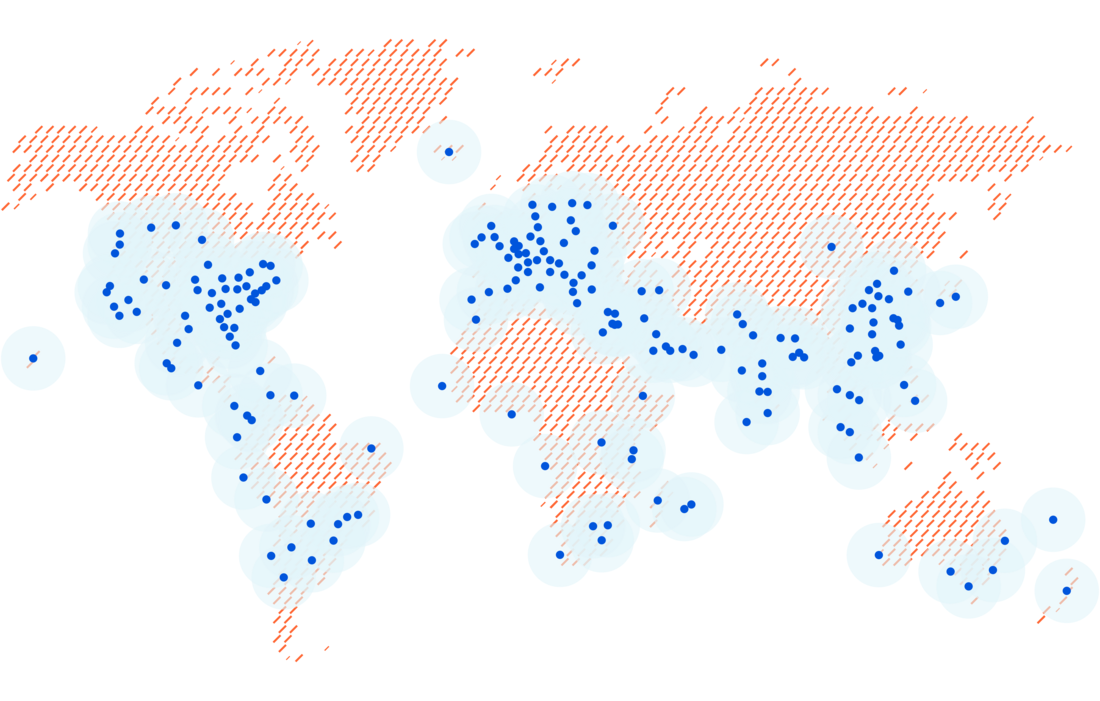

新的公司网络需要全球化。无论应用程序驻留在哪里,或者员工驻留在哪里,连接都必须是安全且快速的。借助 Cloudflare 的大规模全球业务,我们可以通过优化的骨干网对流量进行保护,路由和过滤,该骨干网使用实时互联网情报来防御最新威胁,并可在恶劣的互联网天气和中断情况下路由流量。

然而,你的强大程度取决于你最薄弱的环节。如果你允许错误的人访问,或者你的终端用户的设备被泄露,那么你的网络有多安全都无济于事。这就是为什么我们激动地宣布 Cloudflare One 充分利用 Cloudflare 网络的力量,并将其与同类最佳的身份管理和设备完整性相结合,以创建一个涵盖当今和未来整个企业网络的完整解决方案的原因。

合作伙伴生态系统:身份管理

大多数组织已经拥有一个或多个身份管理系统。我们正在与所有主要提供商集成,而不是要求他们进行更改。本周,我们宣布与 Okta,Ping Identity 和 OneLogin 建立合作伙伴关系。我们支持几乎所有其他领先的身份提供商,包括 Microsoft Active Directory 和 Google Workspace,以及广泛采用的消费者和开发人员身份平台,例如 Github,LinkedIn 和 Facebook。

功能强大的 Cloudflare One 让您不必仅使用一个身份提供者进行标准化。我们看到多家公司可能为全职员工提供一个身份提供者,为承包商提供另一个身份提供者。或者一个是他们自己选择的,另一个是他们从收购中继承的。Cloudflare One 将与一个或多个身份提供者集成,并允许您在所有应用程序中设置一致的政策。

对我来说,这个比喻说得通,身份提供者发放护照,Cloudflare One 则是检查护照是否有效的边境代理。在任何特定时刻,只需更新边防人员遵循的指示,就可以允许或禁止来自不同提供商的不同护照进入。

合作伙伴生态系统:设备完整性

除了身份之外,设备完整性和端点安全性也是零信任解决方案的重要组成部分。本周,我们宣布与 CrowdStrike,VMware Carbon Black,SentinelOne 和 Tanium 建立合作伙伴关系。这些提供程序在设备上运行,并确保它们没有受到损害。同样,组织可以集中使用一个单一供应商实现设备完整性,也可以与 Cloudflare One 混合使用,以提供一致的控制平面。

扩展边界控制的类比,就像进入一个国家时进行温度筛查和 COVID-19 测试一样。即使您有有效的护照,如果您不健康,也会被拒之门外。通过与领先的身份和设备完整性提供商合作,Cloudflare One 提供了强大的身份和访问管理解决方案,可完全实现零信任的承诺。

我们很高兴与这些领先的身份管理和端点安全公司合作,使 Cloudflare One 变得灵活而强大。

作为对 Cloudflare One 的介绍,我想提供一些背景知识,说明为什么现有的模式不起作用,企业网络的未来会是什么样的,以及我们将走向何方。为了了解 Cloudflare One 的强大功能,您首先必须了解我们用于构建和保护公司网络的方式,以及向移动,云和远程工作的过渡如何迫使这一范式发生根本性的变化。

中古时代:企业安全曾经如何运作

互联网被设计为大规模的分散网络。任何计算机都可以连接到该网络,并将数据从一个位置路由到另一位置。该模型提供了弹性,但不能保证快速或可用的连接。早期的互联网也缺乏安全框架。

结果,企业不信任互联网作为其业务平台。为了保持员工的生产力,网络连接必须快速且可用。这些连接也必须是安全的。因此,企业构建了自己的互联网影子版本:

- 公司在办公室之间及其数据中心购买了专用的私有连接,组成昂贵的 MPLS 链路。

- IT 团队跨办公室,VPN 硬件和客户端管理复杂的路由。

- 安全团队部署了物理防火墙盒和 DDoS 设备,以确保专用网络的安全。

- 当员工不得不使用互联网时,安全团队会通过一个中心位置对流量进行回传,以使用更多硬件(互联网网关)过滤出站连接。

传统的公司安全遵循城堡和护城河的方法,将所有敏感的应用程序和数据放在城堡中,要求所有员工每天都在城堡中工作,然后使用防火墙,DDoS 设备,网关等在城堡周围建立隐喻的护城河:难以管理的混乱设备和供应商。

中古时代已久

尽管更聪明的攻击者一直在寻找突破护城河的方法,这始终是城堡和护城河方法的问题,但这并不是最终导致该模式失败的原因。相反,变化来自技术格局的转变。智能手机使工人的流动性日益增加,使他们可以在护城河外冒险。SaaS 和公共云将数据和公司应用程序移出了隐喻的城堡。

并且,在 2020 年,COVID-19 迫使所有人远程工作,从而改变了一切。如果员工不再来城堡工作,整个范例将彻底崩溃。这种过渡早已发生,但是今年无疑在阴燃的大火上倒了汽油。越来越多的公司意识到,前进的唯一途径是接受这样一个事实,即员工、服务器和应用程序现在是“在互联网上”,而不是“在城堡里”。这种新模式被称为“零信任”。

Google 于 2014 年发表的开创性论文 “BeyondCorp:一种新的企业安全方法” 将零信任安全的理念带入主流。谷歌在 2014 年的远见是,您可以通过确保每个应用程序固有地不信任每个连接来解决互联网上每个员工和应用程序所面临的挑战。如果您所使用的网络固有的信任度为零,那么每个应用程序的每个用户都将持续地进行身份验证。这一强大的功能将同时增强安全性,同时允许企业更多地采用云应用程序以及移动和远程工作。

未来的局域网:安全的广域网

我们在与客户交谈时意识到,即使是分析师和竞争对手也没有完全认识到零信任模式带来的一些挑战。采用零信任模型的好处之一是,它使启用分支机构和家庭办公室更容易,成本更低。您无需租用昂贵的 MPLS 链路来连接分支机构(在人们在家工作时这几乎是不可能的),而只需对每个应用程序的每次使用进行身份验证。

这与我们过去六个月从客户那里听到的一些话一致:“也许互联网已经足够好了。”像物理办公室一样,许多 MPLS 或 SD-WAN 部署目前处于空闲状态。然而,员工的工作效率仍然很高。如果用户可以转向在互联网上运行的模型,并改进互联网,团队就不必在传统的路由上花钱。未来的公司网络不会再试图建立更多的私人网络,而是会利用互联网,但具有更高的安全性、性能和可靠性。

这听起来不错,但它打开了一个全新的蠕虫罐头。本质上,您需要将更多的应用程序公开给互联网。如果您正确地实施了零信任,它们可能不会受到未经授权的使用,但这将使它们面临许多不太复杂但极具破坏性的挑战。

2019 年底,我们看到一种令人不安的新趋势开始出现。DDoS 攻击者将他们的攻击重点从让公司难堪的网站下线转移到越来越多的针对内部应用程序和网络。不幸的是,我们在疫情大流行期间看到了更多这样的攻击。

这不是巧合。这是为了支持远程工作,公司被迫将更多的内部应用程序暴露在互联网上的直接结果。让我们惊讶的是,虽然我们预期 Access 和 Gateway 是自然的产品配对,但希望迁移到“零信任”模型的客户也经常将 Cloudflare 的 DDoS 和 WAF 产品捆绑在一起。

这很合理。如果您将更多的应用程序暴露到互联网上,那么过去面向互联网的应用程序必须处理的问题现在也变成了内部应用程序的问题。我们清楚地认识到,未来的 SASE 或零信任网络还需要包含 DDoS 缓解和 WAF。

使互联网安全可靠地满足企业需求

我们同意与我们交谈过的那些认为互联网几乎足以取代公司网络的客户的看法。我们一直在开发产品,以填补需要改进的空白。区域公共云提供商中的虚拟设备是不够的。企业需要一个全球性的、分布式的网络来加速任何地点的流量。

在过去的十年中,我们已经建立了 Cloudflare 的网络。使互联网与世界各地的用户更接近,并支持不可思议的规模。根据 W3Techs,超过 14% 的网络已经依赖于我们的网络。我们还可以使用它来不断地大规模测量互联网并找到更快的路由。这种规模使我们能够将 Cloudflare One 交付给任何组织,无论它们位于何处或员工队伍有多么全球化,并确保其网络和应用程序安全,快速和可靠。

为 Cloudflare One 作铺垫

我们从处理网络上网站流量的经验也可以应用到企业如何连接到其他所有东西上。这一旅程始于去年,当时我们推出了 Cloudflare WARP,这是一款消费类产品,可以通过 Cloudflare 的网络路由离开个人设备的所有连接,我们可以对其进行加密和加速。本周,我们将展示 WARP 客户端现在是如何将员工流量引入 Cloudflare One 的。

我们在移动设备上发布 WARP 是因为我们知道这将是最难做到的。传统上,VPN 客户端是为台式机设计的,是笨拙而耗电的。如果它们有移动版本,它们也是被笨拙地移植到其他平台上的。我们计划让 WARP 在手机平台上运行良好,而不会消耗电池寿命或减慢连接速度,因为我们知道如果我们能够实现这一点,那么就很容易将其移植到受限制较少的桌面平台上。

我们也首先为消费者推出了它,因为他们是你所能组建的最好的 QA 团队。在过去的一年里,有超过 1000 万的消费者体验了 WARP。我们已经从互联网的每个角落看到了边缘情况,并使用他们来解决漏洞。我们知道,如果我们能让 WARP 客户端成为消费者喜欢使用的东西,那么它将与市场上的其他企业解决方案形成鲜明对比。

与此同时,我们开发的产品为数据中心和办公室提供了同样的改进。我们去年发布了 Magic Transit,以提供安全、高效、可靠的,到互联网的IP连接。今年早些时候,我们在推出 Cloudflare 网络互连(CNI)时扩展了该模型,以使我们的客户可以将分支机构和数据中心直接与 Cloudflare 互连。

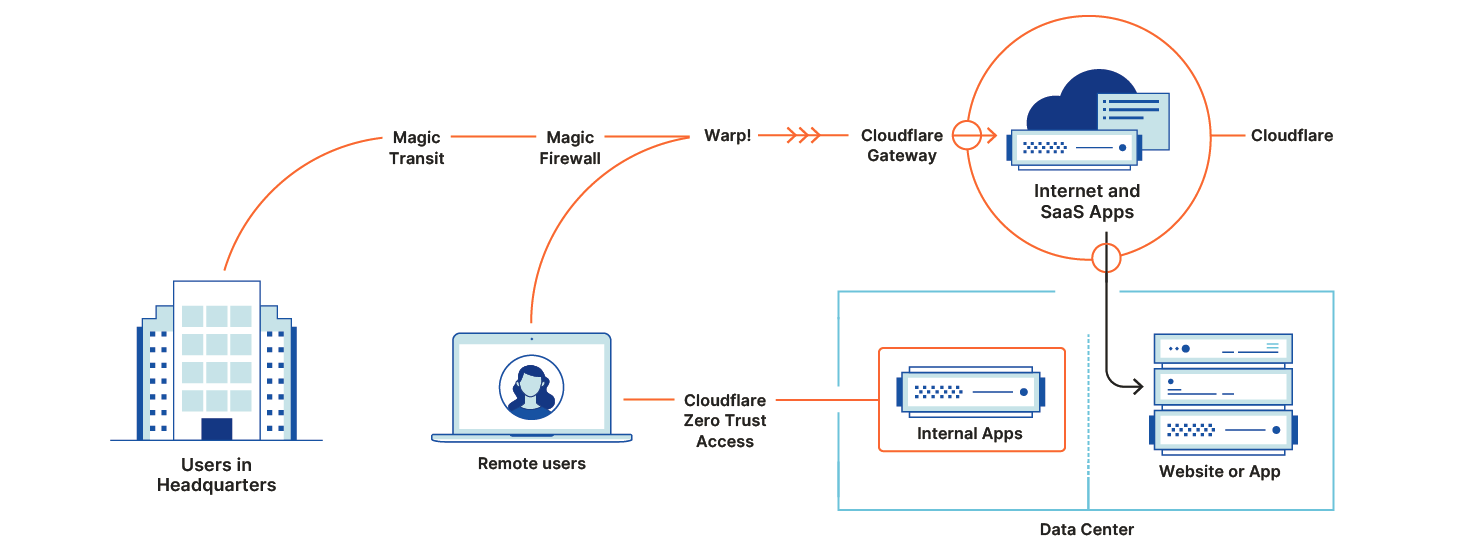

Cloudflare Access 首先将身份信息引入 Cloudflare 的网络。我们根据身份和上下文对入站和出站连接应用过滤器。无论服务器或用户的位置如何,每次登录、请求和响应都要通过 Cloudflare 的网络进行代理。

Cloudflare Gateway 可确保与互联网其余部分的连接安全。首先通过 Cloudflare 的网络路由所有流量,客户可以消除本地防火墙,消除减慢用户速度的互联网回程要求。

把碎片拼在一起

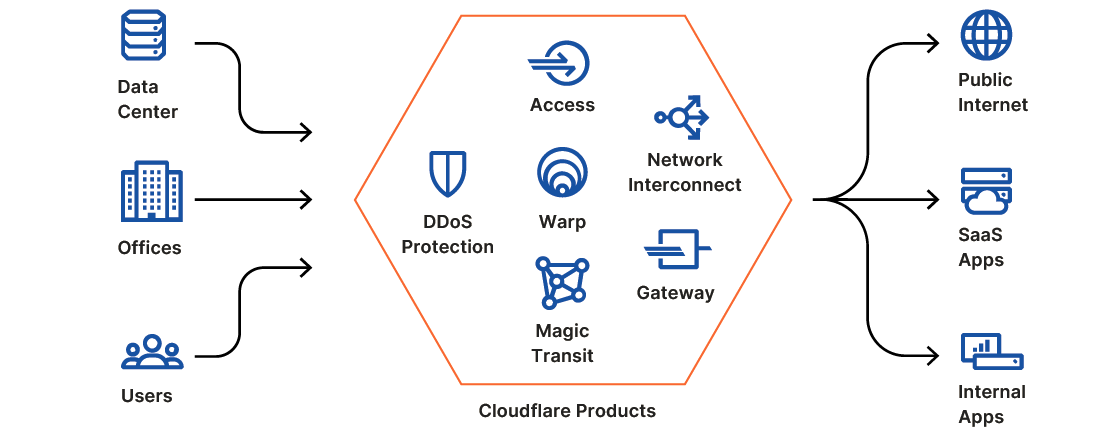

我们将 Cloudflare One 中的产品分为两类:

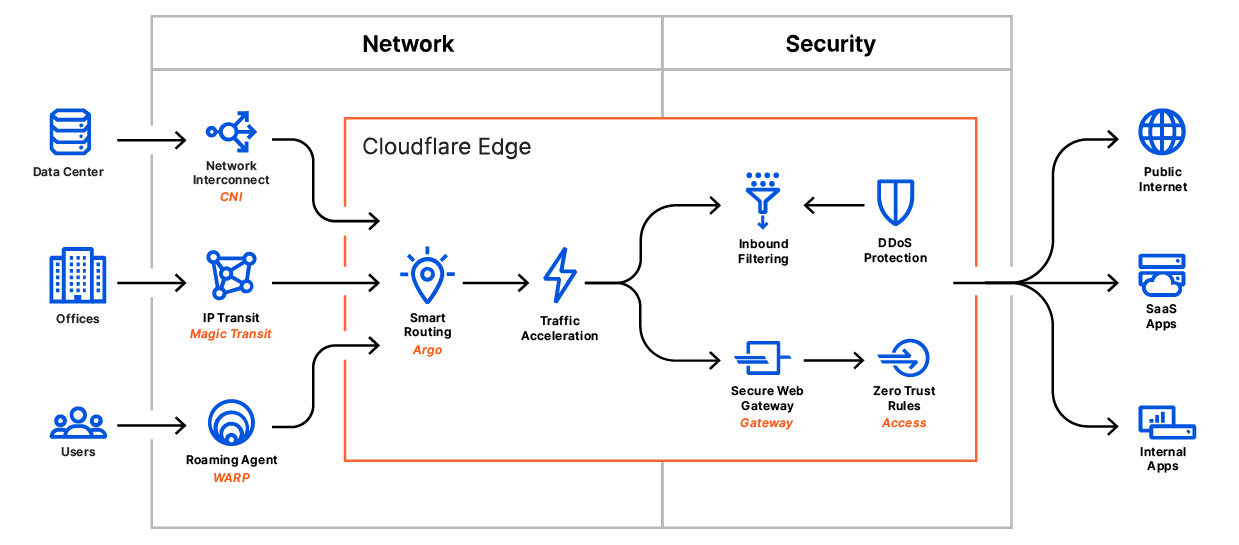

- 入口:将用户、设备或位置连接到 Cloudflare 边缘的产品。WARP 用于端点,Magic Transit 和 CNI 用于网络,Argo 智能路由用于加速流量。

- 过滤器:这些产品保护网络免受攻击,检查流量是否受到威胁,并对数据和应用程序应用最小特权原则。Access 遵循零信任规则,Gateway 负责流量过滤,Magic Firewall 进行网络过滤。

在这个领域中,大多数竞争者只专注于一个领域,而这却失去了将它们组合成一个解决方案所能带来的效率。Cloudflare One 将这些整合到我们的网络中。通过集成这两方面的挑战,我们可以为管理员提供一个单独的地方来管理和保护他们的网络。

Cloudflare 为何与众不同

易于部署,管理和使用

我们一直提供免费和按需付费的计划,任何规模的团队都可以使用信用卡进行注册。这些客户缺乏大型企业的系统集成商或 IT 部门。为了向这些团队提供服务,我们必须构建一个易于访问且易于使用的控制面板和仪表板。

Cloudflare One 中的产品遵循相同的方法;对企业来说足够全面,但是易于使用,任何团队都可以使用这些产品。我们还将其扩展到了终端用户;支持 Gateway 的客户端应用程序就是建立在我们为消费者用户创建 Cloudflare WARP 的经验之上的。

统一的解决方案

Cloudflare One 将整个公司网络置于一个单一的窗格中。通过与领先的身份提供商和端点安全解决方案集成,Cloudflare One 使公司能够在其所有应用程序中实施一套一致的策略。由于网络是所有应用程序的共同点,因此通过将控制权内置到网络中,Cloudflare One 可以确保一致的策略,无论应用程序是新或旧,是在本地运行还是在云中运行,是通过您自己的基础设施还是多租户 SaaS 提供商交付的。

Cloudflare One 还可以帮助合理化复杂的部署。尽管每个应用程序、每个员工和承包商都使用相同的身份提供商会很好,但这并不总是可能的。收购、臭鼬工厂项目和内部分歧可能导致一个公司内部出现多个不同的解决方案。Cloudflare One 允许您将不同的提供商插入到一个统一的网络控制平面中,以确保一致的政策。

显著的投资回报率

我们为整个互联网服务的核心宗旨一直迫使我们痴迷于成本。效率是 Cloudflare 的 DNA,我们利用效率传递客户友好的固定价格。Cloudflare One 建立在这种经验的基础上,可提供比合并点解决方案供应商更具成本效益的平台。与其他试图建立在公共云平台之上并继承其成本和不稳定的网络性能的提供商相比,这种差异尤其明显。

为了达到与硬件设备竞争所需的效率水平,我们需要发明一种新型的平台。这个平台需要建立在我们自己的网络上,这样我们可以降低成本,确保最高水平的性能。它需要进行架构设计,使组成 Cloudflare 网络的任何城市的任何服务器都能运行我们的每一项服务。这意味着 Cloudflare One 运行在 Cloudflare 的全球网络上,覆盖全球 200 多个城市。即使是您最遥远的分支机构和远程员工,也可能在几毫秒内就能到达运行 Cloudflare One 的服务器,从而确保无论您的团队在哪里工作,我们的服务都能正常运行。

利用 Cloudflare 的规模

Cloudflare 已经占据了互联网的很大一部分。这使我们能够不断地发现和应对新的安全威胁。这也意味着 Cloudflare One 客户的流量可以更有效地路由,即使是在公共互联网上的应用程序。

例如,Cloudflare One 背后的一名员工在午休时间赶上假日购物,其流量将从公司分支办公室路由到 Cloudflare Magic Transit、Cloudflare 的全球主干、通过 Cloudflare 网络互连,再到电子商务提供商。由于 Cloudflare 对数据包进行端到端处理,我们可以确保它们被加密、优化路由和高效发送。随着越来越多的互联网用户使用 Cloudflare,Cloudflare One 客户的上网体验将变得更加出色。

Cloudflare One 可以代替什么?

无需昂贵的 MPLS 链接或复杂的 SD-WAN 部署,Cloudflare One 可以为您的应用程序和整个互联网提供两个入口:WARP 和 Magic Transit。WARP 将员工从任意设备和任意位置连接到 Cloudflare 的网络。Magic Transit 允许在整个办公室或数据中心进行广泛的部署。

Cloudflare Access 用零信任控制取代了私有网络安全。本周晚些时候,我们将宣布如何将 Access 扩展到任意应用程序,包括 SaaS 应用程序。

最后,Cloudflare One 消除了传统的网络防火墙和 Web 网关。Cloudflare Gateway 会检查离开组织的任何设备中的流量,以阻止互联网上的威胁并阻止数据泄露。Magic Firewall 将为您的网络提供相同的安全性,在传输层过滤流量,以替代阻止数据外传或来自不安全网络协议的攻击的机架式防火墙。

接下来是什么?

您的团队可以立即开始使用 Cloudflare One。通过 Cloudflare Access 向您的应用程序添加零信任控制,并通过 Cloudflare Gateway 将安全 DNS 查询添加到应用程序中。使用 Magic Transit 保护网络免受 DDoS 攻击,并通过带有 Argo Tunnel 的 Cloudflare 连接您的应用程序。

在一周的过程中,我们将发布新功能和新产品以开始实现这一愿景。在星期二,我们将 Cloudflare Access 的零信任安全性扩展到所有应用程序。从星期三开始,团队将能够使用 Cloudflare WARP 将所有员工流量代理到 Cloudflare,Gateway 现在将在 Cloudflare 中保护更多的内容,而不仅仅是 DNS 查询。我们将在星期四邀请您注册 Cloudflare 的浏览器隔离测试版,并且,在本周的结尾,我们将用新的 API 来控制 Magic Transit 保护您网络的方式。

这将是忙碌的一周,但我们才刚刚开始。更换公司网络并不意味着你失去了对网络运行方式的控制。Magic WAN 即是我们为复杂 SD-WAN 部署提供的解决方案。

整个网络的安全性也应该是双向的。Magic Firewall 是我们对于“下一代防火墙”设备(用于保护出站流量)的替代方案。数据丢失防护(DLP)是另一个缺乏创新的领域,我们计划在此扩展 Cloudflare One。

最后,您应该对该网络具有可见性。我们将启动新工具来检测和缓解网络上任何地方发生的入侵尝试,包括未经授权访问您使用的任何 SaaS 应用程序。现在,我们已经在 Cloudflare One 上构建了匝道,我们很高兴继续创新以提供更多的功能和控制,以解决客户面临的最大的网络安全性,性能和可靠性挑战。

交付客户现今所需的网络

在过去的10年里,Cloudflare 建立了世界上最快、最可靠、最安全的网络之一。我们已经看到了内部使用网络的力量,使我们自己的团队能够快速、安全地创新。随着 Cloudflare One 的推出,我们正在扩展 Cloudflare 网络的力量,以应对任何公司所面临的挑战。向零信任的转变是一种范式转变,但工作方式的改变是每个公司都无法避免的。我们很自豪能够帮助 Cloudflare One 的首批客户重塑他们的企业网络。此处当以他们自己的话来作结。

“捷蓝航空(JetBlue)的旅游产品需要一种方式,让机组成员能够安全、简单地访问内部管理的福利应用程序。Cloudflare 为我们提供了这一切,甚至更多——一种更有效的方式,将业务合作伙伴和工作人员与关键的内部工具连接到一起。”—— Vitaliy Faida,捷蓝航空旅游产品数据/开发部门总经理

“OneTrust 依靠 Cloudflare 来维护我们的网络范围,因此我们可以专注于提供可帮助客户获得更多信任的技术。借助 Cloudflare,我们可以轻松构建上下文感知的零信任策略,以安全地访问我们的开发人员工具。员工可以连接到所需的工具,团队甚至都不知道Cloudflare正在后台运行。它正默默地发挥其作用。”—— Blake Brannon,OneTrust 首席技术官

“Discord 是全世界建立关系的地方。Cloudflare 可以帮助我们完成任务,将内部工程团队连接到他们所需的工具。有了 Cloudflare,我们可以放心地知道对关键应用程序的每个请求都经过身份和上下文评估——这是真正的零信任方法。”—— Mark Smith,Discord基础架构总监

“如果你是一家像 Area 1 这样快速增长、专注于安全的公司,任何阻碍发展的东西都是你的敌人。通过 Cloudflare,我们找到了一种更简单、更安全的方式,将我们的员工与保持我们发展所需的工具连接起来——而且这种体验如闪电般的快捷。”—— Blake Darché,Area 1安全部门首席安全官

“我们于 2020 年 4 月迅速启动,在英国冠状病毒大流行期间为儿童提供远程学习。Cloudflare Access 使我们能够快速而简单地将教师和开发者的庞大网络认证到我们的生产站点,我们在不到一个小时的时间内就建立了这个网络。Cloudflare 的 WAF 从第一天起就帮助确保了我们面向公众的网站的安全性和弹性。”—— John Roberts,橡树国家学院技术总监

“借助 Cloudflare,我们能够减少对开发环境对 VPN 和 IP 许可列表的依赖。我们的开发人员和测试人员不需要从特定位置登录,我们已经能够部署 SSO 解决方案以简化登录过程。与VPN和其他远程访问解决方案相比,Access 更易于管理,这减轻了我们IT团队的压力。他们可以专注于内部项目,而不必花费时间管理远程访问。”—— Alexandre Papadopoulos,欧洲工商管理学院网络安全总监