為 Zero Trust 做好準備

在過去幾年中,網路安全這個主題已經從 IT 部門轉移到董事會會議室。目前地緣政治和經濟不確定性的形勢讓網路攻擊的威脅變得更加緊迫,各行各業的企業無論規模大小,都感受到了這種影響。從可能造成嚴重後果的勒索軟體攻擊到入侵敏感性消費者資訊的資料外洩,風險真實存在,也可能會造成災難。組織意識到,必須提升網路安全應對能力並做好萬全準備。僅僅在攻擊發生時做出回應是遠遠不夠的;公司必須積極主動地做好準備,以應對網路安全方法中不可避免的情況。

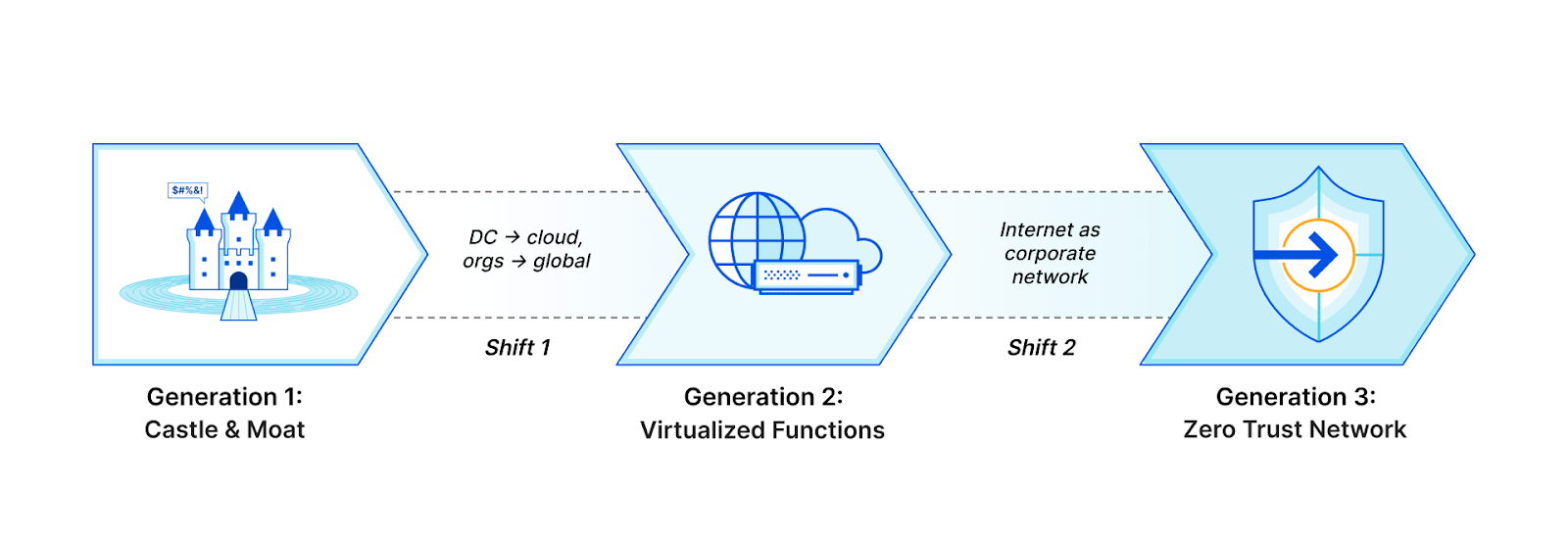

近年來,最受歡迎的安全方法就是 Zero Trust 的概念。Zero Trust 背後的基本原理非常簡單:絕不信任;驗證一切。由於傳統的基於邊界(城堡加護城河)的安全性模型已經無法滿足如今數位分散式環境的要求,現代 Zero Trust 架構應運而生。組織必須採取一種全方位的安全方法,這種方法的基礎便是對存取網路及資料的所有使用者、裝置和系統的身分和可信度進行驗證。

企業領導者和董事會成員已經關注 Zero Trust 很長時間了。然而,Zero Trust 不再只是一個被討論的概念;現在已然成為一項硬性要求。如今,遠距或混合式工作成為常態,隨著網路攻擊不斷升級,企業意識到,他們必須採取一種完全不同的安全方法。但與任何重大的策略轉變一樣,實作的難度很大,而且各種努力有時會停滯不前。儘管很多公司都開始實作 Zero Trust 方法和技術,但只有一部分公司在整個組織內完全實作。對於很多大型公司而言,Zero Trust 計畫的現狀是 — 卡在實作階段,進退兩難。

一個新的領導職位出現了

但是,如果網路安全拼圖中能改變一切的那塊遺失了該怎麼辦?「Zero Trust 長 (CZTO)」一職應運而生 — 這是一個全新的職位,我們認為,在未來幾年,該職位在大型組織中會變得越來越普遍。

去年,Cloudflare 現場技術長團隊成員和美國聯邦政府機構進行了交談,由此產生了公司可能增設 Zero Trust 長這一職位的想法。類似的工作職能首次在白宮備忘錄中提及,其中命令聯邦機構「轉向 Zero Trust 網路安全原則」,並要求機構在 30 天內「為組織指定並確定一位 Zero Trust 策略實作主管」。在政府中,這樣的職位通常稱為「特派員」,而在企業中,「XX 長」這一職稱則更為恰當。

大型組織需要一些能力超強的領導者來確保工作有效完成。企業將終極領導責任指派給職稱以「長」結尾的人員,例如,執行長 (CEO) 或財務長 (CFO)。這些職位之所以存在,是為了提供指導、制定策略、做出關鍵決策和管理日常作業,他們通常對董事會負責,以確保整體效能並取得成功。

為什麼需要增設 Zero Trust 高管?為什麼是現在?

有句老話說的好,「三個和尚沒水吃」。當我們考量在企業內實作 Zero Trust 所面臨的挑戰時,缺少明確的領導階層和問責制度似乎成為一個非常嚴重的問題。還是那個問題:*究竟*是誰負責推動在組織內採用和執行 Zero Trust?

大型企業需要有一位負責人來推動實現 Zero Trust。該領導者應獲得明確的授權,並完全專注於一項任務:協助企業實現 Zero Trust。有關增設 Zero Trust 長的想法就是這樣誕生的。「Zero Trust 長」可能看起來不過是一個職稱,但卻很有分量。它不僅能夠引起人們的注意,還能排除重重障礙,助您實現 Zero Trust。

採用障礙

在實作 Zero Trust 的過程中,可能會因為各種各樣的技術挑戰而受到阻礙。瞭解並實作一些廠商的複雜架構可能需要花費時間,需要大量訓練,或者需要參與專業服務,才能獲得必要的專業知識。在 Zero Trust 環境中識別和驗證使用者和裝置也是一項挑戰。這需要準確瞭解組織的使用者、所屬群組及其應用程式和裝置清單。

在組織方面,不同團隊之間的協調對於有效地實作 Zero Trust 至關重要。打破 IT、網路安全和網路團隊之間的孤立、建立清晰的溝通管道以及定期召開團隊成員會議,都有助於實現一致的安全策略。大家普遍反對變革也是一個很大的障礙。領導者應運用以身作則、透明溝通和讓員工參與變革等技巧來緩解這一障礙。而主動解決問題、提供支援和為員工創造訓練機會也有助於實現平穩過渡。

責任和問責 — 怎麼稱呼並不重要

但為什麼組織需要 CZTO 呢?是否有必要再增設一個高管職位?何不指派 CISO 組織內的現任網路安全管理者呢?當然,這些問題都很合理。請這樣想想 — 公司應依據對公司的策略重要性來指派職稱。因此,無論是 Zero Trust 長、Zero Trust 主管、Zero Trust 副總裁還是別的什麼,該職稱不僅要能夠引起人們的注意,還要具有打破孤立和刪繁就簡的超強能力。

增設高管職稱並非沒有先例。近年來,一些全新的職稱不斷湧現,例如,數位化轉型長、體驗長、客戶長和首席資料科學家。實際上,Zero Trust 長未必會成為一個永久性職位。最重要的是,擔任該職位的人擁有權威和遠見,能夠在公司領導階層和董事會的支援下,推動 Zero Trust 計畫向前發展。

2023 年實現 Zero Trust

實現 Zero Trust 安全性已經成為很多公司的硬性要求,因為傳統的基於邊界的安全性模型已經無法抵禦如今複雜的威脅。若要應對 Zero Trust 實作帶來的技術和組織挑戰,CZTO 的領導至關重要。CZTO 將主導 Zero Trust 計畫,負責協調團隊並排除障礙,從而順利實現計畫。而在公司高層中增設 CZTO 職位則強調了 Zero Trust 在公司中的重要性。它可確保 Zero Trust 計畫獲得必要的關注和資源,從而取得成功。現在任命 CZTO 的組織將來必能脫穎而出,大獲成功。

適用於 Zero Trust 的 Cloudflare One

Cloudflare One 是 Cloudflare 的 Zero Trust 平台,不僅易於部署,還能與現有工具和廠商無縫整合。該平台基於 Zero Trust 原則構建,為組織提供了一套全球適用的全面的安全解決方案。Cloudflare One 在 Cloudflare 的全球網路上提供,這意味著它可在多個地理位置、國家/地區、網路提供者和裝置之間無縫運作。由於 Cloudflare 在全球的分佈十分廣泛,可透過最佳化的骨幹網對流量進行保護、路由傳送和篩選,該網路使用即時網際網路情報來防禦最新威脅,並引導流量避開惡劣的網際網路環境和服務中斷。此外,Cloudflare One 還與同類最佳的身分管理和端點裝置安全解決方案整合,建立了一套可囊括當今和未來整個企業網路的完整解決方案。如欲瞭解更多資訊,請在這裡告訴我們,然後我們會與您連絡。

您現在還不想和別人交流?Cloudflare One 中的幾乎所有功能可向最多 50 個使用者免費提供。在我們規模最大的企業方案客戶中,有很多客戶都是透過免費方案從自己探索 Zero Trust 產品開始的,我們邀請您依循此處的連結來使用該方案。

正在與其他 Zero Trust 廠商合作?

Cloudflare 的安全專家制定了一個非特定廠商的藍圖,以提供 Zero Trust 架構和實作時程表範例。對那些要深入瞭解實作 Zero Trust 之優點和最佳做法的組織而言,Zero Trust 藍圖 https://zerotrustroadmap.org/ 是一種極佳的資源。如果您在目前的 Zero Trust 旅程中遇到困難,請讓您的 Zero Trust 長致電 Cloudflare!