在 CIO Week 期間,為了支援我們的合作夥伴生態系統和直接客戶的上下層原則要求,我們宣佈推出了 DNS 篩選解決方案與 Partner Tenant 平台的全新整合。我們的 Tenant 平台於 2019 年發佈,讓 Cloudflare 合作夥伴能夠在數百萬個客戶帳戶中輕鬆整合 Cloudflare 解決方案。Cloudflare Gateway 於 2020 年推出,短短數年時間,已經從保護個人網路發展到保護《財富》雜誌前 500 大企業。透過整合這兩個解決方案,我們現在可以協助受管服務提供者 (MSP) 使用上下層原則設定和帳戶層級原則覆寫來支援大型多租用戶部署,從而無縫地保護全球員工免受線上威脅。

為什麼與受管服務提供者合作?

受管服務提供者 (MSP) 是眾多 CIO 工具套件中的一件重要法寶。在充滿顛覆性技術、混合式工作以及不斷變化的商業模式的時代,外包 IT 和網路安全作業成為一種基本決策,可在各種規模的組織中推動實現策略性目標,以及確保業務取得成功。MSP 作為一間第三方公司,可在遠端管理客戶的資訊技術 (IT) 基礎架構和終端使用者系統。MSP 承諾在各種網路安全解決方案中提供精深的技術知識、威脅深入解析以及終身的專業知識,以防禦勒索軟體、惡意軟體和其他線上威脅。決定與 MSP 合作,不僅可讓內部團隊專注於制定更多的策略性計畫,還會提供可輕鬆部署且價格具有競爭力的 IT 和網路安全解決方案。Cloudflare 一直在努力提供更輕鬆的方式,協助我們的客戶與 MSP 合作,來部署並管理完整的 Zero Trust 轉型。

在選擇合適的 MSP 時,一個決策準則是提供者能夠顧全合作夥伴的最佳技術、安全和成本利益。MSP 應盡量善用成本較低的創新網路安全解決方案,協助您的組織實現最佳價值。鑑於混合式工作帶來了更廣泛的受攻擊面,相較於更現代化、專門構建的解決方案,過時的技術可能會導致實作和維護成本快速提高。在不斷發展的空間中(如 Zero Trust),一個有效的 MSP 應當能夠支援可在全球部署並大規模管理的廠商,並在業務單位中有效地強制執行全域公司原則。Cloudflare 已經與眾多 MSP 合作,他們以符合成本效益的方式大規模地實作和管理 Zero Trust 安全性原則,今天我們會重點介紹一些 MSP。

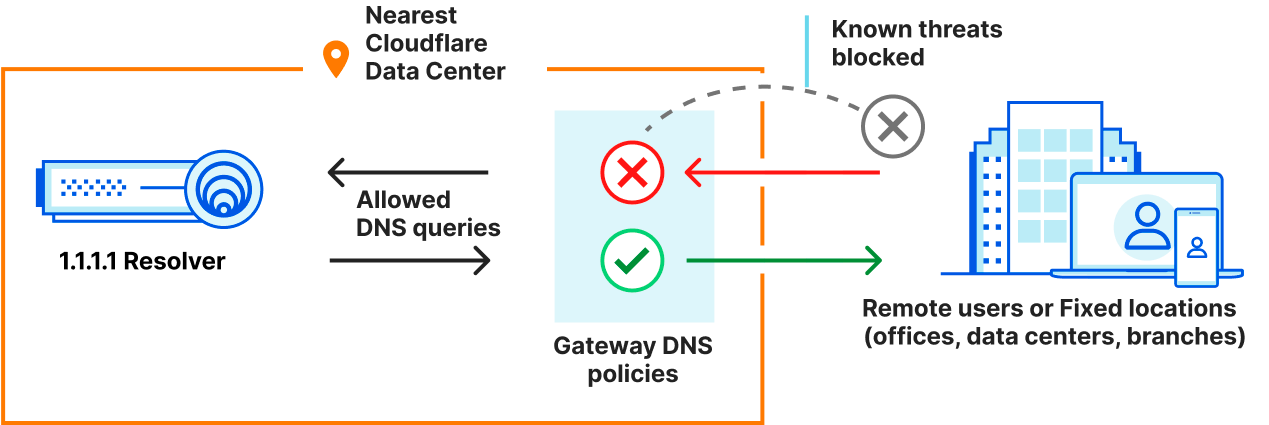

我們將重點介紹的 MSP 已經開始部署 Cloudflare Gateway DNS 篩選來完善其產品組合,作為 Zero Trust 存取控制策略的一部分。針對尋求防禦勒索軟體、惡意軟體、網路釣魚和其他網際網路威脅的組織,DNS 篩選可為其提供快速的價值實現。DNS 篩選即使用網域名稱系統封鎖惡意網站,以及防止使用者存取網際網路上有害或不當內容的過程。這可確保公司資料的安全性,並允許公司控制其員工在公司管理的網路和裝置上可以存取的內容。

篩選原則通常由組織在諮詢服務提供者之後設定。在某些情況下,這些原則還需要由 MSP 或客戶在帳戶層級或業務單位層級獨立管理。這意味通常需要一種上下層關係,以透過裝置、辦公室位置或業務單位中的自訂作業來平衡公司層級規則部署。對於在數百萬個裝置和帳戶中部署存取原則的 MSP 而言,這種結構至關重要。

強強聯合:Zero Trust ❤️ Tenant 平台

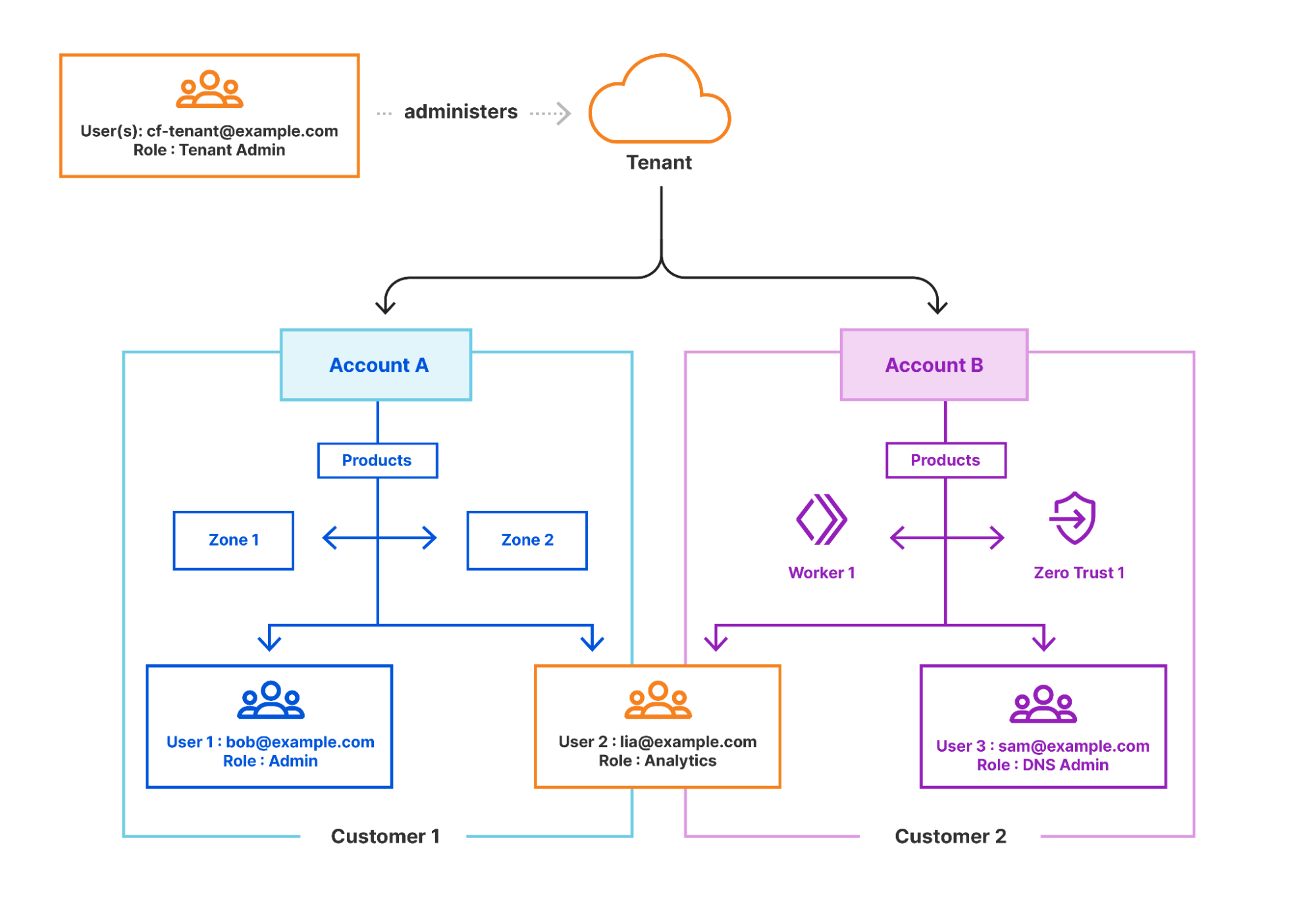

為了方便 MSP 透過適當的存取控制和原則管理來管控數百萬個帳戶,我們將 Cloudflare Gateway 與現有的 Tenant 平台整合在一起,並新增了一項可提供上下層設定的新功能。使用此功能,MSP 合作夥伴可建立和管理帳戶、設定全域公司安全原則,並允許在個別業務單位或團隊層級進行適當的管理或覆蓋。

藉助 Tenant 平台,MSP 能夠自行決定建立數百萬個終端客戶帳戶,來支援其特定的上線和設定。此外,這還可確保正確分離客戶擁有權,並允許終端客戶在需要時直接存取 Cloudflare 儀表板。

建立的每個帳戶都是各 MSP 終端客戶的一個單獨的訂閱資源(Zero Trust 原則、區域、工作者等)容器。根據需要,可將客戶管理員邀請到每個帳戶進行自助管理,而 MSP 則保留對每個帳戶所啟用功能的控制。

由於 MSP 現在能夠大規模設定和管理帳戶,我們將探索與 Cloudflare Gateway 整合如何讓他們管理這些帳戶的擴展 DNS 篩選原則。

分層 Zero Trust 帳戶

由於每個 MSP 終端客戶都有個別帳戶,MSP 可以完全管理部署,也可以提供一個由 Cloudflare 設定 API 支援的自助入口網站。支援設定入口網站也意味著您永遠不希望終端使用者封鎖對此網域的存取,因此 MSP 可以在所有終端客戶帳戶上線時,為其新增一個隱藏原則,這會是簡單的一次性 API 呼叫。儘管他們在任何時候需要更新上述原則都會出現問題,但現在,這意味著他們必須為每個 MSP 終端客戶更新一次原則,而對於一些 MSP 來說,這可能意味著超過一百萬次的 API 呼叫。

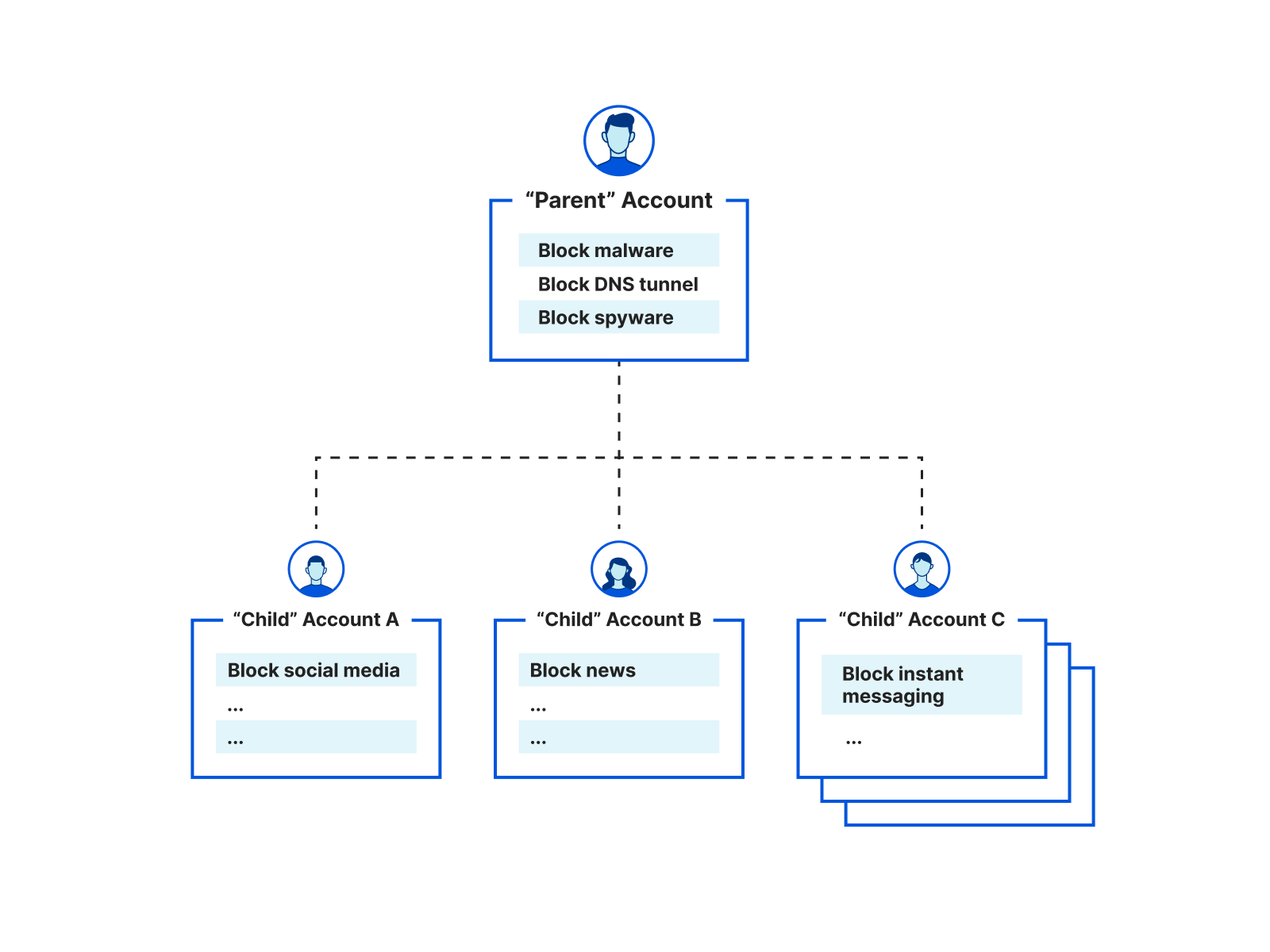

為了幫助將其轉換為一次 API 呼叫,我們引入了頂層帳戶概念,亦稱為上層帳戶。這種上層帳戶可讓 MSP 先設定套用至所有 DNS 查詢的全域原則,然後再設定後面的 MSP 終端客戶原則,亦稱為下層帳戶原則。這種結構有助於確保 MSP 能夠為其所有下層帳戶設定自己的全域原則,而每個下層帳戶都可以進一步篩選其 DNS 查詢來滿足需求,而不會影響其他任何下層帳戶。

這並不僅僅局限於原則,每個下層帳戶都可以建立自己的自訂封鎖頁面,上傳自己的憑證以顯示這些封鎖頁面,並透過 Gateway 位置設定自己的 DNS 端點(IPv4、IPv6、DoH 和 DoT)。此外,由於這些帳戶與非 MSP Gateway 帳戶完全相同,因此,對於每個上層或下層帳戶的數量原則、位置或清單的預設限制,沒有任何下限。

受管服務提供者整合

為了幫助實現這一點,下面我們將藉助一些實際範例,來說明 Cloudflare 客戶如何使用此全新的受管服務提供者功能來保護他們的組織。

美國聯邦政府

美國聯邦政府需要很多相同的服務來為其 100 多個民間機構提供保護 DNS 服務支援,而且他們通常會將眾多 IT 和網路安全作業外包給 Accenture Federal Services (AFS) 這類服務提供者。

2022 年,美國國土安全部 (DHS) 網路安全與基礎架構安全局 (CISA) 選擇 Cloudflare 和 AFS 來開發一項聯合解決方案,以協助聯邦政府抵禦網路攻擊。解決方案由 Cloudflare 的保護 DNS 解析程式組成,該解析程式會篩選來自聯邦政府辦公室和位置的 DNS 查詢,並將這些事件直接串流至 Accenture 的平台,以提供統一管理和記錄儲存。

Accenture Federal Services 為每個部門提供一個中央介面,可讓他們調整 DNS 篩選原則。此介面與 Cloudflare 的 Tenant 平台和 Gateway 用戶端 API 配合使用,為政府雇員使用我們的全新上下層設定來管理其安全性原則提供了順暢的客戶體驗。CISA 作為上層帳戶,可以設定自己的全域原則,同時允許機構,即下層帳戶略過選擇全域原則,並設定其自己的預設封鎖頁面。

與我們的上下層結構一起,我們對 DNS 位置比對和篩選預設值進行了一些改進。目前,所有 Gateway 帳戶都可以購買專用 IPv4 解析程式 IP 位址,在客戶沒有靜態來源 IP 位址或需要自己的 IPv4 位址來代管解決方案的情況下這非常有用。

對於 CISA,他們不僅需要專用 IPv4 位址,還想將該位址從上層帳戶指派給下層帳戶。這會讓他們的所有機構都有自己的預設 IPv4 位址,從而減輕上線負擔。接下來,他們還希望能夠在出現故障時自動關閉,這意味著如果 DNS 查詢不符合任何位置(該位置必須設定了一個來源 IPv4 位址/網路),則會將其捨棄。這可讓 CISA 確保只有已設定的 IPv4 網路才能存取其保護服務。最後,我們不必使用 IPv6、DoH 和 DoT DNS 端點來解決這一問題,因為它們是自訂端點且每個 DNS 位置都已建立。

Malwarebytes

Malwarebytes 是一家全球領先的即時網路保護服務提供者,最近透過與 Cloudflare 整合,在其 Nebula 平台內提供了一個 DNS 篩選模組。Nebula 平台是一個雲端代管的網路安全作業解決方案,可管理對任何惡意軟體或勒索軟體事件的控制(從警示到修復)。使用這個新模組,Malwarebytes 客戶可以篩選內容類別,並為裝置群組新增原則規則。一個關鍵的需求是能夠與目前裝置用戶端輕鬆整合,提供個別帳戶管理,並提供空間以便將來在其他 Zero Trust 服務中擴展(如 Cloudflare Browser Isolation)。

Cloudflare 能夠提供一個全方位解決方案,可輕鬆整合至 Malwarebytes 平台。這包括使用 DNS-over-HTTP (DoH) 將使用者細分到唯一位置,並新增每個裝置的唯一權杖來正確追蹤裝置 ID 並套用正確的 DNS 原則。最後,使用 Cloudflare Tenant API 完成整合(可與目前的工作流程和平台無縫整合)。透過 Zero Trust 服務和 Tenant 平台的這一組合,Malwarebytes 能夠快速進入市場,並在其業務中尋找新的細分市場。

「對於今天的組織而言,管理對惡意網站的存取和確保終端使用者安全高效是極具挑戰性的。Malwarebytes 的 DNS 篩選模組將我們以雲端為基礎的安全性平台延伸至 Web 防護。在評估其他 Zero Trust 提供者之後,我們很清楚,Cloudflare 不僅能夠提供 IT 和網路安全團隊所需的全方位解決方案,同時還能提供迅如閃電的效能。現在,IT 和網路安全團隊可以封鎖整個類別的網站,充分利用一個針對已知可疑 Web 網域預先定義分數的龐大資料庫,保護核心 Web 型應用程式並管理特定網站限制,從而免除了監督網站存取的麻煩。」 - Malwarebytes 產品長 Mark Strassman

大型全球 ISP

最近,我們一直在與一個大型全球 ISP 合作來支援 DNS 篩選,這是針對家庭提供的更大規模網路安全解決方案的一部分,僅僅第一年帳戶數量就超過了一百萬!該 ISP 善用我們的 Tenant 和 Gateway API,以最小的工程量無縫整合至他們目前的平台和使用者體驗。我們期待著在未來幾個月分享有關此實作的更多細節。

下一步驟

正如前面的案例所強調的,MSP 在今天保護各種規模和成熟度的組織的多元化生態系統中發揮著重要的作用。無論是哪種規模的公司,都會發現自己面對著同樣複雜的威脅情勢,他們很難使用受限的資源和有限的網路安全工具,維持適當的安全狀態並管理風險。MSP 可提供其他資源、專業知識和進階網路安全工具,協助降低這些公司的風險預測。Cloudflare 致力於協助 MSP 更輕鬆高效地為客戶提供 Zero Trust 解決方案。

鑑於 MSP 對我們的客戶非常重要,以及我們的合作夥伴網路不斷擴大,我們計劃在 2023 年及以後推出多項功能,以便為我們的 MSP 合作夥伴提供更好的支援。首先,在我們的藍圖上有一個關鍵項目,即開發一個更新的租用戶管理儀表板以改進帳戶和使用者管理。其次,我們希望將多租用戶設定擴展至整個 Zero Trust 解決方案集,讓 MSP 能夠更輕鬆地大規模實作安全混合式工作解決方案。

最後,為了更好地支援階層式存取,我們計劃擴展 MSP 合作夥伴目前可用的使用者角色和存取模型,協助其團隊更輕鬆地支援和管理各種各樣的帳戶。Cloudflare 一直以其便捷易用而備感自豪,我們的目標是讓 Cloudflare 成為全球服務和安全性提供者首選的 Zero Trust 平台。

在整個 CIO Week 期間,我們談到了我們的合作夥伴如何協助客戶實現安全狀態現代化,以適應被混合式工作和混合多雲端基礎架構所改變的世界。從根本上說,Cloudflare Zero Trust 之所以如此強大,是因為它是一個可組合的統一平台,可從各種產品、功能組合以及我們的合作夥伴網路中汲取力量。

- 如果您想進一步瞭解如何成為 MSP 合作夥伴,請在這裡閱讀更多內容:https://www.cloudflare.com/partners/services

- 如果您想進一步瞭解如何使用 DNS 篩選和 Zero Trust 改進網路安全,或者想要立即開始,請在這裡註冊,利用 50 個免費席位親自測試該平台。