考虑多个解决方案拼凑在一起给 CIO 带来的复杂性,我们正在扩大与 Microsoft 的合作,以打造最好的 Zero Trust 解决方案之一。今天,我们推出 Microsoft Azure Active Directory (Azure AD) 和 Cloudflare Zero Trust 之间的四项新集成,旨在主动降低风险。这些集成提高了自动化程度,使安全团队能够专注于威胁,无需顾及实施和维护。

Zero Trust 是什么?为什么重要?

Zero Trust 是一个被业界过度使用的术语,造成了不少困惑。因此,请让我们细细分说。Zero Trust 架构强调“永不信任,始终验证”的方法。打一个比方,在传统的安全边界或“城堡+护城河”模型中,只需通过正门(例如,通常是 VPN),您就可以自由进入建筑物内的所有房间(例如,应用程序)。在 Zero Trust 模型中,您需要分别获得对每个上锁房间(应用)的权限,而非仅仅通过正门即可。Zero Trust 模型中的一些关键组成部分有:身份,例如 Azure AD(谁);应用,例如一个 SAP 实例,或 Azure 上的自定义应用(应用程序);策略,例如Cloudflare Access rules (谁可访问什么应用程序);设备,例如由 Microsoft Intune 管理的一台笔记本电脑( (请求访问的端点的安全性) ;以及其他上下文信号。

Zero Trust 在今天愈发重要,因为大大小小的公司都面临着数字化转型加速,以及员工队伍日益分散的情况。淘汰城堡+护城河模型,并将整个互联网作为企业网络,要求对访问每个资源的每个用户进行安全检查。因此,所有的公司,尤其是那些越来越多地使用 Microsoft 广泛云产品组合者,都在采用 Zero Trust 架构,将其作为云之旅的重要组成部分。

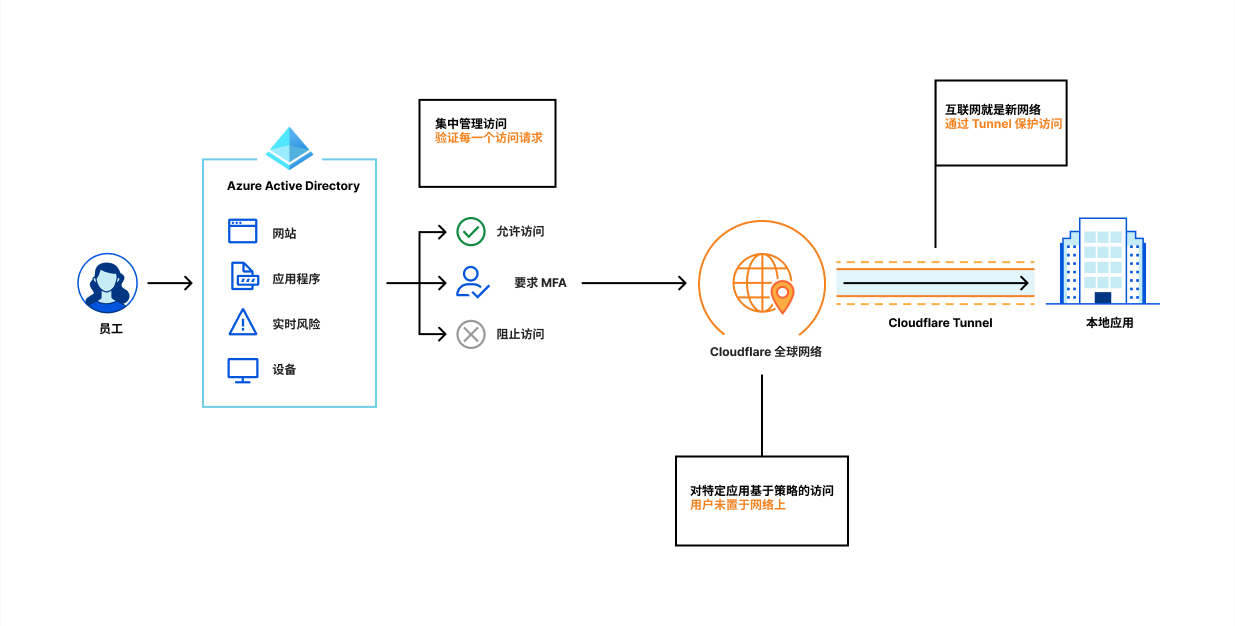

Cloudflare 的 Zero Trust 平台为内部和 SaaS 应用程序提供了一种现代化的身份验证方法。大多数公司可能都拥有各种企业应用程序——一些是 SaaS,一些托管在本地部或 Azure 上。Cloudflare 的 Zero Trust 网络访问(ZTNA)产品是我们 Zero Trust 平台的一部分,使这些应用程序感觉像 SaaS 应用程序,允许员工通过简单和一致的流程进行访问。Cloudflare Access 充当一个统一的反向代理,通过确保每个请求都经过身份验证、授权和加密来实施访问控制。

Cloudflare Zero Trust 与 Microsoft Azure Active Directory

我们有成千上万的客户使用 Microsoft Azure Active Directory 和 Cloudflare Access 作为他们 Zero Trust 架构的一部分。我们去年宣布的Microsoft 的集成可在不影响我们共同客户性能的前提下加强安全。Cloudflare 的 Zero Trust 平台与 Azure AD 集成,为组织的混合办公人员提供无缝的应用程序访问体验。

回顾一下,我们推出的集成解决了两个关键问题:

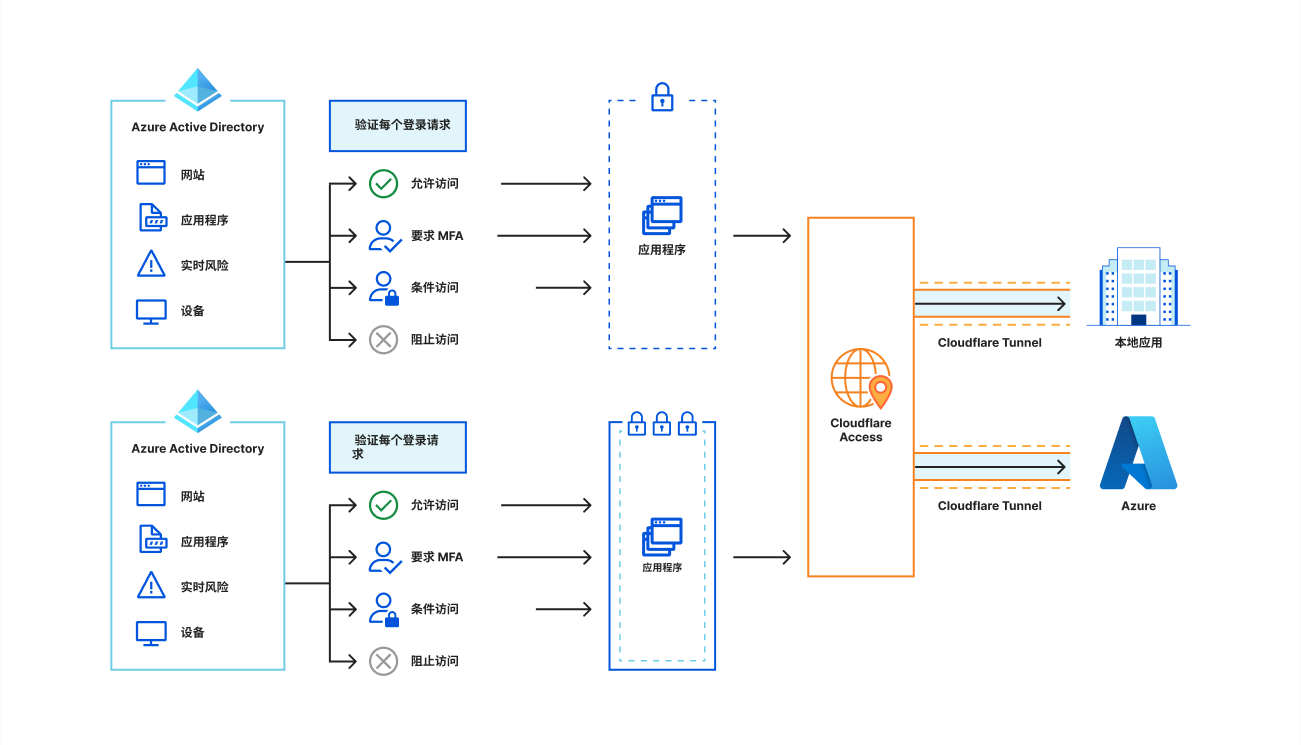

- 对于本地传统应用程序,Cloudflare 作为 Azure AD 安全混合访问合作伙伴的参与,使客户能够使用 SSO 身份验证集中管理对其本地传统应用程序的访问,而无需额外开发。共同客户现可轻松使用 Cloudflare Access 作为其传统应用程序前的高性能额外安全层。

- 对于运行于 Microsoft Azure 平台上的应用,共同客户可将 Microsoft Azure AD 与 Cloudflare Zero Trust 集成,构建基于用户身份、组成员资格和 Azure AD 条件策略的规则。通过 Cloudflare 的应用连接器——Cloudflare Tunnel,用户仅需单击几下鼠标,就能使用其 Azure AD 凭据验证身份并连接到 Cloudflare Access 。Cloudflare Tunnel 可暴露在 Microsoft Azure 平台上运行的应用。查看有关安装和配置 Cloudflare Tunnel 的指南。

鉴于 Cloudflare 在 Zero Trust 和安全解决方案方面的创新方法, Microsoft 将 2022年 Microsoft 安全卓越奖中的 安全软件创新者奖项颁给我们,这是一个享有盛誉的奖项类别。

但是我们并没有停止创新。我们听取了客户的反馈,为了解决他们的痛点,我们正在宣布几项全新的集成。

今天推出的 Microsoft 集成

今天宣布的四项全新集成是——

1. 针对每个应用程序的条件访问:Azure AD 客户可在 Cloudflare Zero Trust 中使用其现有的条件访问策略。

Azure AD 允许管理员就应用程序和用户创建和执行使用条件访问的策略。它提供了广泛参数,可用于控制用户对应用程序的访问(例如,用户风险等级、登录风险等级、设备平台、位置、客户端应用等)。Cloudflare Access 现在支持每个应用程序的 Azure AD 条件访问策略。这允许安全团队在 Azure AD 或 Cloudflare Access 中定义安全条件,并在两个产品中执行,而无需更改一行代码。

例如,客户可能对内部工资单应用程序有更严格的控制级别,因此在 Azure AD 上有特定的条件访问策略。但是,对于一般的信息类应用程序(例如内部 wiki),客户可能会通过 Azure AD 条件访问策略执行不那么严格的规则。在这种情况下,两个应用程序组和相关 Azure AD 条件访问策略都可以直接无缝地插入 Cloudflare Zero Trust,而无需任何代码更改。

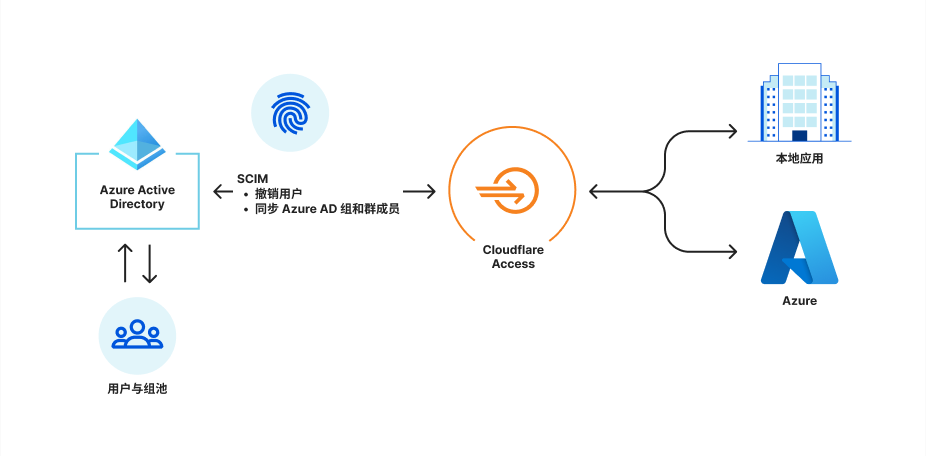

2. SCIM:在 Cloudflare Zero Trust 和 Azure Active Directory 之间自动同步 Azure AD 组,为 CIO 节省大量时间。

Cloudflare Access 策略可以使用 Azure AD 验证用户的身份并提供有关该用户的信息(例如,姓/名、电子邮件、组成员资格等)。这些用户属性并非总是不变,可以随着时间的推移而改变。当用户仍然保留对某些敏感资源的访问权限时,可能会产生严重的后果。

通常,当用户属性发生变化时,管理员需要检查和更新可能包含相关用户的所有访问策略。这是一个单调乏味的过程,容易导致错误结果。

SCIM (跨域身份管理系统) 规范确保使用它的实体之间的用户身份始终是最新的。我们很高兴地宣布,Azure AD 和 Cloudflare Access 的共同客户将很快能够启用 SCIM 用户和组的配置和取消配置。它将完成如下操作:

-

IdP 策略组选择器现在已经预先填充了 Azure AD 组,并将保持同步。对策略组所做的任何更改都将立即反映在 Access 中,而不会给管理员带来任何开销。

-

当某个用户在 Azure AD 上被取消配置时,该用户在 Cloudflare Access 和 Gateway 上的所有权限都将被撤销。这确保了几乎实时的更改,从而降低了安全风险。

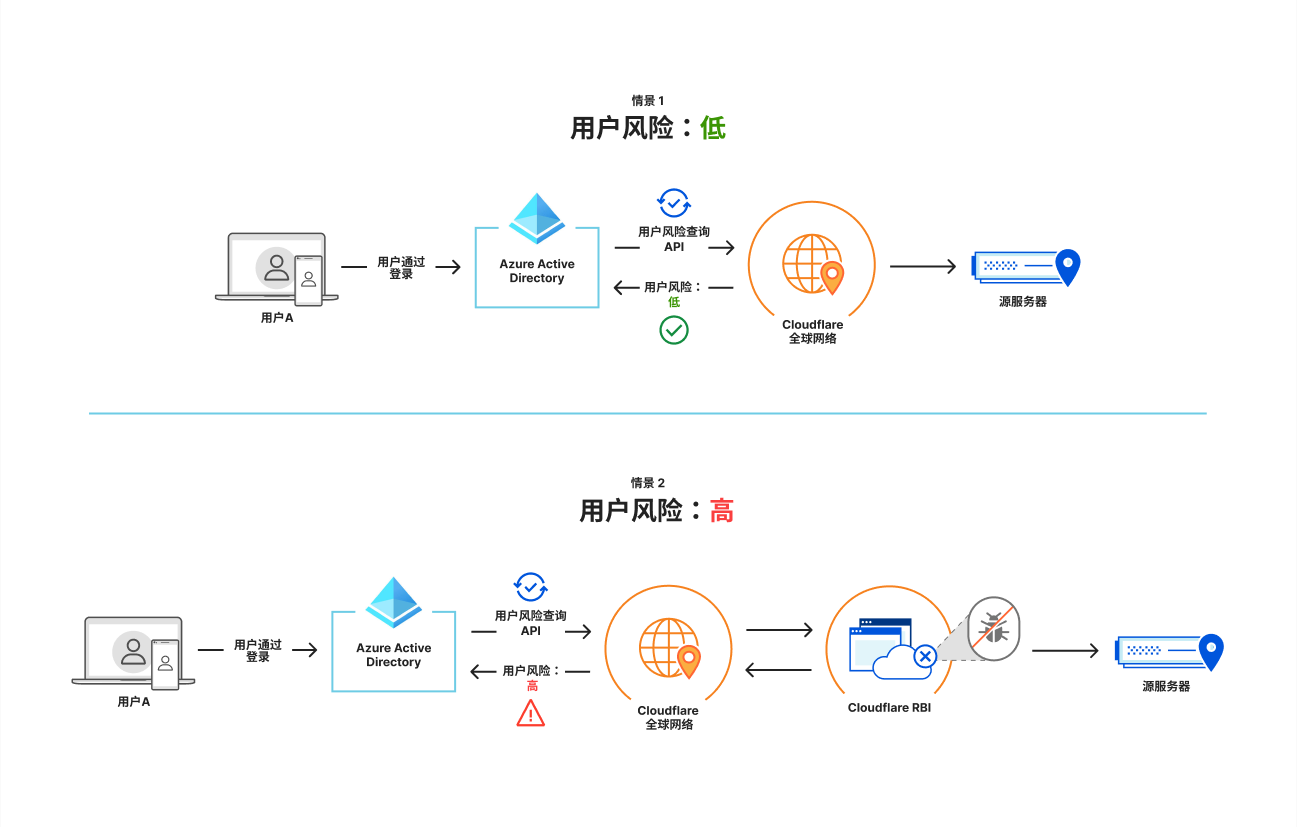

3. 高风险用户隔离:通过将高风险用户(基于 AD 信号)隔离到浏览器隔离会话(使用 Cloudflare 的 RBI 产品),帮助共同客户增加额外的完全保护层。

Azure AD 根据它分析的许多数据点将用户分为低风险、中风险和高风险用户。用户可能会根据其活动从一个风险组转移到另一个风险组。用户被确定存在风险是基于多个因素的,例如雇佣性质(即承包商)、危险登录行为、凭据泄露等。虽然这些用户是高风险用户,但在进一步评估用户的同时,可以通过一种低风险的方式提供对资源/应用的访问。

我们现在支持将 Azure AD 群组与 Cloudflare Browser Isolation 集成。当一个用户在 Azure AD 上被归类为高风险时,我们会使用这个信号,通过我们的 Azure AD 集成自动将其流量隔离开来。这意味着高风险用户可以通过安全和隔离的浏览器访问资源。如果用户从高风险用户转变为到低风险用户,则不再受到适用于高风险用户的隔离策略影响。

4. 保护共同政府云客户:通过 Azure AD 的集中式身份和访问管理,帮助政府云 (“GCC”) 客户实现更高的安全性,并通过将他们连接到 Cloudflare 全球网络来增加额外的安全层,而不必向整个互联网开放。

通过安全混合访问 (SHA) 计划,政府云 (‘GCC’) 客户很快就能将 Microsoft Azure AD 与 Cloudflare Zero Trust 集成,构建基于用户身份、组成员资格和 Azure AD 条件策略的规则。通过 Cloudflare Tunnel,用户仅需单击几下鼠标,就能使用其 Azure AD 凭据验证身份并连接到 Cloudflare Access。Cloudflare Tunnel 可暴露在 Microsoft Azure 上运行的应用程序。

“数字化转型创造了一种新的安全范式,导致组织加速采用 Zero Trust。Cloudflare Zero Trust 和 Azure Active Directory 联合解决方案简化了员工 Zero Trust 部署,使我们能够专注于核心业务,促进了 Swiss Re 的增长。该联合解决方案使我们能够超越 SSO,为我们的自适应员工提供从任何地方对应用程序的无摩擦、安全访问。该联合解决方案还为我们提供了一个全面的 Zero Trust 解决方案,包括人员、设备和网络。”

– Botond Szakács,主管,Swiss Re

“随着企业继续采用云优先战略,云原生的 Zero Trust 安全模型已经成为绝对的必需品。Cloudflare 和 Microsoft 联合开发了强大的产品集成,以帮助 CIO 团队主动预防攻击,动态控制策略和风险,并增加自动化,与 Zero Trust 最佳实践保持一致。”

– Joy Chik,总裁,身份与网络访问,Microsoft

马上试试吧

有兴趣进一步了解我们的 Zero Trust 产品如何与 Azure Active Directory 集成吗?欢迎查看这个可帮助您开始 Zero Trust 之旅的广泛参考架构,然后按需阅读以上具体用例。此外,欢迎关注我们与 Microsoft 举行网络研讨会,其中介绍了我们的联合 Zero Trust 解决方案,以及如何开始。

下一步是什么

我们才刚刚开始。我们希望继续创新,让 Cloudflare Zero Trust 和 Microsoft 安全联合解决方案解决您的问题。随着您继续使用这个联合解决方案,欢迎 告诉我们您希望增加什么新功能。