欢迎阅读我们的 2022 年第四季度 DDoS 威胁报告。本报告介绍有关 DDoS 威胁形势的洞察和趋势——反映了在 Cloudflare 全球网络中观察到的情况。

在本年最后一个季度,随着世界各地数十亿人庆祝感恩节、圣诞节、光明节、黑色星期五、光棍节和元旦等节日,DDoS 攻击持续存在,甚至在规模、频率和复杂性方面有所增加,同时试图扰乱我们的生活方式。

Cloudflare 的自动化 DDoS 防御系统坚如磐石,仅在上个季度就缓解了数百万次攻击。我们对这些攻击进行了汇总和分析,并设定了基线,以帮助您更好地了解威胁形势。

全球 DDoS 洞察

尽管全年持续下降,本年最后一个季度期间,HTTP DDoS 攻击流量同比仍增长了 79%。虽然这些攻击大多是小规模的,Cloudflare 仍持续观察 TB 级攻击,数据包速率达到数亿 pps 的 DDoS 攻击,请求数峰值达到数千万 rps 的 HTTP DDoS 攻击,由复杂僵尸网络发动。

- 容量耗尽攻击激增;超过 100 Gbps 的攻击次数环比增长了 67%,持续时间超过 3 小时的攻击次数环比增长了 87%。

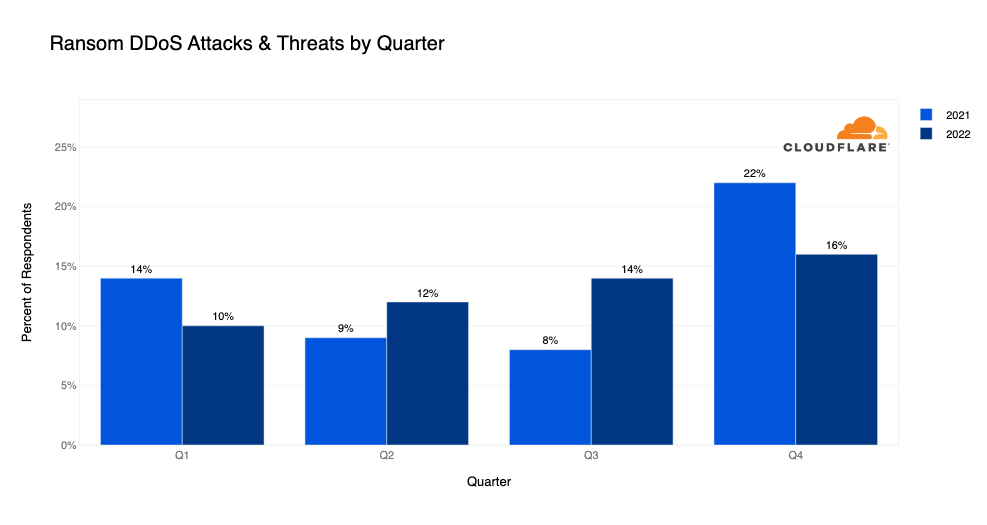

- 勒索 DDoS 攻击在今年稳定增长。在第四季度,超过 16% 的受访者表示,作为其互联网资产所受 DDoS 攻击的一部分,收到了威胁或赎金要求。

受到最多 DDoS 攻击的行业

- HTTP DDoS 攻击占航空/航天互联网资产总流量的 35%。

- 同样,游戏/博彩和金融行业的总流量中,超过三分之一为网络层 DDoS 攻击流量。

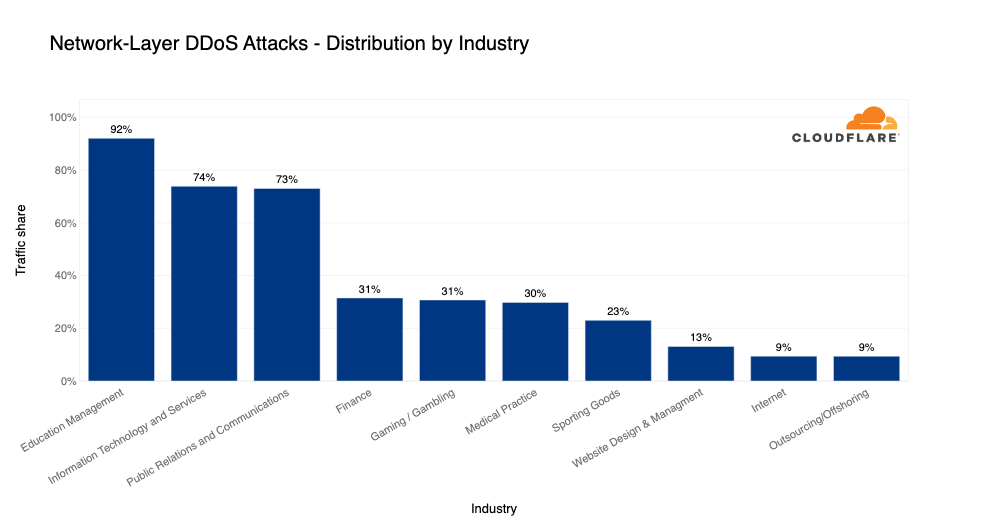

- 教育管理公司的总流量中,网络层 DDoS 攻击流量占比达到惊人的 92%。同样,信息技术和服务以及公共关系和通信行业的总流量中,网络层 DDoS 攻击占比也达到了 73%。

DDoS 攻击的来源和目标

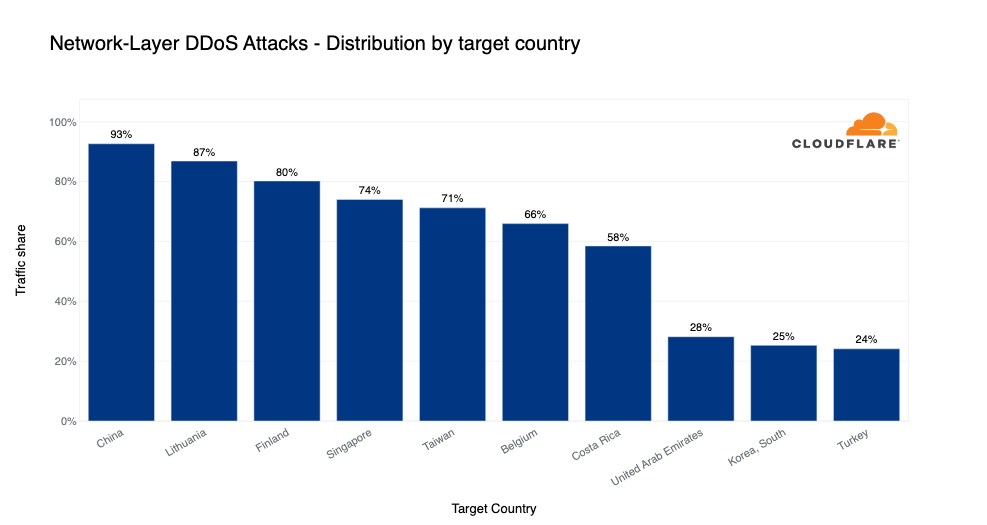

- 在第四季度,对于在 Cloudflare 背后的中国互联网公司而言,总流量中的 93% 来自网络层 DDoS 攻击。同样,对于在立陶宛的 Cloudflare 客户而言,总流量有 86% 以上是攻击流量,Cloudflare 芬兰客户的流量中有 80% 是攻击流量。

- 在应用层,对于格鲁吉亚在 Cloudflare 背后的互联网资产,总流量中超过 42% 是 HTTP DDoS 攻击的一部分,其次是伯利兹(28%),第三位是圣马力诺(略低于20%)。Cloudflare 发现,来自利比亚的流量中,接近 20% 是应用层 DDoS 攻击流量。

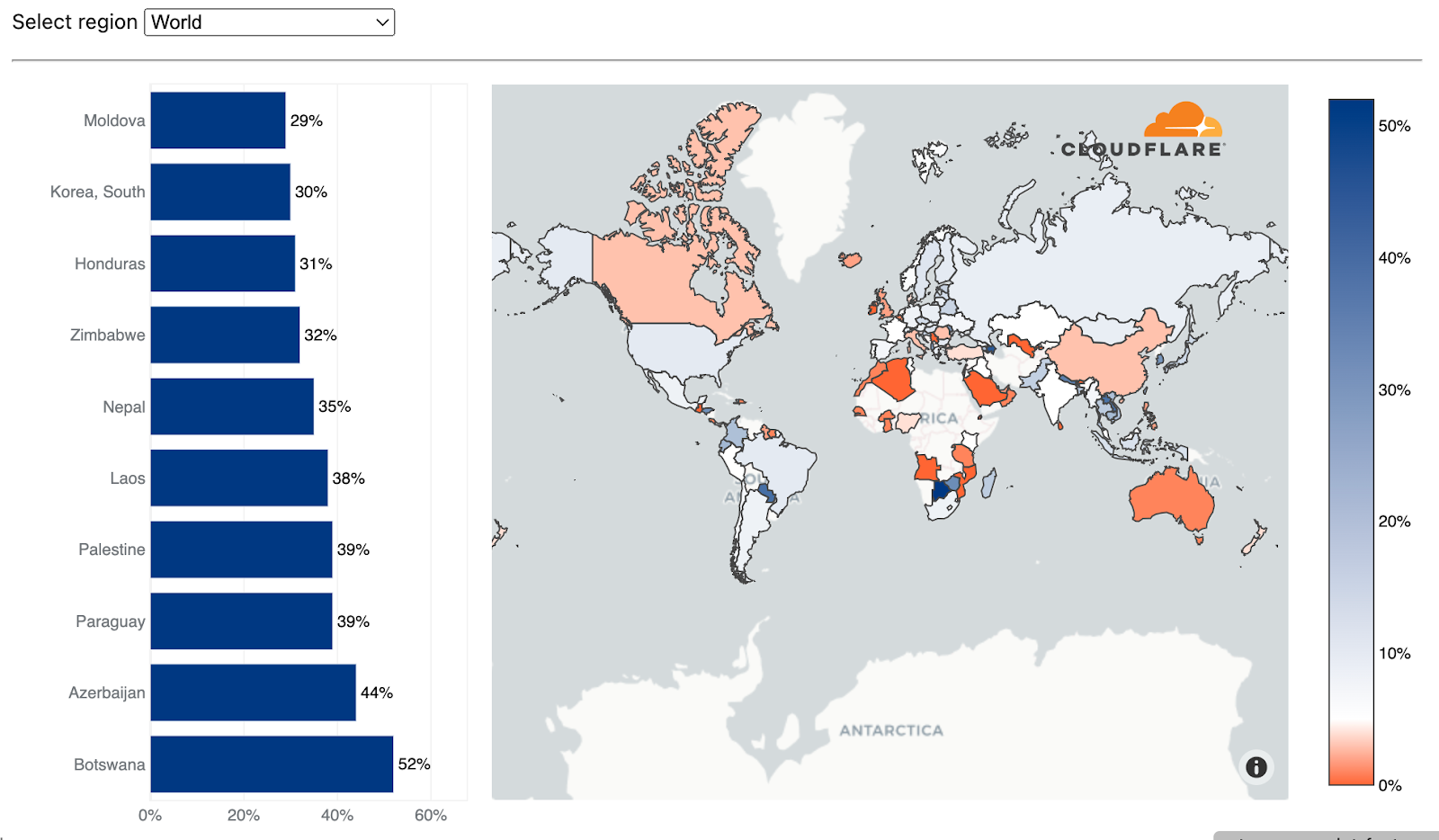

- 在 Cloudflare 博茨瓦纳数据中心记录的所有流量中,超过 52% 是网络层 DDoS 攻击流量。类似地,在 Cloudflare 位于阿塞拜疆、巴拉圭和巴勒斯坦的数据中心,网络层 DDoS 攻击流量约占总流量的 40%。

简单说明:本季度,我们对算法进行了修改,以提高数据的准确性,这意味着其中一些数据点与前几个季度不具可比性。有关这些变化的详情,请参阅下一部分报告方法调整。

如要直接查看报告,请点击此处。

欢迎注册 DDoS 趋势网络研讨会,以进一步了解新兴威胁及如何防御。

报告方法调整

自 2020 年发布第一份报告以来,我们一直使用百分比来表示攻击流量,即攻击流量在所有流量(包括合法/用户流量)中的百分比。我们这样做是为了标准化数据,避免数据偏差,并在将新的缓解系统数据纳入报告时更加灵活。

在这份报告中,当我们按特定维度(例如目标国家/地区、来源国家/地区或目标行业)归类攻击时,我们对用于计算其中一些百分比的方法做了一些调整。在应用层部分,我们之前将给定维度上 HTTP/S 攻击请求数除以所有维度上的 HTTP/S 请求数。在网络层部分, 尤其是目标行业和目标国家/地区, 我们将给定维度上的攻击 IP 数据包数量除以所有维度上的攻击数据包总数。

从本报告开始,我们仅将到达给定维度的攻击请求(或数据包)数除以该维度的请求(或数据包)总数。以上调整是为了统一我们在整份报告中的计算方法并提高数据准确性,以便更好地反应攻击形势。

例如,使用之前的方法计算,受到最多应用层 DDoS 攻击的行业是游戏和博彩。对该行业的攻击请求占所有行业(攻击和非攻击)流量的 0.084%。按照同样的老方法,航空/航天行业排在第 12 位。针对航空航天页的攻击流量占所有行业(攻击和非攻击)流量的 0.0065%。然而,使用新方法,航空/航天行业成为受攻击最多的行业——攻击流量占该行业总流量(攻击和非攻击)的 35%。同样,按照新方法计算,游戏和博彩行业排第 14 位——攻击流量占其总流量的 2.4%。

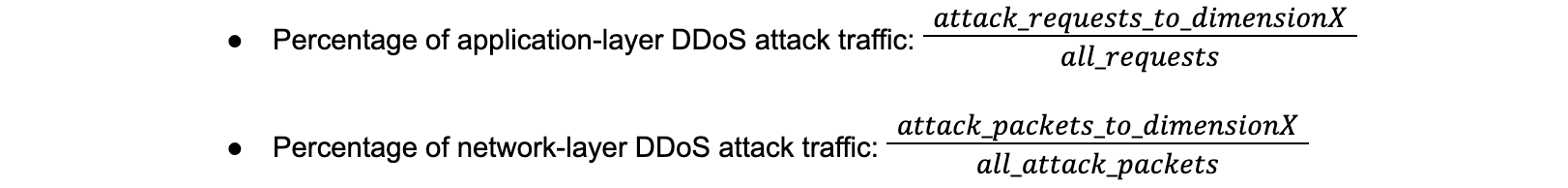

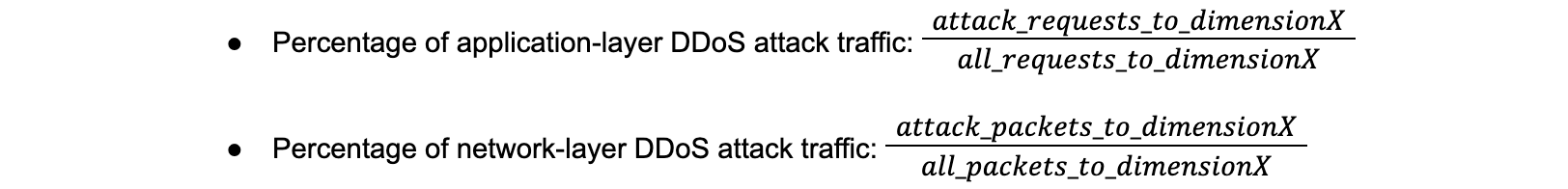

在以前的报告中,计算每个维度的攻击流量百分比的旧计算方法如下:

从本报告开始使用的新计算方法如下:

这些调整适用于以下指标:

- 应用层 DDoS 攻击的目标行业

- 应用层 DDoS 攻击的目标国家/地区

- 应用层 DDoS 攻击的来源

- 网络层 DDoS 攻击的目标行业

- 网络层 DDoS 攻击的目标国家/地区

报告没有进行其他调整。网络层 DDoS 攻击指标从第一份报告以来就使用这种方法。同样,勒索 DDoS 攻击、DDoS 攻击规模、DDoS 攻击持续时间、DDoS 攻击手段和主要新兴威胁部分没有进行任何调整。这些指标不考虑合法流量,也不需要调整方法。

接下来,让我们深入探讨这些洞察和趋势。您也可以在 Cloudflare Radar 上查看本报告的交互式版本。DDoS 勒索攻击

与勒索软件攻击(受害者被诱骗下载文件或点击电子邮件中的链接,导致计算机文件被加密并锁定,直到他们支付赎金)相反,勒索 DDoS 攻击对攻击者而言发动容易得多。 DDoS 攻击不需要诱骗受害者打开电子邮件或点击链接,也不需要网络入侵或立足点即可开展。

在赎金 DDoS 攻击中,攻击者不需要访问受害者的计算机,只需要发送足够的流量来对他们的互联网服务产生不利影响。为了停止和/或避免进一步的攻击,攻击者会要求赎金,通常以比特币的形式支付。

在 2022 年最后一个季度,回应调查的 Cloudflare 客户中,16% 称他们遭到 HTTP DDoS 攻击,同时还收到了威胁或勒索信。这相当于报告的勒索 DDoS 攻击环比增长 14%,但同比减少 16%。

我们如何计算勒索 DDoS 攻击趋势

Cloudflare 的系统不断分析流量,并在检测到 DDoS 攻击时自动应用缓解措施。每个遭受 DDoS 攻击的客户都会收到自动调查的提示,以帮助我们更好地了解攻击的性质和缓解是否成功。两年多来,Cloudflare 一直对受到攻击的客户进行调查。调查的问题之一是客户是否收到威胁或勒索信。过去两年来,我们平均每个季度收集到 187 份答卷。本调查的答卷用于计算勒索 DDoS 攻击的比例。

应用层 DDoS 攻击形势

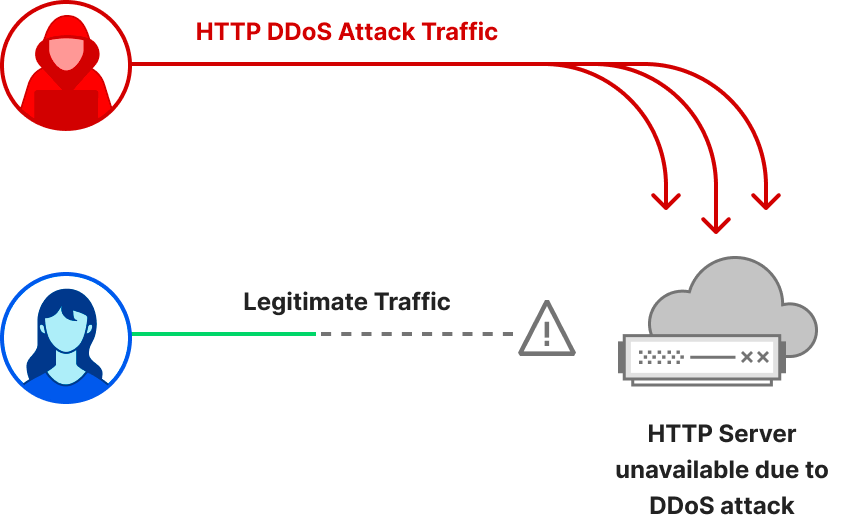

应用层 DDoS 攻击,特别是 HTTP DDoS 攻击,旨在通过使 Web 服务器无法处理合法用户请求来造成破坏。如果服务器收到的请求数量超过其处理能力,服务器将丢弃合法请求,有时甚至崩溃,导致对合法用户的服务性能下降或宕机。

应用层 DDoS 攻击趋势

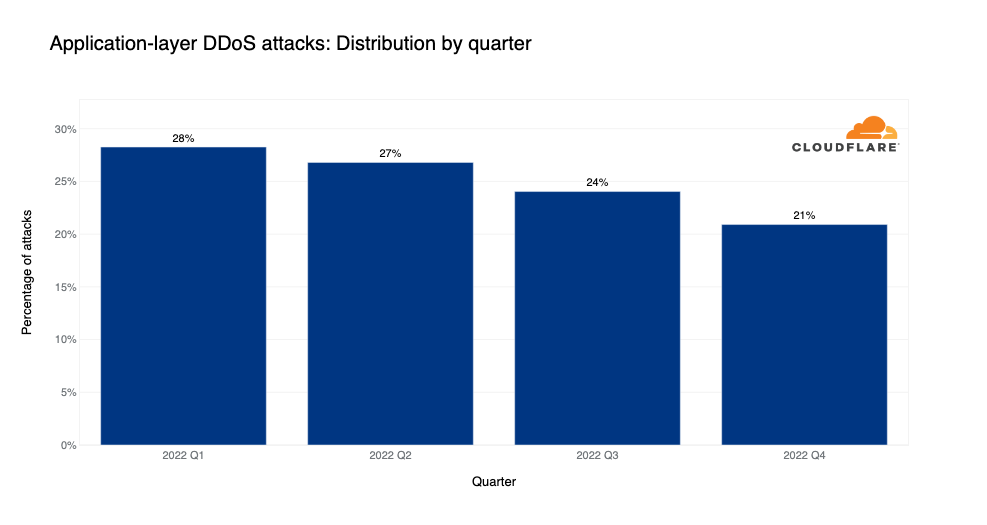

下图中可以看到,今年每个季度的攻击数存在明显的下降趋势。然而,尽管呈下降趋势,HTTP DDoS 攻击与去年同期相比仍然增加了 79%。

应用层 DDoS 攻击的目标行业

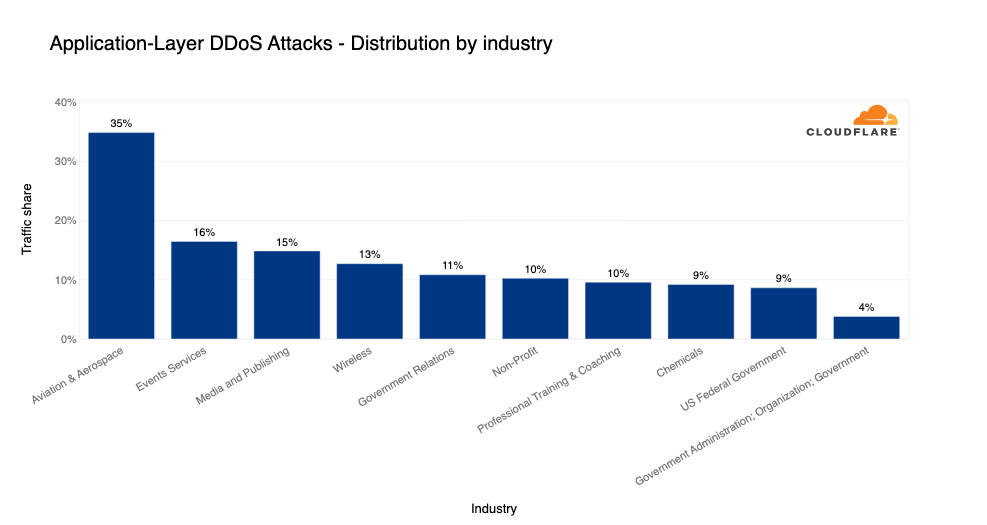

在这个假期旅游旺季,航空/航天行业受到最多攻击。针对该行业的流量中,大约 35% 为 HTTP DDoS 攻击的一部分。第二位是会展服务行业,HTTP DDOS 攻击占的流量的 16%。

其后依次为媒体与出版、无线、政府关系和非营利行业。要了解 Cloudflare 如何保护非营利组织和人权组织的更多信息,请阅读我们最近的影响报告。

按地区细分时,排除互联网和软件等通用行业后,我们可以看到,在北美和大洋洲,电信行业受到最多攻击。在南美和非洲,酒店业受到最多攻击。在欧洲和亚洲,博彩行业是最主要的目标。而在中东,教育行业遭受到最多攻击。

应用层 DDoS 攻击的目标国家/地区

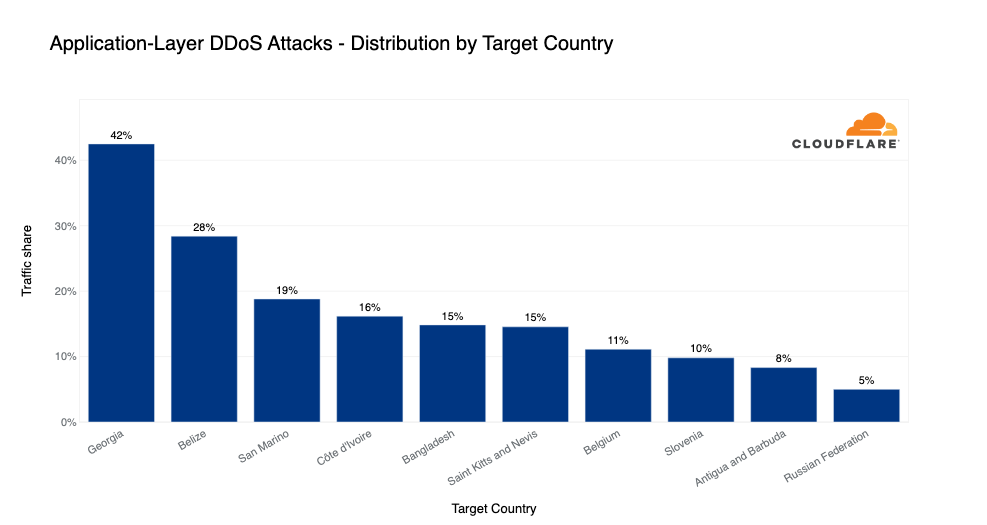

通过按客户的账单地址进行统计,我们了解到哪些国家/地区受到最频繁的攻击。在第四季度,Cloudflare 背后的格鲁吉亚 HTTP 应用超过 42% 的流量是 DDoS 攻击流量。

第二位是位于伯利兹的公司,其流量的接近三分之一为 DDoS 攻击。第三位是圣马力诺,其流量的略低于 20% 来自 DDoS 攻击。

应用层 DDoS 攻击的来源

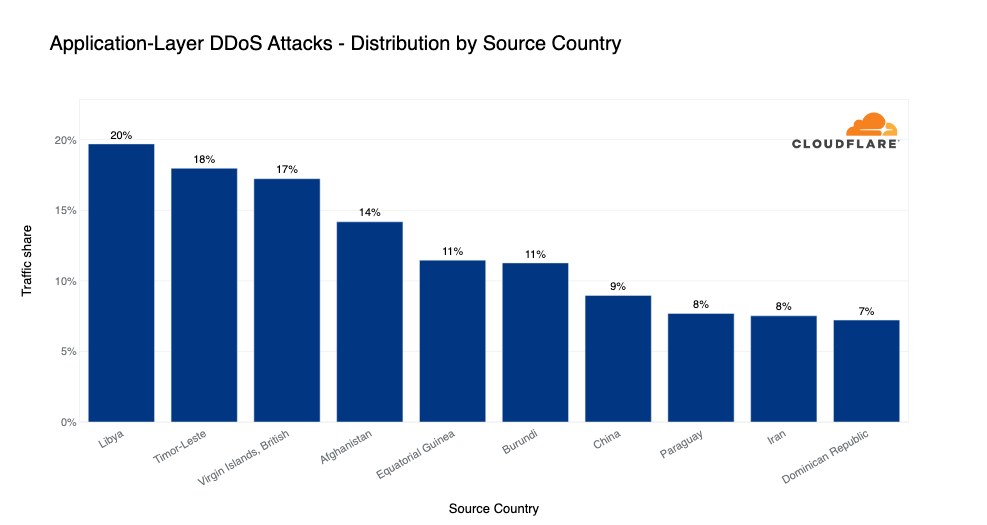

深入讨论之前,先做一个简单的说明。如果某个国家/地区被发现是 DDoS 攻击的主要来源,并不一定意味着它就是发起攻击的国家/地区。对 DDoS 攻击而言,攻击者往往会从远程发动攻击,以掩盖其真实位置。主要来源国家/地区更多时候表明,有僵尸网络节点在该国家/地区境内活动,可能是被劫持的服务器或物联网(IoT)设备。

在第四季度,来自利比亚的 HTTP 流量中,接近 20% 为 HTTP DDoS 攻击的一部分。同样,来自澳大利亚以北的东南亚岛国东帝汶的流量中,有 18% 是攻击流量。DDoS 攻击流量在来自英属维尔京群岛的总流量中占 17%,在来自阿富汗的总流量占 14%。

网络层 DDoS 攻击

应用层攻击的目标是(OSI 模型)第七层的应用程序,其上运行着最终用户尝试访问的服务(对我们而言是 HTTP/S),而网络层攻击旨在使网络基础设施(例如内联路由器和服务器)及互联网链路本身不堪重负。

网络层 DDoS 攻击趋势

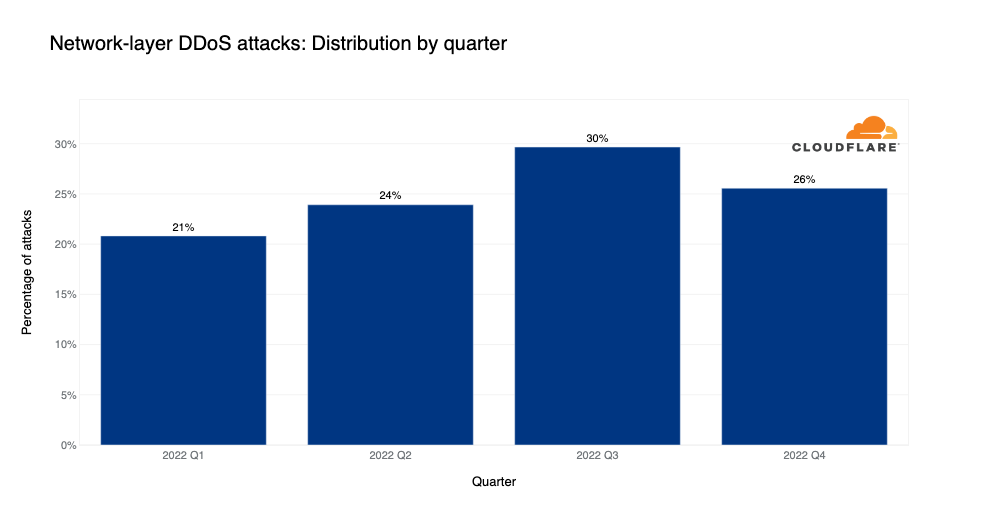

网络层 DDoS 攻击在过去一年来稳定增长,到了第四也就是最后一个季度,攻击数量实际上环比减少了 14%,同比减少了 13%。

现在让我们更深入地了解各种攻击属性,如攻击规模、持续时间、攻击手段和新兴威胁。

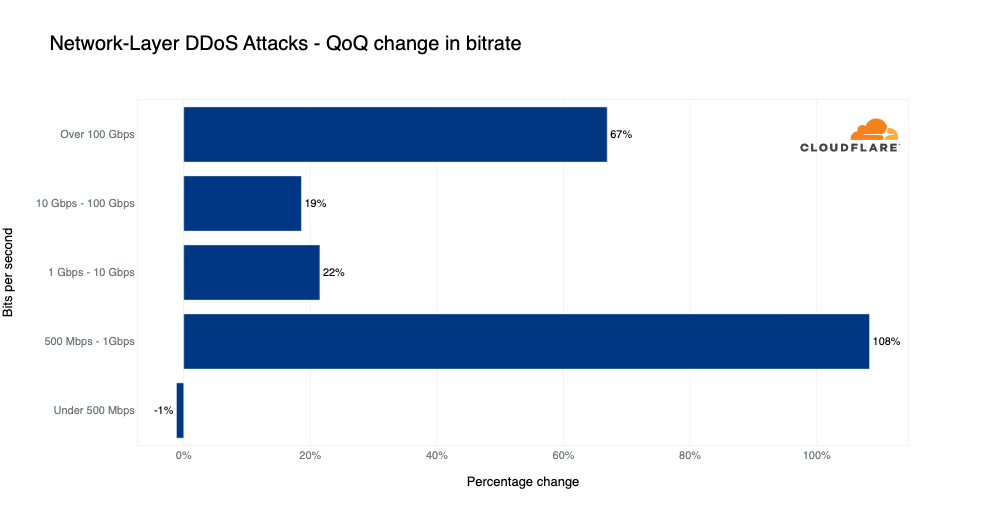

DDoS 攻击规模

虽然绝大多数攻击相对较短和较小,但本季度我们确实看到了较长和较大的攻击出现激增。超过 100 Gbps 的容量耗尽网络层 DDoS 攻击环比增长 67%。类似地,1-100 Gbps 的攻击环比增长约 20%,500 Mbps- 1 Gbps 的攻击环比增长 108%。

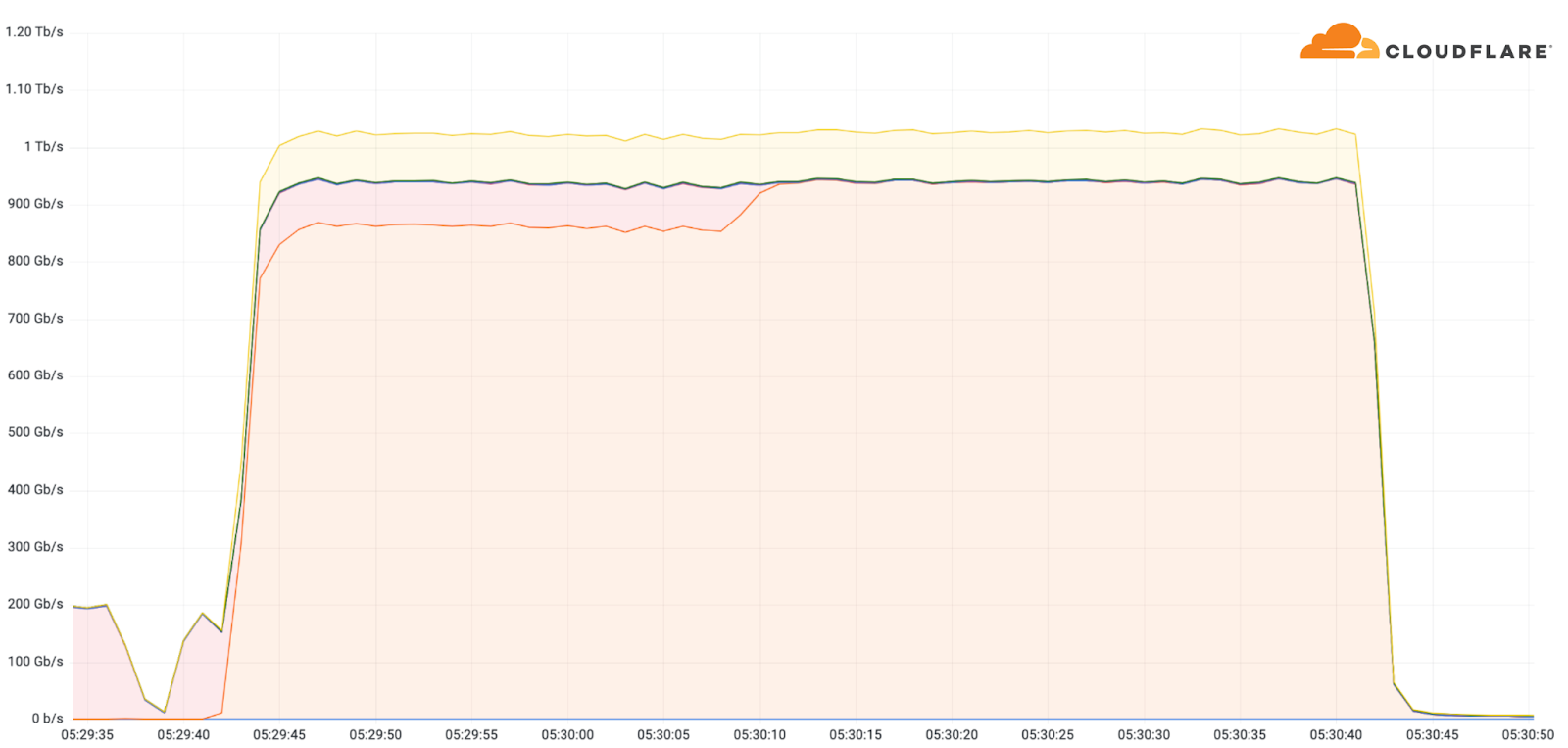

下面是感恩节后一周发生的 100 Gbps 以上攻击中的一个。这是针对一家韩国托管提供商的 1 Tbps DDoS 攻击。攻击手段是 ACK 洪水,持续了大约一分钟。由于该托管提供商使用 Magic Transit (Cloudflare 的 L3 DDoS 保护服务),攻击被自动检测并缓解。

比特密集型攻击通常旨在阻塞互联网连接,以导致拒绝服务事件,而数据包密集型攻击的目标是使内联设备崩溃。如果攻击发送的数据包超出了处理能力,服务器和其他内联设备可能无法处理合法用户流量,甚至完全崩溃。

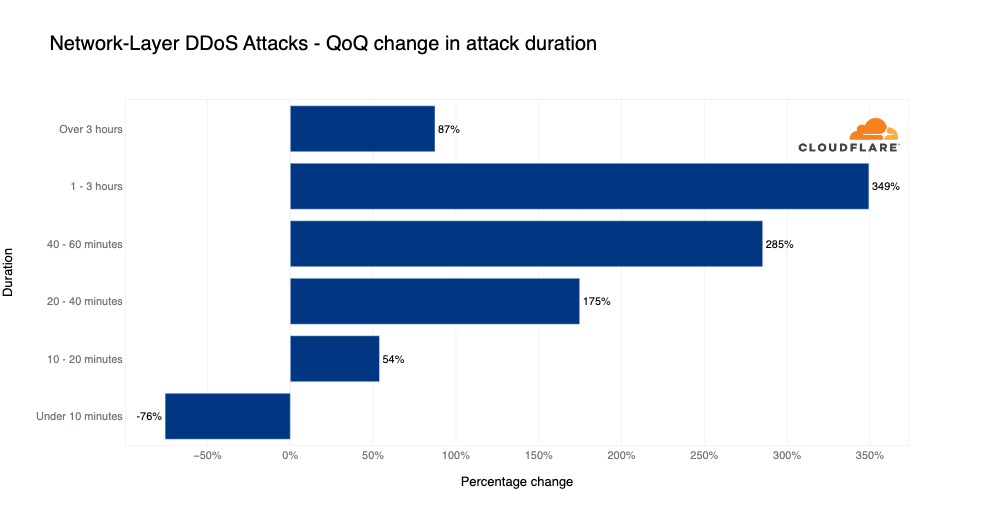

DDoS 攻击持续时间

在第四季度,持续时间小于 10 分钟的较短攻击数量环比减少了 76%,而较长时间的攻击数量有所增加。最值得注意的是,持续 1-3 小时的攻击环比增加了 349%,持续 3 小时以上的攻击数量环比增加了 87%。大部分攻击(超过 67%)持续 10-20 分钟。

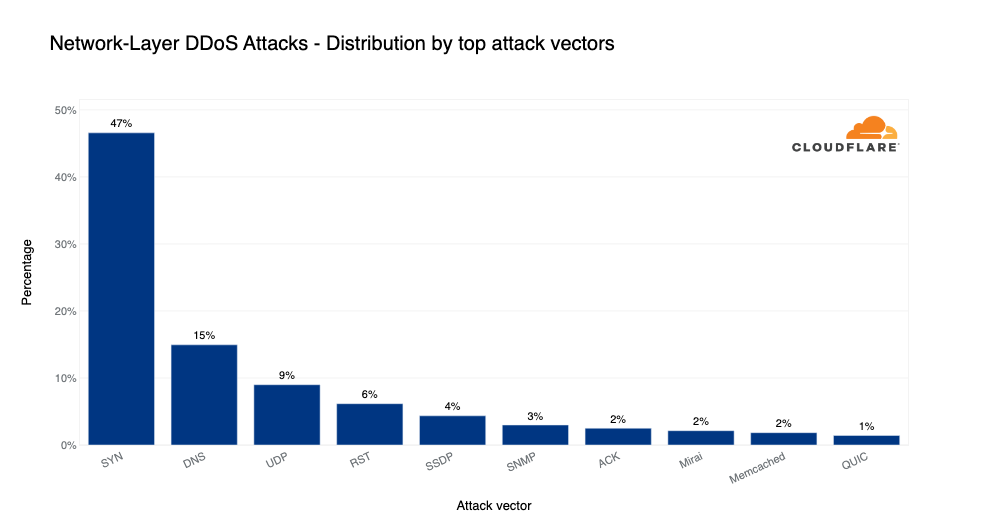

DDoS 攻击手段

攻击手段是用于描述攻击方式的术语。在第四季度,SYN 洪水仍然是攻击者的首选方法——事实上,几乎一半的网络层 DDoS 攻击是 SYN 洪水。

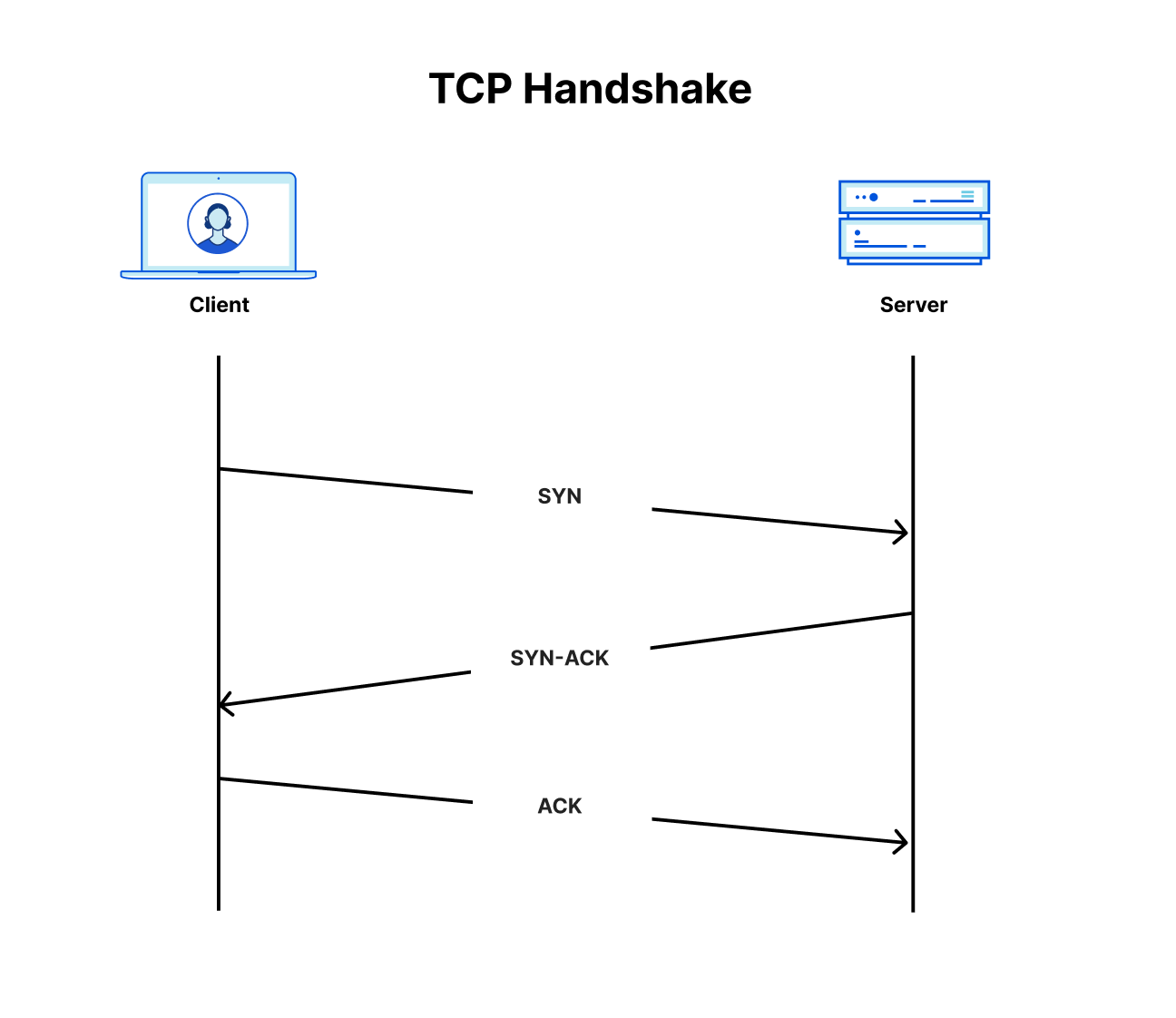

回顾一下,SYN 洪水是大量 SYN 数据包 (打开了同步标志位的 TCP 数据包,即该位设为 1)。 SYN 洪水利用三次 TCP 握手的有状态性。三次 TCP 握手是在服务器和客户端之间建立连接的方式。

客户端首先发送一个 SYN 包,服务器回应一个同步-确认 (SYN/ACK)包,并等待客户端的确认(ACK)包。对于每个连接,都会分配一定数量的内存。在 SYN 洪水攻击中,源 IP 地址可能被伪造(更改),导致服务器用 SYN/ACK 数据包响应伪造的 IP 地址——后者很可能会忽略该数据包。然后服务器等待永远不会到达的 ACK 包以完成握手。一段时间后,服务器超时并释放这些资源。但是,通过在短时间内发送足够数量的 SYN 包,就可能足以耗尽服务器的资源,使其无法处理合法的用户连接,甚至完全崩溃。

排在第二位的是 DNS 洪水和放大攻击,占所有网络层 DDoS 攻击的大约 15%,其份额已大幅下降。第三位是基于 UDP 的 DDoS 攻击和洪水,占 9%。

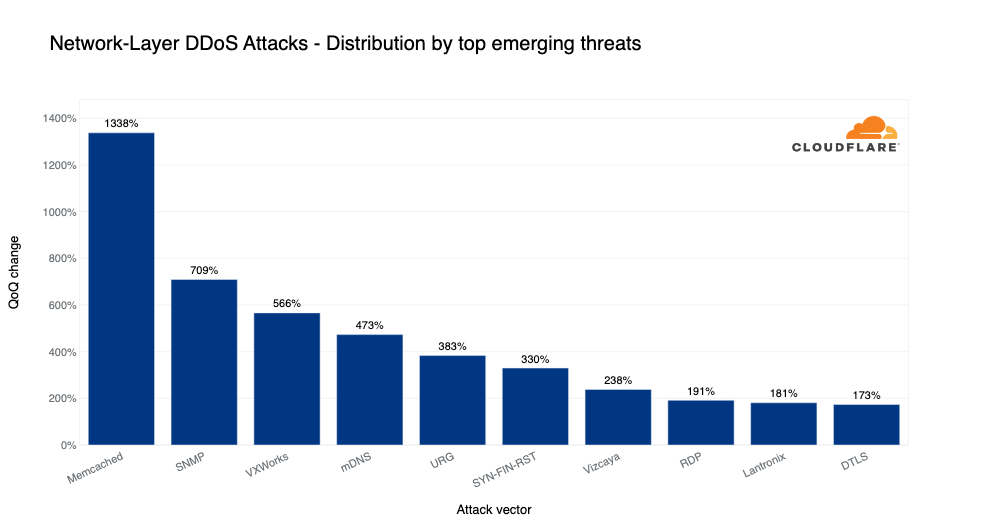

新兴 DDoS 威胁

在第四季度,基于 memcached 的DDoS攻击录得最大幅度的增长 —— 环比增长 1338%。Memcached是一个数据库缓存系统,用于加快网站和网络的速度。支持 UDP 的 Memcached 服务器可被滥用来发动放大/反射 DDoS 攻击。在这种情况下,攻击者会从缓存系统请求内容,并在 UDP 数据包中将受害者的 IP 地址伪造成源 IP。这些响应可以被放大高达 51200 倍,从而淹没受害者的服务器。

基于 SNMP 的 DDoS 攻击居第二位,环比增长 709%。简单网络管理协议 (SNMP)是一种基于 UDP 的协议,常用于发现和管理家庭或企业网络中使用 UDP 端口 161 的网络设备,如打印机、交换机、路由器、防火墙等。在 SNMP 反射攻击中,攻击者向网络上的设备发送大量的 SNMP 查询,将数据包中的源 IP 地址伪装成目标 IP 地址,使收到查询的网络设备将把响应发送到目标 IP 地址。这些网络设备发送的大量响应导致目标网络拒绝服务。

第三位是基于 VxWorks 的 DDoS 攻击,环比增长 566%。VxWorks 是一种实时操作系统(RTOS),常用于物联网(IoT)设备等嵌入式系统。它也用于网络和安全设备,如交换机、路由器和防火墙。默认情况下,它会启用一项调试服务,不仅允许任何人对这些系统做几乎任何事情,还可以用于 DDoS 放大攻击。这个漏洞 (CVE-2010-2965)早在 2010 年就已经公开, 但我们依然可以看到它被用于产生 DDoS 攻击。

网络层 DDoS 攻击的目标行业

在第四季度,教育管理行业的网络层 DDoS 攻击流量所占比例最高——流向该行业的流量中,92% 为网络层 DDoS 攻击流量。

紧随其后,第二位是信息技术和服务行业,第三位是公共关系和通信行业,也出现了大量的网络层 DDoS 攻击流量(约 73%)。其后差距较大的是金融、游戏/博彩和医疗行业,其流量的大约三分之一被标记为攻击流量。

网络层 DDoS 攻击的目标国家/地区

按客户的账单地址进行统计,让我们了解哪些国家/地区受到更多攻击。在第四季度,对于在 Cloudflare 背后的中国大陆互联网公司而言,网络层 DDoS 攻击占流量的比例达到惊人的 93%。

排在第二位的是立陶宛位于 Cloudflare 背后的互联网资产,87% 的流量属于网络层 DDoS 攻击。其后依次是芬兰、新加坡和台湾地区。

网络层 DDoS 攻击的来源

在应用层,我们使用攻击 IP 地址来理解攻击的来源国家/地区。这是因为,应用层的 IP 地址不能伪造 (更改)。然而,网络层的来源 IP 地址可以 被伪造。因此,我们不依赖 IP 地址来了解攻击源,而是使用接收攻击包的数据中心位置。由于我们在全球超过 275 个地点的广泛覆盖,我们能够获得准确的地理位置。

第四季度,在我们位于博茨瓦纳的数据中心,接收的流量中超过 52% 是攻击流量。紧随其后的是阿塞拜疆,超过 43% 的流量是攻击流量,其后是巴拉圭、巴勒斯坦、老挝和尼泊尔。

请注意:互联网服务提供商有时可能以不同的方式路由流量,这可能导致结果扭曲。例如,来自中国的流量可能出于各种运营原因而经过加州传输。

了解 DDoS 威胁形势

本季度期间,更长时间、更大的攻击变得更加频繁。攻击持续时间全面增加,容量耗尽攻击激增,勒索 DDoS 攻击持续增长。2022 年节假日期间,遭受最多应用层 DDoS 攻击的行业是航空/航天和会展服务。网络层 DDoS 攻击的目标是游戏/博彩、金融、教育管理公司。主要新兴威胁有有所变化,其中基于 Memcashed 的 DDoS 攻击占比持续上升。

防御 DDoS 攻击对于各种规模的组织都是至关重要的。攻击可能是由人类发动的,但它们是由机器人执行的——要打赢这场战役,您必须用机器人对抗机器人。检测和缓解必须尽可能实现自动化,因为完全依靠人类将使防御方处于不利地位。Cloudflare 的自动化系统持续为客户检测和缓解 DDoS 攻击,让他们得以高枕无忧。

多年来,攻击者和受雇攻击者发动 DDoS 攻击变得更容易、更便宜、更易得到。与此同时,我们也希望确保各种大小组织的防御者对抗各种 DDoS 攻击的工作甚至更加容易,而且免费。2017 年起,我们开始向所有客户免费提供 不计量和无限的 DDoS 防护 ,从而开创了先河。Cloudflare 的使命是帮助构建更好的互联网。更好的互联网是更安全、更快、更可靠的互联网——即使面对 DDoS 攻击也如此。

欢迎注册 DDoS 趋势网络研讨会,以进一步了解新兴威胁及如何防御。