隨著 CIO 探索將多種解決方案拼接在一起的複雜性,我們正在擴大合作關係,以建立最佳的 Zero Trust 解決方案之一。今天,我們宣布 Azure AD 和 Cloudflare Zero Trust 之間的四項全新整合,可主動降低風險。這些整合式產品可增加自動化,讓安全團隊能夠專注於威脅,而非實作和維護。

什麼是 Zero Trust?這為什麼重要?

Zero Trust 是行業中一個過度使用的術語,並造成了很多混亂。因此,讓我們進行分析。Zero Trust 架構強調「永不信任、始終驗證」的方法。考慮這一點的一種方法是,在傳統的安全範圍或「城堡加護城河」模型中,您只需存取大門(例如,通常是 VPN)即可存取建築物內的所有房間(例如,應用程式)。在 Zero Trust 模型中,您需要單獨存取每個鎖定的房間(或應用程式),而非僅透過大門存取。Zero Trust 模型的某些關鍵元件是身分識別,例如 Azure AD(誰)、應用程式,例如 SAP 執行個體或 Azure 上的自訂應用程式(應用程式)、原則,例如 Cloudflare 存取規則(誰可以存取哪些應用程式)、裝置,例如由 Microsoft Intune 管理的筆記型電腦(要求存取的端點之安全性)和其他環境訊號。

Zero Trust 在今天更加重要,因為各種規模的公司都面臨加速的數位轉型和日益分散的勞動力。遠離城堡加護城河模型,前往成為您企業網路的網際網路,需要對每個訪存取所有資源的使用者進行安全性檢查。因此,所有公司都採用 Zero Trust 架構作為其雲端旅程的重要組成部分,尤其是 Microsoft 廣泛雲端產品組合使用率漸增的公司。

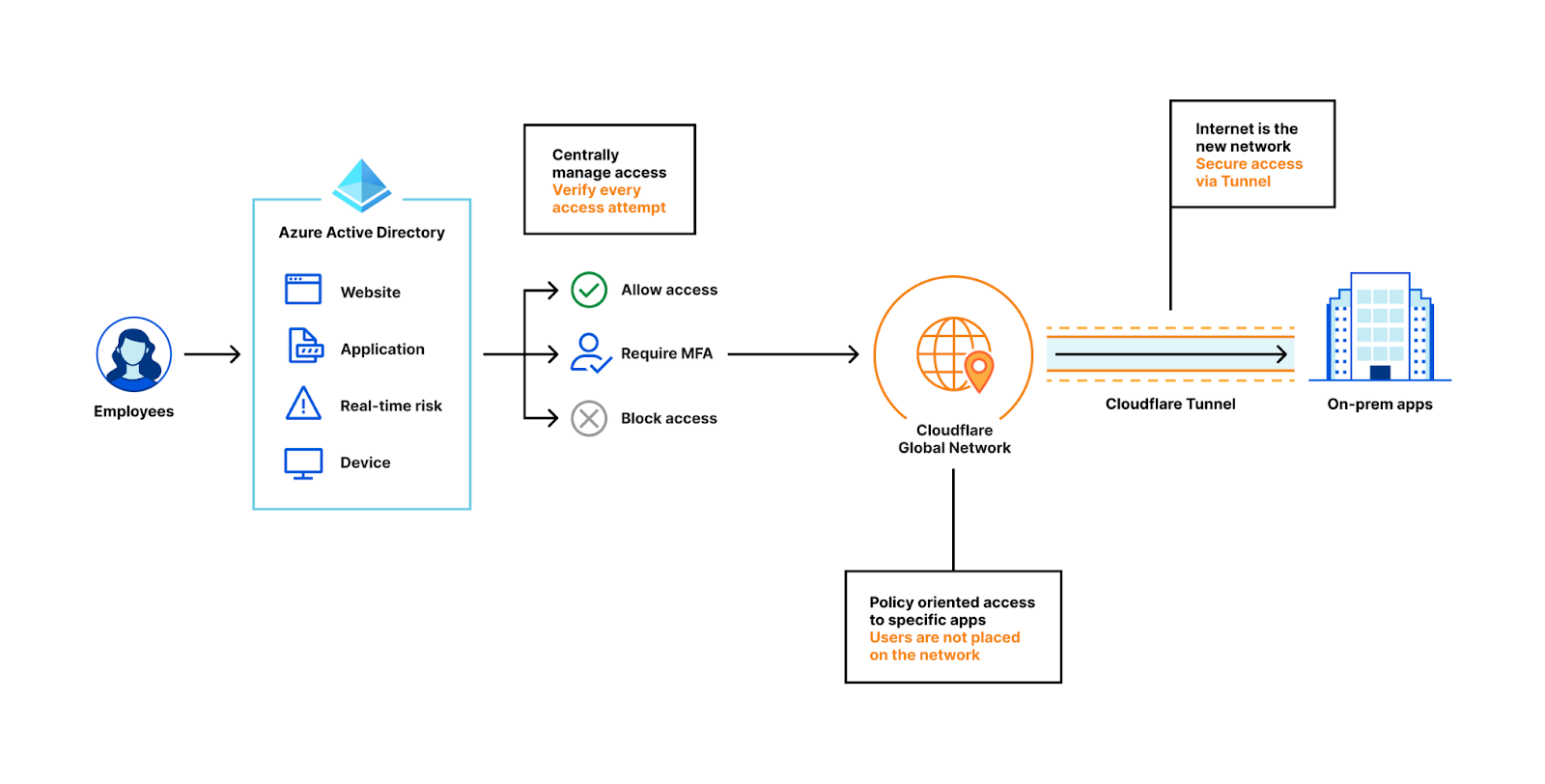

Cloudflare 的 Zero Trust 平台為內部和 SaaS 應用程式提供了現代化的認證方法。大多數公司可能會混合使用公司應用程式,有些是 SaaS,有些則是在內部部署或 Azure 上託管。Cloudflare 的 Zero Trust 網路存取 (ZTNA) 產品是 Zero Trust 平台的一部分,讓這些應用程式感覺就像 SaaS 應用程式,讓員工能夠以簡單且一致的流程存取這些應用程式。Cloudflare Access 充當統一的反向代理,通過確保每個請求都經過身份驗證,授權和加密來強制執行訪問控制。

Cloudflare Zero Trust 和 Microsoft Azure Active Directory

我們有成千上萬的客戶使用 Azure AD 和 Cloudflare Access 作為其 Zero Trust 架構的一部分。我們去年宣佈與 Microsoft 的合作夥伴關係,在不影響共同客戶效能的前提下,加強了安全性。Cloudflare 的 Zero Trust 平台與 Azure AD 整合,為組織的混合工作員工提供順暢的應用程式存取體驗。

作為回顧,我們推出的整合解決了兩個關鍵問題:

- 對於內部部署的舊版應用程式,Cloudflare 以 Azure AD安全混合式存取合作夥伴的身分參與,讓客戶能夠使用 SSO 認證集中管理其舊版內部部署應用程式的存取,而無需增加開發。共同客戶現在可以輕鬆地使用 Cloudflare Access 作為額外的安全層,並在其舊版應用程式前提供內建效能。

- 對於在 Microsoft Azure 上執行的應用程式,共同客戶可以將 Azure AD 與 Cloudflare Zero Trust 整合,並根據使用者身分識別、群組成員資格和 Azure AD 條件式存取原則制定規則。使用者將使用其 Azure AD 憑證進行認證,並使用 Cloudflare 的應用程式連接器、Cloudflare Tunnel,透過幾個簡單步驟連接到 Cloudflare Access,該連接器可以接觸在 Azure 上執行的應用程式。請參閱指南以安裝並設定 Cloudflare Tunnel。

Microsoft 認同 Cloudflare 對 Zero Trust 和安全解決方案的創新方法,在 2022 年的 Microsoft 安全卓越獎中授予我們安全軟體創新者獎,這是 Microsoft 合作夥伴社群中享有盛譽的獎項。

但是我們並未進行創新。我們聽取了客戶的回饋意見,並為了解決其痛點而宣布了幾項新整合。

今日宣布的 Microsoft 整合

我們今天宣布的四個新整合是:

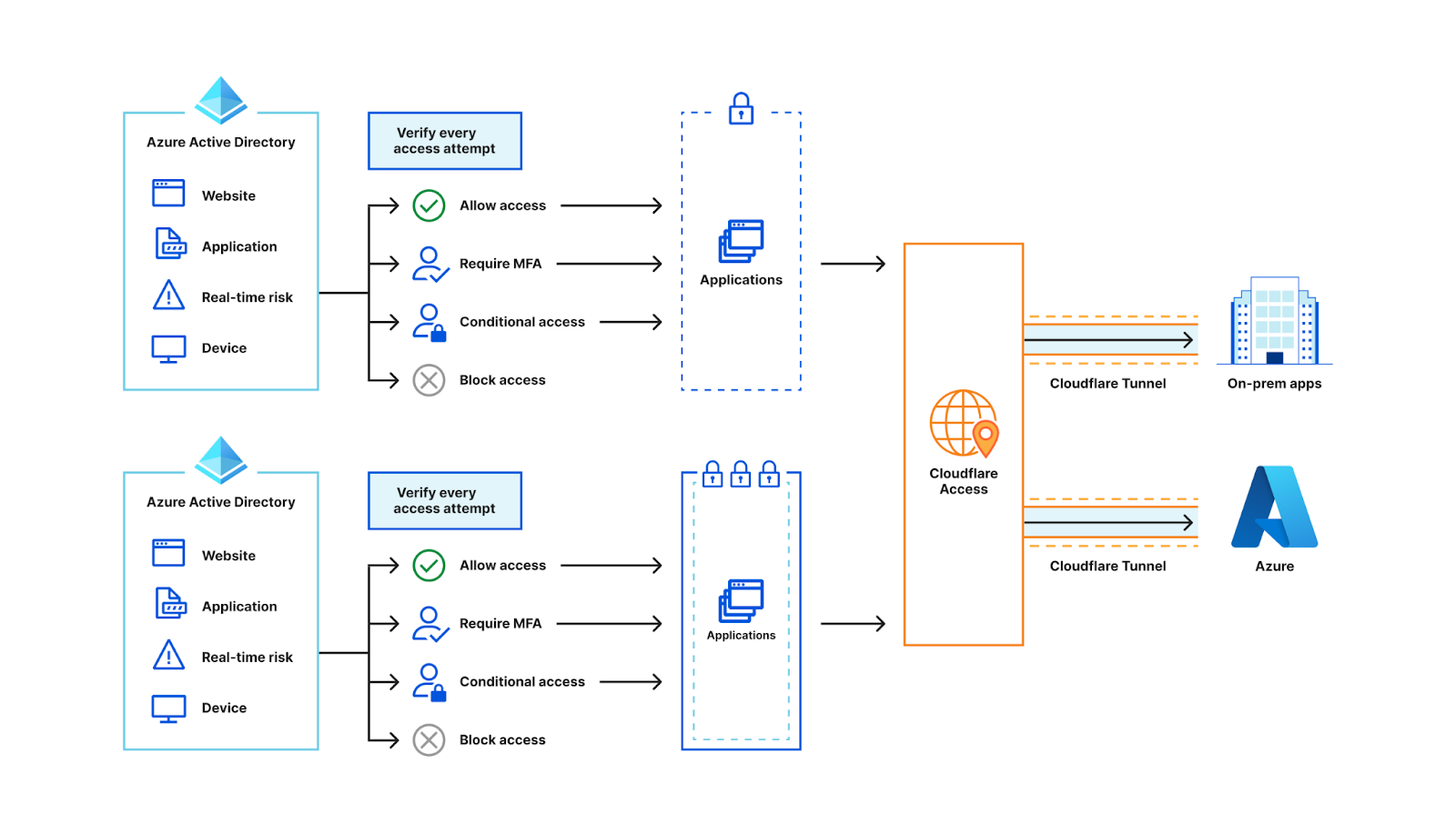

1. 每個應用程式的條件式存取:Azure AD 客戶 可以在 Cloudflare Zero Trust 中使用其現有的條件式存取原則。

Azure AD 可讓系統管理員使用條件式存取,在應用程式和使用者等方面建立原則並強制執行。這提供了廣泛的參數,可用於控制使用者對應用程式的存取(例如,使用者風險等級、登入風險等級、裝置平台、位置、用戶端應用程式等)。Cloudflare Access 現在支援每個應用程式的 Azure AD 條件式存取原則。這可讓安全性團隊在 Azure AD 中定義其安全性條件,並在 Cloudflare Access 中強制執行。

例如,客戶可能對內部薪資應用程式有更嚴格的控制層級,因此在 Azure AD 上會有特定的條件式存取原則。不過,對於一般資訊類型應用程式(例如內部 wiki),客戶強制執行的規則可能不會如同 Azure AD 條件式存取原則一樣嚴格。在這種情況下,應用程式群組和相關的 Azure AD 條件式存取原則都可以直接插入 Cloudflare Zero Trust 之中,而不需要變更任何程式碼。

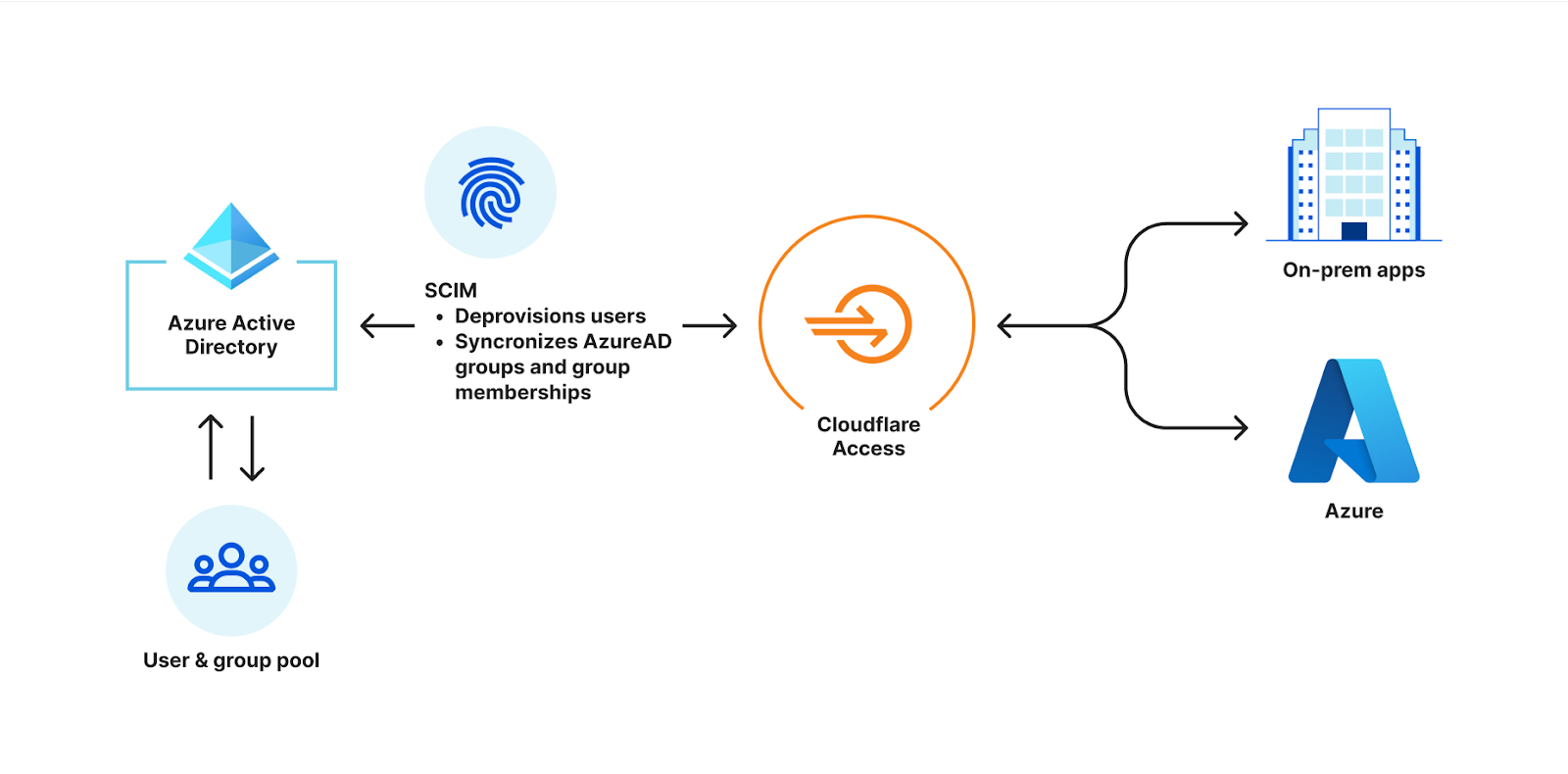

2. SCIM:自動同步處理 Cloudflare Zero Trust 與 Azure AD之間的 Azure AD 群組,為 CIO 組織省下數百小時的時間。

Cloudflare Access 原則可以使用 Azure AD 驗證使用者的身分,並提供該使用者的相關資訊(例如,名字/姓氏、電子郵件、群組成員資格等)。這些使用者屬性並非永遠不變,而且可能會隨時間變更。當使用者仍能存取不應存取的特定敏感資源食,可能會產生嚴重後果。

通常,當使用者屬性變更時,管理員需要檢閱並更新可能包含有問題使用者的所有存取原則。這使得過程十分繁瑣,且結果很容易出錯。

SCIM(跨網域身分識別管理系統)規定可確保使用該系統的實體之中的使用者身份永遠保持最新。我們很高興能宣布,Azure AD 和 Cloudflare Access 的共同客戶現在可以啟用 SCIM 使用者和群組佈建以及取消佈建。它將完成以下操作:

-

IdP 原則群組選取器現在已預先填入 Azure AD 群組,並將保持同步。對原則群組所做的任何變更都會立即反映在 Access 中,不會對系統管理員產生任何負荷。

-

當使用者在 Azure AD 上取消佈建時,會撤銷使用者在 Cloudflare Access 和閘道的所有存取權。這可確保以近乎即時的速度進行變更,從而降低安全風險。

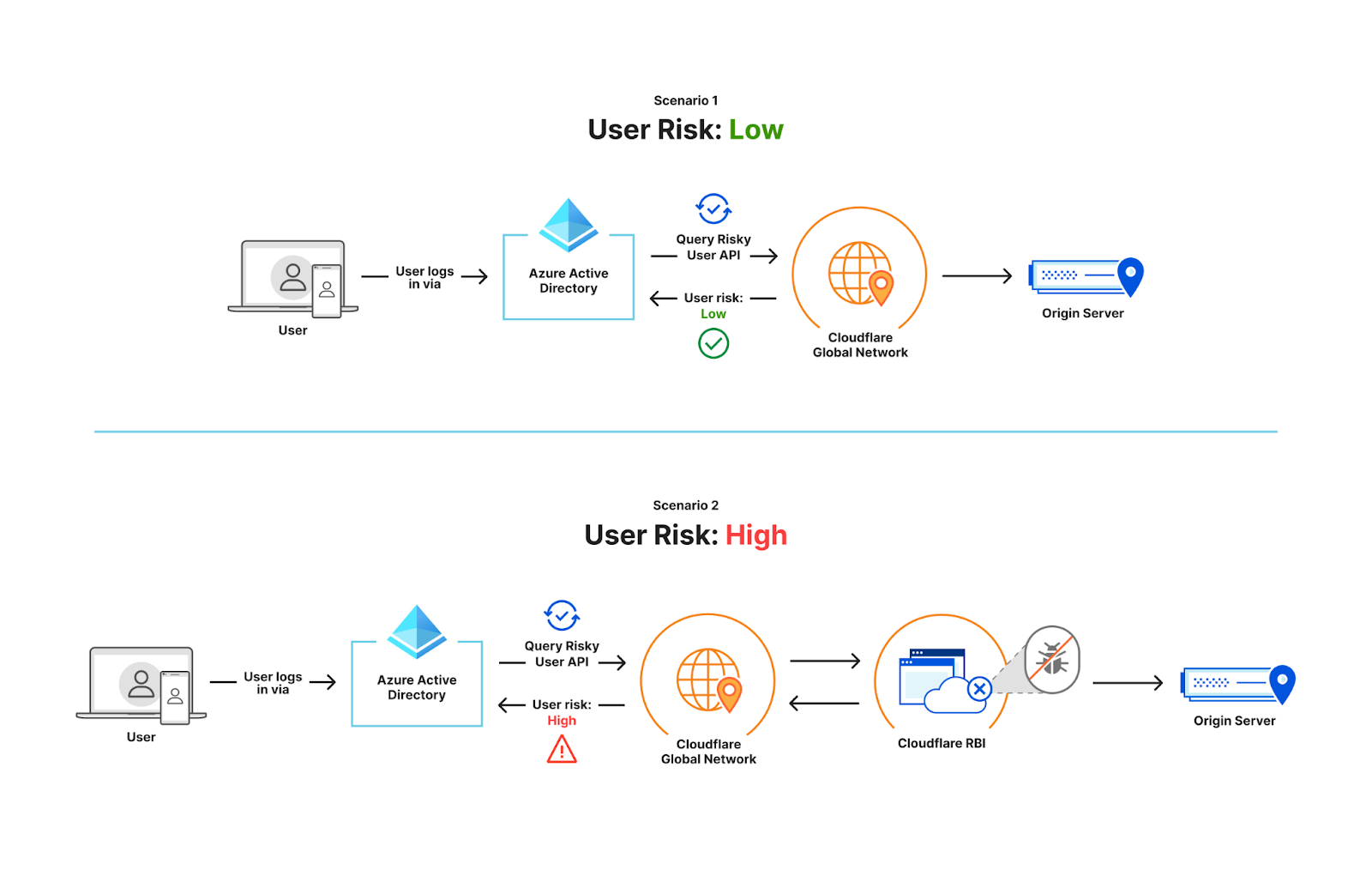

3. 有風險的使用者隔離:透過 Cloudflare 的 RBI 產品將承包商等高風險使用者(根據 AD 訊號)隔離到瀏覽器隔離工作階段,藉此協助共同客戶增加額外的安全層。

Azure AD 會根據其分析的許多資料點,將使用者分類為低、中和高風險使用者。使用者可以根據其活動,從一個風險群組移至另一個風險群組。使用者可能會因工作性質(即承包商、有風險的登入行為、憑證洩漏等)之類的許多因素,而遭視為有風險。儘管這些使用者具有高風險,但是在進一步評估使用者時,還有一種低風險的方法可以提供資源/應用程式的存取權限。

我們現在支援將 Azure AD 群組與 Cloudflare 瀏覽器隔離整合。當使用者在 Azure AD 上被歸類為高風險時,我們會使用此訊號透過 Azure AD 整合來自動隔離其流量。這代表高風險的使用者可以通過安全和隔離的瀏覽器存取資源。如果使用者要從高風險轉移到低風險,則使用者將不再受到適用於高風險使用者的隔離原則約束。

4. 保護政府雲端共同客戶:透過 Azure AD 集中管理身分和存取管理,協助政府雲端客戶實現更好的安全性,並透過將客戶連接至 Cloudflare 全球網路,而不必將其開放至整個網際網路,藉此提升安全性。

透過安全混合式存取 (SHA) 計畫,政府雲端 (「GCC」) 客戶很快就能夠將 Azure AD 與 Cloudflare Zero Trust 整合,並根據使用者身分識別、群組成員資格和 Azure AD 條件式存取原則制定規則。使用者將使用其 Azure AD 憑證進行身份驗證,並使用 Cloudflare Tunnel 透過幾個簡單步驟連線到 Cloudflare Access,該隧道可以接觸在Microsoft Azure上運行的應用程式。

「數位轉型創造了新的安全典範,使組織加速採用 Zero Trust。Cloudflare Zero Trust 和 Azure Active Directory 聯合解決方案透過簡化員工的 Zero Trust 部署,讓我們能夠專注於核心業務,成為瑞士再保險業務的成長推動者。聯合解決方案使我們能夠超越 SSO,使我們的適應性員工能夠從任何地方順暢、安全地存取應用程式。該聯合解決方案還為我們提供了涵蓋人員、裝置和網路的整體 Zero Trust 解決方案。」

— 瑞士再保險董事 Botond Szakács

「隨著企業持續採用雲端優先策略,雲端原生 Zero Trust 安全模式已成為不可或缺的項目。Cloudflare 與 Microsoft 開發了強大的產品整合功能,以協助安全性和 IT 領導者主動預防攻擊、動態控制政策和風險,並根據 Zero Trust 最佳實務增加自動化。」

—Microsoft 身分暨網路存取權限總裁 Joy Chik

立即嘗試

有興趣進一步了解我們的 Zero Trust 產品如何與 Azure Active Directory 整合?看看這個廣泛的參考架構,可以幫助您開始 Zero Trust 旅程,並根據需要增加上面的特定案例。另外,請查看與 Microsoft 聯合的網路研討會,當中強調了我們共同的 Zero Trust 解決方案以及如何開始使用。

下一步行動

我們才剛開始。我們希望繼續創新,並運用 Cloudflare Zero Trust 和 Microsoft 安全聯合解決方案解決您的問題。在您繼續使用此聯合解決方案時,請就您希望我們建立的其他內容提供回饋意見。