在身份驱动的 Zero Trust 规则之前,公共互联网上的一些 SaaS 应用程序依靠连接用户的 IP 地址作为安全模型。用户将从已知的办公地点连接,具有固定的 IP 地址范围,并且 SaaS 应用程序除了检查登录凭证之外还会检查他们的地址。

许多系统仍然提供这种第二因素方法。Cloudflare One 客户可以在 Zero Trust 模型中使用一个专用的出口 IP 来达到这一目的。与其他解决方案不同,使用该方案的客户不需要自己部署任何基础设施。然而,并非所有流量都需要使用这些专用的出口 IP。

今天,我们宣布了一些政策,支持管理员能够控制 Cloudflare 何时使用其专用出口 IP。具体而言,管理员可以使用 Cloudflare 仪表板中的规则构建器,根据身份、应用程序、IP 地址和地理位置等属性,确定何时使用哪个出口 IP。任何企业合同级别客户,只要在他们的 Zero Trust 套餐中增加专用的出口 IP,就可以使用这一功能。

我们为什么构建这一功能?

在如今多元化的工作环境中,组织渴望获得更一致的安全和 IT 体验,以管理他们的员工从办公室、数据中心和漫游用户中流出的流量。为了提供更加精简的体验,许多组织正在采用由云提供的现代代理服务,如安全 Web 网关 (SWG),并不再选择复杂的内部设备组合。

这些老工具的一个传统便利是能够根据静态源 IP 创建允许列表策略。当用户主要在一个地方时,根据出口位置验证流量将相当简单而可靠。许多组织希望或被要求保留这种流量验证方法,即使他们的用户已经不在一个地方了,也是如此。

到目前为止,Cloudflare 已经为这些组织提供了专用的出口 IP,作为我们的代理 Zero Trust 服务的附加功能。与默认的出口 IP 不同,这些专用的出口 IP 不在任何其他 Gateway 帐户之间共享,只用于流出指定帐户的代理流量。

正如在以前的博文中所述,客户已经在使用 Cloudflare 的专用出口 IP,通过使用这些 IP 来识别其用户的代理流量,或将这些 IP 添加到第三方供应商的允许列表中,从而消除了 VPN 的使用需求。这些组织享受到了仍然使用固定已知 IP 的简单便利,同时还能避免他们的流量遇到本地设备的瓶颈和回传。

何时使用出口政策

Gateway 出口策略构建器使管理员能够根据用户的身份、设备状况、源/目的 IP 地址等,增强出口流量的灵活性和特殊性。

从特定地理位置流出的流量为选定用户组提供了特定于地理位置的体验(例如语言格式、地区性页面差异),这是一个常见的用例。例如,Cloudflare 目前正在与一家全球媒体集团的营销部门合作。他们设在印度的设计师和网络专家经常需要核实在不同国家运行的广告和网站的布局。

然而,这些网站会根据用户的源 IP 地址的地理位置来限制或改变访问。为此团队需要使用额外的 VPN 服务。通过出口策略,管理员可以创建一个规则来匹配域名 IP 地址或目的国 IP 地理位置,让营销员工从专用出口 IP 来流出流量,这些 IP 已从地理上定位到他们需要验证域名的国家。这可以让他们的安全团队十分放心,因为他们不再需要为营销团队提供另一个专用 VPN 服务,无需费心维护这一周边防御漏洞,并可以对这一流量实施所有其他的过滤功能。

另一个用例是对第三方维护的应用程序或服务设置允许访问列表。虽然安全管理员可以控制他们的团队如何访问他们的资源,甚至对他们的流量进行过滤,但他们往往不能改变第三方实施的安全控制。例如,在与一家大型信贷处理商合作时,他们使用第三方服务来验证通过其 Zero Trust 网络进行交易的风险性。这个第三方要求他们设置其源 IP 的允许列表。

为了满足这一要求,该客户可以直接使用专用的出口 IP,这样也行,但这就表示他们所有的流量现在都要通过数据中心的专用出口 IP 进行路由。因此,如果用户想浏览任何其他网站,就会遇到不太满意的体验,因为他们的流量可能没有采取最有效的路径到达上游。但现在有了出口策略,客户现在可以只对这个第三方供应商的流量应用这个专用的出口 IP,而让所有其他用户的流量通过默认的 Gateway 出口 IP 流出。

构建出口政策

为了展示管理员配置策略是多么简单,让我们来看看最后一个场景的情况。我的组织使用第三方服务,除了用户名/密码登录外,他们还要求我们使用静态源 IP 或访问他们域的网络范围。

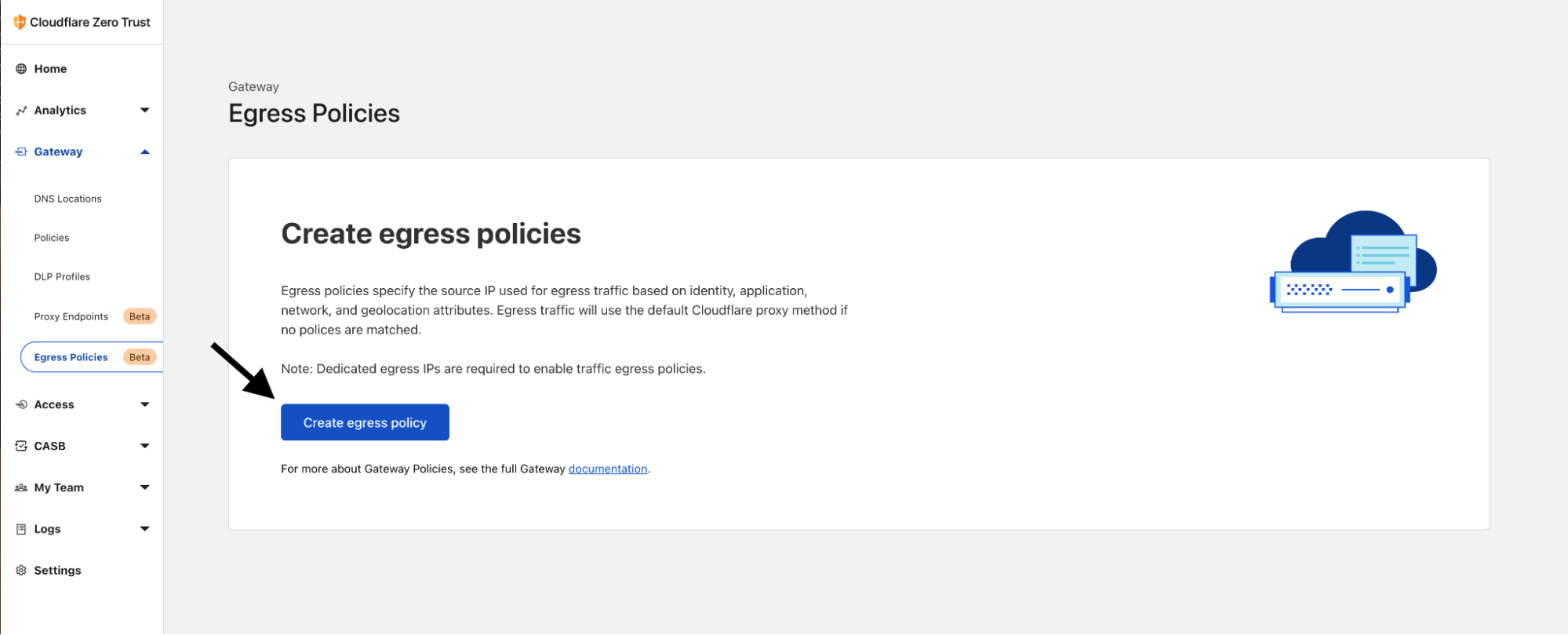

如要进行此类设置,我只需在 Zero Trust 仪表板上导航到 Gateway 下的出口策略。在那里,我可以点击“创建出口策略”:

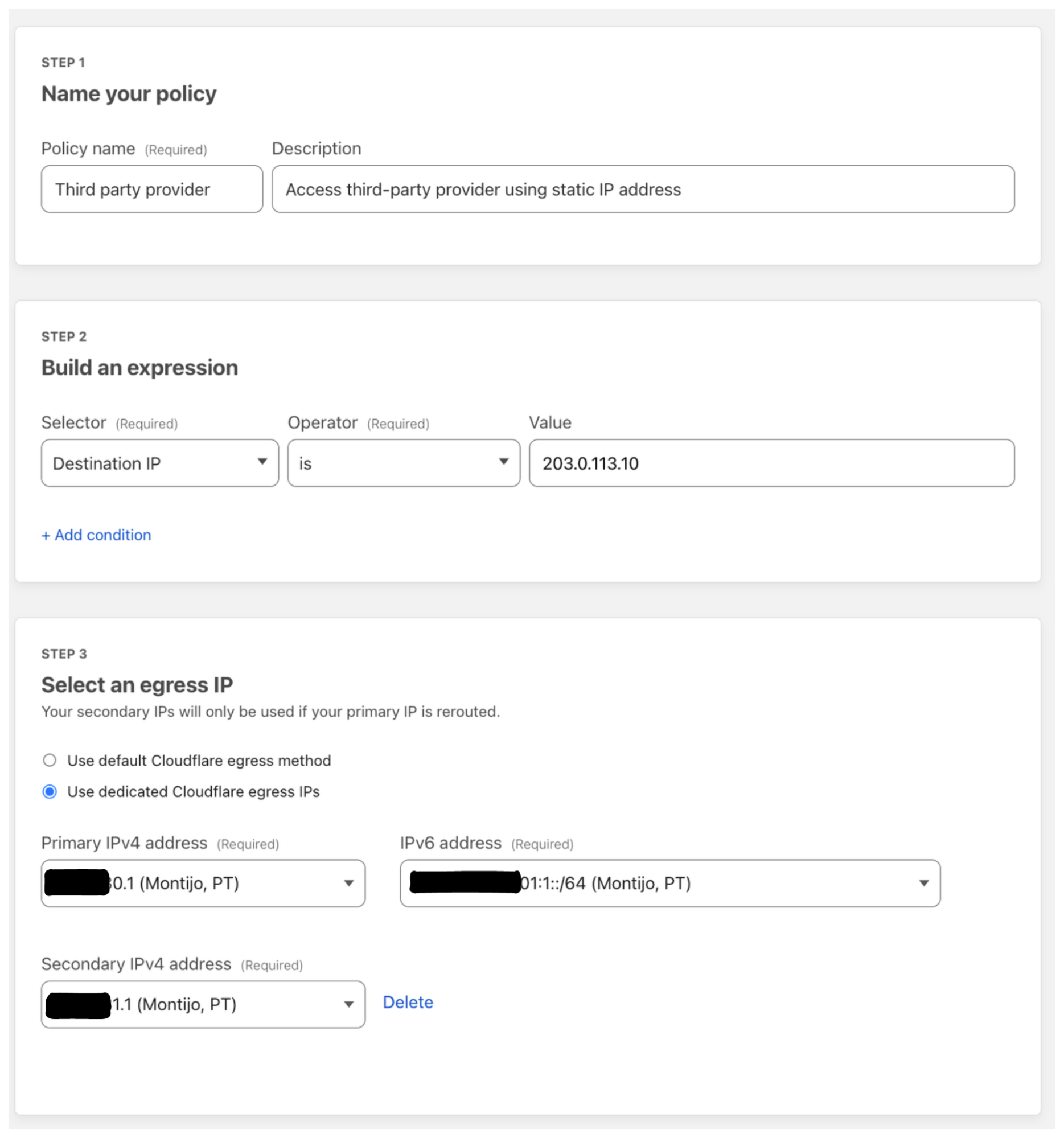

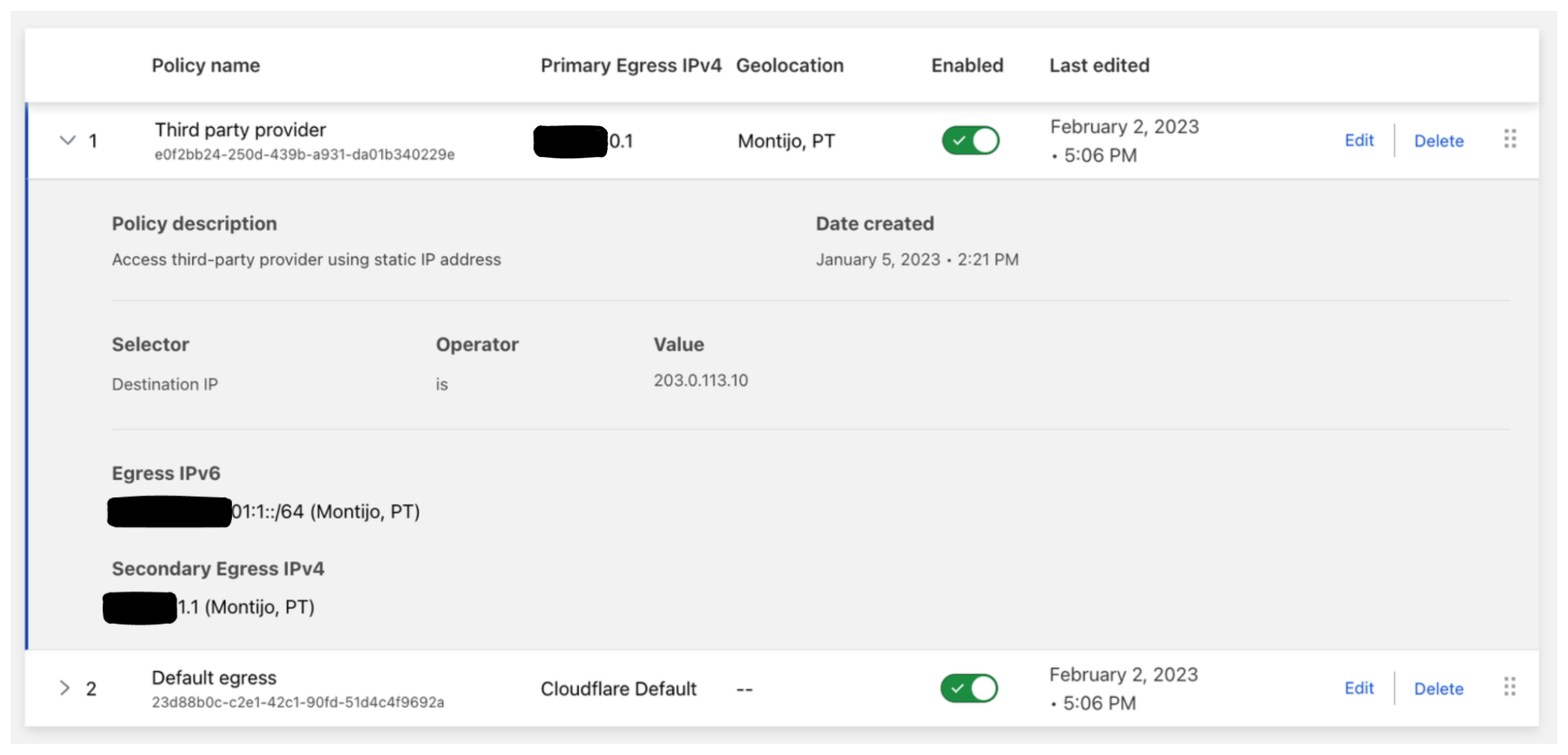

以我的组织来说,大多数访问这个第三方服务的用户都位于葡萄牙,所以我将使用分配到葡萄牙蒙蒂霍的专用出口 IP。用户将访问托管在 203.0.113.10 的example.com,所以我将使用目标 IP 选择器来匹配所有到这个网站的流量;策略配置如下:

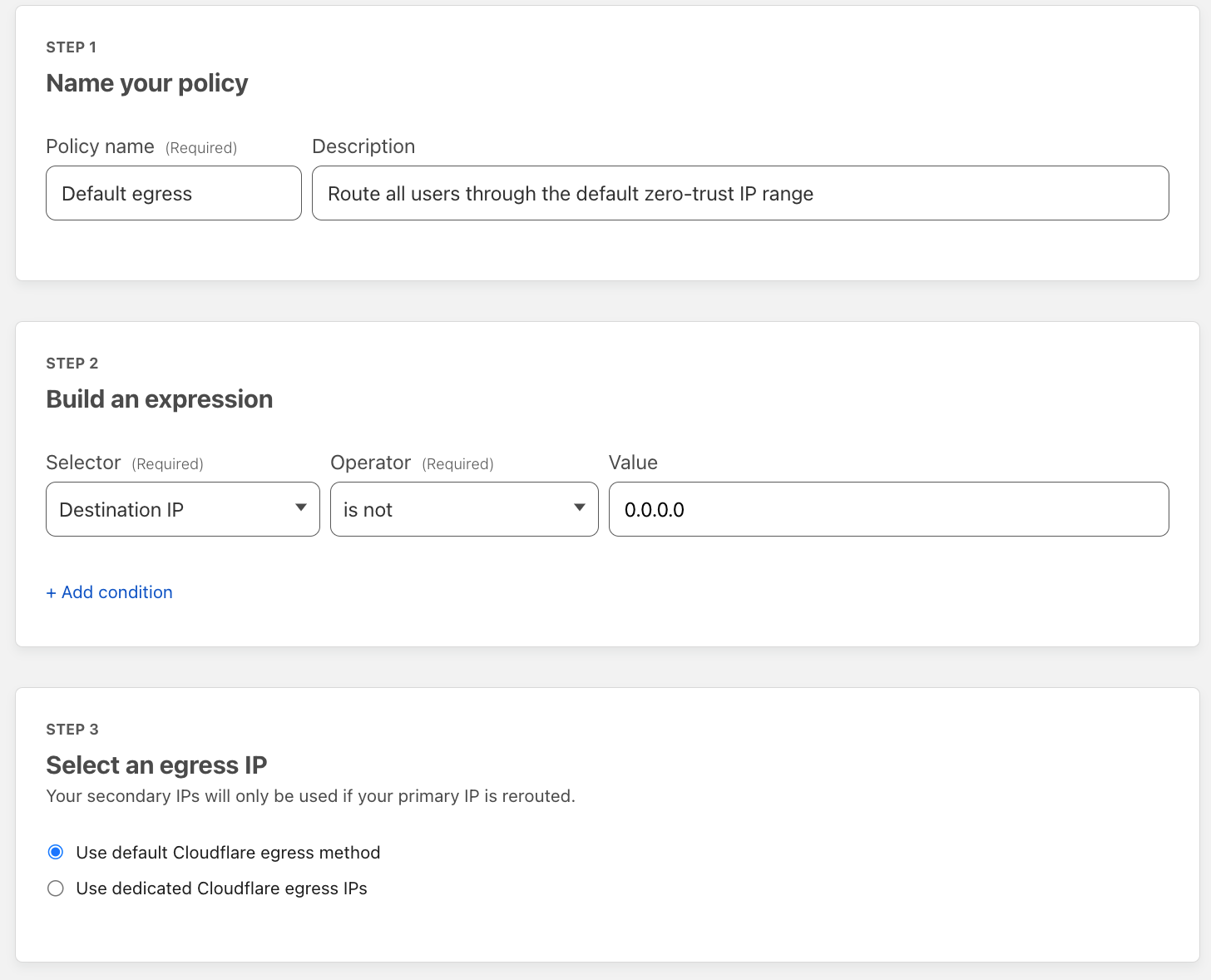

在我的策略创建好了之后,我将再添加一个策略针对我的组织进行全面捕获,确保他们不能使用任何与该第三方服务无关的目的地专用出口 IP。这是添加操作的关键,因为它会确保我的用户获得最有效的网络体验,同时通过我们共享的 Enterprise IP 池的出口,仍然保持他们的隐私;策略配置如下:

看看出口策略列表,我们可以看到两个策略都已启用,现在当我的用户试图访问 example.com 时,他们将使用首选或辅助专用 IPv4 或 IPv6 范围作为出口 IP。所有其他流量则使用默认的 Cloudflare 出口 IP。

后续步骤

我们意识到,随着组织脱离本地设备,他们会希望在通过云安全堆栈代理更多流量的同时,能够继续保持简单性和有效的控制。凭借 Gateway 出口策略,管理员如今可以为他们越来越多分散开来的员工控制流量。

如果您想要对 Cloudflare 专用出口 IP 建立策略,可以将它们添加到 Cloudflare Zero Trust Enterprise 计划或联系您的客户经理。