威胁防护并不只是阻止外部行为者进入,还需要防止敏感数据外泄。大部分组织并没有意识到其电子邮件收件箱中有多少机密信息。员工每天处理海量的敏感数据(例如知识产权、内部文档、PII 或支付信息),并经常通过电子邮件在内部分享这些信息,电子邮件因此成为公司存储机密信息的主要地方。难怪各大组织都为如何防止意外或恶意泄漏敏感数据而担忧,为此还经常制定强有力的数据丢失防护策略。Cloudflare 使用 Area 1 电子邮件安全和 Cloudflare One,帮助客户轻松管理电子邮件收件箱中的数据。

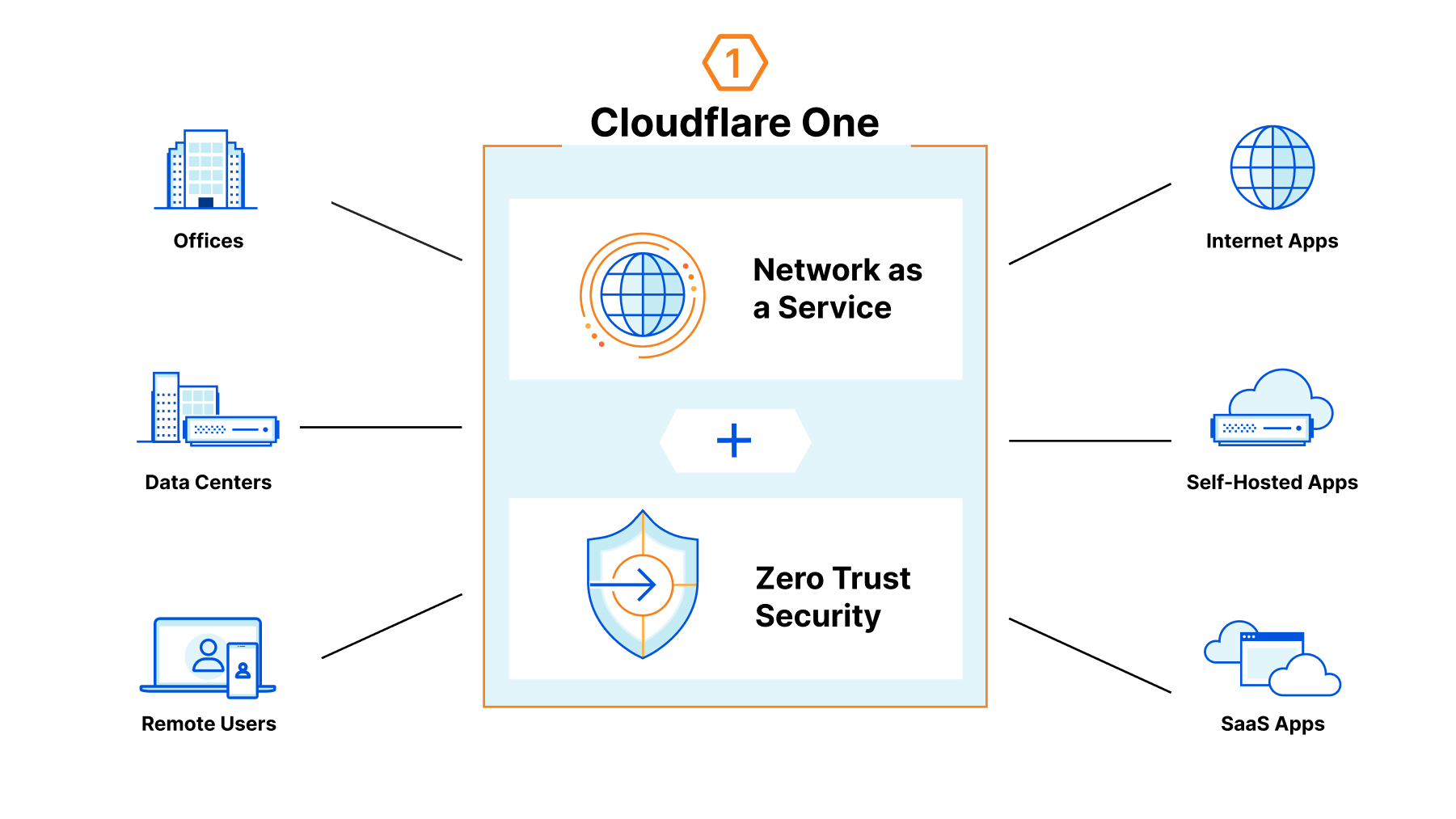

Cloudflare One 是我们的 SASE 平台,使用原生内置的 Zero Trust 安全性提供网络即服务 (NaaS),将用户与企业资源连接起来,并提供各种各样的机会来保护企业流量,包括检查传输到企业电子邮箱的数据。Area 1 电子邮件安全作为我们的可组合 Cloudflare One 平台的组成部分,为您的收件箱提供最完整的数据保护,并在包括数据丢失防护 (DLP) 等其他服务时提供聚合解决方案。凭借轻松按需利用和实施 Zero Trust 服务的能力,客户可以根据自己最关键的用例,灵活实施防御。如果结合使用 Area 1 + DLP,则可以先发制人,共同应对组织最紧迫的高风险暴露用例。结合使用这些产品可深度防护企业数据。

通过 HTTP 防止云电子邮件数据外泄

电子邮件很容易外泄企业数据,那为何一开始要在电子邮件中包含敏感数据呢?员工可能在客户的电子邮件中意外附加了内部文件而非公开白皮书,甚至可能在电子邮件附件中包含了错误客户的信息。

利用 Cloudflare 数据丢失防护 (DLP),您可以防止将 PII 或知识产权等敏感数据上传到企业电子邮件中。

DLP 是 Cloudflare One 的组成部分,而 Cloudflare One 通过 Cloudflare 网络处理来自数据中心、办公室和远程用户的流量。随着流量遍历 Cloudflare,我们提供各种保护,包括验证身份和设备态势,并过滤企业流量。

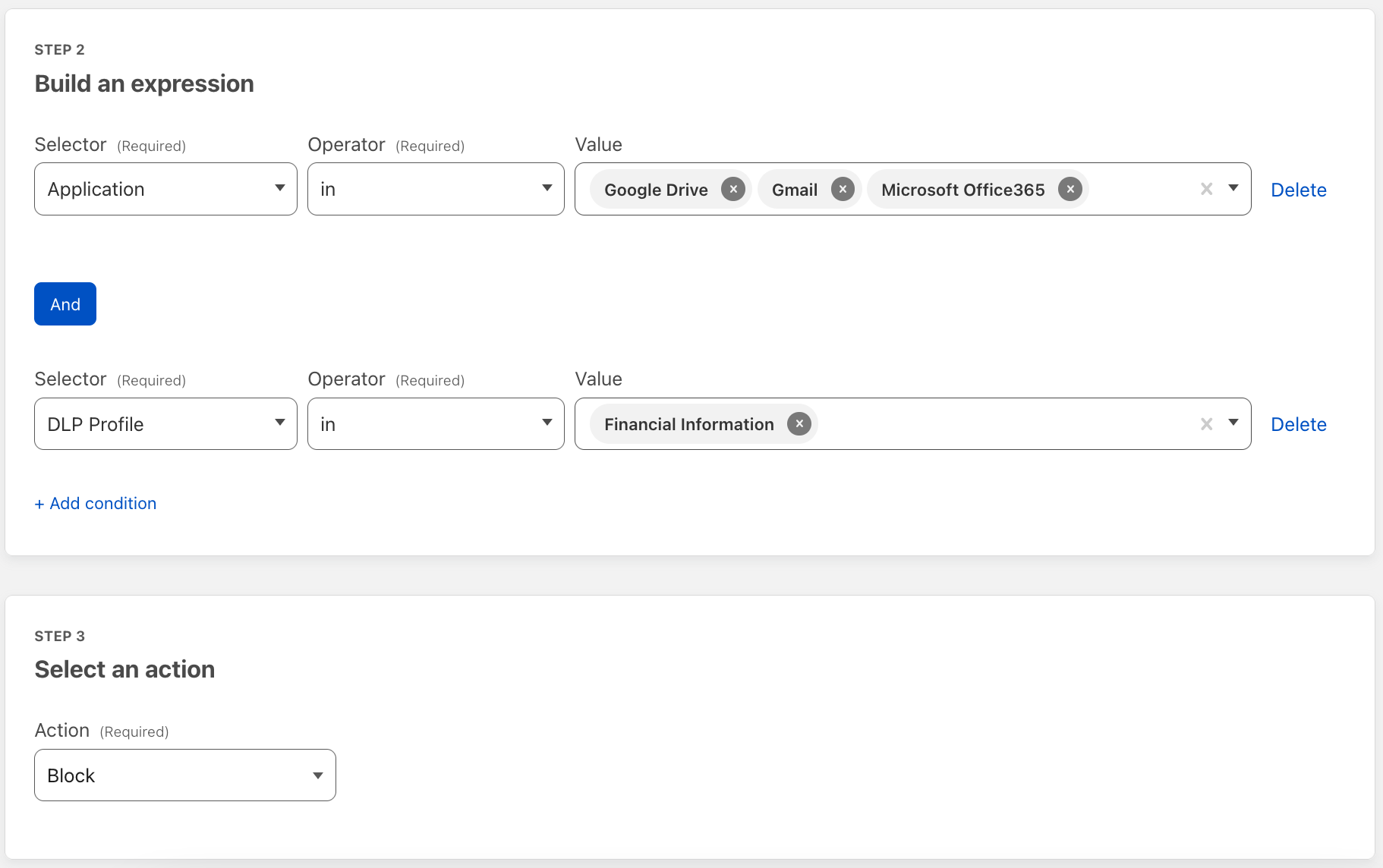

Cloudflare One 提供 HTTP(s) 过滤,让您可以检查流量并将其路由到企业应用程序。Cloudflare 数据丢失防护 (DLP) 利用了 Cloudflare One 的 HTTP 过滤功能。您可以对您的企业流量应用一些规则,并根据 HTTP 请求中的信息路由流量。包括各种各样的过滤选项,例如域、URL、应用程序、HTTP 方法,等等。您可以使用这些选项对想要进行 DLP 扫描的流量分段。所有这些都可以利用我们全球网络的性能来完成,并通过一个控制平面进行管理。

您可以将 DLP 策略应用于企业电子邮件应用程序,例如 Google Suite 或 O365。当员工试图将附件上传到电子邮件时,系统会检查上传内容中是否含有敏感数据,然后根据您的策略允许或阻止上传。

使用 Area 1,通过以下方式扩展更多核心数据保护原则:

在合作伙伴之间强制实施数据安全

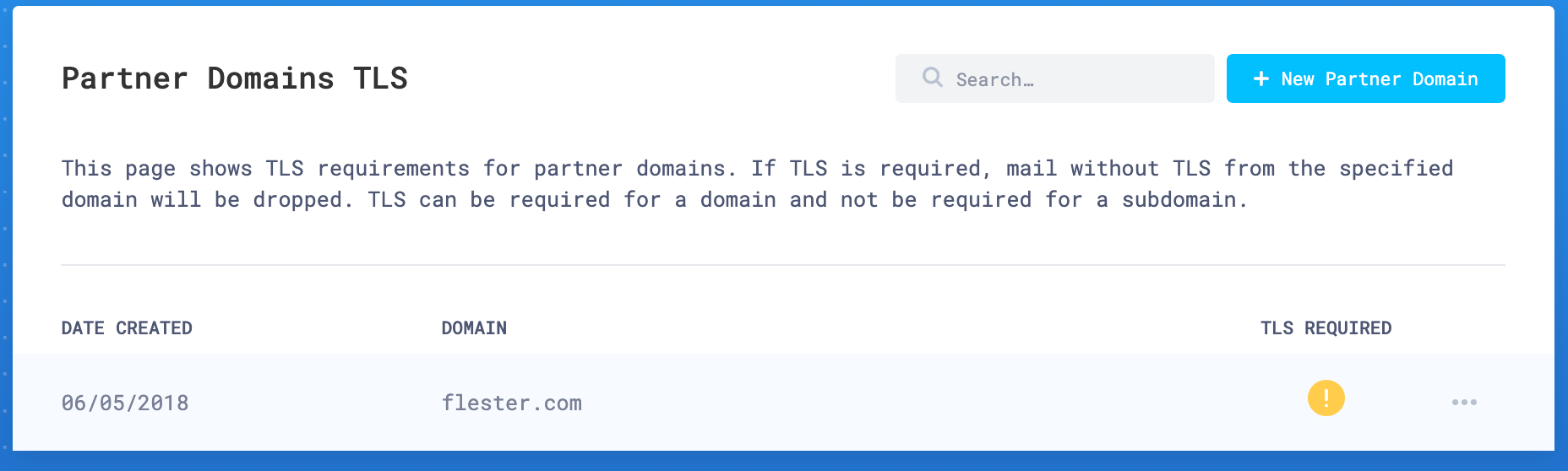

利用 Cloudflare 的 Area 1,您还可以强制实施强 TLS 标准。配置 TLS 可额外增加一个安全层,因为这可确保将电子邮件加密,防止任何攻击者在拦截传输中的电子邮件后读取敏感信息和更改消息(在途攻击)。对于在面临被窥视风险的情况下仍将内部电子邮件发送到整个互联网的 G Suite 客户,或根据合约有义务使用 SSL/TLS 与合作伙伴通信的客户,这一点尤其有用。

利用 Area 1 可以轻松地实施 SSL/TLS 检查。您可以从 Area 1 门户配置合作伙伴域 TLS:在“Domains & Routing”(域和路由)中找到“Partner Domains TLS”(合作伙伴域 TLS),并添加您想实施 TLS 的合作伙伴域。如果将 TLS 配置为必需,那么从该域发出的所有未使用 TLS 的电子邮件都将自动丢弃。我们的 TLS 会确保强有力的 TLS,而不是尽可能确保所有流量都使用高强度密码进行加密,防止恶意攻击者解密任何被拦截的电子邮件。

防止被动丢失电子邮件数据

组织常常忽略了一点,那就是即使不发送任何电子邮件,也可能发生外泄。攻击者如果能够破坏公司账户,那就只用袖手旁观,就能监控所有通信,并手动挑选信息。

一旦攻击者到达这个阶段,就极难发现帐户遭到了入侵、哪些信息受到跟踪。电子邮件数量、IP 地址更改及其他指标发挥不了作用,因为攻击者并没有采取任何会引起怀疑的行动。Cloudflare 强烈主张在发生帐户接管之前就加以预防,让任何攻击者无所遁形。

为了预防发生帐户接管,我们强调对有窃取员工凭据风险的电子邮件进行过滤。恶意行为者最常采用的攻击手段是钓鱼邮件。鉴于钓鱼邮件攻击成功之后可严重影响机密数据的访问,攻击者将其视为首选的攻击武器也就不足为奇了。对于使用 Cloudflare 的 Area 1 产品进行保护的电子邮件收件箱,钓鱼邮件几乎无法造成威胁。Area 1 的各种模型能够分析不同的元数据,评估消息是否为可疑的钓鱼邮件。利用域名近似(域名与合法域名的近似程度)、电子邮件情绪等模型检测到的异常,可以快速确定电子邮件是否合法。如果 Area 1 确定一封电子邮件是钓鱼邮件,我们会自动撤回该邮件,以防收件人的收件箱中收到该邮件,确保其不会攻击并利用员工帐户外泄数据。

防范恶意链接

企图外泄组织数据的攻击者还常常依赖员工点击电子邮件中的链接。这些链接可能会指向一些在线表单,它们表面上看似无害,其实却是在采集敏感信息。攻击者可以利用这些网站发起采集访问者信息的脚本,无需员工进行任何交互。这十分令人担忧,因为员工一旦误点链接,就可能造成敏感信息外泄。其他恶意链接可能包含用户经常访问的网站的精确副本。然而,这些链接是一种钓鱼,员工在其中输入凭证后,会将凭证发送给攻击者,并不会让员工登录网站。

Area 1 提供电子邮件链接隔离来应对这一风险,这是我们电子邮件安全产品的组成部分。利用电子邮件链接隔离,Area 1 会检查发送的每个链接,并访问其域权限。对于可疑的链接(我们无法确信安全的链接),Area 1 会启动无头 Chromium 浏览器,在其中打开该链接且不中断。这样一来,执行的任何恶意脚本都将在远离公司基础设施的隔离实例中运行,攻击者无法获取企业信息。这一切都将即时可靠地完成。

阻止勒索软件

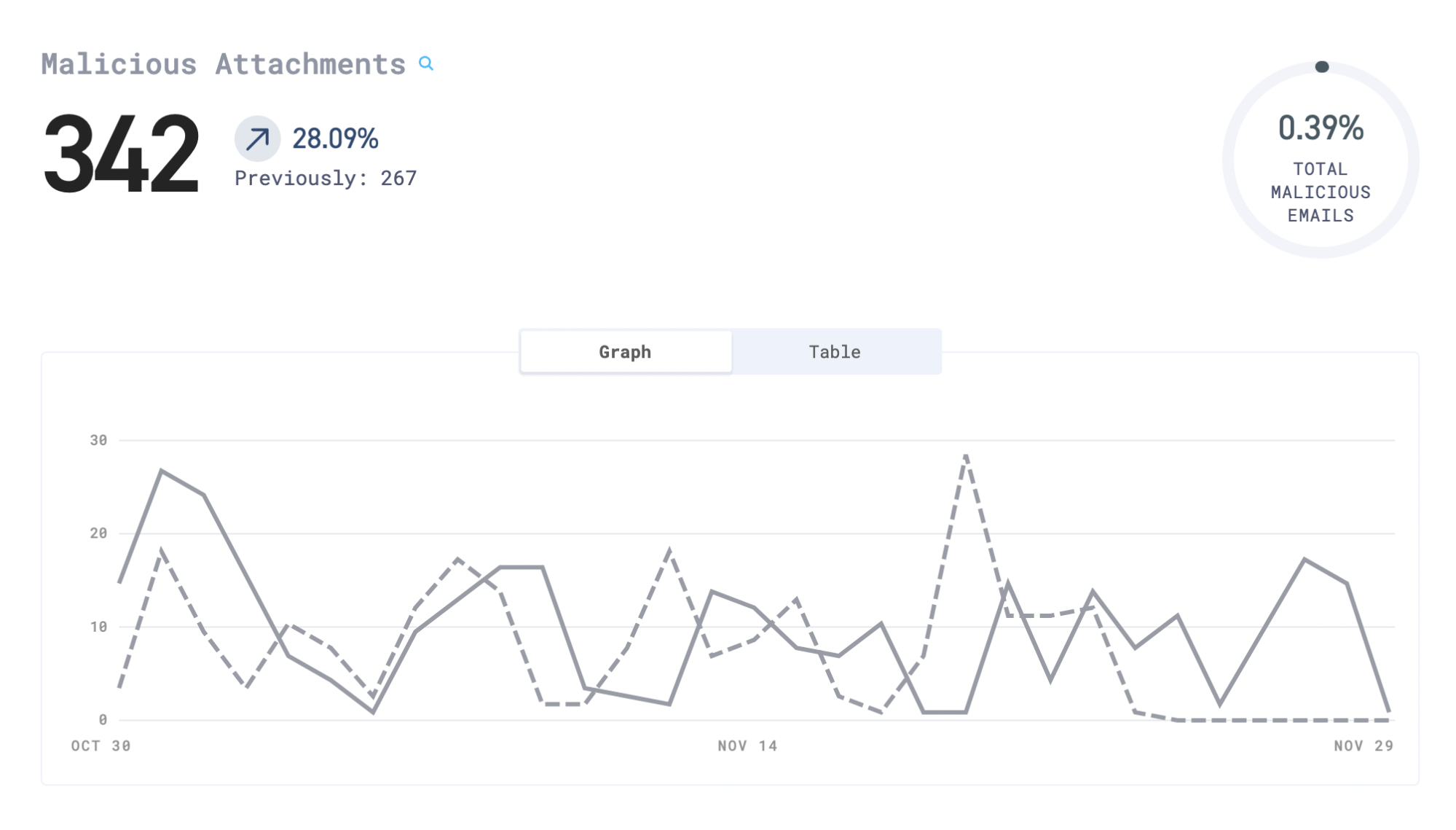

攻击者有许多攻击武器可用于攻击员工账户。如上所述,网络钓鱼是一种常见的威胁手段,但绝非唯一。Area 1 还积极阻止勒索软件的传播。

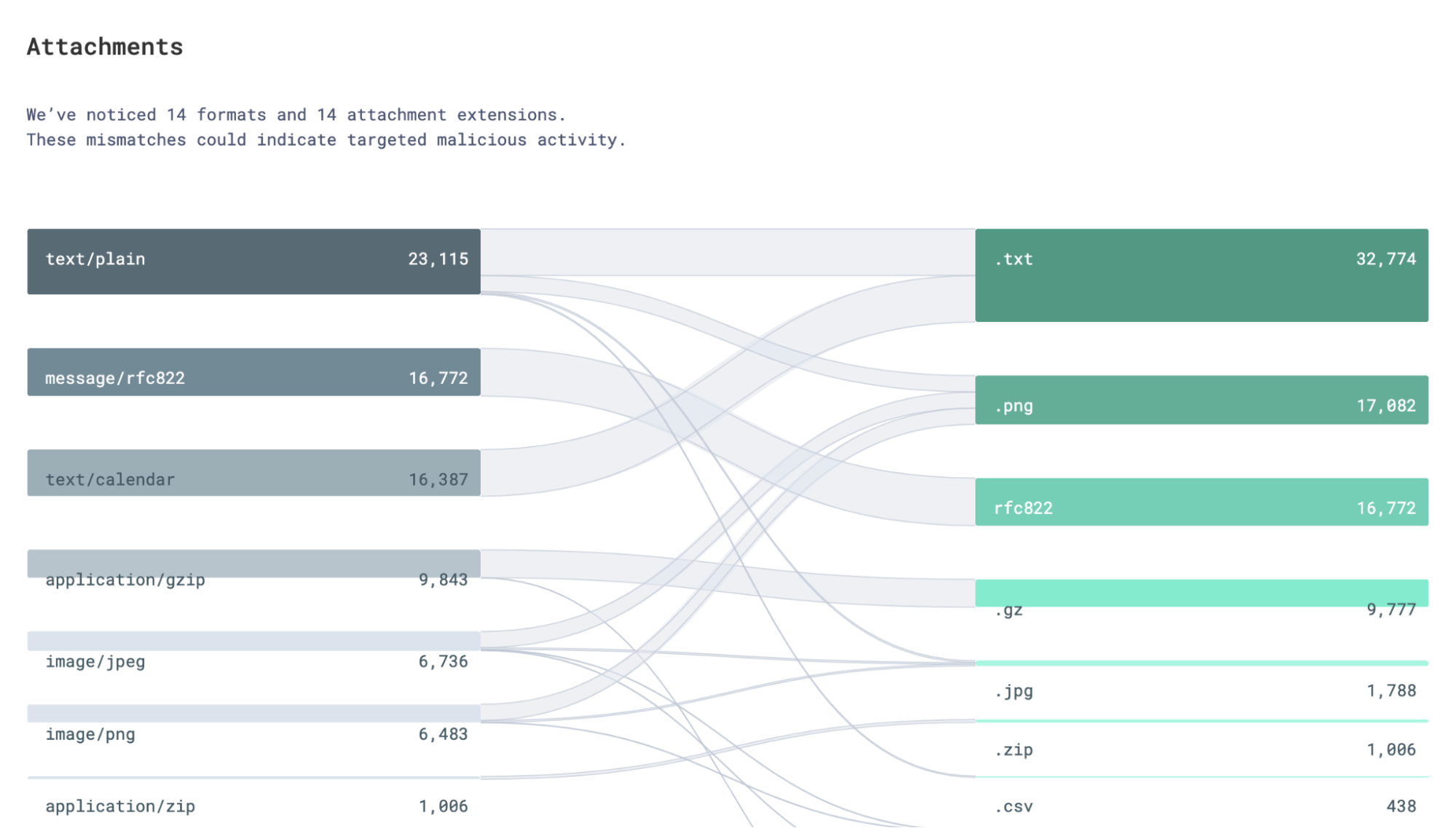

攻击者用于传播勒索软件的一种常见机制是重命名,然后伪装成附件。勒索软件有效负载可能从 petya.7z 重命名为 Invoice.pdf,企图诱骗员工下载该文件。如果电子邮件内容让该发票看起来很紧急,员工就有可能盲目地试图在计算机上打开该附件,导致组织遭遇勒索软件攻击。Area 1 的模型可检测这些不匹配情况,阻止恶意附件进入攻击目标的电子邮件收件箱。

成功的勒索软件活动不仅可能妨碍任何公司的日常运营,还可能在加密无法逆转的情况下造成本地数据丢失。Cloudflare 的 Area 1 产品有专用的有效负载模型,不仅会分析附件扩展名,还会分析附件的哈希值,将其与已知勒索软件活动进行比较。一旦 Area 1 认为某附件是勒索软件,我们便会禁止该电子邮件继续传输。

Cloudflare 的 DLP 愿景

我们的目标是通过 Cloudflare 产品为您提供所需的分层安全防御,保护您的组织防范外部闯入的恶意企图以及敏感数据外泄。随着电子邮件继续作为最大的企业数据面,对于公司来说,实施强有力的 DLP 策略,防止数据丢失至关重要。通过 Area 1 与 Cloudflare One 的紧密合作,Cloudflare 能让组织更加信任其 DLP 策略。

如果您有兴趣了解这些电子邮件安全或 DLP 服务,请联系我们,与我们交流您的安全和数据保护需要。

如果您当前订阅了 Cloudflare 服务,可考虑联系您的 Cloudflare 客户成功经理,探讨添加更多电子邮件安全或 DLP 保护策略。