「從不信任,始終驗證。」

如今,幾乎所有與我們交談的人都理解並同意 Zero Trust 這一基本原則。那麼,是什麼讓人們止步不前?我們最常聽到的抱怨就是:他們根本不知道該從何處著手。安全性工具和網路基礎架構通常已經部署多年,而人們每日完成工作所依賴的應用程式的實作旅程卻含糊不清,讓人望而生畏。

雖然沒有萬能的解決方案,但我們有幾個客戶一致認為,將關鍵應用程式從傳統 VPN 卸載至雲端原生的 Zero Trust 網路存取 (ZTNA) 解決方案(例如 Cloudflare Access)是一個絕佳的起點 — 可為企業提供一次切實可行且有意義的升級。

實際上,GartnerⓇ 預計,「截至 2025 年,在新的遠端存取部署中,至少有 70% 將主要由 ZTNA 而不是 VPN 服務提供,相較於 2021 年底的不足 10% 有所上升」。1 透過優先考量 ZTNA 專案,IT 和網路安全主管可以更好地保護其業務免受勒索軟體等攻擊,同時改進員工的每日工作流程。在網路安全和使用者體驗之間進行取捨的觀點已經過時了;如果組織選擇 ZTNA 路線,這兩個層面都會大有改善。

您可以在這裡開始免費使用 Cloudflare Access,而在本指南中,我們會告訴您原因和做法。

為什麼沒人喜歡 VPN

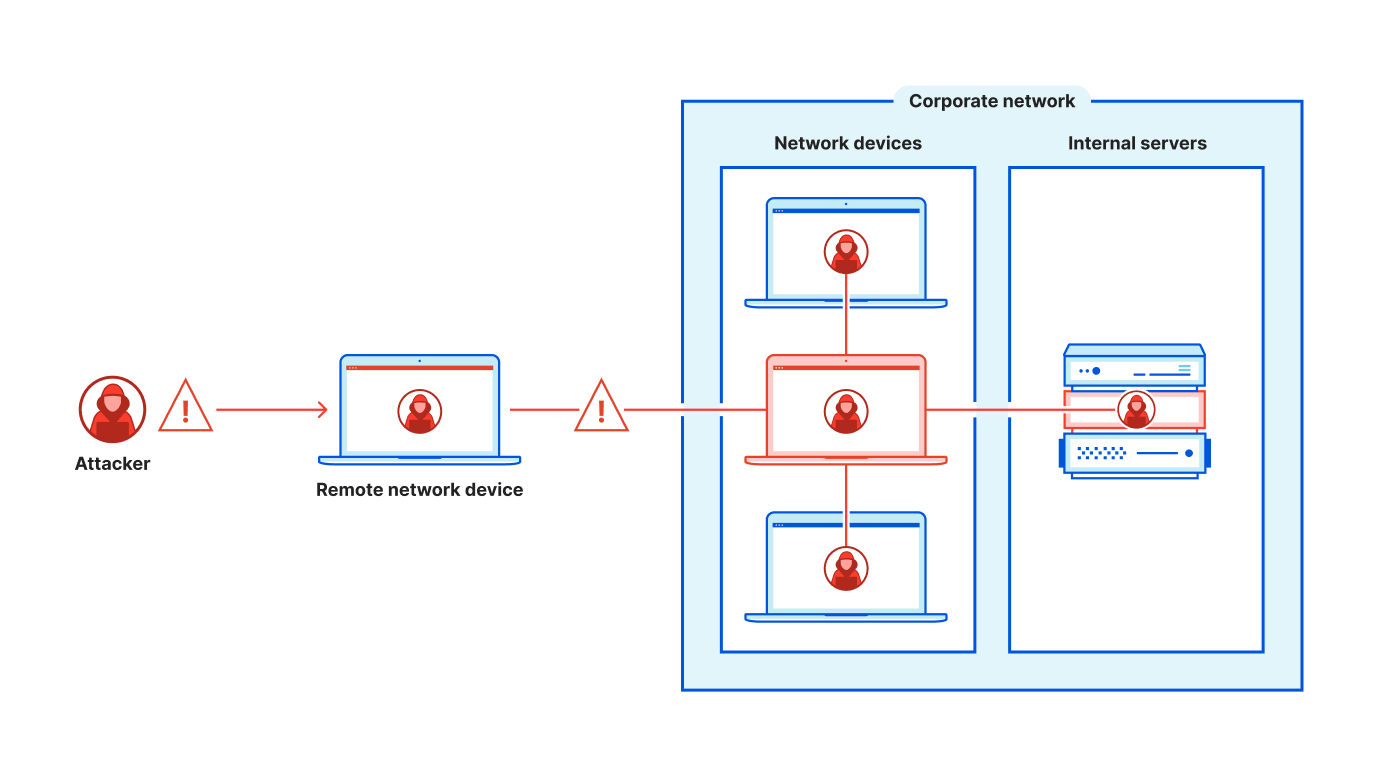

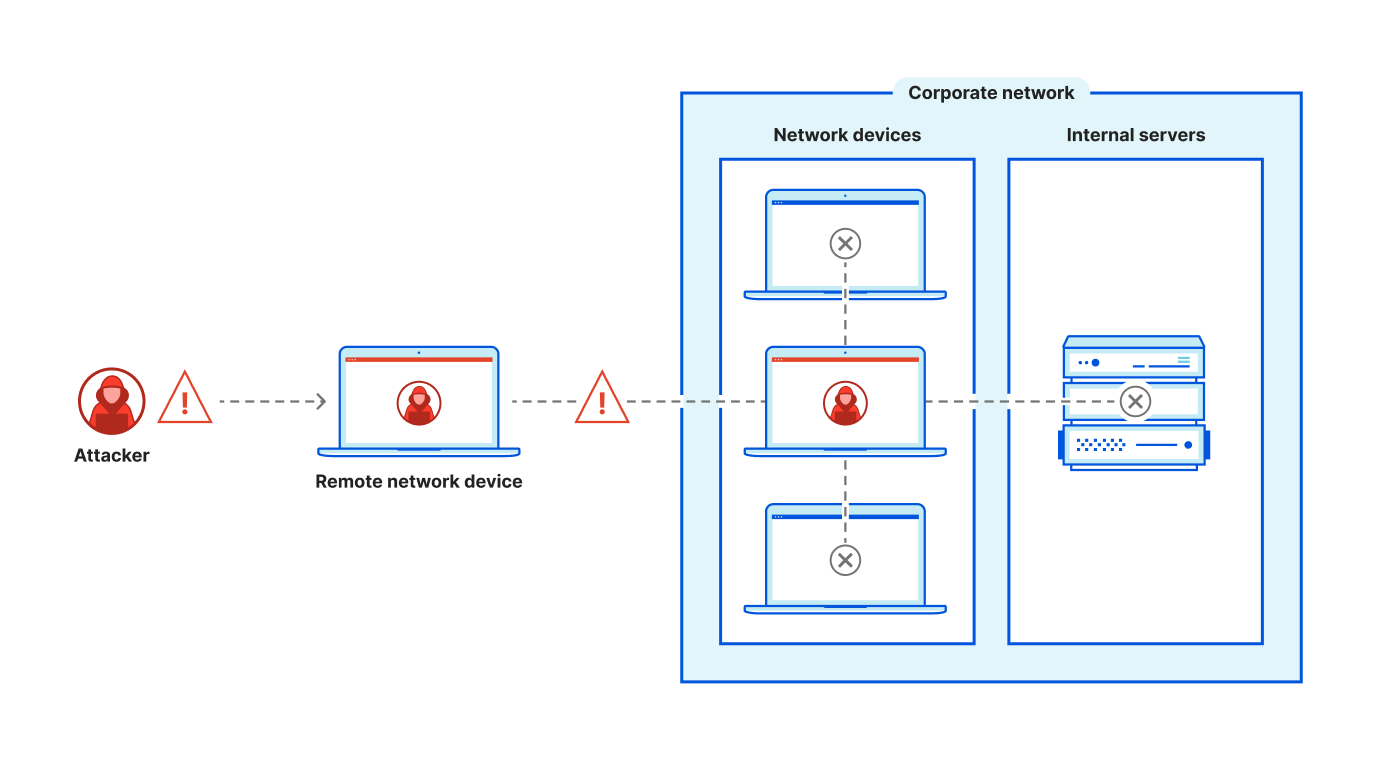

VPN 授予的網路層級存取和預設信任可能會導致網路內的橫向移動,從而產生可避免的安全性漏洞。攻擊者可以在竊取認證後透過不太敏感的進入點進入您的網路,然後穿越以尋找更多的關鍵業務資訊進行入侵。面對不斷增加的攻擊,這裡的威脅太真實了,而且緩解路徑簡直觸手可及,因此不容忽略。

與此同時,VPN 效能似乎停留在了 90 年代… 卻並不是因為有趣和懷舊。連線不僅速度緩慢,而且很不可靠,讓員工們備受煎熬,因為它們根本不是為了今天這般遠端存取的規模而建立的。在「大洗牌」時代以及目前的招聘情勢下,為基於傳統技術的團隊提供低於標準水準的體驗不會產生很高的投資回報率。而當 IT/網路安全從業人員擁有大量現成的其他工作機會時,他們可能不想再忍受因過時的技術堆疊而產生的完全可避免的手動任務。從安全性和可用性兩個角度來看,轉向 VPN 取代真是一件非常值得您去努力追求的事情。

將最低權限存取設為預設值

ZTNA 實作或「軟體定義邊界」會授予每個資源存取權,而不是驗證使用者並提供對企業網路上所有內容的存取權,從而有效地消除了橫向移動的可能性。每次存取嘗試都根據基於身分、裝置狀態、地理位置和其他關聯式資訊的 Zero Trust 規則進行評估。隨著關聯式資訊的變化,會持續不斷地對使用者進行重新評估,並對所有事件進行記錄,以協助改進各種各樣應用程式的可見度。

作為 Udaan 的共同創辦人,Amod Malviya 指出,「VPN 真是令人沮喪,它導致員工和提供支援的 IT 同事浪費了無數的時間。此外,傳統 VPN 還會讓人們陷入一種虛假的安全感。使用 Cloudflare Access,我們擁有一種更可靠、更直觀、更安全的解決方案,可基於每個使用者、每個存取進行作業。我認為它是認證 2.0,甚至說是 3.0 也不為過」。

更好的安全性和使用者體驗並不總是能夠兼得,但與傳統 VPN 相比,ZTNA 的基本架構確實同時改進了這兩個層面。無論您的使用者是存取 Office 365 還是自訂的內部部署 HR 應用程式,每次登入體驗都是一樣的。由於 Zero Trust 規則是在幕後進行檢查,突然間,每個應用程式對您的終端使用者來說都像是一個 SaaS 應用程式。就像我們在 OneTrust 工作的朋友在實作 ZTNA 後所說,「員工們可以輕鬆地連線至所需的工具,甚至團隊都不知道 Cloudflare 在為後端提供支援。就是這麼好用。」

制定 ZTNA 專案計畫

VPN 在一個組織的基礎架構中如此根深蒂固,所以要完全取代它可能需要相當長的時間,具體取決於其所服務的使用者和應用程式總數。然而,即便是循序漸進,也具有很大的商業價值。您能夠以自己的步調從 VPN 遷移,並讓 ZTNA 和 VPN 共存一段時間,但一定至少要開始。

請想一想,由 VPN 提供支援的哪一個或兩個應用程式對 ZTNA 試點來說最有價值,比如,已被投訴或具有大量與投訴關聯的 IT 支援工單的應用程式。除此以外,請考量那些使用率較高或由特別重要或高風險使用者造訪的內部應用程式。如果您即將對 VPN 進行任何硬體升級或授權更新,則由隨附的基礎架構提供支援的應用程式可能也非常適合作為一個現代化試點。

在您開始制定專案計畫時,讓適當的利害關係人參與進來非常重要。對於 ZTNA 試點,您的核心團隊應至少包括一個身分識別系統管理員及/或管理員工所使用的內部應用程式的管理員,還有一個瞭解您組織的 VPN 相關流量的網路管理員。這些角度將有助於從整體考量專案推出的影響,特別是在範圍感覺是動態的情況下。

針對試點應用程式執行轉換計畫

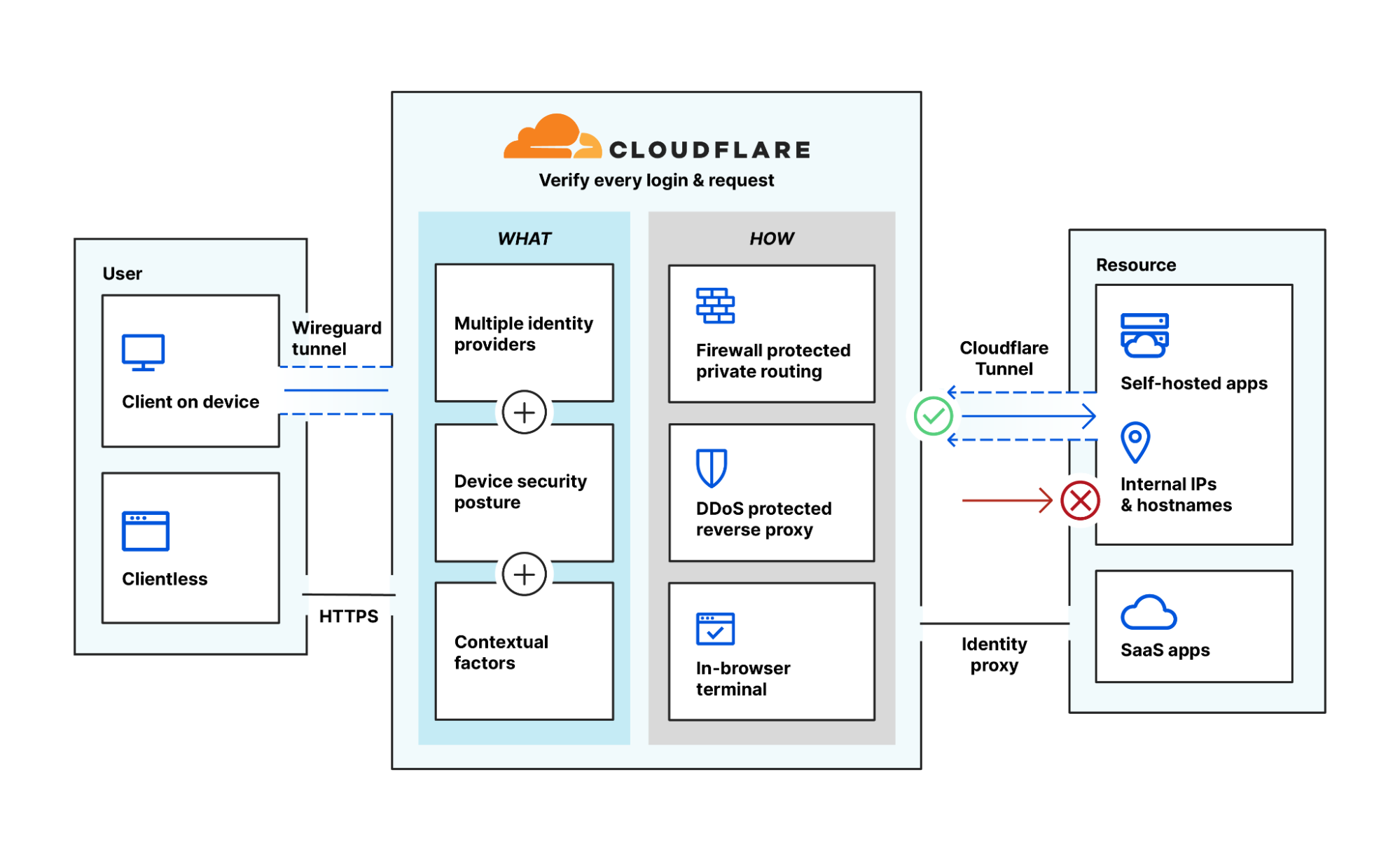

第 1 步:將內部應用程式連線至 Cloudflare 的網路

Zero Trust 儀表板會引導您完成幾個簡單的步驟,來設定應用程式連接程式,不需要使用虛擬機器。只需短短幾分鐘,即可為應用程式流量建立一個通道,並根據公有主機名稱或私有網路路由對其進行路由。該儀表板會提供一串命令來複製並貼到命令列中,以協助完成初始路由設定。Cloudflare 在那裡會自動管理您的設定。

試點 Web 應用程式可能是最簡單的起點,但您可以透過相同的工作流程延伸至 SSH、VNC、RDP 或內部 IP 和主機名稱。隨著通道啟動並執行,您已經建立了使用者安全存取資源的方式,並基本上消除了網路內橫向移動的可能性。您的應用程式不會在公有網際網路上顯示,從而大大減少了您的攻擊面。

第 2 步:整合身分與端點保護

Cloudflare Access 可充當現有安全性工具的彙總層。透過對 Okta、Microsoft Azure AD、Ping Identity 或 OneLogin 等十幾個身分識別提供者 (IdP) 提供支援,您可以同時連結多個 IdP,也可以連結一個 IdP 中的個別租用戶。這對於正在進行合併或收購的公司或可能正在進行合規性更新(例如,納入個別的 FedRAMP 租用戶)的公司尤其有用。

在 ZTNA 實作中,此連結可讓兩個工具發揮各自的優勢。IdP 可以存放使用者存放區並執行身分識別驗證檢查,而 Cloudflare Access 可以控制更廣泛的 Zero Trust 規則,這些規則最終會決定對廣泛資源的存取權限。

同樣,管理員也可以整合常見的端點保護提供者(如 Crowdstrike、SentinelOne、Tanium 或 VMware Carbon Black),將裝置狀態整合到 Zero Trust 規則集中。存取決策可納入裝置狀態風險分數以實現更嚴格的精細度。

如果您計劃對合作夥伴或承包商等外部使用者使用更簡單的驗證(如一次性 Pin 碼或社交身分識別提供者),則可能會找到快速執行這一步驟的方法。隨著您的 ZTNA 推出逐漸成熟,您無需改變基本設定,即可隨時納入其他 IdP 或端點保護提供者。每個整合只會新增至關聯式訊號的來源清單,供您使用。

第 3 步:設定 Zero Trust 規則

根據每個應用程式的保證層級,您可以自訂 Zero Trust 原則,使用關聯式訊號來適當地限制對已授權使用者的存取。例如,低風險應用程式可能只需要電子郵件位址以 “@company.com” 結尾以及成功的 SMS 或電子郵件多重要素驗證 (MFA) 提示。風險較高的應用程式可能特別需要使用外部 API 進行硬體權杖 MFA,以及裝置狀態檢查或其他自訂驗證檢查。

特別是 MFA,對於透過原生使用傳統單一登入工具的傳統內部部署應用程式來說,可能很難實作。使用 Cloudflare Access 作為反向代理有助於提供一個彙總層,來簡化向所有資源推出 MFA,無論這些資源位於何處。

第 4 步:立即測試無用戶端存取

在將應用程式連線至 Cloudflare 並設定所需的授權規則層級之後,終端使用者大多可以測試 Web、SSH 或 VNC 存取,而不使用裝置用戶端。由於無需下載,也無需推出行動裝置管理 (MDM),因此,大大加快了關鍵應用程式的 ZTNA 採用速度,對啟用協力廠商存取尤其有用。

請注意,裝置用戶端仍可用於解鎖其他使用案例,如保護 SMB 或胖用戶端應用程式,驗證裝置狀態或啟用私有路由。Cloudflare Access 可以處理任何任意的第 4-7 層 TCP 或 UDP 流量,並且透過通往 WAN 即服務的橋樑,它可卸載 VPN 使用案例(如 ICMP),也可以卸載伺服器至用戶端發起的通訊協定流量(如 VoIP)。

在試點應用程式的這一階段,您的 ZTNA 已經啟動並執行了!您可以以自己感覺舒適的步調從 VPN 中卸載優先順序最高的應用程式,一次一個,以協助您實現存取安全性現代化。不過,擴充和完全取代 VPN 仍是兩件截然不同的事情。

轉向完全取代 VPN

雖然對您的公司而言,進行 VPN 卸載的幾個熱點資源候選項可能是顯而易見的,但總範圍非常龐大,可能要考量數千個內部 IP 和網域。您可以在 Cloudflare Access 內設定本機網域回退項目,以指向已選取內部主機名稱的內部 DNS 解析程式。這可協助您更高效地散佈對透過網際網路提供的資源的存取權。

管理員也很難精確地瞭解其目前 VPN 使用的完整範圍。除了可能存在的可見度問題以外,應用程式和使用者的完整範圍可能是動態變化的,特別是在大型組織中。您可以使用 Cloudflare Access 內的 Private Network Discovery 報告,被動地審查隨著時間的推移網路上的流量狀態。對於已發現的需要更多保護的應用程式,Access 工作流程會協助您根據需要收緊 Zero Trust 規則。

上述兩種功能都有助於減少完全淘汰 VPN 的焦慮。透過在 Cloudflare 的網路之上構建私人網路,可讓您的組織更接近實現 Zero Trust 安全性。

我們的客戶親眼目睹的業務影響

即使在短期內,從 VPN 卸載應用程式並轉向 ZTNA 也會為您的企業帶來不小的好處。很多客戶都談到了 IT 團隊效率提高、新員工入職上線速度加快,以及在存取相關的協助票證上花費的時間減少。例如,在實作 Cloudflare Access 之後,eTeacher Group 的員工入職上線時間減少了 60%,從而推動所有團隊更快地上手。

即使您計劃與 VPN 共存,並放緩現代化步調,您仍然可以追蹤已轉換到 ZTNA 的特定應用程式的 IT 票證,以協助量化影響。整體工單數減少了嗎?解決時間縮短了嗎?隨著時間的推移,您還可以與 HR 合作,以透過員工參與度問卷瞭解定性意見回饋。員工是否感覺目前的工具集為其提供了強大的支援?他們是否感覺自己的生產力有所提高或者投訴得到解決?

當然,安全狀態的改善也有助於緩解成本高昂的資料外洩風險,以及降低對品牌聲譽的持續的破壞性影響。在這裡,為每一處小改進的成本優勢確定狹義的因果關係可能感覺更像是一種藝術而不是科學,因為變數太多了。儘管如此,減少對 VPN 的依賴還是向減少攻擊面邁進了一大步,也增加了您的宏觀投資回報,無論您的整個 Zero Trust 旅程會持續多久。

開始取代 VPN

我們對產品簡潔性的癡迷已經幫助很多客戶廢止了 VPN,我們迫不及待地想為更多客戶提供幫助。

您可以在這裡開始免費使用 Cloudflare Access,開始擴充 VPN。針對您已設定優先順序的 ZTNA 測試案例,遵循上面概述的步驟,而為了增強時間觀念,您也可以繪製自己的 Zero Trust 藍圖,以瞭解下一個專案應該是什麼。

如需瞭解 Cloudflare One Week 的完整摘要以及新功能,請收看我們的網路研討會回顧。

___

1Nat Smith、Mark Wah、Christian Canales。(2022 年 4 月 8 日)。《新興技術:Zero Trust 網路存取的採用增長深入解析》。GARTNER 是 Gartner, Inc. 及/或其附屬公司在美國和其他國家/地區註冊的商標和服務標識,在此經許可使用。著作權所有,並保留一切權利。