本日、お客様がハードウェアのファイアウォール機器から、次世代ネットワーク向けに構築された真のクラウドネイティブファイアウォールへと移行するための新機能を発表でき、嬉しく思います。Cloudflare Oneは、管理者がすべてのユーザーとリソースに一貫したセキュリティポリシーを適用するための、セキュアでパフォーマンスの高い、Zero Trust対応のプラットフォームを提供します。また、Cloudflareのグローバルネットワーク上に構築されているため、エッジセキュリティハードウェアのスケーリング、デプロイメント、メンテナンスを気にする必要がありません。

この発表の一環として、Cloudflareは、お客様がレガシーハードウェアと決別することができるよう、Oahu(オアフ)プログラムを本日より開始しました。この記事では、前世代のファイアウォールの問題を解決し、ITチームの時間とコストを削減する新機能をご紹介します。

ここまでの道のり

現在の状況を理解するためには、まずIPファイアウォールの歴史を簡単に説明する必要があるでしょう。

プライベートネットワーク向けのステートレスなパケットフィルタリング

第一世代のネットワークファイアウォールはたいてい、「城と堀」のアーキテクチャ(昨日の投稿でジェネレーション1と定義)を出発点とするプライベートネットワークのセキュリティ要件を満たすよう設計されました 。ファイアウォールの管理者は、OSI参照モデルのレイヤー3および4で受け渡される信号(主にIPとポート)を基にポリシーを設定することができました。これは、たとえばオフィスビルのある階で働く従業員グループが別の階のサーバーにLAN経由でアクセスする場合などには完璧でした。

従来は、このようなパケットフィルタリング機能で十分だったのです。ところが、インターネットへの接続などでネットワークが複雑化するにつれ、外部の悪意ある者から企業ネットワークを保護する必要が生じ、ITチームはより高度なポリシーを必要とするようになりました。

ステートフル&ディープパケットインスペクションによる保護強化

ファイアウォールのハードウェアが進化してステートフルパケットインスペクション機能が含まれるようになり、やがてディープパケットインスペクションも始まりました。これにより管理者は、たとえば既存の発信接続に関連しないすべての着信パケットをブロックすることができるようになりました。

これらの新しい機能により、攻撃者に対してより高度な防御が可能になりました。しかし、これにはデメリットもありました。高いレベルのセキュリティをサポートするには、計算とメモリのリソースがより多く必要になります。そのため、セキュリティチームとネットワークチームは、新しい機器を導入する際に必要容量を的確に見極めて計画し、コストとネットワークの冗長性の間でトレードオフを行う必要がありました。

コストとの兼ね合いに加え、これらの進化したファイアウォールでも、ネットワークの使用状況はある程度しか把握できないことが問題でした。たとえば、ユーザーがポート80で198.51.100.10にアクセスしていることはわかっても、そのユーザーが何にアクセスしているかをさらに調査するにはIPアドレスの逆引きが必要でした。それでもプロバイダーのフロントページが表示されるだけで、何にアクセスされたのか、ドメインやホストの評判など、「これは、さらなる調査が必要なセキュリティイベントなのか」という問いに答えるための情報は得られません。これだけで送信元を見極めるのは困難で、DHCP経由で配布されたプライベートIPアドレスとデバイス、そしてユーザーを関連付ける必要がありました(リース時間を長く設定し、デバイスを決して共有しなかった場合)。

次世代ファイアウォールによるアプリケーション認識

これらの課題に対処するために、業界は次世代ファイアウォール(NGFW)を導入しました。NGFWは、長年にわたって企業のエッジセキュリティデバイスとして君臨し、場合によっては今でも業界標準となっています。NGFWは、前世代の機能をすべて搭載した上でアプリケーションの認識機能を追加し、管理者がセキュリティ境界を通過するものをより細かく制御できるようにしました。NGFWは、ベンダーが提供する、あるいは外部から提供されるアプリケーションインテリジェンスという概念を導入しました。アプリケーションインテリジェンスとは、トラフィック特性から個々のアプリケーションを識別する能力をいい、各アプリケーションでユーザーができることとできないことを定義するポリシーに反映されます。

より多くのアプリケーションがクラウドに移行するにつれ、NGFWベンダーは機器の仮想化バージョンを提供し始めました。これにより、管理者は次のハードウェアバージョンのリードタイムを気にする必要がなくなり、複数の場所に展開する際の柔軟性が高まりました。

年月を経て脅威の状況が進化し続け、ネットワークが複雑化するにつれ、NGFWには追加のセキュリティ機能が組み込まれるようになり、中には複数機器の統合をサポートするものもありました。ベンダーによって、VPNゲートウェイ、IDS/IPS、Webアプリケーションファイアウォール、さらにはボット管理やDDoS攻撃対策などが含まれていました。しかし、これらの機能を備えていても、NGFWには欠点がありました。管理者は依然、機器(少なくともプライマリ/セカンダリ)の冗長設計・構成や、ファイアウォールの設置場所の選択に時間を費やす必要がありましたし、そこへ他の場所からトラフィックをバックホールすることでパフォーマンスの低下を招きました。さらに、疑似IDを適用するためのポリシーを作成する際には、慎重なIPアドレス管理が必要でした。

Zero Trust導入に向けユーザーレベルの制御を追加

ファイアウォールのベンダーがより高度な制御機能を追加するのと並行して、アプリケーションやユーザーが組織の「城」からインターネットに移行する際に生じるセキュリティ上の懸念に対処するため、ネットワークアーキテクチャのパラダイムシフトが始まりました。Zero Trustセキュリティとは、ネットワークの内外を問わず、誰もデフォルトでは信頼せず、ネットワーク上のリソースにアクセスしようとするすべての人について検証を求めることです。ファイアウォールは、アイデンティティプロバイダー(IdP)と統合することで、Zero Trustの原則を取り入れ始めました。また、「給与計算システムにアクセスできるのは、財務と人事だけ」といったユーザーグループに基づくポリシーをユーザーが構築できるようになって、よりきめ細かな制御が可能になり、IPアドレスを頼りに近似アイデンティティを割り出す必要性が減りました。

これらのポリシーにより、企業はネットワークをロックダウンし、Zero Trustに近づくことができましたが、CIOはまだ問題を抱えています。他の組織のIDプロバイダーを統合する必要がある場合はどうすればいいのか?請負業者に企業リソースへのアクセスを安全に認めるにはどうすればよいのか?といった問題です。また、これらの新しい制御方法は、ハードウェアの管理に関する根本的な問題を解決するものではありません。問題は依然として存在し、拠点の追加や削除、ハイブリッドな業務形態の採用などのビジネス上の変化に伴って一層複雑になっています。CIOは、必要なことの一部しか対応していないソリューションをつなぎ合わせて使うのではなく、企業ネットワークの将来を見据えたソリューションを必要としています。

次世代ネットワークのためのクラウドネイティブなファイアウォール

Cloudflareは、ネットワーク接続とZero Trustセキュリティを統合することにより、お客様が企業ネットワークの未来を築けるよう支援しています。Cloudflare Oneプラットフォームを採用したお客様は、ハードウェアファイアウォールを廃止してクラウドネイティブなアプローチを採用することができ、前世代の問題を解決することでITチームの生活を楽にすることができます。

フレキシブルなオンランプであらゆる送信元と宛先を接続

ユースケースによってさまざまに異なるデバイスを管理するのではなく、データセンター、オフィス、クラウドプロパティ、ユーザーデバイスなど、ネットワーク全体のすべてのトラフィックが単一のグローバルファイアウォールを通過できるようにする必要があります。 Cloudflare Oneでは、ネットワーク層(GREまたはIPsecトンネル)やアプリケーション層トンネル、直接接続、BYOIP、デバイスクライアントなど、柔軟性のあるさまざまなオンランプ(Cloud onRamp)によってCloudflareネットワークに接続することができます。 Cloudflareへの接続は、当社のグローバルネットワーク全体へのアクセスを意味しますから、物理的ハードウェアや仮想化されたハードウェアに関わる課題の多くを排除することができます。

- 容量計画は不要:お客様のファイアウォールの容量は、Cloudflareのグローバルネットワーク(現在100Tbpsを超え、さらに拡大中)の容量です。

- ロケーションプランニングは不要:Cloudflareのエニーキャストネットワークアーキテクチャにより、トラフィックはソースに最も近い場所に自動的に接続されます。冗長性とフェイルオーバーがデフォルトで組み込まれているため、リージョンを選んだり、プライマリ機器やバックアップ機器の場所を気にする必要はありません。

- メンテナンスによるダウンタイムは無し:Cloudflareのファイアウォール機能の改善は、当社の他の製品と同様に、Cloudflareのグローバルエッジで継続的にデプロイされています。

- DDoS攻撃対策機能を搭載:Dos攻撃でファイアウォールが圧倒される心配はありません。Cloudflareのネットワークは、攻撃を発生源に近いところで自動的にブロックし、クリーンなトラフィックだけを宛先へ送ります。

パケットフィルタリングからZero Trustまで、包括的なポリシーの設定

Cloudflare Oneのポリシー設定によって、組織のトラフィックを保護し、さまざまなトラフィックランプをルーティングすることができます。これらのポリシーの作成では、従来のNGFWで利用可能なすべての属性を使うことができますが、拡張してZero Trust属性も含めることができます。これらのZero Trust属性には、1つまたは複数のIdPやエンドポイントセキュリティプロバイダーを含めることができます。

OSI参照モデルのレイヤー3〜5に限っていうと、ステートレスとステートフルの両方で、IP、ポート、プロトコル、その他の属性に基づくポリシーを作成できます。これらの属性は、ID属性およびCloudflareデバイスクライアントのいずれかと組み合わせて使用すると、Cloudflare上にプライベートネットワークを構築する際にも使用できます。

また、IP許可/ブロックリストを管理する負担を軽減するために、ステートレスポリシーとステートフルポリシーの両方に適用できる管理リストのセットをCloudflareが提供します。さらに、より高度な方法として、ディープパケットインスペクションを実行し、プログラム可能なパケットフィルターを記述して、ポジティブセキュリティモデルを適用し、最大級の攻撃を阻止することもできます。

レイヤー7ポリシーのアプリケーションとコンテンツのカテゴリーは、Cloudflareのインテリジェンスを基にしており、お客様のユーザーをセキュリティ上の脅威から保護したり、データ流出を阻止したり、企業リソースの利用を監査するために使うことができます。こうした対策の筆頭は、優れたパフォーマンスのコンシューマー向け1.1.1.1サービス上に構築されたプロテクテッドDNSリゾルバーです。DNSの保護によって管理者は、ユーザーが既知または潜在的なセキュリティリスクをうまく切り抜けたり解決したりしなくて済むようにすることができます。ドメインが解決されると、管理者はHTTPポリシーを適用してユーザーのトラフィックの傍受、検査、フィルター処理を行うことができます。また、Webアプリケーションがセルフホスト型やSaaS型の場合は、WebベースのIDプロキシとして機能するCloudflareのアクセスポリシーを使用して保護することもできます。

最後になりましたが、同じように重要なのがデータ流出の阻止で、管理者はリモートブラウザ分離 を利用して、HTTPを使用する外部アプリケーションへのアクセスをロックダウンすることができます。さらに近々、ユーザーがSSHセッションで実行できるコマンドを記録し、フィルタリングできるようになる予定です。

ポリシー管理の簡素化:ワンクリックであらゆる場所にルールを伝播

従来のファイアウォールでは、各デバイスにポリシーをデプロイしたり、このプロセスを支援するオーケストレーションツールを設定・維持する必要がありました。対照的に、Cloudflareでは、シンプルなダッシュボードやAPIからネットワーク全体のポリシーを管理したり、Terraformを使ってインフラをコードとしてデプロイしたりすることができます。変更は、当社のQuicksilverテクノロジーにより、数秒でエッジ全体に伝わります。ユーザーは、ファイアウォールを通過するトラフィックをログで可視化することができます。ログは設定可能です。

複数のファイアウォールのユースケースを1つのプラットフォームに統合

ファイアウォールは、さまざまなセキュリティニーズを満たすために、無数のトラフィックフローをカバーする必要があります。たとえば、不正なインバウンドトラフィックをブロックしたり、アウトバウンド接続をフィルタリングして従業員やアプリケーションが安全なリソースにのみアクセスしていることを確認したり、内部(「East/West」)のトラフィックフローを検査してZero Trustを確実に適用するといったニーズです。場所によって異なるハードウェアが1つまたは複数のユースケースをカバーしていることがよくあります。使いやすさを向上させ、ファイアウォールポリシーの唯一の真実の情報源を確立するためには、これらを可能な限り統合するのが合理的だと当社では考えています。ここでは、従来ハードウェア型ファイアウォールで対応していたユースケースをいくつか取り上げ、Cloudflare Oneならどのように対応できるかを説明します。

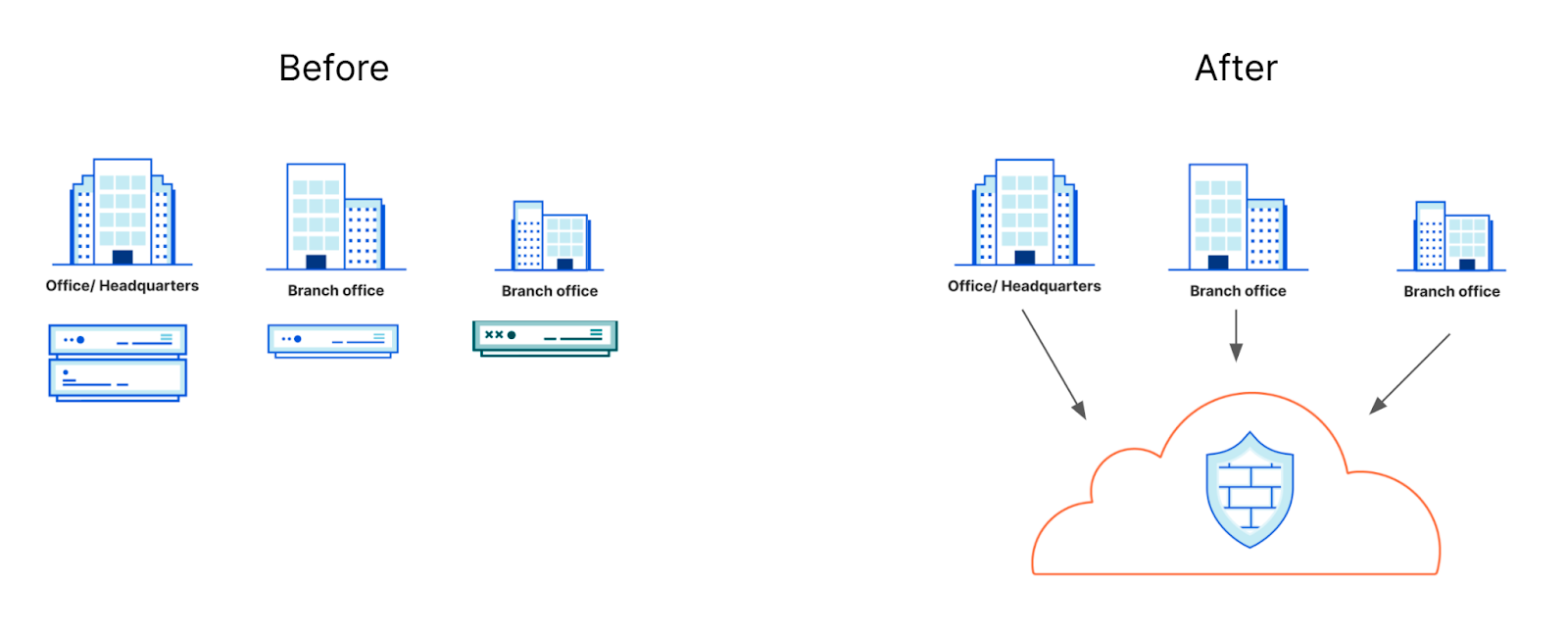

支社の保護

従来、ITチームはオフィスごとに少なくとも1台のハードウェア型ファイアウォールを用意する必要がありました(冗長化のために複数台)。これには、支社ごとのトラフィック量を予測し、機器の注文、設置、保守を行う必要があったのです。現在は、GREやIPsecをサポートする標準的なルーターであれば、お客様が既にお持ちのハードウェアから支社のトラフィックをCloudflareに接続し、Cloudflareのダッシュボードからすべてのトラフィックのフィルタリングポリシーを制御することができます。

ステップ1: GREまたはIPsecトンネルの確立

主要なハードウェアプロバイダーの大半は、GREやIPsecをトンネリング方式としてサポートしています。Cloudflareは、当社側でトンネルのエンドポイントとして使用するエニーキャストIPアドレスを提供し、お客様は追加ステップなしで標準的なGREまたはIPsecトンネルを構成します。エニーキャストIPアドレスで、Cloudflareの各データセンターへ自動的に接続します。

ステップ2:ネットワーク層のファイアウォールルールの設定

すべてのIPトラフィックはMagic Firewallでフィルタリングすることができます。Magic Firewallには、送信元や宛先のIP、ポート、プロトコル、国、ビットフィールドの一致など、パケットのあらゆる特性に基づいてポリシーを構築する機能があります。Magic Firewallは、 IPリストと統合されており、プログラム可能なパケットフィルタリングなどの高度な機能も備えています。

ステップ3:アプリケーションレベルのファイアウォールルール用にトラフィックをアップグレード

Magic Firewallを通過した後のTCPおよびUDPトラフィックは、Cloudflare Gatewayを介したきめ細かなフィルタリングのために「アップグレード」することができます。このアップグレードにより、アプリケーションやコンテンツの認識、アイデンティティの適用、SSH/HTTPプロキシ、DLPを含む一連のフィルタリング機能が利用可能になります。

トラフィック量の多いデータセンターやVPCの保護

トラフィック量の多い本社やデータセンターでのデータ処理で使用されるファイアウォールは、ITチームの予算の中で最も大きな資本支出の一つになります。従来、データセンターの保護には、大容量を軽々処理できる大型機器が使用されていますが、その分コストもかさみます。Cloudflareのアーキテクチャでは、ネットワーク上のすべてのサーバーがお客様のトラフィックを処理する責任を共有できるため、1つのデバイスがボトルネックになったり、高価な専用コンポーネントを必要としたりすることはありません。お客様は、BYOIP、標準的なトンネルメカニズム、またはCloudflare Network Interconnectを使用してトラフィックをCloudflareに流入させ、ファイアウォールルールを通じて毎秒数テラビットものトラフィックをスムーズに処理することができます。

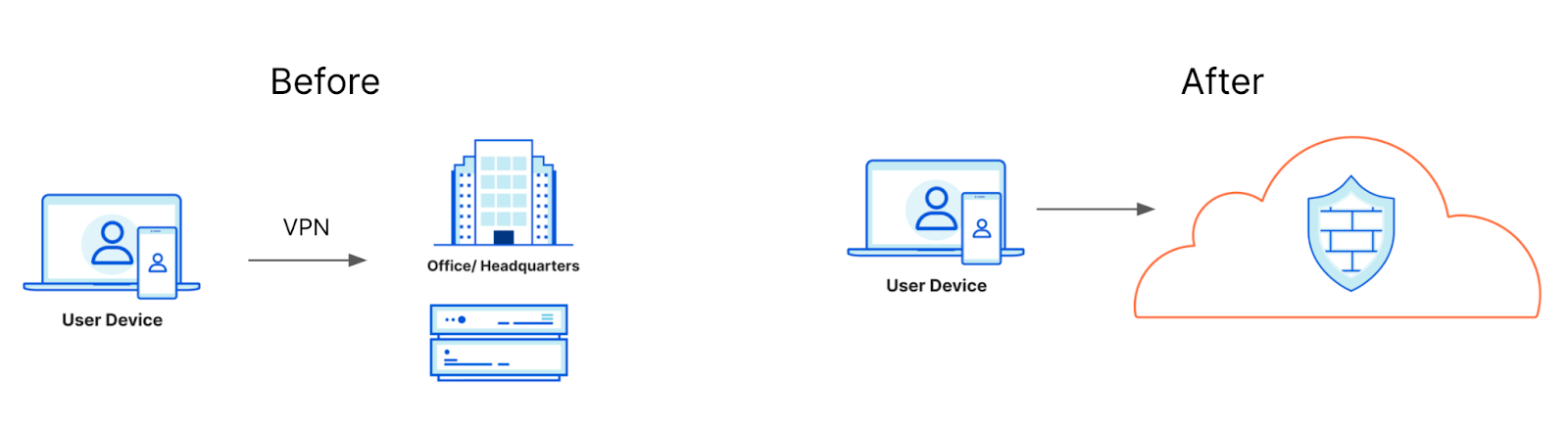

ローミングやハイブリッドワークフォースの保護

企業のリソースに接続したり、インターネットに安全にアクセスしたりするために、従来のネットワークアーキテクチャでは、ユーザーは自分のデバイスからファイアウォールが設置された中央の場所へのVPN接続を確立します。ユーザーのトラフィックはそこで処理されてから最終目的地へ到達します。このようなアーキテクチャはパフォーマンスの低下を招きます。最新のファイアウォールはユーザーレベルの制御が可能ですが、必ずしもZero Trustを実現できるわけではありません。Cloudflareでは、Zero Trustポリシーへのオンランプとしてデバイスクライアントを使用することができます。今週後半に、クライアントの大規模デプロイメントをスムーズに行う方法について最新情報をお届けしますので、お楽しみに。

今後の展開

今後もこのプラットフォームを進化させ、新たなユースケースに対応していきたいと考えています。Cloudflare Oneを使ったNATゲートウェイ機能の拡張に興味をお持ちのお客様や、当社のファイアウォール機能すべてについてより充実した分析、レポート、ユーザーエクスペリエンス監視をお求めのお客様、Cloudflareのネットワークを流れるすべてのトラフィックにDLP機能をフルに採用したいとお考えのお客様の声を聞いています。これらの分野に関する最新情報は、近日中に公開される予定です(ご期待ください)。

Cloudflareの新しいファイアウォール機能は、本日より企業のお客様にご利用いただけます。詳細はこちら。また、ハードウェア型ファイアウォールからZero Trustトへの移行方法については、Oahuプログラムをご確認ください。担当のアカウントチームにご相談いただければ、本日から利用を開始していただけます。

CIO WeekCloudflare OneファイアウォールCloudflare Gatewayセキュリティ

Twitterでフォロー

Ankur Aggarwal| @Encore_Encore

Annika Garbers | @annikagarbersCloudflare |Cloudflare