脅威防止とは、外部アクターを排除するだけでなく、機密データを守ることです。ほとんどの組織は、メール受信トレイ内にどのくらいの機密情報が存在するのか認識していません。従業員は、知的財産、内部文書、PII、決済情報などの膨大な機密データを日常的に扱っています。多くの場合、この情報は、メールを介して内部で共有されるため、メールは、機密情報が企業内に保存されている最大の場所の1つになっています。組織が、機密データの偶発的または悪意のあるエグレス防止を心配するのは、当然です。多くの場合、強力なデータ損失防止ポリシーを策定することで、これらの懸念に対処しています。Cloudflareは、お客様が、Area 1Email Security、Cloudflare Oneで、メール受信トレイ内のデータを管理しやすくします。

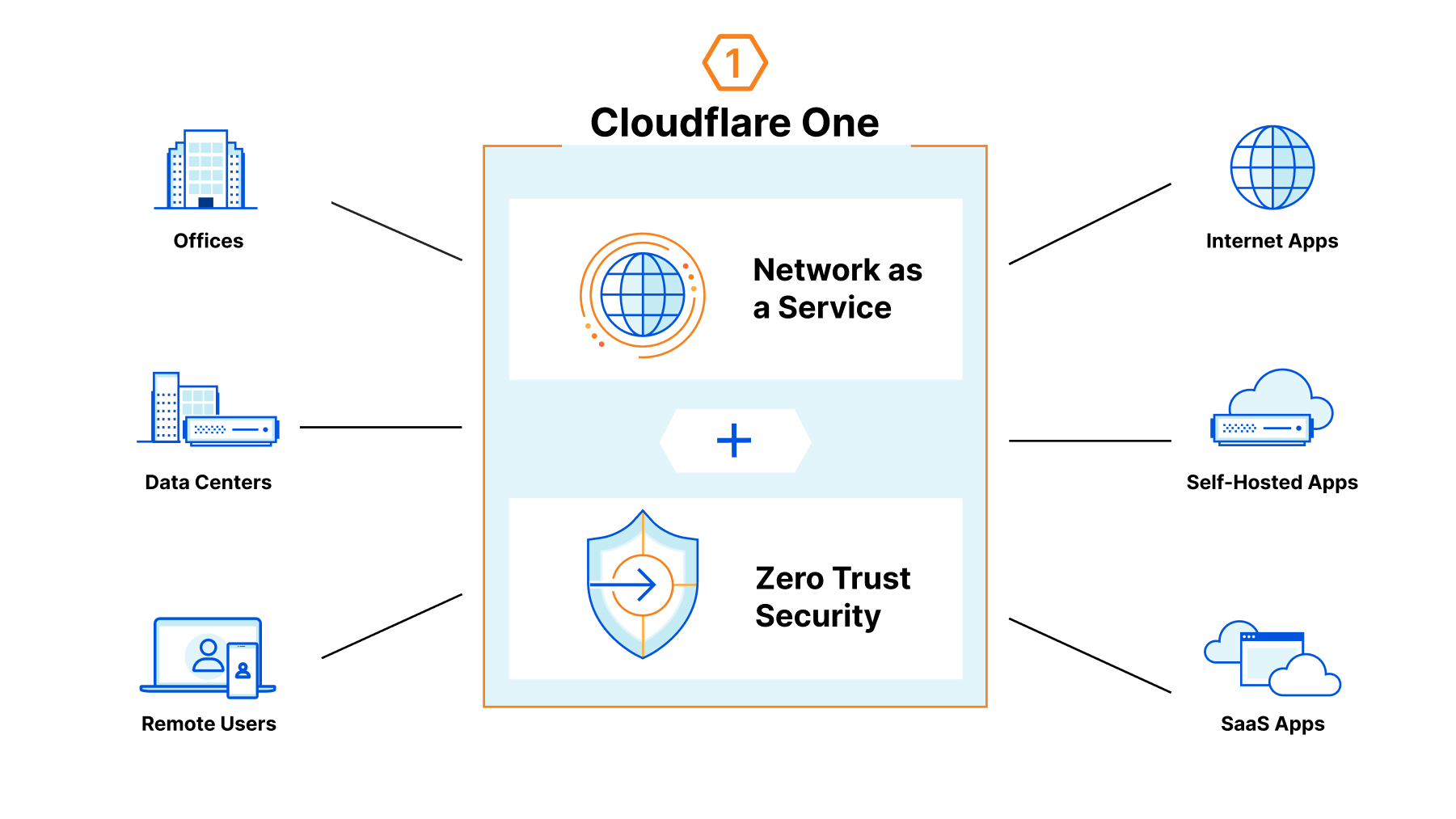

ネイティブに組み込まれたZero Trustセキュリティでサービスとしてのネットワーク(NaaS)を提供するCloudflare One、SASEプラットフォームは、ユーザーと企業のリソースをつなぎ、さまざまな機会を提供し、企業メールに転送されたデータの検査など、企業トラフィックを保護します。Area 1 Email Securityは、組み立て可能なCloudflare Oneプラットフォームの一部として、受信トレイに最も完全なデータ保護を提供し、データ損失防止(DLP)などの追加サービスを含める場合に、まとまりのあるソリューションを提供します。必要に応じてZero Trustサービスを簡単に導入、実装できるため、お客様は最も重要なユースケースに基づいて防御のレイヤーの柔軟性を有します。Area 1 + DLPの場合、この組み合わせにより、組織にとって、さらされるリスクの高い領域を表す最も急を要するユースケースに一括して事前に対処できます。これらの製品を組み合わせることで、企業データを徹底的に防御できます。

HTTP経由のクラウドメールデータのエグレス防止

メールは企業データの出口になりやすいので、そもそもどうして機密データをメールに届くようにしてしまうのでしょうか?従業員は、誤って、公開されているホワイトペーパーではなく、内部ファイルをお客様のメールに添付したり、さらに悪いことには、誤ったお客様の情報の文書をメールに添付したりする可能性もあります。

Cloudflareデータ損失防止(DLP)で、PIIや知的財産などの機密情報を企業メールにアップロードされるのを防止できます。 DLPは、Cloudflare Oneの一部として提供され、Cloudflareネットワークを介して、Cloudflare Oneは、データセンター、オフィス、リモートユーザーからのトラフィックを実行します。トラフィックは、Cloudflareを通過するときに、ID、デバイスポスチャの検証や企業トラフィックのフィルタリングなどの保護を提供します。

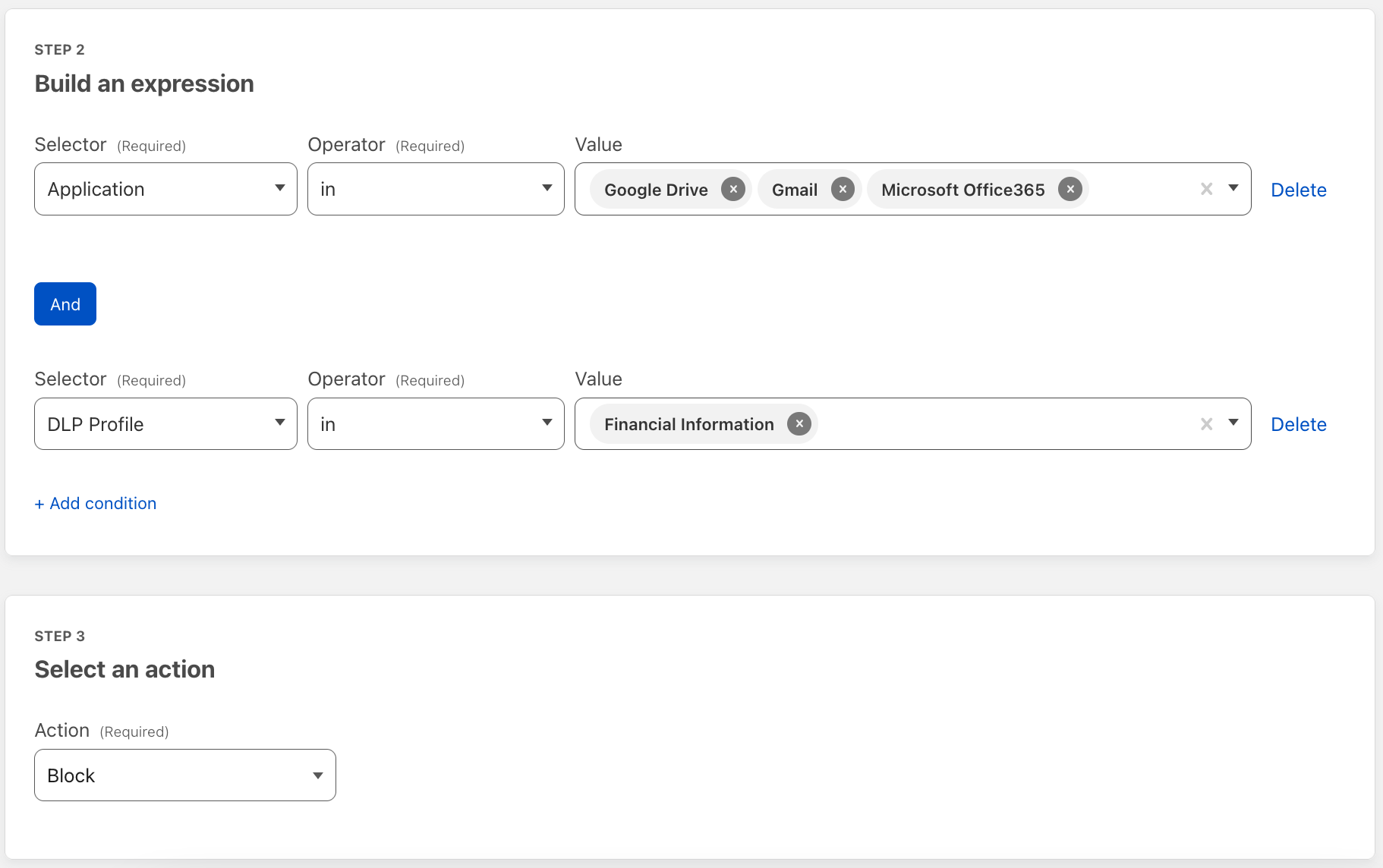

Cloudflare OneはHTTPフィルタリングを提供し、企業アプリケーションへのトラフィックを検査しルーティングすることを可能にします。Cloudflareデータ損失防止(DLP)は、Cloudflare OneのHTTPフィルタリング機能を利用しています。企業トラフィックにルールを適用し、HTTPリクエストの情報に基づいてトラフィックをルーティングできます。ドメイン、URL、アプリケーション、HTTPメソッドなど、さまざまなフィルタリングのオプションがあります。これらのオプションを使用して、DLPスキャンを行いたいトラフィックをセグメント化できます。グローバルネットワークのパフォーマンスで、このすべてが行われ、1つのコントロールプレーンで管理されます。

Google SuiteやO365などの企業のメールアプリケーションにDLPポリシーを適用できます。従業員が添付ファイルをメールにアップロードしようとすると、そのアップロードが機密データなのか検査され、ポリシーに従って許可またはブロックされます。

企業メール内では、次の方法で、Area1 のコアデータ保護原則をさらに拡張します:

パートナー間のデータセキュリティを強化

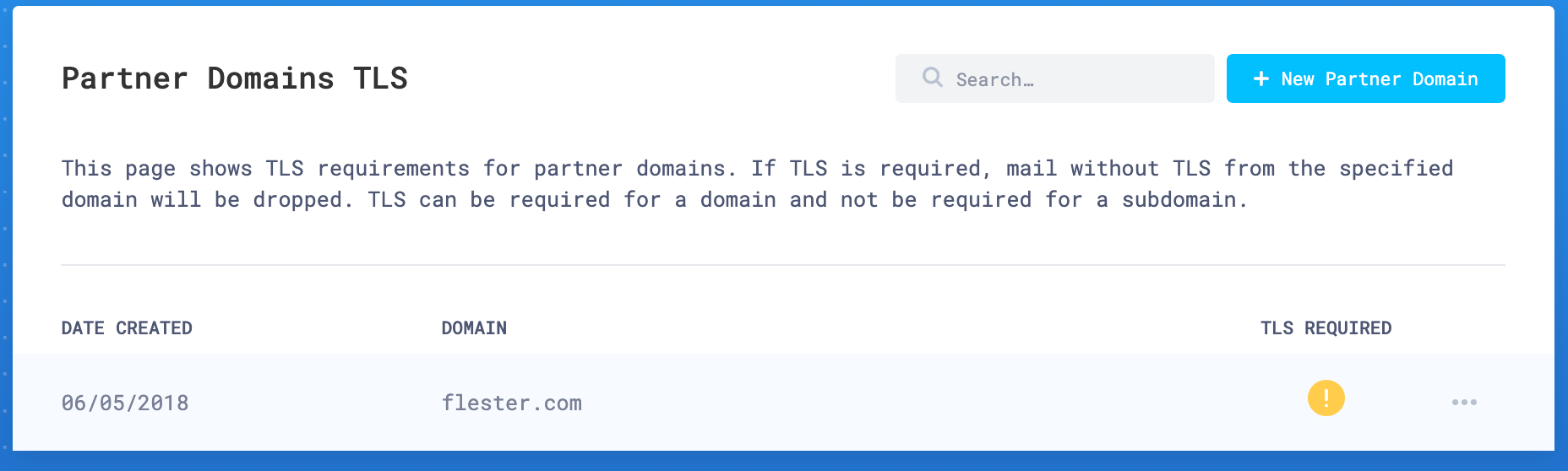

また、CloudflareのArea 1で、強力なTLS標準を実施できます。TLSを設定すると、メールが確実に暗号化されるので、セキュリティのレイヤーを余分に追加し、攻撃者がデータ送信中のメールを傍受(オンパス攻撃)した場合に、機密情報の読み込みやメッセージの変更を防止できます。内部メールが依然として詮索の目の前でインターネット全体に送られてしまうG Suiteのお客様、またはSSL/TLSでパートナーと通信する契約上の義務を負うお客様にとって、これは特に有益です。

Area 1では、SSL/TLSの検査が実施しやすくなります。Area 1ポータルから、[ドメインとルーティング]内の[パートナードメインTLS]に移動し、TLSを実施したいパートナードメインを追加することにより、パートナードメインTLSを設定できます。TLSが必要な場合、TLSなしのドメインからのすべてのメールは自動的にドロップされます。当社のTLSは、ベストエフォート型ではなく、強力なTLSを確保し、すべてのトラフィックは、悪意のある攻撃者が傍受したメールを解読するのを防止する強力な暗号で、確実に暗号化されています。

パッシブメールのデータ損失を阻止

組織は、メール送信がなくても、流出が起こることを忘れがちです。企業アカウントの安全性を損なう攻撃者は、受動的に傍観でき、すべての通信を監視し、手動で情報を抽出できます。

攻撃者がこの段階に達すると、アカウントの安全性が損なわれ、どの情報が追跡されているかを知ることは非常に困難です。攻撃者が疑惑を生ずる行動をとっていないため、メールの量やIPアドレスの変更などの指標は機能しません。Cloudflareでは、このようなアカウントの乗っ取りを未然に防止し、攻撃者が気付かれないように振る舞うことが、できないようにすることが、当社の大きな課題となっています。

アカウント乗っ取りを未然に防ぐため、従業員の認証情報を盗み出すリスクのあるメールのフィルタリングを特に重要視しています。悪意のあるアクターが使用する最も一般的な攻撃ベクターは、フィッシングメールです。成功した場合に機密データへのアクセスに大きな影響を与える能力からして、これが攻撃者のツールキットのうち、主力のツールであるのは当然です。CloudflareのArea 1 製品により保護されたメールの受信トレイへのフィッシングメールの脅威は、ほとんどありません。Area 1のモデルは、さまざまなメタデータを分析することで、メッセージが、怪しいフィッシングメールかどうかを判断します。ドメインの近接性(ドメインが正規のものにどのくらい近いか)、メールの感情などのモデルによって検出された異常は、メールが正規のものかどうかを迅速に判断できます。Area 1がメールがフィッシングの試みなのかを判断する場合、メールを自動的に撤回し、受信者が受信トレイのメールを受信するのを防止し、確実に従業員のアカウントが侵害されず、データの引き出しに利用されないようにします。

悪意のあるリンクからの保護

組織からデータを引き出そうとする攻撃者は、多くの場合、従業員がメールに送られたリンクをクリックするのを当てにしています。これらのリンクは、表面上は害のないように見えますが、機密情報を集めるために用いるオンラインフォームを指す場合があります。攻撃者は、これらのWebサイトを使用して従業員とのやりとりがなくても、訪問者の情報を集めるスクリプトを起動できます。従業員が誤ってクリックすることは、機密情報の引き出しにつながる可能性があるため、これは大きな懸念です。その他の悪意のあるリンクには、ユーザーがアクセスに慣れているWebサイトの正確なコピーが含まれている可能性があります。しかし、これらのリンクは、Webサイトにログインさせるのではなく、従業員が入力した認証情報が攻撃者に送信されるフィッシングの一種です。

Area 1は、メールセキュリティの提供の一環として Email Link Isolationを提供することでリスクをカバーします。Email Link Isolationで、Area 1は送信されたすべてのリンクを調べ、そのドメインオーソリティにアクセスします。マージンにあるもの(安全と断言できないリンク)に関しては、Area 1はヘッドレスChromiumブラウザを起動し、そこにあるリンクを中断することなく開きます。このようにして、悪意のあるスクリプトが実行され、会社のインフラストラクチャから離れて隔離されたインスタンス上で実行され、攻撃者が企業情報を取得するのを阻止します。これは、すべて瞬時に確実に遂行されます。

ランサムウェアを阻止

攻撃者は、彼らの武器である多くのツールがあり、従業員のアカウントに不正アクセスしようとします。前述したように、フィッシングは一般的な脅威ベクターですが、それだけではありません。Area 1では、ランサムウェアの拡散防止にも気を配っています。

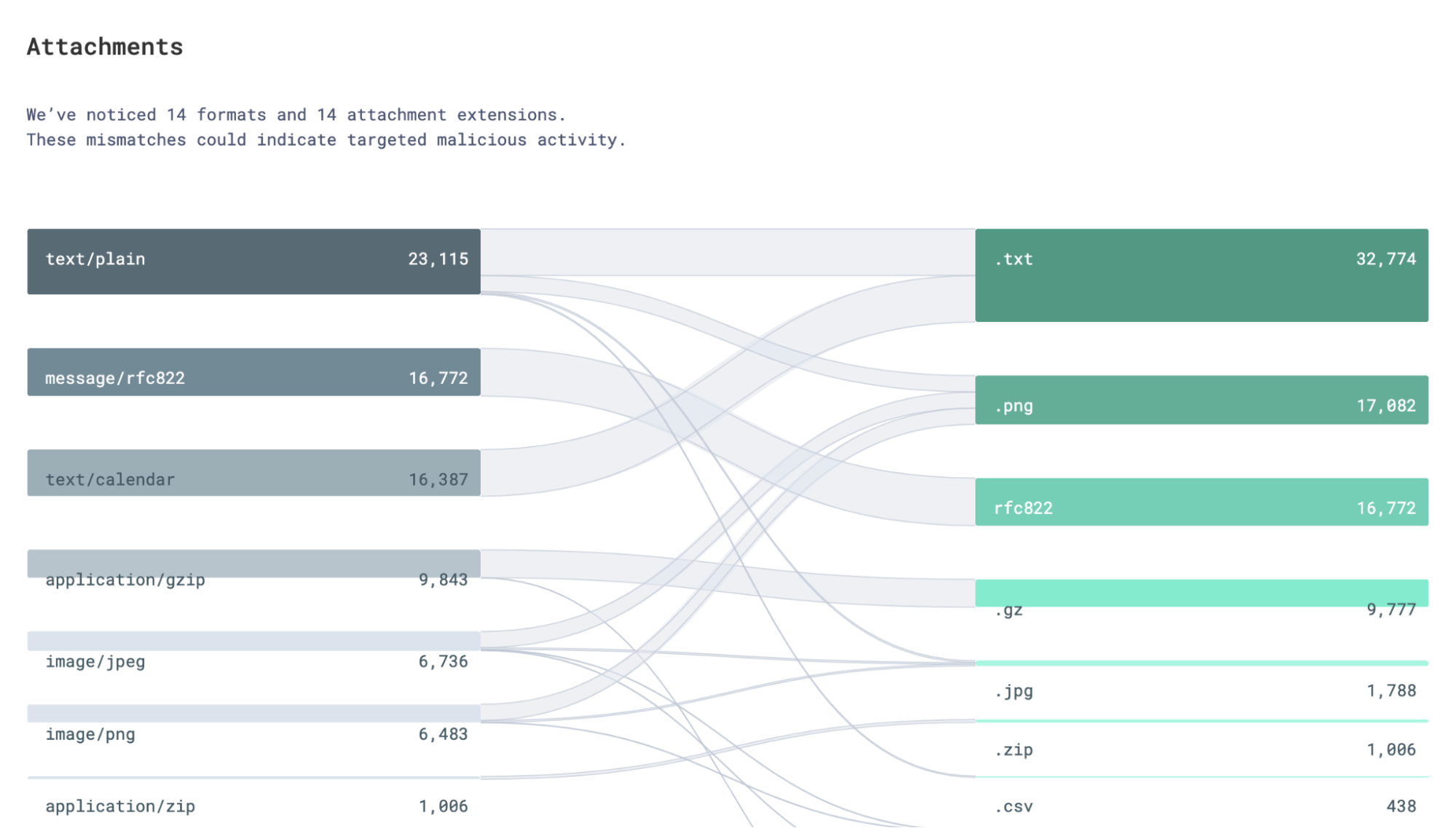

攻撃者がランサムウェアを拡散するために使用する一般的なメカニズムは、添付ファイル名を変えることによる偽装です。従業員をだましてファイルをダウンロードさせるために、ランサムウェアペイロードは、petya.7zからInvoice.pdfに名前を変更できます。そのメールが、この送り状が緊急を要していると思わせることによって、従業員がやみくもにコンピュータ上の添付ファイルを開こうとし、組織がランサムウェア攻撃を受ける可能性があります。Area 1のモデルが、これらの不一致を検出し、悪意のあるものが、ターゲットのメールの受信トレイにたどり着くことを阻止します。

ランサムウェアキャンペーンが成功すると、企業の日常業務を妨げるだけでなく、暗号化を復号化できない場合、ローカルデータの損失につながる可能性があります。CloudflareのArea 1製品には、添付ファイルの拡張子だけでなく、添付ファイルのハッシュ化の値も分析し、既知のランサムウェアキャンペーンと比較する専用のペイロードモデルがあります。Area 1が、ランサムウェアとみなした添付ファイルを発見すると、それ以上のメールの送信を禁止します。

CloudflareのDLPビジョン

当社は、悪意のある侵入の試みや機密データの流出にかかわらず、組織を保護するために必要な重構造のセキュリティを提供するCloudflare製品を目指しています。メールは企業データの最大の表面であり続けるので、企業がデータ損失を防止するために強力なDLPポリシーを導入することが極めて重要です。Area 1とCloudflare Oneがともに機能することで、当社、Cloudflareは、DLPポリシーに関し、組織により高い信頼性を提供できます。

これらのメールセキュリティやDLPサービスにご興味がございましたら、セキュリティやデータ保護のニーズについてお話しますのでご連絡ください。

または、現在Cloudflareサービスに加入している場合は、Cloudflare Customer Successマネージャーに連絡して、追加のメールセキュリティやDLP保護の追加についての相談をご検討ください。