Cloudflare Oneは、企業が最新のエンタープライズ・ネットワークを構築し、効率的かつ安全に運用し、オンプレミスのハードウェアを捨てられるよう支援します。この製品群を発表してから1年以上が経過し、どのような状況になっているかを確認したいと考えました。

今週は、最高情報責任者の活動に対して称賛を送りたいと思います。組織の規模に関係なく、この一年は困難な一年でした。一夜にして、彼らのチームは、在宅勤務をサポートし、新しい技術を採用するために、ネットワークとユーザーを準備するデジタル変換の数年分の責任を負うことになりました。また、セキュリティ、エンジニアリング、人材などのさまざまな分野のパートナーと協力し、重要なインフラストラクチャを稼働させ続けることができました。

今日は、この1年でCIOがCloudflare Oneで解決した問題について焦点を当てます。お客様は、1年前には想像もできなかった規模でCloudflare Oneを利用し、当社がまだ認識していなかった興味深い問題を解決しています。具体的なユースケースは後ほどご紹介しますが、まずはCloudflare Oneを構築した理由、解決できる問題、そして今週ローンチする新機能をおさらいしておきましょう。

Cloudflare Oneとは?

Cloudflare Oneを利用することで、企業は企業ネットワークの運用に必要な接続性、セキュリティ、分析ツールを1つのベンダー、1つのコントロールプレーンから購入、プロビジョニング、管理することができます。

これまで、CIOは何十社ものハードウェアベンダーからポイントソリューションを購入しました。そして、アプライアンスとサービスのパッチワークを組み立て、組織の接続とセキュリティを維持しました。コストとメンテナンスの負担はあるものの、しばらくの間はこのような応急処置でしのいでいました。

しかし、接続する対象の拡大が、このモデルを崩壊させました。オフィスは分散化し、最近ではリモートワークも普及しました。企業のデータセンターにのみ存在したアプリケーションは、パブリッククラウドプロバイダーやSaaSモデルへと移行しました。このような変化により、応急処置的な対応に限界が生じ、ネットワークやエンドポイントに対する攻撃はより巧妙になっていきました。

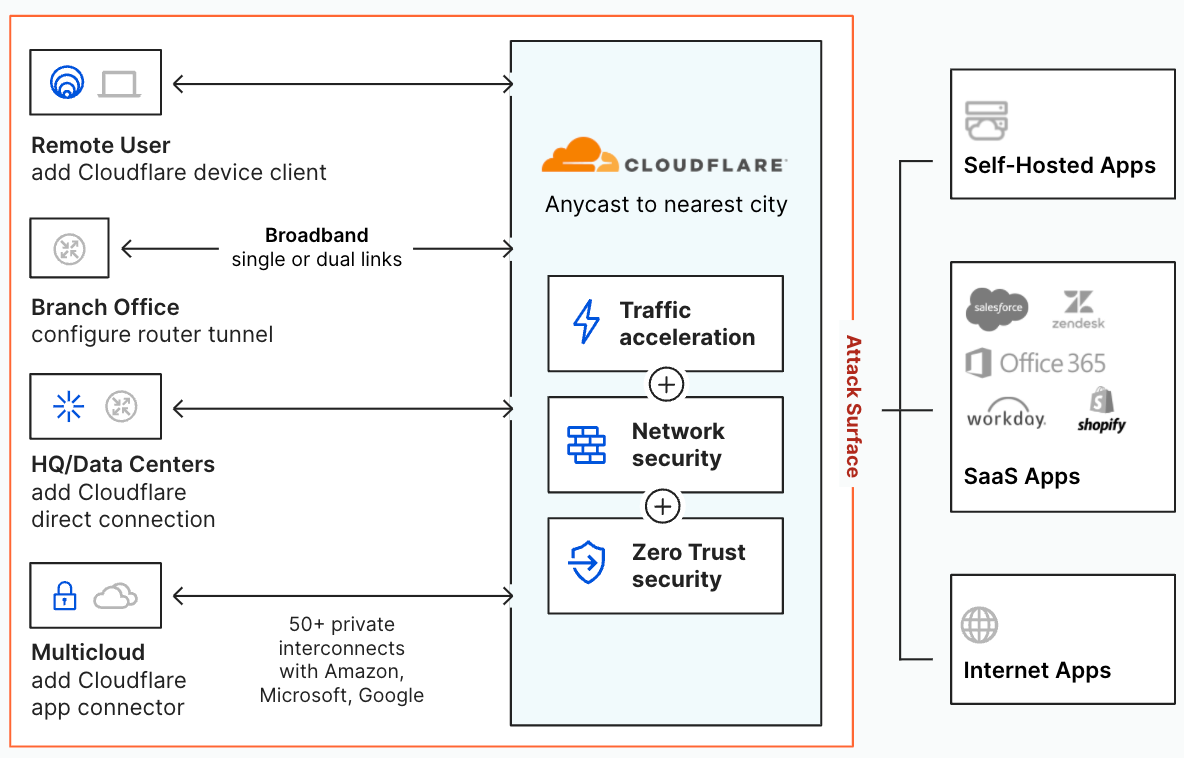

当社はお客様に対して、このような変化は階層的な問題を引き起こすと説明しました。その基本的なレイヤーは、ユーザー、オフィス、データセンター、クラウドを相互に接続し、インターネットに接続する必要があります。次に、これらのエンティティ間のトラフィックをフィルタリングする必要があります。最後に、そのトラフィックを記録し、診断し、分析する必要がありました。これらの初期ニーズが満たされた後、ソリューションは高速かつ信頼性が高く、現地の法律や規制に準拠する必要がありました。

Cloudflareは、グローバルかつプログラムで制御できるエッジネットワークを運営しています。当社はそのネットワークを利用して、インターネット上の最大級のWebサイトやサービスのスピードおよびセキュリティを向上させています。当社は、法人のお客様がそのネットワークを利用できるようにするため、Cloudflare Oneを構築し、新たな課題を解決しています。今日Cloudflareは、CIOがお客様や従業員がどこで働いていようと、パフォーマンスを犠牲にすることなく、接続性、セキュリティ、可視性を提供できるよう支援しています。

その仕組みとは?

Cloudflare Oneは、接続性から始まります。お客様のチームは、オフィス、データセンター、デバイス、クラウドプロパティをCloudflareのネットワークに接続できます。トラフィックの送信方法にも柔軟に対応します。SD-WANパートナーシップやCloudflare for Officesのインフラストラクチャを通じて、お客様のオフィスやデータセンターをCloudflareに接続してください。今週は、既存のGREトンネルに加え、IPsecトンネルの利用を開始します。

社内リソースとそれ以外のインターネットを軽量なエージェントで接続します。あなたのチームは、請負業者や管理されていないデバイスに依存していますか?完全なエージェントレスモードで内部ツールに接続します。また、Cloudflare Tunnelとネットワークインターフェーシングプロビジョニングの新しい改善点を発表し、お客様の組織を当社のグローバルネットワークに接続しやすくすることを継続的に行っていきます。

接続後は、Cloudflareのネットワークが包括的なセキュリティ機能群を提供し、お客様のトラフィックを保護します。IPレイヤーのDDoS軽減から、リモートブラウザによる脅威の遮断まで、お客様は当社のネットワークに信頼を寄せることができます。今週の後半には、あなたのチームがより多くのボックスを破り続けるのを助ける新たなネットワークファイアウォール機能の詳細をご紹介します。

Cloudflare Oneは、インターネット上の脅威から組織を保護するだけでなく、社内リソースやSaaSアプリケーションにアクセスできるユーザーをZero Trustで包括的に管理することが可能です。

現在、Cloudflareを通じてトラフィックが接続、保護されているため、当社はあなたの高速化をサポートすることができます。Cloudflareは世界最速のネットワークを構築しています。現在最速の場所と、どのような場所でも最速にする取り組みについて、詳細はこちらをご覧ください。今週は、ネットワークパフォーマンスのアップデートと、ネットワーク内のパケットをインテリジェントに高速化する新機能をご紹介します。

単純に速ければ良いというものではありません。組織を動かすネットワークは、あなたが制御できない要因があっても、信頼できるものでなければなりません。Cloudflareのネットワークは、世界中の10,000を超えるネットワークとピアリングしています。最も相互接続性の高いネットワークの1つであるため、インターネット上の他の場所で障害が発生した場合でも、A地点からB地点までの多くの経路を見つけることができます。

最後に、より多くのお客様から、地域ごとのコンプライアンス機能を備えたグローバルネットワークが必要であるとの声をいただいています。Cloudflare Oneは、各国のデータ保護規制へのコンプライアンスを容易に実現します。お客様は、Cloudflareのネットワークがセキュリティ機能を適用する場所や、お客様のログの保存・出力方法を選択することができます。CIO weekの一環として、チームがネットワークにメタデータの境界を作成できるようにする新機能をプレビューします。

とはいえ、Cloudflare Oneの仕組みを理解するには、お客様が抱える問題を解決していくことが一番だと考えます。

お客様は5倍のトラフィックを防御する

Cloudflare Oneを通じたネットワークトラフィック全体の増加率は、昨年比で約400%に達しており、高度なトラフィック制御とフィルタリングが、それらの各ビットにワイヤースピードで適用されています。

Cloudflareのコンポーザブル・トラフィック・フィルタリング・スタックは、お客様がどのセキュリティ制御をどのトラフィックに適用するかを選択できるため、トラフィック管理方法を柔軟かつ具体的に決定することが可能です。IPアドレスとポート番号に基づいてネットワークへのトラフィックを許可または拒否するシンプルな「4タプル」ルールを使用しているお客様、eBPFで独自のネットワークフィルターを書いて(これについては今週末にご紹介します!)一度に数百ギガビット/秒のトラフィックに対してカスタムロジックを実行しているお客様、IDベースのポリシー実施とエンドポイント保護統合による純粋なZero Trustアーキテクチャを使用しているお客様などもいます。

直近(そして典型的な)24時間の間に、お客様は9兆3千億以上の不要なパケット、リクエスト、その他のネットワークの「名詞」が、カスタムルールによってネットワークに到達するのを防ぎました。これらのルールはすべて一元管理され、パフォーマンス上のペナルティはなく、オフィス、データセンター、クラウドプロバイダーなど、発信元と発信先を問わずトラフィックに適用することができます。

ネットワークに流入するトラフィックには、どこでも同様のルールとフィルターロジックが適用されます。エッジネットワーク全体が一つの巨大なファイアウォールであるため、ファイアウォールポリシーを適用するために中央のデバイスやネットワークの場所へのバックホールは必要ありません。

Cloudflare Oneのアーキテクチャの優位性により、かなりキラーなファイアウォールになると考えており、そしてそれを裏付けるように、利用者が増えています。しかし、当社のネットワークとその統合されたセキュリティ機能を本当に際立たせているのは、同じネットワークからZero Trustの制御を提供できることであり、CIOはIPアドレスやTCPポートではなく、アプリケーションやユーザーのセキュリティについて考えることができるようになります。

192,000以上のアプリケーションを保護したお客様

従来のプライベートネットワークとVPNクライアントは、実際のセキュリティなしで脆弱な接続を提供していました。ほとんどの場合、プライベートネットワークのユーザーは、明示的に禁止されていない限り、どのようなリソースにも接続できました。セキュリティチームはIDに基づく制御ができず、ネットワークに対する可視性を欠き、ITチームはヘルプデスクチケットに頭を悩ませていました。

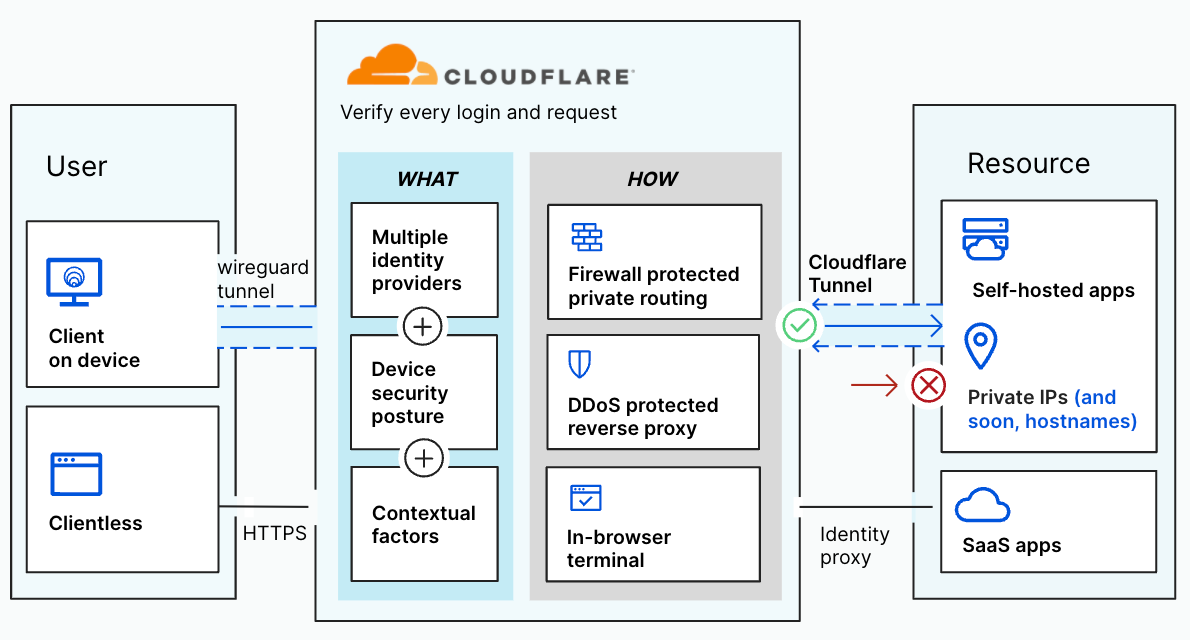

Cloudflare Accessは、プライベートネットワークのセキュリティをZero Trustモデルに置き換え、あらゆる社内アプリケーションをインターネット最速のSaaSアプリケーションのように感じられるようにします。お客様は、ファイアウォールに穴を開けることなく、社内のリソースをCloudflareのネットワークに接続できます。接続後、管理者はグローバルルールとリソースごとのルールを構築し、誰がログインできるか、どのように接続できるかを制御可能となります。ユーザーはワンクリックでアプリケーションを起動し、Cloudflareのネットワークがそのルールを実行し、世界中のトラフィックを加速させます。

この1年間で、お客様は192,000を超えるアプリケーションをCloudflareのZero Trustのルールで保護しました。これらのアプリケーションは、ビジネスを強化するミッションクリティカルなツールから、会社の最も機密性の高いデータを保持する管理パネル、新しいマーケティングWebサイトの次期バージョンまで、多岐にわたります。昨年Cloudflare Oneを発表して以来、SSHと VNCクライアントといった非HTTPユースケースもブラウザに導入し、追加のクライアントソフトウェアを必要とせずレンダリングできるようにしました。

保護対象が何であるかにかかわらず、お客様は「私のチームだけがログインできる」というルールから、「この国の、物理的なハードキーを持つ企業デバイスから接続する、このグループのユーザーのみにアクセスを許可する」というルールまで、さまざまなルールを重ねることができます。また、セキュリティにはセカンドオピニオンが必要な場合があることも認識しています。今年の初めに、ユーザーがリソースに接続している理由を入力し、2人目の管理者がリアルタイムでリクエストにサインオフする必要がある新機能を導入しました。

また、セキュリティのためには、決してパフォーマンスが損なわれてはならないと考えています。当社のZero Trust製品でお客様が保護するアプリケーションは、インターネット最大のWebサイトのいくつかが使用しているのと同様のルーティング・アクセラレーションの恩恵を受けています。また、セキュリティ上の決定をユーザーに近づけて、速度を低下させないようにします。Cloudflareのネットワークは、世界中にある250ヶ所のデータセンターのすべてでZero Trustのルールを実施し、独自のサーバーレス計算プラットフォームで実行することにより、さらに高速化しています。ヶ所

10,000以上の小規模チームがより安全に

当社は、あらゆる規模の組織でもZero Trustセキュリティを利用できるようにすることを目標に、Cloudflare Oneを立ち上げました。3年以上前にCloudflare Accessを初めてリリースした際、小規模なチームにはVPNを置き換える選択肢が限られていたか、もしくは全くありませんでした。企業向けのサービスのみ提供しているベンダーからは見放され、レガシーなプライベートネットワークに固執せざるを得ませんでした。

10,000を超える組織がCloudflareと契約することなく、リソースを保護できるようになったことを嬉しく思います。また、これらのツールは小規模な組織でも利用しやすくなっています。昨年、お客様がプランに追加できる無料ユーザー数を、50シートに引き上げました。

現在、5,500を超える組織がアウトバウンドのインターネットトラフィックを保護する

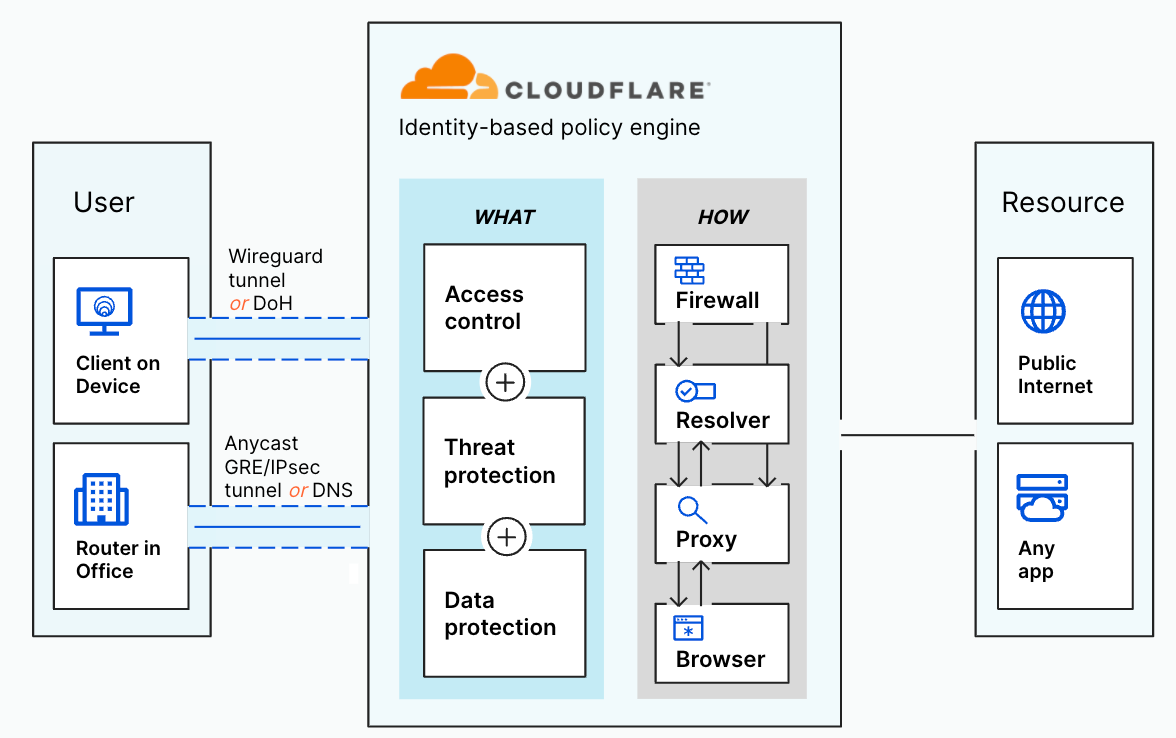

Zero Trustのルールは、社内のアプリケーションにのみ適用されるわけではありません。ユーザーがインターネットに接続すると、攻撃者はパスワードを詐取したり、デバイスにマルウェアを仕込んだり、データを盗むために活動します。

Cloudflare Oneは、お客様の組織をデータ損失や脅威から保護するために、複数のセキュリティフィルターと複数のオンランプにまたがる複数のレイヤーをお客様に提供します。昨年のCloudflare Oneの発表以来、5,500以上の組織が自社のデバイス、オフィス、データセンターから送信されるトラフィックを保護しています。

この1年間で、彼らがデプロイするセキュリティは毎月向上しています。お客様は、世界最速のDNSリゾルバと、インターネットを可視化するCloudflareのインテリジェンスを利用して、DNSトラフィックをセキュリティ脅威やコンテンツカテゴリに適合するようにフィルタリングしています。Cloudflareは、IDベースのポリシーでネットワークトラフィックをフィルタリングし、ファイル転送をブロックし、HTTPトラフィックを検査してウイルスを検出します。組織は、従業員が使用できるSaaSアプリケーションのテナントを管理し、Cloudflareのネットワークは包括的なシャドーITレポートを生成します。

組織がインターネット上で何も信用できない場合、Cloudflareの分離型ブラウザに接続することができます。特別なブラウザクライアントを使用したり、ピクセルプッシュやDOM操作のような従来のブラウザの分離のアプローチに悩まされることなく、すべてのデスティネーションまたは特定のデスティネーションのみを分離することが可能です。Cloudflareのネットワークは、データ制御をブラウザで直接行うことも可能で、コピーペースト、印刷、あるいはユーザーと送信先によるテキスト入力をブロックすることもできます。

すべてを規模に合わせて設計された成長中のグローバルネットワークを介して提供する

これらの機能はすべて、Cloudflareが世界250都市以上に保有・運用しているベアメタルハードウェアを利用し、グローバルネットワーク全体から提供されています。パブリッククラウドは一切存在せず、すべてのサービスは世界中のあらゆる場所にあるすべてのサーバーで稼働しています。ハードウェアのサイズ、物理的なもの、仮想化されたものなど、場所を選ぶことはありません。すべてのサーバーが、すべてのお客様のパケットを処理することができます。

この独自のアーキテクチャにより、信頼性の高い製品を素早く効率的に構築できます。当社のネットワークは現在、1日あたり1.69Tbps以上のピークフォワードプロキシのトラフィックを処理しており、当社の最大のお客様は、単一の仮想インタフェースで配信される毎秒数百ギガビットのトラフィックを測定しています。

お客様は、当社が提供する接続性、セキュリティ、可視性の製品からだけでなく、お客様自身のネットワークを通じて価値を得ることができます。ほとんどのCloudflare Oneのお客様は、Cloudflareに接続している他のお客様のネットワークと大きな相互作用を持っており、その多くは、158のピアリング施設で利用できる直接的な物理接続を通じて世界中に広がっています。

お客様のご利用方法

昨年は何万人ものお客様がCloudflare Oneで大規模な問題解決を実現しました。また、昨年の発表以来、このモデルに移行したいくつかの組織とその具体的な工程をご紹介したいと思います。

米国連邦政府を攻撃から保護する

米国国土安全保障省内のサイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)は、「国家のリスクアドバイザー」として活動しています。CISAは、官民のチームと連携し、連邦政府だけでなく、州、地方、部族、準州の機関や部局の重要なインフラストラクチャを保護しています。

CISAが繰り返し指摘しているリスクの1つは、悪意のあるホスト名、悪意のあるリンクを含むフィッシングメール、および信頼できない上流ドメイン名システムのリゾルバなどの脅威です。攻撃者は、これらのエンドポイントを騙して特定のホスト名にDNSクエリを送信させることにより、デバイスとユーザーを危険にさらす可能性があります。その解決されたクエリの背後にある宛先にユーザーが接続すると、攻撃者はパスワードやデータを盗んだり、端末にマルウェアを仕込むことができます。

今年初め、CISAおよび米国家安全保障局(NSA)は、こうした攻撃によるインシデントへの発展を防止する目的で、チームにプロテクティブDNSリゾルバを導入するよう推奨しました。標準的なDNSリゾルバとは違い、保護型DNSリゾルバは、照会されたホスト名をチェックして、宛先が悪意のあるものであるかどうかを判断します。ホスト名が危険な場合、リゾルバはDNSクエリーに応答しないことで、接続をブロックします。

今年初め、CISAは保護型DNSリゾルバを推奨するだけでなく、パートナー機関に提供することを発表しました。CISAは、CloudflareとAccenture Federal Servicesを選択し、政府がサイバー攻撃から身を守るための共同ソリューションを提供することにしました。

ハードウェアメーカーの従業員の安全性と生産性を維持する

2018年のことですが、世界最大級の通信・ネットワーク機器企業内の開発者運用チームは、レガシーVPNに対する我慢の限界に達しました。彼らの組織の開発者は、業務に必要なツールに接続するためにVPNに依存していました。この要件は、彼らの速度を低下させ、ユーザーの頭痛の種となり、最終的にはITヘルプデスクのチケットにつながりました。

そのグループのリーダーシップチームは、VPNへの不満を解消するために、VPNを廃止することにした。彼らはCloudflare Accessの使用を契約し、最初は管理者の一人の個人的な信用で、開発ツールをシームレスなプラットフォームに移行し、内部アプリケーションをユーザーにとってちょうどSaaSアプリケーションのように感じられるようにしました。

その後3年間で、組織内のより多くの部署が嫉妬を抱き、自分たちのグループでもVPNの使用を非推奨にするよう要請してきました。組織全体の何千人ものユーザーがZero Trustモデルに移行すると、セキュリティチームは、サーバー側のコードを変更することなく作成できるルールと生成されるログを利用し始めました。

先月、そのセキュリティチームはCloudflare Oneを利用して、インターネットの残りの部分に対するZero Trustのルールを構築し始めました。この組織は、従来のDNSフィルタリングソリューションを、より高速で管理しやすいプラットフォームに置き換えるためにCloudflare Gatewayを選択しました。このプラットフォームは、10万人以上のチームメンバーをあらゆる場所のフィッシング攻撃、マルウェア、ランサムウェアから保護します。

チーム作りのBlockFiの確保

BlockFiのミッションは、伝統的に十分なサービスを受けていない市場に金融のエンパワーメントをもたらすことです。BlockFiの金利口座、暗号通貨担保ローン、ポイントカード、暗号取引プラットフォームは、何十万人ものユーザーを新たな金融ツールへと導きます。2021年6月30日現在、BlockFiは45万人以上の資金提供者をサポートし、100億ドル以上の資産を管理しています。

また、サービスの安全性と可用性を維持することは、会社の成長に伴い新たな課題となっていました。BlockFiは、サインアップAPIに対する大規模なDDoS攻撃を経験した後、Cloudflare Oneの利用を開始しました。BlockFiチームはCloudflareに連絡し、DDoS攻撃とAPI攻撃の緩和を支援し、数時間でシステムを稼働させることができました。その後BlockFiは、CloudflareのBot Managementプラットフォームを追加した初日に、約1,000万件の悪意のあるボットをブロックすることができました。

公開Webインフラストラクチャが再稼働するようになると、BlockFiは社内のユーザーとアプリケーションのセキュリティをどのように向上させるかについて評価を開始しました。BlockFiは、IPアドレスを使用してユーザーの接続をブロックまたは許可するプライベートネットワークに依存しており、IPリストを維持するためにのみエンジニアリング時間を費やしていました。ユーザーがオフィスを離れると、このモデルは崩壊してしまいました。

BlockFiはこの課題を解決するため、従来のネットワークをCloudflare Oneに置き換え、社内リソースにID主導のZero Trust制御を導入しました。チームメンバーはどこからでも接続でき、シングルサインオンで認証されます。

セキュリティチームはそれだけに留まらず、フィッシングやマルウェアの攻撃から従業員を保護するため、BlockFiはCloudflare OneのDNSフィルタリングとSecure Web Gatewayを導入し、従業員全体または特定の従業員を標的とした攻撃を食い止めました。

Cloudflareのネットワークリーチで電話をかけ続ける

最後の顧客事例として、最近ランサムウェアの攻撃を受けたVoIPとユニファイドコミュニケーションのインフラストラクチャの大企業の話をご紹介します。この企業は、24時間以内にCloudflare Magic Transitを企業ネットワークとプロダクションネットワークを含むインターネット全体に導入しました。

インターネット電話の性質上、パフォーマンスの低下と通話品質への影響を非常に懸念していました。幸いなことに、Cloudflareを導入することで、遅延やジッタなどの主要なネットワーク品質メトリクスが実際に改善され、ネットワーク管理者を驚かせました。

Cloudflareのネットワークは、ミリ秒単位の時間が重要であり、信頼性が最も重要であるパフォーマンスクリティカルなワークロードを強化・保護することに長けています。

次は何が起きるでしょう?

今週は、Cloudflare Oneで新たな問題を解決する新発表を数多くご紹介します。次世代の企業ネットワーク構築は始まったばかりですので、今週もご期待ください。

また、昨年のサービス開始以来、Cloudflare Oneを企業ネットワークとして信頼してご利用いただいているすべての組織に感謝しています。これから導入をご検討されるチームの皆様は、こちらのリンクから、今すぐご利用いただけます。