本日は、Cloudflareのエッジから直接マルウェアを検出および阻止し、Gatewayユーザーにセキュリティの脅威に対する追加的な防御ラインをご提供できるようになったことを発表します。

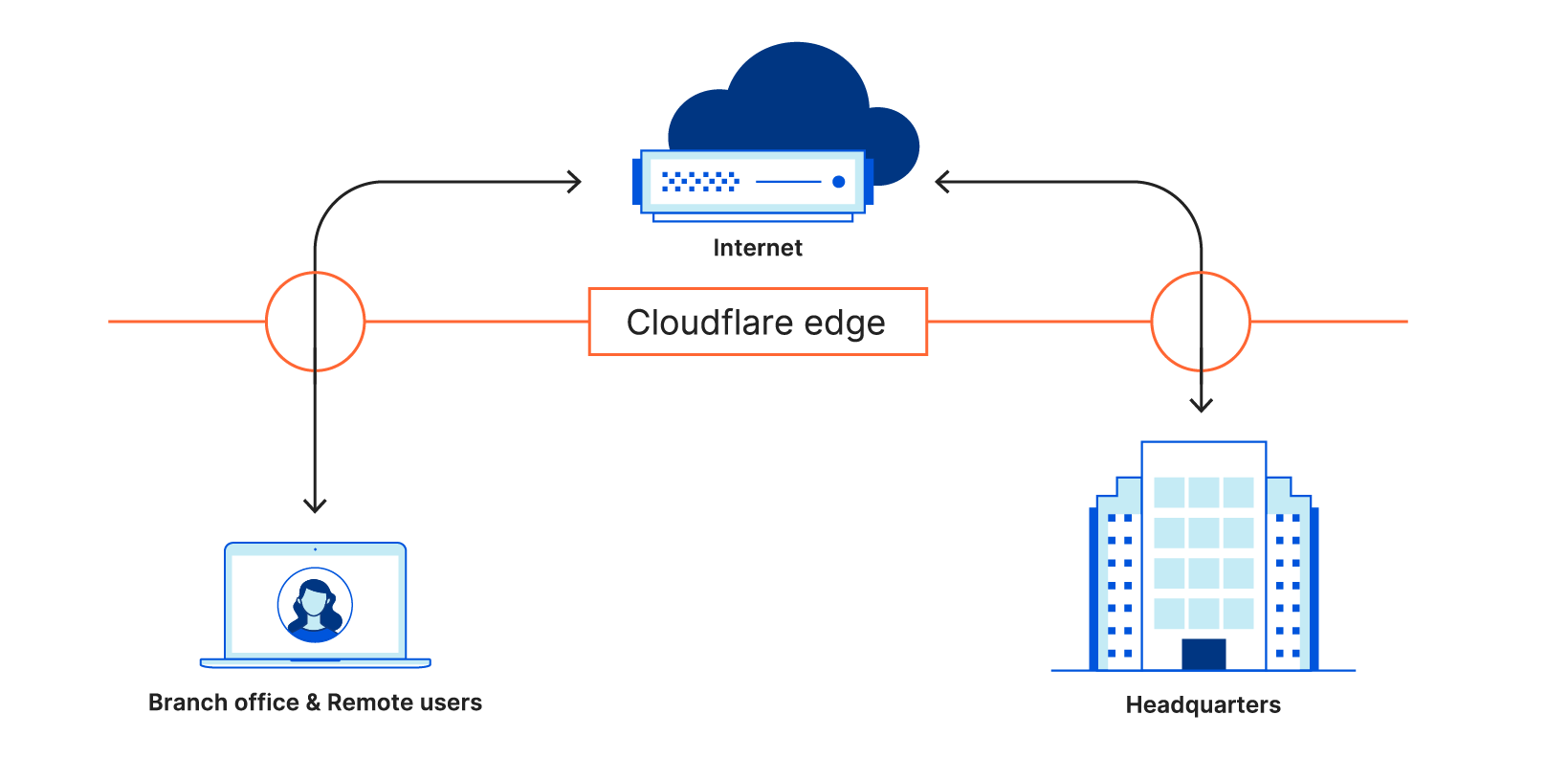

Cloudflare Gatewayは、インターネット上の脅威から従業員とデータを保護し、セキュリティのためにパフォーマンスを低下させることなく保護します。トラフィックを中央にバックホールするのではなく、Gatewayのお客様は世界200都市にあるCloudflareのデータセンターに接続するため、当社のネットワークはインターネットへのトラフィックを保護するためにコンテンツとセキュリティポリシーを適用できます。

昨年、Gatewayは、セキュアなDNSフィルタリングソリューションから、すべてのユーザーのHTTPトラフィックを保護できる完全なSecure Web Gatewayに拡張しました。これにより、管理者はDNSレイヤーに対する脅威だけでなく、悪意のあるURLや望ましくないファイルタイプも検出してブロックできます。さらに、管理者は、ワンクリックですべてのユーザーを保護する、影響力の大きい、会社全体に適用するポリシーを作成できるようになりました。また、ユーザーIDに基づいてより詳細なルールを作成することもできます。

今月初め、管理者が特定のWebアプリケーションをブロックしやすくするために、Cloudflare Gatewayでアプリケーションポリシーを開始しました。この機能を使用すると、管理者は、パブリッククラウドファイルストレージなど、マルウェアの拡散に一般的に使用されるアプリケーションをブロックできます。

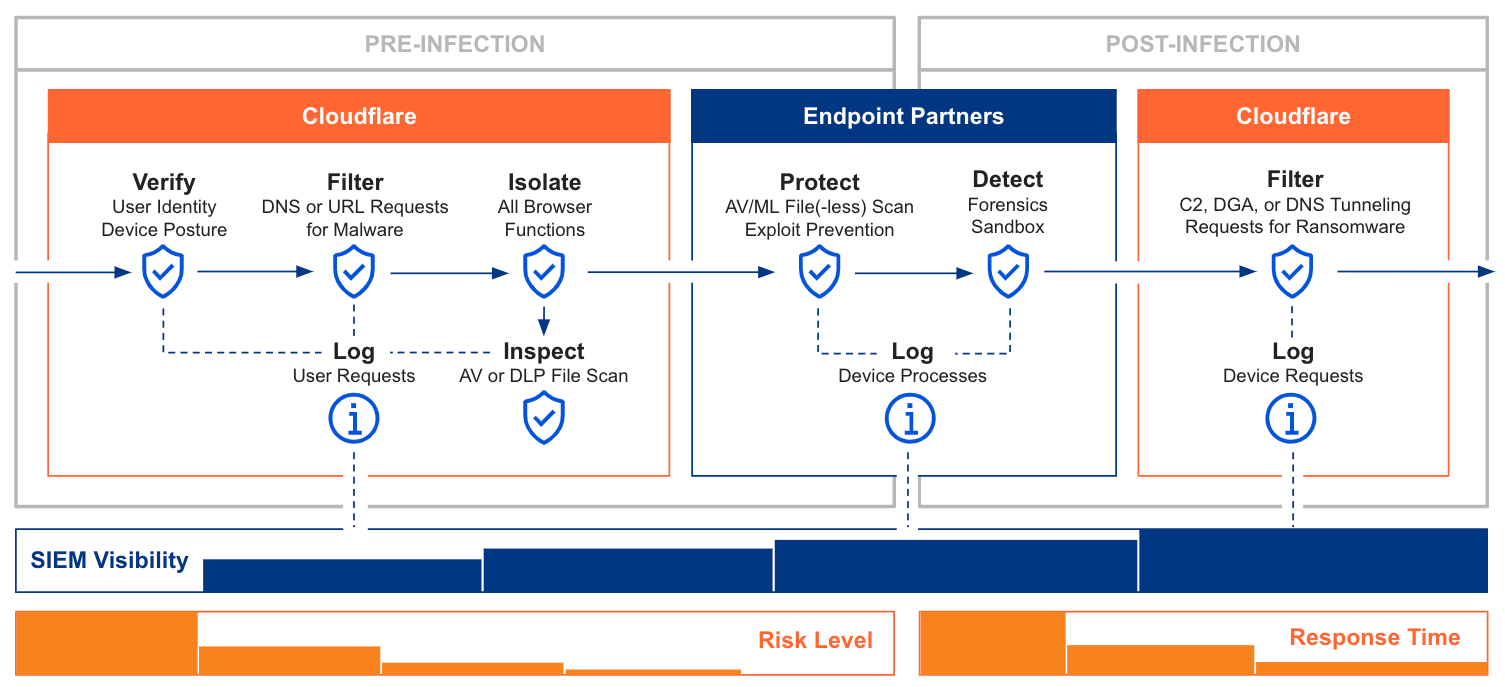

Gatewayのこれらの機能により、階層化されたセキュリティへのアプローチが可能になります。GatewayのDNSフィルタリングを使用すると、C2サーバーとの通信、インプラントペイロードのダウンロード、企業データの漏えいなどを目的とした、DNSプロトコルを悪用する脅威から保護します。DNSフィルタリングは、DNSクエリーを生成するすべてのアプリケーションに適用され、HTTPトラフィックインスペクションは、インターネットを利用するユーザーが遭遇し得る脅威を深く掘り下げることで、DNSフィルタリングを補完します。

本日、Cloudflare Gatewayのウィルス対策保護に加えて、防御のためのもうひとつのレイヤーを発表できることを光栄に思います。これにより、Cloudflareのエッジのファイル検査を通過することになるので、管理者は、マルウェアやその他の悪意のあるファイルが企業のデバイスにダウンロードされるのを防止できます。

マルウェアの拡散を止める

企業のインフラストラクチャとデバイスをマルウェアに感染しないように保護することは、IT管理者にとっては最優先事項の1つです。マルウェアは、さまざまな大混乱を引き起こす可能性があります。たとえば、ランサムウェアが業務に混乱をきたし、機密データがスパイウェアによって漏えいしたり、マルウェアを暗号ジャックすることで金銭的利益を得るためにローカルのCPUリソースが流用される可能性もあります。

悪意のある行為者は、ネットワークを侵害するために、メール添付ファイルまたはメール経由で送信した悪意のあるリンクを通じてマルウェアを拡散しようとします。最近では、メールセキュリティを回避するために、攻撃者は、SMS、音声、マルウェア拡散のためのサポートチケットソフトウェアなどの他の通信チャネルを利用し始めています。

マルウェアの壊滅的な影響力と併せて、潜在的に侵害を受ける攻撃対象領域が大規模であることから、マルウェア防止はセキュリティチームにとって一番の懸念事項となっています。

多層防御

単一のツールやアプローチで完璧なセキュリティを実現することはできません。このような様々なツールを通過してしまう脅威には、階層的な防御策が必要なのです。脅威リサーチャーがすべての脅威について事前に把握しているわけではないため、悪意のあるコンテンツを含むサイトにユーザーが正常に接続してしまった場合、管理者は追加の検査ツールに頼らざるを得ません。

非常に巧妙な脅威がユーザーのネットワークに侵入してしまった場合、セキュリティチームの最も重要なタスクは、組織に対する攻撃の範囲を迅速に判断することです。最悪の場合、悪意があると判断されるドメイン、Webサイト、またはファイルにユーザーがアクセスしてしまったとき、セキュリティチームの最後の防御策は、組織に対する攻撃元と影響を受けたリソースを確実に把握することです。

File Scanningの発表

本日から、Cloudflare Gatewayを使用すると、エンドポイント保護を強化し、悪意のあるファイルが従業員のデバイスにダウンロードされるのを防止できるようになります。Gatewayはインターネットから送られ、Cloudflareエッジを通過するファイルを、最も近いデータセンターでスキャンします。Cloudflareは、DNSおよびHTTPトラフィックフィルタリングに使用されるインテリジェンスを管理するのと同じように、お客様のためにこの防御層を管理します。これにより、管理者は追加のウイルス対策ライセンスを購入したり、ウイルス定義を最新の状態に保つことを心配する必要がなくなります。

ユーザーがダウンロードを開始し、ファイルがCloudflareのエッジにあるGatewayを通過すると、ファイルはマルウェアスキャニングエンジンに送信されます。このエンジンには、マルウェアサンプル定義があり、毎日更新されます。Gatewayがファイルをスキャンし、マルウェアの存在を検出すると、接続がリセットされ、ダウンロードエラーとしてブラウザに表示され、ファイル転送がブロックされます。Gatewayは、ファイルがダウンロードされたURL、ファイルの SHA-256 ハッシュ、マルウェアの存在によりファイルがブロックされたという事実も記録します。

セキュリティに対する一般的なアプローチは、「漏えいを想定する」ことです。セキュリティチームによるこの前提に立てば、すべての脅威を事前に把握できるわけではないことが認識され、迅速に脅威に対応できるように最適化されます。Gatewayを使用すると、管理者はGatewayの一元化されたログ機能を利用して、脅威が組織に与える影響を完全に可視化できます。これにより、インシデント対応の一環として脅威の修復のための明確な手順が提供されます。

安全性が損なわれた後でマルウェアを検出する

「漏えいを想定する」アプローチを使用する場合、セキュリティチームは、攻撃に関する利用可能なすべての情報から実用的な洞察を得ることに依存しています。より巧妙な攻撃は、次のように展開される可能性があります。

- あらゆる手段を使って、ユーザーのシステムを悪用した後(「漏えいを想定する」アプローチにつながる)、ステージ0インプラント(ドロッパー)が悪用されたデバイスに置かれます。

- このファイルは、完全なものであるか、より大きなインプラントの追加部分を必要とする場合があり、攻撃作戦のためにC2に関連付けられていることを脅威研究が事前に把握していないドメインにDNSクエリーを送信します。

- C2サーバーへのクエリへの応答は、インプラントがインプラントの追加コンポーネントをダウンロードできる場所を示す情報をエンコードします。

- インプラントは、別のドメインへDNSトンネリングして、インプラントの追加コンポーネントをダウンロードしますが、これも悪意のあるものとして脅威リサーチでは把握していないものです。

- 完全に構築されたインプラントは、別のC2サーバーによって割り当てられた任意の数のタスクを実行します。これには、ローカルファイルの流出、ネットワーク内の横の移動、ローカルマシン上のすべてのファイルの暗号化、または暗号通貨のマイニングを目的としたローカルCPUの使用が含まれます。

Cloudflare Gatewayは、以前からC2、DNSトンネリングに関連すると知られていたドメインや、ドメイン生成アルゴリズム(DGA)によって生成されたように見えるドメインへのクエリを検出してブロックするだけではありません。Gatewayは、脅威リサーチのヒューリスティックを使用して、上記で説明した攻撃の目的でDGAによって生成されたと思われるクエリを特定し、組織のログデータからこれらの未知の脅威を検出し、セキュリティ管理者が手動で介入する前に事前にそれらをブロックします。

脅威リサーチは絶えず進化しています。Cloudflare Gateway は、 Cloudflareのネットワークから得られたインサイトを提供することで、セキュリティ上の脅威に対処するIT管理者の負担を軽減し、あらゆる規模の組織をどの場所でも保護します。

次は何を?

Cloudflareの目標は、企業の規模に関係なく、高度で実装が容易なセキュリティ機能を提供し、お客様がビジネスに本当に必要なことに再び取り組めるようにすることです。Gateway機能の拡張を続け、ユーザーとそのデータを保護できることをうれしく思います。DNSトンネリングとDGA検出は、最大50人のユーザーまで無料でGateway DNSフィルタリングに含まれています。Cloudflareのエッジでのマルウェアのインライン検出は、Teams StandardプランとTeams Enterpriseプランに含まれています。

ネットワークレベルのフィルタリングとGREトンネルの統合にご期待ください。まだ始まったばかりです。今すぐサインアップするには、このリンクを参照してください。