企業ネットワークを安全に運営することは非常に困難です。世界各国で従業員が在宅勤務をするようになりました。アプリケーションはデータセンターで実行され、パブリッククラウドでホストされた上で、サービスとして提供されます。攻撃の機会を虎視眈々と狙う攻撃者はどのような脆弱性でも悪用します。

企業は以前、「城と堀」のようなネットワークを構築していました。壁と堀を作り、データをその内側に置いて、攻撃者から遠ざけていました。チームメンバーは跳ね橋を渡って城壁の中に入り、そのままそこにとどまっているものでした。城の内側にいるメンバーは正しい行いをすると信じて、安全なネットワーク境界内の比較的静かな環境で必要なものは何でもデプロイしていました。

インターネット、SaaS、および「クラウド」の登場で、その計画は頓挫してしまいました。今日、現代企業のワークロードの多くが、城の内側よりも外側で行われています。では、なぜ企業は今でも複雑で効果のない堀に資金を費やしているのでしょうか?

本日、Cloudflare One™ を皆様に発表できることをうれしく思います。Cloudflare Oneは、企業のセキュリティとネットワーキングという扱いにくい課題に取り組む当社のビジョンです。

そして、従業員がどこにいても、最高の仕事ができるようにするネットワーキング製品と、グローバルにデプロイされた一貫したセキュリティコントロールを組み合わせたものでもあります。

今日からセキュリティアプライアンスへのトラフィックバックホールの代わりに、Cloudflare WARPとGatewayを使用して、アウトバウンドインターネットトラフィックをフィルタリングすることができます。当社では、オフィスネットワークのために、Magic TransitとMagic Firewallに向けて次世代ファイアウォール機能の提供を予定しており、高価なファイアウォールアプライアンスは不要になります。

Cloudflareを介したインターネットへの複数の接続拠点とバックホールトラフィックの排除により、MPLSおよびSD-WANモデルと比較して、ルーティングをシンプルかつ費用対効果の高い方法で管理できるようになります。Cloudflare Magic WANは、当社ネットワークを介したお客様のトラフィックのルーティングを管理する制御プレーンを提供します。

今日からCloudflare Oneを利用いただくことで、VPNのもう1つの機能である、ユーザーをプライベートネットワークに置いて、アクセスコントロールを行う機能から乗り換えることができます。Cloudflare Accessは、プライベートネットワークセキュリティモデルに代わるゼロトラストコントロールを提供します。今週後半に、SaaSアプリケーションを含むアプリケーションにAccessを拡張する方法をお知らせします。また、これらのアプリケーションに接続するエンドポイントをマルウェアから保護するために、ブラウザ分離技術もプレビューします。

最後に、Cloudflare One製品は、問題を理解して修復するためのログとツールをチームに提供することに重点を置いています。今週ローンチするGatewayフィルタリングの一環として、組織から送信されるトラフィックを可視化するログが含まれます。今週後半には、侵入の試みを検出して阻止する新しい「侵入検出システム」で、これらのログがどのようにスマートになるかをお知らせすることになっています。

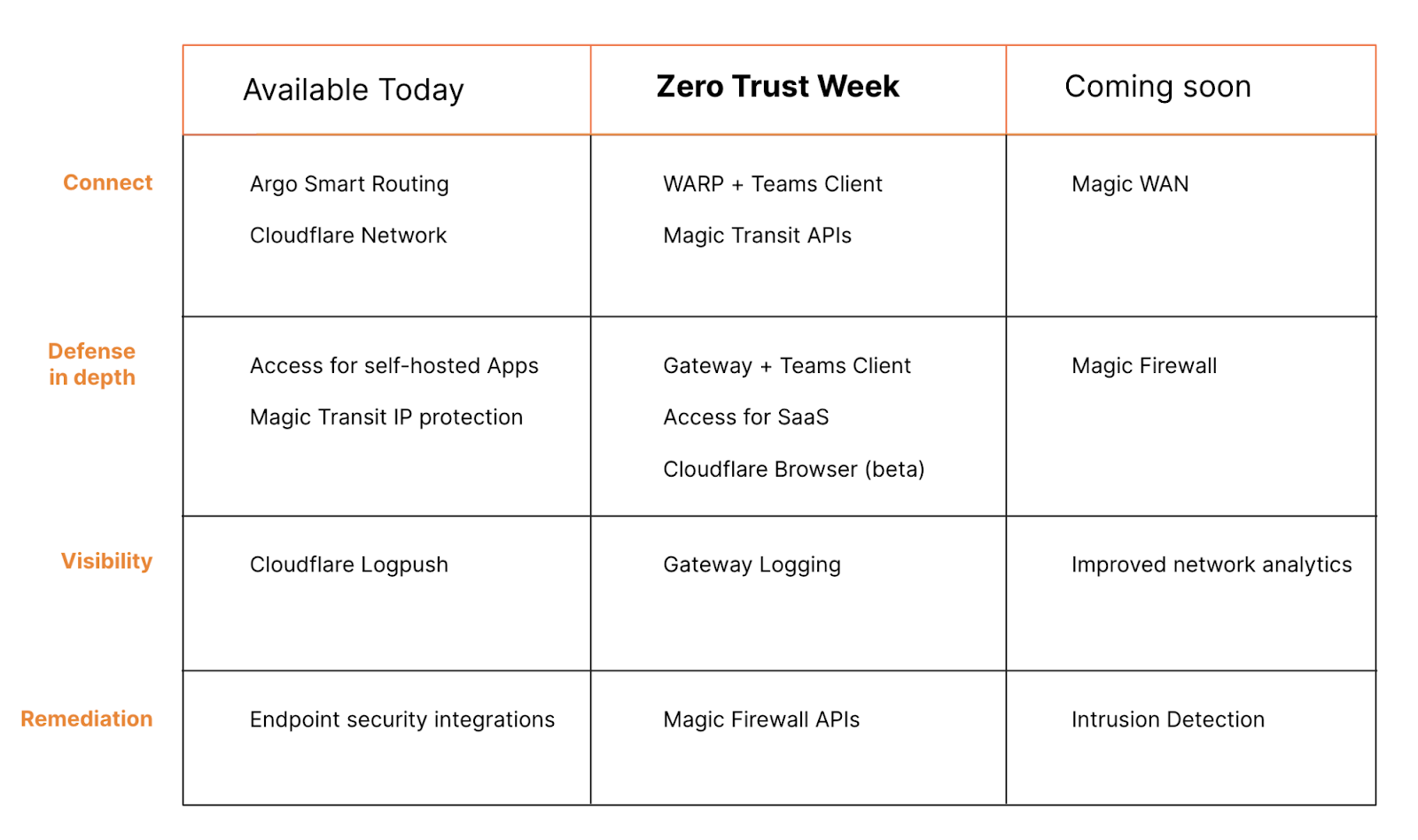

これらのコンポーネントの多くは本日からご利用いただけますし、いくつかの新機能は今週発表される予定で、他の機能も間もなく公開されます。これらすべてを合わせて、企業ネットワークの将来に対する当社のビジョンを皆様と共有できることを、大変光栄に思います。

企業ネットワークとセキュリティの問題

企業ネットワークへの要求は劇的に変化しています。ITは、バックオフィス機能からミッションクリティカルな機能へと変貌を遂げています。ネットワークの統合がますます進む一方で、リモートワークによりユーザーはオフィスから自宅へと分散することになりました。アプリケーションはデータセンターを離れ、複数のクラウドから実行されているものもあれば、ベンダーがインターネット経由で直接配信しているものもあります。

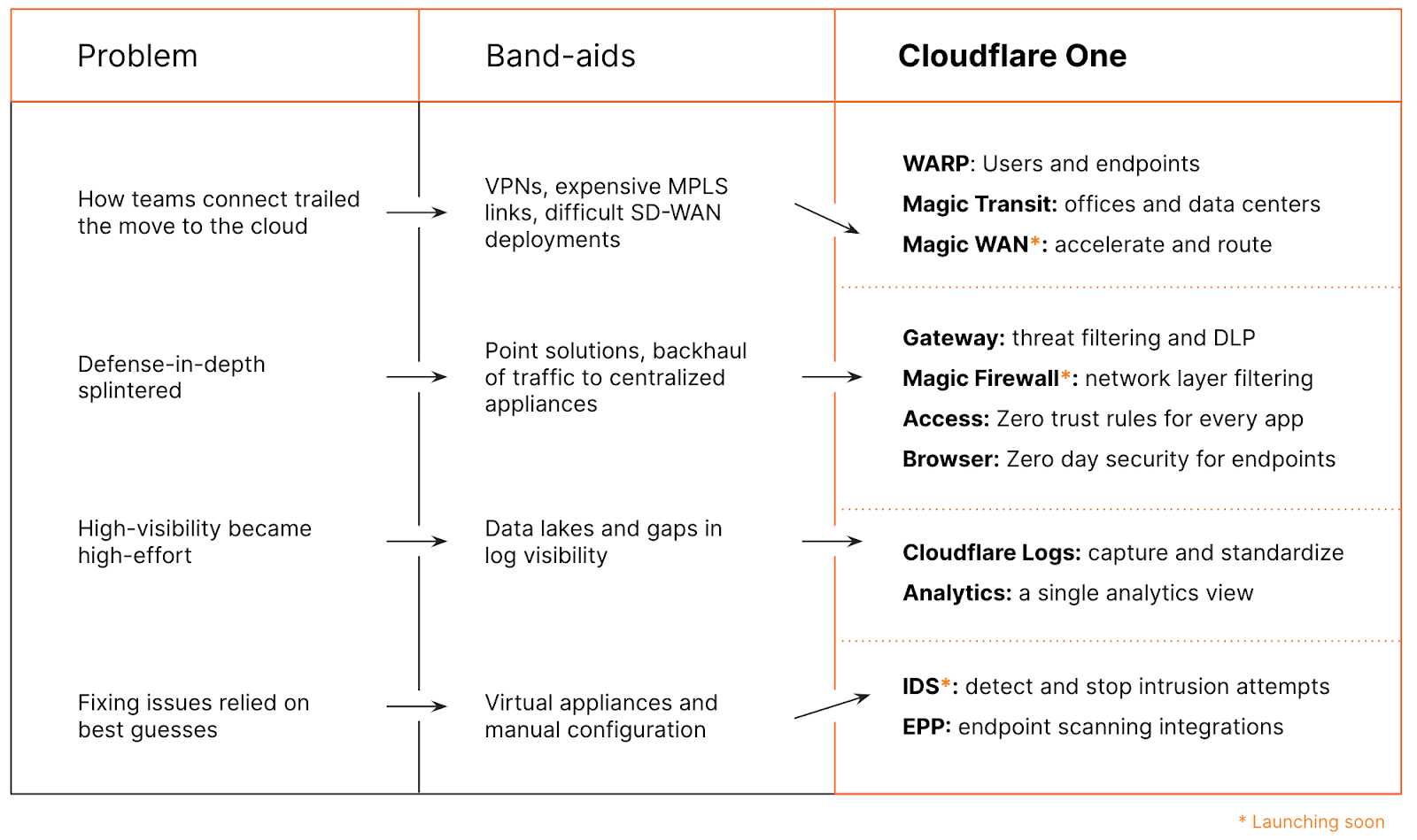

ダイレクトネットワークパスはヘアピンターンに

オフィスの中にいる従業員は、プライベートネットワーク経由で近くのデータセンターで実行されているアプリケーションに接続することができました。チームメンバーがオフィスを離れたても、VPNを使用して、壁の外側からネットワークに入ることができました。支社は、高価なMPLSリンクを介して同じネットワークに接続していました。

アプリケーションがデータセンターを離れ、ユーザーがオフィスを離れると、企業はその分散した状況にも同じ「城と堀」モデルを無理やり当てはめることで対処しようとしました。企業はより多くのVPNライセンスを購入し、MPLSリンクを難易度の高いSD-WAN展開に置き換えました。ネットワーキングの古いモデルを模倣しようとすると、ネットワークはより複雑になりました。このとき、実際にはインターネットが新しい企業ネットワークになっていたのです。

多層防御はばらばらに

企業ネットワークの安全性を損なおうとする攻撃者は、多数のツールを自由に使いこなして、ピンポイントでマルウェアストライキを実行したり、ネットワークに対してありとあらゆる大量の攻撃を仕掛けたり、時にピンポイント攻撃との混合で攻撃を仕掛けてくることもあります。従来、各攻撃クラスに対する防御は、データセンターで実行される専用のハードウェアがそれぞれを担当していました。

すべてのユーザーとアプリケーションが同じ場所にあった時、セキュリティコントロールは比較的簡単でした。従業員がオフィスを離れ、ワークロードがデータセンターを離れると、同じセキュリティコントロールで対応するのが困難になりました。企業は、ポイントソリューションの寄せ集めをデプロイし、ハイブリッド環境と動的環境の両方をカバーするトップクラスのファイアウォールアプライアンスを再構築しようとしました。

優れた可視性の実現には多くの努力が必要

寄せ集めモデルへの移行は、単に多層防御が犠牲になっただけでなく、企業はネットワークやアプリケーションで何が起こっているかを把握するための可視性も失いました。お客様からは、このログのキャプチャと標準化が、最大のハードルの1つになったと聞いています。このようなお客様は、データ取り込みや解析、ストレージ、分析を行う高価なツールを購入しました。

企業は現在、複数のポイントソリューションに依存しています。最大のハードルの1つは、ログのキャプチャと標準化です。規制やコンプライアンスの圧力が高まる中、データの保存と分析がより重視されるようになっています。分割されたセキュリティソリューションは、データ管理の重荷になりました。

有力な推測をあてにした問題の修正

この新しいネットワークモデルには可視性が備わっていなかったため、セキュリティチームは問題のあるものを推測しなければなりませんでした。「漏えいを想定した」モデルを採用したいと考えている組織は、どのような種類の漏えいが発生し得るかの判断に悩み、問題に対してあらゆるソリューションを試すことになりました。

仮想アプライアンスで提供される新しいスキャンおよびフィルタリングサービスを購入する企業に話を聞いたところ、問題が発生しているかどうか企業側は確信をもてていないことがわかります。これらのチームでは可視性の欠如から、特定のイベントをターゲットにしてセキュリティモデルを適用するのではなく、可能性があるすべてのイベントを手動で修正しようとするのです。

Cloudflare Oneはどのように調和するか?

当社は過去数年間、Cloudflare Oneとなるコンポーネントを組み立ててきました。これらの問題のいくつかにターゲットを絞った個々の商品を一つ一つ発表してきました。Cloudflare Oneと、これらすべての製品がどのように調和するかについて、当社のビジョンを共有できることをうれしく思います。

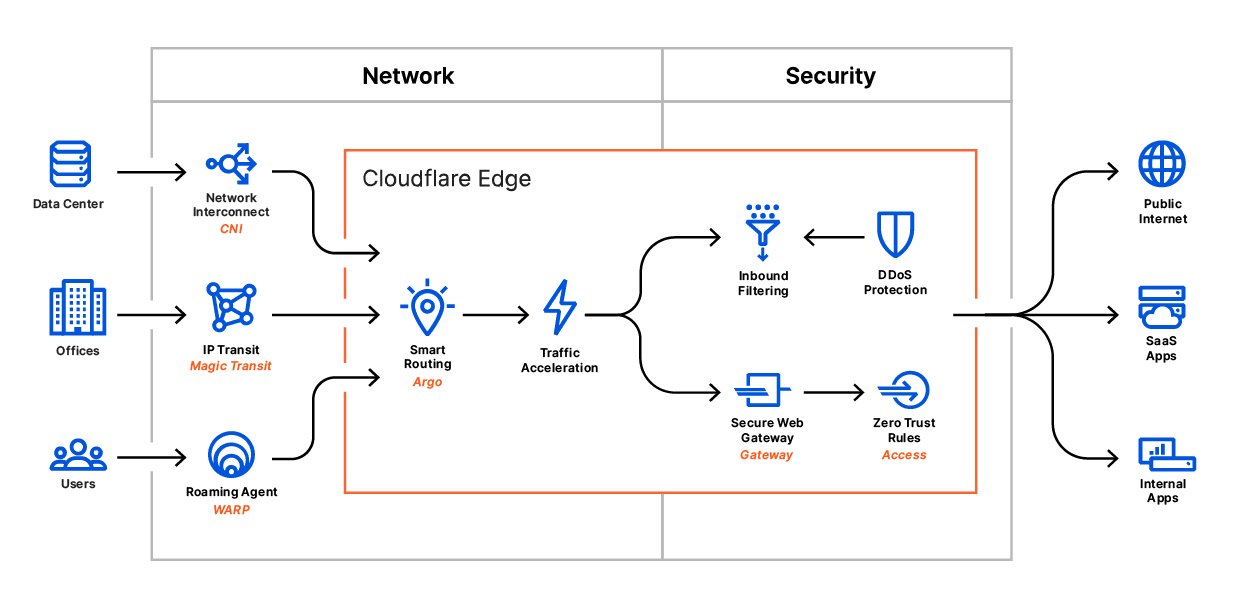

柔軟なデータプレーン

Cloudflareはリバースプロキシから始まりました。お客様は、インターネット向けプロパティを当社のネットワーク上に配置し、当社のネットワークを介して顧客を特定の目的地に接続します。Cloudflare Oneは、当社のネットワークで「リバース」方向や「フォワード」方向に流れるあらゆる種類のトラフィックの処理を可能にするため、何年にもわたって積み上げてきた数々のローンチの結集だと言えます。

2019年に、Cloudflare Warpを発表しました。これは、インターネット経由トラフィックを暗号化し、当社ネットワークへの暗号化された接続を維持しながら、より高速で信頼性の高い接続を実現するモバイルアプリケーションです。当社は今、同じテクノロジーをエンタープライズバージョンにパッケージ化して、ローミング接続する従業員がCloudflare Gatewayに接続できるようにするための準備を進めており、これについて今週発表する予定です。

お客様のデータセンターとオフィスにも同じメリットがあるはずです。昨年、IPレイヤー攻撃からネットワークを保護するために、当社ではMagic Transitを導入しました。Magic Transitの当初の目的は、オンプレミスネットワークに、クラス最高のDDoS 軽減策を提供することでした。DDoS攻撃は、ネットワークオペレーターにとっては刺さったまま取れないとげのようなものですが、Magic Transitでは、パフォーマンスの低下を強いることなく、効果的に攻撃を緩和します。この堅牢なDDoS 軽減策は、完璧なプラットフォームで、ネットワーク上ですでに流れている同じトラフィックにも適用でき、より高いレベルのセキュリティ機能を構築することができます。

今年初め、Cloudflareネットワークインターコネクト(CNI)の発売時にこのモデルを拡張し、お客様が支社やデータセンターをCloudflareと直接相互接続できるようになりました。Cloudflare Oneの一部として、同じ接続にアウトバウンドフィルタリングを適用します。

Cloudflare Oneは、チームが企業ネットワークとしてのインターネットに移行するのをサポートするだけでなく、インターネットよりも高速であるべきです。当社のネットワークはキャリアに依存せず、接続が非常に良好で、ピアリングの状態もよく、世界中に同じサービスを配信しています。これらの接続拠点では、Argo Smart Routing技術を使って、よりスマートなルーティングを追加しています。同技術により、実際に遅延が30%以上削減されることが示されています。セキュリティとパフォーマンスは一緒に提供した方がより良い成果が期待できるのです。

単一の統一コントロールプレーン

ユーザーが支社やデバイスからインターネットに接続すると、以前は本社にあったファイアウォールアプライアンスをすべてスキップすることになります。ビジネスの発展を妨げないために、企業では自社ネットワーク外を流れるトラフィックの安全を確保する方法が必要になります。Cloudflare Oneを使用すれば、接続の開始方法やネットワークスタックの保管場所に関係なく、すべてのトラフィックに標準のセキュリティコントロールを適用できます。

Cloudflare Accessは、CloudflareのネットワークにIDを導入することから始まります。チームはインバウンド接続とアウトバウンド接続の両方にIDとコンテキストに基づくフィルタリングを適用します。サーバーやユーザーの場所を問わず、Cloudflareのネットワークを介するすべてのログイン、リクエスト、および応答をプロキシします。当社の大規模ネットワークはさまざまな場所に分散しているため、パフォーマンスを損なうことなく、企業トラフィックをフィルタリングしたり、ログに残したりできます。

Cloudflare Gatewayは、インターネットのその他の部分への接続を安全に保ちます。そして、デバイスやネットワークから送信されるトラフィックを検査し、アプリケーション層の接続の内部に隠れた脅威やデータ損失イベントがないか調べます。さらに近日中には、層の低い位置からトランスポート層まで、同じレベルのコントロールを適用できるようになる予定です。

ネットワークからのトラフィックの送信方法についても、同じレベルの制御が必要です。オフィスとデータセンターから送信されるすべてのトラフィックに対応する次世代ファイアウォール、Magic Firewallを発表できることを嬉しく思います。GatewayとMagic Firewallを使用すると、ルールを1度作成すれば、どこでも実行可能で、1つのコントロールプレーンで特定のユースケースに合わせてルールを調整することができます。

攻撃の中には、阻止用のフィルターが構築される前に攻撃を開始するものもあるため、フィルタリングできないこともあります。当社のブラウザ分離技術であるCloudflare Browserは、既知のフィルターを巧みに逃れる脅威から守るための管理画面をチームに提供します。今週後半には、Cloudflareのエッジでインターネットを閲覧することができるベータ版へのサインアップにお客様をご招待します。これなら、ブラウザからコードが飛び出してエンドポイントに感染を広げるリスクもありません。

最後に、ネットワークを保護するPKIインフラストラクチャは、最新のものになり、管理がシンプルになります。証明書の管理を、より優れたセキュリティモデルに移行する際の中心的な問題の 1 つとして説明されるお客様もいらっしゃいました。Cloudflareは、TLS 1.3のような最新の暗号化標準に反対するのではなく、共に歩みます。Cloudflareは、インターネット上のサイトを、ワンクリックで簡単に暗号化できるようにしました。この簡単な管理を、Cloudflare One上で稼働するネットワーク機能にも適用する予定です。

1つの場所でログを取得、1つの場所で全セキュリティを分析

Cloudflareのネットワークは毎秒平均1800万件のHTTPリクエストに対応しています。当社では、世界最大のインターネットプロパティの一部でログを大規模にキャプチャおよび分析できるようにするログパイプラインを構築しました。Cloudflare Oneはその同じ機能に基づいて構築されています。

Cloudflare AccessとGatewayはインバウンド、アウトバウンドに関わらず、すべてのリクエストを捕捉します。サーバーでのコード変更や、クライアントでの高度な設定は不要です。お客様のチームは、Cloudflare Logpush サービスを使用して、選択したSIEM プロバイダーにログをエクスポートできます。これは、パブリックサイトのHTTPリクエストイベントを大規模にエクスポートするのと同じパイプラインです。Magic Transit は、このログ機能をネットワークとオフィス全体に拡張し、お客様がどの場所にいても可視性を失うことはありません。

当社はイベントをログで記録する以上のものを提供する予定です。本日からお客様のWebサイトでご利用いただける、Cloudflare Web分析では、ログをインサイトに変換します。さらに、当社ではその可視性をネットワークの運用方法にまで拡張する予定です。Cloudflareがさまざまなネットワーク機能の「応急措置」から、まとまりのある、適応可能なエッジに統合したように、私たちは、断片化した、使いにくい、高価なセキュリティ分析エコシステムに対して同様の措置を行う予定です。近日中に詳細を発表する予定です。

よりスマートで迅速な修復

データと分析では、チームが修復できるイベントを明らかにすべきです。ワンクリックで修正につながるログシステムは強力なツールになりますが、さらにその修正を自動的に行えるようにしたいのです。

今週後半にクローズドプレビューを開始する予定ですが、Cloudflare侵入検出システム(IDS)は、異常なイベントがないか積極的にネットワークをスキャンし、アクションを推奨したり、さらには問題修復に向けて対策を講じます。Cloudflare AccessとCloudflare Gatewayにも同様のプロアクティブなスキャンと修復アプローチを導入する予定です。

グローバルにスケールされたネットワークで独自ネットワークを運営

2500万を超えるインターネットプロパティがCloudflareのネットワークを利用して、顧客にサービスを提供しています。Fortune 1000社の16%を含む、すべてのWebサイトの10%以上が当社のリバースプロキシを介して接続しています。Cloudflareは、世界中のデータセンターからサービスを提供することにより、インターネットの巨大なチャンク(塊)のトラフィックを加速します。

これらと同じデータセンターからCloudflare Oneをお届けします。当社が運営する全データセンターでは、Cloudflare Access、WARP、Magic Transit、または当社のWAFのいずれであっても、同じサービスのセットを滞りなく提供します。たとえば、貴社の従業員がCloudflare WARPを介して当社のデータセンターの1つに接続すると、必要なサイトやデータに到達するために、当社のネットワークまたはそのデータセンターを離れる必要は一切ありません。その結果、従業員が世界中どこにいても、インターネットを非常に高速に利用できるようになります。

CloudflareブラウザでブラウジングがCloudflareのエッジに移動するにつれて、パフォーマンスのメリットをさらに享受できるようになると思います。Cloudflareのデータセンターで実行されている分離ブラウザは、わずか数センチ離れたコンテンツをリクエストすることができます。さらに、アプリケーションを動かすためにCloudflare Workerを利用するWebプロパティが増えれば、ワークフロー全体を従業員から100ミリ秒以内にあるデータセンター内に留めておくことができます。

次は何が起きるでしょう?

これらの機能の多くは本日から利用可能ですが、Cloudflareのゼロトラストウィークの一環として、今日から数日間にわたっていくつかの新機能を発表することになっています。今週は毎日Cloudflare Oneの機能セットに新しい機能を追加し、お知らせします。