Chez Cloudflare, nous attendons avec enthousiasme l'avenir proche de la 5G. Nous aurons de plus en plus accès à des réseaux sans fil à haut débit et faible latence quel que soit l'endroit où nous serons.Nous aurons un sentiment d'instantanéité avec Internet et nous trouverons de nouvelles façons de mettre à profit cette connectivité, par exemple avec des capteurs qui nous permettront d'améliorer notre productivité et notre efficacité énergétique. Toutefois, il convient de ne pas sacrifier la sécurité au profit de cette connectivité, cette crainte est évoquée dans cet article récent du Wired. Nous annonçons aujourd'hui la création d'un nouveau programme de partenariat pour les réseaux mobiles, Zero Trust for Mobile Operators, qui a pour objectif d'apporter des solutions communes aux plus gros problèmes de sécurité et de performances.

SASE pour les réseaux mobiles

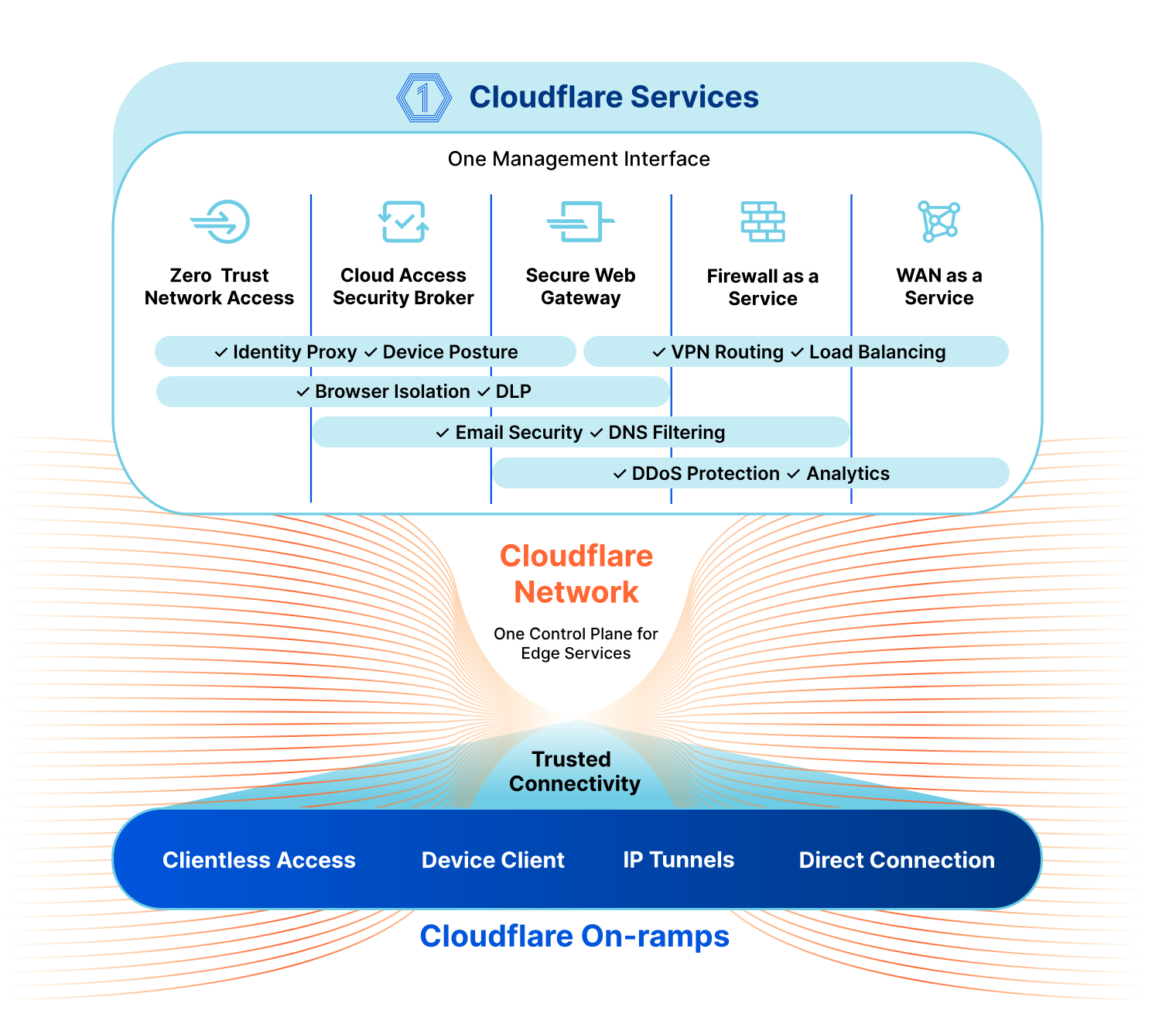

Chaque réseau est différent et pour gérer la complexité de l'environnement de sécurité d'un réseau d'entreprise il est essentiel de disposer d'une boîte à outils bien fournie. La plupart de ces fonctions se rejoignent sous la désignation à la mode de SASE, qui vient de Secure Access Service Edge. Le produit SASE de Cloudflare est Cloudflare One, et il s'agit d'une plateforme complète pour les opérateurs de réseau. Elle comprend :

- Magic WAN, qui fournit une connectivité de type Réseau en tant que service (NaaS) sécurisée pour vos datacenters, filiales et clouds privés virtuels (VPC) et s'intègre dans vos réseaux MLPS existants

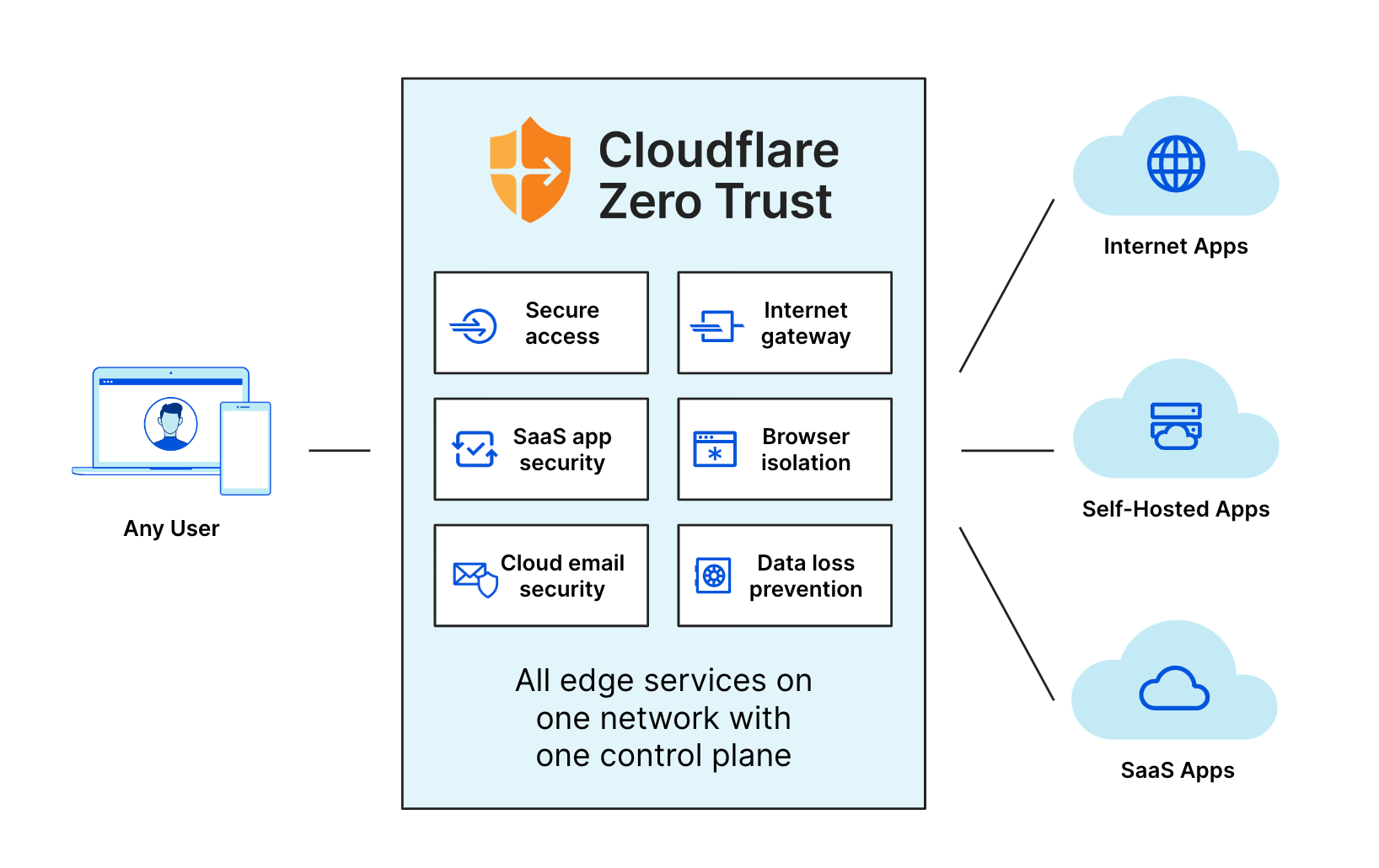

- Cloudflare Access, qui est un service d'Accès réseau zero Trust (ZTNA) exigeant une vérification stricte pour chaque utilisateur et chaque appareil avant de les autoriser à accéder à des ressources internes.

- Gateway, notre passerelle web sécurisée qui s'exécute entre un réseau d'entreprise et Internet pour appliquer des politiques de sécurité et protéger les données des entreprises.

- Un agent de sécurité des accès au cloud (CASB) qui surveille le réseau et les services de cloud externes, à la recherche de menaces pour la sécurité.

- Cloudflare Area 1, un outil de détection des menaces dans les emails permettant d'analyser les emails à la recherche de tentatives d'hameçonnage, logiciels malveillants et autres menaces.

Nous sommes heureux d'engager un partenariat avec des opérateurs de réseaux mobiles dans le cadre de ces services car nos réseaux et services sont formidablement complémentaires. Commençons par nous intéresser à la connectivité SD-WAN (Réseau étendu défini par logiciel), sur laquelle repose l'essentiel de l'infrastructure SASE. Imaginez par exemple un développeur qui travaille depuis chez lui au développement d'une solution avec les API IdO d'un opérateur de réseaux mobiles Il travaille peut-être au développement d'un logiciel qui compterait le nombre de boissons qu'il reste dans un distributeur ou qui suivrait l'itinéraire des camions de livraison.

L'idéal serait que le développeur qui travaille à domicile se trouve dans le même réseau étendu que le parc de ses appareils, de manière sécurisée et pour un coût raisonnable. L'apport de Cloudflare réside dans la couche logicielle programmée qui active cette connectivité sécurisée. Le développeur et son employeur ont toujours besoin d'une connectivité vers l'Internet à domicile, et pour l'ensemble du parc d'appareils. La possibilité d'établir une connexion sécurisée vers le parc d'appareils n'est pas très utile sans une connectivité d'entreprise, et celle-ci n'a de valeur que si elle est assortie d'une connexion sécurisée. C'est la combinaison des deux qui est souhaitable.

Une fois la connectivité établie, nous pouvons ajouter des couches sur une plateforme Zero Trust pour garantir que chaque utilisateur puisse accéder à une ressource pour laquelle il dispose d'une autorisation explicite. Chaque fois qu'un utilisateur souhaite accéder à une ressource protégée (via ssh, vers un service cloud, etc.), il lui est demandé de s'authentifier avec ses identifiants d'authentification unique avant que l'accès ne lui soit accordé. Les réseaux que nous utilisons sont en pleine expansion et deviennent de plus en plus décentralisés. Avec une architecture Zero Trust, cette croissance est possible et à l'abri des risques connus.

Informatique de périphérie

Les réseaux 5G semblent très prometteurs en matière de faible latence, les consommateurs et les opérateurs attendent donc une application 5G vendeuse. Il s'agira peut-être de véhicules autonomes et de réalité virtuelle mais nous parions sur une révolution plus tranquille : le transfert du calcul (le « travail » que doit réaliser un serveur pour répondre à une requête) depuis de gros datacenters régionaux vers des petits datacenters à l'échelle d'une ville, intégrant la capacité de calcul dans des réseaux sans fil, voire à la base des antennes-relais.

La plateforme informatique à la périphérie de Cloudflare s'appelle Workers, et c'est exactement de qu'elle fait : elle exécute le code à la périphérie. Elle est conçue dans un esprit de simplicité. Lorsqu'un développeur crée une API pour la prise en charge d'un produit ou d'un service, il n'a pas envie de devoir tenir compte des régions et des zones de disponibilité. Avec Workers, un développeur écrit le code qu'il souhaite exécuter à la périphérie, il le déploie et en quelques secondes, celui-ci fonctionne sur chaque datacenter Cloudflare du monde entier.

Voici certaines charges de travail que nous observons déjà, et nous en attendons d'autres :

- Des entreprises qui évoluent dans l'IdO (Internet des objets) et mettent en œuvre des fonctionnalités de sécurité et de logique d'appareil complexes directement à la périphérie. Elles peuvent ainsi s'offrir de nouvelles capacités très évoluées, sans coût ni latence supplémentaire pour leurs appareils.

- Des plateformes de commerce électronique qui stockent et mettent en cache des ressources personnalisées pour leurs visiteurs afin d'améliorer l'expérience des clients et d'augmenter le taux de conversion.

- Des plateformes de données financières, y compris de nouveaux lecteurs Web3, qui fournissent des informations quasiment en temps réel et assurent des transactions pour leurs utilisateurs.

- Des tests et expérimentations A/B s'exécutent à la périphérie sans ajout de latence ni dépendances côté client.

- Des appareils de type fitness qui suivent les mouvements de l'utilisateur et des statistiques de santé peuvent se décharger de charges de travail intenses en calcul tout en conservant des valeurs de vitesse et latence formidables.

- Des applications de détail qui fournissent un service rapide et une expérience personnalisée pour chaque client sans solution onéreuse sur site.

La section Études de cas Cloudflare compte d'autres exemples provenant de NCR, Edgemesh, BlockFi, et d'autres illustrant la manière dont ils utilisent la plateforme Workers. Ces exemples sont très intéressants, mais nous sommes surtout heureux d'ouvrir la plateforme à des innovations audacieuses.

Vous avez peut-être vu que la semaine dernière que nous avons annoncé la mise en disponibilité générale de Workers for Platforms. Workers for Platforms est une structure de coordination qui permet à une organisation parent d'activer Workers pour ses propres clients. En tant qu'opérateur de réseaux mobiles, votre priorité est d'offrir aux appareils des moyens d'envoyer des communications aux clients. Pour les cas d'utilisation d'IdO, l'envoi de données constitue la première étape, mais tout l'intérêt de cette connectivité se trouve dans les applications qu'elle permet. Avec Workers for Platforms, les opérateurs de réseaux mobiles peuvent exposer un produit intégré permettant aux clients d'accéder à la puissance de calcul à la périphérie.

Infrastructure réseau

D'autres possibilités naîtront des réseaux complémentaires existant entre les réseaux mobiles et Cloudflare. Lorsqu'un utilisateur interagit avec Internet, un des principaux facteurs déterminant la vitesse de sa connexion est la distance physique qui sépare l'appareil du contenu et des services auxquels il tente d'accéder. Si la demande de données d'un utilisateur situé à Denver doit parcourir des kilomètres jusqu'à un des principaux hubs internet situé à Dallas, San José ou Chicago (aller et retour), le résultat sera lent. Mais si l'opérateur de réseaux mobiles peut établir un lien vers le service en local à Denver, la connexion sera beaucoup plus rapide.

La capacité des opérateurs de réseaux mobiles à multiplier les « déchargements locaux » fait partie des avancées très appréciables des nouveaux réseaux 5G. Nombre de ces opérateurs s'orientent vers des réseaux d'accès radio (RAN) décentralisés et natifs du cloud qui permettent de déplacer et multiplier les noyaux de paquets. Ces noyaux de paquets sont au cœur du réseau mobile et l'ensemble des données de l'abonné circulent dans l'un d'eux.

Pour Cloudflare, qui possède des datacenters dans plus de 275 villes réparties dans le monde entier, un utilisateur ne doit jamais attendre longtemps pour nos services. Nous pouvons également aller un peu plus loin. Dans certains cas, nos services sont intégrés au sein du propre réseau de l'opérateur de réseaux mobiles ou du FAI. Le trafic qui connecte un utilisateur à un appareil, autorise la connexion et transmet en toute sécurité les données ne sort jamais des limites du réseau de l'opérateur de réseaux mobiles ; il n'a jamais besoin d'être en contact avec l'internet public, ne subit aucune latence supplémentaire, et les performances restent inchangées pour vos abonnés.

Nous sommes heureux d'engager un partenariat avec des réseaux mobiles car nos services de sécurité fonctionnent mieux lorsque nos clients bénéficient d'une excellente connectivité d'entreprise. De la même manière, nous pensons que la valeur apportée par les réseaux mobiles à leurs clients ne peut qu'augmenter si nous y ajoutons notre logiciel de sécurité. Si vous souhaitez discuter de la façon d'intégrer Cloudflare One dans vos offres, écrivez-nous à [email protected] et nous vous contacterons.