Cloudflare One ช่วยองค์กรต่าง ๆ สร้างเครือข่ายองค์กรที่ทันสมัย ดำเนินงานได้อย่างมีประสิทธิภาพและปลอดภัย พร้อมยกเลิกฮาร์ดแวร์ที่ใช้ภายในองค์กร ตอนนี้เป็นเวลากว่าหนึ่งปีแล้วที่เราประกาศใช้ชุดผลิตภัณฑ์ และต้องการตรวจสอบว่าชุดผลิตภัณฑ์นี้เป็นอย่างไรบ้าง

เราจะเฉลิมฉลอง Chief Information Officers กันสัปดาห์นี้ โดยไม่เกี่ยวกับเรื่องขนาดขององค์กร ถือได้ว่าปีนี้เป็นปีที่หนักหนาสาหัสเลยทีเดียว เพราะในชั่วข้ามคืน ทีมงานต้องดูแลการเปลี่ยนแปลงทางดิจิทัลที่ควรใช้เวลานานหลายปี เพื่อเตรียมเครือข่ายและผู้ใช้ไว้รองรับการทำงานจากที่บ้าน และเพื่อปรับใช้เทคโนโลยีใหม่ ทีมงานทำงานร่วมกับพันธมิตรทั้งในส่วนงานรักษาความปลอดภัย วิศวกรรม และทีมบุคลากรเพื่อให้โครงสร้างพื้นฐานที่สำคัญของพวกเขาทำงานได้ต่อไป

สำหรับวันนี้ เราอยากจะเน้นปัญหาที่ CIO สามารถแก้ไขได้โดยการใช้งาน Cloudflare One ตลอดหนึ่งปีที่ผ่านมา ในช่วงเวลาหนึ่งปีที่ผ่านมา ลูกค้ากำลังใช้งาน Cloudflare One อย่างกว้างขวางในแบบที่เราไม่อาจคาดคิด เพื่อแก้ไขปัญหาน่าสนใจที่เราไม่เคยรู้มาก่อนว่ามีอยู่ ซึ่งในโพสต์นี้ เราจะลงรายละเอียดของกรณีการใช้งานเฉพาะบางกรณีเท่านั้น แต่ก่อนอื่น เราจะมาสรุปเหตุผลที่เราสร้าง Cloudflare One รวมถึงปัญหาที่ผลิตภัณฑ์นี้แก้ไขได้ และสิ่งใหม่ ๆ ที่เรากำลังจะเปิดตัวในสัปดาห์นี้

Cloudflare One คืออะไร

Cloudflare One ช่วยให้บริษัทต่าง ๆ ซื้อ จัดเตรียม และจัดการเครื่องมือการเชื่อมต่อ การรักษาความปลอดภัย และการวิเคราะห์ที่จำเป็นต่อการดำเนินงานเครือข่ายขององค์กรจากผู้จำหน่ายรายเดียวและระดับการควบคุมระดับเดียว

ก่อนหน้านั้น CIO ซื้อโซลูชันเฉพาะจุดจากผู้จำหน่ายฮาร์ดแวร์นับสิบราย ซึ่งรวมกันเป็นชุดผสมของอุปกรณ์และบริการที่จะช่วยให้องค์กรมีการเชื่อมต่อและมีความปลอดภัยอยู่เสมอ วิธีแก้ปัญหาเฉพาะหน้านี้ช่วยให้ทุกสิ่งรวมกันได้เป็นระยะเวลาหนึ่ง แม้ต้องแบกรับต้นทุนและภาระการซ่อมบำรุงก็ตาม

แต่การเติบโตของสิ่งที่จำเป็นต้องเชื่อมต่อกัน นั้นได้ทำลายโมเดลนี้ลง สถานที่ตั้้งของสำนักงานเริ่มกระจายตัวไปยังพื้นที่ต่าง ๆ มากขึ้น กอปรกับการทำงานจากระยะไกลเริ่มเป็นที่นิยมมากขึ้นเมื่อเร็ว ๆ นี้ แอปพลิเคชันที่เคยมีอยู่เฉพาะภายในศูนย์ข้อมูลขององค์กร ได้ย้ายไปอยู่ในมือผู้ให้บริการคลาวด์สาธารณะหรือโมเดล SaaS แทน การเปลี่ยนแปลงเหล่านี้ผลักดันขีดความสามารถของวิธีแก้ปัญหาชั่วคราวนี้ออกไป การโจมตีเครือข่ายและอุปกรณ์ปลายทางเหล่านี้จึงต้องเพิ่มความซับซ้อนมากขึ้นไปอีก

เราได้พูดคุยกับลูกค้าที่อธิบายว่าการเปลี่ยนแปลงเหล่านี้แสดงถึงปัญหาที่มีลักษณะเป็นหลายระดับชั้น ที่ระดับชั้นพื้นฐาน ลูกค้าต้องการให้ผู้ใช้ สำนักงาน ศูนย์ข้อมูล และระบบคลาวด์ของตนเชื่อมต่อกันและเชื่อมต่อกับอินเทอร์เน็ตด้วย ระดับถัดมาคือ ลูกค้าต้องการคัดกรองการรับส่งข้อมูลระหว่างหน่วยต่าง ๆ เหล่านี้ และระดับสุดท้ายคือ ลูกค้าต้องการบันทึก วินิจฉัย และวิเคราะห์การรับส่งข้อมูลนั้น เมื่อความต้องการเบื้องต้นเหล่านี้ได้รับการตอบสนองแล้ว โซลูชันจะต้องรวดเร็วและน่าเชื่อถือ และสอดคล้องกับกฎหมายและระเบียบข้อบังคับในพื้นที่

Cloudflare ใช้งานเครือข่าย Edge ที่ตั้งโปรแกรมได้ เราใช้เครือข่ายนั้นเพื่อปรับปรุงความรวดเร็วและความปลอดภัยของเว็บไซต์บางเว็บไซต์และบริการบางบริการที่ใหญ่ที่สุดบนอินเทอร์เน็ต เราสร้าง Cloudflare One ขึ้นมาเพื่อให้ลูกค้าบริษัทใช้เครือข่ายแก้ไขความท้าทายใหม่ ๆ ของตนเองได้ วันนี้ Cloudflare ช่วยให้ CIO ส่งมอบการเชื่อมต่อ ความปลอดภัย และการมองเห็นได้โดยไม่กระทบต่อประสิทธิภาพ ไม่ว่าลูกค้าหรือพนักงานจะทำงานอยู่ที่ใด

ผลิตภัณฑ์นี้ทำงานอย่างไร

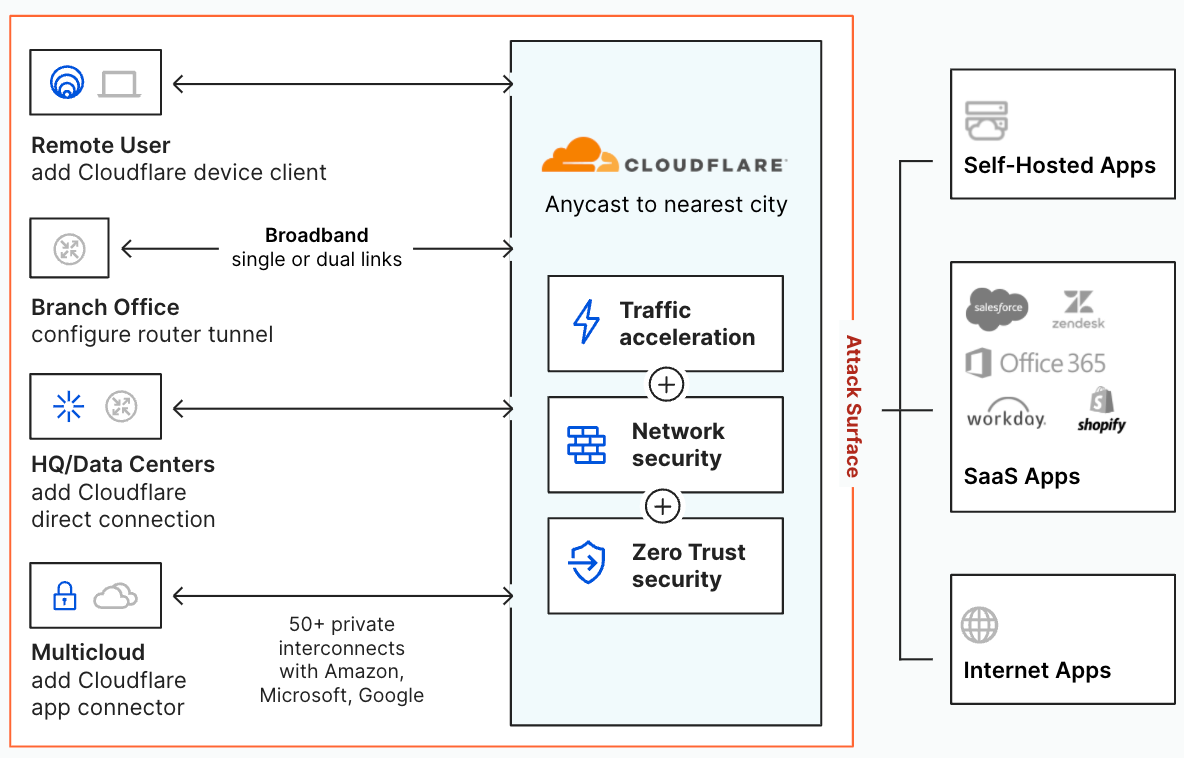

Cloudflare One เริ่มต้นด้วยการเชื่อมต่อ ทีมของคุณสามารถเชื่อมต่อสำนักงาน ศูนย์ข้อมูล อุปกรณ์ และคุณสมบัติของระบบคลาวด์เข้ากับเครือข่ายของ Cloudflare ได้ เราให้ความยืดหยุ่นในส่วนของวิธีการที่คุณใช้เพื่อส่งการรับส่งข้อมูลนั้นมาให้เรา เชื่อมต่อสำนักงานและศูนย์ข้อมูลของคุณเข้ากับ Cloudflare ผ่านพันธมิตร SD-WAN หรือโครงสร้างพื้นฐาน Cloudflare for Offices ของเราที่จะเปิดตัวในเร็ว ๆ นี้ สิ่งที่มีให้ใหม่ในสัปดาห์นี้คือ คุณสามารถเริ่มต้นใช้ IPsec Tunnels เพิ่มเติมจาก GRE Tunnels ที่เรามีอยู่ได้แล้ว

เชื่อมต่อทรัพยากรภายในของคุณและส่วนอื่นๆ ของอินเทอร์เน็ตเข้ากับเอเยนต์ที่กินทรัพยากรต่ำ ทีมของคุณต้องอาศัยผู้รับจ้างและอุปกรณ์ที่ไม่มีการจัดการหรือไม่ เชื่อมต่อกับเครื่องมือภายในในโหมดไร้เอเยนต์อย่างสมบูรณ์ นอกจากนี้ เรายังจะประกาศการปรับปรุงใหม่ ๆ สำหรับ Cloudflare Tunnel และการจัดเตรียมการเชื่อมต่อเครือข่ายของเรา เพื่อให้องค์กรของคุณเชื่อมต่อกับเครือข่ายทั่วโลกของเราได้ง่ายขึ้น

เมื่อเชื่อมต่อแล้ว เครือข่ายของ Cloudflare จะให้ความปลอดภัยอย่างครอบคลุมเพื่อปกป้องการรับส่งข้อมูลของคุณ ลูกค้าสามารถใช้เครือข่ายของเรากับทุกเรื่อง ตั้งแต่การบรรเทาผลจากการโจมตี DDoS ในระดับ IP ไปจนถึงการปิดกั้นภัยคุกคามด้วยการแยกเบราว์เซอร์ระยะไกล ภายในสัปดาห์นี้ เราจะเผยข้อมูลของคุณสมบัติไฟร์วอลล์เครือข่ายใหม่ที่ช่วยให้ทีมของคุณสำรวจสิ่งใหม่ ๆ ได้เพิ่มเติม

นอกเหนือจากการรักษาความปลอดภัยองค์กรของคุณจากภัยคุกคามบนอินเทอร์เน็ตแล้ว Cloudflare One ยังช่วยให้ทีมของคุณควบคุม Zero Trust ได้อย่างทั่วถึง โดยเฉพาะการควบคุมบุคคลที่สามารถเข้าถึงทรัพยากรภายในและแอปพลิเคชัน SaaS ของคุณได้

เมื่อการรับส่งข้อมูลมีการเชื่อมต่อและความปลอดภัยผ่าน Cloudflare แล้ว เราก็ช่วยทำให้คุณเร็วขึ้นได้ Cloudflare กำลังสร้างเครือข่ายที่เร็วที่สุดในโลก คุณสามารถอ่านรายละเอียดเพิ่มเติมว่าความรวดเร็วที่สุดของเราอยู่ที่ใด และเราทำอย่างไรเพื่อให้เป็นผู้ที่รวดเร็วที่สุดในทุกพื้นที่ ข่าวใหม่ประจำสัปดาห์นี้ เราจะเปิดเผยข้อมูลล่าสุดเกี่ยวกับประสิทธิภาพของเครือข่ายและคุณสมบัติใหม่ที่เร่งความเร็วแพ็กเก็ตในเครือข่ายของเราได้อย่างชาญฉลาด

แค่เร็วขึ้นไม่พอหรอก เครือข่ายที่ขับเคลื่อนองค์กรของคุณควรเชื่อถือได้ แม้จะมีปัจจัยที่อยู่นอกเหนือการควบคุมของคุณ เครือข่ายของ Cloudflare เชื่อมโยงกับเครือข่ายกว่า 10,000 เครือข่ายทั่วโลก ด้วยการที่เป็นเครือข่ายที่เชื่อมต่อถึงกันมากที่สุด เราจึงสามารถหาเส้นทางจากจุด A ไปยังจุด B ได้มากมายหลายเส้นทาง เมื่อเกิดการหยุดชะงักที่จุดอื่นในอินเทอร์เน็ต

ท้ายที่สุด เราได้ยินจากลูกค้ามากขึ้นเรื่อย ๆ ว่าพวกเขาต้องการเครือข่ายทั่วโลกที่มาพร้อมคุณสมบัติการปฏิบัติตามข้อกำหนดที่ปรับให้เข้ากับแต่ละพื้นที่ ซึ่ง Cloudflare One ทำให้การปฏิบัติตามกฎระเบียบการปกป้องข้อมูลในพื้นที่เป็นเรื่องง่าย ลูกค้าสามารถเลือกตำแหน่งที่จะปรับใช้ฟังก์ชันความปลอดภัยของเครือข่าย Cloudflare และยังสามารถเลือกวิธีที่เราจะจัดเก็บและส่งออกไฟล์บันทึกของคุณได้อีกด้วย ในฐานะที่เป็นส่วนหนึ่งของงาน CIO Week เราจะแสดงตัวอย่างคุณสมบัติใหม่ที่ช่วยให้ทีมของคุณสามารถสร้างขอบเขตเมตาดาต้าในเครือข่ายของเรา

จากทั้งหมดที่กล่าวมา เราคิดว่าจะทำความเข้าใจวิธีการทำงานของ Cloudflare One ได้ดีที่สุดเมื่อเผชิญกับปัญหาที่ลูกค้าเคยประสบ

ลูกค้าปกป้องการรับส่งข้อมูลเพิ่มขึ้น 5 เท่า

การเติบโตของการรับส่งข้อมูลเครือข่ายโดยรวมผ่าน Cloudflare One เพิ่มขึ้นเกือบ 400% จากปีที่แล้ว พร้อมกับการควบคุมการรับส่งข้อมูลขั้นสูงและการกรองที่นำมาใช้ ณ ระดับความเร็วผ่านสายกับแต่ละบิตเหล่านั้น

สแต็คการกรองการรับส่งข้อมูลที่เขียนได้ของ Cloudflare ช่วยให้ลูกค้าคัดสรรและเลือกได้ว่าจะใช้มาตรการควบคุมความปลอดภัยใดกับการรับส่งข้อมูล ทำให้จัดการการรับส่งข้อมูลได้อย่างยืดหยุ่นและเฉพาะเจาะจง ลูกค้าบางรายใช้กฎ "4-tuple" ง่าย ๆ เพื่ออนุญาตหรือปฏิเสธการรับส่งข้อมูลไปยังเครือข่ายของตนโดยดูจากที่อยู่ IP และหมายเลขพอร์ต ลูกค้ารายอื่น ๆ กำลังเขียนตัวกรองเครือข่ายของตนเองใน eBPF (เราจะพูดถึงเรื่องนี้ในภายหลัง!) เพื่อใช้ตรรกะที่กำหนดเองกับการรับส่งข้อมูลครั้งละหลายร้อยกิกะบิตต่อวินาที และบริษัทอื่น ๆ หันมาใช้สถาปัตยกรรม Zero Trust ที่แท้จริงควบคู่กับการบังคับใช้นโยบายตามข้อมูลระบุตัวตนและการรวมการป้องกันปลายทาง

ในช่วง 24 ชั่วโมงที่ผ่านมา (และโดยทั่วไป) ลูกค้าได้ป้องกันแพ็กเก็ตที่ไม่ต้องการ คำขอ และ "รายการ" เครือข่ายอื่น ๆ กว่า 9.3 ล้านล้านรายการไม่ให้เข้าถึงเครือข่ายของตนด้วยกฎที่กำหนดเอง กฎเหล่านี้ทั้งหมดสามารถจัดการได้จากส่วนกลาง ไม่ทำให้ประสิทธิภาพการทำงานแย่ลง และสามารถใช้กับการรับส่งข้อมูลได้ไม่ว่าจะมาจากไหนหรือไปที่ใด ไม่ว่าจะเป็นสำนักงาน ศูนย์ข้อมูล หรือผู้ให้บริการระบบคลาวด์

มีการใช้กฎและตรรกะการกรองเดียวกันนี้กับการรับส่งข้อมูล ณ ทุกจุดที่เข้าสู่เครือข่ายของเรา เนื่องจากเครือข่าย Edge ทั้งหมดของเราเป็นไฟร์วอลล์ขนาดยักษ์ จึงไม่จำเป็นต้องมี backhaul สำหรับอุปกรณ์กลางหรือตำแหน่งเครือข่ายที่จะนำนโยบายไฟร์วอลล์ไปใช้

เราคิดว่าข้อได้เปรียบทางสถาปัตยกรรมของ Cloudflare One นั้นทำให้มันเป็นไฟร์วอลล์ที่ยอดเยี่ยม และการใช้งานอย่างแพร่หลายก็เป็นข้อพิสูจน์ แต่สิ่งที่ทำให้เครือข่ายของเราและฟังก์ชันการรักษาความปลอดภัยแบบบูรณาการนั้นแตกต่างออกไปจริง ๆ คือเราที่สามารถนำเสนอการควบคุมแบบ Zero Trust จากเครือข่ายเดียวกัน เพื่อให้ CIO สามารถดูแลการรักษาความปลอดภัยของแอปพลิเคชันและผู้ใช้ แทนที่จะมุ่งเน้นไปที่ที่อยู่ IP และพอร์ต TCP

ลูกค้าปกป้องแอปพลิเคชันได้มากกว่า 192,000 แอปพลิเคชัน

เครือข่ายส่วนตัวและไคลเอนต์ VPN แบบเดิมให้การเชื่อมต่อที่เปราะบางโดยไม่มีการรักษาความปลอดภัยที่แท้จริง ในการนำมาใช้งานส่วนใหญ่ ผู้ใช้ในเครือข่ายส่วนตัวสามารถเชื่อมต่อกับทรัพยากรใดก็ได้เว้นแต่จะมีข้อห้ามไว้อย่างชัดเจน ทีมรักษาความปลอดภัยไม่มีมาตรการควบคุมที่ต้องใช้ข้อมูลระบุตัวตนประกอบ และไม่สามารถมองเห็นภาพเครือข่ายของตน ในขณะที่ทีมไอทีต้องจัดการกับคำขอช่วยเหลือมากมายที่ส่งเข้ามา

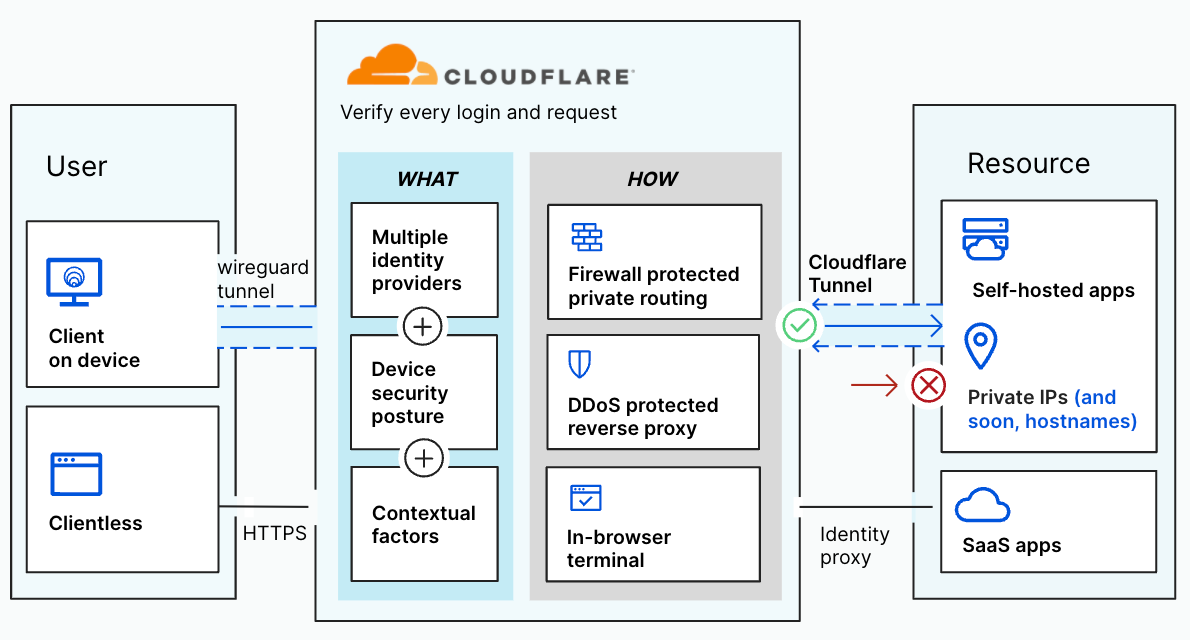

Cloudflare Access แทนที่การรักษาความปลอดภัยเครือข่ายส่วนตัวด้วยโมเดล Zero Trust ที่ยังทำให้แอปพลิเคชันภายในรู้สึกเหมือนแอปพลิเคชัน SaaS ที่เร็วที่สุดบนอินเทอร์เน็ตอีกด้วย ลูกค้าสามารถเชื่อมต่อทรัพยากรภายในของตนเข้ากับเครือข่ายของ Cloudflare ได้โดยไม่ต้องเจาะช่องในไฟร์วอลล์ เมื่อเชื่อมต่อแล้ว ผู้ดูแลระบบสามารถสร้างกฎสากลและกฎเกณฑ์สำหรับแต่ละทรัพยากร เพื่อควบคุมว่าใครสามารถเข้าสู่ระบบและจะใช้วิธีใดเพื่อเชื่อมต่อ ผู้ใช้เปิดแอปพลิเคชันได้ด้วยคลิกเดียวในขณะที่เครือข่ายของ Cloudflare บังคับใช้กฎเหล่านั้นและทำให้การรับส่งข้อมูลทั่วโลกรวดเร็วยิ่งขึ้น

เมื่อปีที่แล้ว ลูกค้าได้ปกป้องแอปพลิเคชันมากกว่า 192,000 แอปพลิเคชันด้วยกฎ Zero Trust ใน Cloudflare แอปพลิเคชันเหล่านี้มีตั้งแต่เครื่องมือสำคัญต่อภารกิจที่ทำหน้าที่ขับเคลื่อนธุรกิจ ไปจนถึงแผงการดูแลระบบที่มีข้อมูลที่ละเอียดอ่อนที่สุดของบริษัท และเวอร์ชันถัดไปของเว็บไซต์การตลาดใหม่ ซึ่งนับตั้งแต่มีการประกาศเปิดตัว Cloudflare One ไปเมื่อปีที่แล้ว เราก็ได้นำกรณีการใช้งานที่ไม่ใช่ HTTP มาใช้กับเบราว์เซอร์ที่มีไคลเอนต์ SSH และ ไคลเอนต์ VNC ที่แสดงผลโดยไม่มีซอฟต์แวร์ไคลเอนต์เพิ่มเติม

ไม่ว่ากำลังปกป้องสิ่งใด ลูกค้าสามารถสร้างเลเยอร์ของกฎโดยเริ่มจาก “เฉพาะทีมของฉันเท่านั้นที่สามารถเข้าสู่ระบบได้” ไปจนถึง “อนุญาตการเข้าถึงให้กับผู้ใช้กลุ่มนี้เท่านั้น โดยเชื่อมต่อจากอุปกรณ์ของบริษัท โดยใช้ฮาร์ดคีย์ทางกายภาพ, จากประเทศเหล่านี้” เราทราบด้วยว่าบางครั้งการรักษาความปลอดภัยต้องการความเห็นที่สอง เราจึงได้แนะนำคุณสมบัติใหม่เมื่อต้นปีที่แล้ว เพื่อแจ้งผู้ใช้ให้ระบุเหตุผลที่ต้องการเชื่อมต่อกับทรัพยากร และกำหนดให้ผู้ดูแลระบบคนที่สองเป็นคนลงชื่ออนุมัติคำขอตามเวลาจริง

เรายังเชื่อด้วยว่าการรักษาความปลอดภัยไม่ควรต้องเป็นการลดหย่อนประสิทธิภาพ แอปพลิเคชันที่ลูกค้ารักษาความปลอดภัยด้วยผลิตภัณฑ์ Zero Trust ของเราได้รับประโยชน์จากการเร่งความเร็วของการกำหนดเส้นทางแบบเดียวกับที่เว็บไซต์ที่ใหญ่ที่สุดของอินเทอร์เน็ตบางแห่งใช้ เรายังนำการตัดสินใจด้านความปลอดภัยมาใกล้ผู้ใช้มากขึ้นเพื่อหลีกเลี่ยงการทำงานที่ช้าลง เครือข่ายของ Cloudflare บังคับใช้กฎ Zero Trust ในทุกศูนย์ข้อมูลของเราจากทั้งหมด 250 แห่งทั่วโลก ทำได้เร็วยิ่งขึ้นได้ด้วยการทำงานบนแพลตฟอร์มการประมวลผลแบบไร้เซิร์ฟเวอร์ของเรา

ตอนนี้ทีมเล็กกว่า 10,000 ทีมปลอดภัยมากกว่าเดิมแล้ว

เราเปิดตัว Cloudflare One โดยมีเป้าหมายที่จะทำให้องค์กรทุกขนาดเข้าถึงความปลอดภัย Zero Trust ได้ เมื่อเราเปิดตัว Cloudflare Access เป็นครั้งแรกเมื่อสามปีที่แล้ว ทีมที่มีขนาดเล็กกว่ามีทางเลือกที่จำกัดหรือไม่มีทางเลือกเลยในการแทนที่ VPN ของพวกเขา พวกเขาถูกเมินจากเหล่าผู้ขายที่ให้บริการเฉพาะองค์กรและต้องยึดติดกับเครือข่ายส่วนตัวแบบเดิม

เรารู้สึกตื่นเต้นที่องค์กรมากกว่า 10,000 แห่งกำลังปกป้องทรัพยากรของตนโดยไม่จำเป็นต้องเซ็นสัญญากับ Cloudflare เรายังทำให้เครื่องมือเหล่านี้สามารถเข้าถึงองค์กรขนาดเล็กได้มากขึ้นด้วยการเพิ่มจำนวนผู้ใช้ฟรีที่ลูกค้าสามารถเพิ่มลงในแผนของตนเองเป็น 50 ที่นั่งในปีที่แล้ว

ตอนนี้มีองค์กรมากกว่า 5,500 องค์กรหันมารักษาความปลอดภัยให้กับการรับส่งข้อมูลทางอินเทอร์เน็ตขาออกของตนเองแล้ว

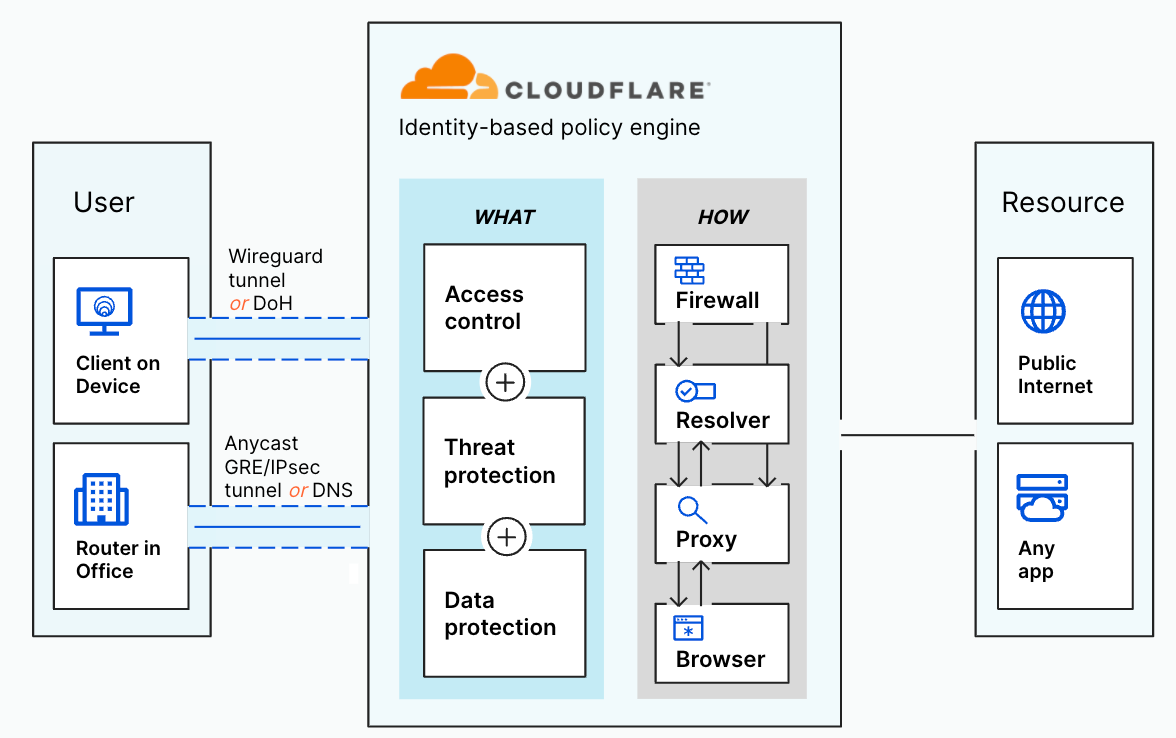

กฎ Zero Trust ไม่ได้นำไปใช้กับแอปพลิเคชันภายในของคุณเท่านั้น เมื่อผู้ใช้ของคุณเชื่อมต่อกับส่วนอื่น ๆ ของอินเทอร์เน็ต ผู้โจมตีจะทำงานเพื่อฟิชชิงรหัสผ่าน รับมัลแวร์ในอุปกรณ์ และขโมยข้อมูลของผู้ใช้

Cloudflare One เสนอตัวกรองความปลอดภัยหลายชั้นแก่ลูกค้าและในหลาย ๆ รูปแบบที่ช่วยให้องค์กรไม่เสี่ยงต่อการสูญเสียข้อมูลและเจอกับภัยคุกคาม นับตั้งแต่การประกาศเปิดตัว Cloudflare One เมื่อปีที่แล้ว องค์กรกว่า 5,500 แห่งสามารถรักษาความปลอดภัยของการรับส่งข้อมูลที่ออกจากอุปกรณ์ สำนักงาน และศูนย์ข้อมูลของตน

ในปีที่แล้ว มีการปรับปรุงคุณสมบัติความปลอดภัยที่พวกเขาปรับใช้ทุกเดือน ลูกค้าพึ่งพา DNS Resolver ที่เร็วที่สุดในโลก และระบบอัจฉริยะจากการมองเห็นของ Cloudflare ในอินเทอร์เน็ตเพื่อกรองภัยคุกคามด้านความปลอดภัยและหมวดหมู่เนื้อหาออกจากการรับส่งข้อมูล DNS โดย Cloudflare กรองการรับส่งข้อมูลเครือข่าย ด้วยนโยบายข้อมูลระบุตัวตน ปิดกั้นการถ่ายโอนไฟล์ และตรวจสอบการรับส่งข้อมูล HTTP เพื่อค้นหาไวรัส องค์กรควบคุมว่าผู้เช่าแอปพลิเคชั่น SaaS รายใดบ้างที่พนักงานสามารถใช้และเครือข่าย Cloudflare จะจัดทำรายงาน Shadow IT อย่างละเอียด

เมื่อองค์กรไม่เชื่อถือสิ่งใดบนอินเทอร์เน็ต องค์กรสามารถเชื่อมต่อกับเบราว์เซอร์แยกของ Cloudflare ลูกค้าสามารถแยกปลายทางทั้งหมดหรือเฉพาะปลายทาง โดยไม่ต้องให้ผู้ใช้ใช้ไคลเอนต์เบราว์เซอร์พิเศษหรือต้องอึดอัดกับวิธีการแยกเบราว์เซอร์แบบเดิม เช่น การพุชพิกเซลและการจัดการ DOM นอกจากนี้ เครือข่ายของ Cloudflare ยังเพิ่มการควบคุมข้อมูลโดยตรงในเบราว์เซอร์ การปิดกั้นการคัดลอกและวาง การสั่งพิมพ์ หรือแม้กระทั่งการป้อนข้อมูลของผู้ใช้และปลายทาง

ทั้งหมดนี้นำเสนอผ่านเครือข่ายทั่วโลกที่กำลังเติบโตซึ่งได้รับการออกแบบมาเพื่อการปรับขนาดได้

ฟังก์ชันทั้งหมดนี้ส่งมาจากเครือข่ายทั่วโลกของเรา บนฮาร์ดแวร์ Bare Metal ที่ Cloudflare เป็นเจ้าของและดำเนินงานในกว่า 250 เมืองทั่วโลก ไม่มีระบบคลาวด์สาธารณะอยู่ในการผสมผสานที่นี่ และบริการทั้งหมดของเราทำงานบนเซิร์ฟเวอร์ทุกเซิร์ฟเวอร์ในทุกสถานที่บนโลก ไม่มีการเลือกตำแหน่งให้กับขนาดของฮาร์ดแวร์ ไม่ว่าจะเป็นแบบฟิสิคัลหรือเวอร์ชวลไลซ์ เซิร์ฟเวอร์ทุกตัวสามารถประมวลผลแพ็กเก็ตของลูกค้าทุกคนได้

สถาปัตยกรรมที่เป็นเอกลักษณ์นี้ช่วยให้เราสร้างผลิตภัณฑ์ที่น่าเชื่อถือได้อย่างรวดเร็วและมีประสิทธิภาพ เครือข่ายของเรากำลังจัดการการรับส่งข้อมูลพร็อกซีการส่งต่อสูงสุดมากกว่า 1.69Tbps ต่อวัน ลูกค้ารายใหญ่ที่สุดของเราวัดปริมาณการรับส่งข้อมูลเป็นร้อยกิกะบิตต่อวินาทีที่ส่งผ่านอินเทอร์เฟซเสมือนอินเทอร์เฟซเดียว

ลูกค้าเปิดรับคุณค่าทั้งจากผลิตภัณฑ์การเชื่อมต่อ การรักษาความปลอดภัย และการมองเห็นที่เรานำเสนอ ทั้งยังรับคุณค่าผ่านเครือข่ายของลูกค้าเองด้วย ลูกค้า Cloudflare One ส่วนใหญ่มีปฏิสัมพันธ์ที่ดีกับเครือข่ายลูกค้ารายอื่น ๆ ที่เชื่อมต่อกับ Cloudflare ซึ่งส่วนใหญ่ผ่านการเชื่อมต่อทางกายภาพโดยตรงที่มีอยู่ในศูนย์ดำเนินการ 158 แห่งทั่วโลก

ลูกค้าใช้ผลิตภัณฑ์นี้อย่างไร

ลูกค้าหลายหมื่นรายใช้ Cloudflare One แก้ไขปัญหาในระดับต่าง ๆ ตลอดหนึ่งปีที่ผ่านมา นอกจากนี้ เรายังต้องการเน้นย้ำถึงองค์กรสองสามแห่งและเส้นทางเฉพาะของพวกเขาที่เปลี่ยนไปใช้โมเดลนี้ตั้งแต่ประกาศเมื่อปีที่แล้ว

การปกป้องรัฐบาลกลางสหรัฐจากการถูกโจมตี

สำนักงานความมั่นคงปลอดภัยทางไซเบอร์และโครงสร้างพื้นฐาน (CISA) ภายในกระทรวงความมั่นคงแห่งมาตุภูมิแห่งสหรัฐอเมริกา ทำหน้าที่เป็น “ที่ปรึกษาความเสี่ยงของประเทศ” CISA ร่วมมือกับทีมงานทั่วทั้งภาครัฐและเอกชนเพื่อรักษาความปลอดภัยโครงสร้างพื้นฐานที่สำคัญทั่วทั้งรัฐบาลกลาง ตลอดจนหน่วยงานและหน่วยงานของรัฐ ท้องถิ่น ชนเผ่า และดินแดน

ความเสี่ยงอย่างหนึ่งที่ CISA ได้รับการแจ้งเตือนมาโดยตลอด คือภัยคุกคามจากชื่อโฮสต์ที่เป็นอันตราย อีเมลฟิชชิ่งที่มีลิงก์ที่เป็นอันตราย และตัวแก้ไขระบบชื่อโดเมนต้นทางที่ไม่น่าไว้วางใจ ผู้โจมตีสามารถเจาะอุปกรณ์และผู้ใช้โดยหลอกให้ปลายทางเหล่านั้นส่งแบบสอบถาม DNS ไปยังชื่อโฮสต์เฉพาะ เมื่อผู้ใช้เชื่อมต่อกับปลายทางที่อยู่เบื้องหลังการสืบค้นที่ได้รับการแก้ไข ผู้โจมตีสามารถขโมยรหัสผ่าน ข้อมูล และวางมัลแวร์ลงในอุปกรณ์ได้

เมื่อต้นปีนี้ CISA และ National Security Agency (NSA) แนะนำให้ทีมงานปรับใช้ DNS Resolver ที่มีการป้องกัน เพื่อป้องกันไม่ให้การโจมตีเหล่านั้นกลายเป็นอุบัติการณ์ DNS Resolver แบบป้องกันนั้นไม่เหมือนกับ DNS Resolver แบบมาตรฐาน เพราะแบบป้องกันจะตรวจสอบชื่อโฮสต์ที่กำลังถูกสอบถามเพื่อดูว่าปลายทางเป็นอันตรายหรือไม่ หากชื่อโฮสต์มีความเสี่ยง สิ่งที่จะเกิดขึ้นคือ Resolver จะปิดกั้นการเชื่อมต่อโดยไม่ตอบคำถาม DNS

เมื่อต้นปีนี้ CISA ประกาศว่าจะไม่ทำแค่แนะนำ DNS Resolver แบบป้องกันเท่านั้น แต่จะส่งมอบ DNS Resolver ให้กับหน่วยงานพันธมิตรของตนด้วย CISA เลือก Cloudflare and Accenture Federal Services ให้เป็นผู้ส่งมอบโซลูชันร่วมกันเพื่อช่วยให้รัฐบาลป้องกันตัวเองจากการโจมตีทางไซเบอร์

การจัดการเพื่อให้พนักงานของผู้ผลิตฮาร์ดแวร์มีความปลอดภัยและมีประสิทธิภาพอยู่เสมอ

ย้อนกลับไปในปี 2018 ทีมปฏิบัติการของนักพัฒนาในบริษัทโทรคมนาคมและอุปกรณ์เครือข่ายที่ใหญ่ที่สุดแห่งหนึ่งของโลกตัดสินใจยกเลิก VPN รุ่นเก่า นักพัฒนาในองค์กรใช้ VPN เพื่อเชื่อมต่อกับเครื่องมือที่จำเป็นในการทำงาน ข้อกำหนดนี้ทำให้พวกเขาทำงานช้าลง และสร้างความปวดหัวให้กับผู้ใช้ จนต้องขอความช่วยเหลือจากฝ่ายไอที

ทีมผู้นำในกลุ่มนั้นตัดสินใจแก้ไขเหตุขลุกขลักจากการใช้ VPN ด้วยการยกเลิกไปเลย และหันมาลงทะเบียนเพื่อใช้ Cloudflare Access แทน โดยเริ่มแรกเป็นการใช้ผ่านเครดิตส่วนบุคคลของผู้ดูแลระบบคนใดคนหนึ่ง เพื่อย้ายเครื่องมือการพัฒนาไปยังแพลตฟอร์มที่ราบรื่นซึ่งทำให้แอปพลิเคชันภายในของตนให้ความรู้สึกเหมือนกับแอปพลิเคชัน SaaS สำหรับผู้ใช้

ในอีกสามปีข้างหน้า หลายต่อหลายแผนกในองค์กรเริ่มรู้สึกอิจฉาและขอยุบระบบ VPN ในกลุ่มของตนด้วย เมื่อผู้ใช้หลายพันคนในองค์กรเปลี่ยนไปใช้โมเดล Zero Trust ทีมรักษาความปลอดภัยก็เริ่มใช้ประโยชน์จากกฎที่สามารถสร้างได้ และบันทึกที่สร้างขึ้นโดยไม่จำเป็นต้องเปลี่ยนแปลงโค้ดฝั่งเซิร์ฟเวอร์

เมื่อเดือนที่แล้ว ทีมรักษาความปลอดภัยนั้นเริ่มใช้ Cloudflare One เพื่อสร้างกฎ Zero Trust ให้กับอินเทอร์เน็ตส่วนที่เหลือ องค์กรของพวกเขาเลือกใช้ Cloudflare Gateway แทนที่โซลูชันการกรอง DNS แบบเดิมด้วยแพลตฟอร์มที่เร็วกว่าและจัดการได้มากกว่า ซึ่งช่วยให้สมาชิกในทีมกว่า 100,000 คนปลอดภัยจากการโจมตีแบบฟิชชิ่ง มัลแวร์ และแรนซัมแวร์ในทุกที่

การรักษาความปลอดภัยให้กับทีมที่สร้าง BlockFi

ภารกิจของ BlockFi คือมอบอำนาจทางการเงินให้กับตลาดที่ด้อยโอกาส บัญชีดอกเบี้ยของ BlockFi รวมทั้งสินเชื่อที่ได้รับการสนับสนุนจากสกุลเงินคริปโต บัตรรางวัล และแพลตฟอร์มการซื้อขายคริปโตเชื่อมโยงผู้ใช้หลายแสนคนเข้ากับเครื่องมือทางการเงินใหม่ โดย ณ วันที่ 30 มิถุนายน 2021 BlockFi รองรับลูกค้าที่มีเงินทุนมากกว่า 450,000 ราย และจัดการทรัพย์สินมูลค่ากว่า 10,000 ล้านดอลลาร์สหรัฐ

การทำให้บริการพร้อมใช้งานและปลอดภัยอยู่เสมอทำให้เกิดความท้าทายใหม่ ๆ เมื่อเติบโตขึ้น BlockFi เริ่มต้นเส้นทาง Cloudflare One ของตน หลังจากประสบกับการโจมตี DDoS ที่สำคัญใน API การลงชื่อเข้าใช้ ทีม BlockFi ติดต่อกับ Cloudflare และเราสามารถช่วยบรรเทาการโจมตี DDoS และ API ได้ ทำให้ระบบกลับมาใช้งานได้ภายในเวลาไม่กี่ชั่วโมง จากนั้น BlockFi สามารถปิดกั้นบอทที่เป็นอันตรายได้ประมาณ 10 ล้านตัวในวันแรกที่เพิ่มแพลตฟอร์มการจัดการบอทของ Cloudflare

เมื่อโครงสร้างพื้นฐานเว็บสาธารณะของ BlockFi กลับมาใช้งานได้อีกครั้ง บริษัทก็เริ่มประเมินว่าจะปรับปรุงความปลอดภัยของผู้ใช้ภายในและแอปพลิเคชันของตนได้อย่างไร BlockFi ใช้เครือข่ายส่วนตัวที่ใช้ที่อยู่ IP เพื่อปิดกั้นหรืออนุญาตให้ผู้ใช้ได้เชื่อมต่อ โดยใช้เวลาด้านวิศวกรรมไปกับการรักษารายการ IP เพียงอย่างเดียว เมื่อผู้ใช้ออกจากสำนักงาน โมเดลนั้นก็พังเสียหาย

BlockFi แก้ปัญหาดังกล่าวด้วยการแทนที่เครือข่ายเดิมด้วย Cloudflare One เพื่อนำการควบคุม Zero Trust ที่ขับเคลื่อนด้วยข้อมูลระบุตัวตนมาใช้กับทรัพยากรภายในของบริษัท สมาชิกในทีมเชื่อมต่อจากที่ใดก็ได้และรับรองความถูกต้องด้วยการลงชื่อเข้าใช้เพียงครั้งเดียว

ทีมความปลอดภัยไม่ได้หยุดอยู่แค่นั้น BlockFi ปกป้องพนักงานจากการโจมตีแบบฟิชชิงและมัลแวร์โดยปรับใช้การกรอง DNS ของ Cloudflare One และ Secure Web Gateway เพื่อหยุดยั้งการโจมตีที่มีพนักงานทั้งหมดหรือพนักงานเฉพาะรายเป็นเป้าหมาย

โทรศัพท์ที่ดังอยู่ได้ตลอดด้วยการเข้าถึงเครือข่ายของ Cloudflare

เรื่องราวของลูกค้ารายล่าสุดของเราเกี่ยวข้องกับ VoIP ขนาดใหญ่และบริษัทโครงสร้างพื้นฐานด้านการสื่อสารแบบรวมศูนย์ซึ่งเพิ่งถูกโจมตีด้วยแรนซัมแวร์ พวกเขาใช้ Cloudflare Magic Transit ทันที (ในเวลาไม่ถึง 24 ชั่วโมง) กับระบบอินเทอร์เน็ตทั้งระบบ รวมถึงเครือข่ายองค์กรและการผลิตของตน

เนื่องจากธรรมชาติของโทรศัพท์ทางอินเทอร์เน็ต พวกเขากังวลเรื่องประสิทธิภาพการทำงานที่ถดถอยและผลกระทบต่อคุณภาพการโทรมาก โชคดีที่การใช้ Cloudflare จริง ๆ แล้วคือการปรับปรุงตัวชี้วัดคุณภาพเครือข่ายที่สำคัญ เช่น เวลาหน่วงและความล่าช้า จนทำให้ผู้ดูแลระบบเครือข่ายประหลาดใจ

เครือข่ายของ Cloudflare เก่งในเรื่องการเปิดการทำงานและปกป้องปริมาณงานที่สำคัญด้านประสิทธิภาพ โดยที่มิลลิวินาทีมีความสำคัญและความน่าเชื่อถือเป็นสิ่งสำคัญยิ่ง

แล้วยังไงต่อ

ตลอดสัปดาห์นี้ เราจะแชร์ประกาศใหม่หลายสิบฉบับเพื่อแก้ปัญหาใหม่ ๆ ที่เกิดขึ้นกับ Cloudflare One เราเพิ่งเริ่มต้นสร้างเครือข่ายองค์กรรุ่นต่อไป โปรดติดตามรายละเอียดเพิ่มเติมในสัปดาห์นี้

นอกจากนี้ เรายังรู้สึกขอบคุณทุกองค์กรที่ไว้วางใจให้ Cloudflare One เป็นเครือข่ายองค์กรของคุณตั้งแต่เปิดตัวเมื่อปีที่แล้ว สำหรับทีมที่พร้อมจะเริ่มต้นบนเส้นทางนั้น แนะนำให้ติดตามลิงก์นี้เพื่อเริ่มต้นทันที