2023년에도 사이버 보안은 사이버 공격과 그 결과로 인한 피해를 감수하고 싶지 않은 사람들에게 필수적인 요소가 될 것입니다. 공격은 더욱 정교해지고 있으며,우크라이나를 비롯한 여러 지역에서 온라인과 오프라인을 넘나드는 분쟁이 계속되고 있습니다 . 각국 정부는 사이버 경고를 강화하고 주요 인프라(보건 및 교육 포함)를 포함한 전략을 수립했습니다. 이 모든 일은 전에 없이 수많은 온라인 위험이 발생하는 가운데 이루어졌으며, 2023년 7월 현재 전 세계 인구 80억 명의 64.5인 50억 명이 넘는 사람들이 온라인에 접속하는 등 온라인 위험도 그 어느 때보다 커졌습니다 .

이 글에서는 공격 및 온라인 보안 일반과 관련하여 지금까지 Cloudflare 블로그에서 2023년에 대해 논의한 내용을 살펴보고, 8월에 읽을 만한 몇 가지 목록을 제안합니다. 목록에는 AI 서비스 안전을 포함한 새로운 트렌드, 제품, 이니셔티브 또는 파트너십부터 기록적인 사이버 공격 차단까지 포함됩니다. 이와 관련하여 AI 허브(ai.cloudflare.com)가 막 출시되었습니다.

Cloudflare는 올 한 해 동안 고객이 공격을 받는 동안에도 계속 온보딩했으며, 1억 6,200만 명이 참여한 유럽 행사인 2023 유로비전 송 콘테스트 온라인 투표 시스템을 담당한 once.net을 비롯한 많은 다른 고객에게 보호 서비스를 제공했습니다 .

슈퍼클라우드라고도 하는 Cloudflare의 전역 네트워크는 우리에게 독특한 유리한 지점을 제공합니다. 또한 Cloudflare의 광범위한 규모는 공격이 알려지기 전에 차단하거나 심지어 맬웨어를 차단하는 최근의WAF 공격 점수 시스템과 같은 머신 러닝 기반의 예방 서비스를 통해 보안을 강화하는 데 도움이 됩니다.

최근 우리는 100여 개국, 300개 이상의 도시에 진출하여 12,000개 이상의 네트워크와 상호 연결되어 있으며 계속 성장하고 있다고 발표했습니다. 우리는 온라인 웹사이트의 약 20%와 수백만 개의 인터넷 자산에 서비스를 제공하고 있습니다.

증가하는 공격. 준비 수준과 신뢰 게임

몇 가지 배경 지식을 제공하는 것부터 시작하겠습니다. 공격의 종류는 다양하지만, 일반적으로 공격이 증가하고 있습니다. 2023년 2분기에 Cloudflare에서는 하루 평균 1,400억 건의 사이버 위협을 차단했습니다. 1년 전 비슷한 블로그 게시물을 작성했을 때는 1,240억 건이었으며, 이는 전년 대비 13% 증가한 수치입니다. 공격자들은 더 정교한 공격을 늘리고 있으며, 교육, 의료 등의 분야를 공격 대상으로 삼고 있습니다.

머신 러닝과 같은 인공 지능(AI)은 새로운 것은 아니지만, 2023년에 들어서면서 일부 기능을 더 일반적으로 사용할 수 있게 되었습니다. 이로 인해 속임수의 품질과 AI 해커에 대한 우려도 커지고 있습니다.

올해도 각국 정부는 계속해서 보고서와 경고를 발표하고 있습니다. 2022년, 미국 사이버보안 및 인프라 보안국(CISA)에서는 러시아의 우크라이나 침공에 대응하기 위해 Shields Up 이니셔티브를 만들었습니다. 2023년 3월, 바이든-해리스 행정부는 인터넷 보안을 목표로 하는 국가 사이버 보안 전략을 발표했습니다.

영국의 사이버 전략은 2022년 말에 시작되었으며, 올해 3월에는 사이버 공격으로부터 국가보건서비스(NHS)를 구체적으로 보호하기 위한 전략이 발표되었고, 5월에는 영국 국방부도 같은 전략을 발표했습니다. 독일의 경우 새로운 디지털 전략은 2022년에 작성되었지만, 보안 전략은 6월에 발표되었습니다. 일본, 호주 등에서도 비슷한 시나리오를 볼 수 있습니다.

다음은 보다 일반적인 국가 관련 공격 및 정책 및 신뢰 사이버 보안과 관련된 읽기 제안 사항입니다.

1년째 우크라이나에서 이어진 전쟁: 인터넷 동향, 공격, 복원력(✍️)

이 블로그 게시물에서는 유럽에서 벌어진 전쟁 중 인터넷에 대한 인사이트를 알려드리고, 우크라이나의 인터넷이 수십 차례의 공격과 세 가지 단계의 분쟁으로 인한 혼란에도 불구하고 어떻게 회복력을 유지할 수 있었는지 설명합니다.

백악관의 국가 사이버 보안 전략에서는 민간 부문에서 사이버 공격에 맞서 싸우도록 요청합니다. Cloudflare에서는 준비가 돼있습니다(✍️)

백악관에서는 2023년 3월 개방적이고 자유로우며 글로벌하고 상호 운용 가능하며 신뢰할 수 있는 인터넷 보안을 유지하고 확장하는 것을 목표로 하는 국가 사이버 보안 전략을 발표했습니다. Cloudflare에서는 전략과 꼭 필요한 정책 이니셔티브를 환영했으며, 제로 트러스트가 큰 역할을 하는 중요 인프라를 보호할 필요가 있다는 점을 강조했습니다. 같은 달에 Cloudflare에서는 2023년 민주주의 정상회담(Summit for Democracy)를 지지한다는 것을 발표했습니다. 또한 이러한 이니셔티브와 관련하여 Cloudflare에서는 2022년 3월 자체의 중요 인프라 방어 프로젝트(CIDP)를 시작했으며, 2022년 12월에는 호주, 일본, 독일, 포르투갈, 영국의 특정 적격 기관에 Zero Trust 솔루션을 제공하는 Safekeeping 프로젝트를 시작했습니다.

기본 보안: CISA 최신 가이드의 권장 사항 및 Cloudflare에서 고객의 보안을 유지하기 위해 이들 원칙을 따르는 방법(✍️)

본 2023년 4월 게시물에서는 최근 여러 국제 기관이 공동으로 작성하여 최근 발표한 가이드의 초점인 '기본 보안' 태세와 권장 사항을 검토했습니다. 이 가이드에는 미국, 영국, 호주, 캐나다, 독일, 네덜란드, 뉴질랜드가 참여했습니다. 요약하자면, 모든 종류의 도구, 머신 러닝, 기본 보안 및 설계별 보안 접근 방식과 몇 가지 원칙을 사용하면 의미 있는 차이를 모두 만들어 낼 수 있습니다.

Galileo 프로젝트를 9년간 시행한 결과와 지난 1년간 그 결과가 바뀐 내용(✍️) + Galileo 프로젝트 보고서(✍️)

2023년 6월, Galileo 프로젝트 9주년을 맞이하여 합리적인 가격의 사이버 보안 도구에 대한 액세스를 제공하고 가장 취약한 커뮤니티를 보호하면서 우리가 얻은 교훈을 공유하는 데 중점 분야가 바뀌었습니다. 또한 Galileo 프로젝트 사례 연구를 통해 교육 및 보건, 문화, 재향군인 서비스, 인터넷 아카이브, 탐사 저널리즘 등 Galileo 프로젝트가 어떤 변화를 가져 왔는지 확인할 수 있습니다. Cloudflare Radar Galileo 프로젝트 보고서도 공개되었으며, 몇 가지 주목할 만한 주요 내용이 포함되어 있습니다.

- 2022년 7월 1일부터 2023년 5월 5일까지 Cloudflare에서는 Galileo 프로젝트에 따라 보호되는 조직에 대한 200억 건의 공격을 완화했습니다. 이는 지난 10개월 동안 하루 평균 약 6,770만 건의 사이버 공격이 발생한 수준입니다.

- 지난 10개월 동안 LGBTQ+ 조직의 경우 하루 평균 79만 건의 공격이 완화되었으며, 이 중 대다수는 DDoS 공격으로 분류되었습니다.

- 시민 사회 단체를 노리는 공격이 전반적으로 증가하고 있습니다. 우리는 초당 요청량이 66만 7천 건에 달하는, 한 유명 조직을 겨냥한 공격을 분석했습니다. 이 공격 전후로 조직에서는 트래픽이 거의 또는 전혀 발생하지 않았습니다.

- 우크라이나에서는 10개월 동안 폭탄 테러가 발생한 시기와 맞물려 긴급 대응 및 재난 구호를 제공하는 기관에 대한 트래픽이 급증했습니다.

Cybersafe Schools 프로젝트: 미국의 소규모 초중고 학군에 무료로 보안 도구를 제공하는 프로젝트(✍️)

이미 2023년 8월에 Cloudflare에서는 소규모 초중고 공립 교육구를 대상으로 하는 이니셔티브(Cybersafe Schools 프로젝트)를 도입했습니다. 8월 7일 백악관에서 안전하게 학교로 돌아가기: K-12 사이버 보안 서밋(Back to School Safely: K-12 Cybersecurity Summit)의 일환으로 발표된 Cybersafe 프로젝트는 적격 K-12 공립 교육구를 대상으로 Zero Trust 사이버 보안 솔루션 패키지를 무료로, 시간 제한 없이 지원합니다. 2023년 2분기에 Cloudflare에서는 미국 교육 부문을 겨냥한 하루 평균 7천만 건의 사이버 위협 및 전 분기 대비 47% 증가한 DDoS 공격을 차단했습니다.

개인정보 보호 문제는 온라인 보안과도 밀접한 관련이 있으며, 우리는 데이터 개인정보 보호를 위한 보안 투자와 관련하여 올해 초에 이 주제에 대한 자세한 내용을 제공한 바 있습니다. Cloudflare에서는 또한 새로운 EU 클라우드 행동 강령 개인정보 보호 인증을 획득했습니다.

1. DDoS 공격 및 솔루션

2023년 2분기 DDoS 위협 보고서(✍️)

DDoS 공격(분산 서비스 거부)은 새로운 것은 아니지만, 여전히 공격자들이 사용하는 주요 도구 중 하나입니다. 2023년 2분기에 Cloudflare에서는 DDoS 공격의 정교함이전례 없이 증가하는 것을 목격했으며, 이 보고서에서는 이러한 현상에 대해 자세히 살펴 봅니다. 러시아의 핵티비스트 REvil, Killnet, Anonymous Sudan이 힘을 합쳐 서구 사이트를 공격했습니다. Mitel 취약점 익스플로잇은 무려 532% 급증했으며, 암호화폐에 대한 공격은 600% 급증했습니다. 또한 3시간을 초과하는 공격도 전 분기 대비 103% 증가했습니다.

이 블로그 게시물과 해당 Cloudflare Radar 보고서에서는 이러한 추세 중 일부를 조명합니다. 한편,2023년 1분기 DDoS 위협 보고서에서는 가상 사설 서버(VPS)로 구성된 차세대 봇넷을 활용하는 하이퍼볼륨메트릭 공격이 급증하는 것이 관찰되었습니다.

호주 대학 웹 사이트를 공격하고 더 많은 공격의 조짐을 보이고 있는 Killnet 및 AnonymousSudan DDoS 공격 - 대응 방법(✍️)

2023년 3월 말, Cloudflare에서는 호주의 대학 웹 사이트들을 대상으로 한 HTTP DDoS 공격을 관찰했습니다. 이들 대학은 러시아 해커 그룹 Killnet과 그와 연계된 AnonymousSudan에서 공개적으로 겨냥한 여러 그룹 중 가장 먼저 공격 대상이 되었습니다. 이 게시물에서는 이러한 조직화된 그룹 표적 공격의 추세를 보여드리고 구체적인 권장 사항도 제공합니다.

1월에는 홀로코스트 교육 웹 사이트에 대한 유사한 사이버 공격이 증가하면서 Cloudflare에서 Galileo 프로젝트로 보호하는 웹 사이트에 대한 사이버 공격도 비슷한 양상을 보였습니다.

특정 대상을 겨냥하는 DDoS 공격을 경험하는 의료 기관 증가(✍️)

2023년 2월 초, Cloudflare와 다른 소식통에 따르면 Killnet라고 주장하는 러시아 핵티비스트 그룹의 표적이 된 의료 기관이 증가하는 것이 관찰되었습니다. 이러한 공격을 방어하기 위해 우리에게 도움을 요청하는 조직이 늘어나고 있습니다. 또한, 이미 Cloudflare의 보호를 받고 있는 의료 기관에서는 HTTP DDoS 공격이 완화되는 것을 경험했습니다.

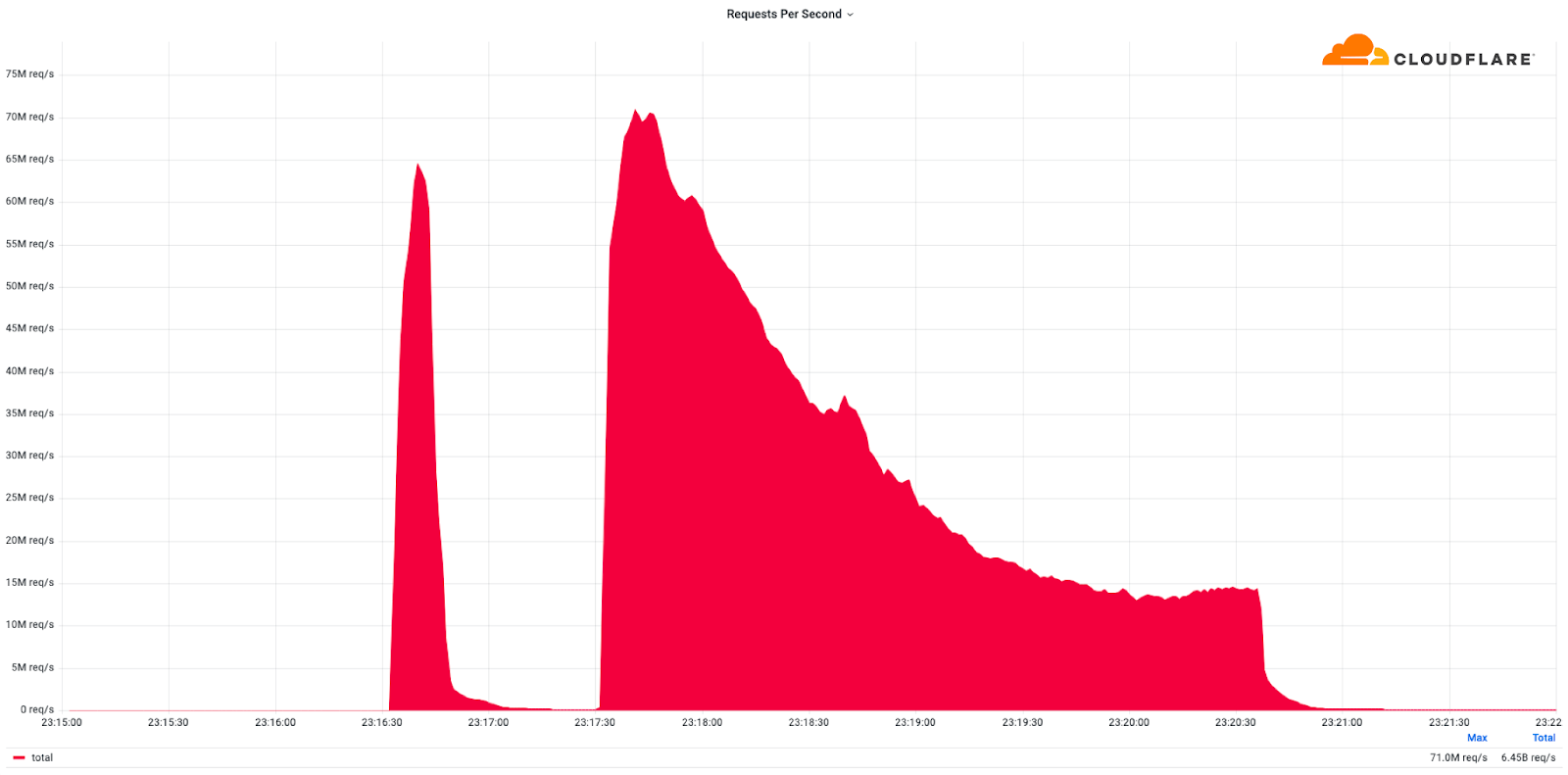

Cloudflare, 초당 7,100만 요청이 이루어진 기록적인 DDoS 공격 완화(✍️)

또한 2월 초에 Cloudflare는 수십 건의 초대용량 DDoS 공격을 탐지하고 완화했으며, 그 중 한 건은 기록적인 공격이 되었습니다. 대부분의 공격은 초당 5,000만~7,000만 요청(rps) 범위에서 정점을 찍었으며, 가장 큰 규모의 공격은 초당 7,100만 요청을 초과했습니다. 이는 지금까지 보고된 HTTP DDoS 공격 중 가장 큰 규모로, 2022년 6월에 보고된 이전 기록 초당 4,600만 요청보다 54% 이상 많은 수준입니다.

SLP: 외부 환경에서 발견된 새로운 DDoS 증폭 벡터(✍️)

2023년 4월에 작성된 이 블로그 게시물에서는 연구자들이 SLP 프로토콜(서비스 위치 프로토콜)을 활용하는 새로운 DDoS 반사/증폭 공격 벡터를 발견한 사실을 어떻게 발표했는지를 강조합니다. SLP 기반 DDoS 공격의 확산도 증가할 것으로 예상되지만, Cloudflare의자동화된 DDoS 방어 시스템은 고객을 안전하게 보호합니다.

또한 올해 4월에는 새롭게 개선된 Network Analytics 대시보드가 도입되어 보안 전문가에게 DDoS 공격 및 트래픽 환경에 대한 인사이트를 제공했습니다.

2. 애플리케이션 수준 공격 및 WAF

2023년 애플리케이션 보안 현황(✍️)

우리는 2년 연속 애플리케이션 보안 보고서를 발표했습니다. Netcraft에 따르면 상위 백만 개 사이트 내에서 Cloudflare가 가장 많이 사용되는 웹 서버 벤더가 된 올해는 많은발표할 내용이 많습니다(현재 22%의 시장 점유율을 기록 중). 몇 가지 주요 내용을 간추렸습니다.

- 일일 HTTP 요청의 6%(Cloudflare 네트워크에 의해 프록시된 요청)가 평균적으로 완화됩니다. 이는 작년에 비해 2% 포인트 감소한 수준입니다.

- DDoS 완화는 전체 완화 트래픽의 50% 이상을 차지하므로 여전히 완화된 계층 7(애플리케이션 계층) HTTP 요청에 가장 큰 기여를 하고 있습니다.

- 그러나 작년에 비해 Cloudflare WAF(웹 애플리케이션 방화벽)에 의한 완화는 크게 증가하여 현재 완화 요청의 거의 41%를 차지합니다.

- HTTP 이상(예: 잘못된 메서드 이름, 헤더의 널 바이트 문자 등)은 WAF에서 완화되는 가장 빈번한 계층 7 공격 벡터입니다.

- HTTP 트래픽의 30%는 자동화된 트래픽(봇 트래픽)입니다. 동적(캐시 불가) 트래픽의 55%는 API와 관련됩니다. 전역 API 트래픽의 65%는 브라우저에 의해 생성됩니다.

- 확인되지 않은 봇 HTTP 트래픽의 16%는 완화되었습니다.

- HTTP 이상은SQLi(데이터 기반 앱을 공격하는 데 사용되는 코드 주입 기법)를 제치고 API 엔드포인트에서 가장 흔한 공격 벡터로 부상했습니다. 무차별 대입 계정 탈취 공격이 증가하고 있습니다. 또한 Microsoft Exchange는 WordPress 보다 더 많이 공격받고 있습니다.

맬웨어가 앱에 도달하기 전에 Cloudflare에서 맬웨어를 차단하는 방법(✍️)

2023년 4월, 우리는 최종 사용자가 업로드하는 악의적 파일이 애초에 원본 서버에 도달하지 못하도록 웹 애플리케이션 방화벽(WAF)과 통합된 콘텐츠 검색 엔진을 제공하여 앱 보안 팀의 작업을 더 쉽게 만들었습니다. 2022년 9월부터 우리의 Cloudflare WAF는 더욱 스마트해져서 공격이 알려지기 전에 차단할 수 있게 되었습니다.

비즈니스 고객을 위한 WAF Attack Score Lite 및 Security Analytics 발표(✍️)

2023년 3월, 우리는 공격이 알려지기 전에 감지하고 차단하는 데 도움이 되도록 Business 요금제 고객에게 머신 러닝 기반 WAF 및 보안 분석 보기를 제공했다고 발표했습니다. 요약: 조기 감지 + 강력한 완화 = 더 안전한 인터넷. 또는:

early_detection = True

powerful_mitigation = True

safer_internet = early_detection and powerful_mitigation

3. 피싱(Area 1 및 Zero Trust)

피싱은 여전히 조직을 침해하는 주요 방법입니다.CISA에 따르면 사이버 공격의 90%가 여기에서 시작됩니다. FBI에서는 인터넷 범죄 보고서를 발간해 왔으며 가장 최근에는 피싱이 상위 5개 인터넷 범죄 유형 중 계속해서 1위를 차지했습니다. 보고된 피싱 범죄 및 피해자 손실은 2018년 이후 1038% 증가하여 2022년에는 300,497건에 달했습니다. FBI에서는 또한 비즈니스 이메일 손상을 조직에서 직면하는 430억 달러 규모의 문제로 언급했으며, 불만 사항은 2022년에 127% 증가하여 관련된 손실이 2021년과 비교하여 33억 1,000만 달러에 달했습니다.

2022년에 Cloudflare Area 1은 23억 개의 원치 않는 메시지를 고객의 받은 편지함에서 차단했습니다. 올해는 이 수준을 쉽게 넘어설 것으로 예상됩니다.

Cloudflare의 2023년 피싱 위협 보고서 소개(✍️)

2023년 8월, Cloudflare에서는 첫 번째 피싱 위협 보고서를 발표했으며, 보고서 전문은 여기에서 확인할 수 있습니다. 이 보고서에서는 2022년 5월부터 2023년 5월까지의 이메일 보안 데이터를 기반으로 주요 피싱 동향과 관련 권장 사항을 살펴봅니다.

몇 가지 시사점으로는 공격자들이 가장 많이 사용하는 피싱 수법 중 하나가 사기성 링크를 사용하는 것이라는 점, 그리고 클릭을 유도하는 방법과 링크를 무기화하는 방식이 어떻게 진화하고 있는지 등이 있습니다. 또한 신원 속임수는 다양한 형태(비즈니스 이메일 손상(BEC) 및 브랜드 가장 포함)로 이루어지며 이메일 인증 표준을 쉽게 우회할 수 있습니다.

Cloudflare Area 1, SOC 2 보고서 획득(✍️)

1년 전 Cloudflare에서는 Area 1 Security를 인수했으며, 이를 통해 Cloudflar Zero Trust 플랫폼에 공격이 사용자 받은 편지함에 도달하기 전에 공격을 식별하고 차단하는 필수 클라우드 네이티브 이메일 보안 서비스를 추가했습니다. 올해 우리는 고객이 우리에게 보내는 중요한 정보를 안전하게 보관할 수 있다는 확신을 고객에게 제공하는 가장 좋은 방법 중 하나인 SOC 2 Type II 보고서를 획득했습니다.

이메일 링크 격리: 최신 피싱 공격을 걸러줄 안전망(✍️)

지난 1월에 우리는 CIO Week 이메일 링크 격리를 모든 고객에게 일반적으로 제공했습니다. 이메일 링크 격리란 무엇일까요? 받은 편지함에서 사용자가 클릭할 수 있는 의심스러운 링크에 대한 안전입니다. 누구나 실수로 잘못된 링크를 클릭할 수 있습니다. 이러한 보호 기능의 추가를 통해Cloudflare Area 1은 맬웨어, 피싱 공격 등으로부터 보호하는 가장 포괄적인 이메일 보안 솔루션으로 거듭납니다. 또한, 진정한 Cloudflare 방식으로 클릭 한 번으로 배포할 수 있습니다.

또한 같은 주부터 Cloudflare에서는 Area 1 Email Security 및 데이터 손실 방지(DLP)의 기능을 결합하여 기업 이메일에 대한 완벽한 데이터 보호를 제공하고, KnowBe4와 제휴하여 피싱 공격을 방지하기 위한 실시간 보안 코칭을 조직에 제공했습니다.

피싱으로부터 안전을 유지하는 방법(✍️)

피싱 공격은 사람들을 속이는 다양한 방법으로 이루어집니다. 이 고급 '피싱' 가이드에서는 다양한 피싱 유형(이메일이 가장 흔하지만 다른 유형도 있음)을 살펴보고 이러한 사기에 속기 전에 알아차릴 수 있도록 몇 가지 팁을 제공합니다.

피싱 공격에서 제일 많이 가장되는 브랜드 상위 50가지 및 이러한 공격에서 직원을 보호하는 데 이용할 새로운 도구(✍️)

여기에서는 모든 보안팀에서 끊임없이 직면하는 가장 어려운 과제 중 하나인 피싱 공격의 위험을 탐지, 차단, 완화하는 방법을 살펴봅니다. 3월 보안 주간에는 피싱 공격에서 가장 많이 가장된 상위 50개 브랜드 목록이 발표되었습니다(스포일러 주의: AT&T Inc., PayPal, Microsoft가 최상위를 차지했습니다).

또한 Cloudflare One 고객이 사용할 수 있는 피싱 보호 기능을 확장하여 소위 "혼동 가능한" 도메인을 자동으로 식별하고 차단한다고 발표했습니다. Cloudflare One이란 무엇일까요? 사용자 지정 가능하고 회사에서 이미 사용하고 있는 것과 통합된 제로 트러스트 서비스형 네트워크 플랫폼을 제공하는 제품군입니다. 이미 언급한 바와 같이 마음 편하게 두려움 없이 온라인에서 이용하도록 제작되었습니다. Cloudflare One은 물리적 보안 키 사용과 함께 지난 여름 Cloudflare 직원을 대상으로 한 정교한 "Oktapus" 피싱 공격을 막는 데 사용되었습니다.

제로 트러스트와 관련해서는 "Cloudflare Zero Trust: 고위험 조직을 위한 로드맵"이라는 제목의 최근 PDF 가이드도 확인할 수 있습니다.

4. AI/맬웨어/랜섬웨어, 기타 위험

당사에서는 지난 몇 년 동안 위협을 조사하는 Cloudflare 보안 센터의 역할 및 "표적 랜섬웨어 공격의 해부학" 및 "포춘 글로벌 500대 기업을 표적으로 하는 랜섬 DDoS 공격" 등 2022년 및 2021년의 두 가지 사례와 같은 다양한 유형의 위험의 관련성을 보여드렸습니다. 하지만 2023년에는 새로운 위험이 존재합니다.

생성형 AI 애플리케이션 보호 방법(✍️)

획기적인 기술에는 획기적인 과제가 수반됩니다. Cloudflare에서는 세계 최대 규모의 AI 애플리케이션 중 일부를 보호한 경험이 있으며, 이 블로그 게시물에서는 생성형 AI 애플리케이션 보안을 위한 몇 가지 팁과 모범 사례를 소개합니다. 소비자 대면 애플리케이션이 성공을 거두면 본질적으로 기본 AI 시스템이 수백만 명의 사용자에게 노출되므로 잠재적인 공격 표면이 크게 증가합니다.

Cloudflare의 전역 네트워크의 힘으로 머신 러닝을 이용해 악의적 도메인을 감지(✍️)

위협 때문에 혼란이 초래되기 전에 예방한다는 목표를 고려하여, 여기에서는 Cloudflare에서 최근 머신 러닝 및 기타 고급 분석 기법을 활용하여 독점 모델을 개발했다는 사실을 살펴봅니다. 이러한 모델은 인터넷의 전화번호부라고 불리는 도메인 네임 시스템(DNS)을 이용하는 보안 위협을 감지할 수 있습니다.

정교한 사기꾼과 피싱 범죄자들이 실리콘 밸리 뱅크의 고객을 노리는 방법(✍️)

신뢰를 악용하고 의심하지 않는 피해자를 속이기 위해 위협 행위자들은 화제의 사건을 미끼로 사용하는 경우가 압도적으로 많습니다. 올해 초실리콘밸리 은행(SVB)에서발생한 사건에 대한 뉴스는 SVB를 미끼로 사용하는 기회를 노리는 피싱 캠페인에 대해 주의하고 경계해야 할 최근 사건 중 하나였습니다. 당시 Cloudflare의 위협 운영 및 연구팀 Cloudforce One에서는 SVB의 디지털 존재에 초점을 맞춘 브랜드 모니터링을 크게 늘렸습니다.

맬웨어가 앱에 도달하기 전에 Cloudflare에서 맬웨어를 차단하는 방법(✍️)

2023년 4월, Cloudflare에서는 앱 보안 팀의 작업을 더 쉽게 만들어주는 도구를 출시하여 최종 사용자가 업로드하는 악의적 파일이 애초에 원본 서버에 도달하지 못하도록 웹 애플리케이션 방화벽(WAF)과 통합된 콘텐츠 검색 엔진을 제공했습니다.

Cloudflare Radar URL Scanner를 이용해 모든 URL을 안전하게 분석(✍️)

Cloudflare Radar는 인터넷 인사이트를 위한 Free 플랫폼입니다. 3월에는 누구나 안전하게 URL을 분석할 수 있는 URL 스캐너가 출시되었습니다. 생성되는 보고서에는 피싱 검사를 포함하여 수많은 기술 세부 정보가 포함되어 있습니다. 많은 사용자가 보안상의 이유로 이 앱을 사용하고 있지만, 다른 사용자는 웹 페이지에서 내부적으로 무엇이 있는지 탐색하고 있습니다.

2022년 가장 많이 악용된 취약점 공개(✍️)

마지막으로, 이미 2023년 8월부터 사이버 보안 및 인프라 보안 기관(CISA)에 따라 이 블로그 게시물에서는 가장 일반적으로 악용되는 취약점에 초점을 맞추고 있습니다. 인터넷의 상당 부분에 대한 리버스 프록시 역할을 하는 Cloudflare의 역할을 고려할 때, CISA에서 언급한 공통 취약점 및 노출(CVE)이 인터넷에서 어떻게 악용되고 있는지, 그리고 어떤 사실이 밝혀졌는지에 대해 자세히 살펴봅니다.

Google Analytics 4, Facebook CAPI, TikTok 등의 타사 도구를 로드하는 동안 웹 사이트를 더 안전하게(그리고 더 빠르게) 만드는 방법을 알아보려면 Cloudflare Zaraz 솔루션에 대해 알아보세요. 이 솔루션은 2023년 7월에 정식으로 출시되었습니다.

마무리

"인터넷은 현재 상황을 고려하여 구축되지 않았습니다".

이것이 Cloudflare의 S-1 문서 섹션 중 하나가 시작되는 방식입니다. 또한 이 놀라운 실험인 네트워크의 네트워크가 현재 우리의 일상과 업무에서 수행하는 역할을 위해 설계되지 않았음을 보여주기 위해 블로그에서 자주 언급되는 내용이기도 합니다. 누구나 공격, 위협, 취약점의 대상이 될 수 있는 시대에는 보안, 성능, 개인정보 보호가 매우 중요합니다. AI는 공격을 완화하는 데 도움이 될 수 있지만, 공격자의 전술을 더욱 복잡하게 만들기도 합니다.

이러한 점을 고려할 때, 이 2023년 읽기 목록 제안/온라인 공격 가이드에서 강조한 바와 같이, 해로운 공격 결과를 예방하는 데 우선순위를 두는 것이 최적의 전략입니다. 이를 통해 회사에 대한 공격 중 일부는 눈에 띄지 않거나 결과가 발생하지 않거나, 보안 대시보드에 액세스할 때 공유할 수 있는 흥미로운 스토리로 전환될 수 있기를 바랍니다.

구체적인 사례를 알아보고 싶다면 다양한 기관의 보안 관련 사례를 찾아볼 수 있는 당사의 사례 연구 허브에서 자세히 살펴보세요. Sage와 같은 기술 회사부터 애리조나주, 에스토니아 공화국 정보 보안 당국, 심지어 사이버 보안 전문 미디어인 Cybernews까지 다양한 기관의 보안 관련 사례를 찾아볼 수 있습니다.

우리가 비공개적이고 안전한 인터넷의 미래도 염두에 두고 있으므로, 2022년 3월에 Cloudflare에서 모든 고객에게 포스트-퀀텀 암호화를 지원할 수 있게 되었다는 점은 언급할 가치가 있습니다. 양자 컴퓨터의 위협으로부터 안전하게 설계된 포스트-퀀텀 암호화에 대한 주제는 매우 흥미롭고 자세히 알아볼 가치가 있지만, 그것이 무엇인지 모르더라도 이미 보호 기능이 제공되고 있다는 사실을 아는 것이 좋습니다.

언급한 몇 가지 보안 기능을 사용해보고 싶다면 Cloudflare 보안 센터부터 시작하면 좋습니다(Free 요금제 포함). 셀프 서비스로 사용할 수 있는 Zero Trust 에코시스템(또는 우리의 SASE인 Cloudflare One, Secure Access Service Edge)에도 동일하게 적용되며 Free 요금제도 포함되어 있습니다. 벤더에 구애받지 않는 이 로드맵은 제로 트러스트 아키텍처의 일반적인 이점을 보여주며, 지금까지 살펴본 바와 같이 고위험 조직에 초점을 맞춘 로드맵도 있습니다.

조심하세요. 준비하세요. 안전에 유의하세요.