Om du är säkerhets-, nätverks- eller IT-ledare har du troligen hört talas om begreppen Zero Trust, Secure Access Service Edge (SASE) och Secure Service Edge (SSE) som används för att beskriva ett ny förhållningssätt för att driva verksamhet inom ramen för nätarkitektur. Dessa ramverk formar en teknikvåg som radikalt kommer att förändra sättet företagsnät skapas och drivs på, men begreppen används ofta omväxlande och inkonsekvent. Det kan vara lätt att gå vilse i en djungel av modeord och glömma bort målsättningarna bakom dem: en säkrare, snabbare, mer tillförlitlig upplevelse för dina slutanvändare, applikationer och nätverk. Idag tänkte vi gå igenom vart och ett av dessa begrepp— Zero Trust, SASE, och SSE — och summera de kritiska komponenter som krävs för att uppnå dessa mål. En evergreen-version av detta innehåll finns tillgängligt i vårt klassrum här.

Vad är Zero Trust?

Zero Trust är en IT-säkerhetsmodell som kräver strikt identitetsverifiering för varje person och enhet som försöker att få åtkomst till resurser på ett privat nätverk, oavsett om de befinner sig inom eller utanför nätverksperimetern. Detta står i motsats till den konventionella perimeterbaserade säkerhetsmodellen där användare kan få åtkomst till resurser när de beviljas åtkomst till nätverket. Det kallas även för en “castle and moat”-arkitektur.

Kort och gott: konventionell IT-nätverkssäkerhet litar på allt och alla inom nätverket. En Zero Trust-arkitektur litar inte på någon eller något. Du kan läsa mer om Zero Trust-säkerhet hä.

Vad är Secure Access Service Edge (SASE)?

Gartner presenterade SASE som ramverket för att implementera en Zero Trust-arkitektur inom valfri organisation. SASE kombinerar programvarudefinierade nätverksfunktioner med ett antal nätverkssäkerhetsfunktioner varav samtliga levereras från en enda molnplattform. På så vis gör SASE det möjligt för medarbetare att bekräfta och säkert ansluta till interna resurser, oavsett plats, och ger organisationer bättre kontroll över trafik och data som inträder och lämnar deras interna nätverk.

Secure Access-komponenten i SASE omfattar fastställande av Zero Trust-säkerhetspolicyer inom ramen för användarenheter och applikationer samt filial, datacenter, och trafik via molnet. Service Edge-komponenten gör det möjligt för all trafik, oavsett plats, att passera genom Secure Access-kontroller — utan att kräva omvända flöden till en central ”hubb” där sådana kontroller verkställs. Du kan läsa mer om SASE här.

Vad är Security Service Edge (SSE)?

SSE, som också myntats av Gartner, är en underuppsättning av SASE-funktioner som särskilt är inriktade på säkerhetsfunktioner. Det är en vanlig språngbräda till en fullständig driftssättning av SASE, vilket utvidgar SSE säkerhetskontroller till företagets Wide Area Network (WAN) och omfattar programvarudefinierade nätverksfunktioner såsom trafikutformning och servicekvalitet. De kan läsa mer om SSE hä.

Vad består SASE av?

De mest vanliga tillgängliga definitionerna av SASE listar ett antal säkerhetsfunktioner däribland Zero Trust Network Access (ZTNA) och Cloud Access Security Broker (CASB), som fokuserar på vad en SASE-plattform måste göra. Säkerhetsfunktioner spelar en kritisk roll på det hela, men dessa definitioner är bristfälliga: de beskriver inte hur funktionerna åstadkoms vilket är minst lika viktigt.

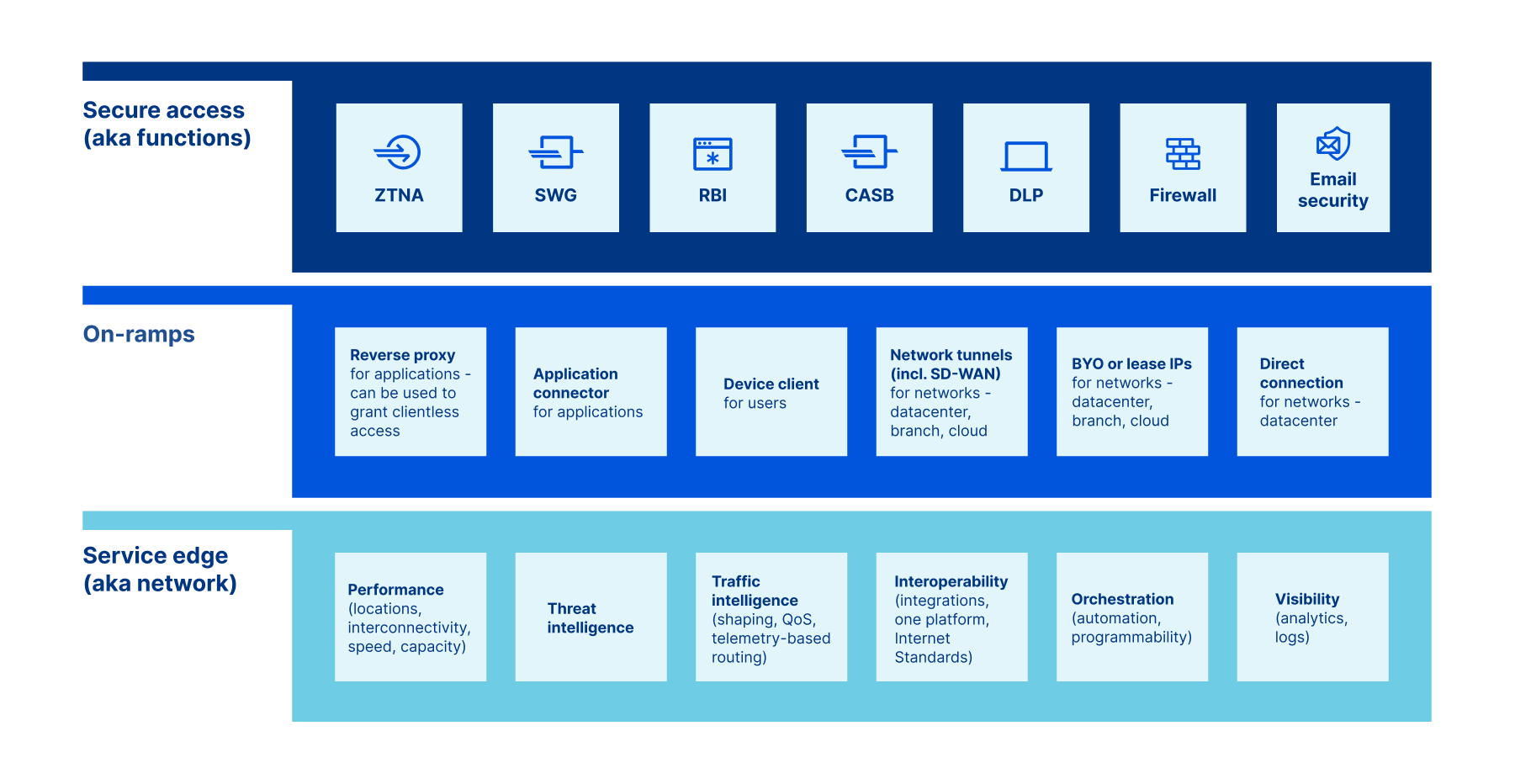

Den fullständiga definitionen av SASE bygger på denna lista över säkerhetsfunktioner för att omfatta tre skilda aspekter: säkerhetstillgång, on-ramps, och service edge.

Cloudflare One: en heltäckande SASE-plattform

Cloudflare One är en fullständig SASE-plattform som kombinerar en holistisk uppsättning av säker funktion för åtkomst med flexibla on-ramps för att ansluta samtliga trafikkällor och destinationer varvid samtliga levereras på Cloudflares globala nätverk som fungerar som en blixtsnabb och pålitlig service edge. För organisationer som vill starta med SSE som en språngbräda till SASE finns Cloudflare One här för dig! Det är fullständigt komponerbart så komponenter kan sättas i drift individuellt för att ta itu med fall som kräver omedelbar användning och bygga mot en komplett SASE-arkitektur i din egen takt.

Låt oss bryta ned var och en av komponenterna som ingår i en SASE-arkitektur på ett mer ingående sätt och förklara hur Cloudflare One levererar dem.

Secure access: säkerhetsfunktioner

Secure Access-funktioner drivs inom ramen för din trafik för att dina användare, applikationer, nätverk och data ska vara säker. I en input/process/output (IPO)-modell kan du se på säker åtkomst som processer som övervakar och agerar med avseende på din trafik.

Zero Trust Network Access (ZTNA)

Zero Trust Network Access är tekniken som gör det möjligt att implementera en Zero Trust-säkerhetsmodell genom att kräva sträng verifiering av varje användare och varje enhet innan de får tillstånd att få åtkomst till interna resurser. Jämfört med konventionella virtuella privata nätverk (VPN) som beviljar åtkomst till ett helt lokalt nätverk i taget beviljar ZTNA enbart åtkomst till den specifika applikationen som begärs och vägrar som standard åtkomst till applikationer och data.

ZTNA kan arbeta tillsammans med andra applikationssäkerhetsfunktioner, som Web Application Firewalls, DDoS-skydd, och bothantering, för att tillhandahålla ett komplett skydd för applikationer på internet. Mer om ZTNA här.

Cloudflare One omfattar en ZTNA-lösning, Cloudflare Access, som verkar i kundbaserade eller kundlösa lägen för att bevilja åtkomst till self-host- och SaaS-applikatoner.

Cloudflare One includes a ZTNA solution, Cloudflare Access, which operates in client-based or clientless modes to grant access to self-hosted and SaaS applications.

Cloudflare One includes a ZTNA solution, Cloudflare Access, which operates in client-based or clientless modes to grant access to self-hosted and SaaS applications.

Secure Web Gateway (SWG)

En Secure Web Gateway verkar mellan ett företagsnät och internet för att verkställa säkerhetspolicyer och skydda företagsdata. Oavsett om trafik härstammar från en användarenhet, filial eller applikation tillhandahåller SWG:ar skyddsskikt som omfattar webbsidefiltrering, upptäckt och blockering av sabotageprogram och applikationskontroll. I takt med att en allt högre procentandel av företags nätverkstrafik skiftar från privata nätverk till internet har driftssättningen av SWG blivit avgörande för att hålla företagsenheter, nätverk och data säkra från en rad olika säkerhetshot.

SWG:ar kan fungera tillsammans med andra verktyg däribland Web Application Firewalls och Network Firewalls för att säkra såväl inkommande som utgående trafikflöden inom ett företagsnätverk. De kan också integrera med Remote Browser Isolation (RBI) för att förhindra sabotageprogram och andra attacker från att påverka företagsenheter och nätverk, utan att fullständigt spärra användaråtkomst till internetresurser. Mer om SWG här.

Cloudflare One includes a SWG solution, Cloudflare Gateway, which provides DNS, HTTP, and Network filtering for traffic from user devices and network locations.

Cloudflare One includes a SWG solution, Cloudflare Gateway, which provides DNS, HTTP, and Network filtering for traffic from user devices and network locations.

Cloudflare One omfattar en SWG-lösning, Cloudflare Gateway, som tillhandahåller DNS, HTTP, och nätverksfiltrering för trafik från användarenheter och nätverksplatser.

Remote Browser Isolation (RBI)

Browser isolation är en teknik som håller webbaktivitet säker genom att separera processen där webbsidor laddas från användarenheter som visar webbsidorna. På så vis körs inte potentiellt skadlig webbkod på en användares enhet vilket motverkar infektioner av sabotageprogram och andra cyberattacker från att påverka såväl användarenheter som interna nätverk.

Cloudflare One includes Browser Isolation. In contrast to legacy remote browser approaches, which send a slow and clunky version of the web page to the user, Cloudflare Browser Isolation draws an exact replica of the page on the user’s device, and then delivers that replica so quickly that it feels like a regular browser.

Cloudflare One includes Browser Isolation. In contrast to legacy remote browser approaches, which send a slow and clunky version of the web page to the user, Cloudflare Browser Isolation draws an exact replica of the page on the user’s device, and then delivers that replica so quickly that it feels like a regular browser.

RBI fungerar tillsammans med andra funktioner för säker åtkomst – säkerhetsteam kan exempelvis konfigurera Secure Web Gateway-policyer för att automatiskt isolera trafik till kända eller potentiellt misstänkta webbsidor. Mer om Browser Isolation här.

Cloudflare One omfattar Browser Isolation. Till skillnad från en traditionell fjärrstyrd webbläsarapproach som skickar en långsam och klumpig version av webbsidan till användaren, skapar Cloudflare Browser Isolation en exakt rekonstruktion av sidan på användarens enhet och levererar därefter sådan rekonstruktion så snabbt att det känns som en vanlig webbläsare.

Cloud Access Security Broker (CASB)

En cloud access security broker skannar, upptäcker och utövar fortlöpande tillsyn med avseende på säkerhetsfrågor inom SaaS-applikationer. Organisationer använder CASB för:

Cloudflare One includes an API-driven CASB which gives comprehensive visibility and control over SaaS apps, so you can easily prevent data leaks and compliance violations.

Cloudflare One includes an API-driven CASB which gives comprehensive visibility and control over SaaS apps, so you can easily prevent data leaks and compliance violations.

Datasäkerhet - exempelvis säkerställande av att en felaktig fil eller mapp inte delas offentligt i Dropbox

Användaraktivitet - exempelvis utfärdande av varningar som avser ändring av misstänkta användartillstånd under arbetsdag klockan 02:00

Felkonfigurationer - exempelvis säkerställande av att Zoom-inspelningar inte blir offentligt tillgängliga

Compliance - exempelvis spårning och anmälning av vem som modifierat Bitbucket filialtillstånd

Shadow IT - exempelvis upptäckt av användare som har registrerat sig för en icke-godkänd applikation med sin arbetsmejl

API-drivna CASB:s leverage API-integrationer med åtskilliga SaaS-applikationer och tar bara några minuter att ansluta. CASB kan också användas tillsammans med RBI för att upptäcka och därefter förhindra oönskade beteenden till både godkända och obehöriga Saas-applikationer, såsom inaktivering av möjligheten att ladda ned filer eller kopiera text från dokument. Mer om CASB här.

DLP capabilities for Cloudflare One are coming soon. These will include the ability to check data against common patterns like PII, label and index specific data you need to protect, and combine DLP rules with other Zero Trust policies.

DLP capabilities for Cloudflare One are coming soon. These will include the ability to check data against common patterns like PII, label and index specific data you need to protect, and combine DLP rules with other Zero Trust policies.

Cloudflare One omfattar en API-driven CASB som ger fullständig synlighet och kontroll över SaaS-appar så att du enkelt kan förhindra dataläckor och åsidosättande av compliance.

Data Loss Prevention (DLP)

Cloudflare One includes Magic Firewall, a firewall-as-a-service that allows you to filter any IP traffic from a single control plane and (new!) enforce IDS policies across your traffic.

Cloudflare One includes Magic Firewall, a firewall-as-a-service that allows you to filter any IP traffic from a single control plane and (new!) enforce IDS policies across your traffic.

Verktyg för dataförlustskydd upptäcker och förhindrar dataexfiltration (data som flyttas utan företagets tillstånd) eller dataförstörelse. Många DLP-lösningar analyserar nätverkstrafik och interna ”endpoint”-enheter för att identifiera läckor eller förlust av konfidentiell information såsom kreditkortsnummer och personligt identifierbar information (PII). DLP använder sig av ett antal tekniker för att detektera känslig data däribland data-fingeravtryck, nyckelordsmatching och filmatchning. Mer om DLP här.

DLP-funktioner för Cloudflare One kommer snart. Dessa kommer att omfatta förmågan att kontrollera data mot vanliga mönster som PII, märkes- och indexspecifika data som du måste skydda, och kombinera DLP-regler med andra Zero Trust-policyer.

Firewall-as-a-service

Cloudflare One includes Area 1 email security, which crawls the Internet to stop phishing, Business Email Compromise (BEC), and email supply chain attacks at the earliest stages of the attack cycle. Area 1 enhances built-in security from cloud email providers with deep integrations into Microsoft and Google environments and workflows.

Cloudflare One includes Area 1 email security, which crawls the Internet to stop phishing, Business Email Compromise (BEC), and email supply chain attacks at the earliest stages of the attack cycle. Area 1 enhances built-in security from cloud email providers with deep integrations into Microsoft and Google environments and workflows.

Firewall-as-a-service, även känt som molnbrandvägg, filtrerar bort potentiellt skadlig trafik utan att ställa krav på en fysisk hårdvarunärvaro inom ett kundnätverk. Mer om firewall-as-a-service här.

Cloudflare One omfattar Magic Firewall, en firewall-as-a-service som gör det möjligt för dig att filtrera eventuell IP-trafik från en ett enda styrningsprogram och (nytt!) verkställa IDS-policyer inom ramen för din trafik.

E-postsäkerhet

E-postsäkerhet är processen för att hindra e-postbaserade cyberattacker och önskade meddelanden. Den omfattar skydd av inkorgar från takeover, skydd av domäner från spoofing, förebyggande av phishingattacker, förebyggande av bedrägerier, spärrning av malware angrepp, och användning av kryptering för att skydda e-postinnehåll från obehöriga individer.

E-postsäkerhetsverktyg kan användas tillsammans med andra secure access-funktioner däribland DLP och RBI – potentiellt misstänkta länkar i e-post kan exempelvis lanseras i en isolerad webbläsare utan att falska positiva svar spärras. Mer om e-postsäkerhet här.

Cloudflare One omfattar Area 1 e-postsäkerhet, som utför webbkrypning på internet för att stoppa phishing, Business Email Compromise (BEC), och angrepp mot e-postleverantörskedjan vid de tidigaste skedena av angreppscykeln. Area 1 förstärker inbyggt skydd från e-postleverantörer i molnet med djupa integrationer i Microsoft- och Google-miljöer och arbetsflöden.

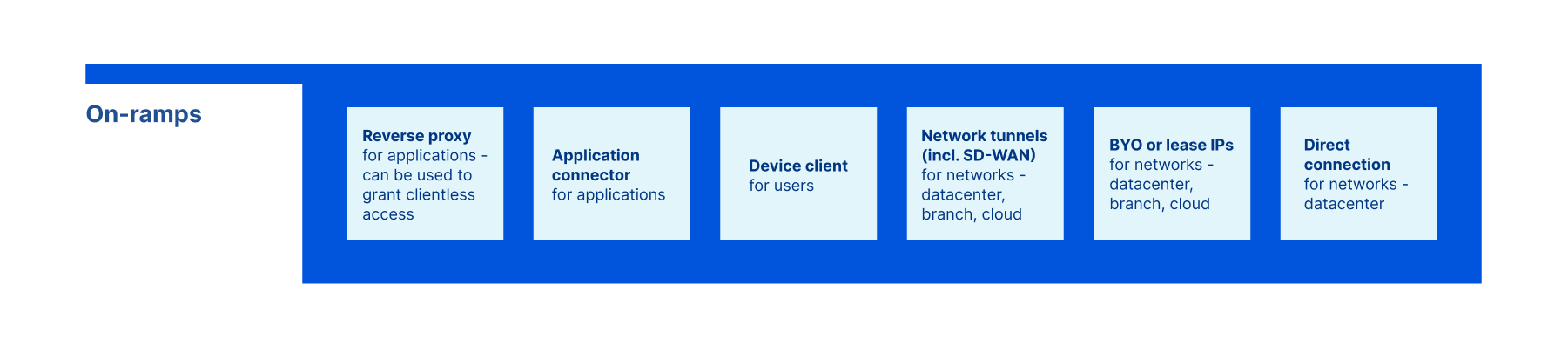

On-ramps: anslut

För att tillämpa secure access-funktioner på din trafik behöver du mekanismer för att få sådan trafik från sin källa (oavsett om det rör sig om en fjärrstyrd användarenhet, filial, datacenter, eller moln) till service edge (se nedan) där sådana funktioner verkar. On-ramps är sådana mekanismer – in- och utmatning i IPO-modellen, eller med andra ord, sätten som din trafik tar sig från punkt A till punkt B efter filter har tillämpats.

Reverse proxy (för applikationer)

En reverse proxy sitter framför webbservrar och vidarebefordrar kund- (exempelvis webbläsare) förfrågningar till sådana webbservrar. Reverse proxy implementeras vanligtvis för att bidra till att förstärka säkerhet, prestanda och tillförlitlighet. När den används tillsammans med identitets- och endpointsäkerhetsleverantörer kan en reverse proxy användas för att bevilja nätverksåtkomst till webbaserade applikationer.

Cloudflare One innehåller en av världens mest använda reverse proxy som behandlar mer än 1,39 miljarder DNS-förfrågningar dagligen.

Applikationsanslutare (för applikationer)

För privata eller icke-webbaserade applikationer kan IT-team installera en lätt daemon i sin infrastruktur och skapa en endast utgående anslutning till service edge. Dessa applikationsanslutare möjliggör anslutning till HTTP-webbservar, SSH-servar, fjärrskrivbord, och andra applikationer/protokoll utan att exponera applikationerna för potentiella angrepp.

Cloudflare One omfattar Cloudflare Tunnel. Användare kan installera en lätt daemon som skapar en krypterad tunnel mellan deras ursprungliga webbserver och Cloudflares närmaste datacenter utan att öppna några offentliga inkommande portar.

Enhetskund (för användare)

För att få trafik från enheter, däribland bärbara datorer och telefoner, till service edge för filtrering och åtkomst till privata nätverk, kan kunder installera en kund. Denna kund eller ”roamingagent”, fungerar som en forward proxy för att dirigera viss eller all trafik från enheten till service edge.

Cloudflare One omfattar WARP enhetskund, som används av miljoner användare världen över och som är tillgänglig för iOS, Android, ChromeOS, Mac, Linux, och Windows.

Bring-your-own eller leasa IP-adresser (for filialer, datacenter, och moln)

Beroende på SASE-leverantörens nätverks/service edge-funktioner kan organisationer välja att ta med sina egna IP-adresser eller leasa IP-adresser för att möjliggöra nätverksanslutning via BGP-marknadsföring.

Cloudflare One omfattar BYOIP och leasade IP-adresser. Bägge ovan anförda alternativ involverar marknadsföringssortiment inom ramen för hela vårt Anycast-nätverk.

Nätverkstunnlar (för filialer, datacenter och moln)

De flesta hårdvaru- eller virtuella hårdvaruenheter som omfattas av fysiska nätverksperimetrar kan stödja en eller flera typer av branschstandardiserade tunnelmekanismer såsom GRE och IPsec. Dessa tunnlar kan etableras till service edge från filialer, datacenter och offentliga moln för att möjliggöra anslutning på nätverksnivå.

Cloudflare One omfattar Anycast GRE och IPsec tunnelalternativ som konfigureras som traditionella point-to-point-tunnlar men som beviljar automatisk anslutning till Cloudflares hela Anycast-nätverk för enklare hantering och redundans. Dessa alternativ kan också möjliggöra enkel anslutning från befintliga SD-WAN-enheter, som kan möjliggöra lätthanterliga eller helt och hållet automatiserade tunnelkonfigurationer.

Direkt anslutning (för filialer och datacenter)

Ett slutligt on-ramp-alternativ för nätverk med en hög grad av tillförlitlighet och kapacitetsbehov är att direkt ansluta till service edge, antingen med en fysisk cross-connect/last-mile-anslutning eller en virtuell sammanlänkning genom en virtuell fabric-leverantör.

Cloudflare One omfattar Cloudflare Network Interconnect (CNI), som gör det möjligt för dig att ansluta till Cloudflares nätverk genom en direkt fysisk anslutning eller virtuell anslutning genom en partner. Cloudflare for Offices för CNI direkt till dina fysiska lokaler för ännu enklare anslutning.

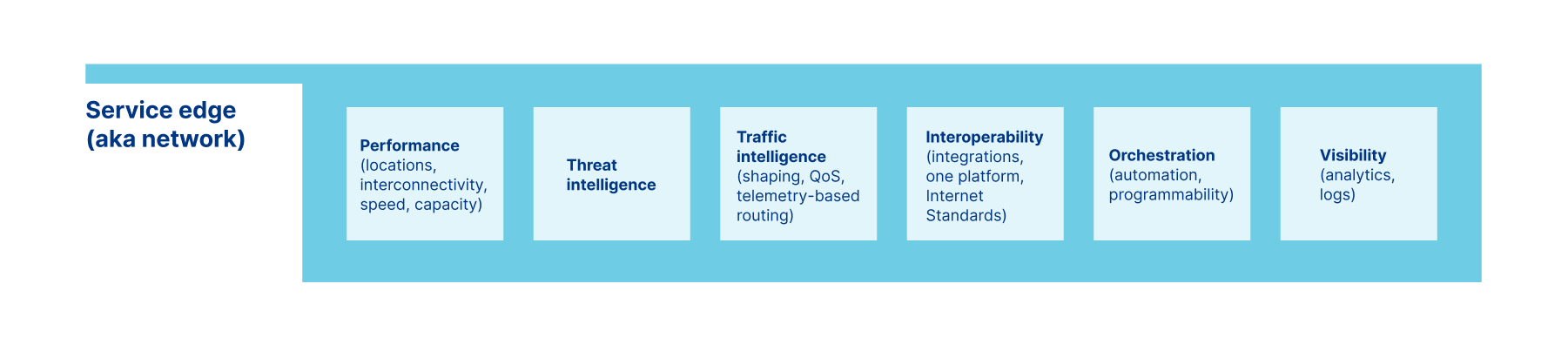

Service edge: nätverket som driver allt

Secure access-funktioner behöver en miljö att verka i I den konventionella perimeterarkitekturmodellen var sådan miljö en rad hårdvaruboxar på ett företags kontor eller i ett datacenter. Med SASE är det ett distribuerat nätverk som ligger så nära användare och applikationer som möjligt, oavsett var i världen de befinner sig. Alla service edges är dock inte skapade på samma sätt: för att en SASE-plattform ska kunna erbjuda dina användare, applikationer och nätverk en bra upplevelse måste det underliggande nätverket vara snabbt, intelligent, kompatibelt, programmerbart och transparent. Låt oss gå igenom var och en av dessa plattformsfunktioner mer ingående.

Prestanda: miljöer, sammanlänkning, hastighet, kapacitet

IT-team har historiskt sett varit tvungna att fatta svåra avvägningsbeslut mellan säkerhet och prestanda. Dessa har kunnat omfatta huruvida och vilken trafik som ska vara föremål för omvända flöden tillbaka till en central plats för säkerhetsfiltrering, och vilka säkerhetsfunktioner som ska aktiveras för att balansera genomströmning med bearbetningsoverhead. Med SASE behövs inte längre sådana avvägningar så länge som service edge är:

Geografiskt spridd: det är avgörande att service edge-platser ligger så nära dina användare och applikationer som möjligt, vilket i allt högre grad betyder potentiellt överallt i världen.

Sammankopplad: din service edge måste vara sammankopplad med andra nätverk, däribland större transit-, moln- och Saas-leverantörer, i syfte att leverera tillförlitlig och snabb anslutning till destinationerna som du slutligen dirigerar trafik till.

Snabb: i takt med att förväntningar på användarupplevelser fortsätter att stiga måste din service edge hålla jämna steg. Uppfattad applikationsprestanda påverkas av många faktorer, från den snabba last-mile-internetanslutningens tillgänglighet till säkerhetsfiltrerings- och krypterings/dekrypteringsstegens inverkan. SASE-leverantörer måste därmed inta en holistisk approach för att mäta och förbättra nätverksprestanda.

Hög kapacitet: med en SASE-arkitekturmodell bör du aldrig fundera över kapacitetsplanering för dina säkerhetsfunktioner – ”vilken produkt som passar just mig” är en fråga som tillhör det förgångna. Detta innebär att din service edge måste ha tillräcklig kapacitet på varje plats där din nätverkstrafik kan landa, och möjligheten att på ett intelligent sätt ladda balanstrafik för att använda sådan kapacitet på ett effektivt sätt inom ramen för service edge.

Cloudflare One bygger på Cloudflares globalt nätverk, som omfattar 270 städer i över 100 länder, 10 500+ sammankopplade nätverk och 140+ Tbps-kapacitet.

Trafikintelligens: utformning, QoS, telemetriskt baserad dirigering

Utöver de inneboende prestandaegenskaperna i ett nätverk/service edge är det även betydelsefullt att kunna påverka trafik baserat på ditt individuella nätverks egenskaper. Tekniker som trafikutformning, quality of service (QoS), och telemetriskt baserad dirigering kan ytterligare förbättra prestanda för trafik inom ramen för säkerhets-service edge genom att prioritera bandbredd för kritiska applikationer och dirigering runt trafikstockning, latens och andra problem längs med mellanliggande vägar.

Cloudflare One omfattar Argo Smart Routing, som optimerar Layer 3 genom 7 traffic för att på ett intelligent sätt dirigera runt trafikstockning, paketförlust, och andra problem på internet. Ytterligare trafikutformning och QoS-funktioner finns på Cloudflare Ones vägkarta.

Hotinformation

För att driva secure access-funktionerna kräver din service edge ett fortlöpande uppdaterat flöde av information som omfattar kända och nya angreppstyper inom ramen för OSI-stackens samtliga skikt. Förmågan att integrera flöden som avser tredjepartshot är en bra början, men ursprunglig hotinformation från trafiken som flödar inom ramen för service edge är ännu mer kraftfullt.

Cloudflare One omfattar hotinformation som samlats in från de 20M+ internettjänster på Cloudflares nätverk, som fortlöpande matas tillbaka in i våra secure access-policyer för att skydda kunder från framväxande hot.

Interoperabilitet: integrationer, standarder och komponerbarhet

Din SASE-plattform ersätter många av de komponenter som ingår i din ursprungliga nätverksarkitektur, men du kan komma att välja att behålla vissa av dina befintliga verktyg och introducera nya i framtiden. Din service edge måste vara kompatibel med dina befintliga anslutningsleverantörer, hårdvara och verktyg för att möjliggöra en smidig migrering till SASE.

Därutöver och samtidigt bör service edge hjälpa dig att ligga steget före ny teknik och nya säkerhetsstandarder som TLS 1.3 och HTTP3. Det bör också vara fullständigt komponerbart varvid varje tjänst fungerar tillsammans för att driva bättre resultat än en uppsättning av punktlösningar hade kunnat göra isolerat.

Cloudflare One integrerar med plattformar som Identity Provider och Endpoint Protection-lösningar,SD-WAN-anordningar, samtrafikleverantörer, och säkerhetsincidents- och incidenthanteringsverktyg (SIEM:ar). Befintliga säkerhets- och IT-verktyg kan användas jämte Cloudflare One med minimalt integrationsarbete.

Cloudflare är även ledande inom att utveckla internet- och nätverksstandarder. Samtliga nya webbstandarder och protokoll har troligen påverkats av vårt forskningsteam.

Cloudflare One är också fullständigt komponerbart vilket gör det möjligt för dig att börja med ett användarfall och skikta in ytterligare funktioner för att skapa en “1+1=3”-effekt för ditt nätverk.

Orkestrering: automatisering och programmerbarhet

Att sätta din SASE-konfiguration i drift och att hantera den kan vara komplext när det rör sig om mer än ett fåtal användare, applikationer och platser. Din service edge bör erbjuda fullständig automatisering och programmerbarhet, inklusive förmågan att hantera din infrastruktur som kod med verktyg som Terraform.

Cloudflare One omfattar fullständig API och Terraform-support för att enkelt sätta konfiguration i drift och hantera den.

Synlighet: analyser och loggar

Ditt team bör ha full insyn i all trafik som dirigeras genom service edge. I den klassiska perimetersäkerhetsmodellen kunde IT- och säkerhetsteam få insyn genom att konfigurera nätverksuttag på en handfull platser där trafik gjorde inträde samt utträde ur företagets nätverk. I takt med att applikationer lämnade datacenter och användare lämnade kontoret blev det mycket mer utmanande att få åtkomst till denna data. Med SASE-arkitektur kan du, eftersom all din trafik dirigeras genom en service edge med ett enda styrningsprogram, få tillbaka sådan insyn – såväl genom bekanta format som flödesdata och packet capture som innehållsrika loggar och analyser.

Alla secure access-komponenter som ingår i Cloudflare One genererar omfattande analyser och loggar som kan utvärderas direkt i Cloudflare One Dashboard eller skjutas in i SIEM-verktyg för avancerad analys.

Påbörja din SASE-resa med Cloudflare One

Vi kommer under nästa vecka att presentera nya inslag som ytterligare förbättrar Cloudflare One-plattformens funktioner för att göra det ännu enklare för ditt team att förverkliga SASE:s vision. Du kan hänga med på vår Innovation Week-hemsida här eller kontakta oss för att börja idag.