Si eres director de seguridad, de redes o de TI, es muy probable que hayas oído los términos Zero Trust, perímetro de servicio de acceso seguro (Secure Access Service Edge, SASE) y perímetro de servicio seguro (Secure Service Edge, SSE), que se utilizan para describir una nueva estrategia de arquitectura de redes empresariales. Estos marcos de trabajo están conformando una ola tecnológica que cambiará de forma fundamental la manera en que se crean y operan las redes corporativas, pero frecuentemente se utilizan los términos de manera intercambiable e incongruente. Puede ser fácil hundirse en un mar de palabras de moda y perder el rastro de los objetivos que hay tras ellas: una experiencia más segura, más rápida y más fiable para tus usuarios finales, aplicaciones y redes. Hoy veremos cada uno de estos conceptos (Zero Trust, SASE y SSE) y resumiremos los componentes críticos necesarios para alcanzar estos objetivos. Encontrarás una versión imperecedera de estos contenidos en nuestro Centro de aprendizaje aquí.

¿Qué es Zero Trust?

Zero Trust es un modelo de seguridad de TI que requiere una verificación estricta de la identidad de cada persona y dispositivo que intente acceder a recursos en una red privada, independientemente de si están dentro o fuera del perímetro de la red. Esto contrasta con el modelo tradicional de seguridad basado en el perímetro, al que también se le conoce como arquitectura perimetral, que proporciona a los usuarios acceso a los recursos una vez que se les concede acceso a la red.

Dicho de manera más sencilla: la seguridad tradicional de redes de TI se fía de todo el mundo y cualquier cosa que esté dentro de la red. Una arquitectura Zero Trust no confía en nadie ni en nada. Puedes obtener más información sobre la seguridad Zero Trust aquí.

¿Qué es el perímetro de servicio de acceso seguro (SASE)?

Gartner introdujo el SASE como marco de trabajo para implementar la arquitectura Zero Trust en cualquier organización. El SASE combina capacidades de conexión de red definidas por software con varias funciones de seguridad de red, todas las cuales se ofrecen desde una sola plataforma en la nube. De esta manera, el SASE hace posible que los empleados se autentifiquen y se conecten de manera segura a recursos internos desde cualquier lugar, y da a las organizaciones un mejor control sobre el tráfico y los datos que entran y salen de su red interna.

El componente de acceso seguro (Secure Access) de SASE incluye la definición de políticas de seguridad Zero Trust en todos los dispositivos y aplicaciones del usuario, así como en el tráfico de la sucursal, el centro de datos y la nube. El componente de perímetro de servicio (Service Edge) permite que todo el tráfico, independientemente de su ubicación, pase por los controles de acceso seguro, sin requerir que se envíe a un “hub” central en donde se apliquen dichos controles. Puedes obtener más información sobre SASE aquí.

¿Qué es el perímetro de servicio de seguridad (SSE)?

SSE, también acuñado por Gartner, es un subconjunto de la funcionalidad de SASE centrado específicamente en capacidades de aplicación de seguridad. Es un paso importante que conduce a la implementación completa del SASE, el cual expande los controles de seguridad SSE a la red de área amplia (Wide Area Network, WAN) corporativa e incluye capacidades de conexión de red definidas por software, como por ejemplo la definición del tráfico y la calidad del servicio. Puedes obtener más información acerca de SSE aquí.

¿Qué elementos conforman el SASE?

Las definiciones más frecuentes de SASE enumeran varias funciones de seguridad, como el acceso Zero Trust a la red (Zero Trust Network Access, ZTNA) y el agente de seguridad de acceso a la nube (Cloud Access Security Broker, CASB), por lo que se centran en qué tiene que hacer la plataforma del SASE. Las funciones de seguridad son elementos cruciales del SASE, pero estas definiciones son incompletas. Les falta la descripción de cómo se logran las funciones, lo cual es igual de importante.

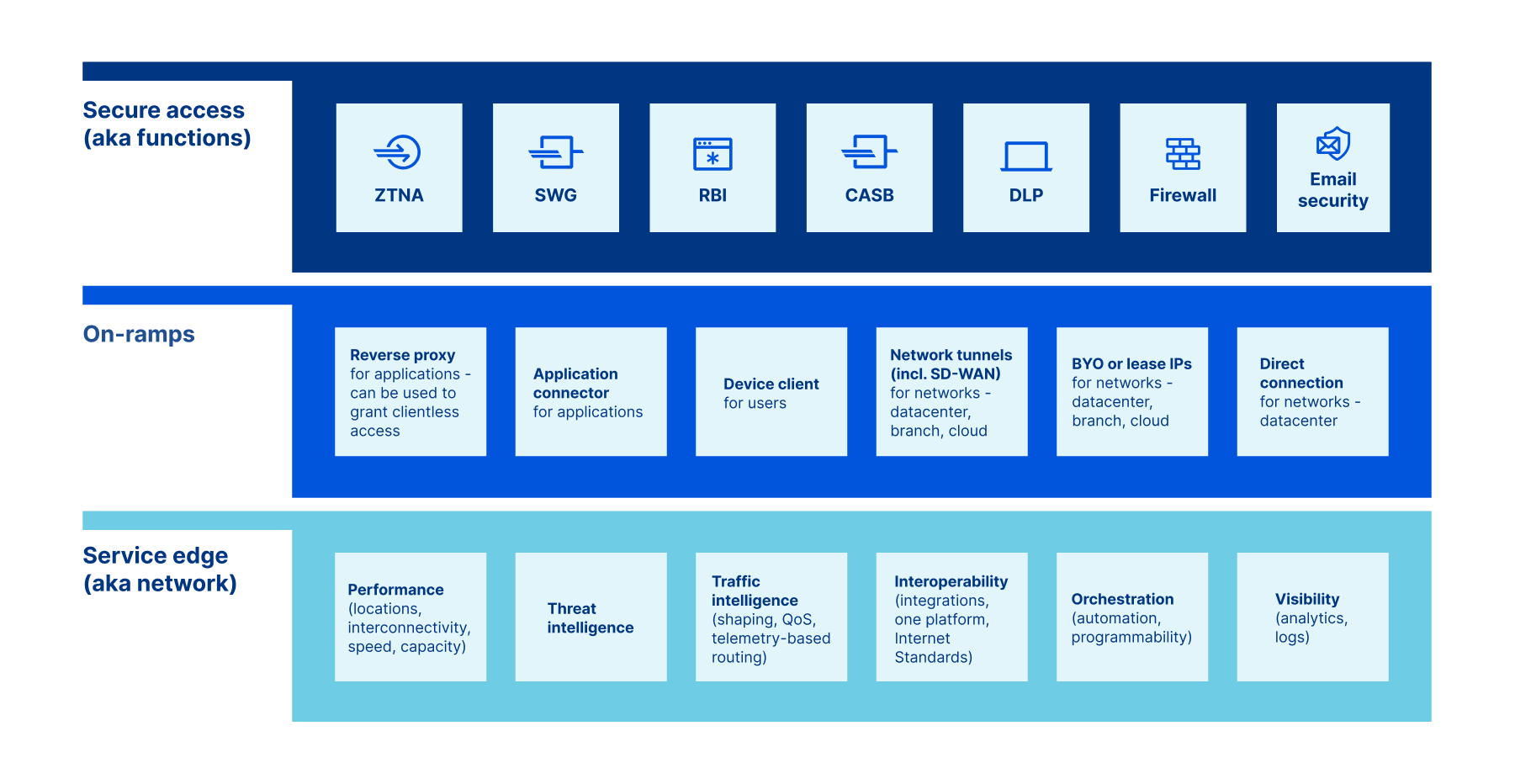

La definición completa del SASE amplía esta lista de funciones de seguridad para incluir tres aspectos distintivos: acceso seguro, accesos directos a la red y perímetro de servicio.

Cloudflare One: plataforma integral de SASE

Cloudflare One es una plataforma de SASE completa que combina un conjunto integral de funciones de acceso seguro con accesos directos a la red flexibles para conectar cualquier fuente y destino de tráfico, todo ello a través de la red global de Cloudflare que actúa como perímetro de servicio tremendamente rápido y fiable. Si tu organización desea implementar SSE como un primer paso que conduzca al SASE, Cloudflare One también puede ayudarte. Es completamente integrable, de manera que los componentes pueden implementarse individualmente para resolver casos de uso inmediatos y avanzar hacia una arquitectura de SASE completa a tu propio ritmo.

A continuación desglosaremos cada uno de los componentes de una arquitectura de SASE en mayor detalle y explicaremos cómo los ofrece Cloudflare One.

Acceso seguro: funciones de seguridad

Las funciones de acceso seguro actúan sobre todo el tráfico para mantener la seguridad de los usuarios, las aplicaciones, las redes y los datos. En un modelo de entrada/proceso/salida (input/process/output, IPO), puedes pensar en el acceso seguro como los procesos que monitorean y actúan sobre tu tráfico.

Acceso Zero Trust a la red (ZTNA)

El acceso Zero Trust a la red es la tecnología que hace posible implementar un modelo de seguridad Zero Trust mediante la verificación estricta de cada usuario y cada dispositivo antes de autorizarlos a acceder a recursos internos. En comparación con las redes privadas virtuales (virtual private network, VPN) tradicionales, que conceden acceso a una red local completa, ZTNA concede acceso únicamente a la aplicación específica requerida y niega el acceso a otras aplicaciones y datos de manera predeterminada.

ZTNA puede usarse conjuntamente con otras funciones de seguridad de aplicaciones, como firewalls de aplicaciones web, protección contra DDoS y gestión de bots para ofrecer una protección completa para aplicaciones en la Internet pública. Encontrarás más información sobre ZTNA aquí.

Cloudflare One incluye una solución de ZTNA, Cloudflare Access, que funciona en modos basados en clientes o sin clientes para conceder acceso a aplicaciones autoalojadas y de SaaS.

Cloudflare One includes a ZTNA solution, Cloudflare Access, which operates in client-based or clientless modes to grant access to self-hosted and SaaS applications.

Cloudflare One includes a ZTNA solution, Cloudflare Access, which operates in client-based or clientless modes to grant access to self-hosted and SaaS applications.

Puerta de enlace web segura (SWG)

Una puerta de enlace web segura (Secure Web Gateway, SWG) opera entre una red corporativa e Internet para aplicar políticas de seguridad y proteger los datos de la empresa. Independientemente de que el tráfico se origine desde un dispositivo del usuario, una sucursal o una aplicación, las SWG ofrecen capas de protección que incluyen el filtrado de URL, la detección y el bloqueo de malware y el control de aplicaciones. Ya que un porcentaje cada vez más alto del tráfico de las redes de empresa cambia de redes privadas a Internet, la implementación de SWG ahora es crucial para mantener los dispositivos, las redes y los datos de empresa protegidos contra amenazas de seguridad variadas.

Las SWG pueden usarse conjuntamente con otras herramientas, como firewalls de aplicaciones web y firewalls de red, para proteger el tráfico entrante y saliente que fluye por una red corporativa. También pueden integrarse con aislamiento remoto del navegador (remote browser isolation, RBI) para impedir que el malware y otros ataques afecten a dispositivos y redes corporativas, todo ello sin bloquear completamente el acceso del usuario a recursos de Internet. Encontrarás más información sobre SWG aquí.

Cloudflare One includes a SWG solution, Cloudflare Gateway, which provides DNS, HTTP, and Network filtering for traffic from user devices and network locations.

Cloudflare One includes a SWG solution, Cloudflare Gateway, which provides DNS, HTTP, and Network filtering for traffic from user devices and network locations.

Cloudflare One incluye una solución de SWG, Cloudflare Gateway, que ofrece filtrado de DNS, HTTP y redes para el tráfico de dispositivos de usuarios y ubicaciones de red.

Aislamiento remoto del navegador (RBI)

El aislamiento de navegador es una tecnología que mantiene segura la actividad de navegación al separar el proceso de carga de páginas web de los dispositivos del usuario que muestran las páginas web. De esta manera, el código de la página web potencialmente malicioso no se ejecuta en el dispositivo del usuario, impidiendo así que infecciones por malware y otros ciberataques afecten a los dispositivos del usuario y las redes internas.

Cloudflare One includes Browser Isolation. In contrast to legacy remote browser approaches, which send a slow and clunky version of the web page to the user, Cloudflare Browser Isolation draws an exact replica of the page on the user’s device, and then delivers that replica so quickly that it feels like a regular browser.

Cloudflare One includes Browser Isolation. In contrast to legacy remote browser approaches, which send a slow and clunky version of the web page to the user, Cloudflare Browser Isolation draws an exact replica of the page on the user’s device, and then delivers that replica so quickly that it feels like a regular browser.

RBI se usa conjuntamente con otras funciones de acceso seguro, por ejemplo, los equipos de seguridad pueden configurar políticas de puerta de enlace web segura para aislar automáticamente el tráfico a páginas web conocidas o potencialmente sospechosas. Encontrarás más información sobre el aislamiento de navegador aquí.

Cloudflare One incluye aislamiento de navegador. En contraste con las estrategias de navegador remoto antiguas, que envían una versión lenta y tosca de la página web al usuario, el aislamiento de navegador de Cloudflare dibuja una réplica exacta de la página en el dispositivo del usuario y después entrega esa réplica tan rápidamente que parece un navegador normal.

Agente de seguridad de acceso a la nube (CASB)

Un agente de seguridad de acceso a la nube escanea, detecta y monitorea continuamente los problemas de seguridad en aplicaciones SaaS. Las organizaciones utilizan CASB para lo siguiente:

Cloudflare One includes an API-driven CASB which gives comprehensive visibility and control over SaaS apps, so you can easily prevent data leaks and compliance violations.

Cloudflare One includes an API-driven CASB which gives comprehensive visibility and control over SaaS apps, so you can easily prevent data leaks and compliance violations.

Seguridad de datos, por ejemplo, para garantizar que un archivo o carpeta erróneos no se comparten públicamente en Dropbox.

Actividad del usuario, por ejemplo, para alertar de cambios sospechosos de permisos de usuario en Workday a las 2:00 a. m.

Configuraciones erróneas, por ejemplo, para evitar que las grabaciones de Zoom sean accesibles públicamente.

Cumplimiento, por ejemplo, para hacer un seguimiento e informar de quién modificó los permisos de sucursal de Bitbucket.

TI en la sombra, por ejemplo, para detectar usuarios que se han registrado en una aplicación no aprobada con su correo electrónico de trabajo.

Los CASB basados en API aprovechan integraciones de API con varias aplicaciones SaaS y tardan solamente unos minutos en conectarse. Los CASB también se pueden utilizar junto con RBI para detectar y después prevenir comportamientos no deseados en aplicaciones SaaS tanto aprobadas como no aprobadas, por ejemplo, al deshabilitar la capacidad de descargar archivos o copiar texto de documentos. Encontrarás más información sobre CASB aquí.

DLP capabilities for Cloudflare One are coming soon. These will include the ability to check data against common patterns like PII, label and index specific data you need to protect, and combine DLP rules with other Zero Trust policies.

DLP capabilities for Cloudflare One are coming soon. These will include the ability to check data against common patterns like PII, label and index specific data you need to protect, and combine DLP rules with other Zero Trust policies.

Cloudflare One incluye un CASB basado en API que ofrecen una visibilidad y un control integrales sobre aplicaciones SaaS, de manera que puedas prevenir fácilmente fugas de datos e infracciones de cumplimiento.

Prevención de pérdida de datos (DLP)

Cloudflare One includes Magic Firewall, a firewall-as-a-service that allows you to filter any IP traffic from a single control plane and (new!) enforce IDS policies across your traffic.

Cloudflare One includes Magic Firewall, a firewall-as-a-service that allows you to filter any IP traffic from a single control plane and (new!) enforce IDS policies across your traffic.

Las herramientas de prevención de pérdida de datos (data loss prevention, DLP) detectan y previenen la filtración de datos (el flujo de datos sin la autorización de la empresa) o la destrucción de datos. Muchas soluciones de DLP analizan el tráfico de red y dispositivos de “punto final” internos para identificar la fuga o pérdida de información confidencial, como números de tarjetas de crédito e información de identificación personal (personally identifiable information, PII). Las soluciones de DLP utilizan varias técnicas para detectar datos confidenciales, que incluyen impresiones digitales de datos, la coincidencia de palabras claves, el reconocimiento de patrones y la coincidencia de archivos. Encontrarás más información sobre la DLP aquí.

Las capacidades de DLP de Cloudflare One estarán disponibles pronto e incluirán la capacidad de comprobar datos con respecto a patrones comunes, como PII, etiqueta y datos específicos de índice que tienes que proteger. Asimismo, combinarán reglas de DLP con otras políticas Zero Trust.

Firewall como servicio

Cloudflare One includes Area 1 email security, which crawls the Internet to stop phishing, Business Email Compromise (BEC), and email supply chain attacks at the earliest stages of the attack cycle. Area 1 enhances built-in security from cloud email providers with deep integrations into Microsoft and Google environments and workflows.

Cloudflare One includes Area 1 email security, which crawls the Internet to stop phishing, Business Email Compromise (BEC), and email supply chain attacks at the earliest stages of the attack cycle. Area 1 enhances built-in security from cloud email providers with deep integrations into Microsoft and Google environments and workflows.

El firewall como servicio, también conocido como firewall en la nube, filtra el tráfico potencialmente malicioso sin requerir la presencia de un hardware físico dentro de la red del cliente. Encontrarás más información sobre el firewall como servicio aquí.

Cloudflare One incluye Magic Firewall, un firewall como servicio que te permite filtrar cualquier tráfico IP desde un solo panel de control y, como novedad, aplicar políticas de IDS a todo tu tráfico.

Seguridad del correo electrónico

La seguridad del correo electrónico es el proceso de prevención de ciberataques por correo electrónico y comunicaciones no deseadas. Comprende la protección de las bandejas de entrada contra la apropiación, la protección de los dominios contra la suplantación de identidad, la detención de ataques de phishing, la prevención del fraude, el bloqueo del envío de malware, el filtrado del correo electrónico no deseado y el uso de la encriptación para proteger el contenido de los correos electrónicos de personas no autorizadas.

Las herramientas para la seguridad del correo electrónico pueden usarse en conjunto con otras funciones de acceso seguro, incluidas funciones de DLP y RBI. Por ejemplo, se pueden abrir los enlaces potencialmente sospechosos de los correos electrónicos en un navegador aislado sin bloquear los falsos positivos. Encontrarás más información sobre la seguridad de correo electrónico aquí.

Cloudflare One incluye Area 1, una función de seguridad del correo electrónico que rastrea Internet para detener el phishing, los ataques al correo electrónico corporativo (Business Email Compromise, BEC) y los ataques a la cadena de suministro del correo electrónico en las etapas más tempranas del ciclo de ataque. Area 1 mejora la seguridad integrada de proveedores de correo electrónico en la nube con integraciones profundas en entornos y flujos de trabajo de Microsoft y Google.

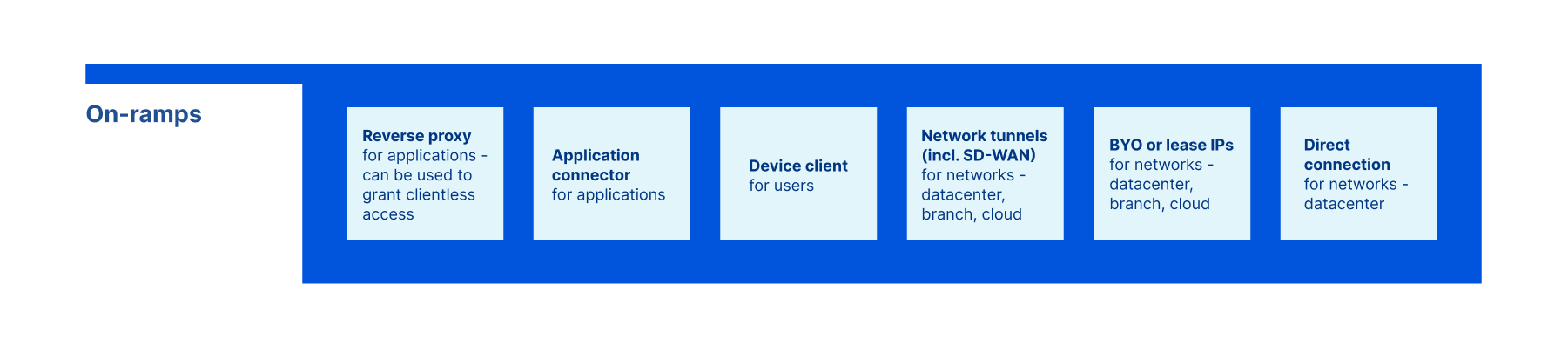

Accesos directos a la red: conéctate

Para aplicar funciones de acceso seguro a tu tráfico, necesitas mecanismos para transferir ese tráfico desde su fuente (bien sea un dispositivo de usuario remoto, una sucursal, un centro de datos o la nube) al perímetro de servicio (consulta a continuación), en donde trabajan esas funciones. Los accesos directos a la red son esos mecanismos, las entradas y salidas del modelo de IPO, o en otras palabras, las vías mediante las cuales tu tráfico se transfiere desde el punto A hasta el punto B después de que se han aplicado los filtros.

Proxy inverso (para aplicaciones)

Un proxy inverso se encuentra al frente de los servidores web y reenvía las solicitudes del cliente (por ejemplo, un navegador web) a dichos servidores web. Los proxy inversos se implementan normalmente para ayudar a aumentar la seguridad, el rendimiento y la fiabilidad. Cuando se utiliza un proxy inverso junto con proveedores de seguridad de identidad y de punto final, puede utilizarse para conceder acceso a la red a aplicaciones basadas en la web.

Cloudflare One incluye uno de los proxy inversos más utilizados del mundo, que procesa más de 1390 millones de solicitudes de DNS cada día.

Conector de aplicaciones (para aplicaciones)

Para aplicaciones privadas o no basadas en la web, los equipos de TI pueden instalar un daemon ligero en su infraestructura y crear una conexión solo de salida al perímetro de servicio. Estos conectores de aplicaciones posibilitan la conectividad a los servidores web HTTP, servidores SSH, escritorios remotos y otras aplicaciones o protocolos sin exponer las aplicaciones a posibles ataques.

Cloudflare One incluye Cloudflare Tunnel. Los usuarios pueden instalar un daemon ligero que crea un túnel encriptado entre su servidor web de origen y el centro de datos más cercano de Cloudflare sin abrir ningún puerto de entrada público.

Cliente de dispositivo (para usuarios)

Para llevar el tráfico de los dispositivos, incluidos portátiles y teléfonos, al perímetro de servicio para su filtrado y acceso a una red privada, los usuarios pueden instalar un cliente. Este cliente, o “agente de itinerancia”, actúa como un proxy de reenvío que dirige el tráfico del dispositivo, en su totalidad o en parte, al perímetro de servicio.

Cloudflare One incluye WARP, un cliente de dispositivo que utilizan millones de usuarios de todo el mundo y está disponible para iOS, Android, ChromeOS, Mac, Linux, y Windows.

Usa tus propias direcciones IP o alquílalas (para sucursales, centros de datos y nubes)

Dependiendo de las capacidades del perímetro de servicio/red del proveedor del SASE, las organizaciones pueden decidir usar sus propias direcciones IP (Bring-your-own IP, BYOIP) o alquilarlas para hacer posible la conectividad a la red entera mediante anuncios de BGP.

Cloudflare One incluye BYOIP y opciones de alquiler de IP, las cuales implican rangos de anuncios en nuestra red Anycast entera.

Túneles de red (para sucursales, centros de datos y nubes)

La mayoría del hardware o de los dispositivos de hardware virtual que están en los perímetros de una red física pueden admitir uno o múltiples tipos de mecanismos de túneles estándares de la industria, como GRE e IPsec. Estos túneles pueden establecerse en el perímetro de servicio desde sucursales, centro de datos y nubes públicas para habilitar la conectividad a nivel de red.

Cloudflare One incluye las opciones de túnel Anycast GRE e IPsec, que se configuran como túneles tradicionales de punto a punto, pero conceden conexión automática a la red Anycast completa de Cloudflare para facilitar la gestión y redundancia. Estas opciones también facilitan la conectividad desde los dispositivos SD-WAN existentes, que pueden habilitar una configuración sencilla de manejar o un túnel completamente automatizado.

Conexión directa (para sucursales y centros de datos)

Una opción final de acceso rápido para redes con grandes necesidades de fiabilidad y capacidad es conectarlas directamente con el perímetro de servicio, bien mediante una conexión cruzada física/última milla o mediante una interconexión virtual a través de un proveedor de tejido virtual.

Cloudflare One incluye Cloudflare Network Interconnect (CNI), que posibilita que te conectes a la red de Cloudflare mediante una conexión física directa o una conexión virtual a través de algún asociado. Cloudflare for Offices lleva CNI directamente a tus instalaciones físicas para facilitar aún más la conectividad.

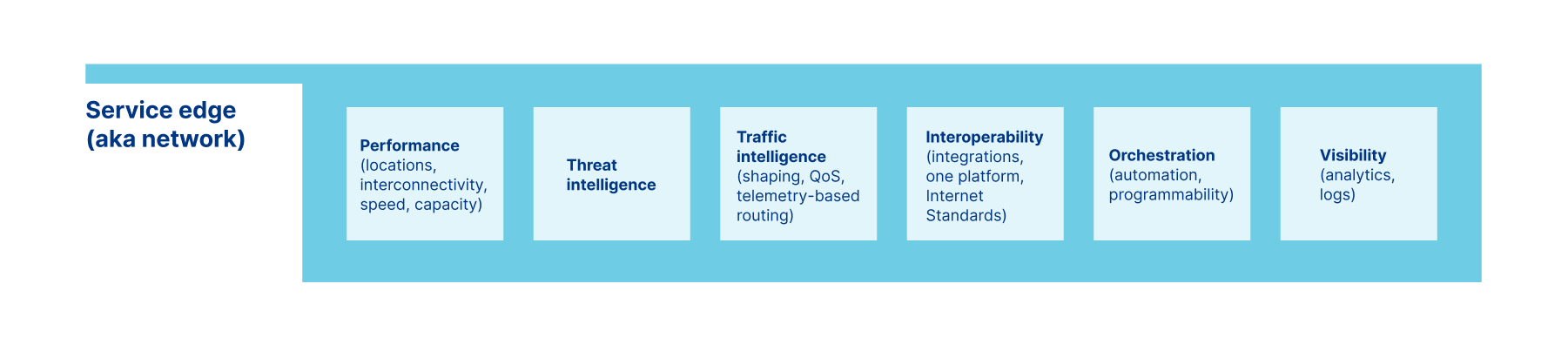

Perímetro de servicio: la red que lo hace posible

Las funciones de acceso seguro necesitan algún sitio en donde operar. En el modelo de arquitectura perimetral tradicional, ese lugar era un estante de cajas de hardware en una oficina corporativa o centro de datos; con SASE, se trata de una red distribuida que está situada lo más cerca posible de los usuarios y las aplicaciones en cualquier lugar del mundo. Pero no todos los perímetros de servicio son iguales: para que una plataforma de SASE ofrezca una buena experiencia a sus usuarios, aplicaciones y redes, la red subyacente tiene que ser rápida, inteligente, interoperable, programable y transparente. Estudiemos cada una de estas capacidades de plataforma en mayor detalle.

Rendimiento: ubicaciones, interconectividad, velocidad, capacidad

Históricamente, los equipos de TI han tenido que hacer difíciles concesiones entre la seguridad y el rendimiento. Estas podrían incluir determinar qué tráfico enviar a una ubicación central para el filtrado de seguridad y si hacerlo, así como qué funciones de seguridad habilitar para equilibrar el rendimiento con la sobrecarga de procesamiento. Con SASE, esas concesiones ya no son necesarias, siempre y cuando el perímetro de servicios sea:

Disperso geográficamente: es importante tener ubicaciones de perímetro de servicio lo más cerca posible de donde estén tus usuarios y aplicaciones, lo que cada vez más significa potencialmente en cualquier lugar del mundo.

Interconectado: tu perímetro de servicio tiene que estar interconectado con otras redes, incluyendo proveedores de tránsito principales, nube y de SaaS, para ofrecer una conectividad fiable y rápida a los destinos a donde finalmente dirigirá el tráfico.

Rápido: a medida que aumentan las expectativas de la experiencia del usuario, tu perímetro de servicio tiene que mantener el ritmo. Muchos factores influyen en el rendimiento percibido de la aplicación, desde la disponibilidad de conectividad rápida a Internet de última milla al impacto de filtrado de seguridad y pasos de encriptación o desencriptación, de manera que los proveedores de SASE tienen que emprender una estrategia integral sobre la medición y la mejora del rendimiento de la red.

Alta capacidad: con un modelo de arquitectura de SASE, no deberías necesitar nunca pensar en la planificación de la capacidad de tus funciones de seguridad, “qué tamaño de caja comprar” es una pregunta del pasado. Esto significa que tu perímetro de servicio necesita tener suficiente capacidad en cada ubicación a donde puede llegar tu tráfico de red, y la habilidad de equilibrar la carga del tráfico de manera inteligente para utilizar esa capacidad de manera eficiente en todo el perímetro de servicio.

Cloudflare One está creado sobre la red global de Cloudflare, que abarca a más de 270 ciudades en más de 100 países, más de 10 500 redes interconectadas y más de 140 Tbps de capacidad.

Información sobre el tráfico: definición, QoS, enrutamiento basado en telemetría

Además de los atributos de rendimiento inherentes de una red/un perímetro de servicio, también es importante poder influir en el tráfico según las características de tu red individual. Las técnicas como la definición de tráfico, la calidad de servicio (quality of service, QoS) y el enrutamiento basado en la telemetría pueden mejorar aún más el rendimiento del tráfico en el perímetro de servicio de seguridad priorizando el ancho de banda para aplicaciones críticas y el enrutamiento evitando la congestión, la latencia y otros problemas por las rutas intermedias.

Cloudflare One incluye Argo Smart Routing, que optimiza el tráfico de las capas 3 a 7 para enrutar de manera inteligente evitando congestión, pérdida de paquetes y otros problemas de Internet. La hoja de ruta de Cloudflare One incluye más definición del tráfico y capacidades de QoS.

Información sobre amenazas

Para respaldar las funciones de acceso seguro, tu perímetro de servicio necesita una entrada de actualización continua de información que incluya tipos de ataques conocidos y nuevos en todas las capas de los niveles del modelo OSI. La capacidad de integrar entradas de amenazas de terceros es un buen comienzo, pero la información nativa de amenazas del tráfico que fluye por el perímetro de servicio es todavía más potente.

Cloudflare One incluye información sobre amenazas recopilada de las más de 20 millones de propiedades de Internet en la red de Cloudflare, que continuamente se reincorpora a nuestras políticas de acceso seguro para mantener a los clientes protegidos contra amenazas emergentes.

Interoperabilidad: integraciones, estándares y habilidad de integración

Tu plataforma SASE sustituirá a muchos de los componentes de tu arquitectura de red antigua, pero puedes decidir mantener algunas de tus herramientas actuales e introducir nuevas en el futuro. Tu perímetro de servicio tiene que ser compatible con tus proveedores de conectividad, hardware y herramientas actuales para poder habilitar la migración sin problemas a SASE.

Al mismo tiempo, el perímetro de servicio también debe ayudarte a seguir a la vanguardia con la nueva tecnología y estándares de seguridad, como por ejemplo TLS 1.3 y HTTP3. También debe ser totalmente integrable, de manera que los servicios trabajen conjuntamente para generar mejores resultados que los que podría conseguir una pila de soluciones de punto por sí sola.

Cloudflare One se integra con plataformas como soluciones de proveedor de identidad y protección de punto final, recursos SD-WAN, proveedores de interconexión y herramientas de incidentes de seguridad y gestión de eventos. (Security Incident and Event Management, SIEM). Las herramientas actuales de seguridad y de TI pueden utilizarse junto con Cloudflare One con un trabajo de integración mínimo.

Cloudflare también es líder en hacer avanzar los estándares de Internet y de redes. Es probable que nuestro equipo de investigación haya influido en cualquier nuevo estándar y protocolo de la web.

Cloudflare One también es totalmente integrable, lo que te permite comenzar con un caso de uso y agregar capas de funcionalidad adicional para crear un efecto “1 + 1 = 3” para tu red.

Orquestación: automatización y programabilidad

Implementar y gestionar tu configuración de SASE puede ser complejo después de que la escala aumente más allá de unos pocos usuarios, aplicaciones y ubicaciones. Tu perímetro de servicio debe ofrecer automatización y programabilidad completas, incluida la capacidad de gestionar tu infraestructura como código con herramientas como Terraform.

Cloudflare One incluye soporte completo de API y Terraform para implementar y gestionar fácilmente la configuración.

Visibilidad: análisis y registros

Tu equipo debe tener visibilidad completa de todo el tráfico que se enruta a través del perímetro de servicio. En el modelo clásico de seguridad del perímetro, los equipos de TI y seguridad contaban con visibilidad al configurar intervenciones en la red en las pocas ubicaciones en donde el tráfico entraba y salía de la red corporativa. Dado que las aplicaciones empiezan a abandonar los centros de datos y los usuarios trabajan fuera de las oficinas, se ha hecho mucho más complicado conseguir acceso a estos datos. Al contar con una arquitectura de SASE, todo tu tráfico se enruta a través de un perímetro de servicio con un solo panel de control, por lo que puedes recuperar esa visibilidad, tanto mediante formatos comunes como datos de flujo y capturas de paquetes, como mediante registros y análisis profundos.

Todos los componentes de acceso seguro de Cloudflare One generan análisis y registros muy completos que se pueden evaluar directamente en el panel de control de Cloudflare One o enviarse a las herramientas de SIEM para análisis avanzados.

Comienza tu implementación de SASE con Cloudflare One

Durante la próxima semana, anunciaremos nuevas funciones que aumentan aún más las capacidades de la plataforma Cloudflare One, para que hacer realidad la visión de SASE sea aún más fácil para tu equipo. Consulta las novedades en nuestra página de inicio de la Innovation Week aquí o ponte contacto con nosotros para empezar hoy.