Si vous êtes responsable de la sécurité, des réseaux ou de l'informatique, vous avez très probablement entendu les termes Zero Trust, Secure Access Service Edge (SASE) et Secure Service Edge (SSE) pour décrire une nouvelle approche de l'architecture des réseaux d'entreprise. Ces infrastructures définissent une vague de technologies qui transformera fondamentalement la manière dont les réseaux d'entreprise sont construits et exploités . Toutefois, ces termes sont souvent utilisés de manière interchangeable et incohérente, et il peut être facile de s'égarer dans un océan de mots à la mode et de perdre de vue les objectifs inhérents à ces termes : proposer une expérience plus sûre, plus rapide et plus fiable pour vos utilisateurs finaux, vos applications et vos réseaux. Aujourd'hui, nous allons décomposer chacun de ces concepts (Zero Trust, SASE et SSE) et présenter les composants essentiels indispensables pour atteindre ces objectifs. Une version continuellement actualisée de ce contenu est disponible dans notre centre d'apprentissage, ici.

Qu'est-ce que le Zero Trust ?

L'approche Zero Trust est un modèle de sécurité informatique qui exige une vérification stricte de l'identité de chaque personne et chaque appareil tentant d'accéder aux ressources d'un réseau privé, qu'ils se trouvent à l'intérieur ou à l'extérieur du périmètre du réseau. Il s'oppose ainsi au modèle de sécurité périmétrique traditionnel, dans lequel les utilisateurs peuvent accéder aux ressources lorsqu'ils ont obtenu l'autorisation d'accéder au réseau – également appelé architecture du « château entouré de douves ».

En termes simples, la sécurité traditionnelle des réseaux informatiques fait confiance à toute personne et tout appareil présent à l'intérieur du réseau, tandis qu'une architecture Zero Trust ne fait confiance à aucune personne, ni aucun appareil. Vous pouvez en apprendre davantage sur la sécurité Zero Trust ici.

Qu'est-ce que l'architecture Secure Access Service Edge (SASE) ?

Gartner a présenté l'architecture SASE comme l'infrastructure permettant de déployer une architecture Zero Trust à l'échelle de n'importe quelle organisation. Le modèle SASE réunit des fonctionnalités de réseau étendu défini par logiciel (SD-WAN) et un certain nombre de fonctions de sécurité réseau, toutes accessibles et gérées depuis une plateforme cloud unique. SASE permet ainsi aux employés de s'authentifier et se connecter en toute sécurité aux ressources internes, où qu'ils soient, et donne aux organisations un meilleur contrôle sur le trafic et les données entrant et sortant sur leur réseau interne.

La composante d'accès sécurisé (« Secure Access ») de l'architecture SASE comprend la définition de politiques de sécurité Zero Trust pour les appareils et les applications des utilisateurs, ainsi que pour le trafic des succursales, des datacenters et du cloud. La composante de services en périphérie (« Service Edge ») permet à l'ensemble du trafic, quel que soit son emplacement, de transiter par les contrôles Secure Access, sans nécessiter de réacheminement vers un « moyeu » central dans lequel ces contrôles sont appliqués. Vous pouvez en apprendre davantage sur le modèle SASE ici.

Security Service Edge

Le terme SSE, également proposé par Gartner, désigne un sous-ensemble de la fonctionnalité SASE ciblant spécifiquement les fonctionnalités d'application de la sécurité. Il constitue une pierre angulaire commune d'un déploiement SASE complet, permettant d'étendre les contrôles de sécurité SSE au réseau étendu (WAN) de l'entreprise, et inclut des fonctionnalités de réseau défini par logiciel telles que la régulation de flux et la qualité de service. Vous pouvez en apprendre davantage sur le SSE ici.

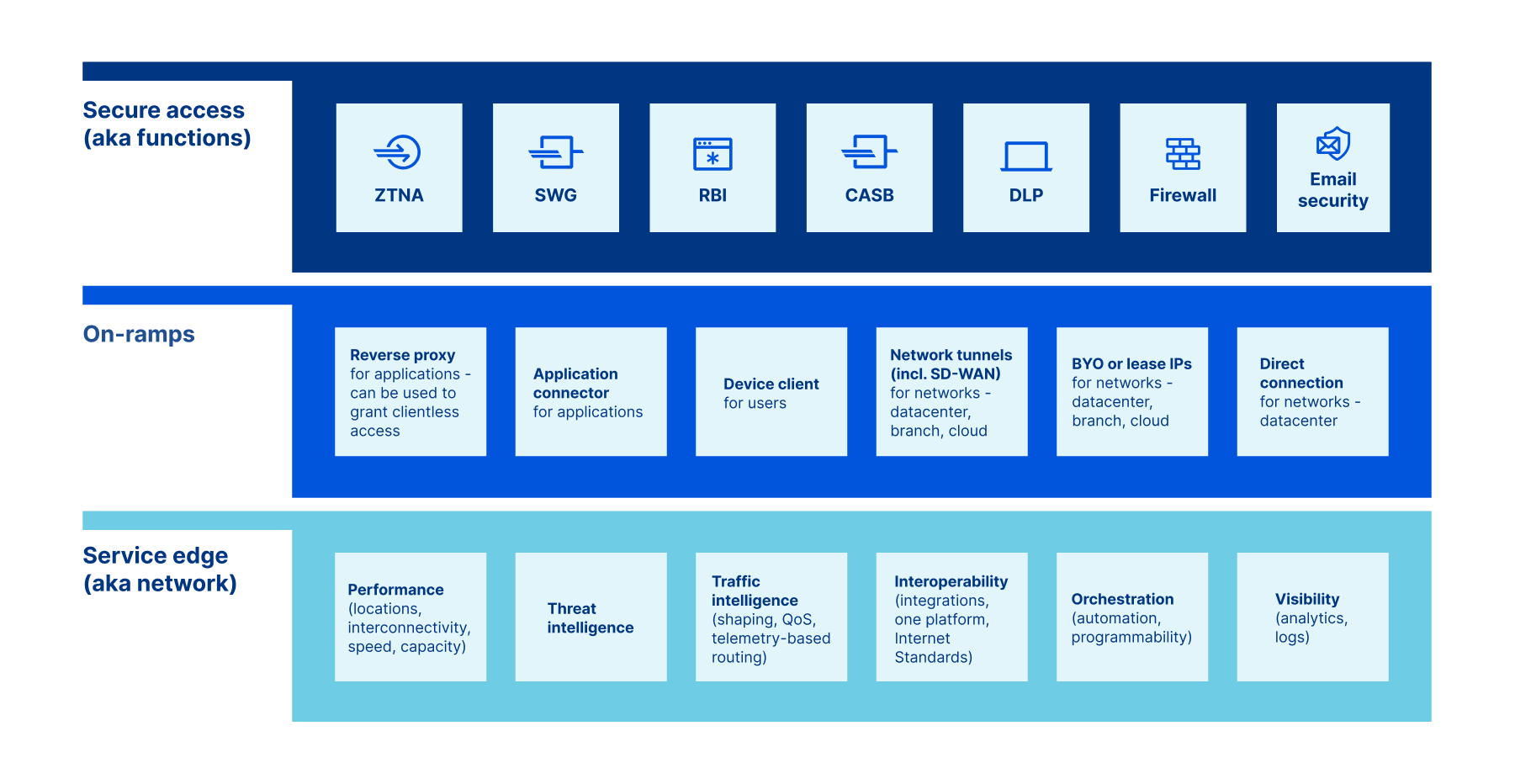

Quelles sont les composantes du modèle SASE ?

Les définitions les plus courantes du modèle SASE énumèrent un certain nombre de fonctions de sécurité telles que l'accès réseau Zero Trust (ZTNA) et le CASB (Cloud Access Security Broker), en priorisant le rôle d'une plateforme SASE. Les fonctions de sécurité sont une composante essentielle, mais ces définitions sont incomplètes : elles ne décrivent pas comment les fonctions sont mises en œuvre, ce qui est tout aussi important.

La définition complète du modèle SASE s'appuie sur cette liste de fonctions de sécurité pour inclure trois aspects distincts : l'accès sécurisé, les accès directs et la périphérie de services.

Cloudflare One : une plateforme SASE complète

Cloudflare One est une plateforme SASE complète qui réunit un ensemble exhaustif de fonctions d'accès sécurisé, avec des accès directs flexibles permettant de connecter n'importe quelles source et destination de trafic. Tout cela est mis en œuvre sur le réseau mondial de Cloudflare, qui se comporte comme une périphérie de services rapide et fiable. Et Cloudflare One répond également aux attentes des organisations qui souhaitent commencer par adopter le modèle SSE pour ensuite évoluer vers l'architecture SASE. La solution est entièrement composable, vous permettant ainsi d'en déployer des composants individuellement, afin de répondre à des scénarios d'utilisation immédiats et d'évoluer à votre rythme vers une architecture SASE complète.

Examinons maintenant plus en détail chacun des composants d'une architecture SASE et expliquons comment Cloudflare One les met en œuvre.

Accès sécurisé : fonctions de sécurité

Les fonctions d'accès sécurisé sont déployées sur votre trafic pour préserver la sécurité de vos utilisateurs, vos applications, votre réseau et vos données. Dans un modèle Input/Process/Output (IPO), vous pouvez considérer l'accès sécurisé comme les processus qui surveillent votre trafic et agissent sur lui.

Accès réseau Zero Trust (ZTNA)

L'accès réseau Zero Trust (ZTNA) est la technologie qui permet de déployer un modèle de sécurité Zero Trust en exigeant une vérification stricte pour chaque utilisateur et chaque appareil avant de les autoriser à accéder aux ressources internes. Comparée aux réseaux privés virtuels (VPN) traditionnels, qui autorisent l'accès à l'ensemble d'un réseau local en une seule fois, l'approche ZTNA autorise uniquement l'accès à l'application spécifique demandée et refuse, par défaut, l'accès aux applications et aux données.

Le modèle ZTNA peut coopérer avec d'autres fonctions de sécurité des applications, telles que les pare-feu d'applications web, la protection contre les attaques DDoS et la gestion des bots, afin de fournir une protection complète pour les applications sur l'Internet public. D'autres d'informations sur l'approche ZTNA sont disponibles ici.

Cloudflare One inclut Cloudflare Access, une solution ZTNA qui s'exécute en mode client ou sans client pour autoriser l'accès aux applications autohébergées et SaaS.

Cloudflare One includes a ZTNA solution, Cloudflare Access, which operates in client-based or clientless modes to grant access to self-hosted and SaaS applications.

Cloudflare One includes a ZTNA solution, Cloudflare Access, which operates in client-based or clientless modes to grant access to self-hosted and SaaS applications.

Passerelle web sécurisée (SWG)

Une passerelle web sécurisée s'exécute entre un réseau d'entreprise et Internet pour appliquer des politiques de sécurité et protéger les données des entreprises. Que le trafic provienne de l'appareil d'un utilisateur, d'une succursale ou d'une application, les passerelles web sécurisées offrent des couches de protection, notamment le filtrage des URL, la détection et le blocage des logiciels malveillants et le contrôle des applications. À mesure qu'un pourcentage toujours croissant du trafic réseau des entreprises migre des réseaux privés vers Internet, le déploiement de passerelles web sécurisées est devenu vital pour préserver la sécurité des appareils, des réseaux et des données de l'entreprise face à différentes menaces pour la sécurité.

Les passerelles web sécurisées peuvent coopérer avec d'autres outils, tels que les pare-feu d'applications web et les pare-feu réseau afin de sécuriser à la fois les flux de trafic entrants et sortants sur l'ensemble du réseau d'une entreprise. Elles peuvent également s'intégrer aux solutions d'isolement de navigateur à distance pour empêcher les logiciels malveillants et d'autres menaces d'affecter les appareils et les réseaux de l'entreprise, sans bloquer complètement l'accès des utilisateurs aux ressources Internet. D'autres informations sur les passerelles web sécurisées sont disponibles ici.

Cloudflare One includes a SWG solution, Cloudflare Gateway, which provides DNS, HTTP, and Network filtering for traffic from user devices and network locations.

Cloudflare One includes a SWG solution, Cloudflare Gateway, which provides DNS, HTTP, and Network filtering for traffic from user devices and network locations.

Cloudflare One inclut une solution de passerelle web sécurisée, Cloudflare Gateway, qui assure le filtrage du trafic DNS, HTTP et réseau depuis les appareils des utilisateurs et les emplacements réseau.

Isolement de navigateur à distance (RBI)

L'isolation de navigateur est une technologie qui permet de sécuriser l'activité de navigation en séparant le processus de chargement des pages web des appareils des utilisateurs qui affichent les pages web. De cette façon, le code potentiellement malveillant des pages web ne s'exécute pas sur l'appareil de l'utilisateur, ce qui évite que les infections par logiciels malveillants et d'autres cyberattaques n'affectent les appareils des utilisateurs et les réseaux internes.

Cloudflare One includes Browser Isolation. In contrast to legacy remote browser approaches, which send a slow and clunky version of the web page to the user, Cloudflare Browser Isolation draws an exact replica of the page on the user’s device, and then delivers that replica so quickly that it feels like a regular browser.

Cloudflare One includes Browser Isolation. In contrast to legacy remote browser approaches, which send a slow and clunky version of the web page to the user, Cloudflare Browser Isolation draws an exact replica of the page on the user’s device, and then delivers that replica so quickly that it feels like a regular browser.

L'isolation de navigateur à distance coopère avec d'autres fonctions d'accès sécurisé. Par exemple, les équipes de sécurité peuvent configurer les politiques de la passerelle web sécurisée pour isoler automatiquement le trafic vers les sites web connus ou potentiellement suspects. D'autres informations sur l'isolation de navigateur sont disponibles ici.

Cloudflare One inclut une fonctionnalité d'isolation de navigateur. Contrairement aux solutions existantes de navigateur à distance, qui transmettent à l'utilisateur une version lente et poussive d'une page web, l'isolation de navigateur de Cloudflare crée une réplique exacte de la page sur l'appareil de l'utilisateur, puis transmet cette réplique si rapidement que l'expérience s'apparente à celle d'un navigateur normal.

Agent de sécurité des accès au cloud (CASB)

Un CASB (Cloud Access Security Broker) analyse, détecte et surveille continuellement les failles de sécurité dans les applications SaaS. Les organisations utilisent les CASB pour :

Cloudflare One includes an API-driven CASB which gives comprehensive visibility and control over SaaS apps, so you can easily prevent data leaks and compliance violations.

Cloudflare One includes an API-driven CASB which gives comprehensive visibility and control over SaaS apps, so you can easily prevent data leaks and compliance violations.

La sécurité des données – par exemple, veiller à ce qu'un fichier ou un dossier ne soit pas accidentellement partagé publiquement via Dropbox

L'activité des utilisateurs – par exemple, diffuser une alerte en cas de modification suspecte des autorisations d'un utilisateur dans Workday à 2 heures du matin

Les erreurs de configuration – par exemple, empêcher que les enregistrements Zoom ne deviennent accessibles au public

La conformité – par exemple, suivre et identifier les personnes qui ont modifié les permissions de branches Bitbucket

Shadow IT – par exemple, détecter les utilisateurs qui se sont inscrits avec leur adresse e-mail professionnelle pour utiliser une application non approuvée

Les CASB orientés API tirent parti des intégrations d'API avec différentes applications SaaS, et leur connexion ne demande que quelques minutes. Un CASB peut également être utilisé en tandem avec l'isolation de navigateur à distance pour détecter, puis empêcher les comportements indésirables des applications SaaS approuvées et non approuvées – par exemple, désactiver la possibilité de télécharger des fichiers ou de copier du texte depuis des documents. D'autres informations sur les CASB sont disponibles ici.

DLP capabilities for Cloudflare One are coming soon. These will include the ability to check data against common patterns like PII, label and index specific data you need to protect, and combine DLP rules with other Zero Trust policies.

DLP capabilities for Cloudflare One are coming soon. These will include the ability to check data against common patterns like PII, label and index specific data you need to protect, and combine DLP rules with other Zero Trust policies.

Cloudflare One inclut un CASB orienté API offrant une visibilité intégrale et un contrôle total des applications SaaS, afin de vous permettre d'éviter facilement les fuites de données et les violations de la conformité.

Protection contre la perte de données (DLP)

Cloudflare One includes Magic Firewall, a firewall-as-a-service that allows you to filter any IP traffic from a single control plane and (new!) enforce IDS policies across your traffic.

Cloudflare One includes Magic Firewall, a firewall-as-a-service that allows you to filter any IP traffic from a single control plane and (new!) enforce IDS policies across your traffic.

Les outils de prévention des pertes de données détectent et empêchent l'exfiltration de données (déplacement des données sans l'autorisation de l'entreprise) ou la destruction de données. De nombreuses solutions de prévention des pertes de données analysent le trafic réseau et les appareils constituant des « points de terminaison » internes afin d'identifier les fuites ou pertes d'informations confidentielles, telles que les numéros de carte de crédit et les données à caractère personnel. Une solution de prévention des pertes de données emploie un certain nombre de techniques pour détecter les données sensibles, notamment l'analyse des empreintes numériques des données, la correspondance de mots-clés, la correspondance de modèles et la correspondance de fichiers. D'autres informations sur la solution de prévention des pertes de données sont disponibles ici.

Les fonctionnalités de prévention des pertes de données pour Cloudflare One seront disponibles prochainement. Elles offriront notamment la possibilité de vérifier les données par rapport à des modèles communs tels que les données à caractère personnel, d'identifier et d'indexer les données spécifiques que vous devez protéger et d'associer les règles de prévention des pertes de données avec d'autres politiques Zero Trust.

Firewall-as-a-Service

Cloudflare One includes Area 1 email security, which crawls the Internet to stop phishing, Business Email Compromise (BEC), and email supply chain attacks at the earliest stages of the attack cycle. Area 1 enhances built-in security from cloud email providers with deep integrations into Microsoft and Google environments and workflows.

Cloudflare One includes Area 1 email security, which crawls the Internet to stop phishing, Business Email Compromise (BEC), and email supply chain attacks at the earliest stages of the attack cycle. Area 1 enhances built-in security from cloud email providers with deep integrations into Microsoft and Google environments and workflows.

Un pare-feu en tant que service (également appelé pare-feu cloud) filtre le trafic potentiellement malveillant sans nécessiter le déploiement de matériel physique sur le réseau du client. D'autres informations sur le pare-feu en tant que service sont disponibles ici.

Cloudflare One inclut Magic Firewall, un pare-feu en tant que service qui vous permet de filtrer tout le trafic IP depuis un plan de contrôle unique et (c'est une nouveauté !) d'appliquer des stratégies IDS à l'ensemble de votre trafic.

Sécurité des e-mails

La sécurité des e-mails consiste à prévenir les cyberattaques lancées par e-mail et les communications indésirables. Elle couvre à la fois la protection contre les prises de contrôle des comptes de messagerie, la protection des domaines contre l'usurpation d'identité, l'arrêt des attaques par hameçonnage (phishing), la prévention de la fraude, la prévention de la propagation de logiciels malveillants, le filtrage des courriers indésirables et l'utilisation du chiffrement pour protéger le contenu des e-mails contre la consultation par les personnes non autorisées.

Les outils de sécurité des e-mails peuvent être utilisés conjointement à d'autres fonctions d'accès sécurisé, notamment la prévention des pertes de données et l'isolation de navigateur à distance. Par exemple, les liens potentiellement suspects présents dans les e-mails peuvent être ouverts dans un navigateur isolé, sans bloquer les faux positifs. D'autres informations sur la sécurité des e-mails sont disponibles ici.

Cloudflare One inclut la solution de sécurité des e-mails Area 1, qui indexe le contenu d'Internet pour arrêter les attaques par hameçonnage et par compromission des adresses e-mail professionnelles, ainsi que les attaques sur la chaîne logistique dès les premières étapes du cycle de l'attaque. Area 1 améliore la sécurité intégrée des fournisseurs de messagerie dans le cloud au travers d'intégrations approfondies avec les environnements et les flux de travail de Microsoft et Google.

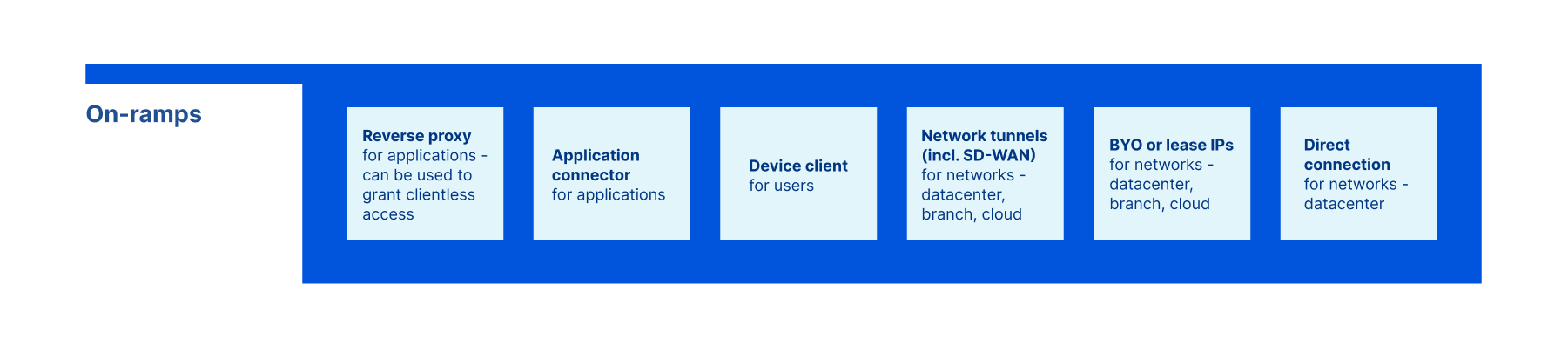

Accès directs : connectez-vous

Pour appliquer des fonctions d'accès sécurisé à votre trafic, vous devez disposer de mécanismes permettant d'acheminer ce trafic depuis sa source (qu'il s'agisse d'un appareil d'utilisateur distant, d'une succursale, d'un datacenter ou du cloud) jusqu'à la périphérie de services (voir ci-dessous), où sont exécutées ces fonctions. Ces mécanismes constituent les accès directs : les entrées et les sorties dans le modèle IPO ou, en d'autres termes, les moyens par lesquels votre trafic est acheminé du point A vers le point B après l'application de filtres.

Proxy inverse (pour les applications)

Un proxy inverse est placé devant les serveurs web et transmet les requêtes des clients (par exemple, les navigateurs web) à ces serveurs web. Les solutions de proxy inverse sont généralement déployées pour améliorer la sécurité, les performances et la fiabilité. Déployé conjointement à des fournisseurs d'identité et de solutions de sécurité des points de terminaison, un proxy inverse peut être utilisé pour autoriser l'accès au réseau des applications web.

Cloudflare One inclut une des solutions reverse proxy les plus utilisées au monde, traitant chaque jour plus de 1,39 milliard de requêtes DNS.

Connecteur d'applications (pour les applications)

Pour les applications privées ou les applications autres que web, les équipes informatiques peuvent installer un démon léger dans leur infrastructure et créer une connexion uniquement sortante vers la périphérie de services. Ces connecteurs d'applications permettent d'établir la connectivité aux serveurs web HTTP, aux serveurs SSH, aux bureaux à distance et à d'autres applications et protocoles sans exposer les applications à des attaques potentielles.

Cloudflare One inclut Cloudflare Tunnel. Les utilisateurs peuvent installer un démon léger qui crée un tunnel chiffré entre leur serveur web d'origine et le datacenter de Cloudflare le plus proche, sans ouvrir de ports publics entrants.

Client sur l'appareil (pour les utilisateurs)

Pour acheminer le trafic depuis les appareils (notamment les ordinateurs portables et les smartphones) vers la périphérie de services aux fins du filtrage et de l'accès aux réseaux privés, les utilisateurs peuvent installer un client. Ce client, ou « agent itinérant », se comporte comme un proxy de transfert afin de rediriger une partie ou la totalité du trafic de l'appareil vers la périphérie de services.

Cloudflare One inclut le client sur l'appareil WARP, qui compte des millions d'utilisateurs dans le monde et est disponible pour iOS, Android, ChromeOS, Mac, Linux et Windows.

Bring Your Own IP ou adresses IP louées (pour succursales, datacenters et clouds)

En fonction des capacités du réseau/de la périphérie de services d'un fournisseur de solutions SASE, les organisations peuvent opter pour l'approche Bring Your Own IP ou louer des adresses IP pour permettre la connectivité sur l'ensemble du réseau via les annonces BGP.

Cloudflare One inclut des options BYOIP et d'adresses IP louées, comprenant toutes deux des plages d'annonces sur l'ensemble de notre réseau Anycast.

Tunnels réseau (pour succursales, datacenters et clouds)

La plupart des équipements matériels ou virtuels présents aux périmètres des réseaux physiques sont capables de prendre en charge un ou plusieurs types de mécanismes de tunnellisation conformes aux spécifications de l'industrie, tels que GRE et IPsec. Ces tunnels peuvent être établis vers la périphérie de services depuis des succursales, des datacenters et des clouds publics pour déployer une connectivité au niveau du réseau.

Cloudflare One propose des options de tunnel Anycast GRE et IPsec, dont la configuration est semblable à celle de tunnels point à point traditionnels ; ils permettent toutefois l'établissement d'une connectivité automatique à l'ensemble du réseau Anycast de Cloudflare aux fins de la redondance, avec une gestion simple. Ces options offrent également une connectivité aisée depuis les équipements SD-WAN existants, permettant de simplifier, voire d'automatiser entièrement la configuration du tunnel.

Connexion directe (pour succursales et datacenters)

Une dernière méthode d'accès direct pour les réseaux ayant des besoins élevés de fiabilité et de capacité consiste à établir une connexion directe à la périphérie de services, soit via une interconnexion physique/connexion du « dernier kilomètre », soit via une interconnexion virtuelle, par l'intermédiaire d'un fournisseur d'infrastructure virtuelle.

Cloudflare One inclut Cloudflare Network Interconnect (CNI), qui vous permet d'établir une connexion au réseau de Cloudflare via une connexion physique directe ou une connexion virtuelle, par l'intermédiaire d'un partenaire. Cloudflare for Offices déploie CNI directement sur votre site physique, pour une connectivité encore plus simple.

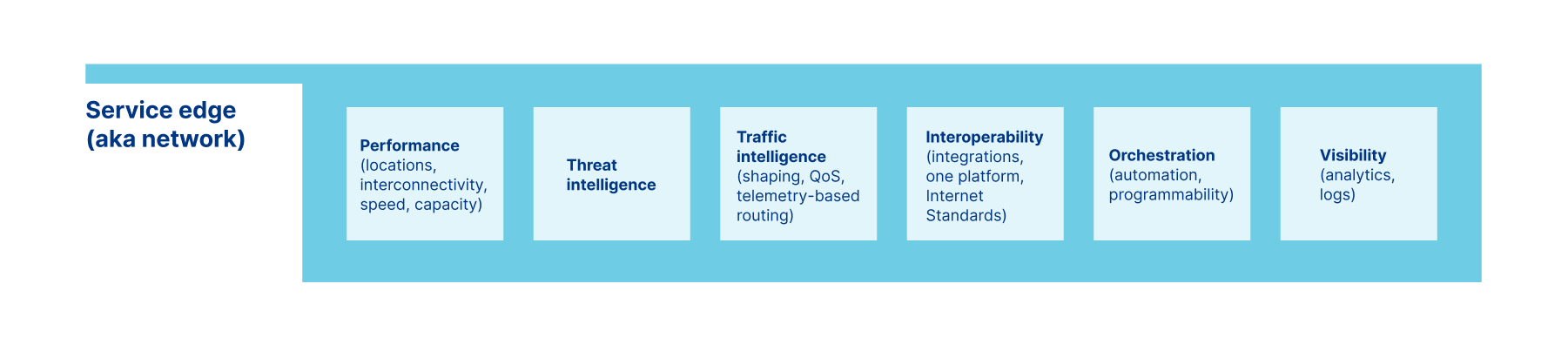

Périphérie de services : le réseau sur lequel tout repose

Les fonctions d'accès sécurisé ont besoin d'un endroit dans lequel s'exécuter. Dans le modèle traditionnel de l'architecture périmétrique, cet endroit était un rack contenant des boîtiers matériels, installé dans un bureau d'entreprise ou un datacenter ; avec le modèle SASE, il s'agit d'un réseau distribué situé au plus près des utilisateurs et des applications, où qu'ils soient dans le monde. Toutefois, toutes les périphéries de services ne se valent pas : pour qu'une plateforme SASE assure une bonne expérience pour vos utilisateurs, vos applications et vos réseaux, le réseau sous-jacent doit être rapide, intelligent, interopérable, programmable et transparent. Examinons plus en détail chacune de ces capacités de la plateforme.

Performances : sites, interconnectivité, vitesse, capacité

Historiquement, les équipes informatiques ont dû prendre des décisions difficiles pour privilégier la sécurité ou les performances. Il pouvait s'agir de décider si le trafic (et quel trafic, le cas échéant) devait être réacheminé vers un site central pour le filtrage de sécurité et quelles fonctions de sécurité seraient activées pour équilibrer le débit et la surcharge liée au traitement. Avec l'architecture SASE, ces compromis ne sont plus nécessaires, tant que la périphérie de services est :

Géographiquement disséminée : il est important de disposer de sites de périphérie de services aussi proches que possible de l'endroit où se trouvent vos utilisateurs et vos applications, ce qui signifie chaque jour davantage n'importe où dans le monde.

Interconnectée : votre périphérie de service doit être interconnectée avec d'autres réseaux, notamment les principaux fournisseurs de transit, de cloud et de solutions SaaS, afin d'offrir une connectivité fiable et rapide aux destinations vers lesquelles vous acheminez finalement le trafic.

Rapide : à l'heure où les attentes en matière d'expérience utilisateur augmentent continuellement, votre service doit être à la hauteur. La performance perçue des applications est influencée par de nombreux facteurs, de la disponibilité d'une connectivité Internet du « dernier kilomètre » rapide à l'impact du filtrage de sécurité et des étapes de chiffrement/déchiffrement. Les fournisseurs de solutions SASE doivent donc adopter une approche globale de la mesure et de l'amélioration de la performance du réseau.

Doté d'une capacité élevée : avec un modèle d'architecture SASE, vous ne devriez jamais avoir à réfléchir à la planification de la capacité de vos fonctions de sécurité : « Quel modèle de boîtier acheter ? » est désormais une question du passé. Cela signifie que votre périphérie de services doit disposer d'une capacité suffisante sur chaque site où peut affluer votre trafic réseau, ainsi que de la capacité d'équilibrer intelligemment la charge du trafic pour utiliser efficacement cette capacité sur l'ensemble de la périphérie de services.

Cloudflare One repose sur le réseau mondial de Cloudflare, qui s'étend à plus de 270 villes dans plus de 100 pays, compte plus de 10 500 réseaux interconnectés et offre une capacité supérieure à 140 Tb/s.

Informations sur le trafic : régulation de flux, qualité de service, routage basé sur la télémétrie

Outre les attributs de performance inhérents à un réseau/une périphérie de services, il est également important de pouvoir influencer le trafic en fonction des caractéristiques de votre réseau individuel. Les techniques telles que la régulation de flux, la qualité de service et le routage basé sur la télémétrie permettent d'améliorer encore les performances du trafic à la périphérie de services de sécurité en priorisant la bande passante pour les applications critiques et en évitant les phénomènes d'encombrement et de latence, ainsi que les autres problèmes présents sur les chemins intermédiaires.

Cloudflare One inclut le routage intelligent Argo, qui optimise le trafic des couches 3 à 7 pour acheminer intelligemment les données en évitant les phénomènes d'encombrement, les pertes de paquets et les autres problèmes sur Internet. Des fonctionnalités supplémentaires de régulation de flux et de qualité de service font partie de la feuille de route de Cloudflare One.

Informations sur les menaces

Pour soutenir l'exécution des fonctions d'accès sécurisé, votre périphérie de services doit disposer d'un flux d'informations continuellement mises à jour, incluant les types d'attaques connus et nouveaux sur toutes les couches de la pile OSI. La possibilité d'intégrer des flux d'informations sur les menaces de tiers est un début prometteur, mais les informations natives sur les menaces extraites du trafic acheminé à la périphérie de services sont encore plus puissantes.

Cloudflare One inclut des informations sur les menaces recueillies sur les plus de 20 millions de propriétés Internet hébergées sur le réseau de Cloudflare, qui sont ensuite continuellement intégrées à nos politiques d'accès sécurisé afin de protéger les clients contre les menaces émergentes.

Interopérabilité : intégrations, normes et composabilité

Votre plateforme SASE remplacera de nombreux composants de votre architecture réseau existante, mais êtes libre de choisir de conserver certains de vos outils existants et d'en déployer de nouveaux à l'avenir. Votre périphérie de services doit être compatible avec vos fournisseurs de connectivité, votre matériel et vos outils existants, afin de permettre une migration fluide vers le modèle SASE.

Par ailleurs, votre périphérie de services doit également vous aider à conserver votre avance sur les nouvelles technologies et normes de sécurité, telles que TLS 1.3 et HTTP3. Elle doit également être entièrement composable, et tous les services doivent travailler ensemble pour générer de meilleurs résultats que ne le ferait une pile de solutions dédiées.

Cloudflare One s'intègre aux plateformes telles que les solutions de fournisseur d'identité et de protection des points de terminaison, les équipements SD-WAN, les fournisseurs d'interconnexion et les outils SIEM (Security Incident and Event Management). Les outils informatiques et de sécurité existants peuvent être utilisés conjointement à Cloudflare One, avec un minimum d'opérations d'intégration.

Cloudflare est également un leader du développement des normes relatives à Internet et aux réseaux. L'élaboration de tout nouveau protocole ou norme web a probablement été influencée par notre équipe de recherche.

Cloudflare One est également entièrement composable, vous permettant ainsi de commencer par un scénario d'utilisation, puis d'ajouter des fonctionnalités supplémentaires pour créer un effet « 1+1=3 » pour votre réseau.

Orchestration : automatisation et programmabilité

Le déploiement et la gestion de votre configuration SASE peuvent s'avérer complexes lorsque vous évoluez au-delà d'un nombre restreint d'utilisateurs, d'applications et de sites. Votre périphérie de services doit offrir une automatisation et une programmabilité complètes, ainsi que la possibilité de gérer votre infrastructure en tant que code avec des outils tels que Terraform.

Cloudflare One inclut la prise en charge complète d'API et de Terraform pour faciliter le déploiement et la gestion des configurations.

Visibilité : analyses de données et journaux

Votre équipe doit disposer d'une visibilité totale sur l'ensemble du trafic acheminé par la périphérie de services. Dans le modèle de sécurité périmétrique conventionnel, les équipes informatiques et de sécurité pouvaient acquérir une visibilité en configurant des TAP réseau aux quelques endroits où le trafic entrait et sortait du réseau de l'entreprise. Lorsque les applications ont quitté les datacenters et que les utilisateurs ont quitté les bureaux, il est devenu beaucoup plus difficile d'accéder à ces données. Avec une architecture SASE, puisque l'ensemble de votre trafic est acheminé via une périphérie de services avec un plan de contrôle unique, vous pouvez retrouver cette visibilité – à la fois via des formats familiers comme les données de flux et les captures de paquets, ainsi que dans des journaux et des données analytiques riches.

Tous les composants d'accès sécurisé de Cloudflare One génèrent des données analytiques et des journaux riches qui peuvent être évalués directement dans le tableau de bord Cloudflare One ou exportés vers des outils SIEM, à des fins d'analyses avancées des données.

Accomplissez les premiers pas de votre parcours SASE avec Cloudflare One

Au cours de la semaine à venir, nous annoncerons le lancement de nouvelles fonctionnalités conçues pour enrichir les fonctionnalités de la plateforme Cloudflare One, afin de permettre à votre équipe de concrétiser encore plus facilement la vision du modèle SASE. Vous pouvez nous suivre ici, sur la page d'accueil de la Semaine de l'innovation, ou nous contacter pour commencer dès aujourd'hui.