Se sei un responsabile della sicurezza, della rete o dell'IT, molto probabilmente avrai sentito i termini Zero Trust, Secure Access Service Edge (SASE) e Secure Service Edge (SSE) utilizzati per descrivere un nuovo approccio all'architettura di rete aziendale. Queste strutture stanno plasmando un'ondata di tecnologia che cambierà radicalmente il modo in cui le reti aziendali sono costruite e gestite, tuttavia questi termini spesso vengono usati in modo intercambiabile e incoerente. Può essere facile perdersi in un mare di parole d'ordine e perdere di vista gli obiettivi di queste strutture: un'esperienza più sicura, più veloce e più affidabile per gli utenti finali, le applicazioni e le reti. Oggi analizzeremo ciascuno di questi concetti, Zero Trust, SASE e SSE e delineeremo i componenti critici necessari per raggiungere questi obiettivi. Una versione sempre attuale di questo contenuto è disponibile presso il Centro di apprendimento qui.

Cos'è la strategia Zero Trust?

Zero Trust è un modello di sicurezza IT che richiede la rigorosa verifica dell'identità per ogni persona e dispositivo che tenta di accedere alle risorse su una rete privata, indipendentemente dal fatto che si trovi all'interno o all'esterno del perimetro della rete. Ciò è in contrasto con il tradizionale modello di sicurezza basato sul perimetro, in cui gli utenti sono in grado di accedere alle risorse una volta concesso l'accesso alla rete, nota anche come architettura "castello e fossato".

In parole povere: la tradizionale sicurezza della rete IT si fida di chiunque e di qualsiasi cosa all'interno della rete. Un'architettura Zero Trust non si fida di niente e di nessuno. Puoi scoprire di più sulla sicurezza Zero Trust qui.

Cos'è il Secure Access Service Edge (SASE)?

Gartner ha introdotto SASE come struttura atta a implementare un'architettura Zero Trust in qualsiasi organizzazione. SASE combina funzionalità di rete definite dal software con una serie di funzioni di sicurezza della rete, il tutto fornito da un'unica piattaforma cloud. In questo modo, SASE consente ai dipendenti di autenticarsi e connettersi in modo sicuro alle risorse interne da qualsiasi luogo e offre alle organizzazioni un migliore controllo sul traffico e sui dati che entrano ed escono dalla loro rete interna.

Il componente Secure Access di SASE include la definizione di criteri di sicurezza Zero Trust tra i dispositivi e le applicazioni degli utenti, nonché sul traffico tra filiali, datacenter e cloud. Il componente Service Edge consente a tutto il traffico, indipendentemente dalla posizione, di passare attraverso i controlli di accesso protetto — senza richiedere il trasporto di ritorno a un "hub" centrale dove vengono applicati tali controlli. Puoi scoprire di più su SASE qui.

Cos'è il Security Service Edge (SSE)?

SSE, anch'esso coniato da Gartner, è un sottoinsieme della funzionalità SASE focalizzata specificamente sulle capacità di applicazione della sicurezza. È un trampolino di lancio comune per un'implementazione SASE completa, che estende i controlli di sicurezza SSE alla Wide Area Network (WAN) aziendale e include funzionalità di rete definite dal software come il modellamento del traffico e la qualità del servizio. Puoi scoprire di più su SSE qui.

Com'è costruito SASE?

Le definizioni più comunemente disponibili di SASE elencano una serie di funzioni di sicurezza come Zero Trust Network Access (ZTNA) e Cloud Access Security Broker (CASB), concentrandosi su ciò che deve fare una piattaforma SASE. Le funzioni di sicurezza sono un pezzo fondamentale della storia, ma queste definizioni sono incomplete: manca una descrizione su come vengono raggiunte le funzioni, un aspetto altrettanto importante

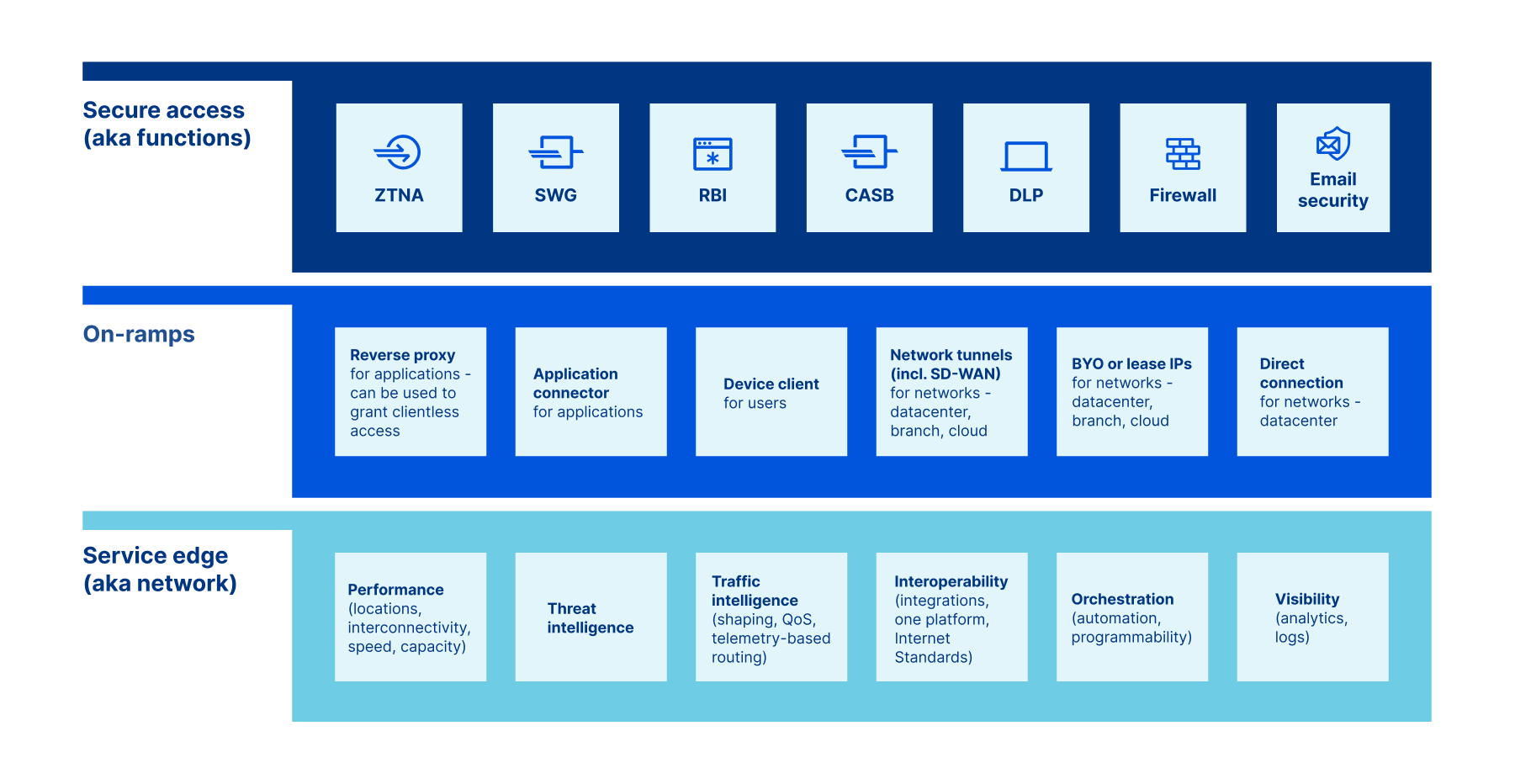

La definizione completa di SASE si basa su questo elenco di funzioni di sicurezza per includere tre aspetti distinti: accesso sicuro, on-ramps e service edge.

Cloudflare One: una piattaforma SASE completa

Cloudflare One è una piattaforma SASE completa che combina un set olistico di funzioni di accesso sicuro con on-ramp flessibili per connettere qualsiasi sorgente e destinazione di traffico, il tutto fornito sulla rete globale di Cloudflare che funge da service edge incredibilmente veloce e affidabile. Per le organizzazioni che vogliono iniziare con SSE come trampolino di lancio verso SASE anche Cloudflare One si adatta perfettamente. È completamente componibile, quindi i componenti possono essere distribuiti singolarmente per affrontare casi d'uso immediati e creare un'architettura SASE completa secondo i propri ritmi.

Analizziamo più in dettaglio ciascuno dei componenti di un'architettura SASE e spieghiamo come vengono forniti da Cloudflare One.

Accesso sicuro: funzioni di sicurezza

Le funzioni di accesso sicuro operano attraverso il traffico per proteggere utenti, applicazioni, rete e dati. In un modello input/processo/output (IPO), si può pensare all'accesso sicuro come a una serie di processi che monitorano e agiscono sul traffico.

Zero Trust Network Access (ZTNA)

Zero Trust Network Access è la tecnologia che consente di implementare un modello di sicurezza Zero Trust richiedendo una verifica rigorosa per ogni utente e ogni dispositivo prima di autorizzarlo ad accedere alle risorse interne. Rispetto alle tradizionali reti private virtuali (VPN), che concedono l'accesso a un'intera rete locale contemporaneamente, ZTNA concede l'accesso solo all'applicazione specifica che viene richiesta e nega l'accesso alle applicazioni e ai dati per impostazione predefinita.

ZTNA può lavorare insieme ad altre funzioni di sicurezza delle applicazioni, come Firewall per applicazioni Web, Protezione da attacchi DDoS e gestione dei bot, per fornire una protezione completa per le applicazioni su Internet pubblico. Maggiori informazioni su ZTNA qui.

Cloudflare One include una soluzione ZTNA, Cloudflare Access, che opera in modalità client-based o clientless per garantire l'accesso alle applicazioni self-hosted e SaaS.

Cloudflare One includes a ZTNA solution, Cloudflare Access, which operates in client-based or clientless modes to grant access to self-hosted and SaaS applications.

Cloudflare One includes a ZTNA solution, Cloudflare Access, which operates in client-based or clientless modes to grant access to self-hosted and SaaS applications.

Secure Web Gateway (SWG)

Un gateway Web sicuro opera tra una rete aziendale e Internet per applicare le politiche di sicurezza e proteggere i dati aziendali. Indipendentemente dal fatto che il traffico provenga da un dispositivo utente, una filiale o un'applicazione, gli SWG forniscono livelli di protezione tra cui filtraggio URL, rilevamento e blocco di malware e controllo delle applicazioni. Poiché il traffico di rete aziendale in percentuale sempre più elevata si sposta dalle reti private a Internet, l'implementazione di SWG è diventata fondamentale per mantenere i dispositivi, le reti e i dati aziendali al sicuro da una varietà di minacce alla sicurezza.

Gli SWG possono essere abbinati ad altri strumenti tra cui Firewall per applicazioni Web e Firewall di rete per proteggere i flussi di traffico in entrata e in uscita attraverso una rete aziendale. Possono anche essere integrati con Browser Isolation remoto (RBI) per impedire a malware e altri attacchi di colpire i dispositivi e le reti aziendali, senza bloccare completamente l'accesso degli utenti alle risorse Internet. Maggiori informazioni su SWG qui.

Cloudflare One includes a SWG solution, Cloudflare Gateway, which provides DNS, HTTP, and Network filtering for traffic from user devices and network locations.

Cloudflare One includes a SWG solution, Cloudflare Gateway, which provides DNS, HTTP, and Network filtering for traffic from user devices and network locations.

Cloudflare One include una soluzione SWG, Cloudflare Gateway, che fornisce filtri DNS, HTTP e di rete per il traffico proveniente dai dispositivi degli utenti e dai percorsi di rete.

Remote Browser Isolation (RBI)

Browser isolation è una tecnologia che mantiene sicura l'attività di navigazione separando il processo di caricamento delle pagine Web dai dispositivi degli utenti che visualizzano le pagine Web. In questo modo, il codice potenzialmente dannoso della pagina Web non viene eseguito sul dispositivo di un utente, impedendo alle infezioni da malware e ad altri attacchi informatici di colpire sia i dispositivi dell'utente che le reti interne.

Cloudflare One includes Browser Isolation. In contrast to legacy remote browser approaches, which send a slow and clunky version of the web page to the user, Cloudflare Browser Isolation draws an exact replica of the page on the user’s device, and then delivers that replica so quickly that it feels like a regular browser.

Cloudflare One includes Browser Isolation. In contrast to legacy remote browser approaches, which send a slow and clunky version of the web page to the user, Cloudflare Browser Isolation draws an exact replica of the page on the user’s device, and then delivers that replica so quickly that it feels like a regular browser.

RBI opera insieme ad altre funzioni di accesso sicuro - ad esempio, i team di sicurezza possono configurare i criteri di Secure Web Gateway per isolare automaticamente il traffico verso siti Web noti o potenzialmente sospetti. Ulteriori informazioni su Browser Isolation qui.

Cloudflare One comprende Browser Isolation. Contrariamente agli approcci dei vecchi browser remoti, che inviano all'utente una versione lenta e goffa della pagina Web, l'isolamento del browser Cloudflare disegna una replica esatta della pagina sul dispositivo dell'utente, quindi consegna quella replica così rapidamente che sembra un browser normale.

Cloud Access Security Broker (CASB)

Il cloud access security broker (CASB) esegue la scansione, rileva e monitora continuamente i problemi di sicurezza nelle applicazioni SaaS. Le organizzazioni utilizzano CASB per:

Cloudflare One includes an API-driven CASB which gives comprehensive visibility and control over SaaS apps, so you can easily prevent data leaks and compliance violations.

Cloudflare One includes an API-driven CASB which gives comprehensive visibility and control over SaaS apps, so you can easily prevent data leaks and compliance violations.

Sicurezza dei dati - ad es. garantire che un file o una cartella errati non vengano condivisi pubblicamente su Dropbox

Attività dell'utente - ad es. avviso in caso di modifica delle autorizzazioni utente sospette in Workday alle 2:00

Configurazioni errate - ad es. impedire che le registrazioni di Zoom diventino accessibili al pubblico

Conformità - ad es. monitoraggio e segnalazione di chi ha modificato le autorizzazioni del ramo Bitbucket

Shadow IT - ad es. rilevazione degli utenti che si sono registrati per un'applicazione non approvata con la loro e-mail di lavoro

I CASB basati su API sfruttano le integrazioni API con varie applicazioni SaaS e richiedono solo pochi minuti per connettersi. Il CASB può anche essere utilizzato in tandem con Browser Isolation remoto (RBI) per rilevare e quindi prevenire comportamenti indesiderati alle applicazioni SaaS sia approvate che non autorizzate, come disabilitare la possibilità di scaricare file o copiare testo da documenti. Maggiori informazioni su CASB qui.

DLP capabilities for Cloudflare One are coming soon. These will include the ability to check data against common patterns like PII, label and index specific data you need to protect, and combine DLP rules with other Zero Trust policies.

DLP capabilities for Cloudflare One are coming soon. These will include the ability to check data against common patterns like PII, label and index specific data you need to protect, and combine DLP rules with other Zero Trust policies.

Cloudflare One include CASB basato su API che offre visibilità e controllo completi sulle app SaaS, in modo da poter prevenire facilmente fughe di dati e violazioni della conformità.

Prevenzione contro la perdita dei dati

Cloudflare One includes Magic Firewall, a firewall-as-a-service that allows you to filter any IP traffic from a single control plane and (new!) enforce IDS policies across your traffic.

Cloudflare One includes Magic Firewall, a firewall-as-a-service that allows you to filter any IP traffic from a single control plane and (new!) enforce IDS policies across your traffic.

Gli strumenti di prevenzione della perdita di dati rilevano e prevengono l'esfiltrazione dei dati (dati che si spostano senza l'autorizzazione dell'azienda) o la distruzione dei dati. Molte le soluzioni DLP analizzano il traffico di rete e i dispositivi "endpoint" interni per identificare la fuga o la perdita di informazioni riservate come numeri di carte di credito e informazioni di identificazione personale (PII). DLP utilizza una serie di tecniche per rilevare i dati sensibili, tra cui l'impronta digitale dei dati, la corrispondenza delle parole chiave, la corrispondenza dei modelli e la corrispondenza dei file. Altro su DLP qui.

DLP e le sue funzionalità per Cloudflare One saranno presto disponibili. Tali funzionalità includeranno la possibilità di controllare i dati rispetto a modelli comuni come PII, etichettare e indicizzare dati specifici che è necessario proteggere e combinare le regole DLP con altre politiche Zero Trust.

Firewall-as-a-Service

Cloudflare One includes Area 1 email security, which crawls the Internet to stop phishing, Business Email Compromise (BEC), and email supply chain attacks at the earliest stages of the attack cycle. Area 1 enhances built-in security from cloud email providers with deep integrations into Microsoft and Google environments and workflows.

Cloudflare One includes Area 1 email security, which crawls the Internet to stop phishing, Business Email Compromise (BEC), and email supply chain attacks at the earliest stages of the attack cycle. Area 1 enhances built-in security from cloud email providers with deep integrations into Microsoft and Google environments and workflows.

Il firewall come servizio, noto anche come cloud firewall, filtra il traffico potenzialmente dannoso senza richiedere la presenza di un hardware fisico all'interno di una rete del cliente. Maggiori informazioni sul firewall come servizio qui.

Cloudflare One comprende Magic Firewall, un firewall come servizio che consente di filtrare qualsiasi traffico IP da un singolo piano di controllo e (novità!) di applicare le politiche IDS a tutto il traffico.

Sicurezza e-mail

La sicurezza della posta elettronica è una pratica per prevenire gli attacchi informatici basati su email e comunicazioni non desiderate. Comprende la protezione delle caselle di posta dall'acquisizione, la protezione dei domini dallo spoofing, l'arresto di attacchi di phishing, la prevenzione di frodi, il blocco dei malware, il filtro dello spam e l'uso della crittografia per proteggere il contenuto delle e-mail da persone non autorizzate.

Gli strumenti di sicurezza della posta elettronica possono essere utilizzati insieme ad altre funzioni di accesso sicuro, tra cui DLP e Browser Isolation remoto (RBI) - ad esempio, i collegamenti potenzialmente sospetti nelle e-mail possono essere lanciati in un browser isolato senza bloccare i falsi positivi. Ulteriori informazioni sulla sicurezza della posta elettronica qui.

Cloudflare One comprende il sistema di sicurezza email Area 1, che esegue la scansione di Internet per bloccare gli attacchi di phishing, la compromissione email aziendale (BEC) e della catena di fornitura di posta elettronica nelle prime fasi del ciclo di attacco. Area 1 migliora la sicurezza integrata dei provider di posta elettronica nel cloud con profonde integrazioni negli ambienti e nei flussi di lavoro Microsoft e Google.

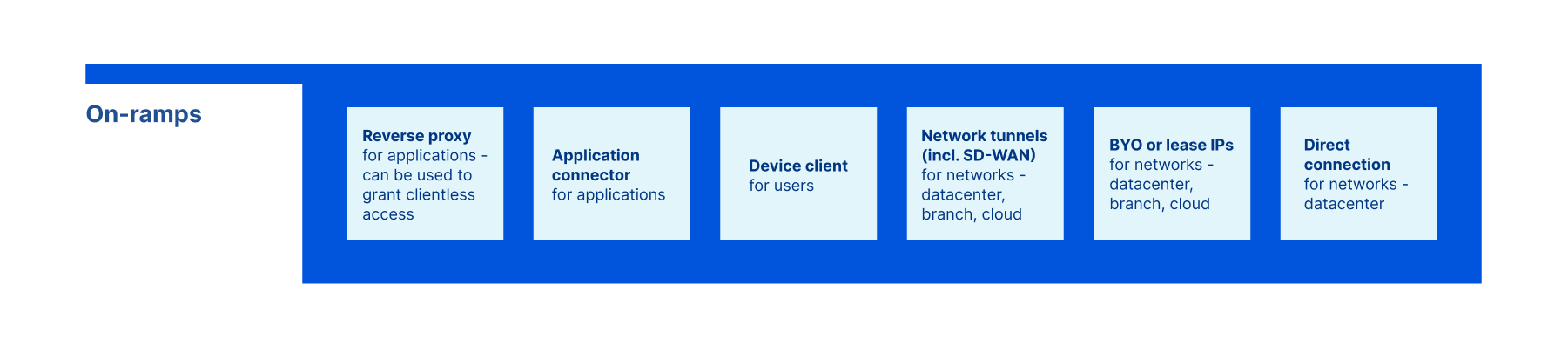

On-ramps: connettersi

Al fine di applicare funzioni di accesso sicuro al proprio traffico, sono necessari meccanismi per portare quel traffico dalla sua fonte (che sia un dispositivo utente remoto, una filiale, un datacenter o un cloud) al service edge (vedi sotto) dove operano tali funzioni . Le on-ramp sono quei meccanismi: gli input e gli output nel modello IPO, o in altre parole, i modi in cui il traffico arriva dal punto A al punto B dopo che i filtri sono stati applicati.

Proxy inverso (per applicazioni)

Un proxy inverso si trova di fronte ai server Web e inoltra le richieste dei client (ad es. un browser Web) a tali server Web. I proxy inversi generalmente vengono implementati per aumentare la sicurezza, le prestazioni e l'affidabilità. Se utilizzati in combinazione con i provider di sicurezza dell'identità e degli endpoint, è possibile utilizzare i proxy inversi per concedere l'accesso alla rete alle applicazioni basate sul Web.

Cloudflare One include uno dei proxy inversi più utilizzati al mondo, che elabora oltre 1,39 miliardi di richieste DNS al giorno.

Connettore dell'applicazione (per le applicazioni)

Per le applicazioni private o non basate sul Web, i team IT possono installare un daemon leggero nella propria infrastruttura e creare una connessione solo in uscita al perimetro del servizio. Questi connettori delle applicazioni consentono la connettività a server Web HTTP, server SSH, desktop remoti e altre applicazioni/protocolli senza esporre le applicazioni a potenziali attacchi.

Cloudflare One include Cloudflare Tunnel. Gli utenti possono installare un daemon leggero che crea un tunnel crittografato tra il server Web di origine e il datacenter più vicino di Cloudflare senza aprire alcuna porta pubblica in entrata.

Client del dispositivo (per gli utenti)

Per portare il traffico dai dispositivi, inclusi laptop e telefoni, all'edge del servizio per il filtraggio e all'accesso alla rete privata, gli utenti possono installare un client. Questo client, o "agente di roaming", funge da proxy di inoltro per indirizzare parte o tutto il traffico dal dispositivo all'edge del servizio.

Cloudflare One comprende il client del dispositivo WARP, utilizzato da milioni di utenti in tutto il mondo e disponibile per iOS, Android, ChromeOS, Mac, Linux e Windows.

Portare i propri IP personali o noleggiarli (per filiali, datacenter e cloud)

A seconda delle capacità dell'edge di rete/servizio di un provider SASE, le organizzazioni possono scegliere di portare i propri IP o noleggiare IP per abilitare l'intera connettività di rete tramite comunicazione BGP.

Cloudflare One comprende BYOIP e opzioni IP in leasing, che coinvolgono entrambe gli intervalli di comunicazione su tutta la nostra rete Anycast.

Tunnel di rete (per filiali, datacenter e cloud)

La maggior parte dei dispositivi hardware o hardware virtuali che si trovano nei perimetri della rete fisica sono in grado di supportare uno o più tipi di meccanismi di tunneling standard del settore come GRE e IPsec. Questi tunnel possono essere stabiliti fino all'edge del servizio da filiali, datacenter e cloud pubblici per abilitare la connettività a livello di rete.

Cloudflare One comprende le opzioni tunnel Anycast GRE e IPsec,che sono configurati come i tradizionali tunnel point-to-point ma garantiscono la connettività automatica all'intera rete Anycast di Cloudflare per semplificare gestione e ridondanza. Queste opzioni consentono inoltre una facile connettività dai dispositivi SD-WAN esistenti e possono consentire una configurazione del tunnel semplice da gestire o completamente automatizzata.

Connessione diretta (per filiali e datacenter)

Un'ultima opzione on-ramp per le reti con elevate esigenze di affidabilità e capacità consiste nella connessione diretta all'edge del servizio, con una connessione fisica a collegamento incrociato/ultimo miglio o un'interconnessione virtuale tramite un fornitore di fabric virtuale.

Cloudflare One comprende Interconnessione di rete Cloudflare (CNI), che consente di connetterti alla rete di Cloudflare tramite una connessione fisica diretta o una connessione virtuale tramite un partner. Cloudflare per gli uffici porta CNI direttamente nella propria sede fisica per una connettività ancora più semplice.

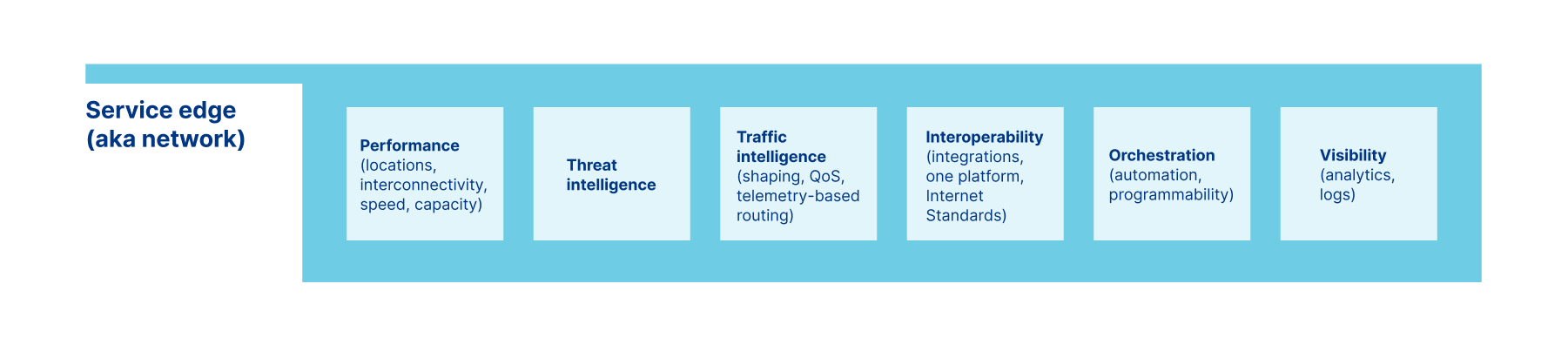

Service edge: la rete che alimenta tutto

Le funzioni di accesso sicuro hanno bisogno di una sede dove operare. Nel modello tradizionale di architettura perimetrale, tale sede era un rack di scatole hardware in un ufficio aziendale o in un datacenter; con SASE, è una rete distribuita che si trova il più vicino possibile agli utenti e alle applicazioni ovunque si trovino nel mondo. Ma non tutti i service edge sono uguali: affinché una piattaforma SASE offra una buona esperienza a utenti, applicazioni e reti, la rete sottostante deve essere veloce, intelligente, interoperabile, programmabile e trasparente. Analizziamo ciascuna di queste funzionalità della piattaforma in modo più dettagliato.

Prestazioni: posizioni, interconnettività, velocità, capacità

Storicamente, i team IT hanno dovuto prendere decisioni difficili per trovare un compromesso tra sicurezza e prestazioni. Tali decisioni potevano includere se e quale traffico trasferire verso una posizione centrale per il filtraggio di sicurezza e quali funzioni di sicurezza abilitare per bilanciare la portata con il sovraccarico dell'elaborazione. Con SASE, questi compromessi non sono più necessari, purché il vantaggio del servizio sia:

Geograficamente disperso: è importante disporre di sedi di servizio il più vicino possibile alla posizione degli utenti e delle applicazioni, il che significa potenzialmente sempre più sparse ovunque nel mondo.

Interconnesso: il service edge deve essere interconnesso con altre reti, inclusi i principali provider di transito, cloud e SaaS, al fine di fornire una connettività affidabile e veloce alle destinazioni verso cui si sta instradando il traffico.

Veloce: poiché le aspettative per l'esperienza utente continuano a crescere, il margine di servizio deve stare al passo. La percezione delle prestazioni delle applicazioni sono influenzate da molti fattori, dalla disponibilità di una connessione Internet veloce dell'ultimo miglio all'impatto dei filtri di sicurezza e delle fasi di crittografia/decodifica, quindi i fornitori SASE devono adottare un approccio olistico per misurare e migliorare le prestazioni della rete.

Alta capacità: con un modello di architettura SASE, durante la pianificazione non occorre ponderare la capacità delle funzioni di sicurezza - “che dimensione di casella comprare” è una questione del passato. Ciò significa che il proprio service edge deve avere una capacità sufficiente in ogni posizione in cui il traffico di rete può atterrare e la capacità di bilanciare il carico in modo intelligente per utilizzare tale capacità in modo efficiente attraverso il service edge.

Cloudflare One è costruito sulla rete globale di Cloudflare, che copre oltre 270 città in oltre 100 paesi, oltre 10.500 reti interconnesse e una capacità di oltre 140 Tbps.

Intelligence del traffico: shaping, QoS, routing basato sulla telemetria

Oltre alle caratteristiche prestazionali intrinseche di una rete/servizio edge, è importante anche essere in grado di influenzare il traffico in base alle caratteristiche della propria singola rete. Tecniche come il traffic shaping, la qualità del servizio (QoS) e l'instradamento basato sulla telemetria possono migliorare ulteriormente le prestazioni del traffico attraverso l'edge del servizio di sicurezza dando priorità alla larghezza di banda per le applicazioni critiche e instradando attorno a congestione, latenza e altri problemi lungo i percorsi intermedi.

Cloudflare One comprende Argo Smart Routing, che ottimizza il traffico da Livello 3 a 7 per instradare in modo intelligente la congestione, la perdita di pacchetti e altri problemi su Internet. Ulteriori funzionalità di traffic shaping e QoS sono sulla roadmap di Cloudflare One.

Intelligence delle minacce

Per potenziare le funzioni di accesso sicuro, service edge necessita di un feed di intelligence in continuo aggiornamento che includa tipi di attacco noti e nuovi su tutti i livelli dello stack OSI. La capacità di integrare i feed delle minacce di terze parti è un buon inizio, ma l'intelligence nativa sulle minacce che provengono dal traffico che attraversa il perimetro del servizio è ancora più potente.

Cloudflare One comprende informazioni sulle minacce raccolte da oltre 20 milioni di proprietà Internet sulla rete di Cloudflare, che vengono continuamente inserite nelle nostre politiche di accesso sicuro per proteggere i clienti dalle minacce emergenti.

Interoperabilità: integrazioni, standard e componibilità

La piattaforma SASE sostituirà molti dei componenti dell'architettura di rete tradizionale, ma è possibile scegliere di mantenere alcuni degli strumenti esistenti e introdurne di nuovi in futuro. Il proprio service edge deve essere compatibile con i provider di connettività, l'hardware e gli strumenti esistenti per consentire una migrazione senza problemi a SASE.

Allo stesso tempo, il service edge dovrebbe anche aiutare a stare al passo con le nuove tecnologie e gli standard di sicurezza come TLS 1.3 e HTTP3. Dovrebbe anche essere completamente abbinabile con ogni servizio con cui lavora insieme per ottenere risultati migliori rispetto a quanto potrebbe fare una singola serie di soluzioni puntuali.

Cloudflare One si integra con piattaforme tipo Identity Provider e con soluzioni di Protezione dell'Endpoint, strumenti SD-WAN, Fornitori di interconnessione e strumenti per la gestione degli incidenti e degli eventi di sicurezza (SIEMs). Gli strumenti IT e di sicurezza esistenti possono essere utilizzati insieme a Cloudflare One con un lavoro di integrazione minimo.

Cloudflare è anche leader nell'avanzamento degli standard Internet e di rete. Eventuali nuovi standard e protocolli Web sono stati probabilmente influenzati dal nostro team di ricerca.

Inoltre Cloudflare One è completamente componibile e permette di iniziare con un utilizzo e aggiungere altre funzionalità per creare un effetto "1+1=3" per la tua rete.

Orchestrazione: automazione e programmabilità

La distribuzione e la gestione della configurazione SASE può essere complessa dopo il ridimensionamento a pochi utenti, applicazioni e posizioni. Il proprio service edge dovrebbe offrire completa automazione e programmabilità, inclusa la possibilità di gestire la propria infrastruttura come codice con strumenti tipo Terraform.

Cloudflare One include il supporto completo di API e Terraform per distribuire e gestire facilmente la configurazione.4.

Visibilità: analytics and log

Il proprio team dovrebbe avere piena visibilità su tutto il routing del traffico attraverso service edge. Nel classico modello di sicurezza perimetrale, i team IT e di sicurezza potevano ottenere visibilità configurando gli accessi di rete nei pochi punti in cui il traffico entrava e usciva dalla rete aziendale. Quando le applicazioni hanno lasciato il datacenter e gli utenti hanno lasciato l'ufficio, è diventato molto più difficile ottenere l'accesso a questi dati. Con un'architettura SASE, poiché tutto il traffico viene instradato attraverso un service edge con un unico piano di controllo, si può recuperare quella visibilità, sia tramite formati familiari come dati di flusso e acquisizioni di pacchetti, sia tramite ricchi log e analitica.

Tutti i componenti di accesso sicuro di Cloudflare One generano analitica e registri avanzati che possono essere valutati direttamente nella dashboard di Cloudflare One o inseriti negli strumenti SIEM per analisi avanzate.

Inizia il tuo viaggio SASE con Cloudflare One

Nel corso della prossima settimana, annunceremo nuove funzionalità che aumenteranno ulteriormente le capacità della piattaforma Cloudflare One per rendere ancora più facile per il tuo team realizzare la visione di SASE. Puoi seguirci sulla nostra homepage della Settimana dell'Innovazione qui o contattarci per iniziare oggi stesso.