在进行 2020 年一季度的总结时,我们着手去了解 DDoS 攻击趋势在全球避难这种史无前例的时刻有无发生变化,具体发生了怎样的变化。许多国家或地区的流量自那时起增长了 50% 以上,但DDoS 攻击是不是同样也有增多?

流量增加通常见于假日季节。在假日期间,人们可能会花更多时间上网;或者购物、订餐、玩在线游戏,或者从事其他各类网上活动。对于提供各种在线服务的公司而言,使用量增多将转化为每分钟收入的增长。

这些高峰时段如果发生停机或服务质量下降,可能会导致用户流失,并在很短时间内损失大量收入。ITIC 估计,服务中断的平均成本为每分钟 5,600 美元,这可推算为每小时超过 30 万美元。因此,攻击者在假日发动更多 DDoS 攻击来借机牟利也不足为奇了。

当前的疫情有着类似的因果关系。人们不得不宅在家里,越来越依赖网络服务来完成日常事务,使互联网流量和 DDoS 攻击急剧攀升。

兴起规模较小、为时较短的攻击

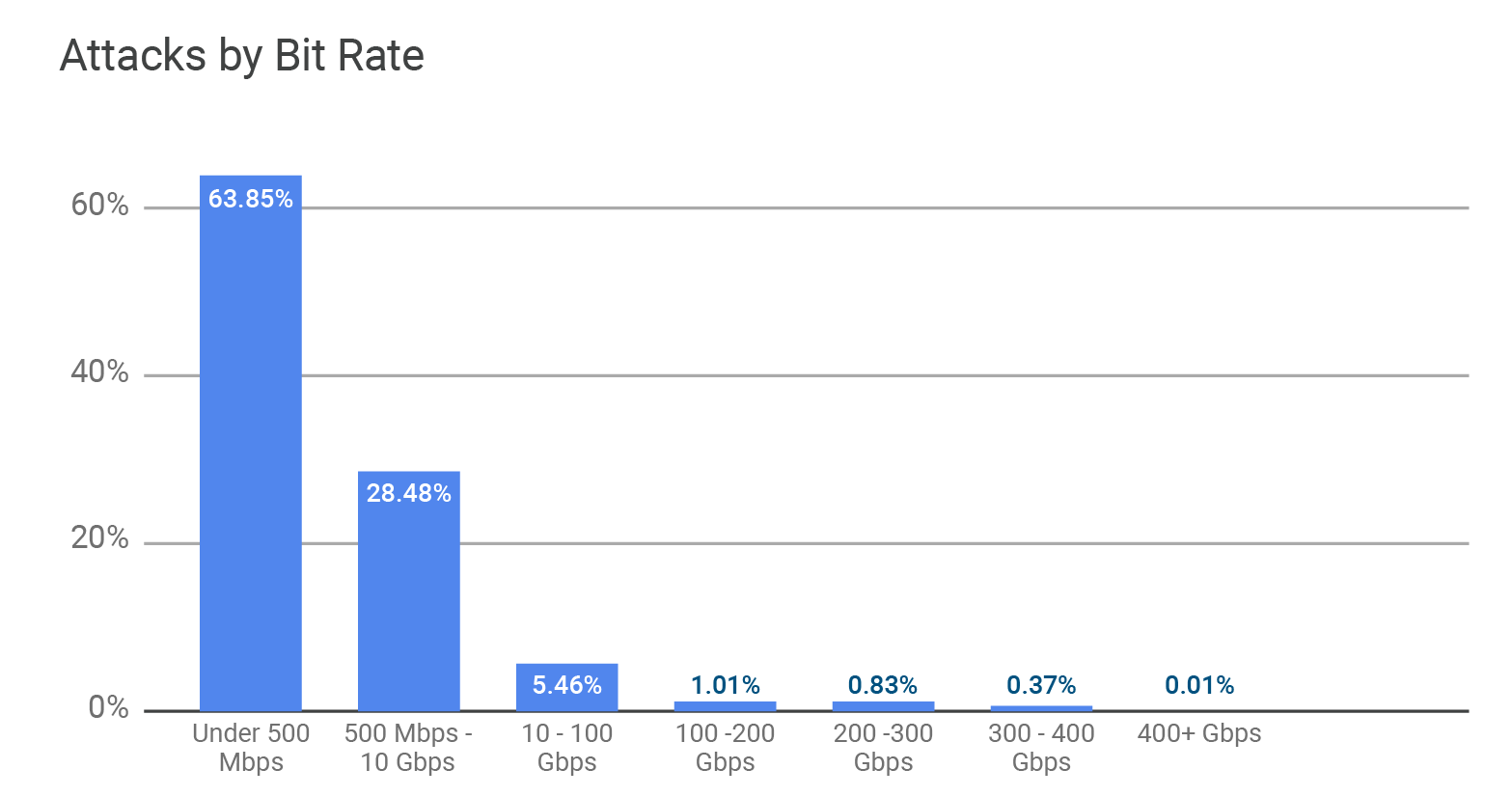

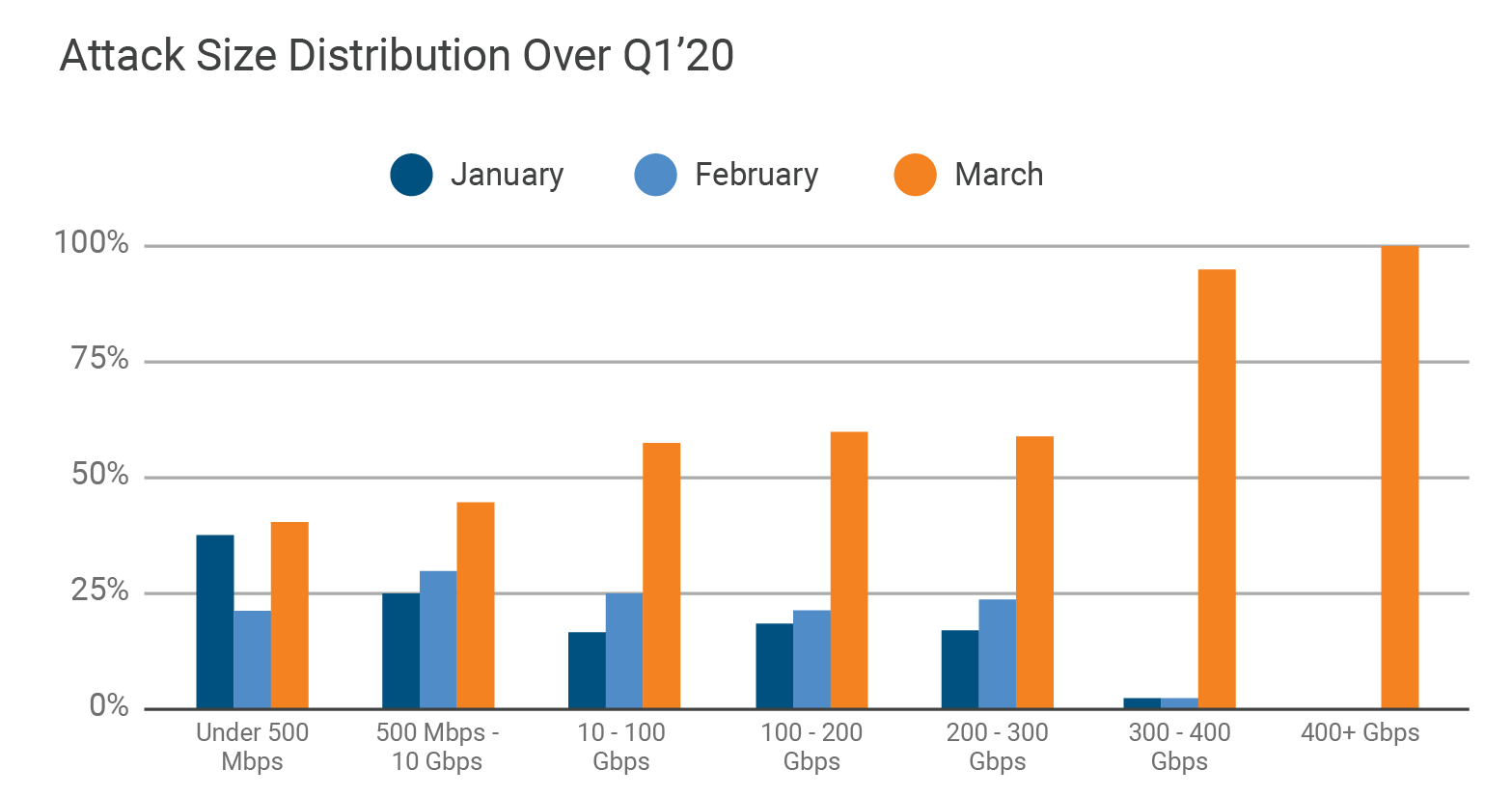

按比特率衡量,2020 年一季度观察到的攻击大多规模相对较小。如下图所示,2020 年一季度有 92% 的攻击低于 10 Gbps,而 2019 年四季度则是 84%。

深入分析就会发现,一季度 10 Gbps 以下攻击分布与上季度相比发生了一个有趣的变化。在四季度,47% 的网络层 DDoS 攻击的峰值低于 500 Mbps,而一季度则上升到了 64%。

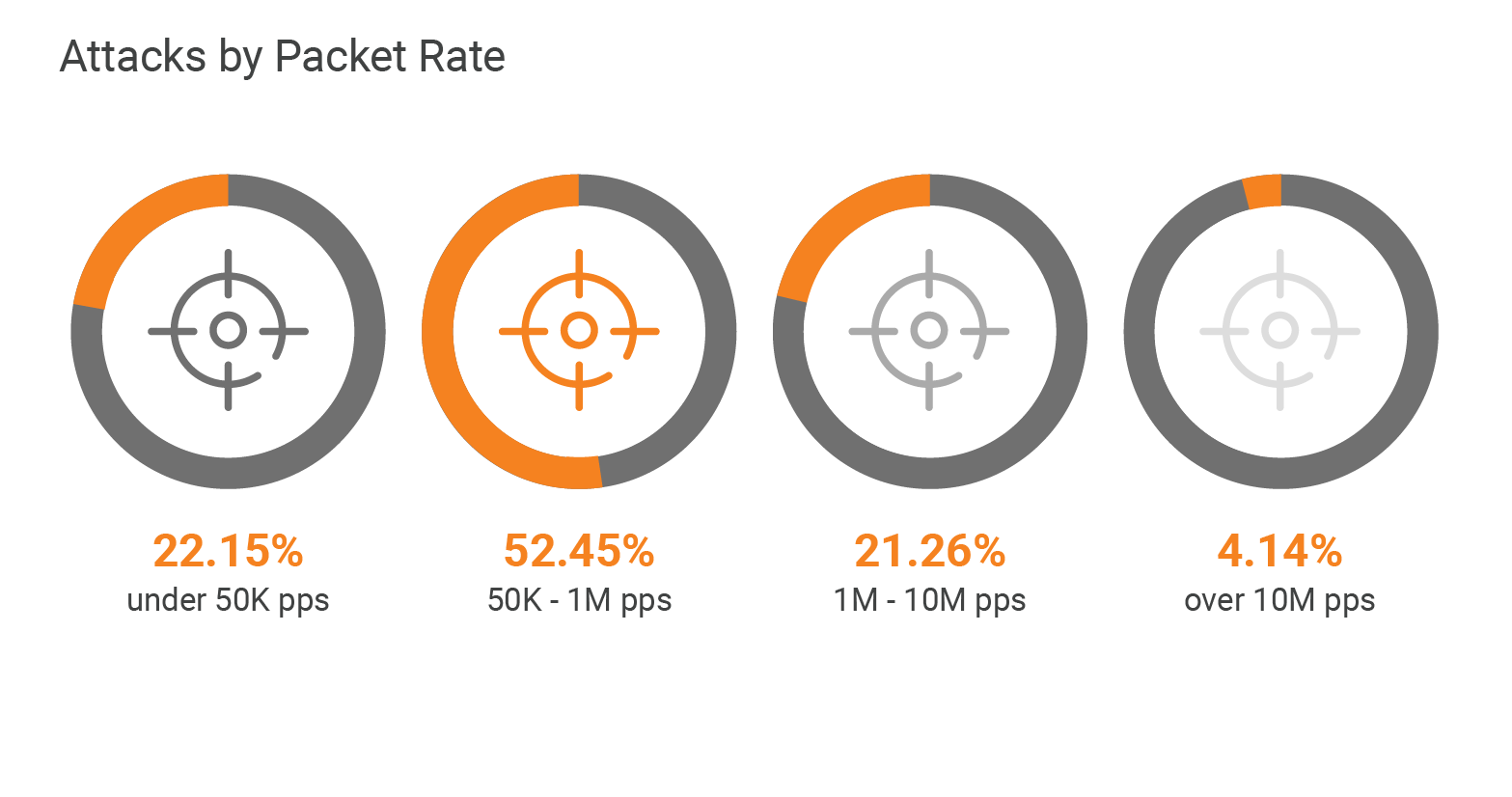

就数据包速率而言,大多数攻击的峰值都低于每秒 100 万 pps(包/秒)。从这个速率和比特率来看,攻击者不再将精力和资源集中在生成高速率洪水上(每秒比特数或数据包数)。

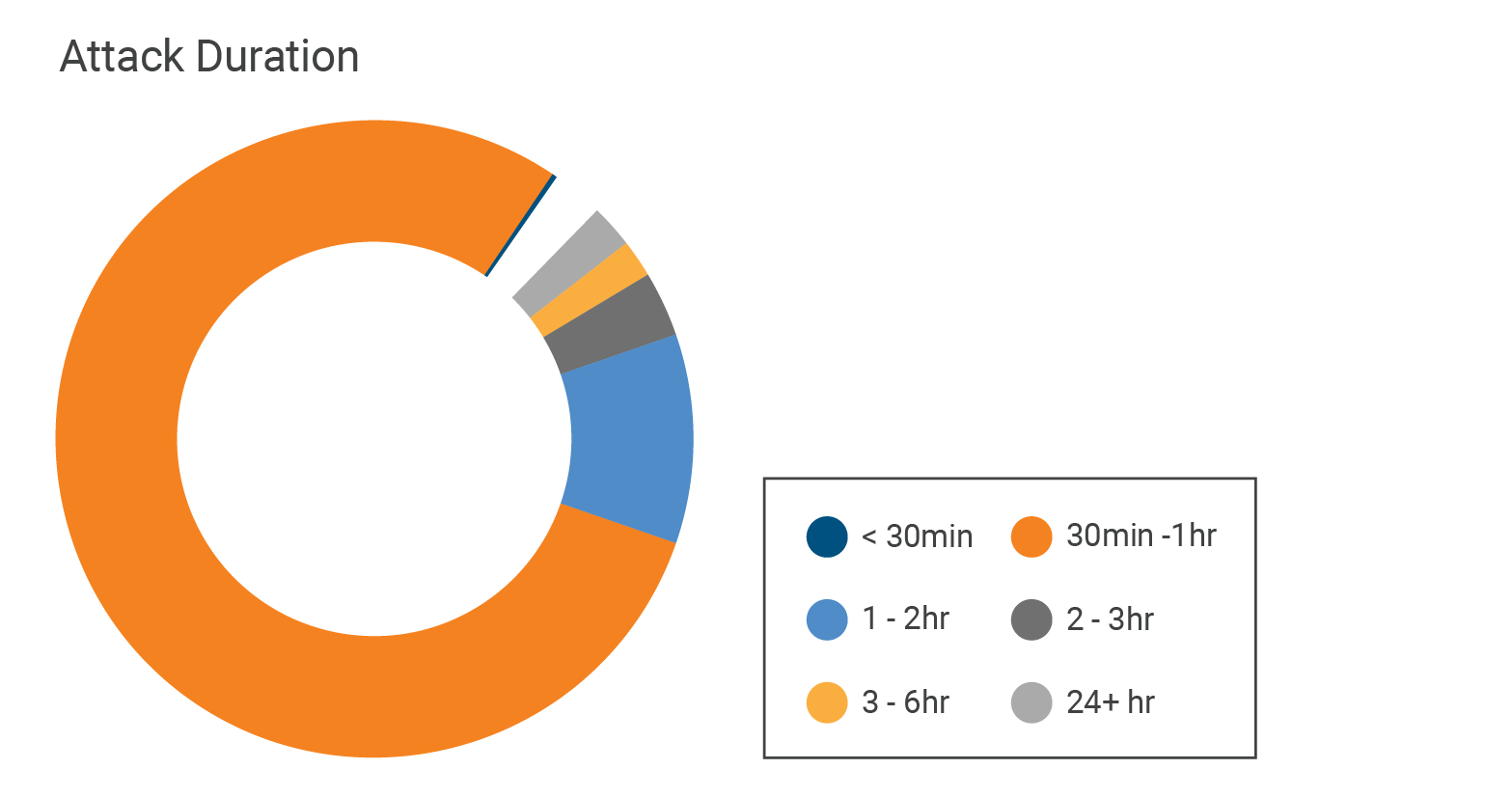

然而,不仅数据包速率和比特率在下降,攻击持续时间也在缩短。如下图所示,一季度有 79% 的 DDoS 攻击持续 30 至 60 分钟,而四季度有 60% 的攻击持续 30 分钟至 60 分钟,这个比例增加了 19%。

这三种趋势可以作如下解释:

- 发动 DDoS 攻击的代价很低,也不需要太多技术背景。DDoS 即服务工具为几无技术专长的不良行为者提供了一个潜在途径,让他们能够以经济高效的方式借助有限的带宽来快速、轻松地发动 DDoS 攻击。根据 Kaspersky 的数据,DDoS 攻击服务的费用低至 300 秒攻击(5 分钟)只需 5 美元。另外,业余攻击者可以轻松利用免费工具生成大量数据包。正如我们将在下一部分中所见,在一季度的所有 DDoS 攻击中,有将近 4% 是使用公开可用的Mirai 代码变体生成的。

- 虽然 10 Gbps 以下的攻击看起来规模很小,但仍然足以影响防护不力的互联网资产。小而快的攻击或许已证实能为攻击者带来高投资回报,他们以勒索公司赎金为目标,而不是破坏互联网资产可用性。

大规模攻击仍然存在,尽管数量变少

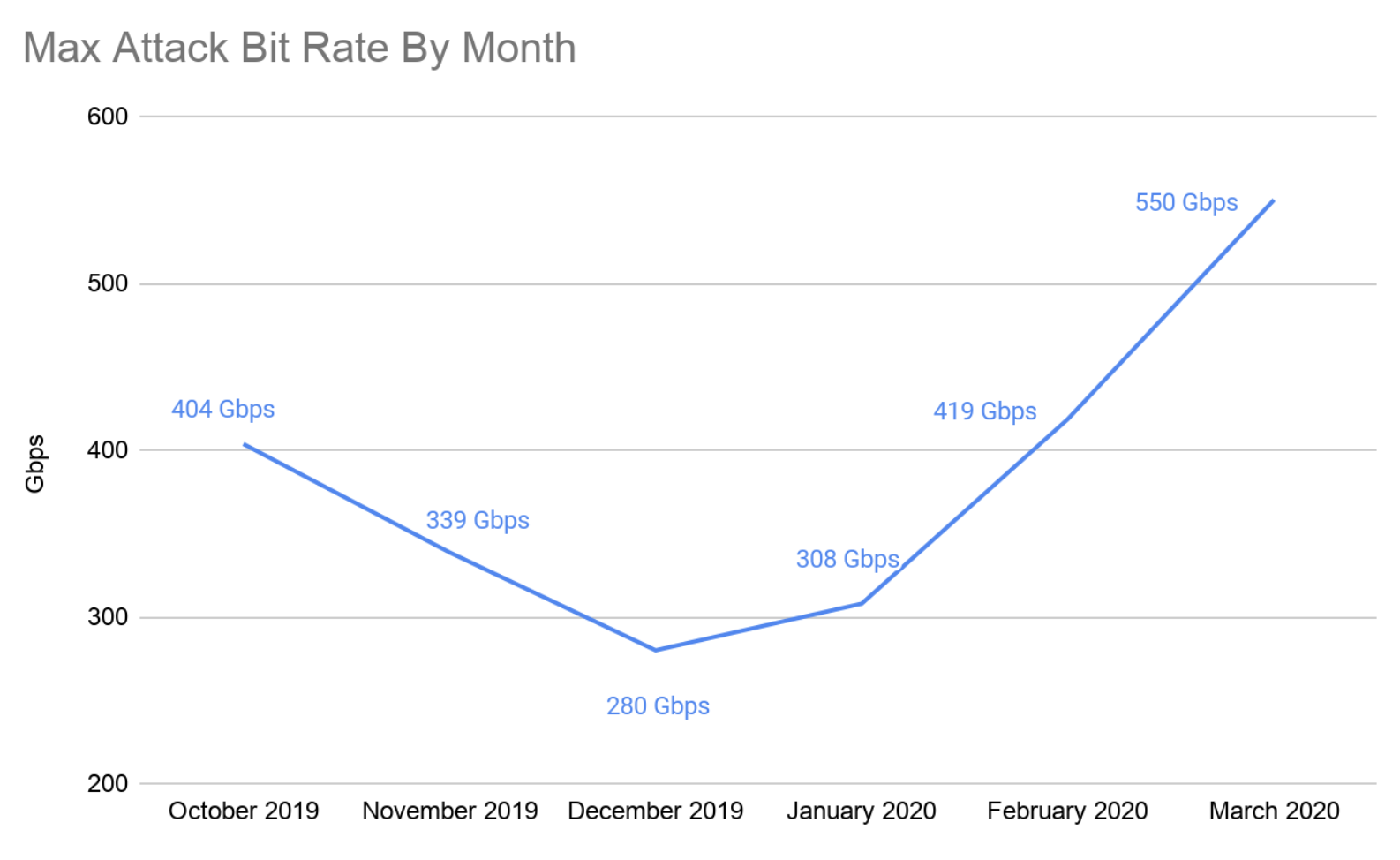

虽然 2020 年一季度观察到的大部分攻击低于 10 Gbps,但较大规模攻击依然猖獗。下图显示 Cloudflare 在 2019 年四季度和 2020 年一季度观察到并缓解的最大比特率网络层 DDoS 攻击的趋势。该季度观察到的最大规模攻击出现在 3 月份,峰值比特率刚过 550 Gbps。

若未一击得逞,那就不断尝试

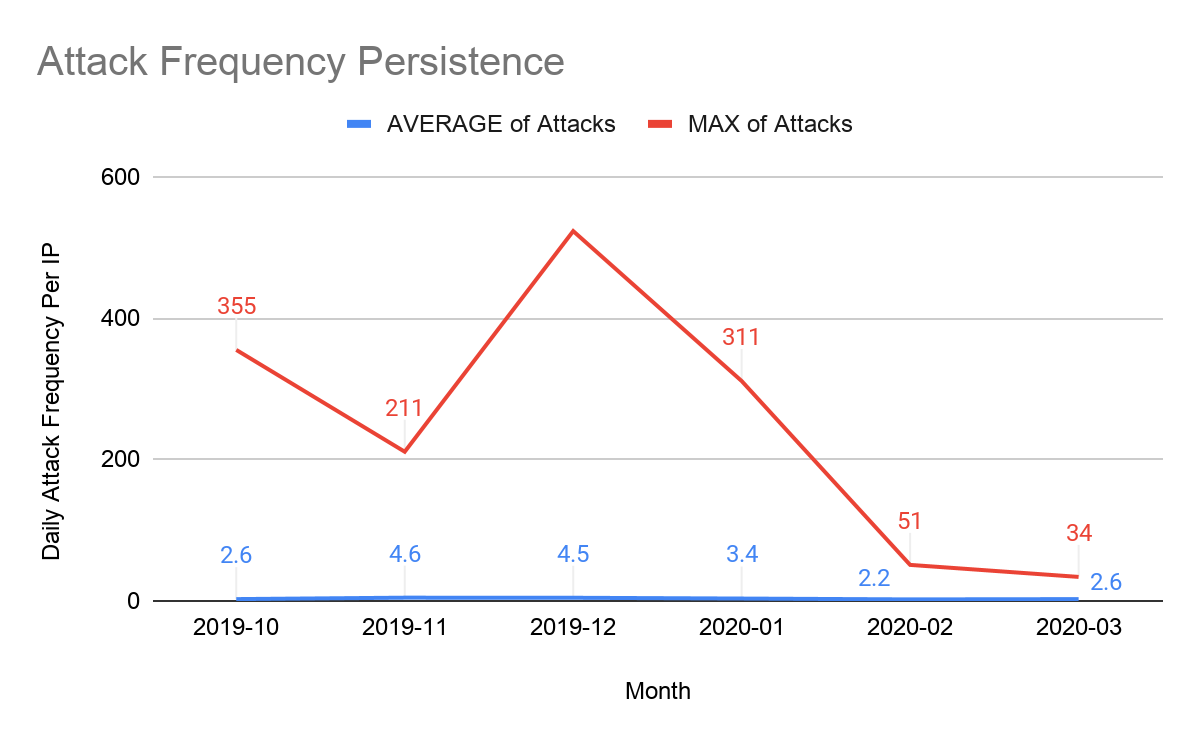

持久型攻击者在攻击失败后不会轻易放弃,他们会一而再、再而三地尝试。他们会对目标发动多次攻击,常常利用多种攻击向量。在2019 年四季度的假日季节,攻击者一天之中针对一个 Cloudflare IP 持续发动了多达 523 次 DDoS 攻击。每个受攻击的Cloudflare IP 平均每天遭受 4.6 次 DDoS 攻击。

在一季度,随着世界进入 COVID-19 封锁期,我们观察到的攻击次数比每月平均水平增加了许多。上次看到这种增长是在2019 年四季度的假日季节。但有一个有趣的差别,攻击者现在似乎不如假日季节那般持久。在 2020 年一季度,每个 Cloudflare IP 地址平均攻击持久率掉到了每天 2.2 次攻击,单个 IP 最多 311 次攻击;比之前的假日季节减少了 40%。

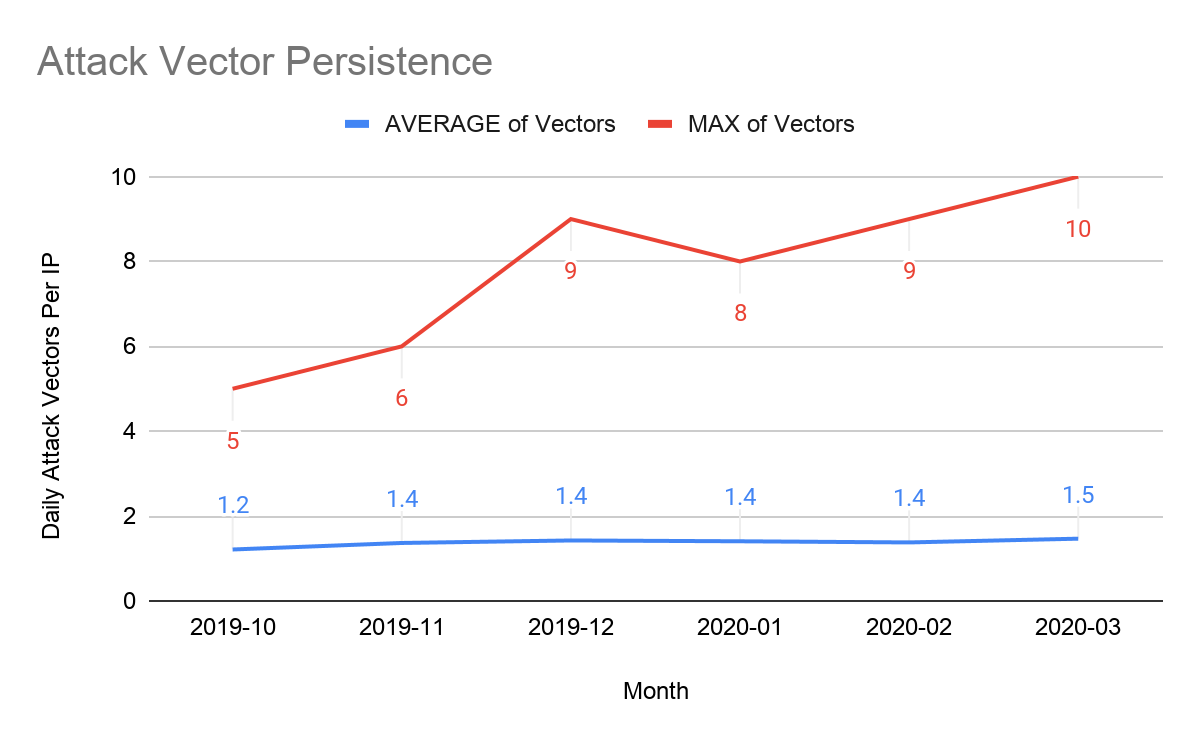

在过去两个季度的 DDoS 攻击中,使用的平均攻击向量数稳定在每个 IP 每天 1.4 左右,最高为 10。

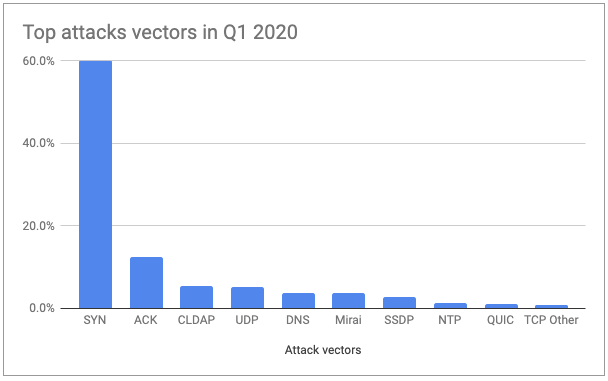

在上个季度,我们在L3/4 观察到超过 34 种不同类型的攻击。一季度以 SYN 攻击占大多数(60.1%),其次是 ACK 攻击(12.4%),CLDAP 攻击位列第三(5.3%)。SYN 与 ACK DDoS 攻击 (TCP) 在一季度 L3/4 攻击向量总数中所占比例达到 72%。

热门攻击向量

危机有时不幸成为罪恶机会

与 2020 年 1 月和 2 月相比,3 月份的 DDoS 攻击数量有所增加。攻击者发现危机时期是发动更多 DDoS 攻击的好机会,如下图所示。

此外,随着政府部门开始强制执行封锁和就地避难命令,攻击者在 3 月下半月采取了大规模的攻击行动。与上半月(3 月 1 日至 15 日)相比,下半月(3 月 16 日至 31 日)观察到的攻击次数增加了 55%。另外,峰值在 300-400 Gbps 的攻击有 94% 是在 3 月份发动的。

阻止或大或小的 DDoS 攻击,更加靠近源头

DDoS 格局变幻莫测,拥有全面的自适应 DDoS 保护解决方案非常重要。在上述攻击洞见的背景下,Cloudflare 采取了以下方法来保护我们的客户,并在这样的变化中保持领先地位。

- 随着攻击在速度和持续时间上的缩水,传统供应商长达 15 分钟的缓解时间 SLA 已不再符合现实。Cloudflare 在大多数情形下均可在 10 秒内缓解网络层 DDoS 攻击,这对阻击持续时间一再变短的攻击来说至关重要。因为有我们 DDoS 检测与缓解系统最新增强功能的帮助,我们才能以如此快的速度大规模检测和缓解 DDoS 攻击。欢迎您进一步阅读与这些增强功能相关的信息。

- 越来越多的 DDoS 攻击被局部化,这意味着采用清理中心方法的传统 DDoS 解决方案不再可行,它们的全局覆盖范围存在限制,而且会成为阻塞点,因为 DDoS 流量需要从这些中心回传往返。Cloudflare 独特的分布式架构为其遍布全球 200 个城市的每个数据中心提供支持,提供完整的 DDoS 缓解功能。

- 大型分布式容量耗尽攻击仍然存在,老奸巨猾的攻击者会在寻得机会时加以利用。将来可能会出现超过 1 Tbps 的攻击,因此缓解大型 DDoS 攻击的能力是当今 DDoS 解决方案的关键要素。Cloudflare 拥有世界上互连程度最高的网络之一,容量超过 35 Tbps,即使规模最大的 DDoS 攻击也能自如应对。庞大的网络容量与全球分布式体系结构相结合,使 Cloudflare 可以缓解规模大小不等的攻击,而且能更靠近源头。