Cloudflare Oneを使用すると、送信元または宛先を接続し、単一のコントロールプレーンでルーティング、セキュリティ、およびパフォーマンスポリシーを設定することができるため、より高速で安全なインターネット上に企業ネットワークを構築できるようになります。本日、従来のネットワークアーキテクチャからZero Trustへの移行を支援するパズルのピースをもう一つ発表できることを嬉しく思います。それが、軽量ローミングエージェント( WARP )をインストールしたユーザーデバイスからのトラフィックを、マジックIP層トンネル(エニーキャストGRE 、 IPsec 、またはCNI )に接続された任意のネットワークにルーティングすることができる機能です。そこからユーザーが時間とともにZero Trustにアップグレードできるよう、従来の「城と堀」の構成から次世代のアーキテクチャへ移行する簡単な道のりを提供します。

企業ネットワークの未来

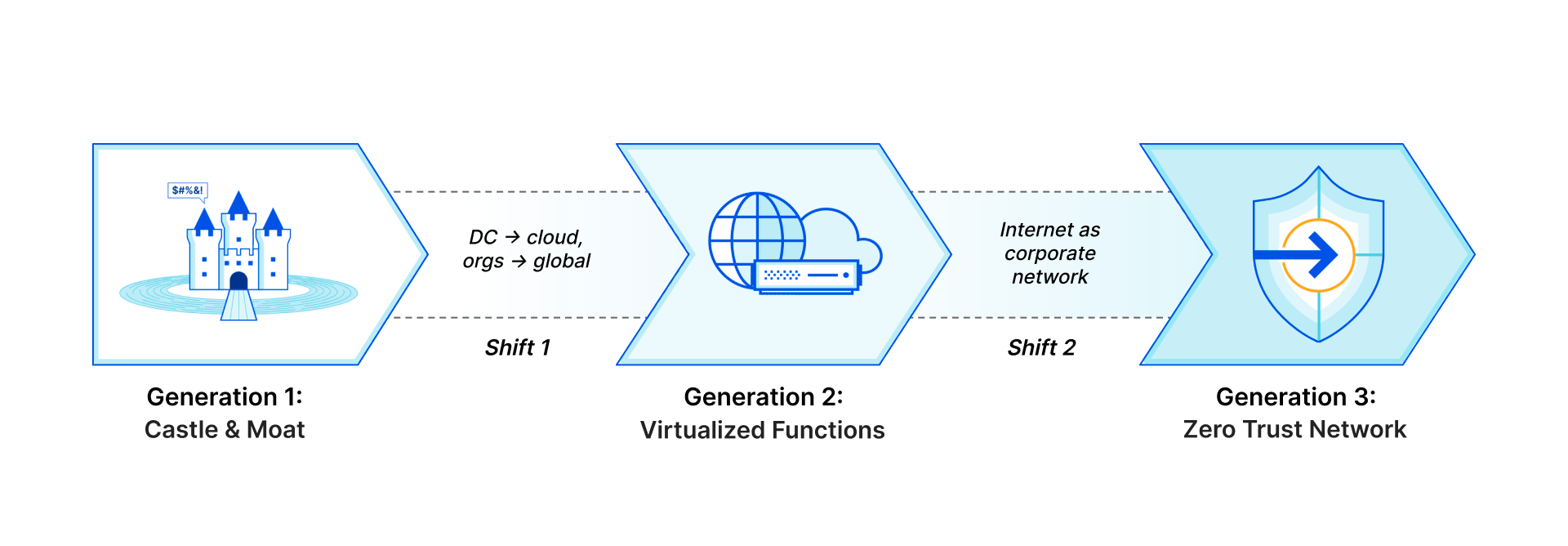

お客様は、企業ネットワークのアーキテクチャにおける3つの特徴的なフェーズを説明してくれました。それは、10年から20年遅れで起こったストレージやコンピュートで見てきたようなシフトと同じものでした。従来のネットワーク(「第1世代」)は、データセンターや本社の中に存在し、ビジネス・アプリケーションは会社が所有するサーバーにホストされ、境界にセキュリティ・アプライアンスを置くことで、プライベートLANやWAN経由でアクセスが許可されていました。アプリケーションがクラウドに移行し、ユーザーがオフィスから離れるようになると、企業はSD-WANや仮想アプライアンスなどの「第2世代」テクノロジーを採用し、どんどん断片化していくインターネット依存型のトラフィックを処理するようになりました。その結果、新旧の技術が混在し、可視性とセキュリティにギャップが生じ、IT部門とネットワーク部門は過労で頭を悩ませています。

私たちは、この先に希望があると信じています。ガートナーがSASEと呼ぶアーキテクチャでは、セキュリティとネットワーク機能が、物理アプライアンスや仮想アプライアンスから真のクラウドネイティブ・サービスに移行し、ユーザーやアプリケーションが世界のどこにいても、わずか数ミリ秒で提供されるようになります。この新しいパラダイムは、ネットワークの安全性、パフォーマンス、信頼性を大幅に向上させ、ユーザーにより良い体験をもたらし、全体的な所有コストを削減することを意味します。ITは、コストセンターやビジネスの変化に対するボトルネックとして見られていた存在から、イノベーションと効率化の推進役へとシフトしていくでしょう。

しかし、変革は一夜にして成せるものではありません。多くの企業、特にレガシーアーキテクチャから移行する企業にとって、第三世代を完全に導入するまでには数カ月から数年かかるでしょう。しかし、良いニュースがあります。Cloudflareは、現在のネットワークアーキテクチャからZero Trustへの橋渡しをし、お客さまの現在地点がどこであっても、サポートしていきます。

どうすれば実現できるのか?

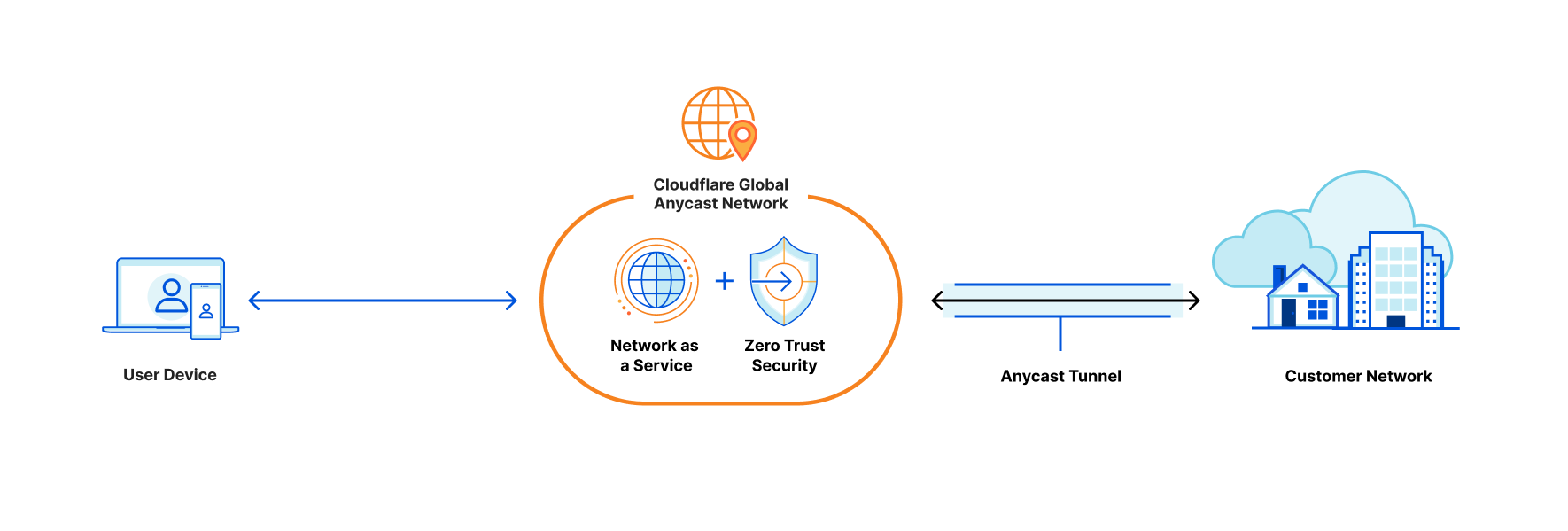

Cloudflare Oneは、統合されたZero Trustの「サービスとしてのネットワーク」プラットフォームです。ニーズに応じて様々な「オンランプ」を使用し、お客様あらゆるトラフィック送信元や宛先から当社のグローバルネットワークに接続できるようになります。個々のデバイスに接続するには、ユーザーは WARPクライアント をインストールします。このクライアントはフォワードプロキシとして機能し、ユーザーが世界のどこにいても、最も近いCloudflareのロケーションにトラフィックをトンネルします。Cloudflare Tunnel では、軽量デーモンをインストールすることで、オリジンサーバーとCloudflareの間にセキュアな送信専用接続を確立することができます。

昨年、 WARPに登録されたデバイスからCloudflare Tunnelで接続されたアプリケーションにプライベートトラフィックをルーティングし、あらゆるTCPまたはUDPアプリケーションに対するプライベートネットワークアクセスを可能にする機能を発表しました。これは、当社がZero Trustネットワークアクセスに推奨するベストプラクティスアーキテクチャですが、レガシーアーキテクチャをお持ちのお客様からは、より緩やかな移行を可能にするオプションが欲しいという声もいただいています。

ネットワークレベル(OSIレイヤー3)の接続には、Cloudflareが工夫を凝らし、標準ベースのGREまたはIPsecオプションを提供しています。これらのトンネルはエニーキャストのため、お客様のネットワークから単一のトンネルが250以上の都市にあるCloudflareのネットワーク全体に自動接続し、冗長性とネットワーク管理の簡素化を実現します。Cloudflare Network Interconnect を利用するオプションもあり、この機能では世界中1600カ所のロケーションで物理または仮想接続を通して、Cloudflareネットワークへの直接接続を確立できます。これらレイヤー1~3のオンランプにより、自動的にすべてのIPトラフィックを高速化し、回復力の高い慣れ親しんだ技術で、お客さまのパブリックおよびプライベートネットワークをCloudflareに接続することができます。

これにより、WARPに登録されたデバイスからのトラフィックは、IPレイヤーのオンランプで接続されたあらゆるネットワークに自動的にルーティングできるようになります。Cloudflare Oneに「配管」が追加されたことで、ユーザーが既存のネットワークインフラストラクチャに接続する際の柔軟性が増し、企業が従来のVPNアーキテクチャからアプリケーションレベルの接続性を持つZero Trustへと時間とともに移行できるようになります。

その仕組みは?

ユーザーはどんなデバイスにもWARPクライアントをインストールし、最も近いCloudflareのロケーションにトラフィックをプロキシすることができます。デバイスがZero Trustとプライベートルーティングを有効にしたCloudflareアカウントに登録されていれば、そのデバイスからのトラフィックはアカウント専用の隔離ネットワークである「名前空間」、つまり単一の顧客専用に作られたLinuxネットワーキングスタックの論理コピーに送信されます。この名前空間はCloudflareの全データセンターの全サーバー上に存在し、お客様の接続ネットワーク向けのすべてのルーティングやトンネル設定を保持しています。

トラフィックがお客様の名前空間に到達すると、構成されたGRE、IPsec、またはCNIトンネルを経由して宛先ネットワークにルーティングされます。お客様はルートの優先順位を設定して複数のトンネルにおけるトラフィックの負荷分散を行なったり、Cloudflareの各ロケーションから最も健全なトラフィックパスに自動的にフェイルオーバーすることができます。

リターンパスでは、お客さまのネットワークからCloudflareへのトラフィックもエニーキャストで最も近いCloudflareのロケーションにルーティングされますが、このロケーションはWARPセッションのものとは異なります。そのため、戻りのトラフィックはWARPセッションがアクティブになっているサーバーに転送されることになります。これを行うために、Hermesという新しい内部サービスを活用し、当社ネットワーク内のすべてのサーバーでデータを共有できるようにしています。Quicksilverサービスが、当社のコアインフラストラクチャからネットワーク全体にキーバリューデータを伝達するのと同じように、Hermesではサーバーは他のサーバーが読み込めるデータを書き込むことができます。WARPセッションが確立されると、そのロケーションがHermesに書き込まれます。戻りのトラフィックを受信すると、HermesがWARPセッションのロケーションを読み込み、トラフィックを適切にトンネルします。

今後の展開は?

このオンランプ方式は本日より、Cloudflare Oneのすべてのお客様にご利用いただけるようになりました。使用を開始するにはアカウントチームにご連絡ください。これからさらに、接続されたネットワークトラフィックの上にセキュリティポリシーを追加したり、企業Zero Trust接続に移行するアプリケーションの優先順位を決めるのに役立つサービスディスカバリーを提供するなどして、お客様のZero Trustへの移行がさらに容易になるような機能を追加していきます。