2022年6月24日から更新:1秒あたり2600万件のリクエストを放ったDDoS攻撃を「Mantis」と命名しました。これは小さくても極めてパワーのあるシャコなどの海洋生物にちなんでいます。Mantisはこの1週間活発な動きを見せており、1秒あたり900万件ものリクエストを発するHTTP DDoS攻撃で、VoIPや暗号通貨のインターネットプロパティを狙い撃ちにしました。

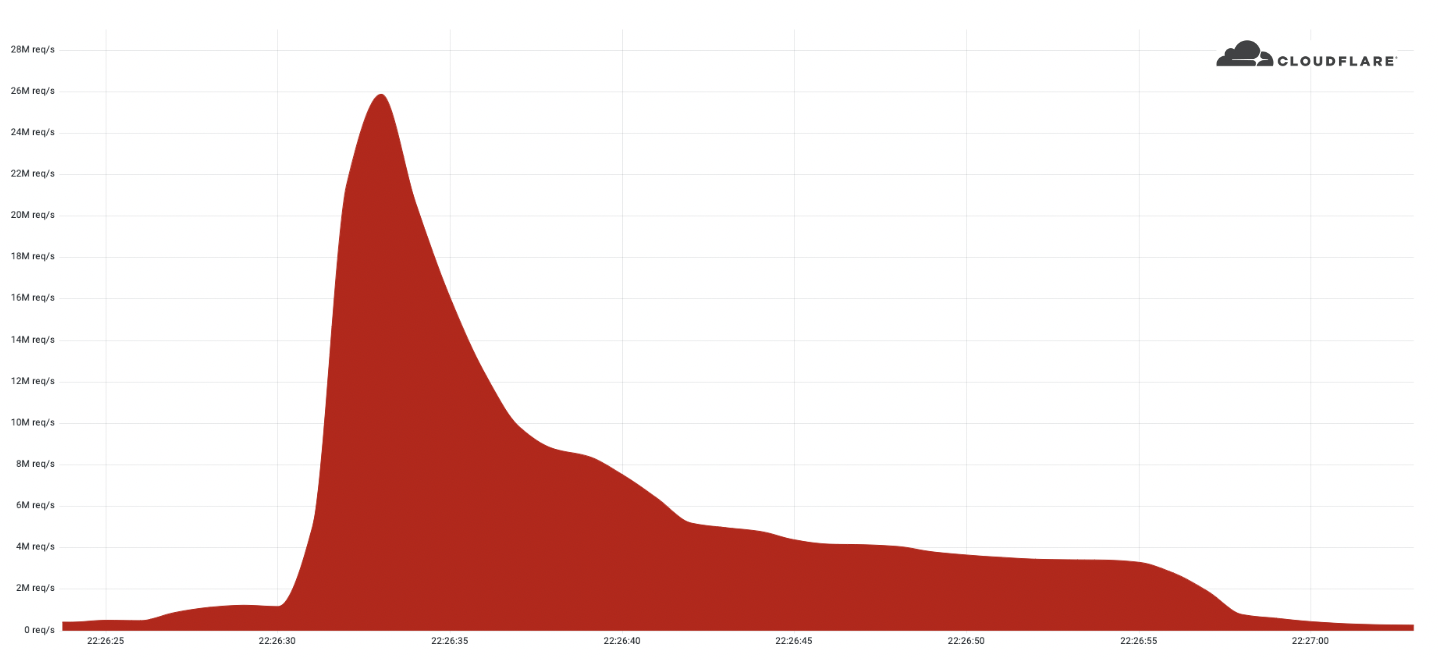

先週、Cloudflareでは1秒あたり2600万件ものリクエストを発するDDoS攻撃を自動的に検出し、軽減しました。この攻撃は史上最大級のHTTPS DDoS攻撃です。

今回、攻撃者はCloudflareのFreeプランを使用するお客様のWebサイトを標的にしました。前回の1秒あたり1500万件のリクエストを送信した攻撃と同様に、今回の攻撃もほとんどが、一般向けのインターネットサービスプロバイダーではなく、クラウドサービスプロバイダーを起点としていました。この状況から、仮想マシンと強力なサーバーが乗っ取られ、攻撃に悪用されたことになります。つまり、各段に性能の劣るモノのインターネット(IoT)デバイスを悪用した攻撃とは一線を画すわけです。

記録的な攻撃

この1年間、Cloudflareでは、記録破りの攻撃が次々に発生するのを目の当たりにしてきました。2021年8月には、1秒あたり1720万件のHTTP DDoS攻撃が発生、またこの4月には1秒当たり1500万件のリクエストを発するHTTPS DDoS攻撃が発生しました。攻撃のすべてがCloudflareのHTTP DDoSマネージドルールセットにより自動的に検出、軽減されました。このルールセットでは、自律型エッジDDoS保護システムを活用しています。

毎秒2600万件のDDoS攻撃では、5,067個のデバイスからなる小規模ながら強力なボットネットが発生源でした。ピーク時には、各ノードが平均して毎秒およそ5,200件のリクエストを発しました。このボットネットのサイズを比較するため、73万台超のデバイスからなるサイズとしては各段に大きいものの、威力の低いボットネットを追跡してきました。後者の大型ボットネットが発信できたリクエストは、1秒あたり100万件を下回りました。つまり、デバイスあたり毎秒約1.3件のリクエストを発したことになります。この値を比べてみると、仮想マシンとサーバーが使用されていたことから、件のボットネットは平均で4,000倍も強力であることになります。

さらに、注目すべきことには、この攻撃がHTTPSを介して行われたことです。この種の攻撃ではセキュアなTLSにより暗号化された接続を確立するコストが高くなることから、HTTPS DDoS攻撃の方が、必要なコンピューティングコストの観点でより高額になります。そのため、攻撃を行う攻撃者側でも、それを軽減する被害者側でもコストが上がります。過去に(暗号化されていない)HTTPの大規模な攻撃を見てきましたが、この攻撃は、その規模で必要になるリソースという点で際立っていました。

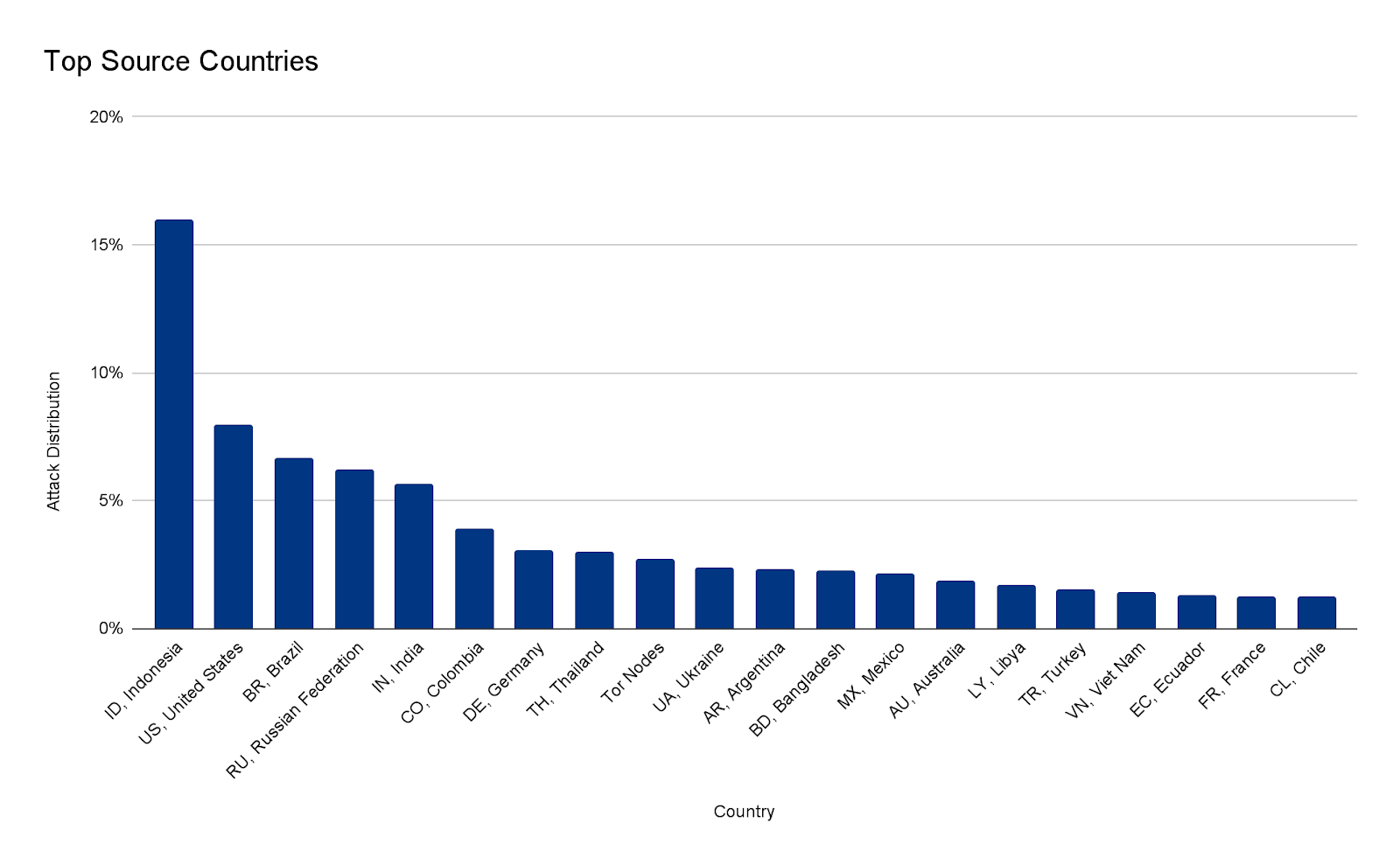

このボットネットはわずか30秒未満で、12か国、1,500件ものネットワークを通じて、2億1200万件を超えるHTTPSリクエストを生成しました。送信数が最も多かったのはインドネシア、米国、ブラジル、そしてロシアです。攻撃のおよそ3%がTorノードを介して行われました。

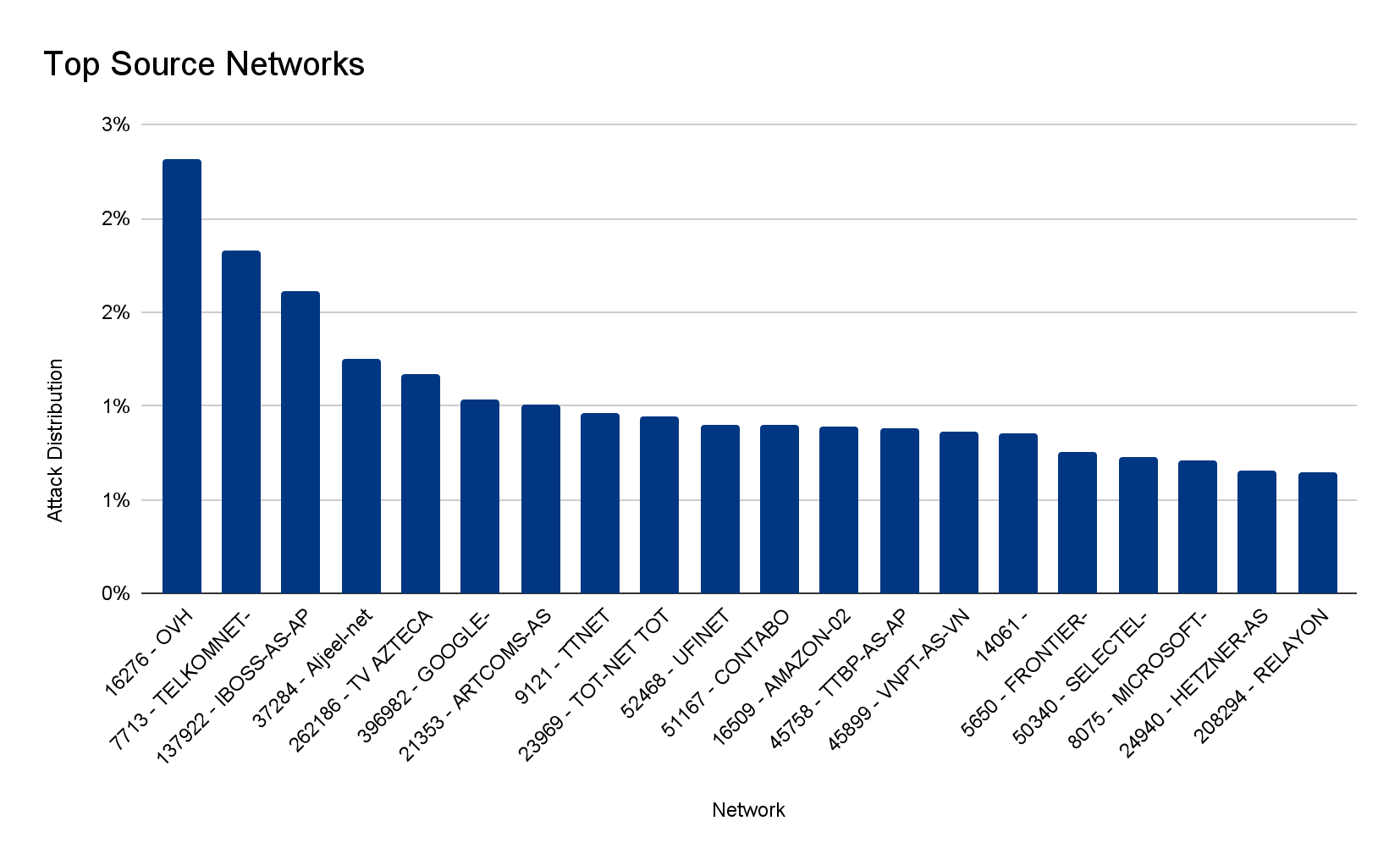

ソースネットワークの上位は、フランスを拠点とするOVH(AS番号(ASN)16276)、Indonesian Telkomnet(ASN 7713)、米国を拠点とするiboss(ASN 137922)、Libyan Ajeel(ASN 37284)でした。

DDoS脅威の状況

DDoS攻撃対策について考えるとき、攻撃の状況を理解することが重要です。最近のDDoSトレンドレポートを見ると、「サイバーバンダリズム」と呼ばれる攻撃など、ほとんどの攻撃は小規模です。ところが、小規模な攻撃でさえ、保護されていないインターネットプロパティに深刻な影響を及ぼす可能性があります。一方、大規模な攻撃は、大型化し頻度も増しているものの、持続期間は短く、瞬時に行われる傾向にあります。要するに、攻撃者は検出を避けるために、自身のボットネットのパワーを集中させ、目にもとまらぬノックアウトの一撃を繰り出すことで、大混乱を引き起こそうとしています。

DDoS攻撃を始めるのは人間ですが、攻撃そのものを実行しているのは機械です。そうした攻撃に対し、人が対応できる時代は終わったと認識するべきでしょう。そして、攻撃持続時間は短くても、攻撃後のネットワークとアプリケーションの障害が長引けば、企業の収益や評判に甚大な爪痕を残します。このような理由から、攻撃の検出や軽減に人の手を必要としない常時オンの自動化保護サービスでインターネットプロパティを保護することをおすすめします。

より良いインターネットの構築を支援

Cloudflareにおいてあらゆる行動の指針となるのは、より良いインターネットの構築をサポートするという私たちの使命です。DDoSチームのビジョンは、ここから生まれたもので、DDoS攻撃の影響を過去のものにすることがその目標といえます。私たちの提供する保護の水準は、定額無制限、すなわち、攻撃の規模や回数、持続期間などの縛りは一切ありません。昨今の攻撃がより大規模かつ頻繁になっていることからも、定額無制限は大変重要といえます。

まだCloudflareをお使いでない方は、当社のFreeまたはProプランを使用したWebサイトの保護を今すぐ始めるか、Magic Transitを使用したネットワーク全体の包括的なDDos攻撃対策に関してお問い合わせください。