Oggi sono lieto di parlare del nostro sistema di protezione da attacchi DDoS (Distributed Denial of Service) autonomo. Questo sistema è stato distribuito a livello globale in tutti i nostri oltre 200 datacenter e protegge attivamente tutti i nostri clienti dagli attacchi DDoS tra i livelli da 3 a 7 (nel modello OSI) senza richiedere alcun intervento umano. Come parte del nostro impegno illimitato per la protezione dagli attacchi DDoS, non addebiteremo di più a un cliente solo perché è stato colpito da un DDoS.

Protezione autonoma sul perimetro

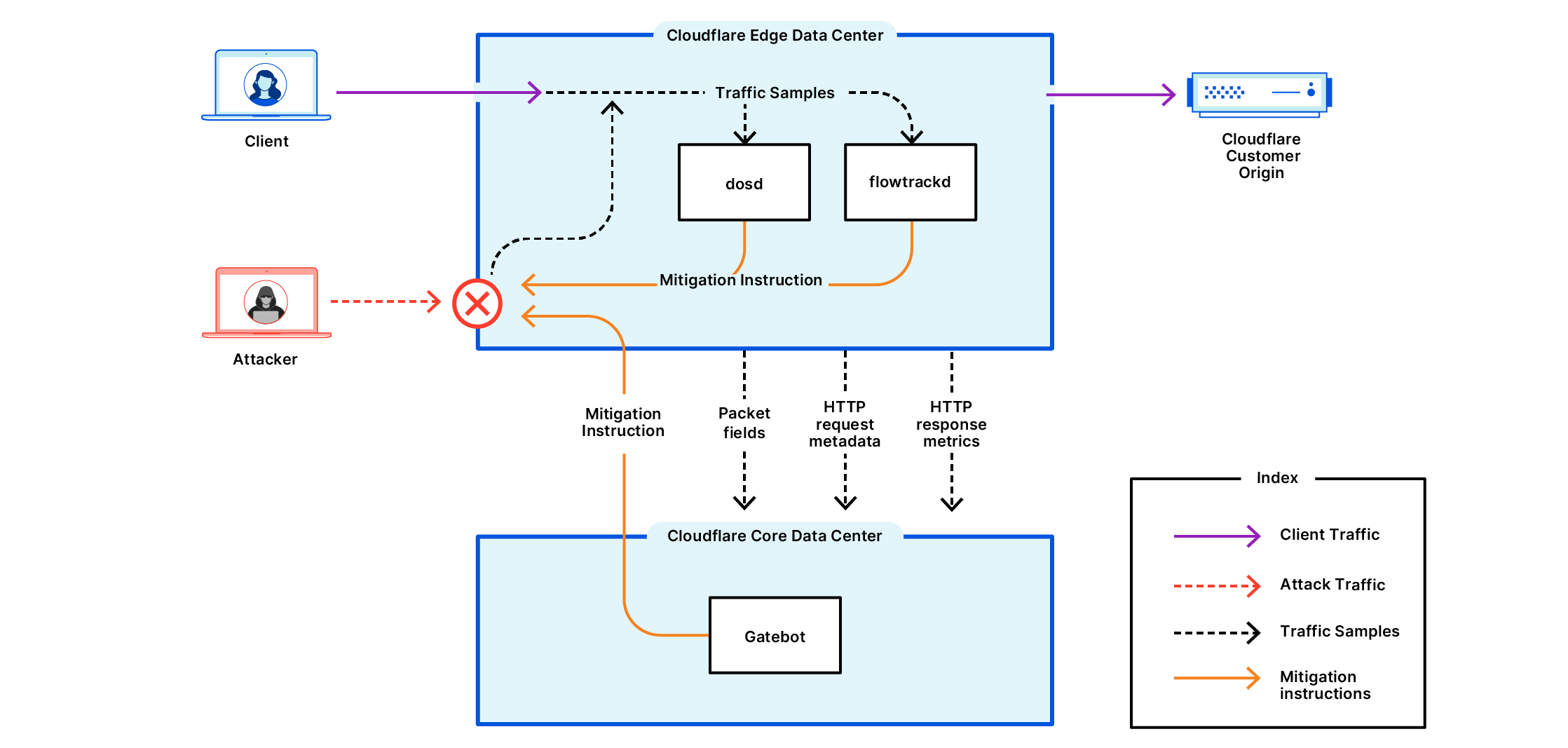

Per proteggere i nostri clienti in modo rapido e preciso dagli attacchi DDoS, abbiamo creato un sistema autonomo di rilevamento e mitigazione del perimetro in grado di prendere decisioni da solo senza cercare un consenso centralizzato. Tale sistema è basato completamente su un software e viene eseguito sul nostro perimetro su server di base. È alimentato dal nostro daemon denial of service (dosd) che è stato originariamente attivato a metà del 2019 per la protezione dagli attacchi DDoS L3/4. Da quel momento, abbiamo investito nel potenziamento e nel miglioramento delle sue capacità per stare al passo con gli autori degli attacchi e interromperne l'economia. L'ultima serie di miglioramenti ha ampliato il nostro componente di mitigazione del perimetro per proteggere dagli attacchi L7 e non solo da quelli L3/4.

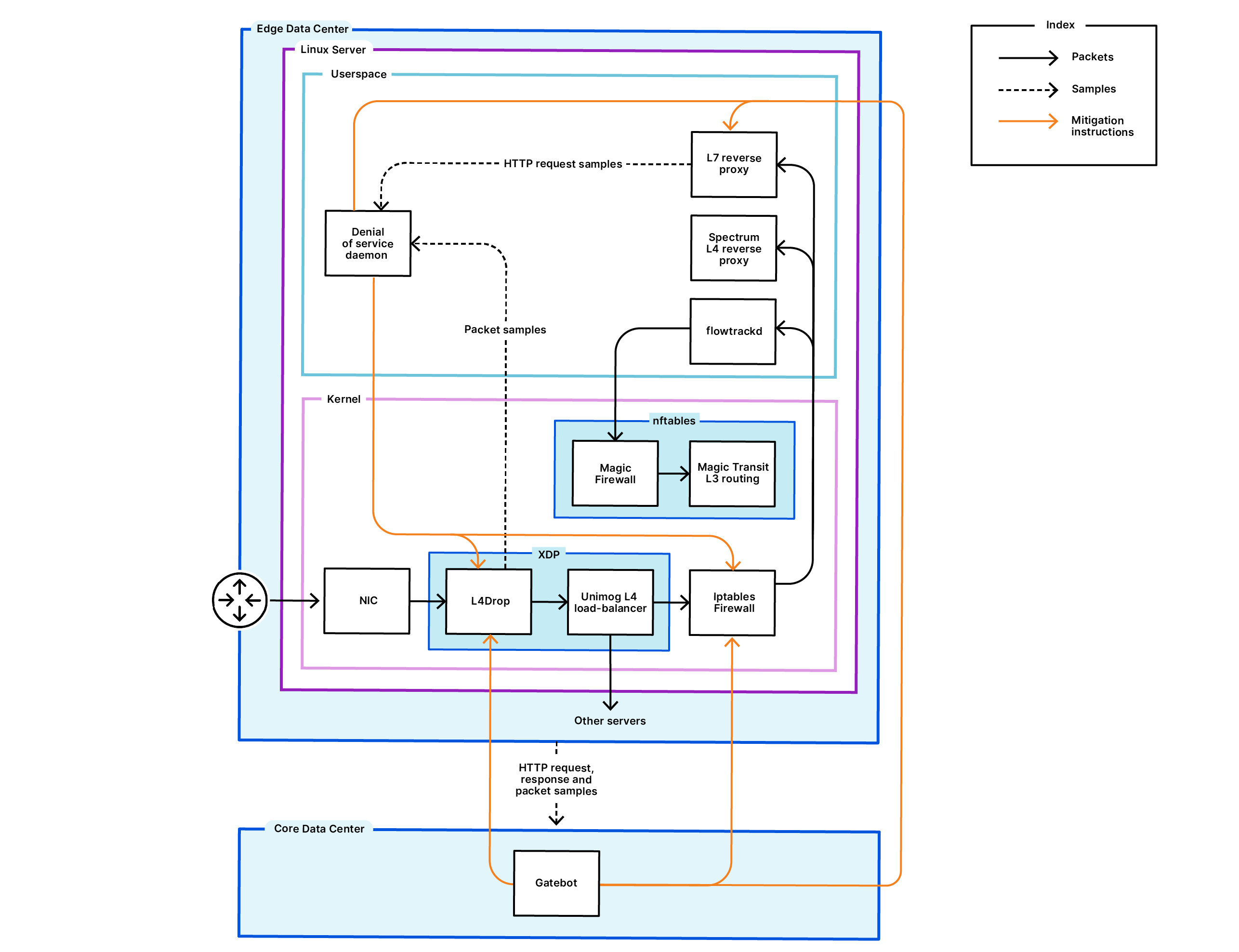

Questo sistema funziona su ogni singolo server in tutti i nostri datacenter perimetrali. Analizza costantemente i pacchetti e le richieste HTTP, scansionando gli attacchi DDoS. Al rilevamento, invia immediatamente una regola di mitigazione con una firma generata in tempo reale nella posizione più ottimale nello stack Linux in cui è possibile applicare la mitigazione più efficiente in termini di costi.

Le nostre nuove capacità di rilevamento perimetrale completano il meccanismo di rilevamento delle minacce globale esistente, Gatebot, che risiede nel cuore della nostra rete. Il rilevamento degli attacchi al core della rete con Gatebot è ottimo per attacchi volumetrici più grandi e distribuiti che richiedono il coordinamento sull'intero perimetro di Cloudflare, ma gli attacchi localizzati più piccoli richiedono un approccio diverso. Il rilevamento degli attacchi a livello di rete e HTTP sul perimetro significa che possiamo campionare a una velocità maggiore, rilevare attacchi piccoli e grandi e generare immediatamente una regola di mitigazione. Negli ultimi mesi, il 98,6% di tutti gli attacchi DDoS L3/4 è stato rilevato da dosd. Allo stesso modo, da quando è stata implementata la versione estesa di dosd, è stato mitigato l'81% di tutti gli attacchi L7.

Abbiamo già trattato Gatebot e flowtrackd nei post del blog precedenti, pertanto adesso ci concentreremo sulle funzionalità dosd ampliate.

Sfruttare la rete Linux per eliminare pacchetti e richieste alla velocità del cavo

Dieci anni fa, la rete Linux era lenta. Oggi stiamo rilasciando pacchetti alla velocità del cavo grazie a Linux, in particolare con iptables e eXpress Data Path (XDP).

La vita di un pacchetto

Un pacchetto destinato a un cliente protetto da Cmloudflare arriva al datacenter Cloudflare più vicino tramite BGP Anycast. Una volta arrivato, viene passato dal router a un server utilizzando un algoritmo di gruppi di routing multi-percorso a parità di costo (ECMP) tramite switch di rete. Quando arriva a un server, il pacchetto viene inviato a un gruppo di programmi eXpress Data Path (XDP). Il primo gruppo di programmi XDP, L4Drop, applica regole di mitigazione da attacchi rilevati in precedenza e trasmette campioni di pacchetti a dosd per ulteriori analisi.

Se un pacchetto non viene eliminato perché dannoso, viene quindi passato a Unimog, il nostro bilanciatore del carico L4 proprietario. Utilizzando parametri di integrità e prestazioni del server, Unimog decide se mantenere il pacchetto nello stesso server o trasmetterlo a un altro server nel data center in grado di gestirlo meglio. Dopo Unimog, viene passato attraverso il firewall iptables e quindi, se mira a un'applicazione L7, ad esempio un servizio protetto da Cloudflare WAF, al nostro proxy inverso HTTP. Il proxy inverso viene eseguito nello spazio utente e le richieste HTTP passano attraverso il nostro Web Application Firewall, le regole del firewall di applicazioni e ulteriori configurazioni del cliente. Se il pacchetto è invece destinato a un'applicazione TCP/UDP (Spectrum) o a una destinazione IP che viene instradata anziché proxy (Magic Transit), passerebbe attraverso quei sistemi anziché il nostro proxy HTTP.

Oltre a L4Drop, il nostro proxy HTTP trasmette a dosd anche campioni e metadati delle richieste HTTP. Questo campionamento del perimetro avviene a una velocità 10 volte maggiore del campionamento del core, poiché i segnali ora possono essere analizzati (e gestiti) in locale anziché essere spediti a un datacenter principale. Allo stesso modo, i pacchetti vengono campionati da dosd a una velocità 81 volte più veloce di gatebot.

Insieme, dosd, gatebot e flowtrack analizzano i campioni che ricevono e applicano regole di mitigazione quando vengono rilevati attacchi DDoS. Inseriscono le regole di mitigazione nel proxy Web per mitigare gli attacchi HTTP. Le richieste di attacco vengono gestite con un'azione di blocco, limite di velocità o sfida, a seconda della decisione del sistema. Tuttavia, se l'attacco è altamente volumetrico, la regola di mitigazione viene trasferita in basso nello stack nel firewall iptables e gli attacchi L7 vengono eliminati su L4 utilizzando IP Jails, per una mitigazione più efficiente in termini di costi. Allo stesso modo, gli attacchi L3/4 vengono mitigati nel firewall iptables utilizzando programmi Berkeley Packet Filter estesi (eBPF) all'interno di L4Drop. L'uso di questi componenti ci consente di mitigare automaticamente gli attacchi DDoS su larga scala.

Interruzione dell'economia dell'attacco

Il nostro sistema autonomo ampliato, descritto sopra, insieme ai nostri componenti di mitigazione delle minacce esistenti, è stato sviluppato per proteggere i nostri clienti dagli attacchi DDoS che sono diventati molto facili ed economici da lanciare. Questi attacchi vengono utilizzati da attori malintenzionati che mirano a eliminare un sito Web, un'app mobile, un gioco o qualsiasi proprietà connessa a Internet. Queste protezioni estese erano un passaggio necessario poiché durante l'ultimo anno il numero di attacchi è aumentato, come abbiamo riportato nei nostri report sulle tendenze DDoS. Inoltre, gli attacchi stanno diventando più grandi e sempre più sofisticati, come l'attacco che imitava i battimenti acustici. Altrettanto importanti sono i piccoli attacchi che potrebbero distruggere una piccola proprietà Web: noi vogliamo bloccare allo stesso modo i grandi attacchi e quelli piccoli.

In molti casi, gli autori di attacchi possono lanciare attacchi DDoS gratuitamente utilizzando strumenti disponibili al pubblico o con un piccolo compenso assumendo una botnet DDoS-as-a-service come Moobot sul dark Web. Secondo quanto riportato nel Dark Web Price Index per il 2020, il prezzo di un attacco DDoS parte da 10 $ per un attacco di un'ora a una velocità di 10-50.000 richieste al secondo. Gli attacchi sono molto più economici da lanciare rispetto ai danni che provocano. Causando un'interruzione delle operazioni o anche solo riducendo le prestazioni del servizio, gli autori di attacchi possono mettere a dura prova le loro vittime. Ad esempio, la rimozione di un sito di e-commerce significa che gli utenti non possono accedere ed effettuare acquisti. Anche una maggiore latenza può far sì che gli utenti abbandonino i loro carrelli della spesa e si avvicinino alla concorrenza. Un minuto di inattività può facilmente tradursi nella perdita di decine di migliaia di dollari.

La frequenza, la sofisticatezza e le dimensioni degli attacchi DDoS richiedono un nuovo approccio: veloce, accurato e preciso. Ed è per questo che abbiamo sviluppato le protezioni estese descritte in questo post.

Costruire un Internet migliore

La missione di Cloudflare è aiutare a costruire un Internet migliore, sicuro, più veloce e più affidabile per tutti. La visione del team DDoS deriva da questa missione: il nostro obiettivo è rendere l'impatto degli attacchi DDoS un ricordo del passato. Negli anni '90 e 2000, le e-mail di spam sono diventate un problema serio. Oggi i servizi di posta elettronica li filtrano per noi e il nostro obiettivo è fare lo stesso per gli attacchi DDoS.

Per ulteriori informazioni sulla protezione da attacchi DDoS di Cloudflare, contattaci oppure prova con una valutazione pratica del piano gratuito di Cloudflare qui.

A proposito, se sei interessato a lavorare nel team di ingegneri della protezione DDoS, stiamo attualmente assumendo nei nostri uffici di Londra e Austin. Invia qui la tua candidatura:

Austin: https://boards.greenhouse.io/cloudflare/jobs/2291040?gh_jid=2291040

Londra: https://boards.greenhouse.io/cloudflare/jobs/2291038?gh_jid=2291038