Cloudflare bloque de nombreuses menaces de sécurité diverses, parmi lesquelles un certain nombre d'attaques très intéressantes visant la « longue traîne » des millions de propriétés Internet que nous protégeons. Les données que nous recueillons suite aux attaques entraînent nos modèles d'apprentissage automatique, tout en améliorant l'efficacité de notre réseau et nos produits de sécurité des applications. Toutefois, il s'avérait jusqu'ici impossible d'interroger directement ce corpus d'informations. Cette semaine, nous allons changer la donne.

Tous les clients auront prochainement accès à Investigate, notre nouveau portail d'étude des menaces, depuis le Centre de sécurité Cloudflare (lancé pour la première fois en décembre 2021). Par ailleurs, nous annoterons les menaces sur notre plateforme de données analytiques avec ces connaissances, afin de rationaliser les flux de travail de sécurité et de resserrer les boucles d'informations.

Quels types de données pouvez-vous souhaiter consulter ici ? Supposons que vous voyez une adresse IP dans vos journaux et que vous souhaitez savoir quels noms d'hôtes l'ont désignée via le DNS, ou que vous voyez un groupe d'attaques provenant d'un système autonome (AS) que vous ne connaissez pas. Ou peut-être souhaitez-vous enquêter sur un nom de domaine, afin de comprendre comment il a été classé en termes de menaces ? Il suffit de saisir l'un de ces éléments dans le champ de recherche global, et nous vous dirons tout ce que nous savons.

Les adresses IP et les noms d'hôtes pourront être interrogés cette semaine, suivis des détails de systèmes autonomes, afin de vous fournir des informations sur les réseaux qui communiquent avec vos comptes Cloudflare. Le mois prochain, lorsque nous évoluerons vers la disponibilité générale, nous ajouterons des types de données et des propriétés. Les intégrations avec les partenaires vous permettront d'utiliser vos clés de licence existantes pour afficher toutes les données concernant les menaces dans une interface unique et unifiée. Nous avons également l'intention de montrer comment votre infrastructure et les employés de votre entreprise interagissent avec les objets que vous recherchez ; par exemple, vous pouvez afficher combien de fois une adresse IP déclenche une règle de pare-feu d'applications ou d'API Shield, ou combien de fois vos employés ont tenté de résoudre un domaine connu pour servir des logiciels malveillants.

Annotations dans le tableau de bord : des connaissances exploitables contextualisées

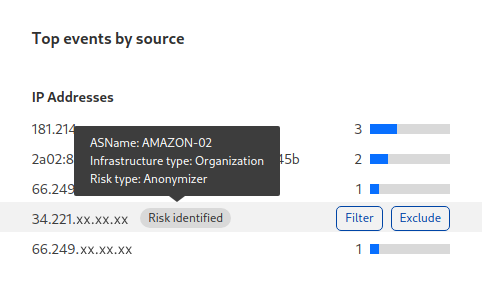

La consultation ponctuelle de données concernant les menaces est très pratique, mais elle le devient encore plus lorsque ces données sont annotées directement dans les journaux et les données analytiques. À partir de cette semaine, nous allons commencer à déployer les connaissances disponibles dans Investigate dans le tableau de bord, là où elles sont pertinentes pour votre flux de travail. Nous commençons par les données analytiques du pare-feu d'applications web pour vos sites web protégés par Cloudflare.

Supposons que vous enquêtez sur une alerte de sécurité concernant un grand nombre de requêtes bloquées par une règle de pare-feu d'applications web. Vous pouvez constater que l'alerte a été causée par une adresse IP qui a sondé votre site web à la recherche de vulnérabilités logicielles communément exploitées. Si l'adresse IP en question était une adresse IP dans le Cloud ou signalée comme étant celle d'un service d'anonymisation, les connaissances contextuelles afficheront ces informations directement sur la page de données analytiques.

Ce contexte peut vous aider à identifier des modèles. Les attaques proviennent-elles des services d'anonymisation ou du réseau Tor ? Proviennent-elles de machines virtuelles dans le Cloud ? Une adresse IP n'est qu'une adresse IP. Toutefois, l'observation d'une attaque par infiltration de comptes provenant de services d'anonymisation est un modèle qui permet une réponse proactive : « Ma configuration de gestion des bots est-elle à jour ? ».

La visibilité unique du réseau de Cloudflare et la façon dont elle informe nos données

L'échelle à laquelle s'exécute chaque suite de produits de Cloudflare est stupéfiante. Aux horaires de pointe, Cloudflare traite chaque seconde 44 millions de requêtes HTTP provenant de plus de 250 villes dans plus de 100 pays. Le réseau de Cloudflare répond à plus de 1,2 trillion de requêtes DNS par jour, et dispose d'une capacité réseau de 121 Tb/s pour servir le trafic et atténuer les attaques par déni de service sur l'ensemble des produits. Cependant, en plus de cette échelle colossale, l'architecture de Cloudflare permet d'affiner les données brutes et de combiner des connaissances provenant de tous nos produits afin d'offrir une représentation globale de l'environnement de sécurité.

Nous sommes en mesure de prendre des signaux affinés à partir des données brutes générées par chaque produit et de les combiner avec des signaux provenant d'autres produits et fonctionnalités, afin d'améliorer nos fonctionnalités réseau et de traitement des données sur les menaces. Il est courant que les produits de sécurité soient conçus pour avoir un effet d'entraînement positif parmi leurs utilisateurs. Ainsi, si un client détecte un nouveau logiciel malveillant, un fournisseur de solutions de protection des points de terminaison peut déployer une mise à jour qui détectera et bloquera ce logiciel malveillant pour tous ses autres clients. Si un botnet attaque un client, cette attaque fournit des informations pouvant être utilisées pour trouver la signature de ce botnet et protéger les autres clients. Si un appareil participe à une attaque DDoS (déni de service distribué), ces informations peuvent être utilisées pour permettre au réseau de détecter et d'atténuer plus rapidement les futures attaques DDoS. L'étendue de l'offre de produits de Cloudflare signifie que les avantages de l'effet d'entraînement positif pour les utilisateurs s'accumulent non seulement entre les utilisateurs, mais également entre les produits.

Examinons quelques exemples :

Résolution DNS et transparence des certificats

Premièrement, Cloudflare exploite 1.1.1.1, l'un des plus grands résolveurs DNS récursifs du monde. Nous l'exploitons en priorisant la confidentialité des données. Ainsi, chez Cloudflare, nous ne savons pas qui ou quelle adresse IP a effectué une requête, et nous ne sommes pas en mesure de corréler des requêtes et des utilisateurs anonymes distincts. Toutefois, grâce aux requêtes traitées par le résolveur, Cloudflare voit les domaines nouvellement enregistrés et les domaines nouvellement observés. En outre, Cloudflare dispose de l'un des produits de chiffrement SSL/TLS les plus avancés du marché et, dans ce contexte, est une organisation membre contribuant à la maintenance des registres de transparence des certificats. Il s'agit de registres publics regroupant tous les certificats TLS émis par une autorité de certification racine considérée comme une source de confiance par les navigateurs web. Avec ces deux produits, Cloudflare dispose d'une vision inégalée des domaines présents sur Internet et de l'instant auquel ils deviennent actifs. Nous utilisons ces informations pour renseigner nos catégories de domaines nouvellement enregistrés et nouvellement observés pour notre produit Gateway, mais nous intégrons également ces domaines aux modèles d'apprentissage automatique qui identifient les domaines suspects ou potentiellement malveillants au début de leur cycle de vie.

Sécurité des e-mails

Un autre exemple est qu'avec l'acquisition d'Area 1, Cloudflare intégrera à son offre de produits un nouvel ensemble de fonctionnalités qui se renforcent mutuellement. Tous les signaux que nous pouvons générer pour un domaine depuis notre résolveur 1.1.1.1 seront disponibles pour contribuer à l'identification d'e-mails malveillants, et les années d'expertise d'Area 1 dans l'identification des e-mails malveillants pourront être réinjectées dans le produit Gateway de Cloudflare et le résolveur DNS 1.1.1.1 for Families. Les intégrations de données de ce type auraient auparavant été réalisées par les équipes informatiques ou de sécurité. Au lieu de cela, les données pourront circuler de manière fluide entre les points de la surface d'attaque de votre organisation, ce qui renforcera mutuellement la qualité de l'analyse et de la catégorisation. L'ensemble de la suite d'outils Cloudflare Zero Trust, qui inclut la journalisation des requêtes, le blocage et l'isolation de navigateur à distance, sera disponible pour traiter les liens potentiellement malveillants transmis par e-mail, en utilisant les politiques déjà déployées pour d'autres risques de sécurité.

Ces dernières années, Cloudflare a intégré l'utilisation de l'apprentissage automatique à plusieurs de ses offres de produits ; mais aujourd'hui, nous avons inauguré un nouvel outil qui met également les données et les signaux qui alimentent notre sécurité des réseaux à la disposition de nos clients. Qu'il s'agisse de répondre à des incidents de sécurité, de chasser les menaces ou de définir de manière proactive des politiques de sécurité pour protéger votre organisation, vous, en tant qu'humain, pouvez désormais faire partie du réseau Cloudflare. La position unique de Cloudflare sur le réseau signifie que vos connaissances peuvent être réinjectées dans le réseau, afin de protéger non seulement votre organisation sur l'ensemble des produits Cloudflare qu'elle utilise, mais qu'elles peuvent également contribuer à l'information et la défense mutuelles parmi les clients de Cloudflare.

Perspectives d'avenir

Cloudflare peut couvrir l'ensemble de la surface d'attaque de votre organisation : défense des sites web, protection des appareils et des applications SaaS avec Cloudflare Zero Trust, de vos sites et bureaux avec Magic Transit et de vos communications par e-mail. Le Centre de sécurité vous assure de disposer de toutes les informations nécessaires pour comprendre les risques de cybersécurité actuels et vous aider à défendre votre organisation avec Cloudflare.

« Qu'est-ce que le logiciel malveillant de type “wiper” dont j'entends parler dans l'actualité, et comment puis-je en protéger mon entreprise ? » Nous entendons vos questions et nous allons vous donner des réponses. Pas seulement des informations brutes, mais des connaissances pertinentes pour vous et votre utilisation d'Internet. Nous avons de grands projets pour le Centre de sécurité. Un portail d'analyse de fichiers vous fournira des informations sur les fichiers JavaScript observés par Page Shield et les fichiers exécutables analysés par Gateway, et vous offrira la possibilité de transférer et d'analyser des fichiers. Les indicateurs de compromission tels que les adresses IP et les domaines proposeront des liens vers des informations sur les acteurs de la menace, lorsqu'ils sont connus, fournissant ainsi davantage d'informations sur les techniques et les tactiques auxquelles vous êtes confronté, ainsi que sur la manière dont vous pouvez utiliser les produits Cloudflare pour vous défendre. La recherche CVE vous permettra de trouver des informations sur les vulnérabilités logicielles, ainsi que la même perspective facilement intelligible de Cloudflare que vous avez l'habitude de lire sur ce blog, afin de vous aider à décoder le jargon et le langage technique. La version d'aujourd'hui n'est qu'une toute première étape.