Aujourd'hui, je suis ravi de vous parler de notre système autonome de protection contre les attaques DDoS (déni de service distribué). Ce système a été déployé dans le monde entier, dans chacun de nos plus de 200 datacenters, et protège activement tous nos clients contre les attaques DDoS sur les couches 3 à 7 (dans le modèle OSI), sans nécessiter d'intervention humaine. Dans le cadre de notre engagement à offrir une protection illimitée contre les attaques DDoS, nous ne facturerons pas de supplément tarifaire à un client simplement parce qu'il a subi une attaque DDoS.

Protection autonome à la périphérie

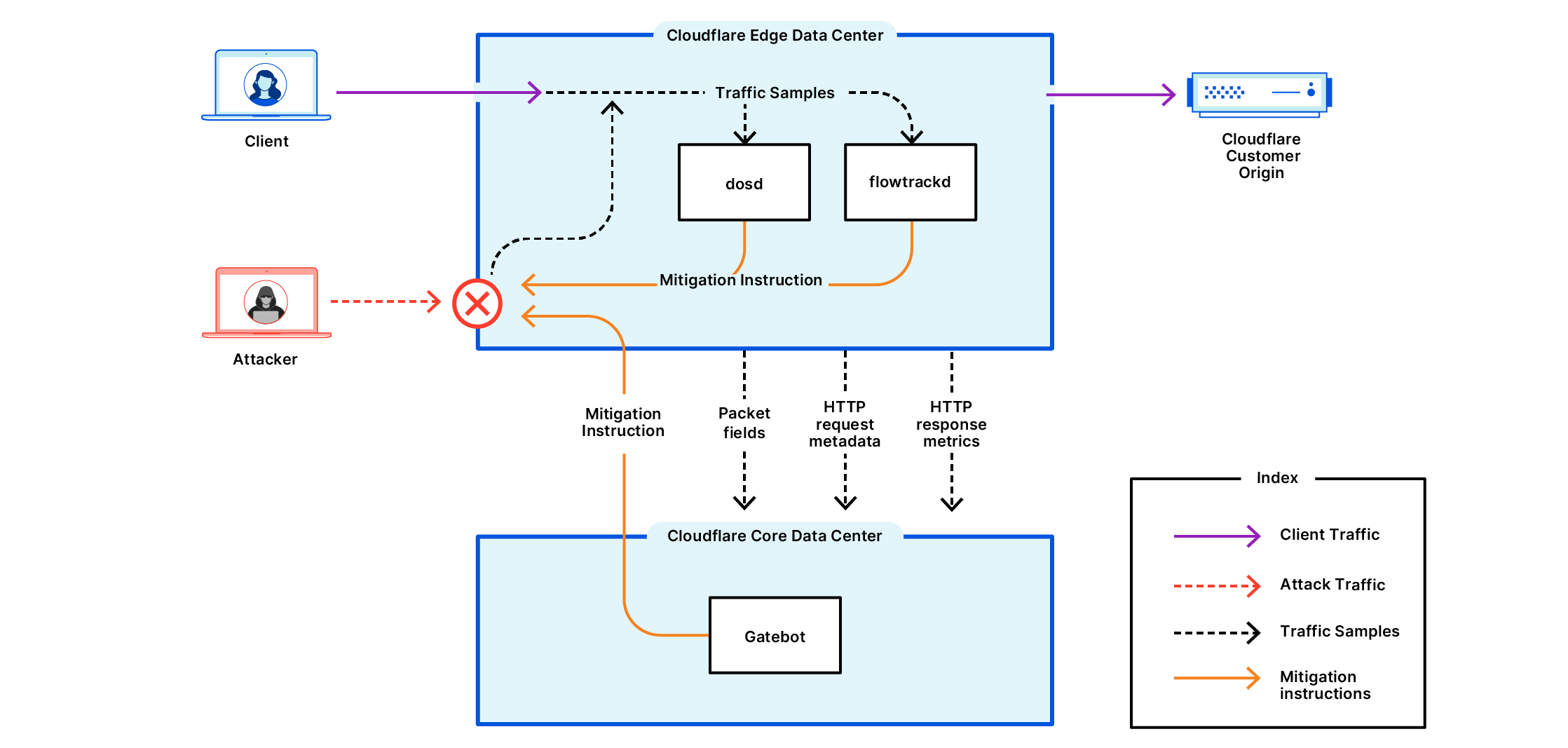

Pour offrir à nos clients une protection rapide et précise contre les attaques DDoS, nous avons construit un système autonome de détection et d'atténuation à la périphérie, capable de prendre des décisions par lui-même, sans rechercher un consensus centralisé. Il est entièrement défini par logiciel et opère à la périphérie de notre réseau, sur des serveurs de base. Son exécution repose sur notre démon de déni de service (dosd), qui a initialement été déployé mi-2019, afin d'offrir une protection contre les attaques DDoS sur les couches 3/4. Depuis, nous avons investi dans le renforcement et l'amélioration de ses capacités, afin de devancer les acteurs malveillants et de perturber l'économie des attaques. Le dernier ensemble d'améliorations a permis d'étendre notre composante d'atténuation à la périphérie afin d'offrir une protection contre les attaques sur la couche 7, en plus des couches 3/4.

Ce système est exécuté sur chaque serveur, dans tous nos datacenters à la périphérie. Il analyse continuellement les paquets et les requêtes HTTP, afin d'identifier d'éventuelles attaques DDoS. Lorsqu'une attaque est détectée, il transmet immédiatement une règle d'atténuation avec une signature générée en temps réel à l'emplacement le plus optimal de la pile Linux, où peut être appliquée l'atténuation la plus économique.

Nos nouvelles fonctionnalités de détection à la périphérie complètent Gatebot, notre mécanisme existant de détection des menaces à l'échelle mondiale, qui réside au cœur de notre réseau. La détection des attaques au cœur du réseau avec Gatebot est idéale pour les attaques volumétriques distribuées de grande ampleur, qui nécessitent une coordination sur l'ensemble de la périphérie de Cloudflare . En revanche, les attaques plus petites et localisées nécessitent une approche différente. La détection à la périphérie des attaques HTTP et sur la couche réseau nous permet de réaliser des échantillonnages à un taux plus élevé, de détecter les attaques de petite et de grande ampleur et de générer immédiatement une règle d'atténuation. Au cours des derniers mois, 98,6 % de toutes les attaques DDoS sur les couches 3/4 ont été détectées par dosd. De même, depuis le déploiement de la version étendue de dosd, ce service a atténué 81 % de toutes les attaques sur la couche 7.

Dans des articles de blog précédents, nous avons déjà examiné Gatebot et flowtrackd. Dans cet article de blog, nous allons plutôt nous concentrer sur les fonctionnalités étendues de dosd.

Maîtriser la connectivité réseau de Linux pour bloquer instantanément des paquets et des requêtes

Il y a dix ans de cela, la connectivité réseau de Linux était lente. Aujourd'hui, nous sommes en mesure de bloquer instantanément des paquets grâce à Linux, plus précisément grâce à iptables et eXpress Data Path (XDP).

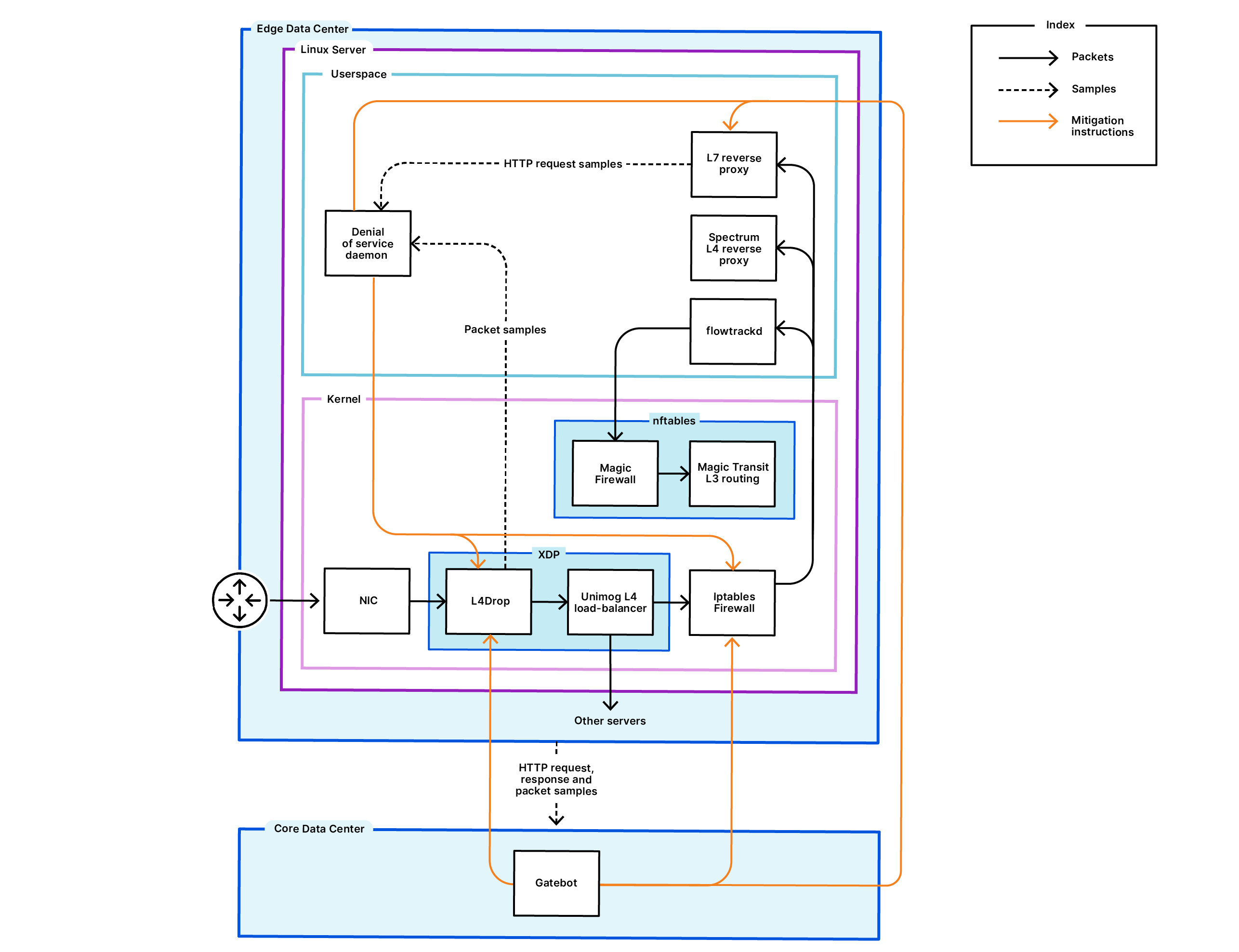

La vie d'un paquet

Un paquet destiné à un client protégé par Cloudflare est acheminé vers le datacenter de Cloudflare le plus proche, via BGP Anycast. Lorsqu'il atteint sa destination, il est transmis du routeur à un serveur par l'algorithme de groupes de routage ECMP (Equal-Cost Multi-Path), via des commutateurs réseau. Lorsqu'il parvient à un serveur, le paquet est transmis à un groupe de programmes eXpress Data Path (XDP). Le premier groupe de programmes XDP, L4Drop, applique des règles d'atténuation issues d'attaques précédemment détectées et transmet des échantillons de paquets à dosd, aux fins d'une analyse plus approfondie.

Si un paquet n'est pas bloqué comme étant malveillant, il est transmis à Unimog, notre service propriétaire d'équilibrage de charge de la couche 4. En se basant sur les mesures de santé et de performance des serveurs, Unimog décide s'il doit conserver le paquet sur le même serveur ou le transmettre à un autre serveur du datacenter, capable de mieux le traiter. Après Unimog, le paquet transite par le pare-feu iptables puis, s'il cible une application de la couche 7, par exemple, un service protégé par le pare-feu WAF de Cloudflare, il est transmis à notre proxy inverse HTTP. Le proxy inverse s'exécute dans l'espace utilisateur, et les requêtes HTTP transitent par notre pare-feu d'applications web, les règles du pare-feu d'applications et des configurations de clients supplémentaires. En revanche, si le paquet est destiné à une application TCP/UDP (Spectrum) ou à une adresse IP de destination accessible par routage, et non protégée par un proxy (Magic Transit), il transite par ces systèmes, plutôt que par notre proxy HTTP.

En plus de L4Drop, notre proxy HTTP transmet également des échantillons et des métadonnées de requêtes HTTP à dosd. Cet échantillonnage périphérique est dix fois plus rapide que l'échantillonnage central, car les signaux peuvent désormais être analysés (et traités) localement, plutôt que d'être acheminés vers un datacenter. De même, dosd effectue l'échantillonnage des paquets à une vitesse 81 fois supérieure à celle de gatebot.

Ensemble, dosd, gatebot et flowtrackd analysent les échantillons qu'ils reçoivent et appliquent des règles d'atténuation lorsque des attaques DDoS sont détectées. Ils déploient des règles d'atténuation sur le proxy web, afin d'atténuer les attaques HTTP. Les requêtes faisant partie d'une attaque sont traitées par une action de blocage, de limitation du taux ou de vérification, en fonction de la décision du système. Cependant, si l'attaque est de nature très volumétrique, la règle d'atténuation est décalée vers le bas de la pile dans le pare-feu iptables, et les attaques sur la couche 7 sont bloquées au niveau de la couche 4 avec IP Jails, pour une atténuation plus rentable. De même, les attaques sur les couches 3/4 sont atténuées dans le pare-feu iptables avec les programmes Berkeley Packet Filter étendus (eBPF) contenus dans L4Drop. L'utilisation de ces composants nous permet d'atténuer automatiquement les attaques DDoS à grande échelle.

Perturber l'économie des attaques

Notre système autonome étendu, décrit ci-dessus, ainsi que nos composants existants d'atténuation des menaces, ont été développés pour protéger nos clients contre les attaques DDoS, devenues très faciles et peu coûteuses à lancer. Ces attaques sont utilisées par des acteurs malveillants qui aspirent à mettre hors service un site web, une application mobile, un jeu ou toute autre propriété connectée à Internet. Ces protections étendues étaient une étape nécessaire car, au cours de l'année passée, le nombre d'attaques a augmenté, comme nous l'avons documenté dans nos rapports sur les tendances des attaques DDoS. Par ailleurs, les attaques deviennent plus vastes et sophistiquées, à l'image de l'attaque qui imitait des pulsations acoustiques. Les petites attaques, capables de mettre hors service une petite propriété web, sont tout aussi importantes ; nous voulons arrêter toutes les attaques, grandes et petites.

Dans de nombreux cas, des acteurs malveillants peuvent lancer des attaques DDoS gratuitement, avec des outils accessibles au public, ou en échange d'une somme modique, en louant un botnet dédié aux attaques DDoS en tant que service, tel que Moobot, sur le dark web. Selon l'indice Dark Web Price Index de 2020, le coût d'une attaque DDoS débute dès 10 $, pour une attaque d'une heure avec un débit 10 000-50 000 requêtes par seconde. Le coût du lancement de ces attaques est bien moindre que les dommages qu'elles causent. En provoquant une panne, ou en dégradant simplement la qualité de service, des acteurs malveillants peuvent faire payer un lourd tribut à leur victime. Par exemple, la mise hors service d'un site d'e-commerce signifie que les utilisateurs ne peuvent pas se connecter et effectuer des achats. Même une latence plus élevée peut inciter les utilisateurs à abandonner leur panier et à s'adresser à la concurrence. Une minute de temps d'arrêt peut facilement se traduire par la perte de dizaines de milliers de dollars.

La fréquence, la sophistication et l'ampleur des attaques DDoS exigent une nouvelle approche – rapide, exacte et précise. Et c'est pourquoi nous avons élaboré les protections étendues décrites dans cet article.

Contribuer à bâtir un Internet meilleur

La mission de Cloudflare est de contribuer à bâtir un Internet meilleur – un Internet sécurisé, plus rapide et plus fiable pour tous. La vision de l'équipe chargée de déjouer les attaques DDoS découle de cette mission : notre objectif est de nous assurer que l'impact des attaques DDoS soit relégué à l'histoire. Dans les années 90 et 2000, les e-mails indésirables sont devenus un véritable problème. Aujourd'hui, les services de messagerie les filtrent pour nous, et notre objectif est de faire de même pour les attaques DDoS.

Pour plus d'informations sur la protection contre les attaques DDoS proposée par Cloudflare, contactez-nous ou inscrivez-vous ici pour essayer l'offre gratuite de Cloudflare à titre d'évaluation pratique.

À ce propos, si vous souhaitez travailler au sein de l'équipe d'ingénierie de la protection contre les attaques DDoS, nos agences de Londres et d'Austin recrutent actuellement. Envoyez votre candidature ici :

Austin : https://boards.greenhouse.io/cloudflare/jobs/2291040?gh_jid=2291040

Londres : https://boards.greenhouse.io/cloudflare/jobs/2291038?gh_jid=2291038