Hoy me complace hablar de nuestro sistema autónomo de protección contra DDoS (denegación de servicio distribuido). Este sistema se ha implementado a escala global en todos nuestros más de 200 centros de datos y protege activamente a todos nuestros clientes contra los ataques DDoS a las capas 3-7 (modelo OSI) sin intervención humana. Como parte de nuestro compromiso con la protección DDoS ilimitada, no facturaremos más a un cliente solo porque ha sido blanco de un ataque DDoS.

Protección autónoma en el perímetro

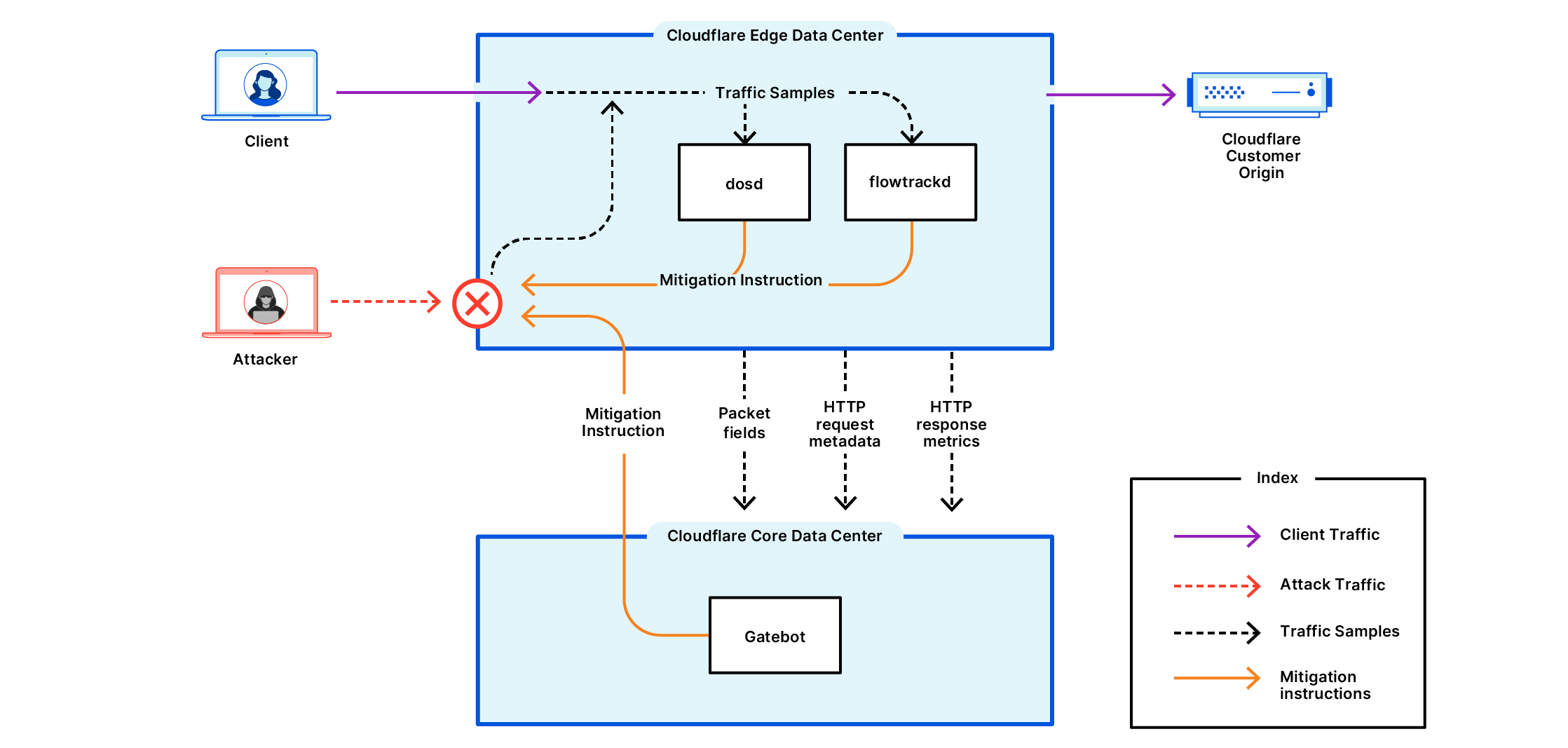

Para proteger a nuestros clientes contra los ataques DDoS de manera rápida y precisa, hemos desarrollado un sistema autónomo de detección y mitigación en el perímetro que puede tomar decisiones por sí mismo sin buscar un consenso centralizado. Está completamente definido por software y se ejecuta en nuestro perímetro, en servidores de productos. Funciona con nuestro daemon de denegación de servicio (dosd), que originalmente se puso en marcha a mediados de 2019 para la protección contra los ataques DDoS a las capas 3 y 4. Desde entonces, hemos invertido en su desarrollo y la mejora de sus capacidades para adelantarnos a los atacantes y desarmar la economía de los ataques. El último conjunto de mejoras ha ampliado nuestro componente de mitigación perimetral para proteger contra los ataques a la capa 7, además de los ataques a las capas 3 y 4.

Este sistema se ejecuta en cada servidor de todos nuestros centros de datos perimetrales. Analiza constantemente los paquetes y las solicitudes HTTP para identificar ataques DDoS. Tras la detección, envía de inmediato una regla de mitigación con una firma generada en tiempo real a la ubicación más óptima de la pila Linux, donde se puede aplicar la mitigación más rentable.

Nuestras nuevas capacidades de detección en el perímetro complementan nuestro actual mecanismo de detección global de amenazas, Gatebot, que se aloja en el núcleo de nuestra red. La detección de ataques en el núcleo de la red con Gatebot es estupenda para los ataques volumétricos, más grandes y distribuidos, que requieren la coordinación en todo el perímetro de Cloudflare, pero los ataques más pequeños y localizados requieren un enfoque diferente. Detectar los ataques a la capa de red y HTTP en el perímetro significa que podemos muestrear con mayor frecuencia, detectar ataques, tanto a pequeña como a gran escala, y generar inmediatamente una regla de mitigación. En los últimos meses, dosd ha detectado el 98,6 % de todos los ataques contra DDoS a las capas 3 y 4. Del mismo modo, desde la implementación de la versión ampliada de dosd, hemos mitigado el 81 % de todos los ataques a la capa 7.

Ya hemos hablado de Gatebot y flowtrackd en blogs anteriores, así que en esta entrada nos centraremos en las funciones ampliadas de dosd.

Uso de la red Linux para anular paquetes y solicitudes a velocidad de cable

Hace diez años, la red Linux era lenta. Hoy, eliminamos paquetes a velocidad de cable gracias a Linux, concretamente, con iptables y eXpress Data Path (XDP).

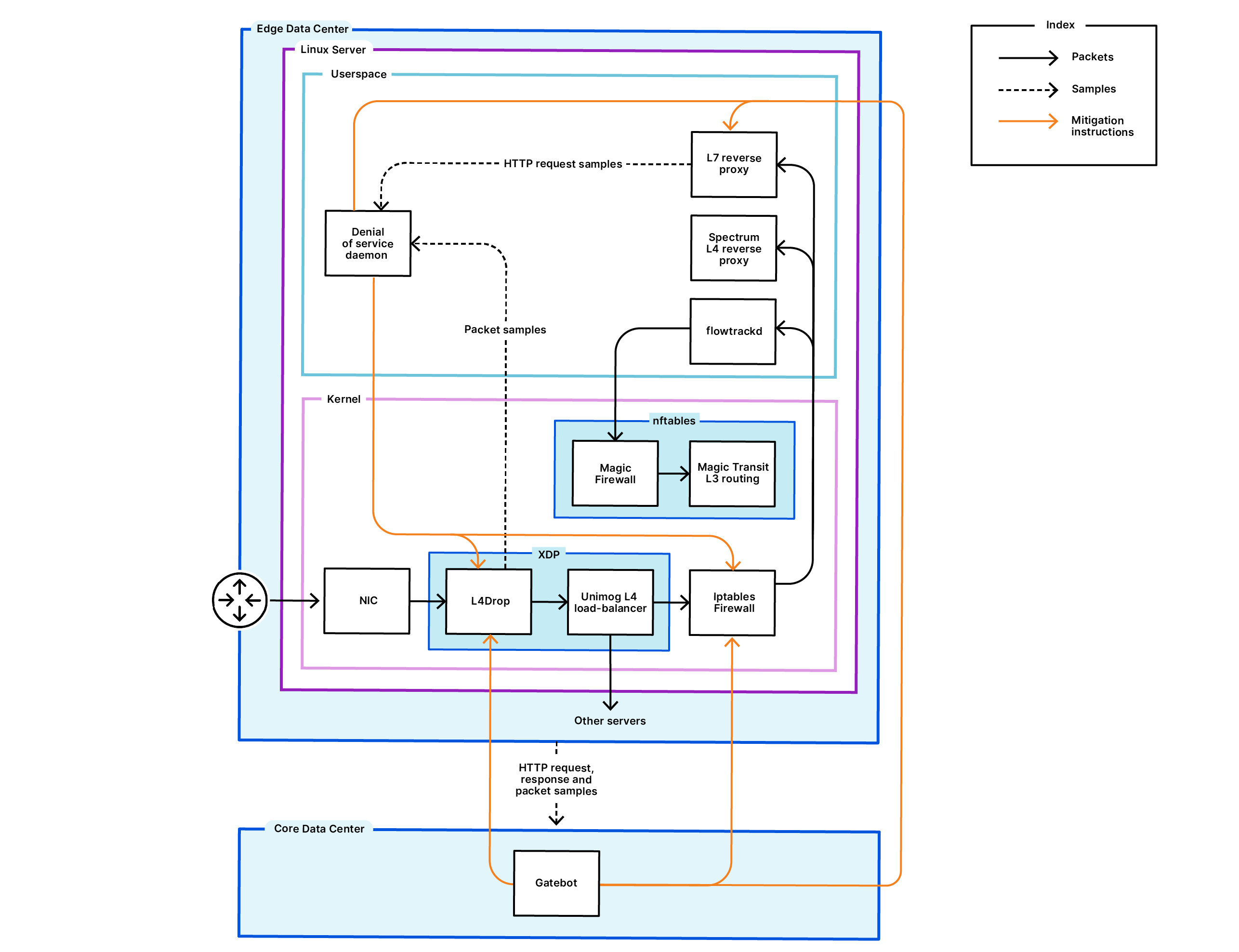

Ciclo de un paquete

Un paquete destinado a un cliente dotado de los sistemas de protección de Cloudflare se dirige al centro de datos de Cloudflare más cercano a través de BGP Anycast. Una vez que llega, pasa del enrutador a un servidor utilizando la ruta de acceso múltiple de igual coste (ECMP) a través de conmutadores de red. Cuando llega a un servidor, el paquete se envía a un grupo de programas eXpress Data Path (XDP). El primer grupo de programas XDP, L4Drop, aplica las reglas de mitigación de los ataques previamente detectados y transmite las muestras de los paquetes a dosd para su posterior análisis.

Si un paquete no se elimina como malicioso, se pasa a Unimog, nuestro propio equilibrador de carga de capa 4. Utilizando las métricas de estado y rendimiento del servidor, Unimog decide si debe mantener el paquete en el mismo servidor o pasarlo a otro servidor del centro de datos que pueda gestionarlo mejor. Después de Unimog, pasa a través del firewall con iptables y a continuación, si se dirige a una aplicación de capa 7, por ejemplo, un servicio protegido por el WAF de Cloudflare, a nuestro proxy inverso HTTP. El proxy inverso se ejecuta en el espacio de usuario y las solicitudes HTTP pasan por nuestro firewall de aplicaciones web, las reglas del firewall de aplicaciones y las configuraciones adicionales del cliente. En cambio, si el paquete se destina a una aplicación TCP/UDP (Spectrum) o a un destino IP que se enruta en lugar de redireccionarse mediante proxy (Magic Transit), pasaría por esos sistemas en lugar de por nuestro proxy HTTP.

Además de L4Drop, nuestro proxy HTTP también transmite muestras y metadatos de las solicitudes HTTP a dosd. Este muestreo de perímetro se produce a una velocidad 10 veces mayor que el muestreo del núcleo, ya que ahora las señales se pueden analizar (y se puede actuar sobre ellas) localmente en lugar de enviarse a un centro de datos principal. Del mismo modo, dosd muestra los paquetes 81 veces más rápido que gatebot.

Juntos, dosd, gatebot y flowtrackd analizan las muestras que reciben e implementan reglas de mitigación cuando se detectan ataques DDoS. Aplican reglas de mitigación en el proxy web para mitigar los ataques HTTP. Las solicitudes de ataque se gestionan con una acción de bloqueo, límite de velocidad o desafío, según la decisión del sistema. Sin embargo, si el ataque es volumétrico, la regla de mitigación se transfiere en la pila al firewall con iptables y los ataques a la capa 7 se eliminan en la capa 4 utilizando IP Jails, para una mitigación más rentable. Del mismo modo, los ataques a las capas 3 y 4 se mitigan en el firewall con iptables utilizando programas de filtro de paquetes extendido de Berkeley (eBPF) dentro de L4Drop. Usar estos componentes nos permite mitigar automáticamente los ataques DDoS a escala.

Desarmar la economía de los ataques

Nuestro nuevo sistema autónomo, descrito anteriormente, junto con nuestros componentes de mitigación de amenazas existentes, se desarrolló para proteger a nuestros clientes contra los ataques DDoS que son cada vez más fáciles y baratos de llevar a cabo. Estos ataques son utilizados por actores maliciosos que pretenden interrumpir un sitio web, una aplicación móvil, un videojuego o cualquier recurso conectado a Internet. Aumentar la protección era un paso necesario dada la tendencia al alza de los ataques, tal y como muestran nuestros informes de tendencias DDoS. Además, la escala de los ataques es cada vez mayor y se han vuelto más sofisticados, como el ataque que imitaba los sonidos producidos por diferentes teclas. Igual de importantes son los pequeños ataques que podrían interrumpir una pequeña propiedad web. Queremos bloquear todos los ataques, de pequeña o gran escala.

En muchos casos, los atacantes pueden lanzar ataques DDoS sin coste utilizando herramientas disponibles públicamente, o por una pequeña tarifa contratando una botnet DDoS como servicio, como Moobot, en la web oscura. Según el índice de precios de la web oscura de 2020, el precio de un ataque DDoS comienza en 10 dólares por un ataque de una hora a un ritmo de 10 000-50 000 solicitudes por segundo. El precio por lanzar un ataque es muy inferior a sus repercusiones. La interrupción o incluso solo la reducción del servicio permite a los ciberdelincuentes cobrar un precio considerable a su víctima. Por ejemplo, la caída de un sitio web de comercio electrónico significa que los usuarios no pueden iniciar sesión ni realizar compras. Incluso el aumento de la latencia puede hacer que los usuarios abandonen sus carritos de la compra y recurran a la competencia. Un minuto de inactividad se puede traducir fácilmente en la pérdida de decenas de miles de dólares.

La frecuencia, la sofisticación y el tamaño de los ataques DDoS requieren un nuevo enfoque, uno que sea rápido, exacto y preciso. Esta es la razón por la que hemos aumentado los sistemas de protección que se describen en esta publicación.

Ayudamos a mejorar Internet

La misión de Cloudflare es ayudar a mejorar Internet para que sea más segura, rápida y fiable para todos. La visión del equipo de protección contra DDoS se deriva de esta misión. Nuestro objetivo es hacer que el impacto de los ataques DDoS sea cosa del pasado. En los años 90 y 2000, los correos electrónicos no deseados se convirtieron en un grave problema. Hoy, los servicios de correo electrónico se encargan de filtrarlos, y nuestro objetivo es hacer lo mismo con los ataques DDoS.

Para obtener más información sobre la protección contra DDoS de Cloudflare, ponte en contacto con nosotros o prueba el plan gratuito de Cloudflare aquí.

Por cierto, si te interesa trabajar en el equipo de ingenieros especialistas en la protección contra DDoS, estamos buscando profesionales en nuestras oficinas en Londres y Austin. Envía tu curriculum aquí:

Austin: https://boards.greenhouse.io/cloudflare/jobs/2291040?gh_jid=2291040

Londres: https://boards.greenhouse.io/cloudflare/jobs/2291038?gh_jid=2291038