运行安全的企业网络是非常困难的。世界各地的员工都在家里工作。应用程序在数据中心内运行,托管在公共云中,并作为服务交付。执着而有动机的攻击者会利用任何漏洞。

企业过去常常构建类似城堡和护城河的网络。这些墙和护城河将攻击者拒之门外,将数据保护在内。团队成员只能通过吊桥进入,并倾向于待在围墙内。网络信任城堡内的人们会做正确的事,并在宁静的安全网络周边部署您所需的任何东西。

互联网,SaaS 和 “云” 为这一计划带来了麻烦。今天,现代企业的工作更多的是在城堡外而不是在城堡内进行。那么,为什么企业还在花钱建造更复杂、更低效的护城河呢?

今天,我们很高兴地在此推出 Cloudflare One™,这是我们解决企业安全和网络难题的愿景。

Cloudflare One 结合了联网产品,使员工无论身在何处都能尽力而为,并可在全球范围内部署一致的安全控制措施。

从今天开始,你可以开始用 Cloudflare WARP 和 Gateway 来过滤出站互联网流量,以取代安全设备的流量回传。对于您的办公网络,我们计划将下一代防火墙功能引入 Magic Transit——通过 Magic firewall 取代您的顶级防火墙设备。

与 MPLS 和 SD-WAN 模型相比,通过 Cloudflare 到互联网的多个通道,以及消除了回程流量,我们计划简化管理该路由的过程,并使其具有成本效益。Cloudflare Magic WAN 将为您提供一个控制平面以控制流量如何通过我们的网络。

现在,你可以使用 Cloudflare One 来代替 VPN 的另一个功能:将用户置于专用网络上以进行访问控制。Cloudflare Access 提供了零信任控件,可以代替专用网络安全模型。本周晚些时候,我们将宣布您可以如何将 Access 扩展到任何应用程序——包括 SaaS 应用程序。我们还将预展示我们的浏览器隔离技术,以确保连接到这些应用程序的端点不受恶意软件的攻击。

最后,Cloudflare One 中的产品着重于为您的团队提供日志和工具,以了解并纠正问题。作为我们本周推出的 Gateway 过滤的一部分,我们包含了一些日志,这些日志提供了对离开您的组织的流量的可见性。本周晚些时候,我们将通过一个新的入侵检测系统(可以检测和阻止入侵尝试)来展示如何让这些日志变得更智能。

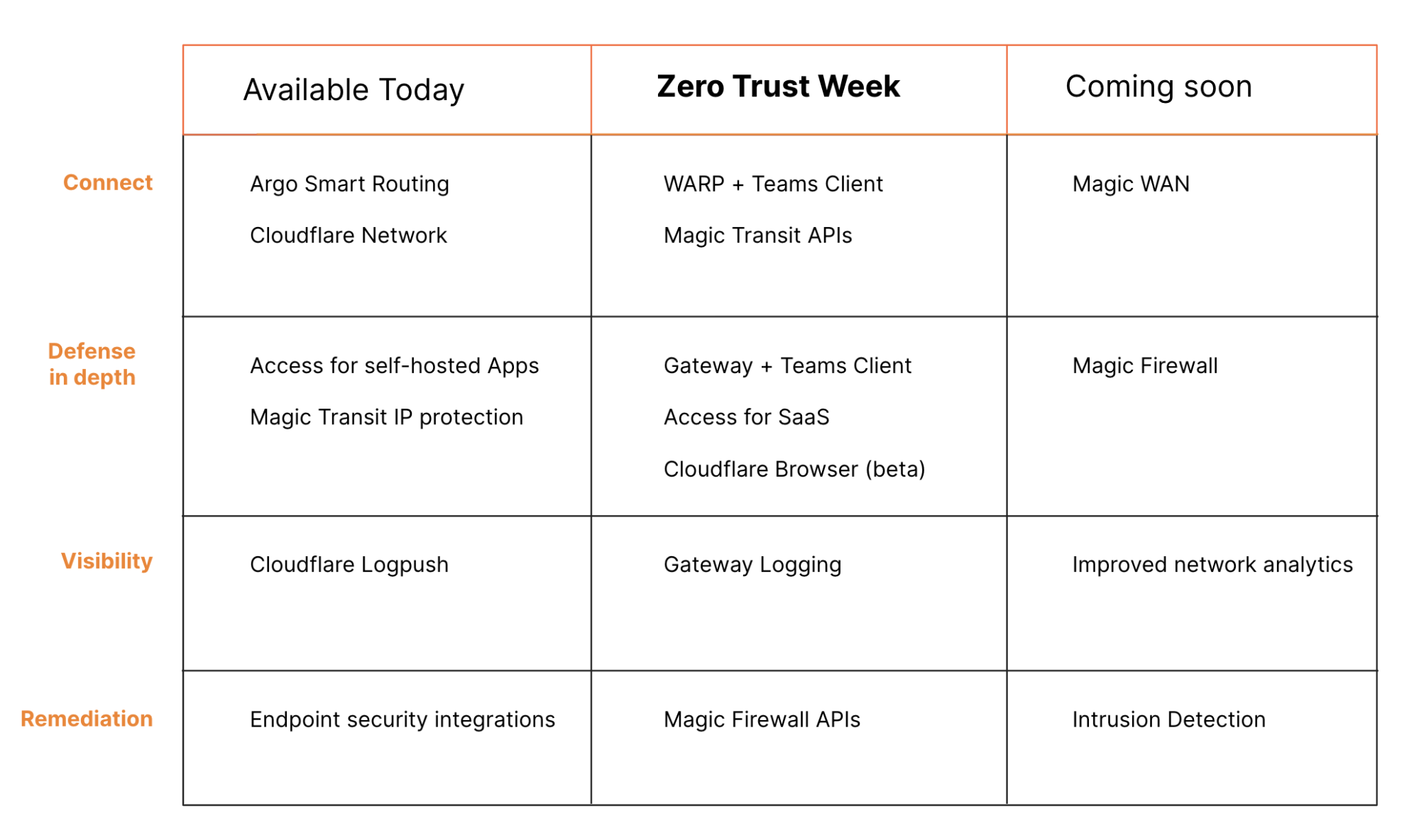

以上的许多组件今天就可以买到,一些新功能将在本周推出,其他组件也将很快推出。我们都很高兴能分享这一愿景,并展望企业网络的未来。

企业网络体系和安全性方面的问题

人们对企业网络的要求已经发生了巨大的变化。它已经从后台功能变成了关键任务。随着网络变得越来越不可或缺,用户也从办公室扩展到在家工作。应用程序离开了数据中心,现在正在多云中运行,或者由供应商直接通过互联网交付。

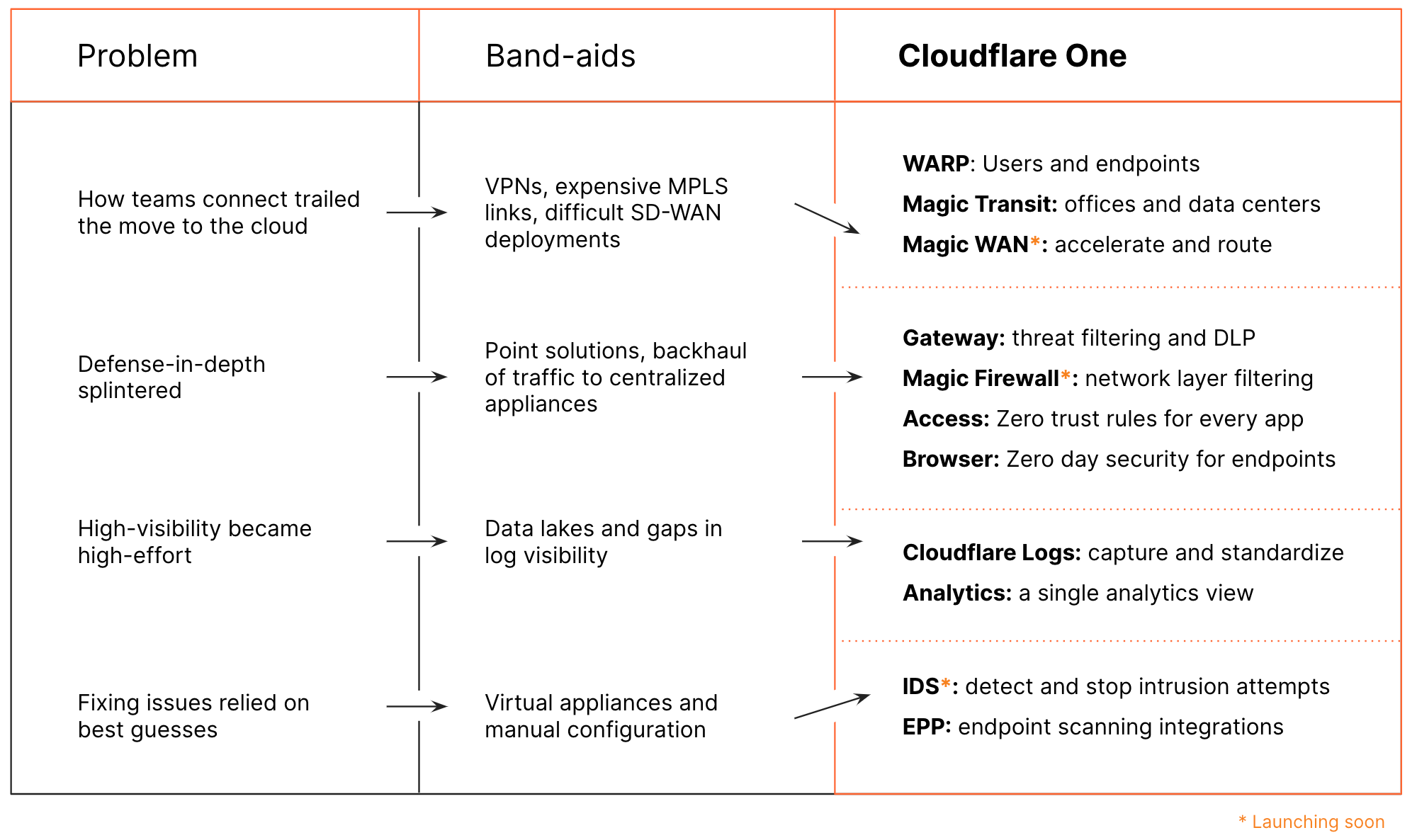

直接的网络路径变成了发夹弯

坐在办公室里的员工可以通过专用网络连接到附近数据中心运行的应用程序。当团队成员离开办公室时,他们可以使用 VPN 从墙外潜回网络。分支机构则通过昂贵的 MPLS 链路跳到同一网络上。

当应用程序离开数据中心,用户离开他们的办公室时,组织的反应是试图迫使分散的世界进入相同的城堡和护城河模型。公司购买了更多的 VPN 许可证,用困难的 SD-WAN 部署取代了 MPLS 链接。为了模仿旧的网络模式,网络变得更加复杂,而实际上互联网已经成为了新的企业网络。

纵深防御瓦解

试图破坏企业网络的攻击者有多种工具可供使用,他们可能执行外科式恶意软件攻击,向您的网络扔一个容量巨大的 “厨房水槽”,或任何类似的东西。传统上,针对每种攻击的防御都是由运行在数据中心中的单独的专用硬件提供的。

过去,每个用户和每个应用程序都位于同一个位置,安全控制相对比较容易。当员工离开办公室且工作负载离开数据中心时,同一安全控制手段变得难以遵循。各公司部署了一系列点解决方案,试图在混合和动态环境中重建其上层防火墙设备。

高可见度需要大量付出

向拼凑模式的转变牺牲的不仅仅是纵深防御——公司失去了对其网络和应用程序中发生的事情的可见性。我们从客户那里听说,日志的捕获和标准化已经成为他们最大的障碍之一。他们购买了昂贵的数据摄取、分析、存储和分析工具。

企业现在依赖于多点解决方案,其中最大的障碍之一是日志的捕获和标准化。越来越多的法规和合规压力更加强调数据保留和分析的重要性。分裂的安全解决方案成为了数据管理的噩梦。

修复问题依赖于最好的猜测

在无法看到这种新的网络模型的情况下,安全团队不得不猜测可能出现的问题。想要采用 “假定失陷” 模型的组织努力确定可能的缺口,从而针对该问题提出所有可能的解决方案。

一些企业购买了新的扫描和过滤服务,这些服务在虚拟设备中交付,以解决不确定的问题。我们与这些企业进行了交谈,发现这些团队正试图手动纠正每个可能的事件,因为他们缺乏可见性,而无法针对特定事件并调整安全模型。

Cloudflare One 如何搭配?

在过去的几年中,我们一直在组装 Cloudflare One 的组件。我们推出了单独的产品,一次解决其中的一些问题。我们很高兴能与大家分享我们对 Cloudflare One 如何将它们整合在一起的看法。

灵活的数据平面

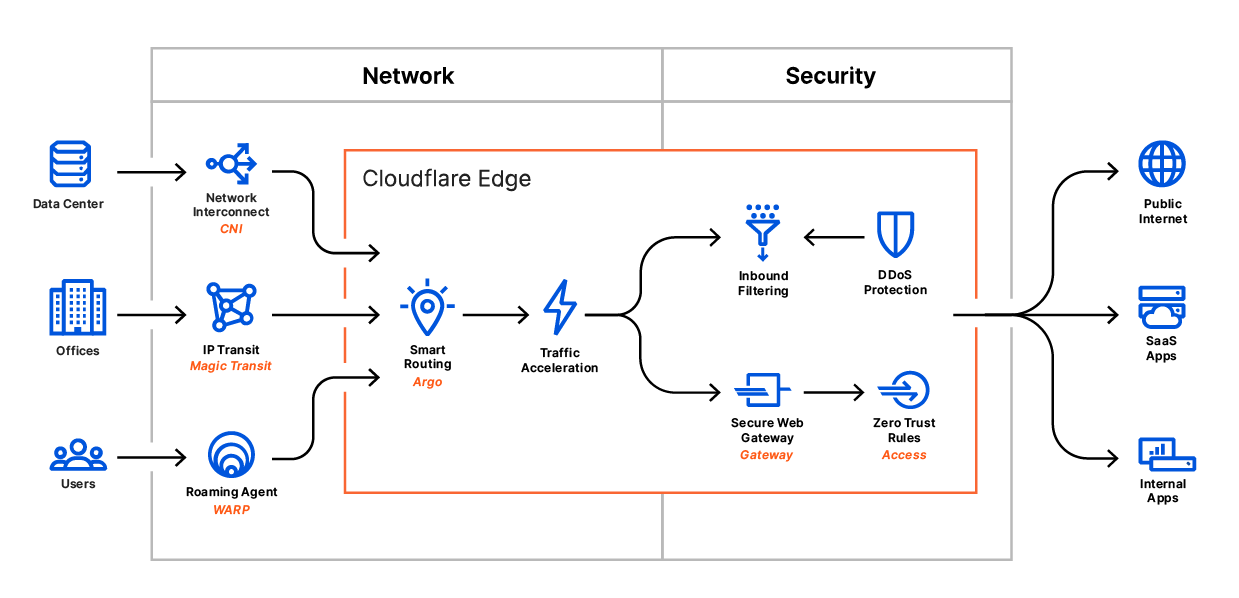

Cloudflare 作为反向代理推出。客户把他们面向互联网的属性放到我们的网络上,其受众可通过我们的网络连接到那些特定的目的地。Cloudflare One 代表了多年来允许我们的网络处理 “反向” 或 “正向” 的任何类型的流量的功能。

在 2019 年,我们推出了 Cloudflare WARP——一个移动应用程序,通过与我们网络的加密连接使互联网流量保持私密性,同时还使其更快,更可靠。我们现在正在将同样的技术打包到本周发布的企业级版本中,将远程员工与 Cloudflare Gateway 连接起来。

你的数据中心和办公室应该具有同样的优势。我们在去年启动了 Magic Transit,以保护您的网络免受 IP 层攻击。我们最初对 Magic Transit 的关注一直是为本地网络提供一流的 DDoS 缓解。DDoS 攻击一直困扰着网络运营商,Magic Transit 有效缓解了他们的困扰,而不会造成性能损失。坚如磐石的 DDoS 缓解功能是构建高级安全功能的理想平台,该功能可应用于已经在我们网络中流动的相同流量。

今年早些时候,当我们推出 Cloudflare 网络互连(CNI)时,我们扩展了该模型,以允许我们的客户将分支机构和数据中心直接与 Cloudflare 互连。作为 Cloudflare One 的一部分,我们将出站过滤应用于同一连接。

Cloudflare One 不应该仅仅帮助您的团队转移到作为企业网络的互联网上,它还应该比互联网更快。我们的网络与运营商无关,连接和对等情况非常好,并且在全球范围内提供相同的服务。在每个匝道上,我们都基于 Argo 智能路由技术添加了更智能的路由,事实证明,该技术可将延迟减少 30% 或更多。安全+性能,因其兼得而变得更好。

单个统一控制平面

当用户从分支机构和设备连接到互联网时,他们将跳过总部的防火墙设备。为了跟上步伐,企业需要一种方法来保护不再完全驻留在自己网络中的流量。Cloudflare One 对所有流量实施标准的安全控制——不管连接如何启动,或者它位于网络堆栈的哪个位置。

Cloudflare Access 首先将身份引入 Cloudflare 的网络。团队根据身份和上下文对入站和出站连接应用过滤器。无论服务器或用户的位置如何,每次登录、请求和响应都要通过 Cloudflare 的网络进行代理。我们网络的规模及其分布可以过滤和记录企业流量,而不会影响性能。

Cloudflare Gateway 可确保与互联网其余部分的连接安全。Gateway 检查离开设备和网络的流量,检查隐藏在应用层连接内部的威胁和数据丢失事件。即将推出,Gateway 将把相同级别的控制带到传输层。

您应该对网络如何发送流量具有相同级别的控制。我们很高兴宣布推出 Magic Firewall 防火墙,这是一种用于离开办公室和数据中心的所有流量的下一代防火墙。使用 Gateway 和 Magic Firewall,您可以一次构建一个规则并在任何地方运行它,或者在单个控制平面中针对特定的用例定制规则。

我们知道某些攻击无法过滤,因为它们可以在构建过滤器以阻止它们之前启动。Cloudflare 浏览器,我们的隔离浏览器技术为您的团队提供了防弹玻璃板,防止可以避开已知过滤器的威胁。本周晚些时候,我们将邀请客户注册加入测试版,从而在 Cloudflare 的边缘上浏览互联网,而无需冒着代码跳出浏览器感染端点的风险。

最后,保护您的网络安全的 PKI 基础架构应该是现代化且易于管理的。我们从客户那里听到,他们将证书管理描述为转向更好的安全模型的核心问题之一。Cloudflare与 TLS 1.3 等现代加密标准兼容,而不相违背。Cloudflare 让您只需点击一下,就可以轻松地在互联网上为您的网站添加加密。我们将为你在 Cloudflare One 上运行的网络功能带来易于管理的特性。

一个获取日志的地方,一个用于所有安全分析的位置

Cloudflare 的网络平均每秒可处理 1800 万个 HTTP 请求。我们已经建立了日志记录管道,使世界上一些最大的互联网属性可以大规模捕获和分析其日志。Cloudflare One 建立在相同的功能之上。

Cloudflare Access 和 Gateway 可以捕获入站或出站的每个请求,而无需任何服务器端代码更改或高级客户端配置。您的团队可以使用我们的 Cloudflare Logpush 服务将这些日志导出到您选择的 SIEM 提供程序,该服务与为公共站点大规模导出 HTTP 请求事件的管道相同。Magic Transit 将该日志记录功能扩展到整个网络和办公室,以确保您永远不会在任何位置失去可见性。

我们不仅要记录事件。Cloudflare Web 分析现可在您的网站上使用,可将日志转换为见解。我们还计划继续扩大对网络运行方式的可见性。正如 Cloudflare 取代了执行各种网络功能的 “创可贴盒” 并将它们统一到一个具有凝聚力,适应性强的边缘一样,我们打算对分散,难以使用且昂贵的安全分析生态系统执行相同的操作。更多功能,即将推出。

更智能,更快的修复

数据和分析应该显示团队可以补救的事件。导向一键修复的日志系统可能是功能强大的工具,但我们希望使修复自动进行。

本周晚些时候,Cloudflare 入侵检测系统(IDS)将启动一个封闭的预览,它将主动扫描您的网络,寻找异常事件,并建议采取行动,或者更好的是,为您采取行动,以纠正问题。我们计划将同样的主动扫描和补救方法引入 Cloudflare Access 和 Cloudflare Gateway。

在我们全球范围的网络上运行您的网络

超过 2500 万个互联网网站依靠 Cloudflare 的网络来接触他们的受众。超过 10% 的网站通过我们的反向代理进行连接,包括 16% 的财富 1000 强网站。Cloudflare 通过提供来自世界各地数据中心的服务来加速互联网的大块流量。

我们从这些数据中心提供 Cloudflare One。重要的是,我们运营的每个数据中心都提供相同的服务,无论是 Cloudflare Access、WARP、Magic Transit 还是我们的 WAF。举个例子,当你的员工通过 Cloudflare WARP 连接到我们的数据中心时,他们就有真正的机会永远不必离开我们的网络或数据中心来访问他们需要的站点或数据。结果,他们的整个互联网体验会变得非常快,无论他们在世界的哪个地方。

随着浏览器通过 Cloudflare Browser 移至 Cloudflare 的边缘,我们预计性能奖励将变得更加有意义。运行在 Cloudflare 数据中心的独立浏览器可以请求仅几厘米外的内容。更进一步说,随着越来越多的web属性依赖于 Cloudflare Workers 来驱动他们的应用程序,整个工作流可以留在数据中心内,距离你的员工不超过 100 毫秒。

下一步是什么?

虽然这些功能中的许多现在已经可用,但作为 Cloudflare “零信任周” 的一部分,我们将在未来几天推出几个新功能。本周每天都会有向 Cloudflare One 特性集添加新内容的公告,敬请关注。