เราขอใช้โอกาสในวันนี้เปิดตัวFoundation DNS ซึ่งเป็น DNS ระดับพรีเมียมใหม่ของ Cloudflare ที่มอบความน่าเชื่อถือที่เหนือชั้น ประสิทธิภาพสูงสุด และยังสามารถตอบสนองความต้องการที่ซับซ้อนที่สุดของทีมโครงสร้างพื้นฐานได้อีกด้วย

มาคุยเรื่องเงินกันก่อน

เมื่อคุณลงนามในข้อตกลง DNS ขององค์กร โดยปกติแล้วผู้ให้บริการ DNS จะให้คุณเปิดเผยข้อมูล 3 อย่างเพื่อนำมาประกอบการทำใบเสนอราคา:

- จำนวนของโซน

- จำนวนการสืบค้น DNS ทั้งหมดต่อเดือน

- จำนวนเรคคอร์ด DNS ทั้งหมดในทุกโซน

บางกรณีอาจซับซ้อนกว่านั้นมาก และหลายกรณีอาจมีตัวคำนวณราคาหรือการกำหนดราคาโดยวิธี "ติดต่อเรา" ที่ไม่โปร่งใส การวางแผนงบประมาณเพื่อใช้กับนโยบายขยายกิจการของคุณอาจทำให้เกิดความซับซ้อนที่ไม่จำเป็น และเราคิดว่าเราสามารถทำได้ดีกว่านี้ ทำไมไม่ทำให้ง่ายขึ้นกว่าเดิมด้วยวิธีการต่อไปนี้: เราตัดสินใจเรียกเก็บเงิน Foundation DNS ตามข้อมูลที่ป้อนครั้งเดียวสำหรับลูกค้าองค์กรของเรา: จำนวนการสืบค้น DNS ทั้งหมดต่อเดือน ซึ่งเมื่อใช้วิธีนี้ เราคาดหวังว่าจะช่วยบริษัทประหยัดค่าใช้จ่าย และที่สำคัญกว่านั้นคือ ขจัดความซับซ้อนออกจากการเรียกเก็บเงิน DNS

และไม่ต้องกังวล เช่นเดียวกับผลิตภัณฑ์อื่น ๆ ของเราคือ บริการบรรเทาผลกระทบของ DDoS นั้นยังไม่มีการคิดค่าบริการตามปริมาณการใช้งาน จะไม่มีค่าธรรมเนียมแอบแฝงใดซ่อนอยู่ในกรณีที่เนมเซิร์ฟเวอร์ของคุณถูกโจมตีด้วย DDoS หรือจำนวนการสืบค้น DNS เกินโควต้าของคุณหนึ่งหรือสองเดือน

DNS สำคัญอย่างไร

Domain Name System (DNS) นั้นเก่าแก่พอ ๆ กับอินเทอร์เน็ต เดิมถูกกำหนดไว้ในข้อกำหนด RFC882 และ RFC883 ในปี 1983 จากความต้องการที่จะจับคู่ระหว่างชื่อโฮสต์และที่อยู่ IP เมื่อย้อนกลับไปในตอนนั้น ผู้เขียนได้กล่าวไว้อย่างชาญฉลาดว่า: “[อินเทอร์เน็ต] เป็นระบบขนาดใหญ่และมีแนวโน้มที่จะขยายใหญ่ขึ้นมาก” [RFC882] ปัจจุบันมีชื่อโดเมนเกือบ 160 ล้านชื่อภายใต้ .com อันเดียว ซึ่งเป็นหนึ่งใน Top Level Domains (TLD) ที่ใหญ่ที่สุด [ที่มา]

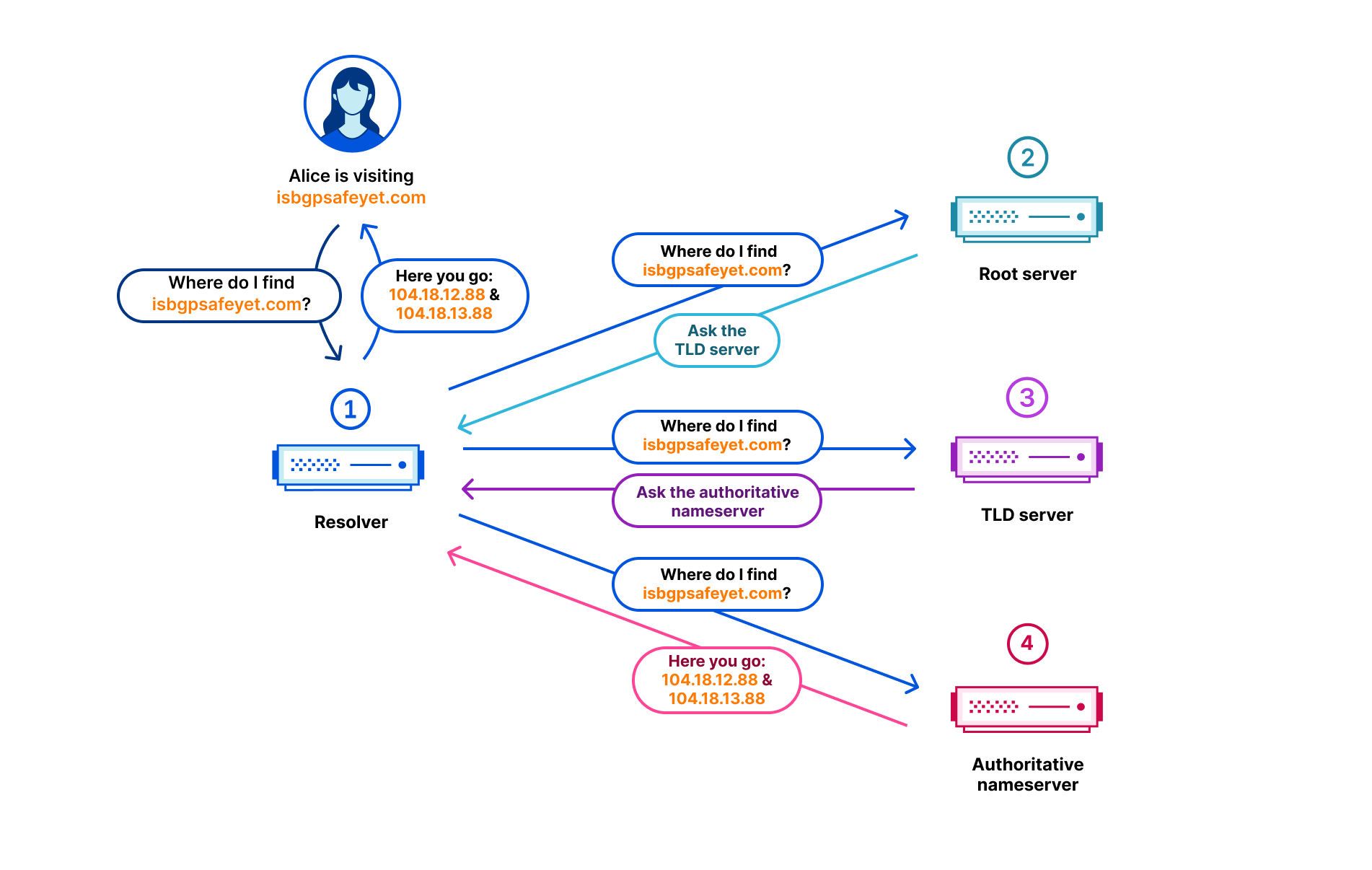

เมื่อดูในส่วนการออกแบบ พบว่า DNS เป็นระบบที่มีลำดับชั้นและมีการกระจายสูง แต่ในฐานะผู้ใช้ปลายทาง คุณมักจะสื่อสารกับ Resolver (1) ที่ได้รับมอบหมายหรือดำเนินการโดยผู้ให้บริการอินเทอร์เน็ต (ISP) ของคุณหรือที่กำหนดค่าโดยนายจ้างหรือตัวคุณเองโดยตรง Resolver สื่อสารกับหนึ่งในเซิร์ฟเวอร์รูท (2), เซิร์ฟเวอร์ TLD ที่รับผิดชอบ (3) และเนมเซิร์ฟเวอร์ที่เชื่อถือได้ (4) ของโดเมนนั้นๆ ในหลาย ๆ กรณี ทั้งสี่ส่วนนี้ดำเนินการโดยหน่วยงานที่แตกต่างกัน และตั้งอยู่ในภูมิภาคต่างกัน หรือแม้แต่ในทวีปต่างกัน

ดังที่เราได้เห็นในช่วงที่ผ่านมา หากโครงสร้างพื้นฐาน DNS ของคุณหยุดทำงาน แสดงว่าคุณกำลังประสบปัญหาร้ายแรง และมีแนวโน้มว่าคุณจะเสียเงินเป็นจำนวนมาก และเสื่อมเสียชื่อเสียง ดังนั้น ในฐานะเจ้าของโดเมน คุณต้องการให้คำตอบที่ได้จากการค้นหา DNS ในโดเมนทุกครั้งแบบ 100% และโดยเร็วที่สุดที่เป็นไปได้ในอุดมคติ แล้วคุณทำอะไรได้บ้าง คุณไม่สามารถออกคำสั่ง Resolver ที่ผู้ใช้ของคุณได้กำหนดค่าไว้ คุณไม่สามารถปรับเปลี่ยนเซิร์ฟเวอร์รูท คุณสามารถเลือกเซิร์ฟเวอร์ TLD ที่เกี่ยวข้องโดยการเลือกชื่อโดเมนที่มี TLD ที่เกี่ยวข้อง แต่ถ้าคุณผูกเข้ากับ TLD ด้วยเหตุผลอื่น นั่นก็อยู่นอกเหนือการควบคุมด้วยเช่นกัน สิ่งที่คุณกำหนดได้ง่ายคือผู้ให้บริการเนมเซิร์ฟเวอร์ที่เชื่อถือได้ของคุณ งั้นลองมาดูข้อเสนอ DNS ที่น่าเชื่อถือของ Cloudflare อย่างละเอียดกันดีกว่า

พิจารณา DNS ที่น่าเชื่อถือของ Cloudflare

DNS ที่น่าเชื่อถือเป็นหนึ่งในผลิตภัณฑ์ที่เก่าแก่ที่สุดของเรา และเราได้ทุ่มเทเวลาเพื่อทำให้ผลิตภัณฑ์นี้ยอดเยี่ยม การสืบค้น DNS ทั้งหมดได้รับคำตอบจากเครือข่าย Anycast ทั่วโลกของเราซึ่งมีอยู่ในกว่า 250 เมือง วิธีนี้ทำให้เราสามารถส่งมอบประสิทธิภาพสูงสุด พร้อม ๆ กับรับประกันความพร้อมใช้งานทั่วโลกเสมอ และแน่นอน เราใช้ประโยชน์จากประสบการณ์ที่ช่ำชองเพื่อลดการโจมตี DDoS ซึ่งจะช่วยป้องกันไม่ให้ใครก็ตามทำลายเนมเซิร์ฟเวอร์ของเราและโดเมนของลูกค้าของเราได้

DNS มีความสำคัญอย่างยิ่งต่อ Cloudflare เพราะก่อนจะมีการเปิดตัว Magic Transit ถือได้ว่า DNS เป็นวิธีที่นำผู้ใช้บนอินเทอร์เน็ตไปยัง Cloudflare เพื่อปกป้องและเร่งความเร็วแอปพลิเคชันของลูกค้าของเรา หากคำตอบ DNS ของเราช้า Cloudflare ก็ช้า หากคำตอบ DNS ของเราไม่พร้อมใช้งาน Cloudflare ก็ไม่พร้อมใช้งาน ความเร็วและความน่าเชื่อถือของ DNS ที่เชื่อถือได้มีความสำคัญยิ่งต่อความเร็วและความน่าเชื่อถือของ Cloudflare เช่นเดียวกับที่มีความสำคัญต่อลูกค้าของเรา นอกจากนี้ เรายังมีลูกค้าที่คอยผลักดันโครงสร้างพื้นฐาน DNS ของเราเมื่อพวกเขาขยายธุรกิจด้วย Cloudflare วันนี้โซนลูกค้าที่ใหญ่ที่สุดของเรามีมากกว่า 3 ล้านระเบียน และ 5 อันดับแรกมีเกือบ 10 ล้านระเบียนรวมกัน ลูกค้าเหล่านั้นใช้ Cloudflare เพื่อผลักดันการอัปเดตระเบียน DNS ใหม่ไปยังเซิร์ฟเวอร์ Edge ในไม่กี่วินาที ไม่ใช่ไม่กี่นาที ซึ่งด้วยความสำคัญนี้และความต้องการของลูกค้า เราจึงได้พัฒนาทีมวิศวกรรม DNS โดยเฉพาะของเราในช่วงหลายปีที่ผ่านมา โดยมุ่งเน้นที่การรักษาสแต็ค DNS ให้รวดเร็วและเชื่อถือได้

ความปลอดภัยของระบบนิเวศ DNS ก็มีความสำคัญเช่นกัน Cloudflare มีบทบาทสำคัญต่อ DNSSEC การลงชื่อและการตรวจสอบความถูกต้องของคำตอบ DNS ผ่าน DNSSEC ช่วยให้มั่นใจได้ว่าผู้โจมตีแบบ on-path จะไม่สามารถล้วงเอาคำตอบและเปลี่ยนเส้นทางการรับส่งข้อมูลไปยังเส้นทางอื่น Cloudflare ให้บริการ DNSSEC ฟรีในทุกระดับของแผนเสมอ และจะยังคงเป็นตัวเลือกที่ไม่มีค่าใช้จ่ายสำหรับ Foundation DNS ในส่วนของลูกค้าที่เลือกใช้ Cloudflare เป็นตัวแทนผู้จดทะเบียนนั้น การคลิกครั้งเดียวเพื่อปรับใช้ DNSSEC ถือเป็นคุณสมบัติหลักอีกประการหนึ่งที่ทำให้มั่นใจได้ว่าโดเมนของลูกค้าจะไม่ถูกเจาะ และผู้ใช้ได้รับการคุ้มครอง เรารองรับ RFC 8078 สำหรับ การคลิกครั้งเดียวเพื่อปรับใช้ให้กับตัวแทนผู้จดทะเบียนภายนอกด้วย

แต่ยังมีปัญหาอื่น ๆ ที่อาจทำให้ส่วนต่าง ๆ ของอินเทอร์เน็ตหยุดชะงัก และสิ่งเหล่านี้ส่วนใหญ่อยู่นอกเหนือการควบคุมของเรา: การรั่วไหลของเส้นทาง หรือเลวร้ายกว่านั้นคือ การยึดครองเส้นทาง แม้ว่า DNSSEC จะสามารถช่วยบรรเทาการดักจี้เส้นทางได้ โชคร้ายที่ Resolver แบบเวียนซ้ำ (recursive) บางตัวไม่สามารถตรวจสอบ DNSSEC ได้ และแม้ว่า Resolver จะตรวจสอบความถูกต้อง แต่การรั่วไหลของเส้นทางหรือการยึดครองเนมเซิร์ฟเวอร์ของคุณจะยังคงส่งผลให้เกิดการหยุดทำงาน หาก IP ของเนมเซิร์ฟเวอร์ของคุณได้รับผลกระทบจากเหตุการณ์ดังกล่าว โดเมนของคุณจะไม่สามารถถูกแปลงได้

เนมเซิร์ฟเวอร์ของคุณภายใต้ผู้ให้บริการหลายรายมักจะแก้ไขเป็นที่อยู่ IPv4 หนึ่งที่อยู่และที่อยู่ IPv6 หนึ่งที่อยู่เท่านั้น หากไม่สามารถเข้าถึงที่อยู่ IP นั้นได้ ตัวอย่างเช่นเนื่องจากความแออัดของเครือข่ายหรือที่แย่กว่านั้นคือเส้นทางรั่วไหล เนมเซิร์ฟเวอร์ทั้งหมดจะไม่สามารถใช้งานได้ ส่งผลให้โดเมนของคุณไม่สามารถถูกแปลงได้ แต่ที่เลวร้ายกว่านั้นคือ ผู้ให้บริการบางรายถึงกับใช้ซับเน็ต IP เดียวกันสำหรับเนมเซิร์ฟเวอร์ทั้งหมด ดังนั้นหากมีปัญหากับซับเน็ตนั้น เนมเซิร์ฟเวอร์ทั้งหมดจะหยุดทำงาน

มาดูตัวอย่างกัน:

$ dig aws.com ns +short

ns-1500.awsdns-59.org.

ns-164.awsdns-20.com.

ns-2028.awsdns-61.co.uk.

ns-917.awsdns-50.net.

$ dig ns-1500.awsdns-59.org. +short

205.251.197.220

$ dig ns-164.awsdns-20.com. +short

205.251.192.164

$ dig ns-2028.awsdns-61.co.uk. +short

205.251.199.236

$ dig ns-917.awsdns-50.net. +short

205.251.195.149

IP เนมเซิร์ฟเวอร์ทั้งหมดเป็นส่วนหนึ่งของ 205.251.192.0/21 ซึ่งต้องขอบคุณที่ตอนนี้ AWS ได้ลงนามช่วงผ่าน RPKI ทำให้มีโอกาสที่จะรั่วไหลน้อยลง... โดย Resolver ISP จะทำหน้าที่ตรวจสอบ RPKI แต่ถ้า Resolver ISP ไม่ตรวจสอบ RPKI และหากซับเน็ตนี้เกิดรั่วไหลหรือถูกยึด Resolver จะไม่สามารถเข้าถึงเนมเซิร์ฟเวอร์ใด ๆ และ aws.com จะไม่สามารถถูกแปลงได้

บางสิ่งเกิดขึ้นโดยไม่มีการบอกกล่าวว่า Cloudflare ได้ลงนามรับรองเส้นทางทั้งหมดของเราและกำลังผลักดันส่วนที่เหลือของอินเทอร์เน็ต เพื่อลดผลกระทบของการรั่วไหลของเส้นทาง แต่เราจะทำอะไรได้อีกเพื่อให้มั่นใจว่าระบบ DNS ยังคงมีความยืดหยุ่นผ่านการรั่วไหลของเส้นทางในขณะที่เรารอให้ปรับใช้ RPKI ได้ในทุกหนแห่ง

วันนี้ เมื่อคุณใช้ Cloudflare DNS บนแผน Free, Pro, Business หรือ Enterprise โดเมนของคุณจะได้รับเนมเซิร์ฟเวอร์สองเนมเซิร์ฟเวอร์ของโครงสร้าง <name>.ns.cloudflare.com โดยที่ <name> เป็นชื่อต้นใดๆ ก็ได้

$ dig isbgpsafeyet.com ns +short

tom.ns.cloudflare.com.

kami.ns.cloudflare.com.

อย่างที่เราได้เรียนรู้ก่อนหน้านี้ โดเมนจะพร้อมใช้งาน เมื่อเนมเซิร์ฟเวอร์ของโดเมนนั้นพร้อมใช้งาน นี่คือสาเหตุที่เนมเซิร์ฟเวอร์เหล่านี้แปลงเป็นที่อยู่ anycast IPv4 รวม 3 ที่อยู่ และที่อยู่ anycast IPv6 รวม 3 ที่อยู่

$ dig tom.ns.cloudflare.com a +short

173.245.59.147

108.162.193.147

172.64.33.147

$ dig tom.ns.cloudflare.com aaaa +short

2606:4700:58::adf5:3b93

2803:f800:50::6ca2:c193

2a06:98c1:50::ac40:2193

รายละเอียดสำคัญที่ควรสังเกตที่นี่คือแต่ละที่อยู่ IPv4 รวม 3 ที่อยู่ และแต่ละที่อยู่ IPv6 รวม 3 ที่อยู่มาจากบล็อก /8 IPv4 (/45 สำหรับ IPv6) ที่แตกต่างกัน ดังนั้นเพื่อให้เนมเซิร์ฟเวอร์ของคุณไม่พร้อมใช้งานผ่าน IPv4 การรั่วไหลของเส้นทางจะต้องส่งผลกระทบกับซับเน็ตที่เกี่ยวข้องในบล็อก /8 IPv4 ทั้งสามบล็อกนั้น เหตุการณ์ลักษณะนี้แม้ในทางทฤษฎีจะเป็นไปได้ แต่ในทางปฏิบัติแทบจะเป็นไปไม่ได้เลย

เราจะปรับปรุงให้ดีกว่านี้ได้อย่างไร

ลูกค้าที่ใช้ Foundation DNS จะได้รับเนมเซิร์ฟเวอร์ขั้นสูงชุดใหม่ที่โฮสต์บน foundationdns.com และ foundationdns.net เนมเซิร์ฟเวอร์เหล่านี้จะมีความยืดหยุ่นมากกว่าเนมเซิร์ฟเวอร์ Cloudflare ที่เป็นค่าเริ่มต้น เราจะประกาศรายละเอียดเพิ่มเติมว่าเราจะทำอย่างไรกับเรื่องนี้เพื่อให้ประสบผลสำเร็จในช่วงต้นปีหน้า โปรดคอยติดตาม โดเมน Cloudflare ภายนอกทั้งหมด (เช่น cloudflare.com) จะเปลี่ยนไปใช้เนมเซิร์ฟเวอร์เหล่านี้ในปีใหม่

ยังมีอีกเพียบ

เรายินดีที่จะประกาศว่าเรากำลังเปิดตัวคุณสมบัติที่เป็นที่ต้องการมากที่สุดสองคุณสมบัติ:

- รองรับการถ่ายโอนโซนขาออกสำหรับ DNS รอง

- Logpush สำหรับการสืบค้น DNS ที่เชื่อถือได้และเป็นอันดับรอง

ทั้งสองจะนำมาใช้ในฐานะที่เป็นส่วนหนึ่งของ Foundation DNS และสำหรับลูกค้าองค์กรโดยไม่มีค่าใช้จ่ายเพิ่มเติม มาดูแต่ละรายการเหล่านี้โดยละเอียด และหาคำตอบว่า ทั้งสองอย่างนี้ทำให้ข้อเสนอ DNS ของเราดียิ่งขึ้นได้อย่างไร

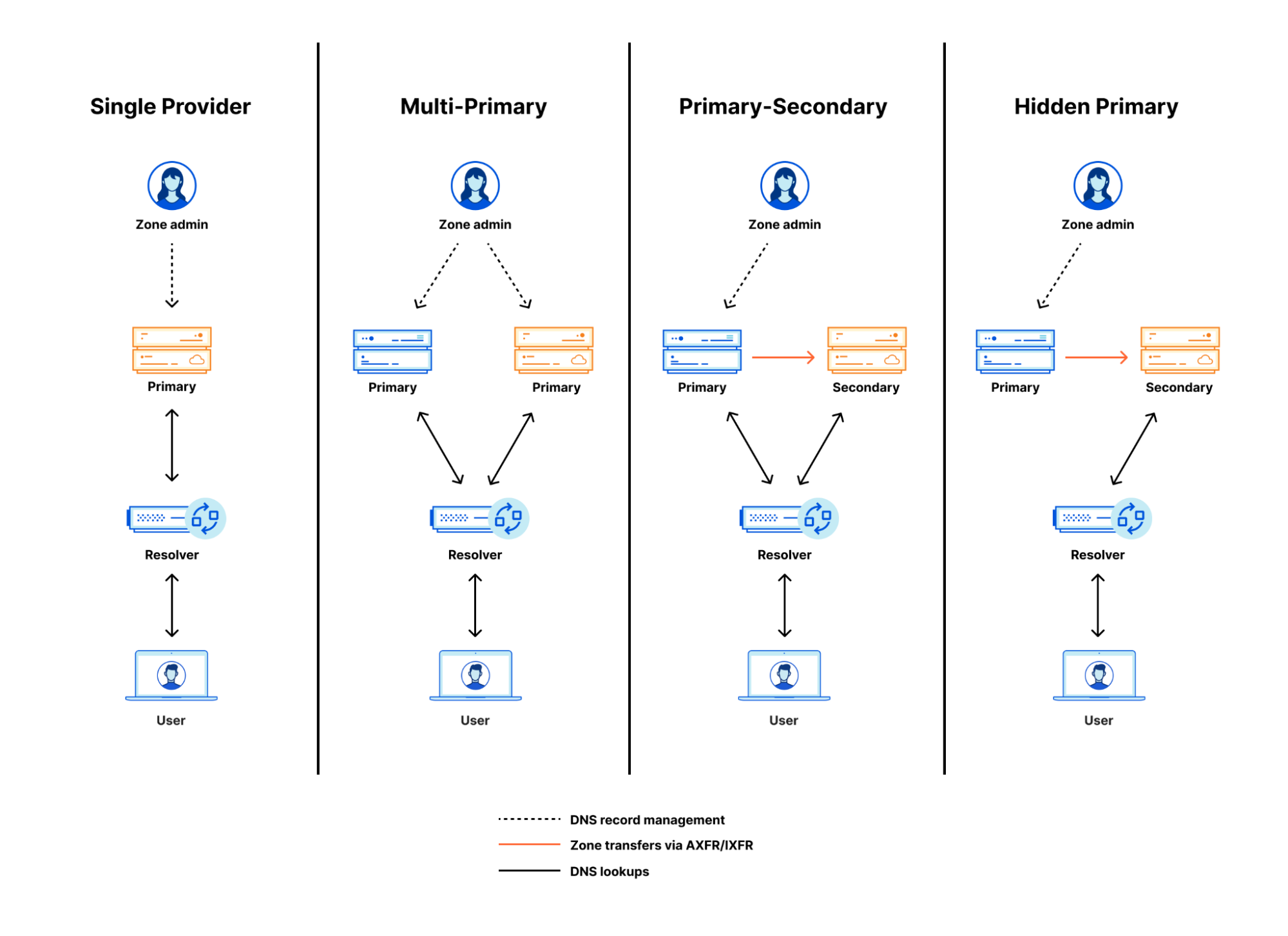

รองรับการถ่ายโอนโซนขาออกสำหรับ DNS รอง

DNS รองคืออะไร และเพราะเหตุใดจึงสำคัญ องค์กรขนาดใหญ่หลายแห่งมีข้อกำหนดในการใช้ผู้ให้บริการ DNS มากกว่าหนึ่งรายเพื่อดูแลเรื่องความซ้ำซ้อน ในกรณีที่ผู้ให้บริการรายหนึ่งไม่พร้อมให้บริการ ซึ่งทำได้ด้วยการเพิ่มระเบียน DNS ของโดเมนของตนบนแพลตฟอร์มที่เป็นอิสระสองแพลตฟอร์ม และซิงค์ไฟล์โซนเข้าไว้ด้วยกัน ซึ่งเราเรียกลักษณะนี้ว่าการตั้งค่า "multi-primary" DNS รองจะมีกลไกสองประการที่ทำให้เกิดขึ้นแบบอัตโนมัติผ่านการตั้งค่า “primary-secondary”:

- การแจ้งเตือน DNS: เนมเซิร์ฟเวอร์หลักจะแจ้งเตือนเนมเซิร์ฟเวอร์รองทุกครั้งที่มีการเปลี่ยนแปลงภายในโซน เมื่อเนมเซิร์ฟเวอร์รองได้รับการแจ้งเตือน จะส่งคำขอถ่ายโอนโซนไปยังเนมเซิร์ฟเวอร์หลักเพื่อให้มีการซิงค์ข้อมูลกัน

- การสืบค้น SOA: ที่นี่ เนมเซิร์ฟเวอร์รองจะสืบค้นบันทึก SOA ของโซนเป็นประจำ และตรวจสอบว่าหมายเลขซีเรียลที่พบได้ในบันทึก SOA นั้นเหมือนกันกับหมายเลขซีเรียลล่าสุดที่จัดเก็บไว้ในบันทึก SOA ของโซนหรือไม่ หากมีเวอร์ชันใหม่ของโซน ระบบจะส่งคำขอถ่ายโอนโซนไปยังเนมเซิร์ฟเวอร์หลักเพื่อรับการเปลี่ยนแปลงเหล่านั้น

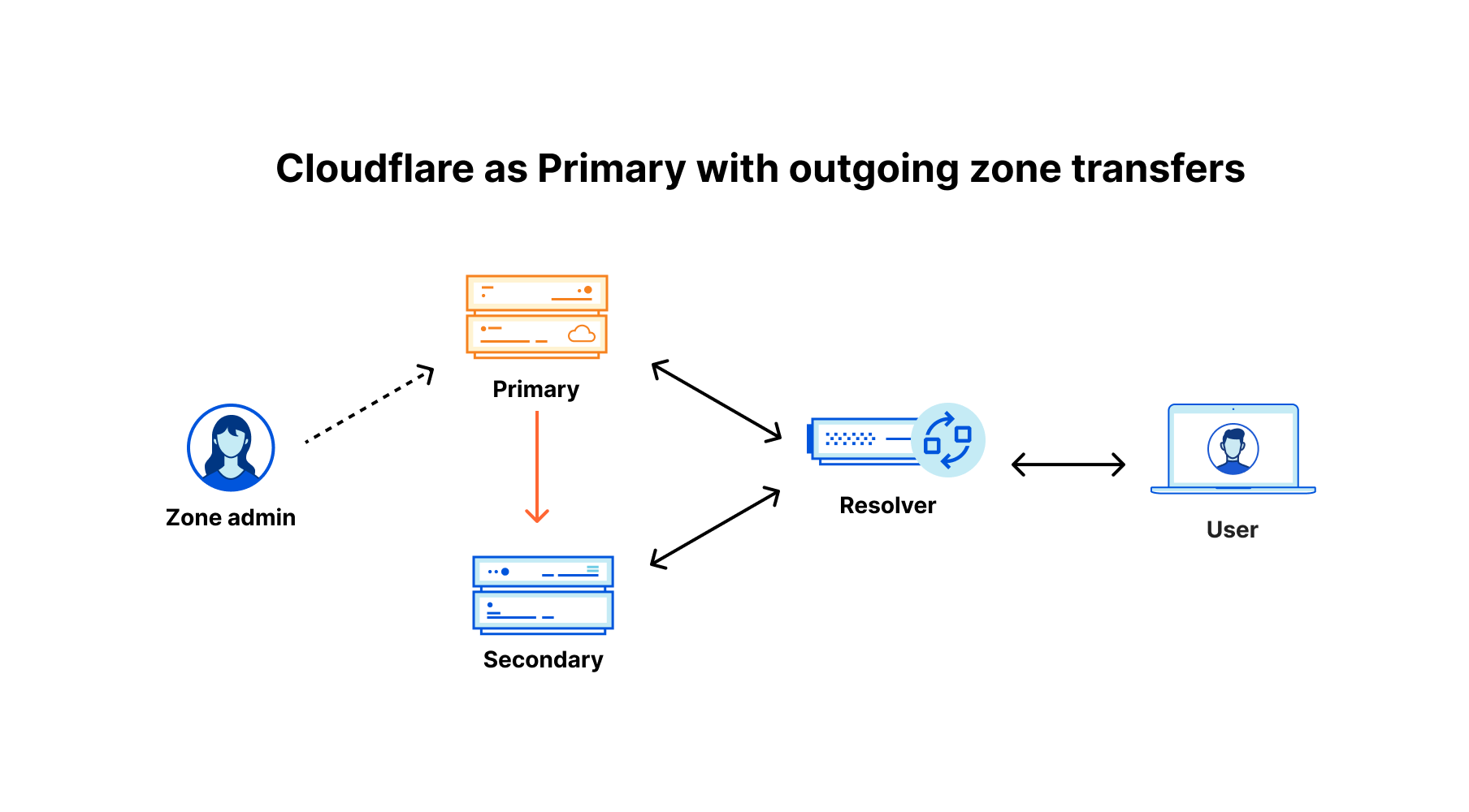

Alex Fattouche ได้เขียนบล็อกโพสต์เกี่ยวกับวิธีการทำงานของ DNS รองในเบื้องหลังไว้เผื่อคุณอยากศึกษารายละเอียดเพิ่มเติมเกี่ยวกับเรื่องนี้ อีกหนึ่งลักษณะเด่นของการตั้งค่า primary-secondary คือการซ่อนเนมเซิร์ฟเวอร์หลัก ซึ่งถูกเรียกว่า "hidden primary" ความแตกต่างของการตั้งค่านี้คือมีเพียงเนมเซิร์ฟเวอร์รองเท่านั้นที่น่าเชื่อถือ หรือกล่าวอีกนัยหนึ่งคือเป็นเซิร์ฟเวอร์ที่ถูกกำหนดค่า ณ ตัวแทนผู้จดทะเบียนของโดเมน แผนภาพด้านล่างแสดงการตั้งค่าแบบต่าง ๆ

ตั้งแต่ปี 2018 เราได้สนับสนุนการตั้งค่า primary-secondary โดยที่ Cloudflare ทำหน้าที่เป็นเนมเซิร์ฟเวอร์รอง ซึ่งหมายความว่าจากมุมมองของเรา เรากำลังยอมรับการถ่ายโอนโซนขาเข้าจากเนมเซิร์ฟเวอร์หลัก

ณ ปัจจุบัน เราก็ยังรองรับการถ่ายโอนโซนขาออก ซึ่งก็คือการรับบทบาทของเนมเซิร์ฟเวอร์หลักร่วมกับเนมเซิร์ฟเวอร์รองภายนอกหนึ่งหรือหลายเนมเซิร์ฟเวอร์ที่ได้รับการถ่ายโอนโซนมาจาก Cloudflare เช่นเดียวกันการถ่ายโอนขาเข้า เราสนับสนุน

- การถ่ายโอนโซนผ่าน AXFR และ IXFR

- การแจ้งเตือนอัตโนมัติผ่าน DNS NOTIFY เพื่อทริกเกอร์การถ่ายโอนโซนเมื่อมีการเปลี่ยนแปลงทุกครั้ง

- ลงนามการถ่ายโอนโดยใช้ TSIG เพื่อให้แน่ใจว่าไฟล์โซนได้รับการตรวจสอบในระหว่างการถ่ายโอน

Logpush สำหรับ DNS ที่เชื่อถือได้และเป็นอันดับรอง

เราที่ Cloudflare ชอบไฟล์บันทึก ในไตรมาส 3 ของปี 2021 เราประมวลผลคำขอ HTTP 28 ล้านคำขอต่อวินาที และการสืบค้น DNS 13.6 ล้านรายการต่อวินาทีโดยเฉลี่ย และปิดกั้นการคุกคามถึง 76 พันล้านรายการในแต่ละวัน เหตุการณ์ทั้งหมดเหล่านี้ถูกจัดเก็บไว้ในรูปของไฟล์บันทึกภายในระยะเวลาที่กำหนดไว้ เพื่อให้ผู้ใช้ของเราได้งานวิเคราะห์แบบใกล้เคียงแบบเรียลไทม์ภายในแดชบอร์ด สำหรับลูกค้าที่ต้องการหรือจำเป็นต้องจัดเก็บไฟล์บันทึกเหล่านี้ไว้อย่างถาวร เราได้สร้าง Logpush ที่ย้อนกลับไปในปี 2019 ทั้งนี้ Logpush ช่วยให้คุณสตรีมไฟล์บันทึกในเวลาใกล้เคียงเวลาเรียลไทม์กับหนึ่งในพันธมิตรด้านการวิเคราะห์ของเรา ได้แก่ Microsoft Azure Sentinel, Splunk, Datadog และ Sumo Logic หรือไปยังปลายทางการจัดเก็บข้อมูลบนคลาวด์ด้วย API ที่เทียบเท่ากับ R2

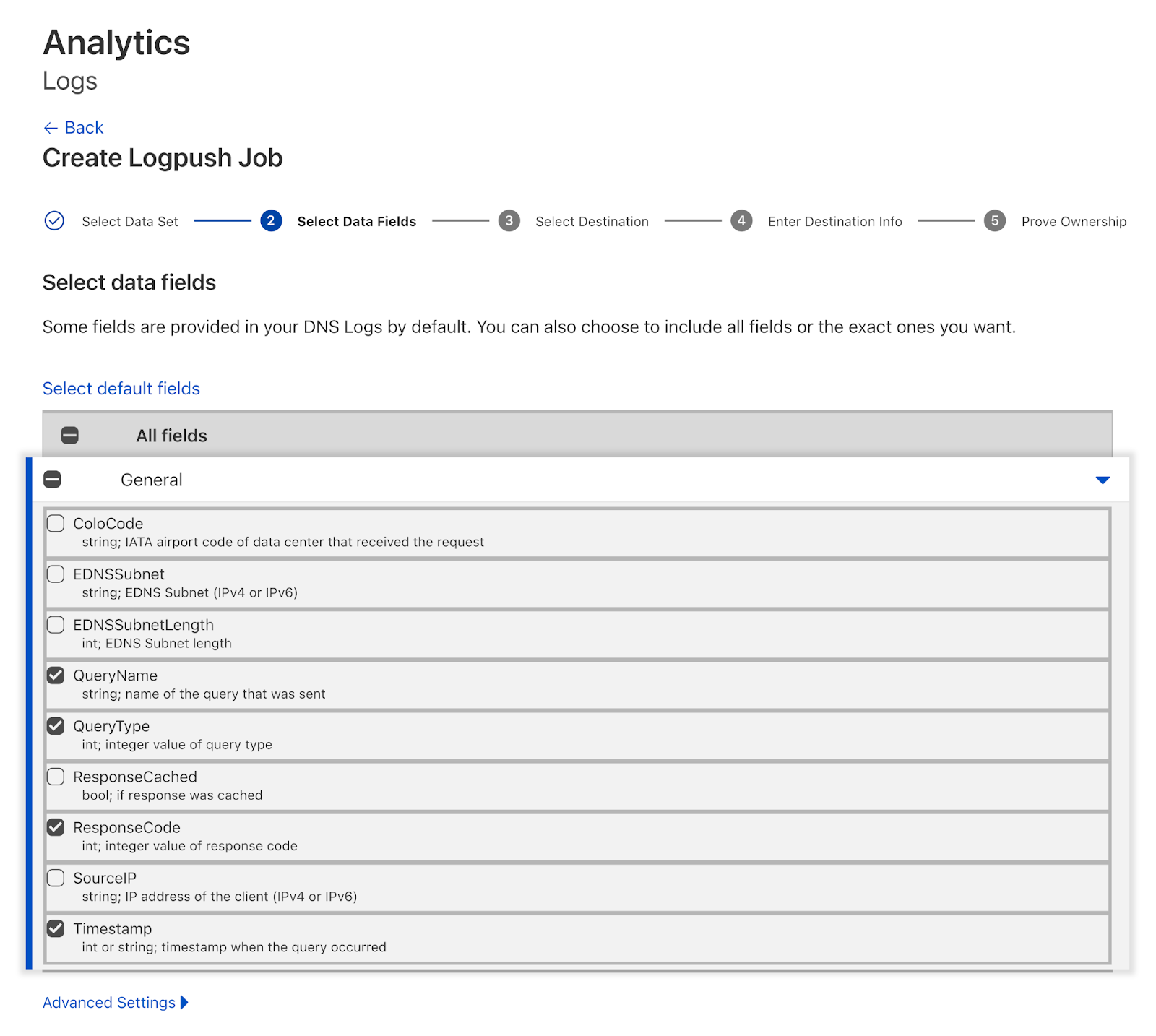

วันนี้ เรากำลังเพิ่มชุดข้อมูลเพิ่มเติมหนึ่งชุดสำหรับ Logpush: ไฟล์บันทึก DNS ในการกำหนดค่า Logpush และสตรีมไฟล์บันทึก DNS สำหรับโดเมนของคุณ ให้เข้าไปที่แดชบอร์ด Cloudflare ก่อนสร้างงาน Logpush ใหม่ เลือกไฟล์บันทึก DNS และกำหนดค่าช่องข้อมูลของไฟล์บันทึกที่คุณสนใจ:

ตรวจสอบเอกสารสำหรับนักพัฒนาหากต้องการคำแนะนำโดยละเอียดเกี่ยวกับวิธีการทำตามรายการข้างต้นผ่าน API และสำหรับคำอธิบายข้อมูลไฟล์บันทึก DNS ใหม่โดยละเอียด

อีกหนึ่งเรื่อง (หรือสอง…)

เมื่อดู DNS ทั้งหมดภายในโครงสร้างพื้นฐานของคุณ สิ่งสำคัญคือต้องตรวจสอบว่าการรับส่งข้อมูลไหลผ่านระบบอย่างไร และพฤติกรรมของการรับส่งข้อมูลนั้นเป็นอย่างไร ซึ่งในท้ายที่สุดแล้วจะมีเพียงพลังของการประมวลผล หน่วยความจำ ความจุของเซิร์ฟเวอร์ และทรัพยากรการประมวลผลโดยรวมที่พร้อมใช้งานเท่านั้น หนึ่งในเครื่องมือที่ดีที่สุดและสำคัญที่เรามีคือ Load Balancing และ Health Monitoring!

Cloudflare ได้ให้บริการโซลูชัน Load Balancing ตั้งแต่ปี 2016 เพื่อสนับสนุนลูกค้าที่ต้องการใช้ประโยชน์จากทรัพยากรที่มีอยู่ในแบบที่ปรับขนาดได้และชาญฉลาด แต่ Load Balancer ของเราจำกัดอยู่ที่ระเบียน A, AAAA และ CNAME ซึ่งครอบคลุมกรณีการใช้งานที่สำคัญจำนวนมากที่ลูกค้าต้องการ แต่ไม่ได้ครอบคลุมทั้งหมด ลูกค้าจำนวนมากมีความต้องการมากขึ้น เช่น โหลดบาลานซ์ MX หรือการรับส่งข้อมูลทางเซิร์ฟเวอร์อีเมล บันทึก SRV เพื่อประกาศว่าพอร์ตใดและน้ำหนักที่เท่าใดที่การรับส่งข้อมูลที่เกี่ยวข้องควรเดินทางข้ามสำหรับบริการเฉพาะ บันทึก HTTPS เพื่อให้แน่ใจว่าการรับส่งข้อมูลนั้นใช้โปรโตคอลที่ปลอดภัยโดยไม่คำนึงถึงพอร์ตและอีกหลาย ๆ อย่าง สิ่งที่เราต้องการคือได้ทำตามความต้องการของลูกค้าและสนับสนุนให้ลูกค้าสามารถปรับเป้าหมายทางธุรกิจให้สอดคล้องกับการใช้งานด้านเทคนิค

เรามีความยินดีที่จะประกาศว่าเราได้เพิ่มวิธีการ Health Monitoring เพิ่มเติมเพื่อรองรับ Load Balancing MX, SRV, HTTPS และการรับส่งข้อมูลบันทึก TXT โดยไม่ต้องมีการกำหนดค่าเพิ่มเติม สร้างระเบียน DNS ตามลำดับของคุณใน Cloudflare และตั้งค่า Load Balancer เป็นปลายทาง...ง่าย ๆ แค่นี้เอง! ด้วยการใช้ประโยชน์จากวิธีการ ICMP Ping, SMTP และ UDP-ICMP ลูกค้าจะมีเครื่องมือวัดความสมบูรณ์ของเซิร์ฟเวอร์ของตน และสามารถใช้การตัดสินใจควบคุมอัจฉริยะตามข้อมูลสภาพการณ์ที่เกี่ยวข้อง

เมื่อนึกถึงระบบควบคุมอัจฉริยะแล้ว เราจะพบว่าไม่มีหรอกที่คำตอบหนึ่งเดียวจะใช้ได้สำหรับทุกคำถาม ธุรกิจต่าง ๆ มีความต้องการที่แตกต่างกัน โดยเฉพาะอย่างยิ่งเมื่อพิจารณาจากตำแหน่งที่ตั้งของเซิร์ฟเวอร์และของลูกค้า กฎทั่วไปที่ต้องปฏิบัติตามคือการติดตั้งเซิร์ฟเวอร์ในที่ที่ลูกค้าของคุณอยู่ สิ่งนี้ทำให้มั่นใจได้ว่าพวกเขาจะได้รับประสบการณ์ที่มีประสิทธิภาพและเข้ากับตนเองที่สุดเท่าที่จะเป็นไปได้ สถานการณ์ทั่วไปอย่างหนึ่งคือ การควบคุมการรับส่งข้อมูลของคุณโดยพิจารณาจากแหล่งที่มาของคำขอของผู้ใช้ปลายทาง และสร้างการแมปไปยังเซิร์ฟเวอร์ที่ใกล้กับพื้นที่นั้นมากที่สุด ความสามารถในการควบคุมตามภูมิศาสตร์ของ Cloudflare ช่วยให้ลูกค้าของเราทำแบบนั้นได้ นั่นคือสร้างการแมปของภูมิภาคไปยังพูลได้อย่างง่ายดาย ตรวจสอบให้แน่ใจว่าเราเห็นคำขอที่มาจากยุโรปตะวันออก เพื่อส่งคำขอนั้นไปยังเซิร์ฟเวอร์ที่เหมาะสมเพื่อทำตามคำขอนั้น แต่บางครั้ง ภูมิภาคอาจมีขนาดค่อนข้างใหญ่และทำให้เกิดปัญหาเพราะไม่สามารถเชื่อมโยงการแมปนั้นให้ใกล้เคียงกันได้มากที่สุด

แต่วันนี้ เรารู้สึกตื่นเต้นมากที่จะประกาศการสนับสนุนประเทศภายในฟังก์ชัน Geo Steering ของเรา โดยในตอนนี้ ลูกค้าจะสามารถเลือกหนึ่งในสิบสามภูมิภาคของเรา หรือประเทศใดประเทศหนึ่งเพื่อแมปเข้ากับพลูของตน เพื่อให้ละเอียดและควบคุมวิธีที่การรับส่งข้อมูลของลูกค้าจะทำงานขณะที่เคลื่อนผ่านระบบของลูกค้าเพิ่มเติมได้ ทั้งการควบคุมระดับประเทศและวิธีการตรวจสอบสภาพแบบใหม่ของเราเพื่อรองรับการทำโหลดบาลานซ์ระเบียน DNS มากขึ้นจะพร้อมใช้งานในเดือนมกราคม 2022!

การพัฒนาระบบนิเวศ DNS ขึ้นไปอีกขั้น

นอกจากนี้เรายังมีข่าวที่น่าตื่นเต้นอื่น ๆ ที่อยากแบ่งปัน: เราจัดการ Multi-Signer DNSSEC (RFC8901) เรียบร้อยแล้ว และวางแผนที่จะเปิดตัวผลิตภัณฑ์ใหม่นี้ในไตรมาสที่ 1 ปี 2022 ทำไมถึงสำคัญนัก ข้อกำหนดทั่วไปสองประการขององค์กรขนาดใหญ่คือ:

- ความซ้ำซ้อน: มีผู้ให้บริการ DNS หลายรายที่ตอบสนองโดเมนของตนได้อย่างน่าเชื่อถือ

- การตรวจสอบความถูกต้อง: การปรับใช้ DNSSEC เพื่อให้แน่ใจว่าการตอบสนองของ DNS สามารถตรวจสอบความถูกต้องได้อย่างเหมาะสม

ทั้งสองข้อนี้เกิดขึ้นได้จริงเมื่อเนมเซิร์ฟเวอร์หลักลงนามในโดเมนและถ่ายโอนบันทึก DNS รวมถึงลายเซ็นบันทึกไปยังเนมเซิร์ฟเวอร์รองซึ่งจะทำหน้าที่ทั้งสองอย่างตามที่เป็นจริง โดยปัจจุบัน การตั้งค่านี้รองรับด้วย Cloudflare Secondary DNS แต่สิ่งที่ไม่รองรับเมื่อถ่ายโอนโซนที่ลงนามล่วงหน้านั้นเป็นคุณสมบัติ DNS ที่ไม่ได้มาตรฐาน เช่น การควบคุมในระดับประเทศ นี่คือที่มาของ Multi-Signer DNSSEC ผู้ให้บริการ DNS ทั้งสองรายจำเป็นต้องทราบคีย์การลงนามของผู้ให้บริการรายอื่นและดำเนินการลงนามทางออนไลน์ (หรือทันที) ของตนเอง หากคุณต้องการทราบข้อมูลเพิ่มเติมเกี่ยวกับวิธีการทำงานของ Multi-Signer DNSSEC ให้ไปที่บล็อกโพสต์ที่ยอดเยี่ยมนี้ที่เผยแพร่โดย APNIC

สุดท้ายแต่ไม่ท้ายสุด Cloudflare กำลังเข้าร่วม DNS Operations, Analysis, and Research Center (DNS-OARC) ในฐานะสมาชิกระดับโกลด์ ทั้งยังได้ร่วมมือกับนักวิจัยและผู้ดำเนินการโครงสร้างพื้นฐาน DNS คนอื่น ๆ เพื่อจัดการกับปัญหาที่ท้าทายที่สุดและทำงานอย่างต่อเนื่องเพื่อปรับใช้มาตรฐานและคุณสมบัติใหม่ ๆ

"DNS เป็นเครื่องมือที่สำคัญต่อการจัดการและการส่งมอบเนื้อหาบนเซิร์ฟเวอร์ Edge ที่ผู้บริโภคต้องการทั้งประสิทธิภาพและความน่าเชื่อถือ Cloudflare เป็นสมาชิกที่สำคัญของชุมชน DNS และได้เข้าร่วมการประชุมเชิงปฏิบัติการ OARC เป็นประจำมาหลายปีแล้ว เพื่อนำเสนอนวัตกรรมและผลการปฏิบัติงานแก่ผู้ชมที่มุ่งเน้น DNS ของเรา ตอนนี้ เรารู้สึกยินดีเป็นอย่างยิ่งที่ได้ต้อนรับพวกเขาในฐานะสมาชิกเต็มรูปแบบของชุมชนของเรา เราหวังว่าจะได้สร้างสรรค์ผลงานที่เป็นเอกลักษณ์ของพวกเขาในฐานะสมาชิกระดับ Gold OARC"\

- Keith Mitchell, ประธาน OARC

แม้ว่าเราจะอยู่กับ DNS ตั้งแต่วันแรกของ Cloudflare แต่ก็ยังเป็นช่วงเริ่มต้นของเราอยู่ดี เรารู้ว่าลูกค้าในอนาคตจะถามถึงคุณสมบัติที่ละเอียดและเฉพาะเจาะจงมากขึ้น และการเปิดตัว Foundation DNS คือเดิมพันว่าเราจะยังสานต่อการลงทุนในทุกระดับของ DNS ในขณะที่สร้างแพลตฟอร์ม DNS ระดับองค์กรที่มีคุณสมบัติครบถ้วนที่สุดเท่าที่เคยมีมาได้หรือไม่ หากคุณมีไอเดีย โปรดติดต่อเราและบอกว่าต้องการผู้ให้บริการ DNS แบบใด และถ้าคุณอยากร่วมสร้างคุณสมบัติเหล่านี้ เรากำลังเปิดรับสมัครอยู่