ในวันนี้ เราขอประกาศเรื่องการสนับสนุนการตรวจจับและการป้องกันมัลแวร์โดยตรงจาก Cloudflare edge ที่ช่วยให้ผู้ใช้ Gateway มีด่านป้องกันภัยคุกคามด้านความปลอดภัยเพิ่มเติม

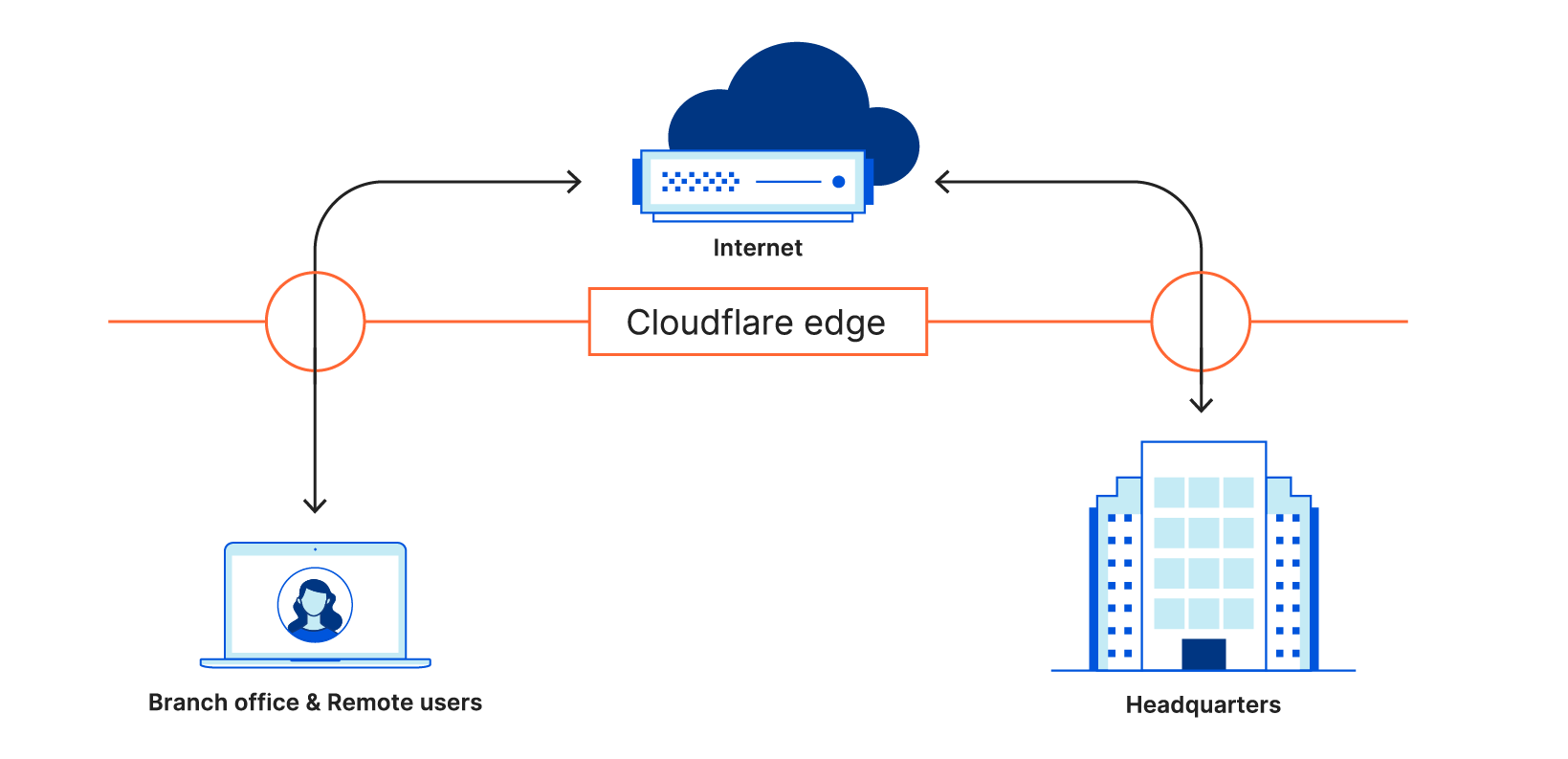

Cloudflare Gateway ปกป้องพนักงานและข้อมูลจากภัยคุกคามบนอินเทอร์เน็ต ซึ่งจะกระทำโดยการไม่ลดทอนประสิทธิภาพในการรักษาความปลอดภัย แทนที่จะรับส่งข้อมูลแบบผ่านตัวกลางไปที่สถานที่กลาง ลูกค้าของ Gateway จะเชื่อมต่อกับหนึ่งในศูนย์ข้อมูลของ Cloudflare ที่มีอยู่ในกว่า 200 เมืองทั่วโลก ซึ่งเครือข่ายของเราจะสามารถใช้นโยบายด้านข้อมูลและความปลอดภัยเพื่อป้องกันการรับส่งข้อมูลที่เชื่อมโยงอยู่กับอินเทอร์เน็ตได้

ในปีที่ผ่านมา Gateway ได้ขยายจากโซลูชันการกรอง DNS ที่ปลอดภัยไปใช้ Secure Web Gateway เต็มรูปแบบที่สามารถปกป้องการรับส่งข้อมูล HTTP ของผู้ใช้ทุกคนได้ ซึ่งช่วยให้ผู้ดูแลระบบสามารถตรวจจับและบล็อกได้ทั้งภัยคุกคามที่เลเยอร์ DNS และ URL ที่เป็นอันตราย รวมถึงประเภทไฟล์ที่ไม่ต้องการได้ด้วย อีกทั้งในปัจจุบัน ผู้ดูแลระบบมีความสามารถในการกำหนดนโยบายที่มีผลกระทบสูงทั่วทั้งบริษัท ซึ่งช่วยปกป้องผู้ใช้ทุกคนได้ด้วยเพียงคลิกเดียว หรือผู้ดูแลสามารถสร้างกฎที่ละเอียดลึกลงไปตามลักษณะเฉพาะของผู้ใช้

เมื่อต้นเดือนนี้ เราได้เปิดตัวนโยบายแอปพลิเคชันใน Cloudflare Gateway เพื่อให้ผู้ดูแลระบบสามารถบล็อกเว็บแอปพลิเคชันที่เฉพาะเจาะจงได้ง่ายขึ้น ซึ่งด้วยคุณลักษณะนี้ ผู้ดูแลระบบสามารถบล็อกแอปพลิเคชันดังกล่าวที่ใช้ในการกระจายมัลแวร์ที่พบเห็นได้บ่อย เช่น พื้นที่จัดเก็บไฟล์บนคลาวด์สาธารณะ

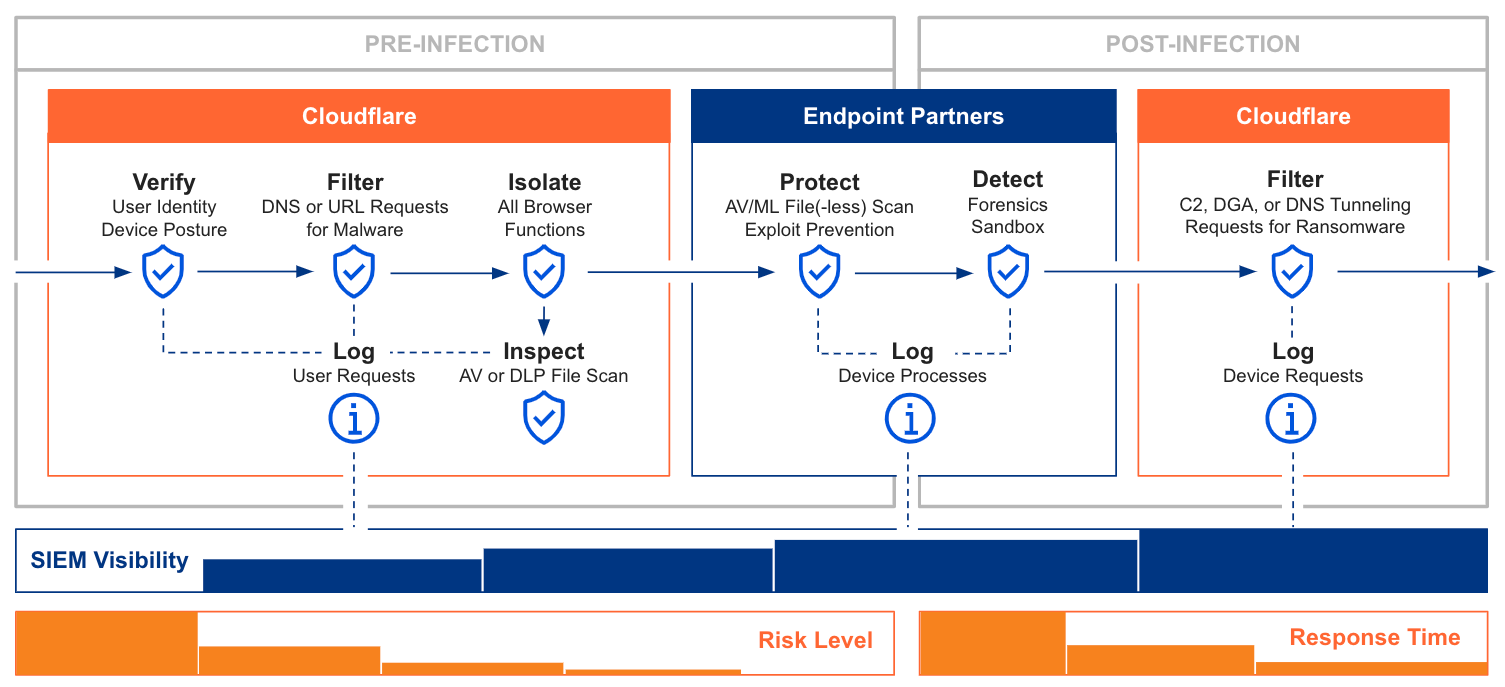

คุณลักษณะที่มีอยู่ใน Gateway เหล่านี้ช่วยให้สามารถรักษาความปลอดภัยแบบหลายเลเยอร์ได้ ด้วยการกรอง DNS ของ Gateway ลูกค้าจะได้รับการคุ้มครองจากภัยคุกคามที่ ละเมิดโปรโตคอล DNS เพื่อวัตถุประสงค์ในการสื่อสารกับเซิร์ฟเวอร์ C2, การดาวน์โหลด payload ที่ฝังมัลแวร์เข้ามาหรือการดึงข้อมูลองค์กรออกไป โดยการกรอง DNS จะใช้ได้กับทุกแอปพลิเคชันที่มีการสร้าง DNS query และการตรวจสอบการรับส่งข้อมูล HTTP จะช่วยเสริมให้อีกด้วยการเจาะลึกไปที่ภัยคุกคามที่ผู้ใช้อาจพบได้ขณะท่องอินเทอร์เน็ต

ในวันนี้ เรารู้สึกตื่นเต้นอย่างยิ่งที่จะประกาศเลเยอร์การป้องกันอีกเลเยอร์หนึ่ง โดยการเพิ่มการป้องกันไวรัสลงใน Cloudflare Gateway ตอนนี้ผู้ดูแลระบบสามารถบล็อกมัลแวร์และไฟล์ที่เป็นอันตรายอื่น ๆ ไม่ให้ถูกดาวน์โหลดลงในอุปกรณ์ขององค์กรเมื่อผ่าน edge ของ Cloudflare เพื่อการตรวจสอบไฟล์ได้แล้ว

หยุดการแพร่กระจายมัลแวร์

การปกป้องโครงสร้างพื้นฐานและอุปกรณ์ขององค์กรไม่ให้ติดมัลแวร์เสียแต่เนิ่น ๆ ถือเป็นหนึ่งในความสำคัญสูงสุดสำหรับผู้ดูแลระบบเทคโนโลยีสารสนเทศ มัลแวร์สามารถสร้างความหายนะได้หลากหลาย ตั้งแต่การโดน Ransomware เข้าโจมตีจนการดำเนินธุรกิจเสียหายร้ายแรง สปายแวร์ทำการดึงข้อมูลที่ละเอียดอ่อนไป หรือมีมัลแวร์เข้าแย่งชิงทรัพยากรของ CPU เพื่อผลประโยชน์ทางการเงินจากการขุดเหมืองเงินดิจิทัล

ผู้มุ่งร้ายมักจะพยายามเผยแพร่มัลแวร์ผ่านไฟล์แนบทางอีเมลหรือลิงก์ที่เป็นอันตรายที่ส่งทางอีเมลเพื่อ compromise เครือข่าย เมื่อไม่นานมานี้ ผู้คุกคามเริ่มใช้ประโยชน์จากช่องทางการสื่อสารอื่น ๆ เช่น SMS, เสียง และซอฟต์แวร์ support ticket สำหรับการกระจายมัลแวร์ เพื่อหลีกเลี่ยงระบบรักษาความปลอดภัยของอีเมล

ผลกระทบร้ายแรงของมัลแวร์ประกอบกับพื้นที่การโจมตีขนาดใหญ่เพื่อ compromise ที่ซ่อนเร้น ทำให้การป้องกันมัลแวร์นั้นถือเป็นข้อกังวลอันดับต้น ๆ ของทีมรักษาความปลอดภัย

การป้องกันในเชิงลึก

ไม่มีเครื่องมือหรือแนวทางใดที่จะให้การรักษาความปลอดภัยที่สมบูรณ์แบบได้ ทำให้เราจำเป็นต้องมีการป้องกันจากภัยคุกคามแบบเป็นเลเยอร์ผ่านเครื่องมือต่าง ๆ เหล่านี้ นักวิจัยภัยคุกคามย่อมไม่สามารถทราบถึงภัยคุกคามทั้งหมดได้ล่วงหน้า ทำให้ผู้ดูแลระบบต้องกลับไปพึ่งพาเครื่องมือตรวจสอบเพิ่มเติม เมื่อผู้ใช้สามารถเชื่อมต่อกับเว็บไซต์ที่มีเนื้อหาที่อาจเป็นอันตรายได้

ภัยคุกคามที่มีความซับซ้อนสูงอาจหลุดเข้าสู่เครือข่ายของผู้ใช้ ซึ่งงานสำคัญของทีมรักษาความปลอดภัยคือ การกำหนดขอบเขตของการโจมตีที่มีต่อองค์กรอย่างรวดเร็ว ในกรณีที่เลวร้ายที่สุดที่ผู้ใช้ได้เข้าถึงโดเมน เว็บไซต์ หรือไฟล์ที่ถือว่าเป็นอันตราย แนวป้องกันสุดท้ายของทีมรักษาความปลอดภัยคือ การทำความเข้าใจต้นกำเนิดของการโจมตีองค์กรและทรัพยากรที่ได้รับผลกระทบอย่างชัดเจน

ประกาศเรื่องการสแกนไฟล์

ในวันนี้ คุณสามารถเพิ่มการป้องกันอุปกรณ์ปลายทางของคุณและป้องกันไม่ให้ดาวน์โหลดไฟล์ที่เป็นอันตรายลงในอุปกรณ์ของพนักงานได้ด้วย Cloudflare Gateway โดย Gateway จะสแกนไฟล์ขาเข้าจากอินเทอร์เน็ตเมื่อผ่าน Cloudflare edge ที่ศูนย์ข้อมูลที่ใกล้ที่สุด Cloudflare จะจัดการเลเยอร์การป้องกันนี้ให้กับลูกค้า รวมถึงการจัดการข้อมูลที่ใช้สำหรับกรองการรับส่งข้อมูล DNS และ HTTP ทำให้ผู้ดูแลระบบไม่ต้องซื้อสัญญาอนุญาตของซอฟต์แวร์ป้องกันไวรัสเพิ่มเติม หรือต้องกังวลเรื่องการดูแลฐานข้อมูลไวรัสให้ทันสมัยอยู่เสมอ

เมื่อผู้ใช้เริ่มการดาวน์โหลดไฟล์นั้นผ่าน Gateway ที่ edge ของ Cloudflare แล้ว ไฟล์นั้นจะถูกส่งไปที่เอ็นจิ้นสแกนมัลแวร์ เอ็นจิ้นนี้มีฐานข้อมูลตัวอย่างมัลแวร์และทำการอัปเดตทุกวัน เมื่อ Gateway สแกนไฟล์และตรวจพบว่ามีมัลแวร์อยู่ ระบบจะบล็อกการถ่ายโอนไฟล์โดยการรีเซ็ตการเชื่อมต่อ ซึ่งจะแสดงบนเบราว์เซอร์ให้ผู้ใช้เห็นเป็นข้อผิดพลาดในการดาวน์โหลด และ Gateway ยังเก็บ log URL ที่ดาวน์โหลดไฟล์, แฮช SHA-256 ของไฟล์ และข้อเท็จจริงที่ว่าระบบได้บล็อกไฟล์นั้นเนื่องจากมีมัลแวร์อยู่

วิธีการทั่วไปในการรักษาความปลอดภัยคือ "สันนิษฐานว่าเป็นการละเมิด" ข้อสันนิษฐานเช่นนี้ของทีมรักษาความปลอดภัยถือเป็นการยอมรับว่าทีมอาจไม่รู้จักภัยคุกคามทั้งหมดมาก่อนล่วงหน้า จากนั้นจึงปรับการทำงานให้เหมาะสมเพื่อการตอบสนองต่อภัยคุกคามที่รวดเร็ว การใช้ Gateway จะทำให้ผู้ดูแลระบบสามารถมองเห็นผลกระทบที่ภัยคุกคามนั้นมีต่อองค์กรได้อย่างสมบูรณ์ โดยใช้ประโยชน์จากการ log แบบรวมศูนย์ของ Gateway ที่จะแจ้งขั้นตอนการแก้ไขภัยคุกคามในฐานะส่วนหนึ่งของการตอบสนองต่อเหตุการณ์นั้นอย่างชัดเจน

การตรวจจับมัลแวร์หลัง compromise

เมื่อใช้วิธี "สันนิษฐานว่าเป็นการละเมิด" ทีมรักษาความปลอดภัยจะต้องอาศัยข้อมูลเชิงลึกเบื้องต้นที่สามารถนำไปใช้ได้จริง ที่ได้มาจากข้อมูลเกี่ยวกับการโจมตีที่มีอยู่ทั้งหมด การโจมตีที่ซับซ้อนยิ่งขึ้นอาจเกิดขึ้นในลักษณะดังนี้:

- หลังจากลอบเข้าระบบของผู้ใช้ด้วยวิธีการต่าง ๆ (ซึ่งนำไปสู่แนวทาง "สันนิษฐานว่าเป็นการละเมิด") แล้ว ไฟล์ที่ฝังมัลแวร์ระยะ 0 (หรือมัลแวร์แบบ dropper) จะถูกนำไปวางไว้บนอุปกรณ์ที่ถูกโจมตี

- ไฟล์นี้อาจเป็นข้อมูลฝังมัลแวร์ที่สมบูรณ์หรือต้องการชิ้นส่วนเพิ่มเติมของข้อมูลฝังมัลแวร์ที่ขนาดใหญ่กว่า จากนั้นไฟล์จะส่ง DNS query ไปที่โดเมนที่ไม่เคยทราบถึงการคุกคามมาก่อน เนื่องจากไฟล์มีความเกี่ยวข้องกับ C2 สำหรับแนวทางการโจมตี

- การตอบสนองต่อ query ไปที่เซิร์ฟเวอร์ C2 จะเข้ารหัสข้อมูลที่บอกตำแหน่งที่ข้อมูลฝังมัลแวร์สามารถดาวน์โหลดส่วนประกอบเพิ่มเติมของข้อมูลฝังมัลแวร์นั้นได้

- ข้อมูลฝังมัลแวร์จะใช้ DNS tunneling ไปที่โดเมนที่ไม่เคยทราบถึงการคุกคามว่าเป็นภัยอันตราย เพื่อดาวน์โหลดส่วนประกอบเพิ่มเติมของข้อมูลฝังมัลแวร์

- ข้อมูลฝังมัลแวร์ที่ประกอบเสร็จสมบูรณ์แล้วจะทำงานต่าง ๆ ตามที่เซิร์ฟเวอร์ C2 อีกเซิร์ฟเวอร์มอบหมายให้ทำ ซึ่งรวมไปถึงการดึงไฟล์ข้อมูลในเครื่อง การเคลื่อนไหวเพื่อหาข้อมูลในเครือข่ายโดยไม่ถูกตรวจจับ การเข้ารหัสไฟล์ทั้งหมดในเครื่อง หรือแม้แต่การใช้ CPU ในเครื่องเพื่อวัตถุประสงค์ในการขุดสกุลเงินดิจิทัล

Cloudflare Gateway เป็นมากกว่าแค่การตรวจจับและการบล็อก query ที่ส่งไปหาโดเมนที่ทราบว่าเคยเชื่อมโยงกับ C2, DNS tunneling หรือที่ดูเหมือนว่าจะสร้างขึ้นจาก Domain Generation Algorithm (DGA) Gateway จะใช้การวิเคราะห์พฤติกรรมจากการวิจัยภัยคุกคามเพื่อระบุ query ที่ดูเหมือนว่า DGA สร้างขึ้นมาเพื่อประสงค์ที่จะโจมตีตามที่ระบุไว้ข้างต้น จากนั้นทำการตรวจจับภัยคุกคามที่ไม่รู้จักมาก่อนนี้จากข้อมูล log ขององค์กร แล้วทำการบล็อกภัยนั้นในเชิงรุกก่อนที่จะให้ผู้ดูแลระบบความปลอดภัยเข้าไปดำเนินการด้วยตนเอง

การวิจัยภัยคุกคามมีการพัฒนาอย่างต่อเนื่อง ซึ่ง Cloudflare Gateway รับหน้าที่แทนผู้ดูแลระบบเทคโนโลยีสารสนเทศในการติดตามภัยคุกคามด้านความปลอดภัยให้ทันสมัย ด้วยการส่งมอบ ข้อมูลเชิงลึกที่ได้รับจากเครือข่ายของ Cloudflare เพื่อปกป้ององค์กรทุกแห่งและทุกขนาด

แล้วยังไงต่อ

เป้าหมายของเราคือ การส่งมอบความสามารถด้านความปลอดภัยที่ซับซ้อนทว่าง่ายต่อการใช้งานแก่องค์กรในทุกขนาด เพื่อให้องค์กรสามารถมุ่งเน้นไปในสิ่งที่สำคัญต่อธุรกิจของตนได้ เรารู้สึกตื่นเต้นเป็นอย่างยิ่งที่จะได้ขยายขีดความสามารถของ Gateway ให้มากขึ้นเพื่อปกป้องผู้ใช้และข้อมูลของพวกเขา ซึ่งระบบการกรอง DNS ของ Gateway จะรวมไปถึง DNS tunneling และการตรวจจับ DGA โดยไม่มีค่าใช้จ่ายสำหรับ ทีมที่มีผู้ใช้สูงสุด 50 คน แต่สำหรับการตรวจจับมัลแวร์แบบ In-line ที่ edge ของ Cloudflare จะมีอยู่ในแผน Teams Standard และ Teams Enterprise

โปรดติดตามระบบการกรองในระดับเครือข่ายและการผสานรวมเข้ากับ GRE tunnel — นี่เป็นเพียงจุดเริ่มต้นของเราเท่านั้น ไปตามลิงก์นี้เพื่อลงทะเบียนทันทีในวันนี้