Innovation Weekごとに、Cloudflareは競合他社に対するネットワークのパフォーマンスを調べます。過去数週間、私たちはAkamaiのようなリバースプロキシや、Fastly や AWS のようなSupercloudと比較してサーバーレスコンピューティングを販売するプラットフォームと比較して、どれだけ高速であるかに焦点を当ててきました。今週は、他のリバースプロキシとの比較に関する最新情報と、ZscalerおよびNetskopeと当社のアプリケーションサービスセキュリティ製品を比較した場合の最新情報を提供したいと思います。この製品は、外部ユーザーからWebサイトを保護するリバースプロキシとは対照的に、アプリケーションとインターネットエクスペリエンスをパブリックインターネットに保護するCloudflare Zero Trustプラットフォームの一部です。

Zero TrustプラットフォームとZscalerの比較を示す以前の投稿に加えて、世界中の3,000ラストマイルネットワークからのリバースプロキシの広範なネットワークベンチマーク結果も以前に共有しました。すべてのラストマイルネットワークで1位を獲得するまでの進捗状況を示してからしばらく経ちました。そのデータを示すとともに、CloudflareアクセスとZscalerプライベートアクセスおよびNetskopeプライベートアクセスを比較する一連のテストに関する情報をここで共有したいと思います。全体的なネットワークテストでは、Cloudflareは、最も報告された上位3,000のネットワークの47%で1位です。当社のアプリケーションセキュリティテストでは、CloudflareはZscalerよりも50%速く、Netskopeよりも75%速いことが示されています。

このブログ記事では、製品のパフォーマンスが重要である理由について説明し、測定しているものを深く掘り下げて、より高速であることを示すために、各製品のパフォーマンスをどのように測定したかについて説明します。

なぜパフォーマンスが重要なのか?

前回のブログで取り上げた「パフォーマンス」は、従業員の経験や仕事を成し遂げる能力に影響を与えるため、重要です。アクセスコントロール製品によるサービスへのアクセス、セキュアWebゲートウェイによる公衆インターネットへの接続、リモートブラウザ隔離によるリスクの高い外部サイトの保護など、これらの体験はすべて摩擦のないものである必要があります。

簡単な要約:Acme CorporationのBobがヨハネスブルグからSlackまたはZoomに接続して作業を行っているとします。AcmeのセキュアWebゲートウェイがロンドンのBobから遠く離れた場所にある場合、Bobのトラフィックはヨハネスブルグからロンドンに送信され、ヨハネスブルグに戻って電子メールに到達する可能性があります。BobがSlackやZoomで音声通話のようなものをしようとすると、電子メールの送受信が関与するため、パフォーマンスが非常に低下する可能性があります。ZoomとSlackはどちらも、最適なパフォーマンスを得るために低遅延を推奨しています。Bobがゲートウェイを通過するために発生する余分なホップは、スループットを低下させ、遅延を増加させ、Bobのエクスペリエンスに悪い影響を与える可能性があります。

既にお話したように、もしこれらの製品や体験が遅ければ、ユーザーから不満が出るどころか、製品を停止させたり、回避したりする方法を見つけ、企業を危険にさらすかもしれません。Zero Trust製品群は、遅いから誰も使わないのでは全く効果がありません。Zero Trustソリューションの有効性を高めるには、Zero Trustを確実に高速化することが重要です。Zero Trustが存在することをほとんど知らない従業員は、それをオフにし、自分自身を危険にさらすことを望んではいません。

Zscalerのようなサービスとして、Netskopeは多くの古い、時代遅れのソリューションより優れているかもしれませんが、彼らのネットワークは、Cloudflareのような高性能で最適化されたネットワークにはまだ及ばないのです。私たちはすべてのZero Trust製品をNetskopeの同等製品に対してテストしましたが、Zscalerも同様に取り扱い、Zscalerがそれらとどのように比較されるかの結果を示しています。データを掘り下げることで、重要なZero Trustシナリオにおいて、Cloudflare AccessとZscalar Private AccessならびにNetskope Private Accessを比較して、どのように、なぜ我々が速いのかを紹介します。

Cloudflare Access:最速のZero Trustプロキシ

アクセスコントロールは、ユーザーにとってシームレスで透明である必要があります。Zero Trustソリューションに対する最高の賛辞は、従業員がその存在にほとんど気づかないことです。これらのサービスでは、プロバイダネットワーク上で認証情報をキャッシュすることができ、アプリケーションに安全かつ迅速にアクセスできるため、ユーザーが望むシームレスな体験を提供することができます。そのため、必要なログイン回数を最小限に抑えつつ、アプリケーションのリクエストの待ち時間を短縮するネットワークを用意することで、インターネットでの体験をきびきびとしたものにすることができます。

Cloudflare Accessは、Netskopeよりも75%、Zscalerよりも50%高速であるため、世界のどこにいても、高速で安全なアプリケーションエクスペリエンスを得ることができます。

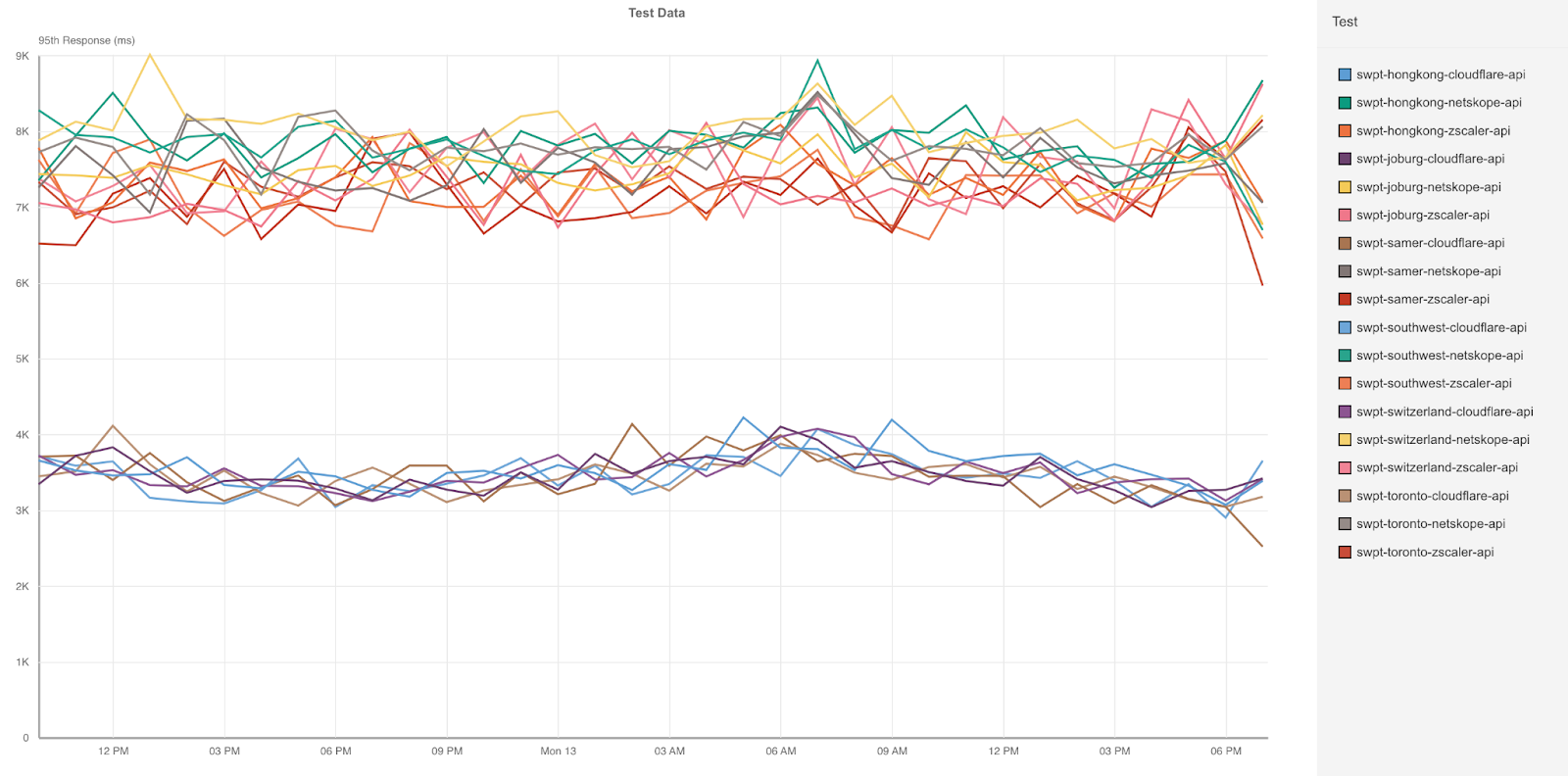

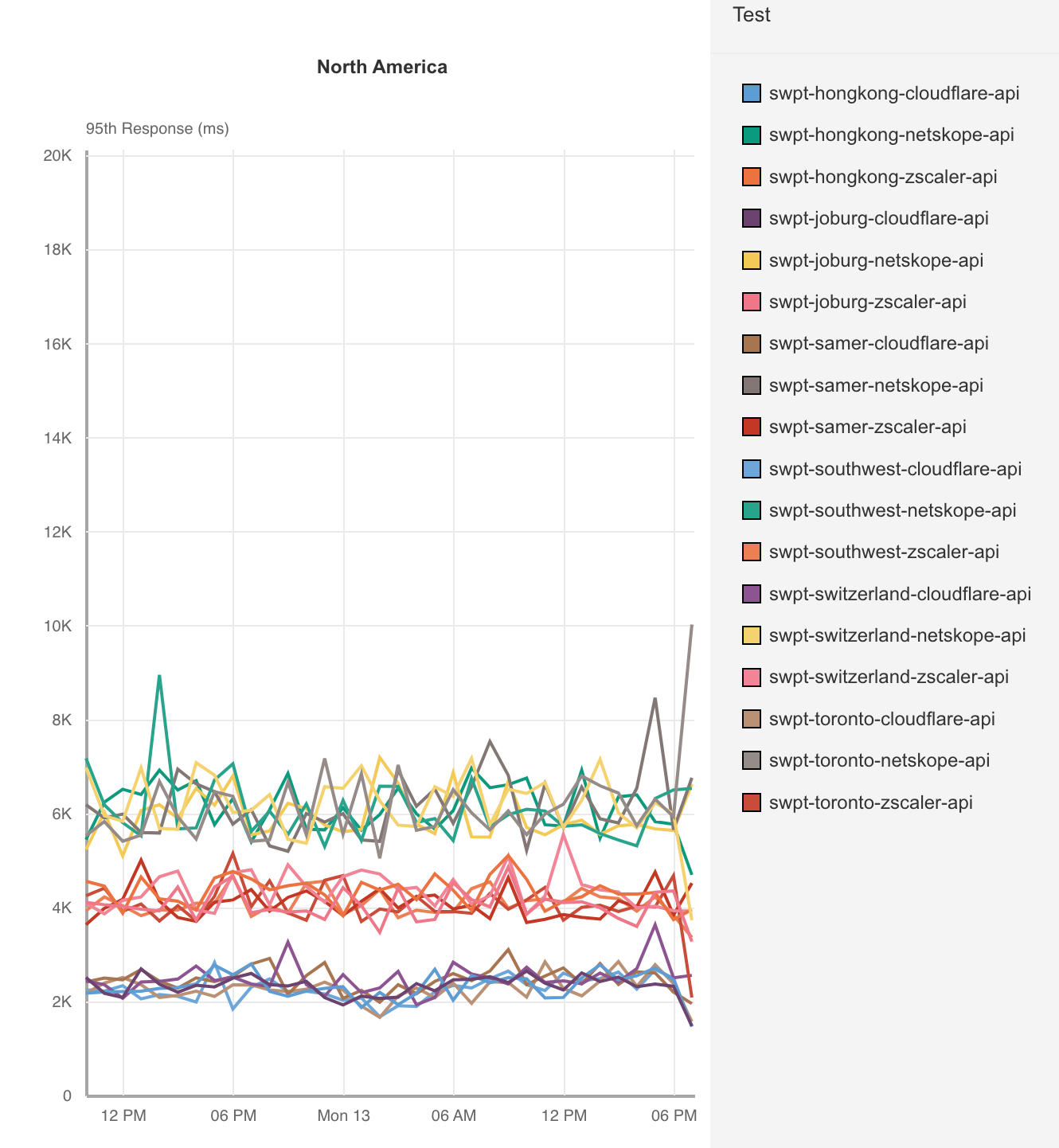

Cloudflareは、香港、トロント、ヨハネスブルグ、サンパウロ、フェニックス、スイスの6つの異なるアプリケーションサーバーに接続している世界中の300の異なる場所から、当社、Zscaler、Netskope全体のアプリケーションアクセスを測定しました。これらの各ロケーションで、CloudflareのP95の応答時間はZscalerやNetskopeよりも速いことが示されました。アプリケーションがトロントでホストされている場合のデータを見てみましょう。トロントは、ZscalerやNetskopeのパフォーマンスに有利であると考えられる場所であり、相互接続が激しい地域である北米にあります。

| ZT Access - 応答時間(95パーセンタイル) - トロント | |

|---|---|

| 95パーセンタイル応答(ミリ秒) | |

| Cloudflare | 2,182 |

| Zscaler | 4,071 |

| Netskope | 6,072 |

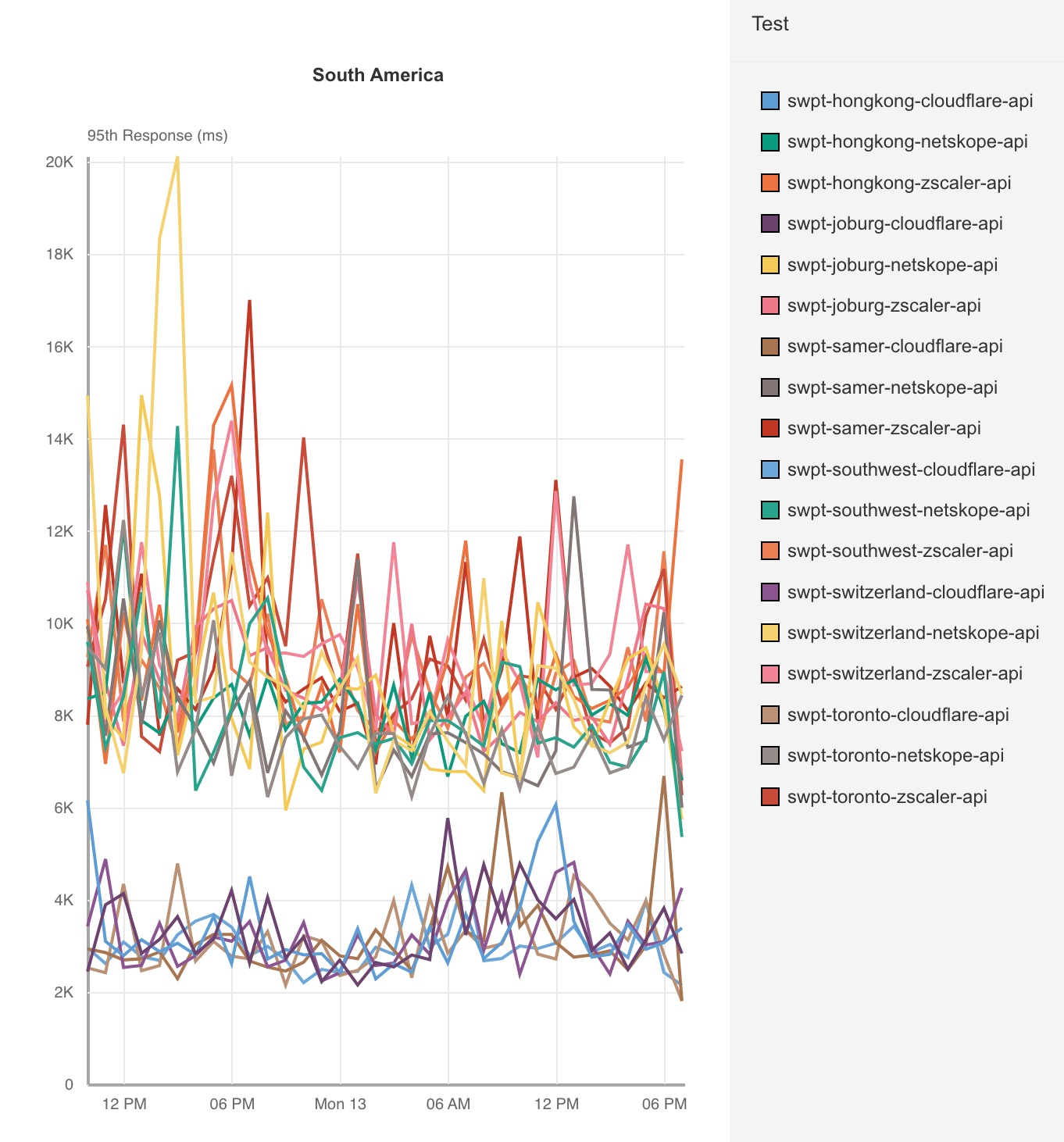

Cloudflareは、南米やアジア太平洋など、より多様な接続オプションを持つ地域で非常に際立っており、ZscalerはCloudflareよりもNetskopeと比較して優れています。

南米でローカルにホストされているアプリケーションサーバーを見ると、Cloudflareが際立っています。

| ZT Access - 応答時(95パーセンタイル) - 南アメリカ | |

|---|---|

| 95パーセンタイル応答(ミリ秒) | |

| Cloudflare | 2,961 |

| Zscaler | 9,271 |

| Netskope | 8,223 |

Cloudflareのネットワークはここで非常に良好なパフォーマンスを示しており、ユーザーの近くで接続をイングレスすることができます。これは、南米の接続時間を見るとわかります。

| ZT Access - 接続時間(95パーセンタイル) - 南アメリカ | |

|---|---|

| 95パーセンタイル接続(ミリ秒) | |

| Cloudflare | 369 |

| Zscaler | 1,753 |

| Netskope | 1,160 |

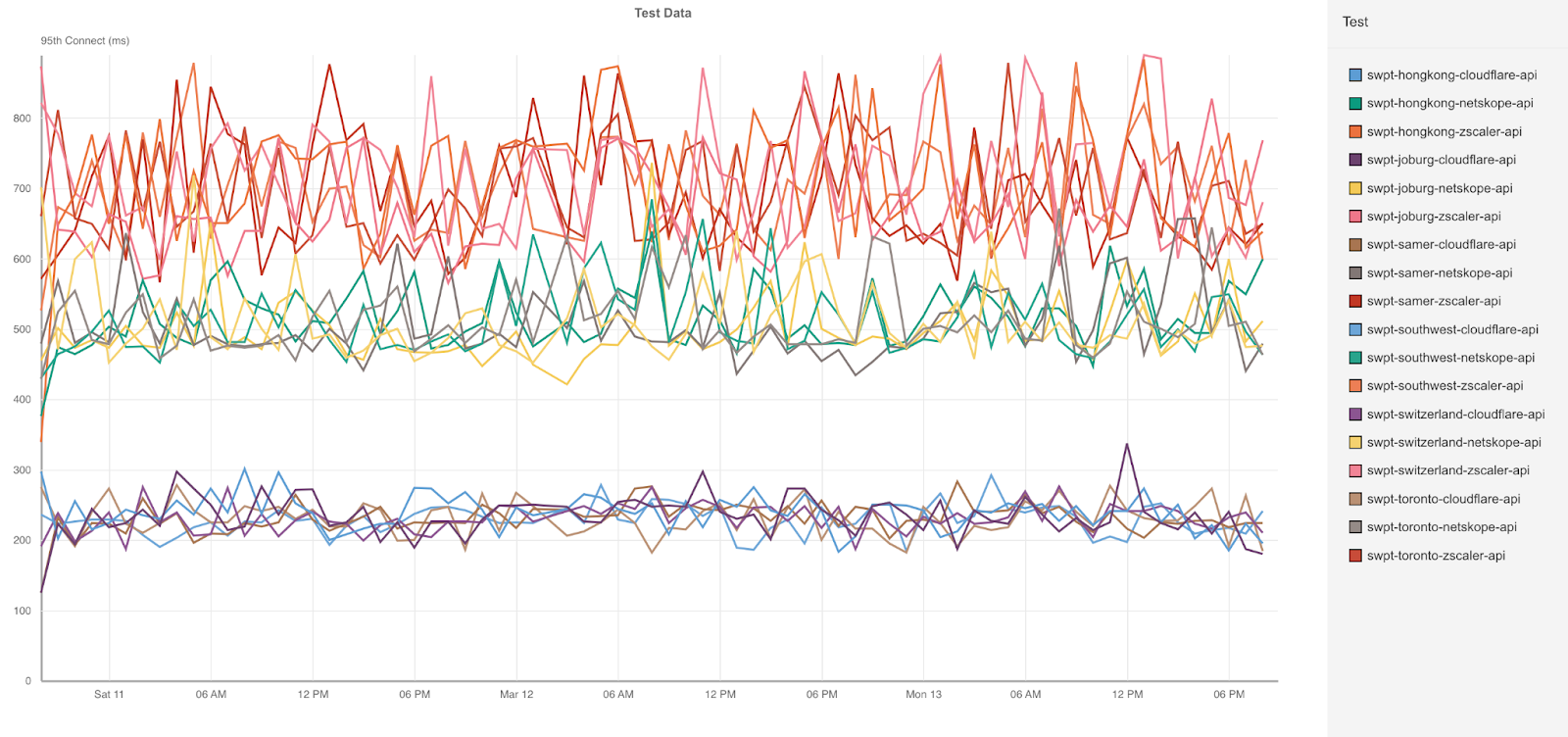

Cloudflareのネットワークは、ユーザーを当社のネットワークにすばやく誘導し、世界中のアプリケーションホストに戻る最適なルートを見つけることができるため、ここで私たちを際立たせています。このSuperpowerのおかげで、CloudflareはZscalerの2倍、Netskopeの3倍の速さです。すべての異なるテストにおいて、Cloudflareの接続時間は300のテストノードすべてで一貫して高速です。

前回のブログ記事では、CloudflareとZscalerを比較する際に個別に測定する必要がある2つの異なるシナリオについて説明しました。最初のシナリオは、ユーザーがアプリケーションにログインし、認証する必要がある場合です。この場合、Zero Trustアクセスサービスはユーザーをログインページに誘導し、ユーザーが認証されてから、アプリケーションにリダイレクトされます。

これは、認証情報がキャッシュされておらず、Accessネットワーク上に存在しないため、新規セッションと呼ばれます。2番目のシナリオは、ユーザーがすでに認証されており、その認証方法をキャッシュできるため、既存セッションと呼ばれます。このシナリオでは、IDプロバイダへの余分な呼び出しが必要ないため、通常はより高速に処理されます。

新規セッションと既存セッションを合わせて95パーセンタイルの値を見ると、ほとんど新規セッションになってしまうので、これらのシナリオを別々に測定したいのです。しかし、どちらのシナリオでも、どの地域でも一貫してCloudflareの方が速いことが示されました。トロントでホストされているアプリケーションを見てみましょう。Cloudflareに接続するユーザーは、新規セッションと既存のセッションの両方でZscalerやNetskopeよりも高速な接続が可能です。

| ZT Access - 応答時間(95パーセンタイル) - トロント | ||

|---|---|---|

| 新規セッション数(ms) | 既存セッション(ms) | |

| Cloudflare | 1,276 | 1,022 |

| Zscaler | 2,415 | 1,797 |

| Netskope | 5,741 | 1,822 |

新しいセッションは想定されるように一般的に遅くなりますが、Cloudflareのネットワークと最適化されたソフトウェアスタックは、一貫して高速なユーザーエクスペリエンスを提供します。エンドツーエンドの接続がより困難なシナリオでは、Cloudflareはさらに際立っています。アジアのユーザーが香港のアプリケーションに接続しているユーザーを見てみましょう。

| ZT Access - 応答時間(95パーセンタイル) - 香港 | ||

|---|---|---|

| 新規セッション数(ms) | 既存セッション(ms) | |

| Cloudflare | 2,582 | 2,075 |

| Zscaler | 4,956 | 3,617 |

| Netskope | 5,139 | 3,902 |

ここで際立っている興味深い点の1つは、Cloudflareのネットワークはパフォーマンスのために非常に最適化されているのに対し、ZscalerはCloudflareよりもNetskopeとより密接にパフォーマンスを比較していることです。Netskopeは新しいセッションでもパフォーマンスが低く、ユーザーが新しいセッションを確立しているときにサービスがうまく応答しないことを示しています。

このように新規セッションと既存セッションを分けて考えるのは、適切な比較を行うために類似のリクエストパスを見ることが重要だからです。例えば、既存のセッションでZscaler経由のリクエストと、新しいセッションでCloudflare経由のリクエストを比較した場合、認証が必要なため、CloudflareはZscalerよりはるかに遅いことがわかります。そこで、このテストの設計を第三者に委託する際、その点を考慮するようにしました。

これらのテストのために、Cloudflareはトロント、ロサンゼルス、サンパウロ、ヨハネスブルグ、香港でホストされている5つのアプリケーションインスタンスを設定しました。その後、Cloudflareは世界中の300の異なるキャッチポイントノードを使用して、次のようにブラウザログインを模倣しました。

- ユーザーは、Catchpointインスタンスによって模倣されたブラウザからアプリケーションに接続する - 新規セッション

- ユーザーがIDプロバイダーに対し認証を行う

- ユーザーがリソースにアクセスする

- ユーザーがブラウザーのページを更新し、同じリソースにアクセスしようとするが、すでに存在する認証情報でアクセスする - 既存セッション

これにより、新規セッションと既存セッションの両方について、Cloudflareとその他の製品とのアプリケーションパフォーマンスを比較し、我々の方が高速であることを示すことができました。すでに述べたように、これは当社のネットワークとどれだけユーザーに近いところでサービスをホストするかによるものです。それでは、他の大規模ネットワークとの比較と、ユーザーの近くでのサービスの提供について説明します。

ネットワーク効果はユーザーエクスペリエンスを向上させる

ユーザーに近づくと、ラストマイルのラウンドトリップ時間(RTT)が向上します。アクセスの比較で説明したように、RTTが低いと、CloudflareのZero Trustネットワークに到達するために新規および既存のセッションをそれほど遠くに移動する必要がないため、お客様のパフォーマンスが向上します。これらのラストワンマイルネットワークに自分自身を組み込みユーザーに近づくことは、以前のブログで説明したように、Zero Trustのパフォーマンスだけでなく、Webのパフォーマンスと開発者のパフォーマンスの向上に役立ちます。

ネットワークパフォーマンスを定量化するには、他のプロバイダーを使用した世界中の様々なネットワークで自分たちを比較した十分なデータを取得する必要があります。当社はReal User Measurements (RUM) を使用して、複数の異なるプロバイダから100 kbのファイルを取得し、世界中のユーザーからさまざまなプロバイダーのパフォーマンスがレポートされています。データをレポートするユーザーが多いほど、信号の信用度は高くなります。目標は、さまざまなプロバイダーのどこが速いのか、さらに重要なことは、Cloudflareのどこを改善できるのかを正確に把握することです。その方法の詳細については、こちらのオリジナルのSpeed Weekブログ記事をご覧ください。

私たちは常に、なぜ遅いのかを理解し、その後改善するというプロセスを繰り返しています。当社が直面した課題は、各ネットワークに固有のものであり、インターネットで蔓延しているさまざまな異なる問題を浮き彫りにしました。いくつかのネットワークを深く掘り下げて、どのように診断してパフォーマンスを向上させたかを示します。

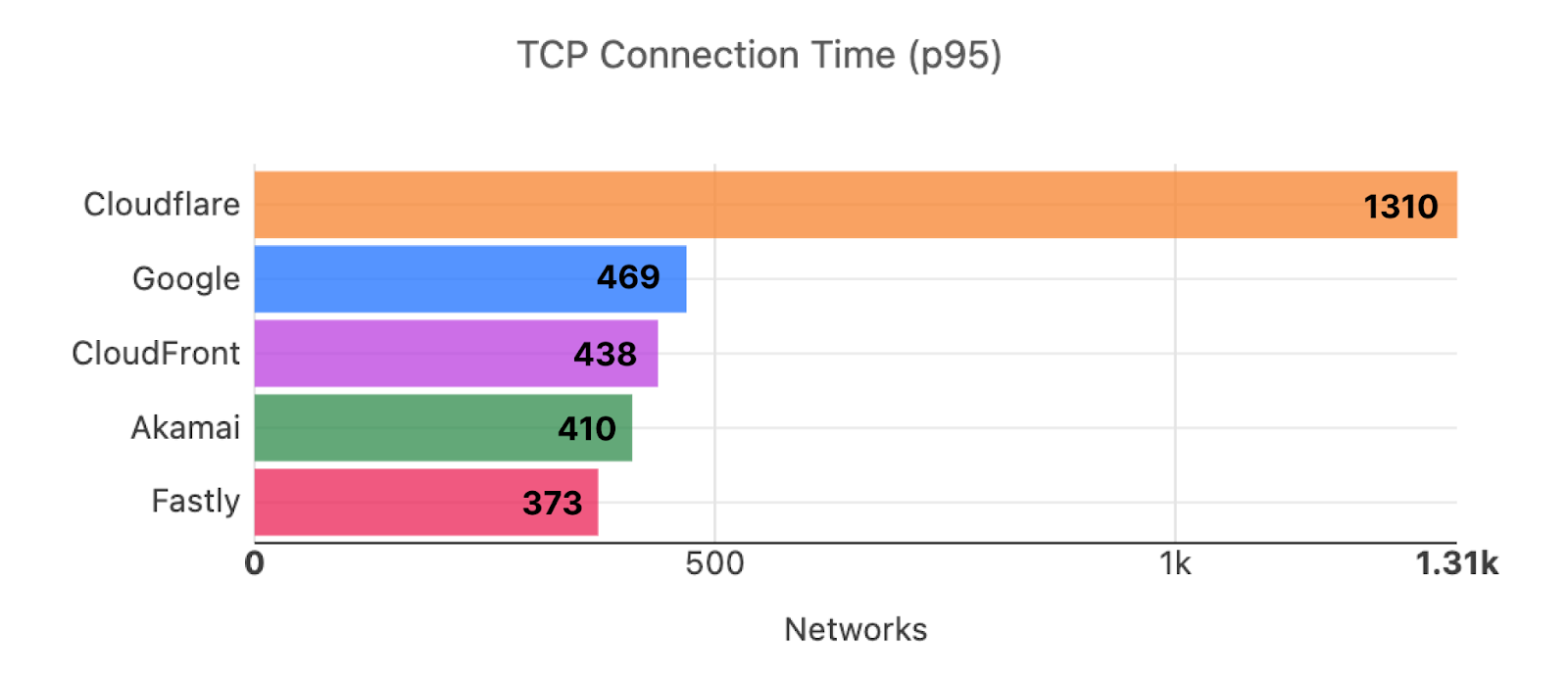

でもその前に、最後に結果をご紹介したDeveloper Week 2022以来の最新の結果をご覧ください。世界のネットワーク上位3,000(アドバタイズされたIPv4アドレス数)のうち、各プロバイダーがp95 TCP接続時間で1位となったネットワーク数の内訳は次のとおりです。これは、あるネットワーク上のユーザーがプロバイダーに接続するのにかかった時間を表しています。

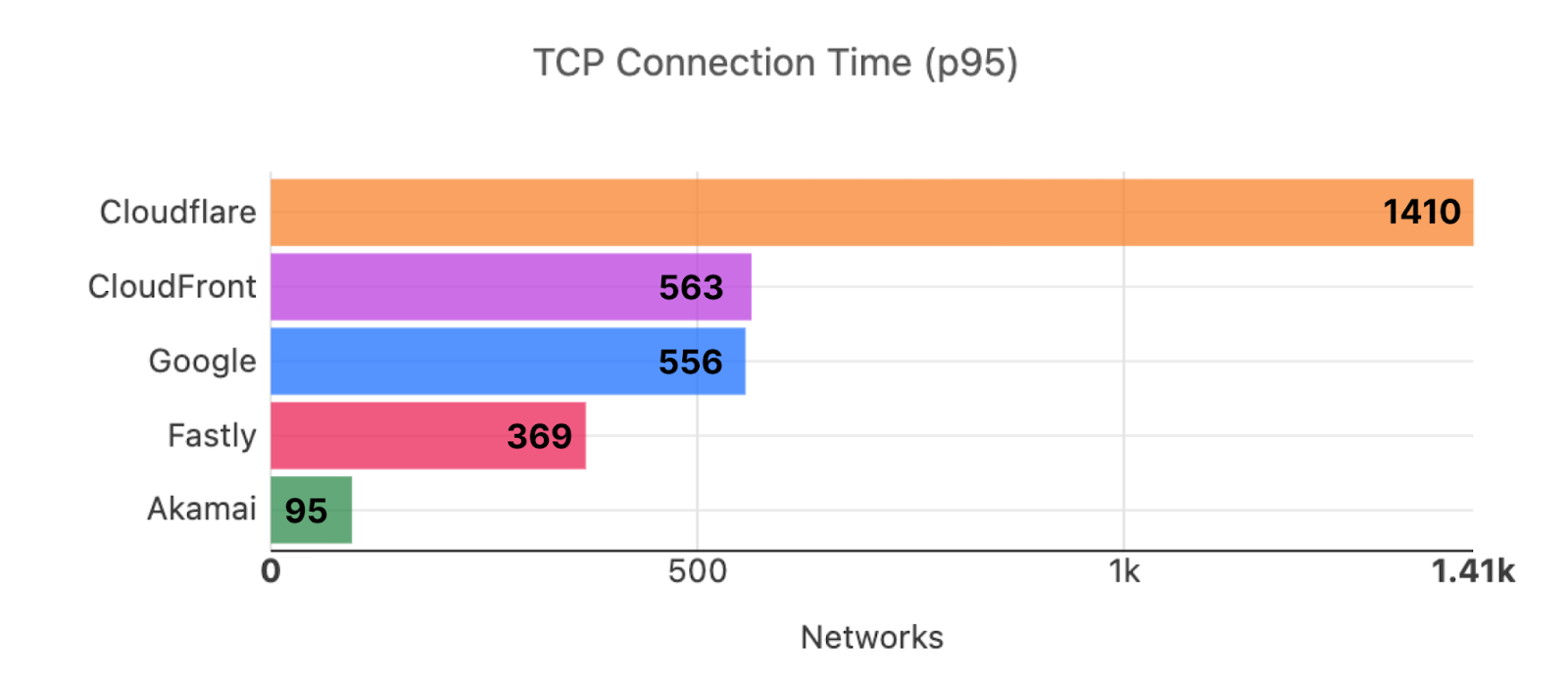

今週のSecurity Week 2023の時点でのこれらの数値は次のようになります。

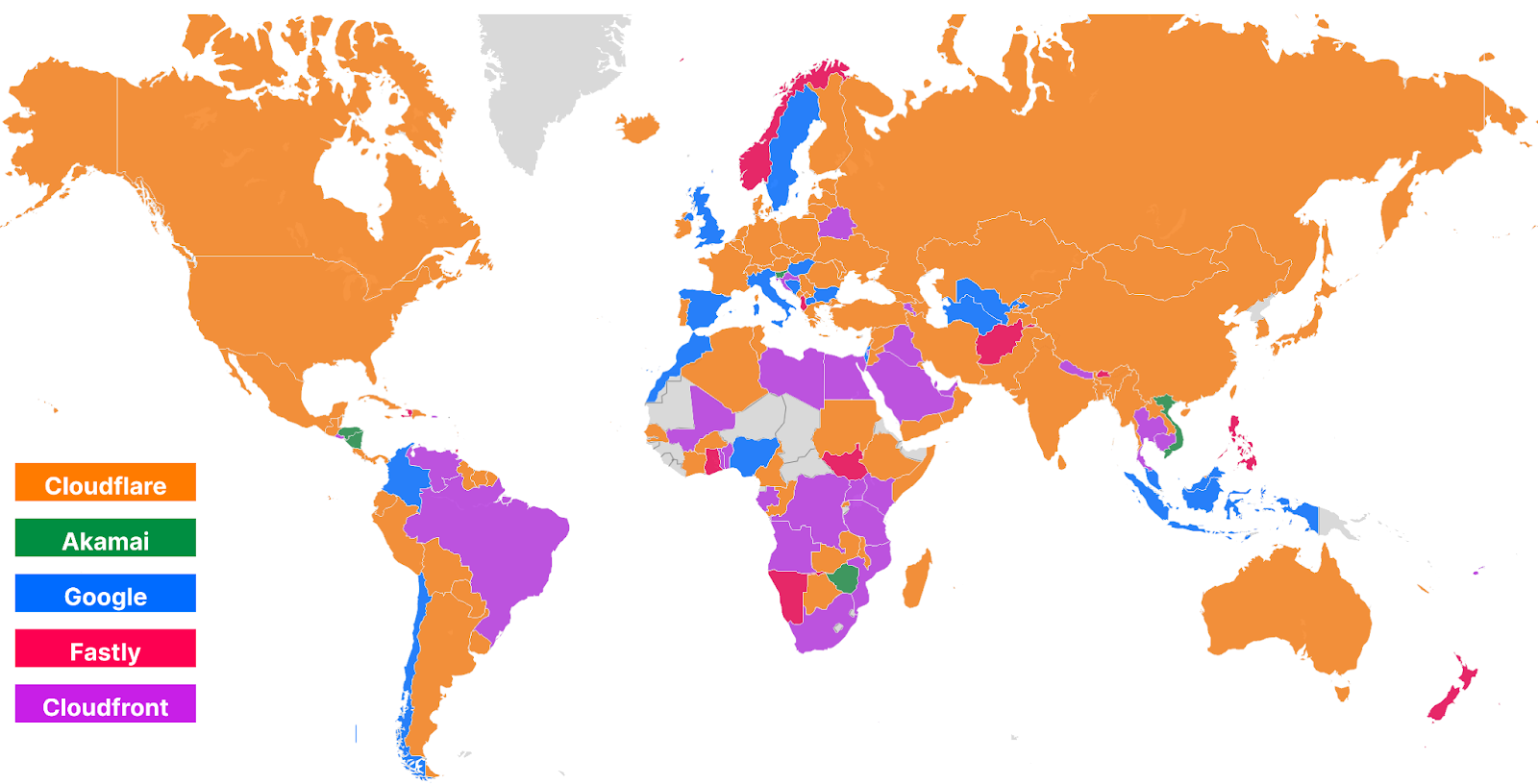

ご覧のとおり、Cloudflareはより多くのネットワークで高速化することでリードを拡大しましたが、AkamaiやFastlyなど以前は高速だった他のネットワークはリードを失いました。これは、世界地図に表示される効果に変換されます。Developer Week 2022の世界地図は次のようになります。

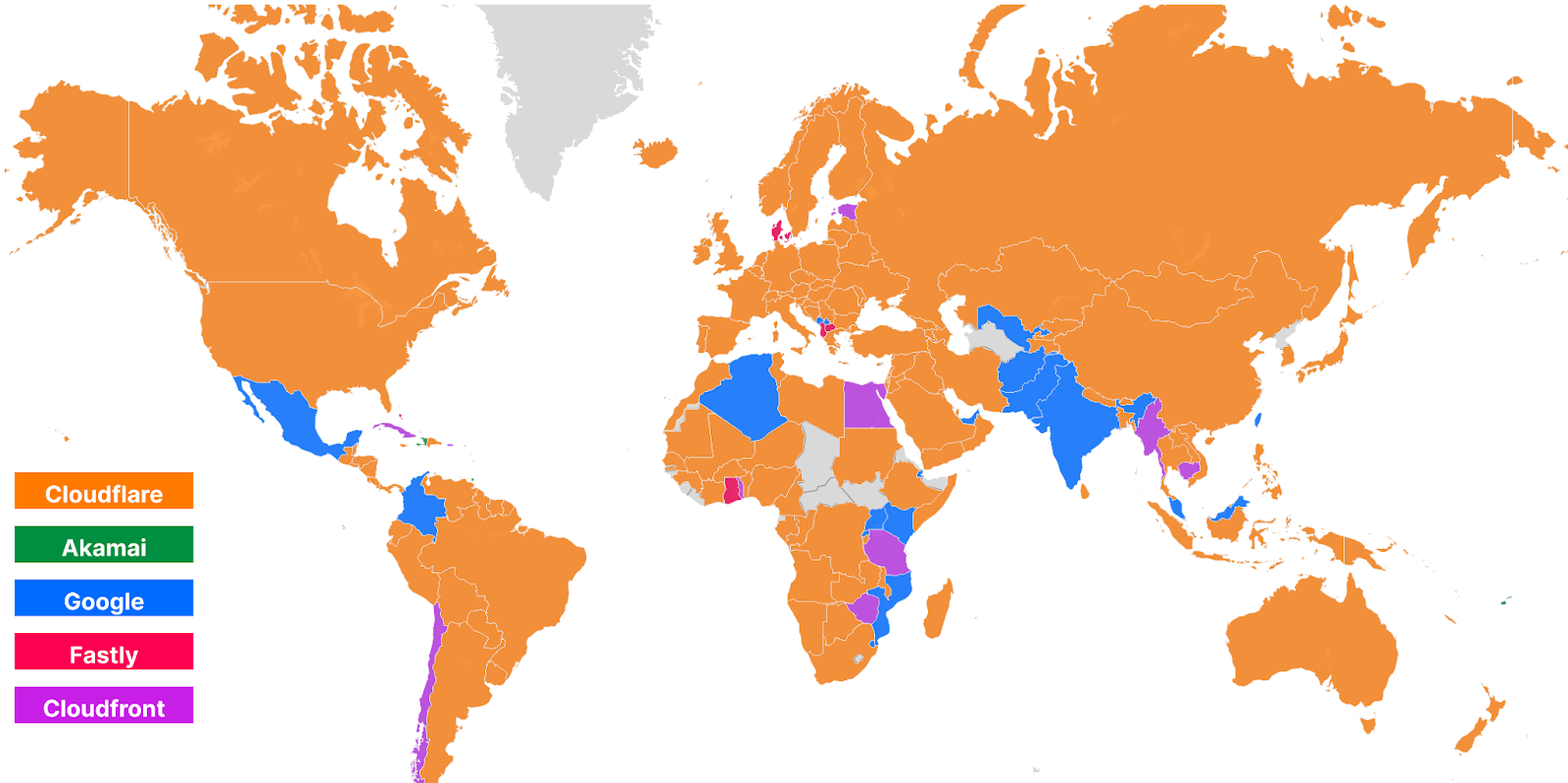

Security Week 2023の現在の世界地図は次のようになります。

ご覧のとおり、Cloudflareはブラジル、南アフリカ、エチオピア、ナイジェリアを含むアフリカの多くの国、アジアのインドネシア、ヨーロッパのノルウェー、スウェーデン、英国でより高速化しています。

これらの国の多くは、Impact Weekのブログ記事で説明したエッジパートナープログラムの恩恵を受けました。簡単なおさらいとして、エッジパートナープログラムでは、ラストワンマイルISPがCloudflareと提携して、ラストマイルISPに組み込まれているCloudflareロケーションを展開することを奨励しています。これにより、ラストマイルのRTTが向上し、Accessなどのパフォーマンスが向上します。前回このマップをお見せして以来、Cloudflareはナイジェリアやサウジアラビアなどの場所により多くのパートナーロケーションを展開しており、すべてのシナリオでユーザーのパフォーマンスが向上しています。エッジパートナープログラムなどの取り組みは、上記のようなZero Trustシナリオだけでなく、Cloudflareによって保護されたWebサイトを使用するエンドユーザーの一般的なWebブラウジングエクスペリエンスを改善するのにも役立ちます。

Zero Trustの世界における次世代パフォーマンス

Zero Trustでない世界では、あなたとあなたのITチームがネットワークオペレーターであり、パフォーマンスをコントロールすることができました。この制御は快適ですが、オフィスとリソースの間のミドルマイル接続を管理しなければならないITチームには大きな負担となります。しかし、Zero Trustの世界では、ネットワークはもはや公共のインターネットです。このことは、あなたのチームの仕事が減ることを意味します。しかし、Zero Trustプロバイダーは、ユーザー一人ひとりのパフォーマンスを管理しなければならず、より多くの責任を負うことになります。エンドツーエンドのパフォーマンスを向上させるZero Trustプロバイダーが優れていればいるほど、ユーザーのエクスペリエンスが良くなり、リスクを軽減することができます。認証やセキュアWebゲートウェイなどのリアルタイムアプリケーションでは、迅速なユーザーエクスペリエンスを実現することが重要です。

Zero Trustプロバイダーは、公衆インターネット上でユーザーの安全を確保するだけでなく、公衆インターネットを最適化し、ユーザーが継続的に保護されていることを確認する必要があります。Zero Trustへの移行は、企業ネットワークの必要性を減らすだけでなく、ユーザーのトラフィックがより自然にリソースへ流れるようにします。しかし、Zero Trustプロバイダーがすべてのユーザーとすべてのアプリケーションのゲートキーパーになることを考えると、ユーザーの摩擦を減らし、ユーザーが不満を漏らしたり、生産性を低下させたり、ソリューションを停止したりする可能性を減らすために、パフォーマンスを評価することは重要な側面です。Cloudflareは、ユーザーが常に最高のエクスペリエンスを得られるよう、エッジパートナープログラムなどを通じて、ネットワークを絶えず改善しています。これは、ピアリングや相互接続の改善などを通じて行われています。私たちが最速のZero Trustプロバイダーであるのは、このたゆまぬ努力に基づいています。