Cloudflareは、毎年Innovation Weekに、当社のネットワークのパフォーマンスと競合他社のパフォーマンスを比較しています。過去数週間、私たちはアカマイのようなリバースプロキシや、FastlyやAWSのような私たちのスーパークラウドと比較するエッジコンピューティングを販売するプラットフォームと比較して、どれだけ高速であるかに焦点を当ててきました。CIO Weekでは、フォワードプロキシサービスを提供する競合他社に対して、当社のネットワークがどのような優位性を持っているかを紹介したいと思います。これらの製品は、当社のZero Trustプラットフォームの一部であり、アプリケーションや公衆インターネットに出るインターネット体験の安全確保を支援するもので、お客様のウェブサイトを外部のユーザーから保護する当社のリバースプロキシとは対照的です。

当社のZero TrustサービスとZscalerを比較するテストを実施しました。ZTアプリケーション保護製品であるCloudflare AccessとZscaler Private Access(ZPA)を比較しました。ここでは、セキュアWebゲートウェイCloudflare GatewayとZscaler Internet Access(ZIA)、最後にリモートブラウザ隔離製品Cloudflareブラウザ分離とZscaler Cloud Browser Isolationを比較しました。当社のテストでは、Cloudflare GatewayはZIAより58%、Cloudflare AccessはZPAより38%、Cloudflare Browser IsolationはZscaler Cloud Browser Isolationより45%速いことが世界中で確認されています。それぞれのテストでは、ユーザーがリクエストを行い、最初のバイトまでの時間(TTFB)と応答(Response)を得るまでの時間を測定する95パーセンタイルの最初のバイトまでの時間(TTFB)と応答時間のテストを使用しました。これらのテストは、エンドユーザーの視点から性能を測定しようとする目的で設計されました。

このブログでは、各製品のパフォーマンスが重要な理由、高速化を示すための測定方法、そして各製品のパフォーマンス測定方法について深く掘り下げて説明します。

なぜパフォーマンスが重要なのか?

パフォーマンスは、従業員の経験や仕事を成し遂げる能力に影響を与えるため、重要です。アクセスコントロール製品によるサービスへのアクセス、セキュアWebゲートウェイによる公衆インターネットへの接続、リモートブラウザ隔離によるリスクの高い外部サイトの保護など、これらの体験はすべて摩擦のないものである必要があります。

例えば、Acme CorporationのAnnaがシドニーからMicrosoft 365やTeamsに接続して仕事をするとします。AcmeのセキュアWebゲートウェイがAnnaから遠く離れたシンガポールにある場合、Annaのトラフィックはシドニーからシンガポールへ移動し、再びシドニーに戻ってAnnaの受信箱に到達する可能性があります。Acme Corporationが、AnnaにMicrosoft Outlookをオンラインモードで使用させる多くの企業と同じであれば、Annaのパフォーマンスは、メールの送受信を待つ間にひどく低下するかもしれません。Microsoft 365では、レイテンシをできるだけ低く、帯域をできるだけ広く保つことを推奨しています。ゲートウェイを経由するホップ数が増えることで、スループットが低下し、レイテンシが増加し、Annaに悪いユーザーエクスペリエンスを提供する可能性があります。

別の例では、AnnaがJira のようなホスティングされ、保護されたアプリケーションに接続してチケットを作成する場合、ページの読み込みやリクエストの認証のために常に待たされるのは好ましくありません。アクセス制御されたアプリケーションでは、接続するとまずログインすることになります。ログインに時間がかかると、同僚からのメッセージに気を取られ、もしかしたら仕事に取り組む気が失せてしまうかもしれません。また、認証されたとしても、通常のアプリケーション体験はキビキビとスムーズに行いたいものです。Zero Trustが最高の状態であれば、ユーザーはそれに気づくことはないはずです。

もし、これらの製品や体験が遅ければ、ユーザーから不満が出るどころか、製品を停止させたり、回避したりする方法を見つけ、企業を危険にさらすかもしれません。Zero Trust製品群は、遅いから誰も使わないのでは全く効果がありません。Zero Trustソリューションの有効性を高めるには、Zero Trustを確実に高速化することが重要です。Zero Trustが存在することをほとんど知らない従業員は、それをオフにし、自分自身を危険にさらすことを望んではいません。

Zscalerのようなサービスは、多くの古い、時代遅れのソリューションより優れているかもしれませんが、彼らのネットワークは、Cloudflareのような高性能で最適化されたネットワークにはまだ及ばないのです。Zscalerの同等製品に対して、当社のZero Trust製品をすべてテストした結果、当社の製品の方が速いということをお見せします。そこで、データを掘り下げ、3つの重要なZero Trustシナリオにおいて、どのように、そしてなぜ我々が速いのかを紹介します。まず、Secure Web Gatewayについて、Cloudflare GatewayとZscaler Internet Access(ZIA)の比較から始めます。

Cloudflare Gateway:パフォーマンスの高いセキュアなWebゲートウェイをあなたのお手元に

セキュアなWebゲートウェイは、組織のインターネット向けトラフィックすべてのファネルとして機能するため、高速であることが必要です。安全なWebゲートウェイが遅いと、ユーザーからインターネットへのトラフィックも遅くなります。インターネットへのトラフィックが遅いと、ユーザーはゲートウェイをオフにするよう促されることがあり、組織は攻撃のリスクにさらされます。

しかし、高性能なWebゲートウェイは、ユーザーの近くにあることに加え、ユーザーがアクセスしたいWebサイトへの経路が遅くならないように、インターネットの他の部分とうまく連携している必要があります。セキュアなWebゲートウェイを経由するトラフィックは、フォワードプロキシ経路をたどることを覚えておいてください-ユーザーはプロキシに接続し、プロキシはユーザーがアクセスしようとしているWebサイトに接続します。したがって、ユーザーのトラフィックが必要な場所にできるだけ速く到達できるように、プロキシは十分に接続されていることが求められます。

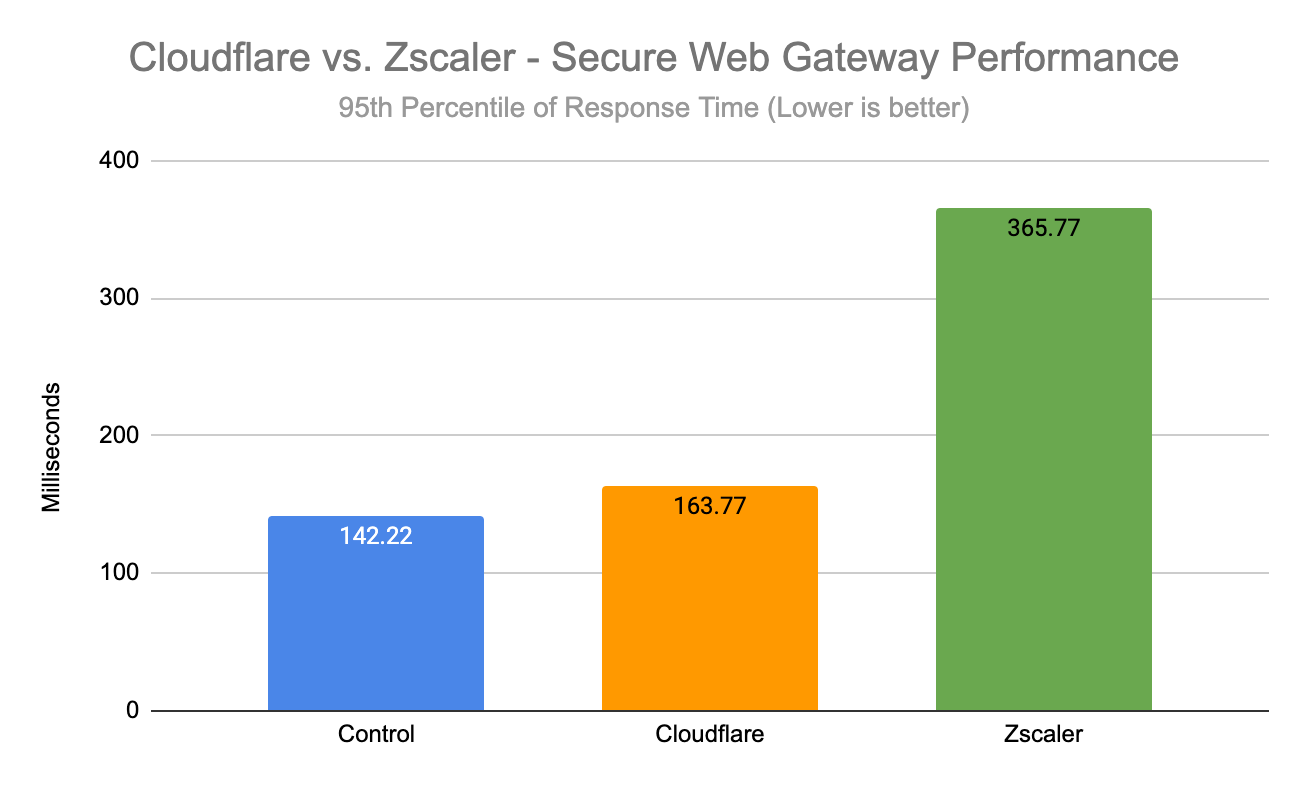

セキュアWebゲートウェイ製品の比較では、Cloudflare GatewayとWARPクライアントを、同じ機能を持つZscaler Internet Access(ZIA)と比較検討しました。Cloudflareのユーザーにとって幸いなことに、ゲートウェイとCloudflareのネットワークは、ユーザーに近いラストマイルのネットワークの奥深くに組み込まれているだけでなく、世界で最もピアリングされたネットワークの1つでもあるのです。当社の最もピアリングされたネットワークを使用し、ゲートウェイユーザーシナリオでZIAより55%高速化されました。以下は、Cloudflare、Zscaler、およびゲートウェイをまったく使用しないコントロールセットの95パーセンタイル応答時間を示す箱ひげ図です。

| セキュアWebゲートウェイ - 応答時間 | |

|---|---|

| 95パーセンタイル(ms) | |

| 制御 | 142.22 |

| Cloudflare | 163.77 |

| Zscaler | 365.77 |

このデータから、ゲートウェイシナリオではCloudflareがZscalerよりはるかに速いだけでなく、実際にはZscalerよりもCloudflareの方が、安全なWebゲートウェイを全く使用しない場合と同等であることがわかります。

エンドユーザーのゲートウェイ体験を最もよく測定するために、私たちはエンドユーザーから95パーセンタイルの応答時間を調べています。つまり、ユーザーがプロキシを経由し、プロキシがインターネット上のWebサイトにリクエストを行い、最後にレスポンスを返すまでにかかる時間を測定しています。この測定は、ユーザーが見ているものを正確に表現するために重要です。

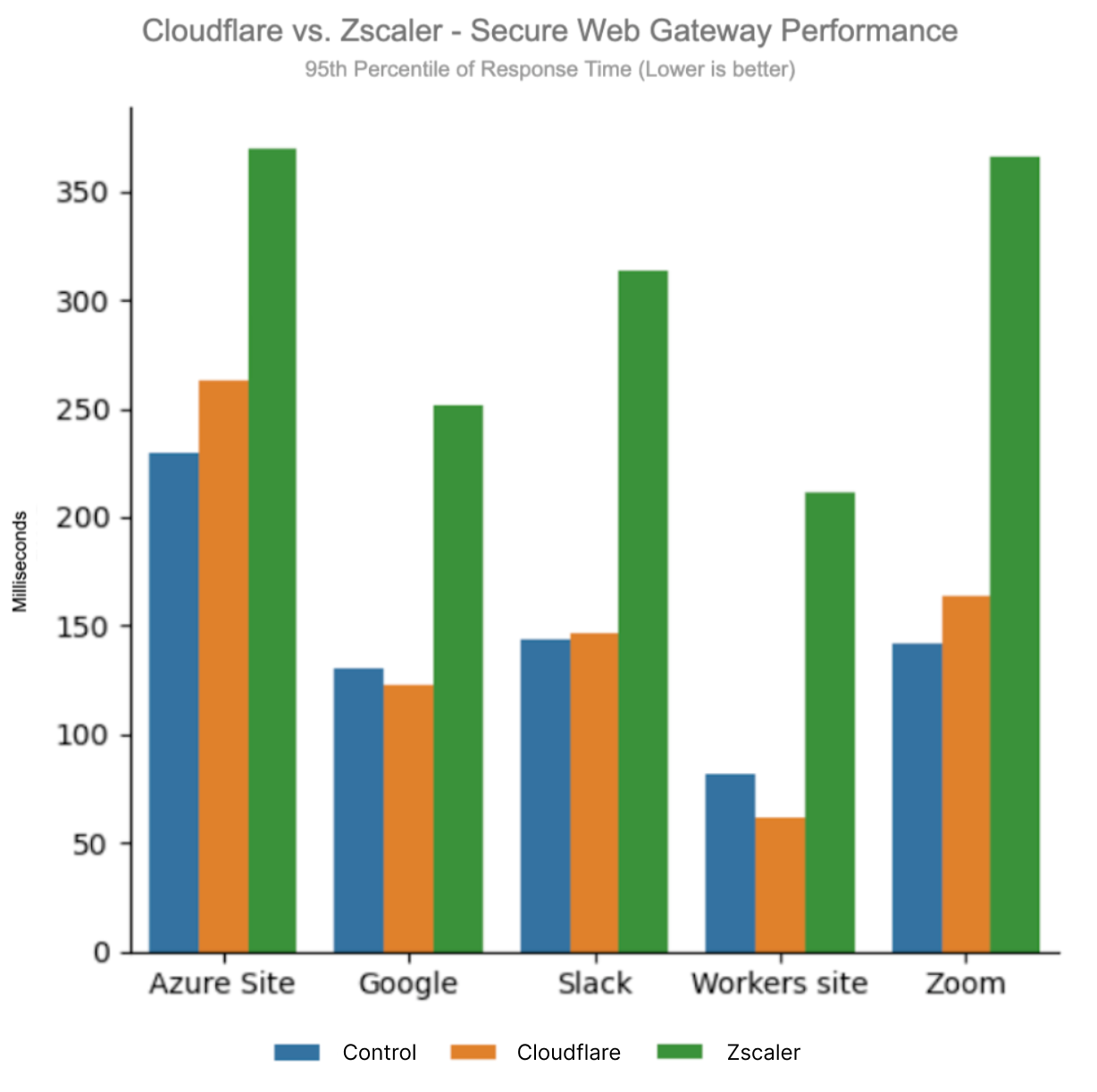

AzureでホストされているWebサイト、Cloudflareで保護されているWorker、Google、Slack、Zoomという、ユーザーが日常的に接続するWebサイトの5つに対して、エンドユーザーのクライアントにアクセスしてもらい、Zscalerとの比較検証を行った結果です。これらの事例のいずれにおいても、Cloudflareで保護されたWorkerの場合、Gatewayは95パーセンタイルの応答時間でコントロールよりも優れていることがわかりました。以下は、テストの一環として照会したさまざまなエンドポイントごとに分類した95パーセンタイルの応答を示す箱ひげ図です。

インターネット上のどこに行っても、エンドツーエンドの応答時間で見れば、CloudflareのGatewayはZscaler Internet Access(ZIA)を凌駕しているのです。しかし、なぜZscalerよりも速いのでしょうか?その答えは、Zscalerが「プロキシレイテンシ」と呼ぶものに関係しています。

プロキシレイテンシは、ユーザーのリクエストが宛先に送信され、ユーザーに戻るまでにZscalerのマシンで過ごす時間のことです。この数値は、ユーザーがZscalerに到達するまでの時間と、Zscalerが宛先に到達するまでの時間を完全に除外し、Zscalerがリクエストを処理するために費やすミリ秒に測定を制限しています。

ZscalerのレイテンシSLA では、Zscalerのデバイスでは95%のリクエストで100ms以下の時間がかかると言われています。Zscalerは、実際に重要なエンドツーエンドのレイテンシではなく、エッジで測定できるレイテンシが、ユーザーリクエストの95%で100ms以下であることを約束しています。ZscalerのDigital Experienceでそのメトリクスを見ることもでき、自分で測定することができます。Zscalerのログからこのプロキシのレイテンシを取得し、Cloudflareの同等のものと比較することができれば、ZscalerのSLAメトリクスに対してどのようにスタックしているかを確認することができるのです。このメトリクスはまだお客様に公開していませんが、Cloudflareのトレースを有効にしてCloudflareのプロキシレイテンシを測定することができました。

その結果、95パーセンタイルでZscalerはSLAを超過しており、Cloudflareのプロキシのレイテンシは7msであることがわかりました。さらに、私たちのプロキシレイテンシが100ms(ZscalerのSLAを満たす)だったとき、彼らのプロキシレイテンシは私たちの10倍以上になっていました。Zscalerのプロキシレイテンシは、95パーセンタイルで見たパフォーマンスの差の原因であり、各サイトでCloudflareより140~240ミリ秒遅かったのです。以下は、テストしたすべてのサイトについて、Zscalerのプロキシレイテンシの値をさまざまなパーセンタイルで表示し、さらに各サイトごとに分類したものです。

| Zscaler Internet Access (ZIA) | P90 プロキシレイテンシ(ms) | P95 プロキシレイテンシ(ms) | P99 プロキシレイテンシ(ms) | P99.9 プロキシレイテンシ(ms) | P99.957 プロキシレイテンシ(ms) |

|---|---|---|---|---|---|

| グローバル | 06.0 | 142.0 | 625.0 | 1,071.7 | 1,383.7 |

| Azureサイト | 97.0 | 181.0 | 458.5 | 1,032.7 | 1,291.3 |

| Zoom | 206.0 | 254.2 | 659.8 | 1,297.8 | 1,455.4 |

| Slack | 118.8 | 186.2 | 454.5 | 1,358.1 | 1,625.8 |

| Workersサイト | 97.8 | 184.1 | 468.3 | 1,246.2 | 1,288.6 |

| 13.7 | 100.8 |

392.6 | 848.9 | 1,115.0 |

95パーセンタイルでは、プロキシレイテンシがSLAから外れているだけでなく、これらの値はZscalerとCloudflareの差を示しています。Zoomを例にとると、Zscalerにプロキシレイテンシがなければ、Cloudflareやコントロールと同等になるところです。Cloudflareのプロキシレイテンシは非常に小さく、まるで公衆インターネットを利用しているような感覚です。

| Cloudflare Gateway | P90 プロキシレイテンシ (ms) | P95 プロキシレイテンシ (ms) | P99 プロキシレイテンシ (ms) | P99.9 プロキシレイテンシ (ms) | P99.957 プロキシレイテンシ (ms) |

|---|---|---|---|---|---|

| グローバル | 5.6 | 7.2 | 15.6 | 32.2 | 101.9 |

| Azureサイト | 6.2 | 7.7 | 12.3 | 18.1 | 19.2 |

| Zoom | 5.1 | 6.2 | 9.6 | 25.5 | 31.1 |

| Slack | 5.3 | 6.5 | 10.5 | 12.5 | 12.8 |

| Workersサイト | 5.1 | 6.1 | 9.4 | 17.3 | 20.5 |

| 5.3 | 7.4 | 12.0 | 26.9 | 30.2 |

99.957パーセンタイルは、奇妙に思えるかもしれませんが、Cloudflareのプロキシレイテンシがついに100msを超えたパーセンタイルを示しています。Cloudflareの99.957パーセントのプロキシレイテンシは、Zscalerの90パーセントのプロキシレイテンシよりさらに速くなります。プロキシレイテンシは顧客が気にかけるメトリクスではないにもかかわらず、Zscalerが注目し、責任を負うメトリクスでも、Cloudflareの方が速いのです。

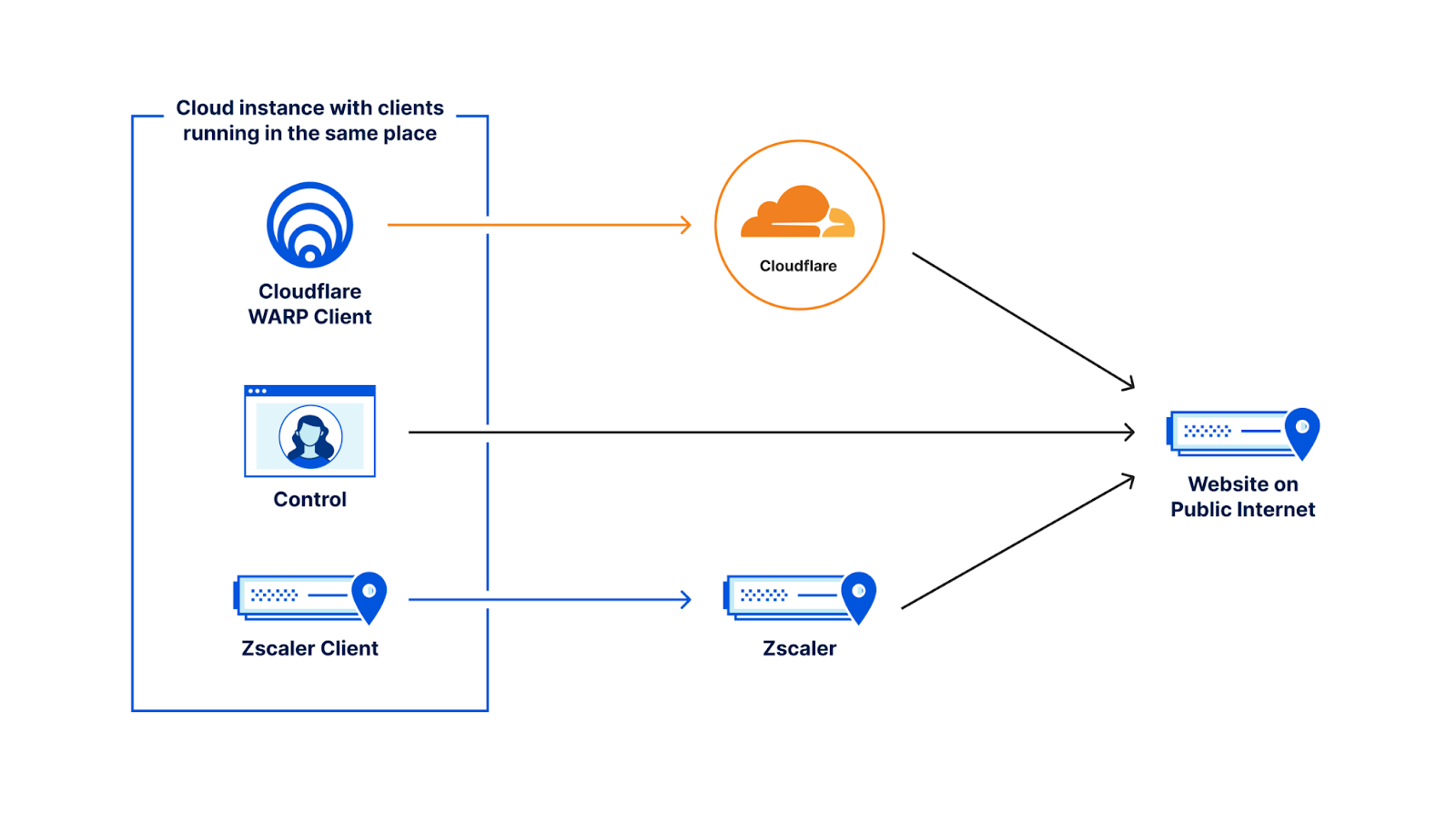

このようなデータの見方を得ることは容易ではありませんでした。パフォーマンステストでは、テスト用のエンドポイントでZIAクライアントまたはWARPクライアントを実行する必要があるため、Catchpointなどの既存のテスト用フレームワークはこのタスクに適していません。また、パフォーマンスをできるだけよく測定するために、CloudflareのテストとZscalerのテストが同じ場所の同じようなマシンで実行されていることを確認する必要がありました。これにより、両方のテスト環境が稼働している同じ場所から来るエンドツーエンドのレスポンスを測定することができます。

今回のセットアップでは、クラウド内に3台のVMを並べて配置しました。1台はCloudflare WARPでゲートウェイに接続、もう1台はZIA、もう1台はコントロールとしてプロキシを一切実行していません。これらのVMは、上記の5つの異なるエンドポイントに3分ごとにリクエストを行い、それぞれのリクエストにかかった時間をHTTPブラウザのタイムアウトに記録しました。これをもとに、ユーザー目線で意味のあるパフォーマンスを把握することができるのです。

ここまでを簡単にまとめると、エンドユーザーの視点からセキュアWebゲートウェイを通じて公衆インターネットからユーザーを保護する場合、CloudflareはZscalerより高速です。Zscalerの「セキュアWebゲートウェイを通じたパフォーマンスとは何か」という小さな定義によれば、CloudflareはZscalerよりもさらに高速です。しかし、ここではZero Trustアクセスによって特定のアプリケーションにアクセスする必要がある場合のシナリオを見てみましょう。

Cloudflare Access:最速のZero Trustプロキシ

アクセスコントロールは、ユーザーにとってシームレスで透明である必要があります。Zero Trustソリューションに対する最高の賛辞は、従業員がその存在にほとんど気づかないことです。Cloudflare AccessやZscaler Private Access(ZPA)などのサービスでは、プロバイダネットワーク上で認証情報をキャッシュすることができ、アプリケーションに安全かつ迅速にアクセスできるため、ユーザーが望むシームレスな体験を提供することができます。そのため、必要なログイン回数を最小限に抑えつつ、アプリケーションのリクエストの待ち時間を短縮するネットワークを用意することで、インターネットでの体験をきびきびとしたものにすることができます。

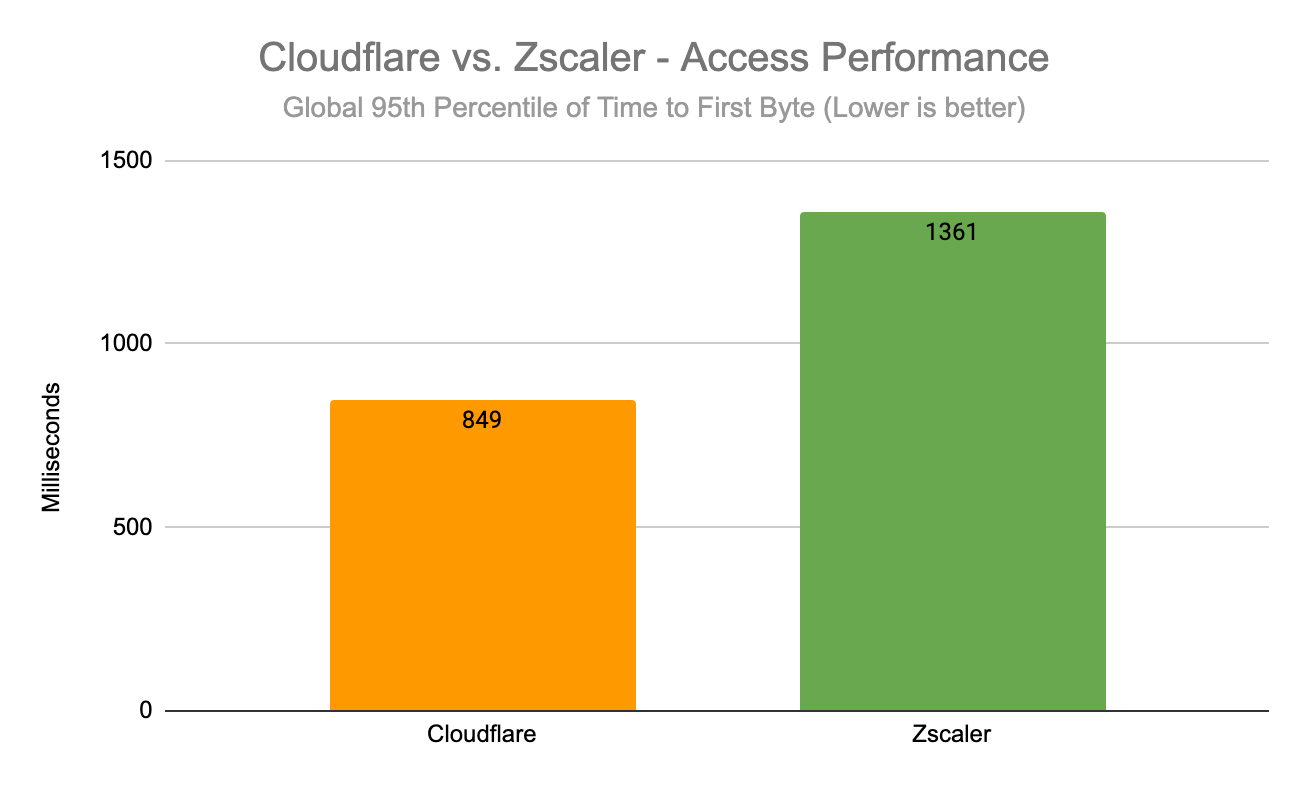

Cloudflare Accessは、Zscaler Private Access(ZPA)よりも38%高速で、世界のどこにいても、高速で安全なアプリケーション体験を保証します。

| ZT Access - 最初のバイトまでの時間(TTFB)(グローバル) | |

|---|---|

| 95パーセンタイル(ms) | |

| Cloudflare | 849 |

| Zscaler | 1,361 |

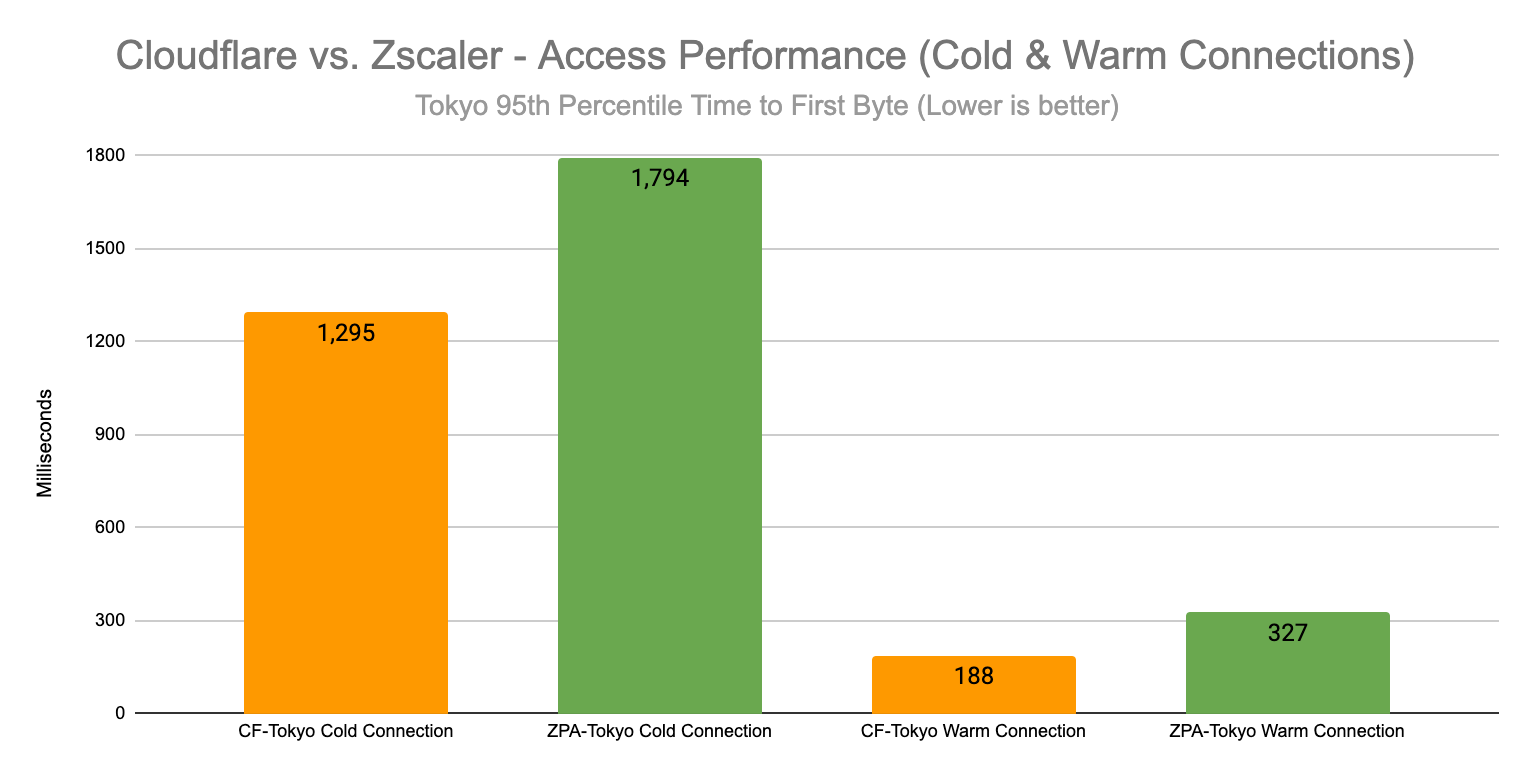

データを掘り下げると、世界中どこでも一貫してCloudflareの方が速いことがわかります。例えば、東京では、Cloudflareの95パーセンタイルの最初のバイトまでの時間(TTFB)は、Zscalerより22%速いことが明らかになっています。

アプリケーションのアクセスシナリオについて、CloudflareとZscalerを比較評価する場合、2つの異なるシナリオを個別に測定する必要があります。最初のシナリオは、ユーザーがアプリケーションにログインする際に認証を行う場合です。この場合、Zero Trust Accessサービスは、ユーザーをログインページに誘導し、ユーザーは認証を受けた後、アプリケーションにリダイレクトされます。

これは、認証情報がキャッシュされておらず、Accessネットワーク上に存在しないため、新規セッションと呼ばれます。2番目のシナリオは、ユーザーがすでに認証されており、その認証方法をキャッシュできるため、既存セッションと呼ばれます。このシナリオでは、IDプロバイダへの余分な呼び出しが必要ないため、通常はより高速に処理されます。

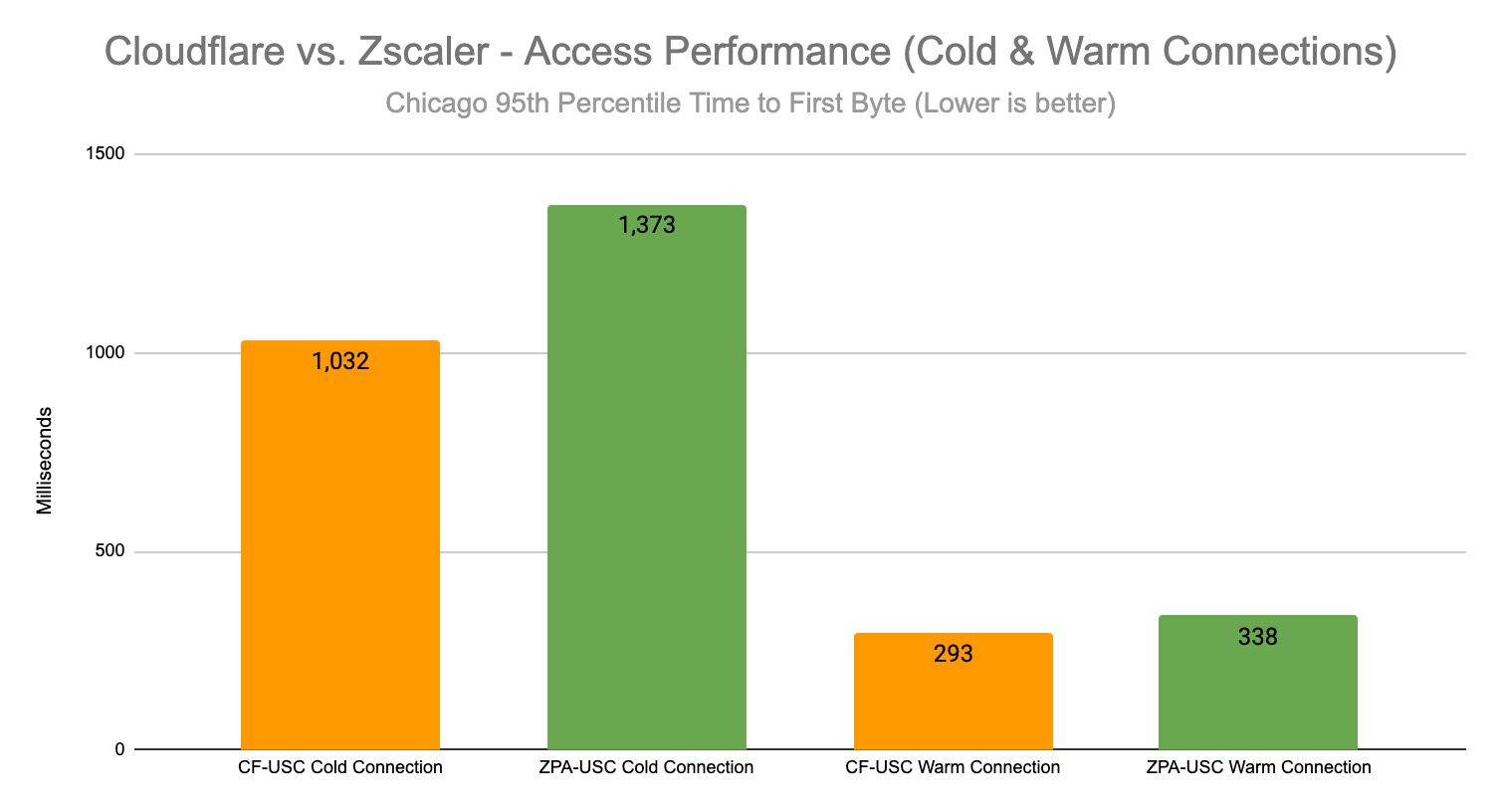

新規セッションと既存セッションを合わせて95パーセンタイルの値を見ると、ほとんど新規セッションになってしまうので、これらのシナリオを別々に測定したいのです。しかし、どちらのシナリオでも、どの地域でも一貫してCloudflareの方が速いことが示されました。よりZscalarのピアリングに良好な可能性となる場所のデータである、イリノイ州シカゴのユーザーが、US-Centralでホストされているアプリケーションに接続している場合を見てみましょう。

| ZT Access - 95パーセンタイルの最初のバイトまでの時間(TTFB) (シカゴ) |

||

|---|---|---|

| 新規セッション数(ms) | 既存セッション(ms) | |

| Cloudflare | 1,032 | 293 |

| Zscaler | 1,373 | 338 |

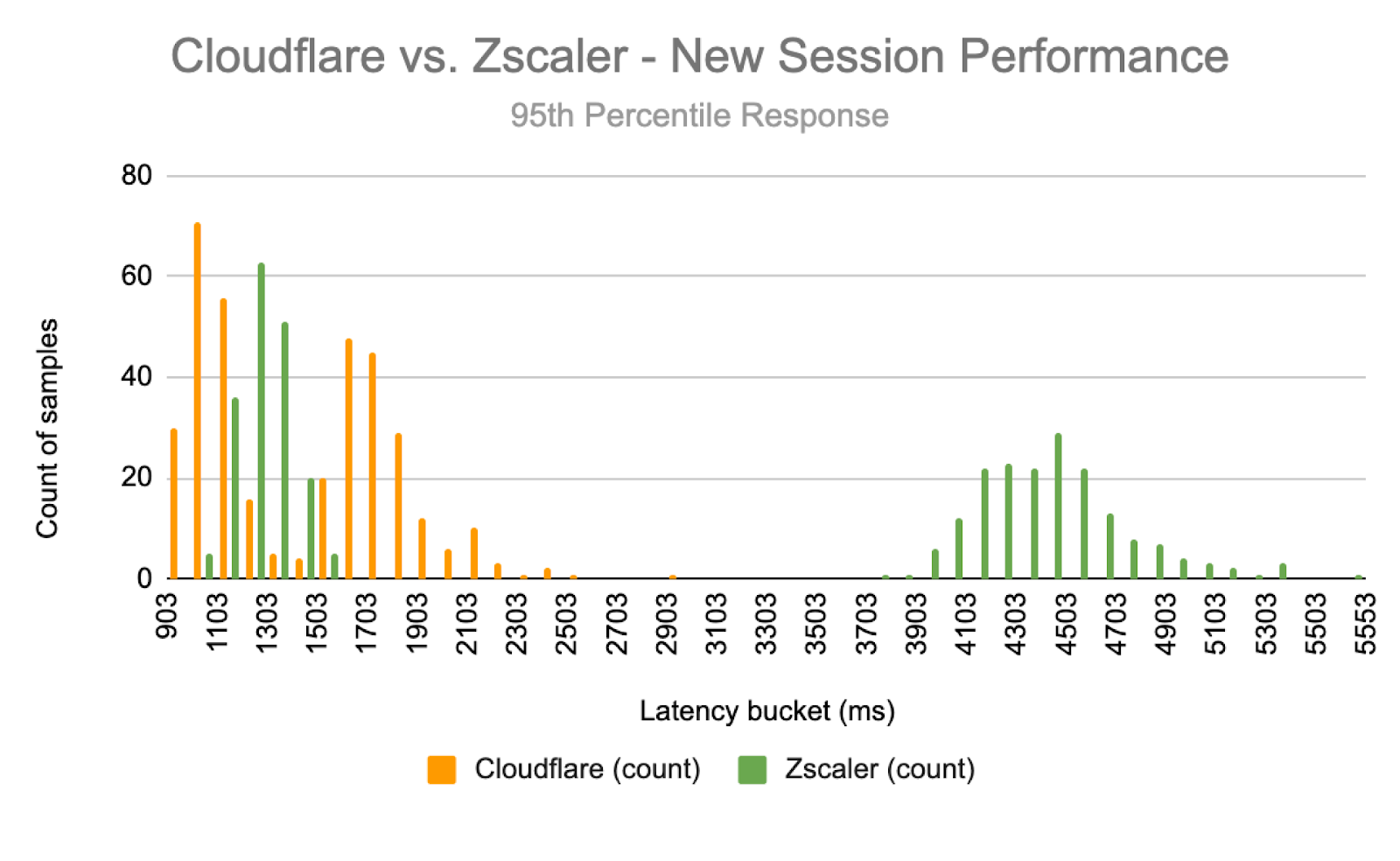

ここでもCloudflareの方が全体的に速いことが明らかになりました。これは、新規接続全体の95パーセンタイルの応答時間のヒストグラムです。

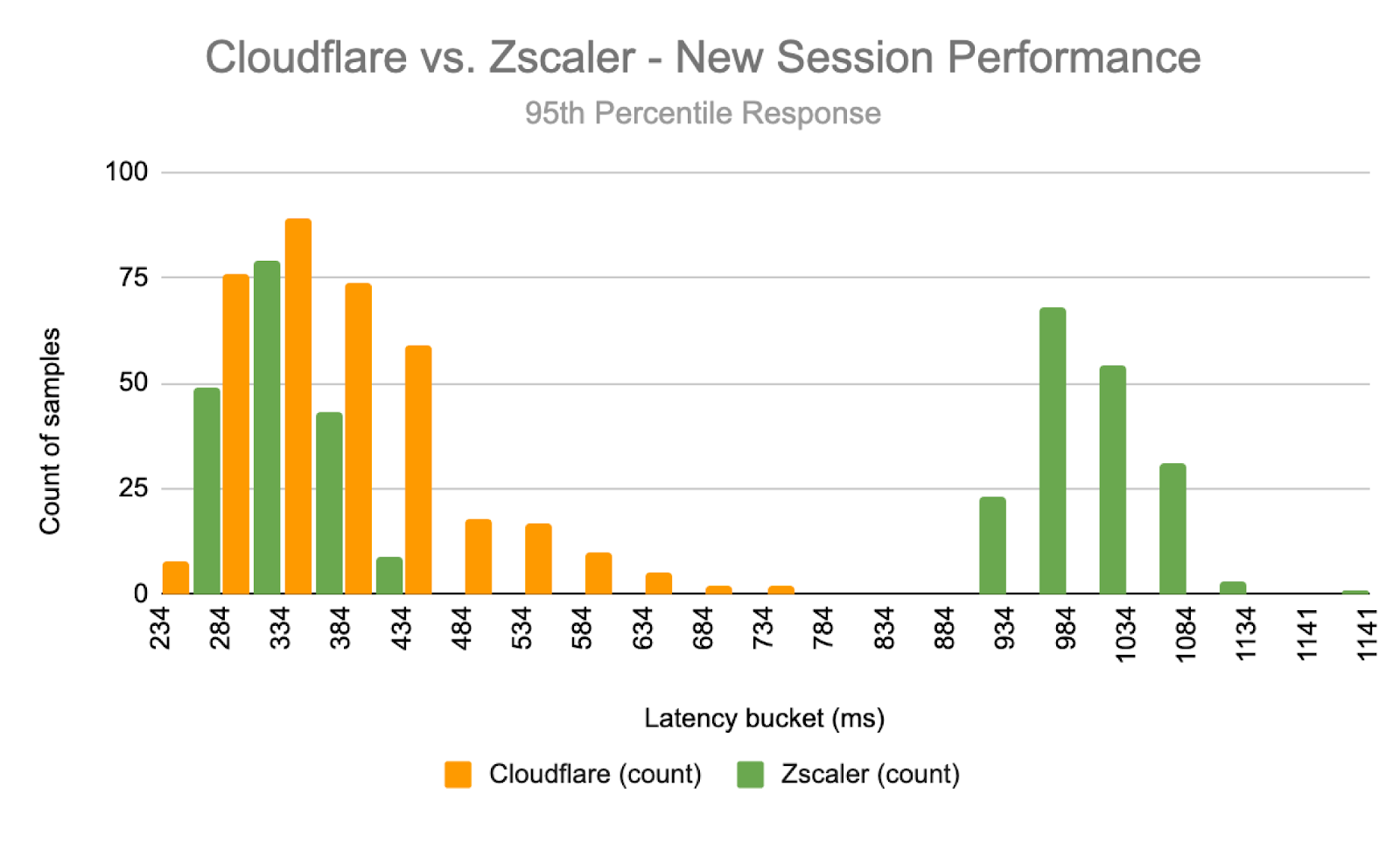

Cloudflareのネットワークは、ログイン時にパフォーマンスを向上させ、ログイン情報を取得するために認証プロバイダに戻る最適なパスを見つけるのに役立っていることがわかります。このテストでは、Cloudflareがログイン応答を返すのに2.5秒以上かかることはありませんが、Zscalerの95パーセンタイルの応答の半分は、ほぼその倍の4秒程度になっています。これは、Zscalerのネットワークがあまりピアリングされていないため、早い段階で遅延が発生することを示唆しています。しかし、接続が確立され、すべてがキャッシュされたときに、Zscalerがより良く機能することを示唆しているのかもしれません。しかし、既存の接続では、やはりCloudflareに軍配が上がります。

ZscalerとCloudflareは、低遅延バケットでより均一に一致していますが、Cloudflareの応答時間ははるかに安定しており、Zscalerはロードにほぼ1秒かかる応答が半分あることが分かります。このことは、私たちが良好に接続されたことを示すものでもあります。より多くの場所に設置されているため、より優れたアプリケーション体験を提供でき、高遅延でアプリケーションのパフォーマンスが低下するようなエッジケースもそれほど多くありません。

このように新規セッションと既存セッションを分けて考えるのは、適切な比較を行うために類似のリクエストパスを見ることが重要だからです。例えば、既存のセッションでZscaler経由のリクエストと、新しいセッションでCloudflare経由のリクエストを比較した場合、認証が必要なため、CloudflareはZscalerよりはるかに遅いことがわかります。そこで、このテストの設計を第三者に委託する際、その点を考慮するようにしました。

Cloudflareはこれらのテストのために、CloudflareまたはZscalerによって保護されたリソースに接続するエンドユーザーを再現することを目的とした一連のテストを実施するサードパーティであるMiercomと契約しました。Miercomは、世界14か所にアプリケーションインスタンスを設置し、さまざまなZero Trustプロバイダーを通じてアプリケーションにログインし、特定のコンテンツにアクセスするテストを考案しました。テスト方法は以下の通りですが、テスト方法の詳細についてはMiercomのレポート全文をこちらよりご覧ください。

- ユーザーは、Catchpointインスタンスによって模倣されたブラウザからアプリケーションに接続する - 新規セッション

- ユーザーが自分のIDプロバイダに対して認証を行う

- ユーザがリソースにアクセスする

- ユーザーがブラウザーのページを更新し、同じリソースにアクセスしようとするが、すでに存在する認証情報でアクセスする - 既存セッション

これにより、新規セッションと既存セッションの両方について、CloudflareとZscalerのアプリケーションパフォーマンスを比較し、我々の方が高速であることを示すことができました。セキュアWebゲートウェイのシナリオでも、私たちはより速いことが示されました。

セキュアWebゲートウェイとZero Trustアクセスのシナリオは、リモートブラウザの分離を使用してさらに安全にすることができます。RBIは、アプリケーション内のデータへのアクセス保護と、公衆インターネット上のリソースを閲覧する際の脅威防御の両方を実現するクライアントレス方式を提供します。

Cloudflareブラウザ分離:あなたの身近なWebブラウザ

リモートブラウザ分離製品は公衆インターネットに非常に強く依存しています。ブラウザ分離製品への接続が良好でない場合、ブラウザの体験は奇妙で遅く感じられるでしょう。リモートブラウザ分離はユーザーにとってスムーズでシームレスに感じられるかどうかがパフォーマンスに大きく依存します。全てがあるべき姿で高速であれば、ユーザーはブラウザ分離を使っていることに気づかないはずです。このテストでは、Cloudflareブラウザ分離とZscaler Cloud Browser Isolationを比較します。

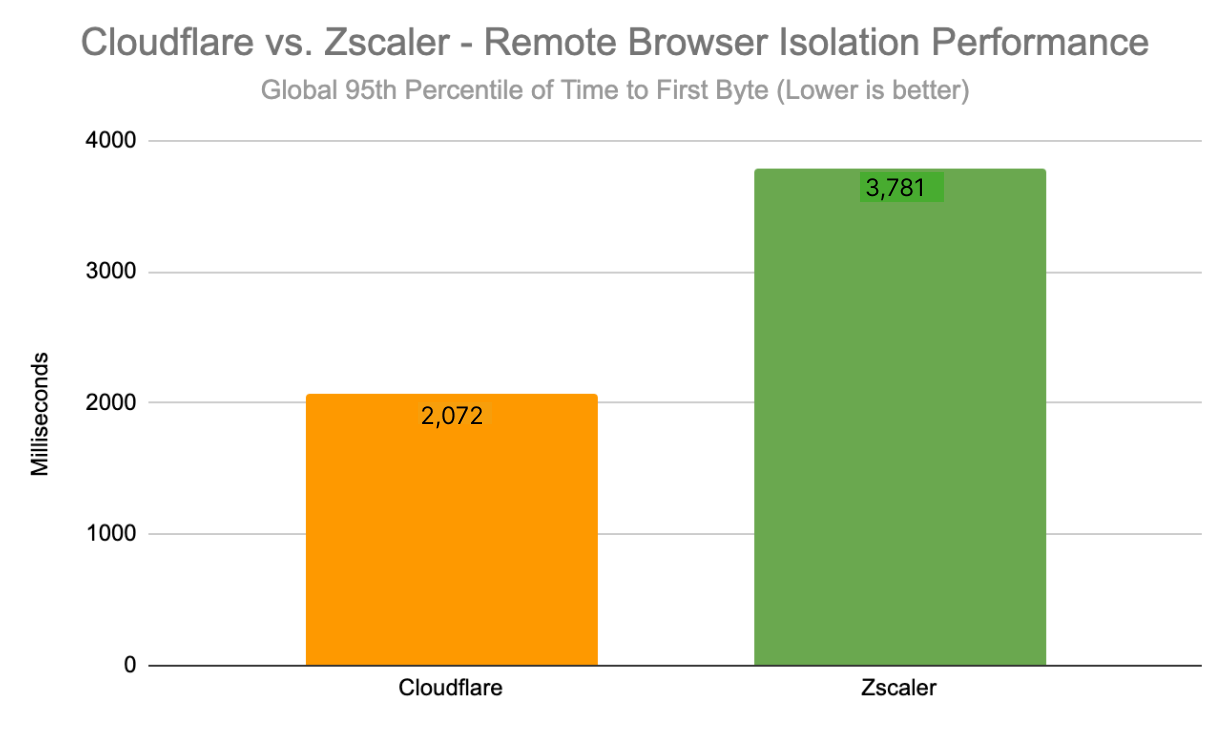

リモートブラウザ分離のパフォーマンスでは、再びCloudflareがZscalerより高速になりました。95パーセンタイルの最初のバイトまでの時間(TTFB)を比較すると、全地域でCloudflareはZscalerより45%高速です。

| ZT RBI - 最初のバイトまでの時間(TTFB)(グローバル) | |

|---|---|

| 95パーセンタイル(ms) | |

| Cloudflare | 2,072 |

| Zscaler | 3,781 |

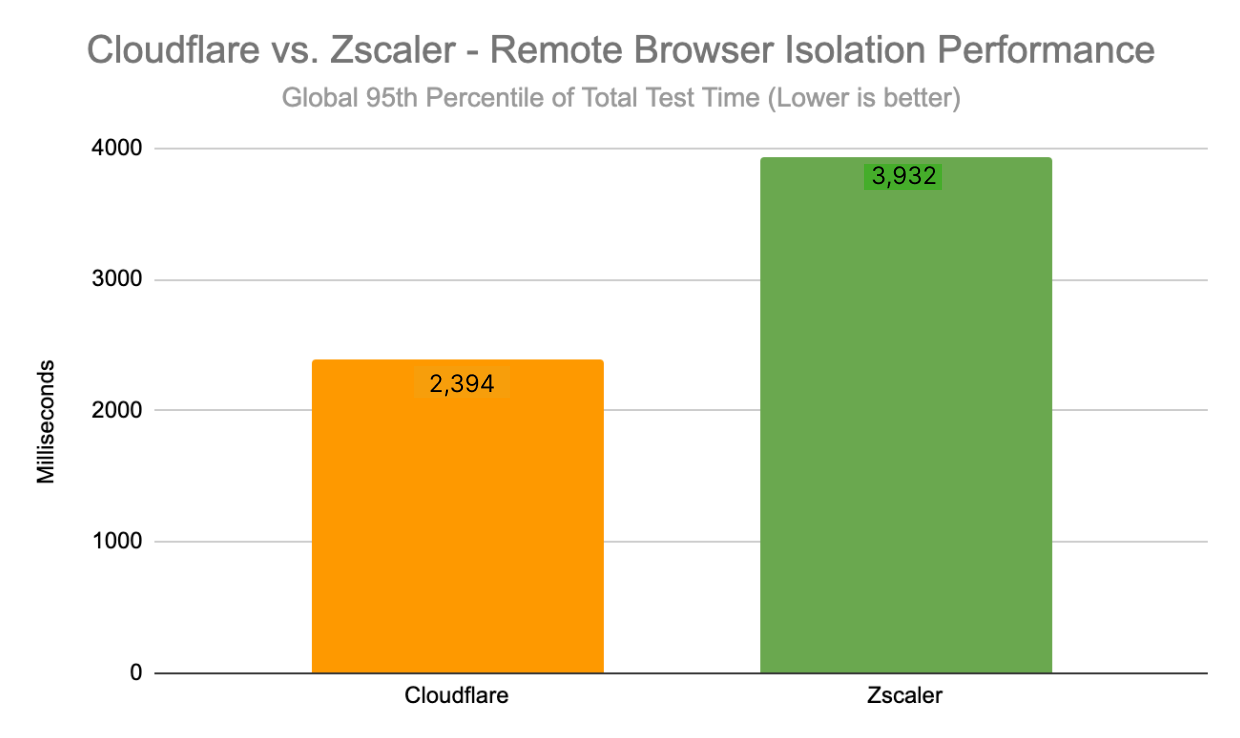

ブラウザ分離製品がユーザーに完全なレスポンスを返すまでの応答時間合計を比較すると、CloudflareはZscalerより39%も速いのです。

| ZT RBI - 最初のバイトまでの時間(TTFB)(グローバル) | |

|---|---|

| 95パーセンタイル(ms) | |

| Cloudflare | 2,394 |

| Zscaler | 3,932 |

Cloudflareのネットワークは、お客様に最高のユーザーエクスペリエンスを提供するために、ここで本当に輝きを放っています。Cloudflareのネットワークはエンドユーザーのデバイスの近くまで非常によくピアリングされているので、最初のバイトまでの時間(TTFB)や応答時間を短縮することができ、エンドユーザーエクスペリエンスの向上に役立っています。

この計測を行うために、私たちはMiercomの協力を得て、Catchpointノードが14のロケーションから世界中のCloudflareブラウザ分離とZscaler Cloud Browser Isolationに接続し、各ロケーションでクライアントを模したデバイスがブラウザ分離製品を通してアプリケーションに到達することを試み、必要なデータを取得することに成功しました。テスト方法の詳細については、同じMiercomのレポートをこちらからご覧ください。

Zero Trustの世界における次世代パフォーマンス

Zero Trustでない世界では、あなたとあなたのITチームがネットワークオペレーターであり、パフォーマンスをコントロールすることができました。この制御は快適ですが、オフィスとリソースの間のミドルマイル接続を管理しなければならないITチームには大きな負担となります。しかし、Zero Trustの世界では、ネットワークはもはや公共のインターネットです。このことは、あなたのチームの仕事が減ることを意味します。しかし、Zero Trustプロバイダーは、ユーザー一人ひとりのパフォーマンスを管理しなければならず、より多くの責任を負うことになります。エンドツーエンドのパフォーマンスを向上させるZero Trustプロバイダーが優れていればいるほど、ユーザーのエクスペリエンスが良くなり、リスクを軽減することができます。認証やセキュアWebゲートウェイなどのリアルタイムアプリケーションでは、迅速なユーザーエクスペリエンスを実現することが重要です。

Zero Trustプロバイダーは、公衆インターネット上でユーザーの安全を確保するだけでなく、公衆インターネットを最適化し、ユーザーが継続的に保護されていることを確認する必要があります。Zero Trustへの移行は、企業ネットワークの必要性を減らすだけでなく、ユーザーのトラフィックがより自然にリソースへ流れるようにします。しかし、Zero Trustプロバイダーがすべてのユーザーとすべてのアプリケーションのゲートキーパーになることを考えると、ユーザーの摩擦を減らし、ユーザーが不満を漏らしたり、生産性を低下させたり、ソリューションを停止したりする可能性を減らすために、パフォーマンスを評価することは重要な側面です。Cloudflareは、ユーザーが常に最高のエクスペリエンスを得られるよう、ネットワークを絶えず改善しています。これは、ルーティングの修正だけでなく、ピアリングの取り決めの拡大や新しい拠点の追加などを通じて行われています。私たちが最速のZero Trustプロバイダーであるのは、このたゆまぬ努力に基づいています。

比較ページで、CloudflareのネットワークアーキテクチャがZscalerにどのように匹敵しているかの詳細をご確認ください。