今年初めにお客様にHTTPレイヤーのDDoS攻撃対策設定の制御を提供した後、お客様の制御をパケットレイヤーにまで拡張できることを嬉しく思います。これらの新しいコントロールを使用し、Magic TransitとSpectrumサービスを利用するCloudflare Enterpriseのお客様は、現在CloudFlareダッシュボードまたはCloudFlareのAPIを介して、直接自分のL3/4のDDoS攻撃対策設定をチューニングして微調整することができます。

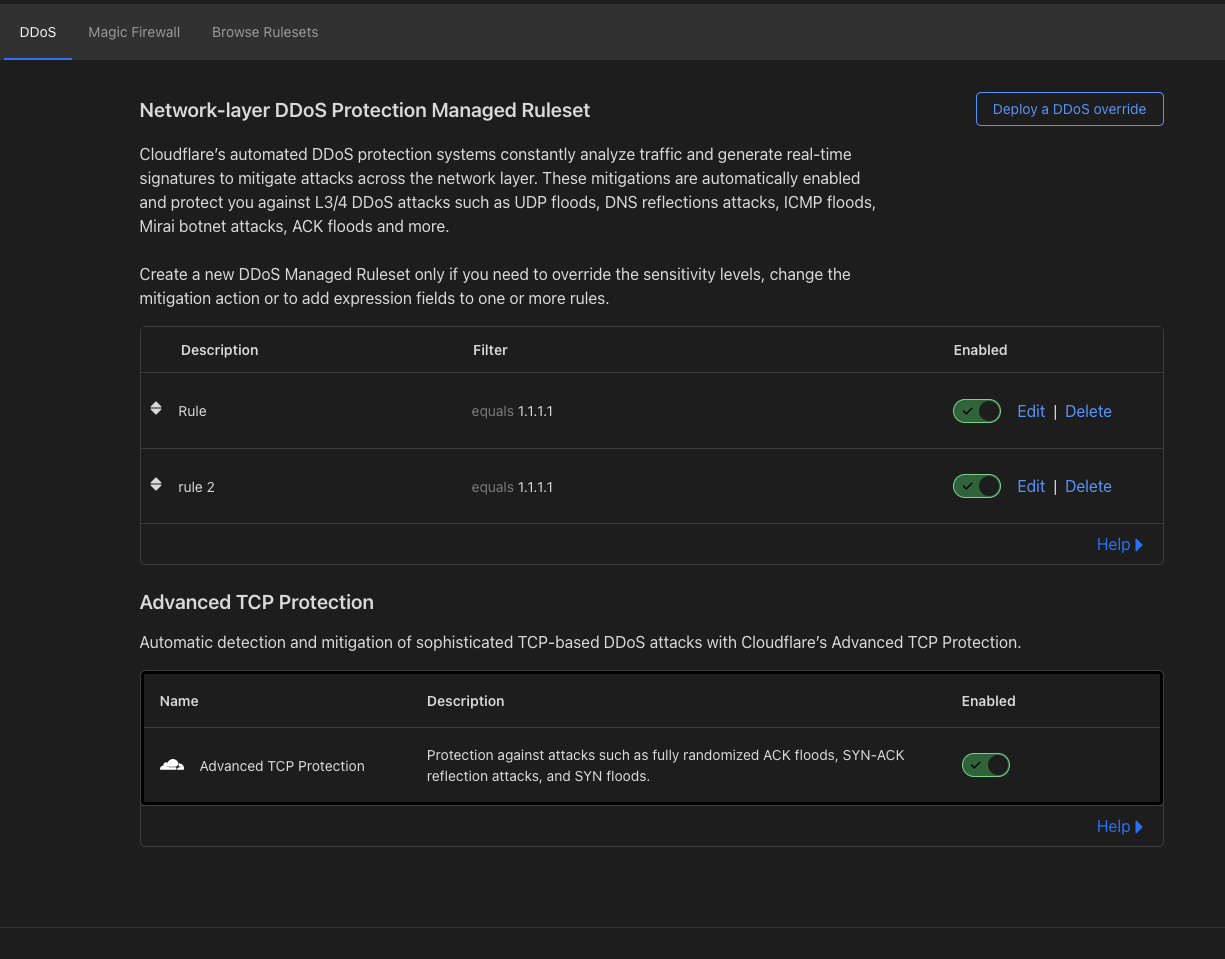

この新機能により、お客様は2つの主要なDDoSルールセットを制御することができます。

- ネットワークレイヤーDDoS攻撃対策ルールセットーこのルールセットには、UDP flood、SYN-ACKリフレクション攻撃、SYNフラッド、DNSフラッドなどのOSI参照モデルのレイヤー3/4のDDoS攻撃を検出し、軽減するためのルールが含まれています。このルールセットは、SpectrumとMagic TransitのEnterpriseプランのお客様が利用できます。

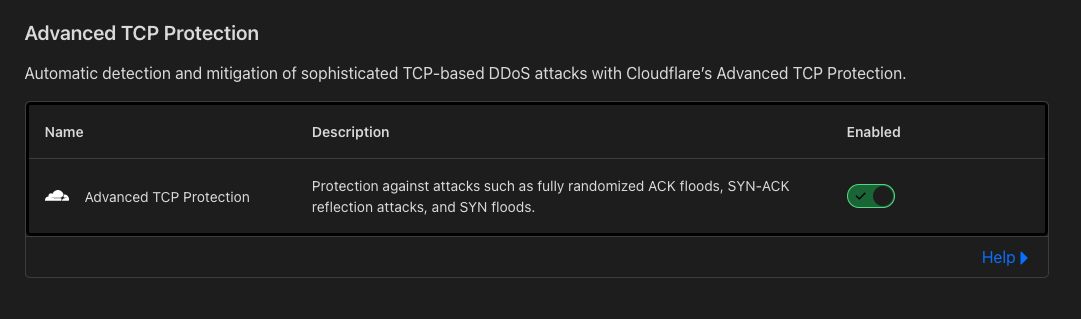

- アドバンストTCP攻撃対策ルールセットーこのルールセットには、偽装ACKフラッド、ランダムSYNフラッド、分散SYN-ACKリフレクション攻撃などの高度な州外TCP攻撃を検出および軽減するためのルールが含まれています。このルールセットは、Magic Transitのお客様のみご利用いただけます。

詳細については、『DDoS Managed Ruleset開発者向けドキュメント』をご覧ください。いくつかのガイドをまとめましたので、ご参考になれば幸いです。

- Cloudflare DDoS攻撃対策機能のオンボーディングと使用開始

- 偽陰性への対応

- 誤検知への対応

- VPN、VoIP、その他のサードパーティサービスを使用する際のベストプラクティス

- DDoS攻撃のシミュレーション方法

CloudflareのDDoS保護

分散サービス妨害(DDoS)攻撃は、被害者のインターネットサービスを妨害することを目的としたサイバー攻撃の一種です。DDoS攻撃には多くの種類があり、インターネットのさまざまなレイヤーで攻撃者が発生させることができます。たとえば、HTTPフラッド があります。この攻撃は、モバイルアプリやWebサイトを動かしているHTTPアプリケーションサーバーを混乱させることを目的としています。また、UDPフラッドもあります。このタイプの攻撃は、HTTPサーバーを混乱させるために使用されることがありますが、非HTTPアプリケーションを混乱させる試みにも使用されることがあります。このようなアプリケーションには、TCPベースやUDPベースのアプリケーション、 VoIPサービスなどのネットワークサービス、ゲームサーバー、暗号通貨、その他があります。

DDoS攻撃から組織を守るために、当社は自律的に動作するソフトウェア定義システムを構築し、運用しています。このシステムは、当社のネットワーク全体でDDoS攻撃を自動的に検出し、軽減します。当社の自律型DDoS攻撃対策システムとその仕組みについては、技術に関する詳細なブログの記事で詳しくご紹介しています。

定額制、無制限のDDoS攻撃対策

私たちが提供する保護レベルは、 アンメタードで無制限 ― 攻撃の規模、攻撃回数、攻撃時間によって制限されるものではありません。最近、特に重要なのは、最近見てきたように、攻撃がより大規模になり、より頻繁に行われるようになっていることです。その結果、第3四半期には、ネットワークレイヤーへの攻撃が前四半期に比べて44%も増加しました。さらに、つい最近、当社のシステムは、 DDoS攻撃を自動的に検出し、軽減しました。この攻撃は、ピークで2 Tbpsをわずかに下回り、これまで見た中で最大でした。

最近のDDosの傾向については、こちらをご参照ください。

管理されたルールセット

当社の自律型DDoS攻撃対策システムは、インテリジェントなルールのグループ(ルールセット)であると考えることができます。HTTP DDoS攻撃対策ルール、ネットワークレイヤーDDoS攻撃対策ルール、アドバンストTCP攻撃対策ルールのルールセットが存在します。このブログ記事では、後者の2つのルールセットについて説明します。前者については、ブログ記事HTTP DDoS攻撃対策設定をカスタマイズする方法で既に取り上げています。

ネットワークレイヤーDDoS攻撃対策ルールセットでは、各ルールは条件付きフィンガープリント、動的フィールドマスキング、活性化閾値、および軽減アクションのユニークなセットを持っています。これらのルールは(Cloudflareが)管理しています。つまり、各ルールの詳細は、当社のDDoSエキスパートが社内で管理しています。新しいルールを導入する前に、まず厳格なテストを行い、軽減の精度と効率性を当社のグローバルネットワーク全体で最適化します。

アドバンストTCP攻撃対策ルールセットでは、TCPフローの状態を特定するために、新しいTCP状態分類エンジンを使用しています。このルールセットを動かすエンジンは、flowtrackdです。詳しくは、発表のブログ記事でご覧いただけます。このシステムのユニークな特徴のひとつは、イングレス(受信)パケットフローのみを使用して動作することができることです。このシステムは、イングレストラフィックのみを認識し、その正当性に基づいてパケットをドロップ、チャレンジ、または許可することができます。たとえば、開いているTCP接続に対応しないACKパケットのフラッドはドロップされます。

攻撃はどのように検知され、軽減されるのか

サンプリング

最初は、トラフィックはBGP Anycast を通じてインターネットを経由し、最も近いCloudflareエッジデータセンターまでルーティングされます。トラフィックが当社のデータセンターに到達すると、当社のDDoSシステムはそれを非同期にサンプリングし、遅延ペナルティを発生させずにトラフィックのアウトオブパスの分析を可能にします。アドバンストTCP攻撃対策ルールセットはパケットフロー全体を表示する必要があるため、Magic Transitのお客様のみインラインに配置されます。これもまた、遅延ペナルティーは発生しません。

分析と軽減

アドバンストTCP攻撃対策ルールセットの解析は、わかりやすく効率的です。このシステムは、TCPフローを修飾し、その状態を追跡します。このようにして、正当な接続とその状態に対応しないパケットは、ドロップされるか、チャレンジされます。軽減は、お客様が定義できる特定の閾値を超えた場合にのみ作動します。

ネットワークレイヤーDDoS攻撃対策ルールセットの解析は、データストリーミングアルゴリズムを使用して行われます。パケットサンプルは条件付きフィンガープリントと比較され、動的マスキングに基づいて複数のリアルタイムの署名が作成されます。別のパケットがシグネチャの 1 つに一致するたびに、カウンタが増加します。あるシグネチャが活性化閾値に達すると、軽減ルールがコンパイルされ、インラインでプッシュされます。軽減ルールには、リアルタイムシグネチャと軽減アクション(ドロップなど)が含 まれます。

例

簡単な例として、1つのフィンガープリントには、送信元IP、送信元ポート、送信先IP、およびTCPシーケンス番号というフィールドを含めることができます。固定シーケンス番号によるパケットフラッド攻撃はフィンガープリントにマッチし、カウンターは活性化閾値を超えるまでパケットマッチごとに増加します。その後、軽減アクションが適用されます。

しかし、送信元IPアドレスとポートがランダム化されているなりすまし攻撃の場合、送信元IPとポートの組み合わせごとに複数のシグネチャが存在することになります。十分にランダム化/分散化された攻撃を想定した場合、活性化閾値を満たせず、軽減が発生しません。このため、当社は動的マスキングを使用しており、シグネチャの強力な指標とならない可能性のあるフィールドが無視されます。送信元IPとポートをマスキング(無視)することで、攻撃がどの程度ランダム化/分散化されていても、一意のTCPシーケンス番号に基づいてすべての攻撃パケットを照合することができます。

DDoS攻撃対策の設定を行う

現時点では、ネットワークレイヤーのDDoS攻撃対策ルールのうち、最もカスタマイズされやすいと判断された一握りのルールのみを公開しています。今後、より多くのルールを定期的に公開する予定です。これは、お客様のトラフィックに影響を与えるものではありません。

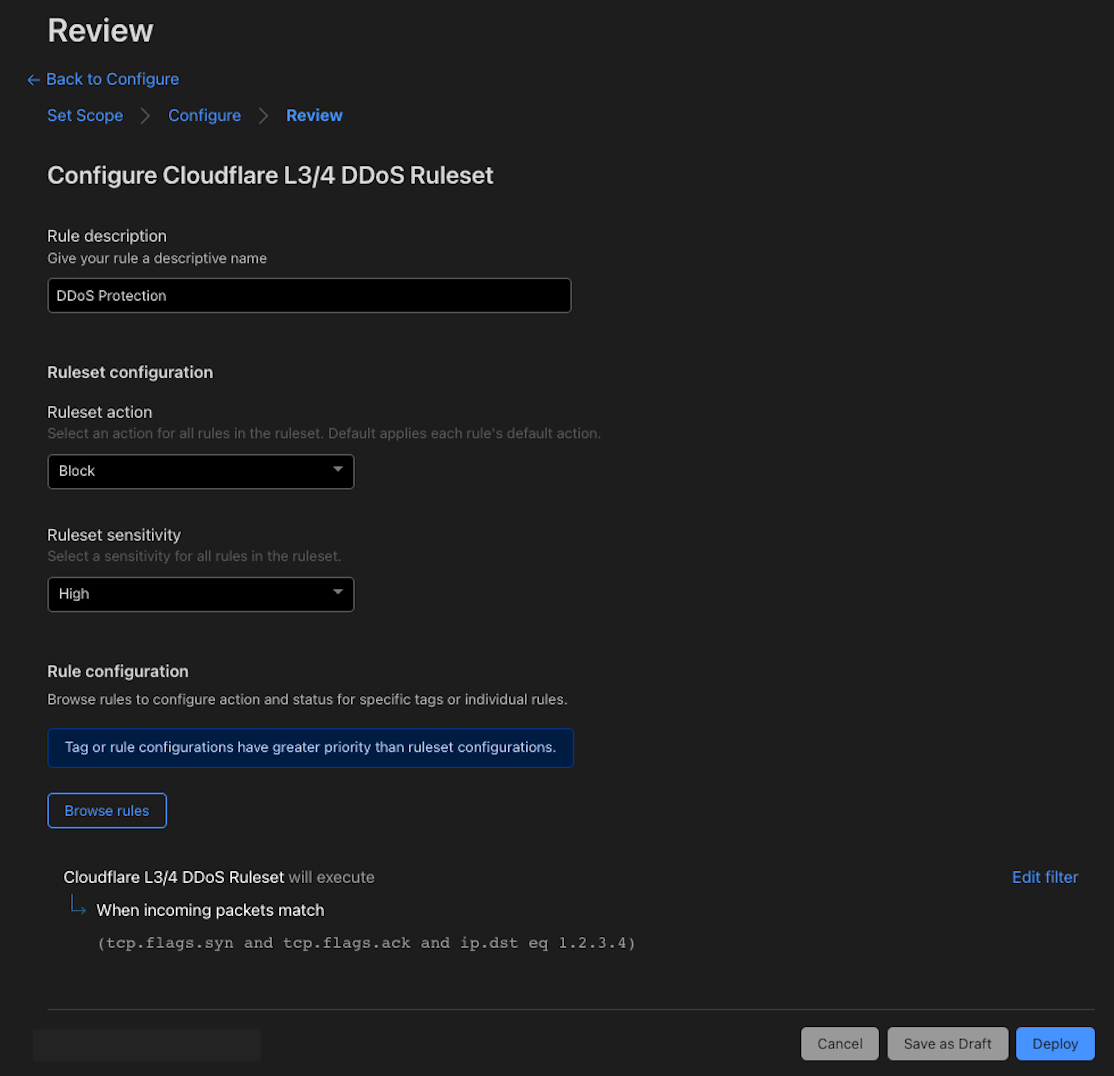

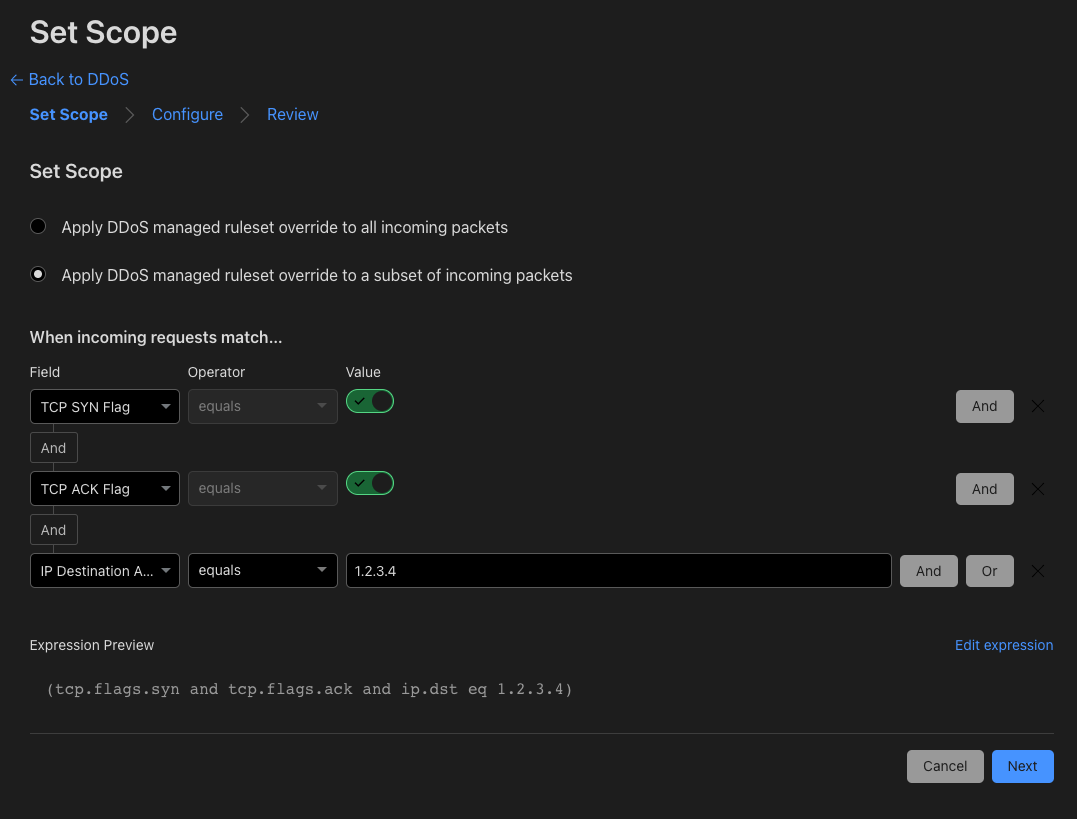

ネットワークレイヤーのDDoS攻撃対策ルールセットの場合は、利用可能なルールごとに、感度レベル(活性化閾値を)を無効にしたり、軽減アクションをカスタマイズしたり、式フィルタを適用して様々なパケットフィールドに基づいたDDoS攻撃対策システムからのトラフィックを含める/除外することができます。複数のオーバーライドを作成して、ネットワークとさまざまなアプリケーションの保護をカスタマイズできます。

従来は、ルールのカスタマイズを行うために、当社のサポートチャネルを経由する必要がありました。場合によっては、解決に時間がかかることもありました。本日の発表により、お客様自身で自律型エッジシステムの設定を調整し、微調整することで、特定のネットワークニーズに対する保護の精度を迅速に向上させることができるようになりました。

アドバンストTCP攻撃対策ルールセット については、今のところ、ダッシュボードで全体として有効または無効にする機能のみを公開しています。IPプレフィックスごとにルールセットを有効または無効にするには、APIを使用する必要があります。現時点では、Cloudflareへの最初のオンボーディング時に、Cloudflareチームはまずあなたのためにポリシーを作成する必要があります。オンボーディングの後、感度の閾値の変更、モニターモードの使用、フィルター式の追加などが必要な場合は、Cloudflareサポートに連絡する必要があります。今後のリリースでは、これもダッシュボードとAPIを通じて、サポートチームの助けを必要とせずに利用できるようになる予定です。

既存のカスタマイズ

以前Cloudflareサポートに連絡してカスタマイズを適用した場合、カスタマイズは維持されていますので、ダッシュボードにアクセスしてネットワークレイヤーDDoS攻撃対策ルールセットの設定を確認し、必要であれば変更することが可能です。アドバンストTCP攻撃対策のカスタマイズを変更する必要がある場合は、Cloudflareサポートにご連絡ください。

これまでのところ、この保護をカスタマイズする必要がなかった場合は、ユーザー側でアクションを実行する必要はありませんでした。ただし、DDoS攻撃対策設定を表示およびカスタマイズする場合は、このダッシュボードガイドに従うか、APIドキュメントを確認してDDoS攻撃対策定をプログラムで構成してください。

より良いインターネット構築をお手伝い

Cloudflareでは、より良いインターネットの構築を支援するというミッションの下、すべての業務を行っています。DDoSチームのビジョンはこのミッションから導き出されたものです。私たちの目標は、DDoS攻撃の影響を過去のものにすることです。私たちの最初のステップは、攻撃を独自に検出して軽減する自律的なシステムを構築することでした。それは完了しました。第二のステップは、これらのシステム上のコントロールプレーンをお客様に公開することでした(本日発表)。これも完了しました。次のステップは、オートパイロット機能によって設定を完全に自動化することです。つまり、お客様の特定のトラフィックパターンを学習して、DDoS攻撃対策設定を自動的に最適化するようにシステムを訓練することです。お客様のインターネットプロパティを安全、可用性、パフォーマンス高く維持するために、さらに多くの改善、自動化、新機能を期待することができます。

まだCloudflareを使用していませんか?今すぐ始めてください。