CIO weekの一環として、パートナーエコシステムと直接のお客様の親子ポリシー要件をサポートする、DNSフィルタリングソリューションとパートナーテナントプラットフォーム間の新しい統合を発表します。2019年に立ち上げられた当社のテナントプラットフォームにより、Cloudflareパートナーは数百万に及ぶ顧客アカウントにCloudflareソリューションを簡単に統合できるようになりました。2020年に導入されたCloudflare Gatewayは、わずか数年でパーソナルネットワークの保護からフォーチュン500企業にまで成長しました。これら2つのソリューションの統合により、マネージド・サービス・プロバイダー(MSP)が、親子ポリシー設定とアカウントレベルのポリシーオーバーライドを使用して大規模なマルチテナント展開をサポートし、世界中の従業員をオンラインの脅威からシームレスに保護できるようになりました。

マネージド・サービス・プロバイダーと連携する理由

マネージド・サービス・プロバイダー(MSP)は、多くのCIOにとって重要なツールキットの一部となっています。揺動的なテクノロジー、ハイブリッドワーク、ビジネスモデルの変化の時代において、ITとセキュリティの運用をアウトソーシングすることは、あらゆる規模の組織において戦略的目標を推進し、ビジネスの成功を確保するための基本的な判断となり得ます。MSPは、顧客の情報技術(IT)インフラとエンドユーザーシステムをリモートで管理するサードパーティ企業です。MSPは、さまざまなセキュリティ・ソリューションに関する深い技術的知識、脅威に関するインサイト、長年の経験による専門知識を提供することを約束し、ランサムウェア、マルウェア、その他のオンラインの脅威から保護します。MSPと提携することで、社内のチームはより戦略的な取り組みに集中することができるとともに、導入が容易で価格競争力のあるITおよびセキュリティソリューションを手にすることができます。Cloudflareは、お客様が簡単にこのようなMSPと協力して、完全なZero Trustの変換を展開・管理できるようにしてきました。

適切なMSPを選択するための一つの判断基準として、プロバイダーがパートナーの技術、セキュリティ、コストの利益を最優先に考えているかどうかということがあります。MSPは、可能な限り革新的かつ低コストのセキュリティソリューションを使用して、お客様の組織に最高の価値を提供する必要があります。ハイブリッドワークによって攻撃対象領域が広範囲に広がることを考えると、時代遅れのテクノロジーを使用した場合、より現代的で目的に合ったソリューションに比べて、すぐに高い導入・保守コストが発生する可能性があります。Zero Trustのような発展途上の分野では、効果的なMSPは、グローバルに展開し、大規模に管理し、ビジネスユニット全体でグローバルな企業ポリシーを効果的に実施できるベンダーをサポートできなければなりません。Cloudflareは多くのMSPと連携しており、本日取り上げるMSPの中には、Zero Trustセキュリティ・ポリシーをコスト効率よく大規模に実装、管理しているMSPもあります。

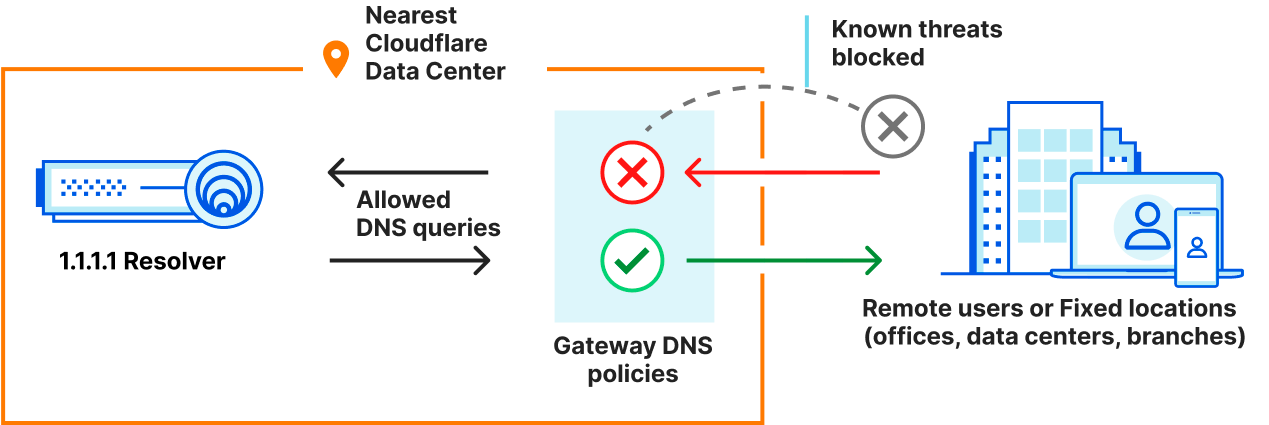

今回紹介するMSPは、Zero Trustアクセス制御戦略の一環として、ポートフォリオを補完するCloudflare Gateway DNS Filteringの導入に着手しています。DNSフィルタリングは、ランサムウェア、マルウェア、フィッシング、およびその他のインターネット上の脅威からの保護を求める組織に対して、価値実現時間(TTV)の短縮を提供します。DNSフィルタリングは、ドメインネームシステム(DNS)を使用して、悪意のあるWebサイトをブロックし、ユーザーがインターネット上の有害または不適切なコンテンツにアクセスできないようにするプロセスです。これにより、企業データの安全性を確保し、企業が管理するネットワークやデバイスで従業員がアクセスできる内容を管理することができます。

フィルタリングのポリシーは、多くの場合、サービスプロバイダーと相談しながら組織が設定します。場合によっては、これらのポリシーは、MSPまたは顧客がアカウントまたはビジネスユニットレベルで独立して管理する必要があります。つまり、デバイス、オフィスの場所、ビジネスユニットにまたがるカスタマイズから企業レベルのルールの展開をバランスよく行うために、親子関係が必要になることが一般的です。この構造は、数百万台のデバイスとアカウントにアクセスポリシーを展開するMSPにとって不可欠なものです。

より良いものを共に:Zero Trust ❤️ テナントプラットフォーム

MSPが何百万ものアカウントを適切なアクセス制御とポリシー管理で容易に管理できるように、Cloudflare Gatewayを既存のテナントプラットフォームに統合し、親子構成を提供する新機能を追加しました。これによりMSPパートナーは、アカウントの作成と管理、企業のグローバルなセキュリティポリシーの設定、個々のビジネスユニットやチームレベルでの適切な管理またはオーバーライドが可能になります。

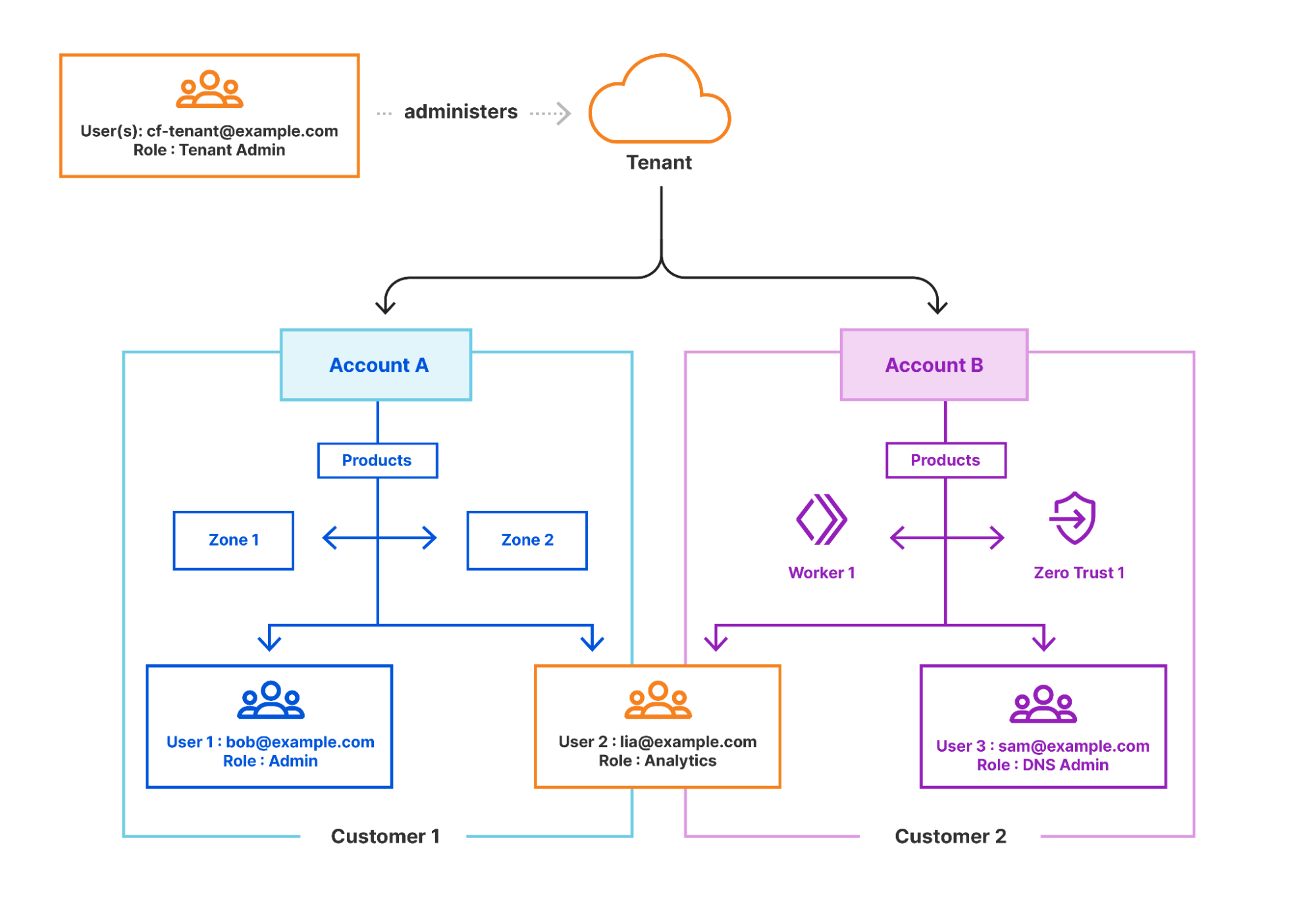

テナントプラットフォームでは、MSPが独自の判断で数百万の最終顧客アカウントを作成し、特定のオンボーディングやコンフィギュレーションをサポートすることが可能です。また、これにより、顧客間における所有権の適切な分離が保証され、必要に応じて最終顧客がCloudflareのダッシュボードに直接アクセスできるようになります。

作成された各アカウントは、MSPの最終顧客ごとにサブスクライブされたリソース(Zero Trustポリシー、ゾーン、Workersなど)の個別のコンテナとなります。必要に応じて顧客管理者を各アカウントに招待してセルフサービス管理を行ってもらうことができ、MSPは各アカウントで有効な機能の制御を保持することができます。

MSPがアカウントを大規模に設定・管理できるようになった今、Cloudflare Gatewayとの統合により、これらのアカウントの大規模なDNSフィルタリングポリシーを管理できるようになる方法について説明します。

階層型Zero Trustアカウント

MSPの最終顧客ごとに個別のアカウントを用意することで、MSPは導入を完全に管理することも、Cloudflareの設定APIに支えられたセルフサービスポータルを提供することも可能です。構成ポータルをサポートする場合、お客様はエンドユーザーにこのドメインへのアクセスをブロックされないようにする必要があります。そのため、MSPは、シンプルな1回のAPI呼び出しになるオンボード時に、そのすべてのエンドカスタマーアカウントに非表示のポリシーを追加することができます。しかし、このポリシーの更新をプッシュする都度、MSPのエンドユーザーごとにポリシーを更新しなければならず、MSPによっては100万回以上のAPIコールになるという問題が浮上します。

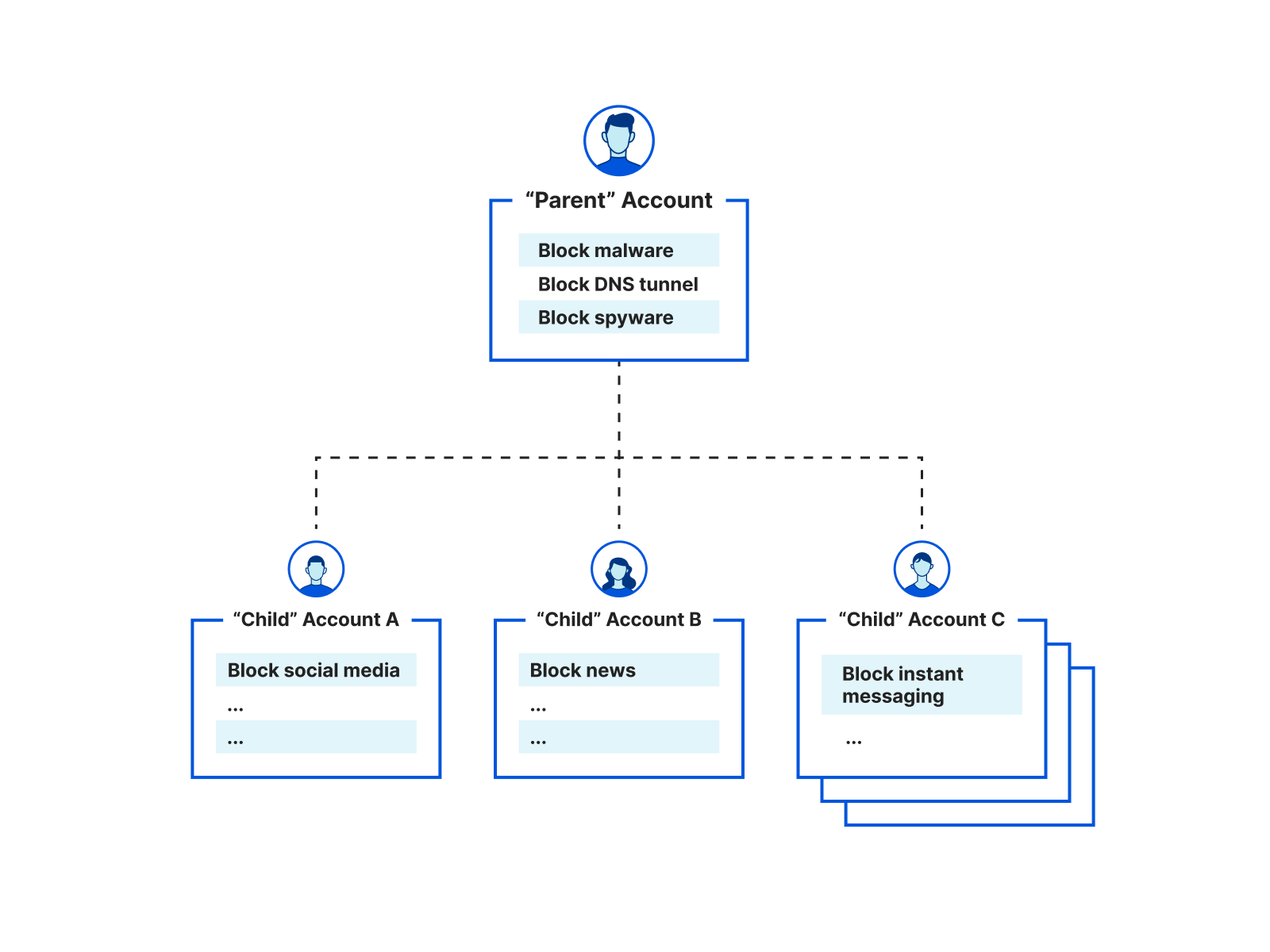

これを1つのAPI呼び出しにするために、トップレベルアカウント(親アカウント)という概念を導入しました。この親アカウントにより、MSPは、後続のMSP最終顧客ポリシー(別名、子アカウントポリシー)の前に、すべてのDNSクエリに適用されるグローバルポリシーを設定することができます。この構造により、MSPはすべての子アカウントに対して独自のグローバルポリシーを設定できる一方、各子アカウントは他の子アカウントに影響を与えることなく、ニーズに合わせてDNSクエリをさらにフィルタリングすることができます。

この構造ではポリシーの設定だけでなく、各子アカウントが独自のカスタムブロックページを作成したり、独自の証明書をアップロードしてこれらのブロックページを表示したり、ゲートウェイの場所を介して独自のDNSエンドポイント(IPv4、IPv6、DoH、およびDoT)を設定したりすることもできます。また、これらは非MSPゲートウェイアカウントとまったく同じであるため、親または子アカウントごとのポリシー、場所、またはリストの数のデフォルトの制限に関しては、下限はありません。

マネージドサービスプロバイダーとの連携

Cloudflareのお客様がこれを実現するために、この新しいマネージド・サービス・プロバイダー機能を利用してどのように組織の保護に役立てているか、実例を挙げて紹介します。

米連邦政府

米国連邦政府は、100以上ある民間機関の保護DNSサービスをサポートするために、同じサービスの多くを必要としており、ITやセキュリティ業務の多くをAccenture Federal Services(AFS)社などのサービスプロバイダーにアウトソースすることが多くあります。

2022年、CloudflareとAFSは、国土安全保障省(DHS)とサイバーセキュリティ・インフラセキュリティ庁(CISA)から、サイバー攻撃から連邦政府を保護するための共同ソリューションを開発する企業として選定されました。このソリューションは、Cloudflareの保護DNSリゾルバで構成したもので、連邦政府のオフィスや拠点からのDNSクエリをフィルタリングし、イベントを直接Accenture社のプラットフォームに流し、統合された管理とログ保存を提供します。

Accenture Federal Services社は、各部門がDNSフィルタリングポリシーを調整できるような中央インターフェースを提供しています。このインターフェースは、CloudflareのテナントプラットフォームおよびGatewayのクライアントAPIと連携し、当社の新しい親子構成を使用してセキュリティポリシーを管理する政府職員に、シームレスな顧客体験を提供します。CISAは親アカウントとして独自のグローバルポリシーを設定することができ、子アカウントであるエージェンシーは選択したグローバルポリシーをバイパスして、独自のデフォルトブロックページを設定することができます。

親子構造に合わせて、DNSのロケーションマッチングとフィルタリングのデフォルトにいくつかの改良を加えました。現在、すべてのGatewayアカウントは、専用のIPv4のリゾルバIPアドレス(複数可)を購入できます。これは、お客様が固定ソースIPアドレスを持っていない場合や、ソリューションをホストするために独自のIPv4アドレスが必要な場合に最適です。

CISAは、専用のIPv4アドレスだけでなく、親アカウントから子アカウントに同じアドレスを割り当てることを希望していました。これにより、すべてのエージェンシーに独自のデフォルトIPv4アドレスを持たせることができ、オンボーディングの負担を軽減することができます。次に彼らは、DNSクエリがどのロケーション(ソースIPv4アドレス/ネットワークが設定されている必要があります)にもマッチしない場合、それをドロップするフェイルクローズの機能も求めていました。これにより、CISAは設定されたIPv4ネットワークのみが保護サービスにアクセスできるようになりました。最後に、IPv6、DoH、DoT(DNS over TLS)のDNSエンドポイントについては、作成されたDNSロケーションごとにカスタマイズされているため、対応の必要はありませんでした。

Malwarebytes

リアルタイムサイバー保護のグローバルリーダーであるMalwarebytesは、最近Cloudflareと統合し、同社のNebulaプラットフォームでDNSフィルタリングモジュールを提供することになりました。Nebulaプラットフォームはクラウドホスティング型のセキュリティ運用ソリューションであり、マルウェアやランサムウェアのインシデントを警告から修正まで管理します。この新しいモジュールにより、Malwarebytesのお客様は、コンテンツカテゴリでフィルタリングし、デバイスのグループに対してポリシールールを追加することができます。主なニーズは、現在のデバイスクライアントと簡単に統合して個々のアカウント管理を提供し、将来的に Cloudflareのブラウザの分離といったZero Trustサービスを追加して拡張する余地を提供することでした。

Cloudflareは、Malwarebytesのプラットフォームに簡単に統合できる包括的なソリューションを提供することができました。これには、DNS-over-HTTP(DoH)を使用して固有のロケーションでユーザーをセグメント化することや、デバイスごとに固有のトークンを追加してデバイスIDを適切に追跡して正しいDNSポリシーを適用することなどが含まれます。そして最後に、CloudflareテナントAPIを使用して統合を完了し、現在のワークフローとプラットフォームとのシームレスな統合を可能にしました。MalwarebytesのZero Trustサービスとテナントプラットフォームの組み合わせにより、同社はビジネスにおける新しいセグメントに対して迅速に市場投入を行うことができました。

「現在の組織にとって、悪意のあるサイトへのアクセスを管理し、エンドユーザーの安全と生産性を維持することは、困難な課題です。MalwarebytesのDNSフィルタリングモジュールは、当社のクラウドベースのセキュリティプラットフォームをWeb保護に拡張するものです。他のZero Trustプロバイダーを評価した結果、CloudflareがITおよびセキュリティチームが必要とする包括的なソリューションを提供し、同時に超高速のパフォーマンスを提供できることが明らかになりました。現在、ITおよびセキュリティチームは、サイトのカテゴリ全体をブロックし、既知の疑わしいWebドメインに関するスコアが事前定義された広範なデータベースを活用し、中核的なWebベースのアプリケーションを保護し、特定のサイトに対する制限を管理し、サイトアクセスの監視担当者から頭痛の種を取り除くことができます。」- Malwarebytes、最高製品責任者、Mark Strassman氏

大手グローバルISP

私たちは最近、世界的な大手ISPと協力してDNSフィルタリングをサポートしています。これは、ファミリー向けに提供される大規模なセキュリティソリューションの一部で、最初の1年間だけで100万以上のアカウントをサポートしています。このISPは、当社のテナントとゲートウェイAPIを活用し、最小限のエンジニアリング作業で現在のプラットフォームとユーザーエクスペリエンスにシームレスに統合します。この実装の詳細については、今後数か月以内にお知らせする予定です。

今後の展開は?

これまでの記事で紹介したように、MSPは現在の多様なエコシステムの中で、規模や成熟度を問わず、組織のセキュリティを確保する上で重要な役割を担っています。あらゆる規模の企業が、同じように複雑な脅威と対峙しており、限られたリソースとセキュリティツールの中で、適切なセキュリティ体制を維持し、リスクを管理することが課題となっています。MSPは、このような企業のリスクプロファイルを軽減するための追加リソース、専門知識、高度なセキュリティツールを提供します。Cloudflareは、MSPがZero Trustソリューションを顧客に効果的に提供することを容易にするために尽力しています。

お客様にとってのMSPの重要性と、パートナーネットワークの継続的な成長を考慮し、2023年以降、MSPパートナーをより良くサポートするための機能をかなり多く投入する予定です。まず、ロードマップの重要な項目として、アカウントとユーザーの管理を改善するために、テナント管理ダッシュボードを刷新するための開発です。2つ目は、MSPが安全なハイブリッドワークソリューションを簡単に大規模に実装できるように、Zero Trustのソリューションセット全体にマルチテナント構成を拡張していきたいと考えています。

最後に、階層的なアクセスに対応するため、現在MSPパートナーが利用できるユーザーロールとアクセスモデルを拡張し、パートナーのチームが様々なアカウントをより簡単にサポートおよび管理できるようにする予定です。Cloudflareは、その使いやすさを常に誇りとしてきました。私たちの目標は、世界中のサービスプロバイダーやセキュリティプロバイダーに選ばれるZero Trustプラットフォームとなることです。

CIO weekでは、ハイブリッドワークとハイブリッドマルチクラウドインフラによって変化した世界に対応するために、パートナー企業がどのように顧客のセキュリティ態勢を近代化しているかについて触れました。Cloudflare Zero Trustは、製品や機能の組み合わせから強みを引き出す、構成可能な統合プラットフォームとしての存在がパワーの源になっています。

- MSPパートナーになることについて詳しく知りたい方は、https://www.cloudflare.com/partners/servicesをご覧ください。

- DNSフィルタリングとZero Trustによるセキュリティ向上についてさらに知りたい方、または今すぐ始めたい方は、 こちらからご登録いただき、無料の50席を使用して、是非ご自身でプラットフォームをお試しください。