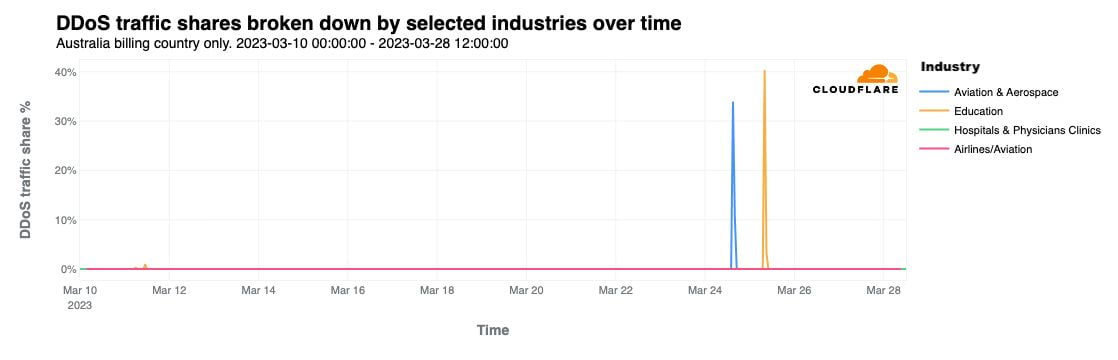

過去24時間、Cloudflareはオーストラリアの大学のWebサイトを標的としたHTTP DDoS攻撃を監視しました。最近のTelegramの投稿で明らかになったように、親ロシア派ハッカーグループ Killnet とその関連団体 AnonymousSudan が公に標的とした、いくつかの団体のうち、大学は、最初の標的でした。脅威アクターは、3月28日(火)からオーストラリアの8つの大学、10の空港、8つ病院のWebサイトに対する追加攻撃を呼びかけました。

Killnetは、Telegramを介してコラボレーションを行う、大まかに形成された個人のグループです。彼らのTelegramチャンネルは、欧米の利益に対するサイバー攻撃に参加することで、親ロシア派のシンパが自分の専門知識を自発的に提供する場を提供しています。

CloudflareがKillnetの活動を報告したのは今回が初めてではありません。2023年2月2日、当社は、親ロシア派のハクティビストグループ—Killnetの一部であると主張—が米国内の複数の医療機関を標的にしていることをブログに書き込みました。2022年10月、Killnetは米国の空港のWebサイトを攻撃するよう呼びかけ、翌月には米国財務省を攻撃しました。

このグループによる過去の攻撃で見られるように、最近の攻撃は単一のボットネットから発信されてはいないようで、攻撃手法や発信元はさまざまであり、さまざまなレベルのスキルを持つ複数の個人の脅威アクターの関与が示唆されています。

DDoS(分散サービス妨害)攻撃は、重要なサービスを妨害する能力により、よく話題になります。Cloudflareは最近、これまでで最大の攻撃をブロックしたと発表しましました。その攻撃は、7100万リクエスト/秒(rps)に達し、2022年6月から、以前の記録的な攻撃よりも54%高いものでした。

DDoS攻撃は、大量の悪意のあるトラフィックでネットワークを圧倒するように設計されており、正しく実行された場合、サービスを中断したり、ネットワークをオフラインにしたりする可能性があります。過去数か月で、攻撃の規模、巧妙さ、頻度が増加しています。

KillnetとAnonymousSudanとは?

Killnetは従来のハッキンググループとは異なり、会員制ではなく、ツールやインフラストラクチャを持たず、金銭的な利益を得るために活動しているわけではありません。その代わり、Killnetは親ロシア派の「ハックティビスト」のシンパが欧米の利益に対するサイバー攻撃に参加することで、自分の専門知識を自発的に提供するための場なのです。このコラボレーションは、Telegramを介して完全にオープンに行われ、誰でも自由に参加できます。

KillnetはウクライナのIT軍団のすぐ直後に(そしておそらくそれに対抗して)結成され、その戦術を模倣しています。Killnetの電報チャンネルの管理者は、ほぼ毎日、ある特定のターゲットを攻撃する志願者を募集しています。 参加者は、攻撃を成功させるための多くのさまざまなツールやテクニックを共有しており、経験の浅い人は、経験豊富な人からサイバー攻撃を開始する方法の指導を受けることがよくあります。

AnonymousSudanはKillnetに似た通例と違うもう一つのハッキンググループで、表向きはスーダン人の「ハクティビスト」で構成されています。この2つのグループは最近、欧米のさまざまな利益を攻撃するためにコラボレーションし始めました。

これらのグループを含む攻撃者は、標的とする組織の大きさや規模において、より大胆になってきています。このことは、企業、特にサイバーリソースが限られている企業にとって、脆弱なネットワークに対する脅威のレベルが高まっていることを意味します。

あらゆる規模の組織は、ネットワークに対する大規模なDDoS攻撃の不測の事態に備える必要があります。攻撃の検出と緩和は、理想的には、ー可能な限り自動化する必要があります。なぜなら、リアルタイムでの軽減をただ単に人間に頼っていると、攻撃者が運転席に座ることになるからです。

DDoSから組織を保護するにはどうすべきでしょうか?

Cloudflareのお客様はDDoS攻撃から保護されています。当社のシステムは自動的に攻撃を検知し、攻撃を軽減します。 当社では、引き続き状況を監視し、必要に応じて対策をデプロイしていきます。

予防措置の追加の手順として、教育、旅行、医療業界のお客様は、以下の推奨事項に従うようお願いいたします。

- その他のすべての DDoS管理ルール がデフォルト設定(高感度レベルと軽減アクション)に設定されていることを確認します。

- 高度なDDoSをご利用の企業のお客様は、適応型DDoS攻撃対策の有効化をご検討ください。

- ファイアウォールのルールおよびレート制限のルールをデプロイし、ポジティブとネガティブを組み合わせ、セキュリティモデルを強化します。既知の使用方法に基づいて、Webサイトに許可されるトラフィックを削減します。

- ボットファイトモードまたは、利用可能な同等のレベル(SBFM、Enterprise ボット管理)をオンにしてください。

- オリジンが公衆インターネットに公開されていないことを確認します。つまり、CloudflareのIPアドレスへのアクセスのみを有効にします。

- 配信元サーバーへの負担を軽減するために、出来る限りキャッシングを有効にしてください。また、Workersを使用する場合は、必要以上のサブリクエストで配信元サーバーに負担をかけないようにしてください。

- DDoSアラートを有効化します。

攻撃者がDDoS攻撃を仕掛けるのが簡単になったのと同様に、あらゆる規模の組織の防衛者があらゆる種類のDDoS攻撃からの保護をさらに簡単に、しかも無料でできるようにしたいと思います。2017年以来、定額制、無制限のDDoS攻撃対策をすべてのお客様に無償で提供しています。Cloudflareのミッションは、より良いインターネットの構築を支援することです。より良いインターネットとは、すべての人にとって、より安全、高速、信頼できるものであり、たとえDDoS攻撃に直面した場合も同様です。

DDoSの主要なトレンドについて詳しく知りたい場合は、四半期の洞察のCloudflare DDoS脅威レポートをダウンロードしてください。