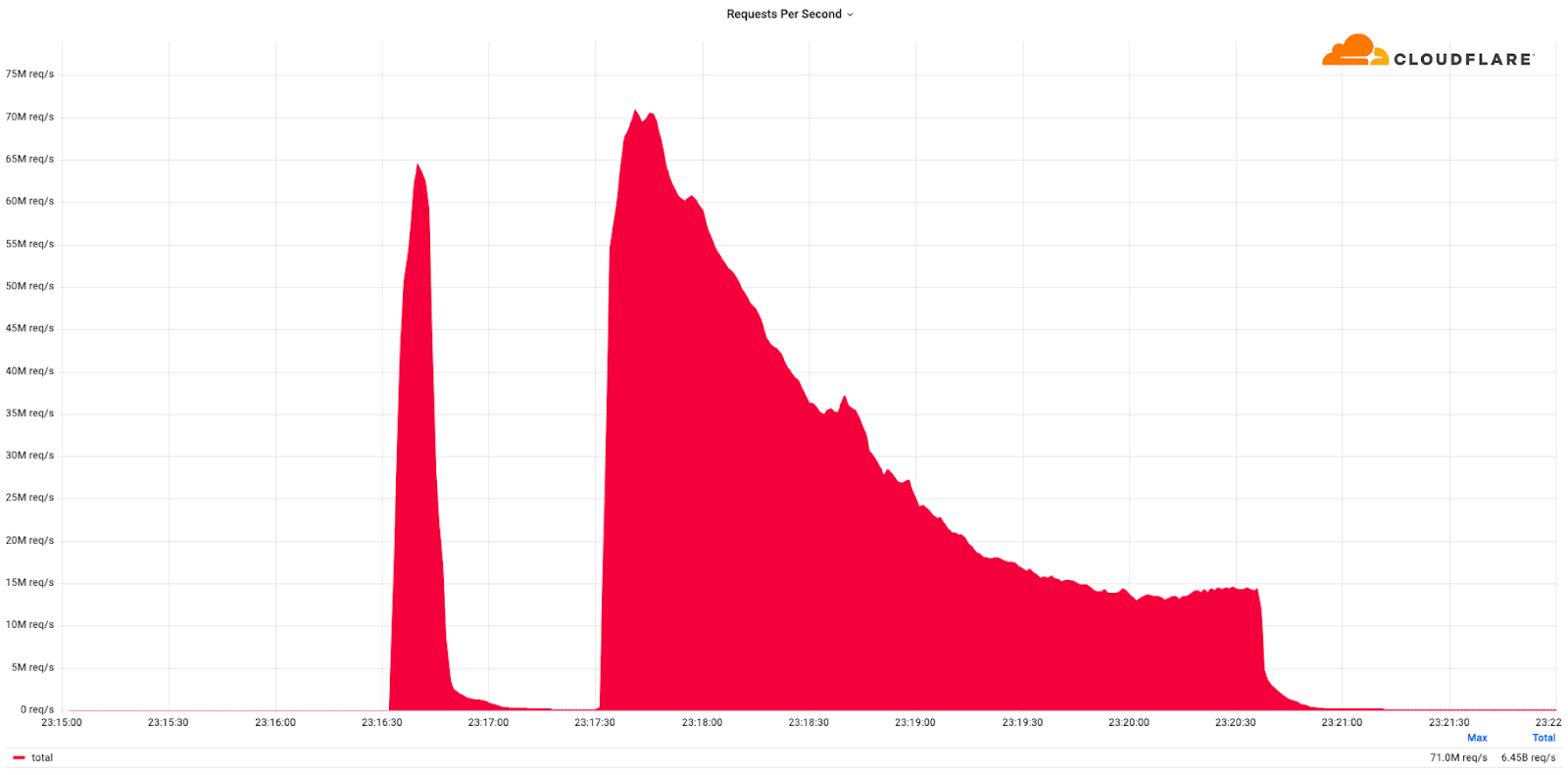

この週末は、記録的なDDoS攻撃が行われました。この週末、Cloudflareは数十件の超大規模DDoS攻撃を検知し、軽減しました。攻撃の大部分はピーク時に概算5,000万~7,000万リクエスト/秒(rps)で、最大で7,100万rpsを超えるものもありました。これは、報告されたHTTP DDoS攻撃の中では過去最大のもので、2022年6月に報告された4600万rpsの記録を54%以上上回ったことになります。

この攻撃は、Cloudflareで保護されているHTTP/2ベースのWebサイトを標的としていました。この攻撃は3万を超えるIPアドレスから発信されていました。攻撃を受けたWebサイトには、人気のゲームプロバイダー、暗号通貨会社、ホスティングプロバイダー、クラウドコンピューティングプラットフォームなどが含まれています。これらの攻撃は多数のクラウドプロバイダーから発信されており、当社はこのプロバイダーらと協力してボットネットの取り締まりを協力しています。

ここ1年の間、クラウドコンピューティングプロバイダーから発信される攻撃が増加しています。そのため、当社は、独自の自律システムを所有するサービスプロバイダーに、無料のボットネット脅威フィードを提供する予定です。このフィードは、サービスプロバイダ内のIP空間に、同社の自律システム内から発生する攻撃の脅威インテリジェンスを提供するものです。独自のIP空間を運営するサービスプロバイダーは、現在早期アクセス待ちリストに登録することができます。

スーパーボウルやキルネットとの関連性はありますか?

いいえ。Killnet DDoSキャンペーンは、ヘルスケア関連のWebサイトを標的としていましたが、今回の攻撃キャンペーンはそれから2週間も経たないうちに行われたものです。今回の攻撃は、その手口やターゲットから、ヘルスケア関連のキャンペーンとは無関係と思われます。さらに、昨日は米国のスーパーボウルが開催されましたが、この攻撃キャンペーンが試合イベントと関連しているとは考えていません。

DDoS攻撃とは?

分散サービス妨害攻撃攻は、インターネットプロパティをダウンさせ、ユーザーが利用できないようにすることを目的としたサイバー攻撃です。この種のサイバー攻撃は、保護されていないWebサイトに対して非常に効果的であり、攻撃者にとっては非常に安価に実行することができます。

HTTP DDoS攻撃では、通常、標的のWebサイトに向けて大量のHTTPリクエストを送信します。攻撃者の目的は、Web サイトが処理できないほどのリクエストでWebサイトを過負荷にすることです。ダウンさせるのに十分な量のリクエストがある場合、Webサイトのサーバーは、正規のユーザーリクエストとともに、すべての攻撃リクエストを処理することができなくなります。ユーザーは、Webサイトの読み込み遅延、タイムアウトを経験し、最終的には目的のWebサイトに全く接続できなくなるります。

攻撃をより大規模かつ複雑にするために、攻撃者は通常、ボットのネットワーク(ボットネット)を利用します。攻撃者はボットネットを編成し、被害者のWebサイトに大量のHTTPリクエストを殺到させます。十分に大規模で強力なボットネットは、今回見たような非常に大規模な攻撃を発生させることができます。

しかし、ボットネットの構築・運用には、多くの投資と専門知識が必要です。一般的な人がこれを行うにはどうすれば良いでしょうか?一般的な人がWebサイトに対してDDoS攻撃を仕掛けようとする場合、ゼロから始める必要はありません。月額わずか30ドルほどで、数あるDDoS as a Serviceプラットフォームを選択して利用することができます。支払う額を増やすことで、より大きく、より長い攻撃を発信することが可能になります。

なぜDDoS攻撃なのか?

ここ数年の間に、DDoS攻撃を仕掛けることは、攻撃者や攻撃代行者にとって、より容易で安価、利用しやすいものになってきました。しかし、攻撃者にとって簡単になったのと同様に、私たちは、あらゆる規模の組織があらゆる種類のDDoS攻撃から守ることをさらに簡単に(しかも無料で)できるようにしたいと考えています。

ランサムウェア攻撃とは異なり、ランサムDDoS攻撃では、実際にシステムに侵入したり、標的のネットワーク内に足場を作るは必要ありません。通常、ランサムウェア攻撃は、従業員がメールに記載されたリンクを疑いなくクリックし、マルウェアをインストールし、増殖させた時点で始まります。DDoS攻撃では、そのような必要はありません。DDoS攻撃は当て逃げのような攻撃です。DDoS攻撃者が知る必要があるのは、WebサイトのアドレスとIPアドレスだけです。

DDoS攻撃は増えているのでしょうか?

はい。この数ヶ月、攻撃の規模、洗練度、頻度は増加の一途をたどっています。最新のDDoS脅威レポートでは、HTTP DDoS攻撃の量が前年比で79%増加したことが確認されています。さらに、100Gbpsを超えるボリュームの攻撃は前四半期比(QoQ)で67%増、3時間以上継続する攻撃の数は87%増となっています。

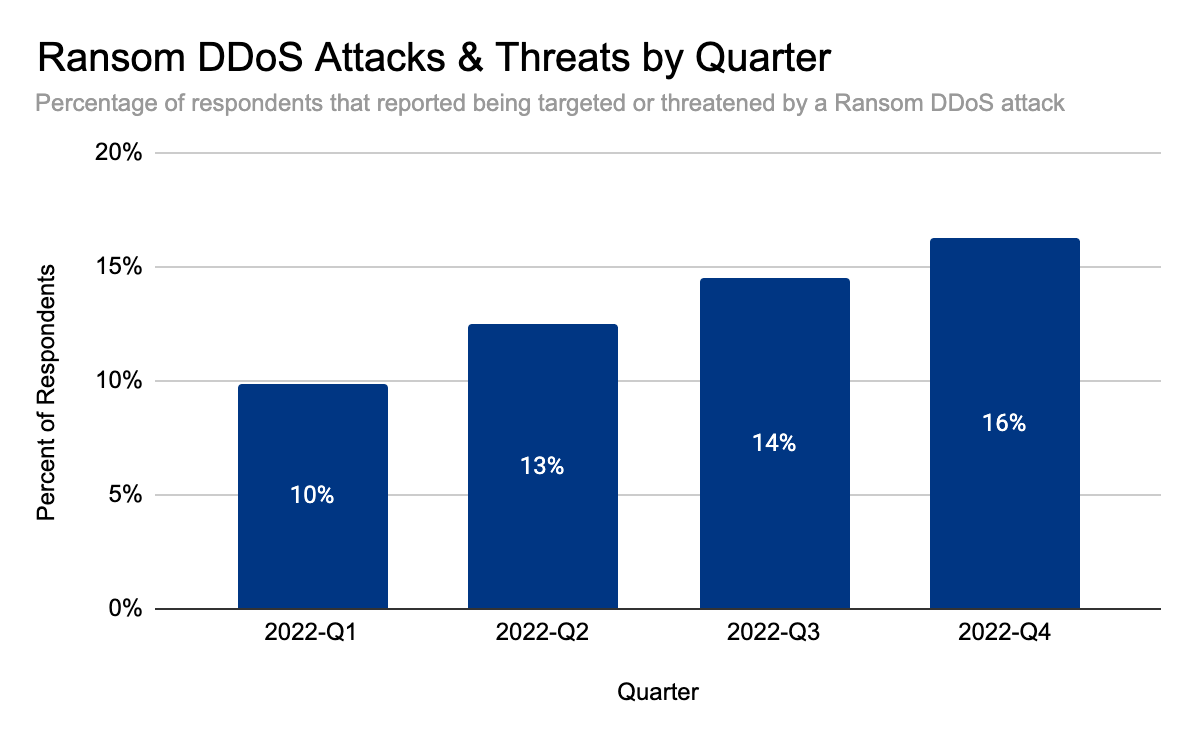

しかし、それだけに留まらず、攻撃者の大胆さも増してきています。最新のDDoS脅威レポートでは、ランサムDDoS攻撃が年間を通じて着実に増加していることが確認されています。2022年11月にピークを迎え、調査対象のお客様の4人に1人がランサムDDoS攻撃や脅威を受けたと回答しています。

DDoS攻撃を心配する必要がありますか?

はい。もし、お客様のWebサイトやサーバー、ネットワークが、自動検出・軽減機能を持つクラウドサービスを使って、大容量のDDoS攻撃からの保護を受けていない場合、ぜひ検討してみることをおすすめします。

Cloudflareのお客様であれば心配する必要はありませんが、意識して備える必要があります。以下は、セキュリティ体制を最適化するために推奨される手順のリストです。

DDoS攻撃から身を守るには、どのような対策をとればよいのでしょうか?

Cloudflareのシステムは、これらのDDoS攻撃を自動的に検出して軽減します。

すでにCloudflareをご利用のお客様も、恐らくまだ利用されていない今すぐ利用できる多くの機能や性能を提供しています。そのため、追加の予防策としてこれらの機能を活用し、セキュリティ体制を強化・最適化することをお勧めします。

- 最適なDDoS対策のため、DDoS軽減ルールがすべてデフォルト設定(感度レベルと軽減アクションが高)になっていることを確認してください。

- 高度な DDoS 攻撃対策サービスを契約しているCloudflare Enterpriseのお客様は、適応型DDoS攻撃対策を有効にすることをご検討ください。このサービスは、お客様固有のトラフィックパターンに基づいて攻撃をよりインテリジェントに軽減します。

- ファイアウォールルールおよびレート制限ルールを導入し、ポジティブとネガティブを組み合わせたセキュリティモデルを適用します。既知の使用状況に基づいて、Webサイトに許可するトラフィックを制限します。

- オリジンが公衆インターネットに公開されていないことを確認します(CloudflareのIPアドレスへのアクセスのみを有効にします)。過去に直接ターゲットにされたことがある場合は、セキュリティ対策としてホスティングプロバイダーに連絡し、新しいオリジンサーバーのIPを要求することをお勧めします。

- Managed IP Listsを利用できるお客様は、ファイアウォールルールにこれらのリストを活用することを是非ご検討ください。また、ボット管理をご利用のお客様は、ファイアウォールルール内のボットスコアの活用を合わせてご検討ください。

- オリジンサーバーへの負担を軽減するために、出来る限りキャッシュを有効にしてください。また、Workersを使用する場合は、必要以上のサブリクエストでオリジンサーバーに負担をかけないようにしてください。

- DDoSアラートを有効にして応答時間の短縮を図ります。

次のDDoSの波に備える

DDoS攻撃への防御は、あらゆる規模の組織にとって重要です。攻撃を仕掛けるのは人間ですが、実行するのはボットです。撃退するには、ボット同士で戦わせる必要があります。人間だけに頼ると防御側が不利になるため、検出と軽減は可能な限り自動化してリアルタイムで軽減する必要があります。Cloudflareの自動化されたシステムは、常にDDoS攻撃を検知し軽減するため、お客様がそのような作業を行う必要はありません。この自動化されたアプローチと、当社の幅広いセキュリティ機能を組み合わせることで、お客様はニーズに合わせて保護をカスタマイズすることができます。

私たちは、このコンセプトを開拓した2017年以来、すべてのお客様に無制限のDDoS保護 を無料で提供しています。Cloudflareのミッションは、より良いインターネットの構築に貢献することです。より良いインターネットとは、誰にとっても、たとえDDoS攻撃に直面した場合でも、より安全で、より速く、信頼性の高いインターネットです。