本日は、Cloudflareのネットワークを使用して、企業内のデータが存在する場所や移動場所を問わず、ゼロトラストコントロールを構築できるプラットフォームを発表できることを嬉しく思います。

ユーザーのオフィス離れ、データの社内ストレージセンター離れが進んだ今、データ損失を阻止するという課題はどのチームにとってもさらに困難になっています。企業は、データの周りに単純な「堀と城」を構築することはできなくなりました。ユーザーは、地球上のあらゆる場所から、その企業の管理外の環境に存在するアプリケーションに接続できるようになりました。

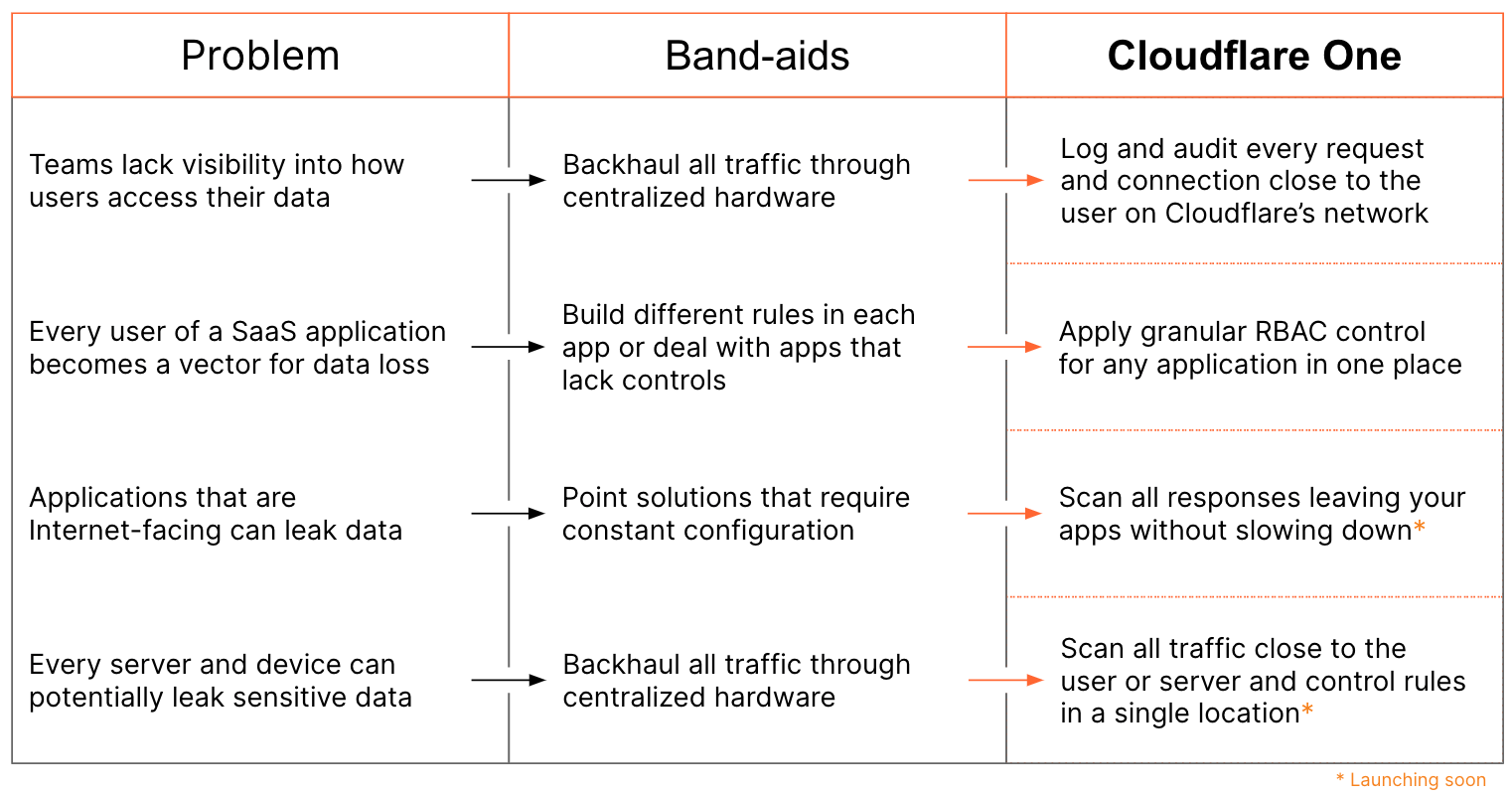

その「堀と城」のモデルを何らかの形で維持するために一時的な対策を適用することに頼った何百人もの顧客と話をしましたが、それらのその場しのぎのソリューションはそれぞれ、ユーザーの速度を低下させたり、コストを押し上げたりします。利用可能なほとんどすべての短期オプションは、最終的にトラフィックを中央の場所へバックホールするように強制するポイントソリューションを組み合わせたものです。

Cloudflare Oneの一部であるCloudflareのデータ損失防止へのアプローチは、インターネットへのユーザートラフィックを高速化する同じインフラストラクチャとグローバルネットワークに依存しており、ネットワークへの到着方法に関係なく、すべてのトラフィックに対してインライン検査も実行します。

また、企業はトラフィックをスキャンしてデータ文字列を探すだけでは不十分であることもわかっています。データを安全に保つには、データの移動方法を可視化し、データにアクセスできるユーザーを制御できることも必要です。Cloudflare Oneを使用すると、チームは、あらゆる従業員アプリケーションでゼロトラスト権限を構築し、ユーザーの速度を低下させることなく、すべてのデータセットに対して行われたすべてのリクエストをログに記録できます。

ステップ1:完全な監査証跡から始める

以前は、企業ネットワークへの可視性は簡単でした。企業のサービスはすべて、プライベートデータセンター内にありました。ユーザーは、マネージドオフィスネットワークまたは仮想プライベートネットワーク(VPN)クライアントを介して接続していました。すべてが「堀と城」に似た企業ネットワーク内で行われたため、セキュリティチームはすべてのリクエストを監視できました。

ユーザーのオフィス離れ、アプリケーションのデータセンター離れが進んだ今、組織は機密データへの接続を把握できなくなりました。「漏えいを想定した」モデルを採用したいと考えている組織は、どのような種類の漏えいが発生し得るかの判断に悩み、問題に対してあらゆるソリューションを試すことになりました。

仮想アプライアンスで提供される新しいスキャンおよびフィルタリングサービスを購入する企業に話を聞いたところ、問題が発生しているかどうか企業側は確信をもてていないことがわかります。これらの展開では、ユーザーはインターネットへのすべてのトラフィックをバックホールする必要があり、その堀と城のモデルで提供される可視性を再構築するために、すべてのチームメンバーのエクスペリエンスが遅くなります。

昨年、私たちはCloudflareの DLP ソリューションの第1段階を開始して、企業のその問題解決に役立てるように動きました。Cloudflare のネットワークを使用して、組織内のすべての DNS クエリー、リクエスト、ファイルのアップロードまたはダウンロードをキャプチャし、ログを記録できるようになりました。これらの機能は、チームの速度を低下させるのではなく、内部管理型アプリケーションと SaaS アプリケーションの両方への接続を高速化できます。

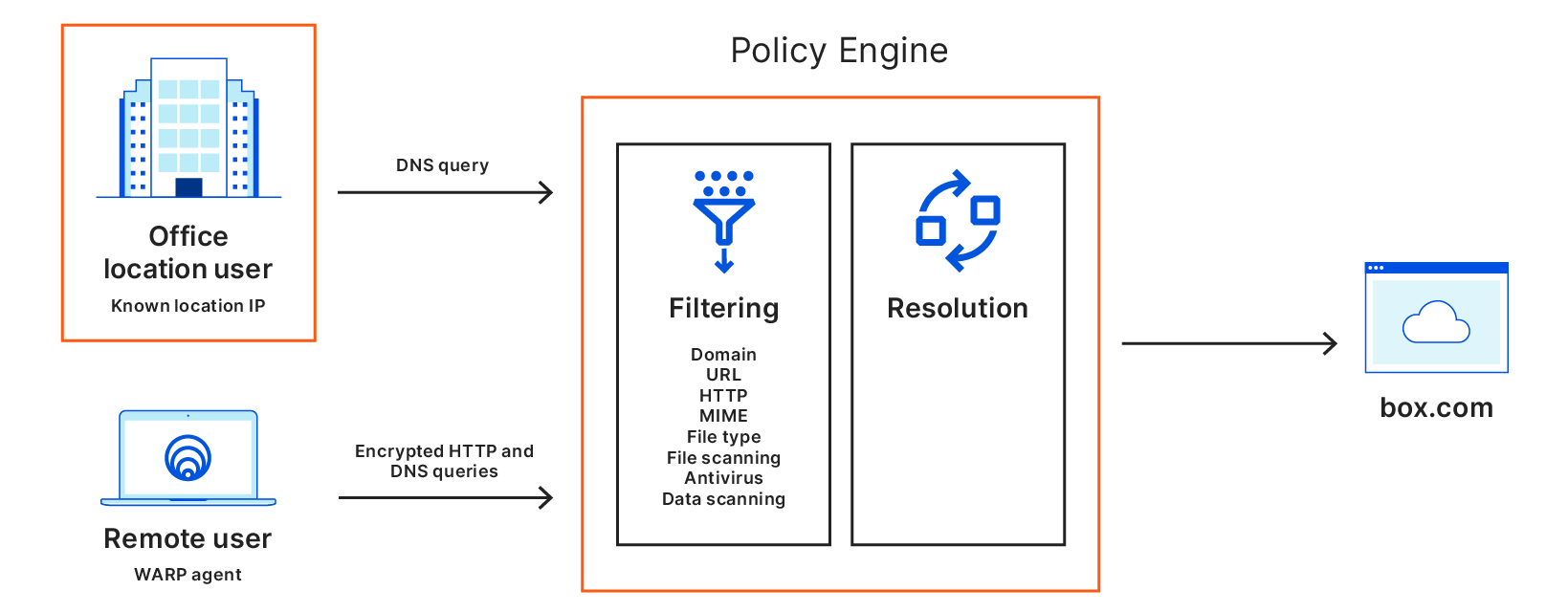

そのレベルの可視性を構築することも、管理者にとって頭痛の種になるべきではありません。CloudflareのDNSフィルターは、1時間以内にオフィスネットワークやローミングデバイスに導入できます。DNSフィルタリングソリューションは、世界最速のDNSリゾルバーである1.1.1.1と同じテクノロジーに基づいて構築されており、エンドユーザーエクスペリエンスも高速化します。

次に、Cloudflareの Secure Web Gateway プラットフォーム上に階層化することで、エンドポイントとデバイスを離れるすべてのトラフィックにコンテキストを追加できます。DNSフィルターや1.1.1.1と同様に、Gatewayの製品に取り掛かる前にまずは同等の消費者向け製品(Cloudflare WARP)の改善に何年も投資しました。

エンタープライズバージョンでは、オンプレミスのアプライアンスやトラフィックバックホールを使用せずに、すべてのリクエストに関する HTTP メソッド、URL パス、およびその他のメタデータをキャプチャできます。

また、接続がDNSフィルターまたはSecure Web Gatewayをスキップするケースを防ぐのに役立つ新しいツールを追加しました。お客様のチームは、ユーザーがIDプロバイダーにサインインする前に、SaaSアプリケーションへのすべてのログインがCloudflareのネットワークを通過することを要求するルールを構築できます。これにより、アクセスされているデータが盲点になることがなくなります。最後に、すべてのDNSクエリーとHTTPログをチームがすでに使用しているSIEMプロバイダーにエクスポートできます。

ステップ2:どこにでもRBACを追加します(RBACがないアプリでも)

包括的なログは、潜在的な侵害を発見するのに役立ちますが、組織内のすべての人が利用できるデータの量も把握できるようにします。何百ものアプリケーション内に存在する情報を持っているお客様から聞ききました。多くの場合、これらのアプリケーションのほとんどのデフォルトのルールでは、チーム内の誰もがあらゆるレコードにアクセスできます。

このルールがデフォルトの場合、すべてのユーザーアカウントはデータ損失に対してより大きな攻撃対象領域を作成します。しかし、その代替手段の使用は難しく、あるいは不可能に近い場合がほとんどです。すべてのアプリケーションでロールベースのアクセス制御 (RBAC) を構成するのは面倒です。さらに悪いことに、アプリケーションによっては、RBAC ルールを完全に作成できないものもあります。

現在、CloudflareのZero Trustプラットフォームをデプロイして、社内で管理されているすべてのSaaSアプリケーション全体で、知る必要のあるルールを1か所で構築できます。多くの場合、これらのルールの最初のターゲットは、組織の顧客関係管理(CRM)システムです。CRM には、購入者、アカウント、収益に関するデータが含まれています。これらのレコードの中には、他のレコードよりも機密性が高いものもありますが、他のチーム(マーケティング、法務、財務など)のユーザーでも、アプリケーション内のあらゆるものに接続できてしまいます。

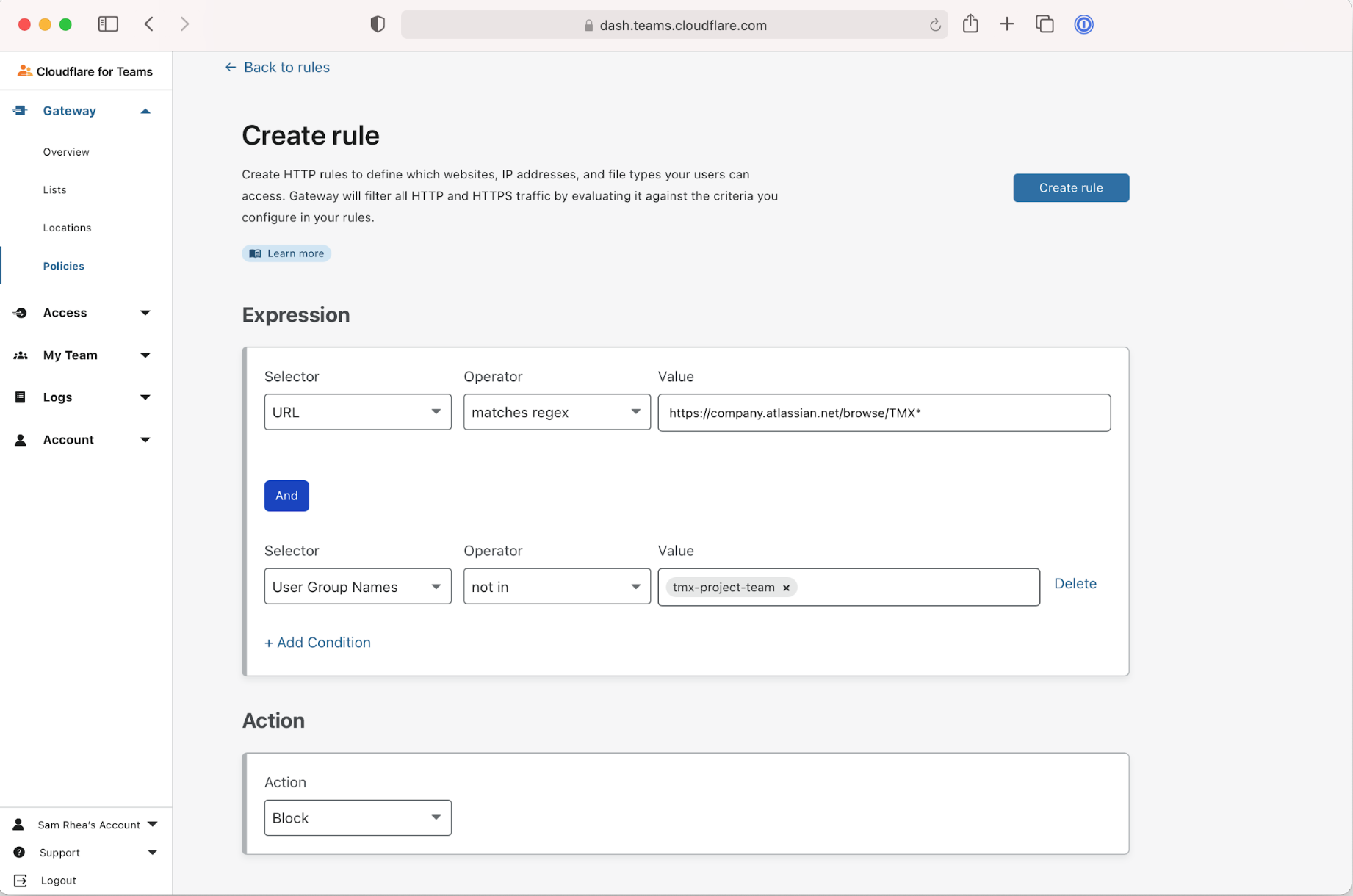

CloudflareのSecure Web Gatewayを使用して、アプリケーションがRBACコントロールをサポートしているかどうかに関係なく、IDプロバイダーを使用してアプリケーションの特定の部分にアクセスできるユーザーを制限するルールを作成できるようになりました。チームメンバーがレコードにアクセスすることを許可するが、データをダウンロードできないようにしたい場合は、ファイルのアップロード/ダウンロードポリシーを使用して、データをローカルに保存する権限を持つユーザーを指定することもできます。

アプリケーションによっては、このレベルの ID ベースの RBAC をサポートするものもありますが、特定のデータセットについてさらに精査する必要があるお客様もいらっしゃいます。1つの例は、2要素認証方法として物理的なトークンを義務付けることです。Cloudflareのゼロトラストプラットフォームを使用して、物理トークンの使用を義務付けたり、許可された国を指定したりするなど、ユーザーが特定のアプリケーションに接続するときの要件を追加することもできます。

URLパスが常に同じ形式であるとは限らず、アプリケーションが進化することはわかっています。間もなく、お客様のチームはこれらの同じタイプのゼロトラストコントロールをあらゆるアプリケーションのデータセットに適用できるようになります。次のステップと、これらのルールがCloudflareのデータ検査とどのように統合されるかについての詳細は、以下をお読みください。

ステップ3:外部向けアプリケーション用のデータセーフティネットを構築する

機密データにアクセスできるユーザーを制御することは、制御するアプリケーションが他のチャネルを介してデータを漏えいしていないことを前提としています。組織は、忘れられたAPIエンドポイントまたは脆弱で再利用されたパスワードによる偶発的なデータ損失を防ぐために、ポイントソリューションとプロセスの組み合わせで、この問題を解決しようとしています。これらのソリューションでは、アプリケーションごとに手動設定が必要であり、無視されがちな面倒な開発方法を必要とすることもあります。

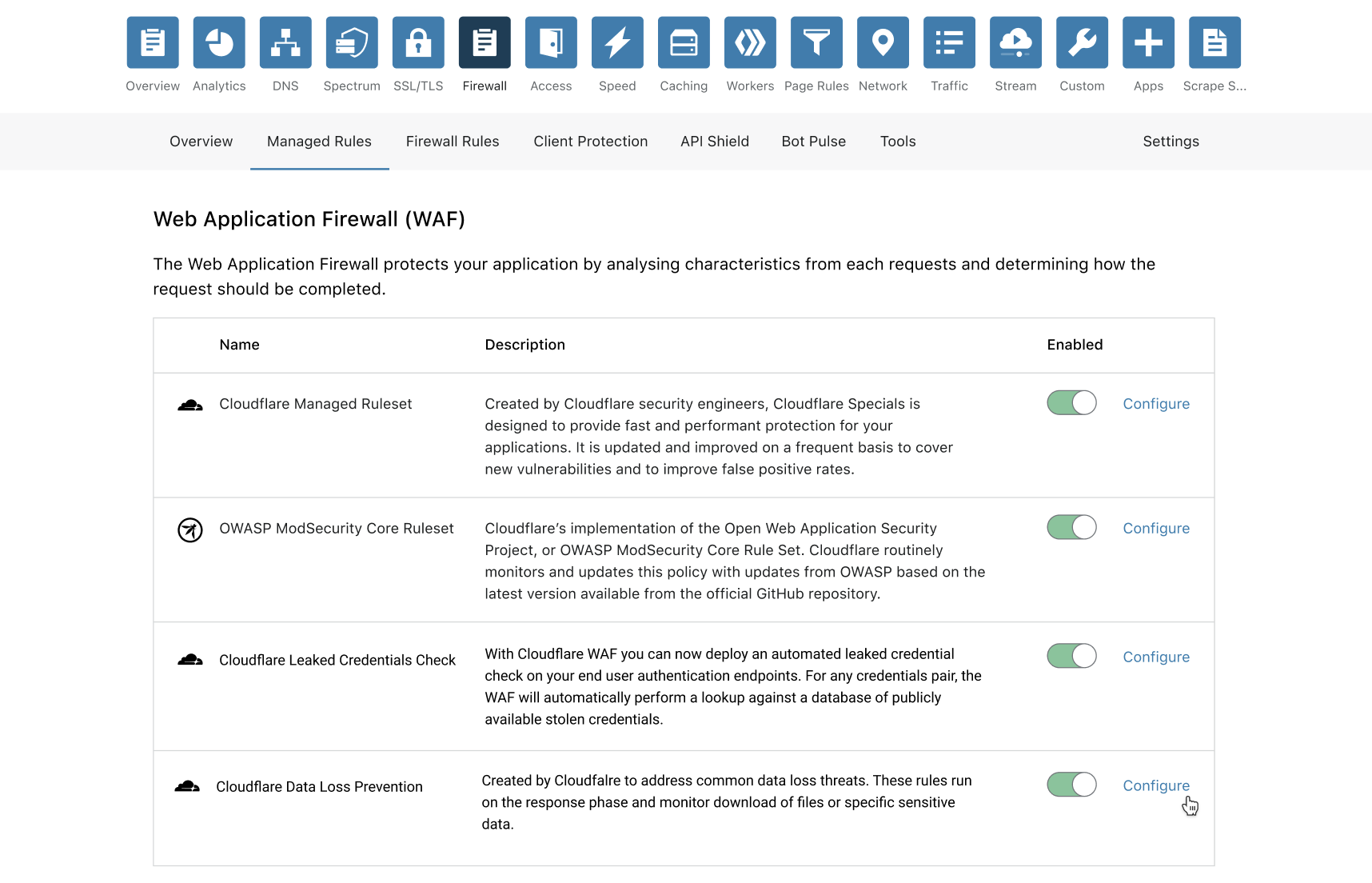

本日の発表の一環として、この問題を解決するのに役立つCloudflareのWebアプリケーション(WAF)の新機能をリリースします。これで、外部の攻撃やオーバーシェアリングからアプリケーションを保護できるようになりました。Cloudflare のネットワークを使用して、アプリケーションから送信するつもりのないデータを含む応答をスキャンしてブロックすることができます。

管理者は数回クリックするだけで、Cloudflareのリバースプロキシによって保護されているWebリソースにこれらの新しいタイプのルールを適用できます。有効にすると、アプリケーションがリクエストに応答すると、Cloudflareのネットワークは、そのリソースを離れてはならないデータが応答に含まれているかどうかを確認します。

このソリューションが置き換えるポイントソリューションとは異なり、データを手動で分類する作業はありません。リリース時に、有効にできるクレジットカード番号や社会保障番号などのパターンを提供します。今後も新しいパターンと特定のデータを検索する機能を追加していきます。

ステップ4:エンタープライズデータがどの方向にも離れないようにする

アプリケーションとユーザーがエンタープライズネットワークの壁を離れると、セキュリティチームはデータ自体を安全に保つ方法について妥協しなければなりませんでした。これらのチームに残されたわずかな選択肢はがっかりさせるものしかありません:

- インターネットに送信する前に、すべてのトラフィックをスキャンするオンプレミスのハードウェアアプライアンスまでバックホールすること。チームのインターネット全体の速度を落とすこと。

- データをスキャンしてインターネットの速度を低下させる、少数のクラウド環境でホストされている高価な帯域外ソリューションを購入すること。

- 何もせず、ユーザーとすべてのデータセットをインターネットからアクセスされるリスクにさらすこと。

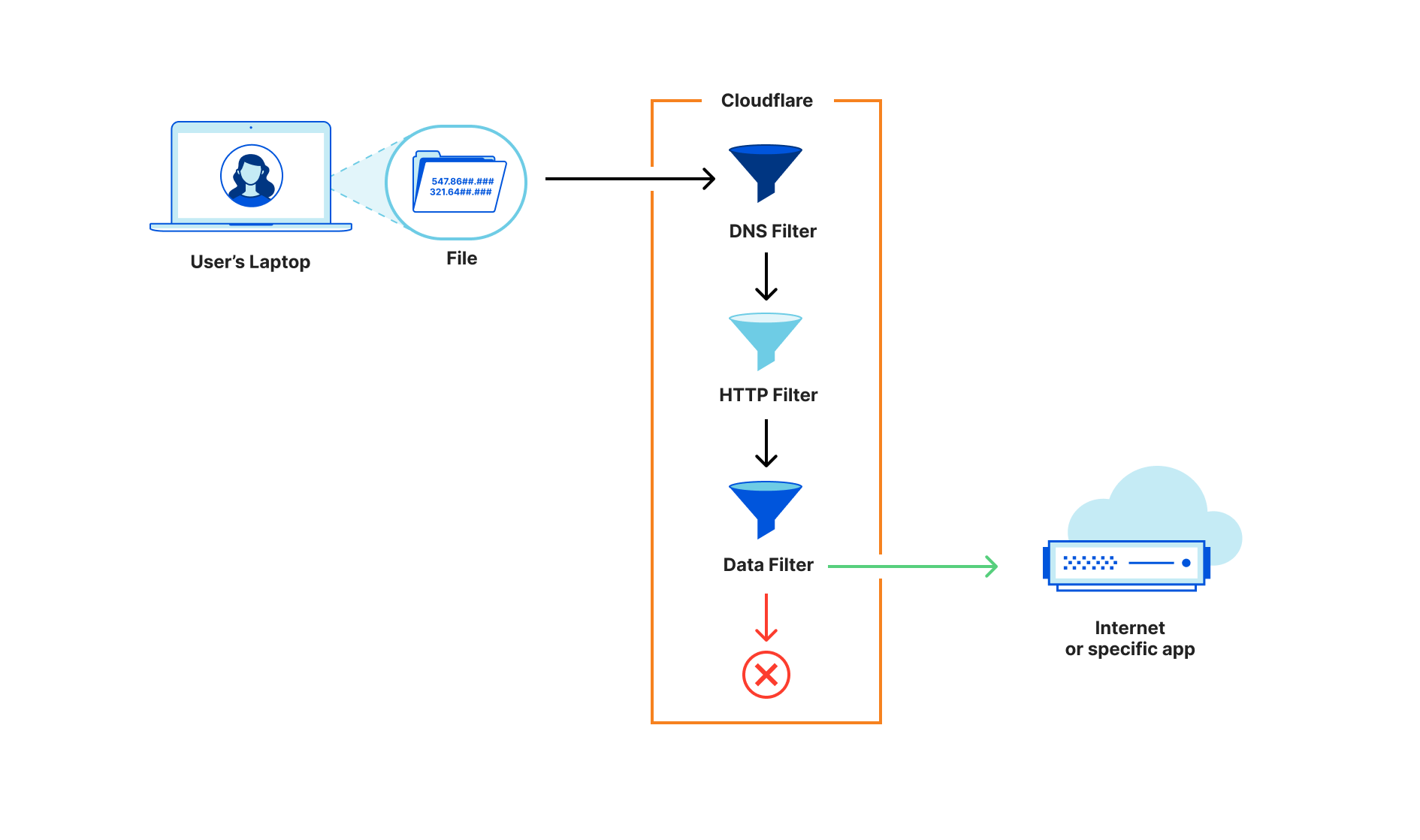

間もなく、Cloudflareのネットワークを使用して、パフォーマンスを低下させることなく、デバイスと場所を離れるすべてのトラフィックをスキャンしてデータの損失を検出できるようになります。Cloudflare の DLP 機能は、トラフィックがネットワークに到着した方法に関係なく、組織から送信されるデータについて、標準で一貫したルールを適用します。

データラベルを使用することに加え、制御したい特定の情報を含む正確なデータセットに対してPIIなどの一般的なパターンに対してデータをチェックするルールを1か所で作成します。これらのルールを他のゼロトラストルールと組み合わせることもできます。たとえば、特定のグループ外のユーザーが、特定のキーフレーズを含むファイルを企業のクラウドストレージプロバイダー以外の場所にアップロードできないようにするポリシーを作成することができます。

データ損失に対する従来のポイントソリューションとは異なり、CloudflareのDLPは、インターネットの他の部分へのトラフィックを加速する同じハードウェア上でインラインで実行されます。Cloudflareは、チームが企業ネットワークとしてのインターネットに移行するのをサポートするだけでなく、インターネットよりも高速であるべきです。当社のネットワークはキャリアに依存せず、接続が非常に良好で、ピアリングの状態もよく、世界中に同じサービスを配信しています。これらの接続拠点では、Argo Smart Routing技術を使って、より良いルーティングを追加しています。同技術により、実際に遅延が30%以上削減されることが示されています。

ユーザーがインターネット上のアプリケーションに接続すると、CloudflareのWARPエージェントまたはMagic Transitのオンランプは、世界中の200都市にあるCloudflareデータセンターへの安全な接続を確立します。同じデータセンターは、セキュリティの脅威をブロックするルールに対してトラフィックをチェックし、イベントをログに記録し、データをスキャンしてパターンまたは正確な基準を確認してから、弊社のグローバルプライベートバックボーンを使用して宛先への接続を高速化します。

次は何が起きるでしょう?

今日からCloudflare for Teams内で、すべてのリクエストのログ記録とRBACコントロールのアプリケーションへの適用を開始できます。 Teams Free プランの組織は、すべての機能を最大50人のユーザーまで使用できます。

すべてのデータフローのスキャンをしようとお考えですか?データスキャンは、今年後半にCloudflare for Teamsに追加される予定です。今すぐ順番待ちリストに参加して、お知らせをいち早く受け取りましょう。

データの損失は、Cloudflareのネットワークを使用して解決できるリスクの1つにすぎません。今週は、パフォーマンスを低下させたり、ハードウェアを追加購入したりすることなく、チームの安全を確保するのに役立つ新機能の毎日の発表にご期待ください。