1年前、当社は、初のアプリケーションセキュリティレポートを発行しました。Security Week 2023に向けて、軽減されたトラフィック、ボットおよびAPIトラフィック、そしてアカウント乗っ取り攻撃に関する最新の洞察とトレンドを公開する予定です。

Cloudflareは、この1年で大きく成長しました。2023年2月において、Netcraftは、Cloudflareが2023年初頭の上位100万サイト内で最もよく使われているWebサーバーベンダーとなったと述べています。Cloudflareはその後も成長を続け、2022年2月の市場シェア19.4%を上回る21.71%に達しました。

この継続的な成長により、Cloudflareは平均して4,500万件/秒以上のHTTPリクエストを処理し(昨年の3,200万件/秒から増加)、ピーク時には6,100万件/秒以上のHTTPリクエストを処理しています。また、ネットワークで処理されるDNSクエリーも増加しており、約2,460万クエリー/秒に達しています。このようなトラフィックの流れをすべて把握することで、これまでにないインターネットのトレンドに関する見解を与えてくれます。

その前に、用語を定義しましょう。

定義

このレポート全体を通して、以下の用語を使用します。

- 軽減されたトラフィック:Cloudflareプラットフォームによって「終了」アクションが適用されたアイボールHTTP*リクエスト。これらには、

BLOCK、CHALLENGE、JS_CHALLENGE、MANAGED_CHALLENGEのアクションが含まれます。これには、LOG、SKIP、ALLOWのアクションが適用されたリクエストは含まれません。昨年とは対照的に、DDoS軽減システムによってCONNECTION_CLOSEおよびFORCE_CONNECTION_CLOSEアクションが適用されたリクエストは、技術的には接続の開始を遅らせるだけなので、現在は除外しています。また、これらを使用したリクエストの割合は比較的少なかったという事実もあります。さらに、CHALLENGEタイプのアクションに関する計算を改善し、未解決のチャレンジのみが軽減済みとしてカウントされるようにしました。アクションの詳細な説明は、開発者向けドキュメントに記載されています。 - ボットトラフィック/自動化されたトラフィック:Cloudflareのボット管理システムによってボットによって生成されたと識別されたHTTP*リクエスト。これには、ボットスコアから1~29の間のリクエストも含まれます。これは、昨年のレポートから変更されていません。

- API トラフィック:応答のコンテンツタイプがXMLまたはJSONであるすべてのHTTP*リクエスト。軽減されたリクエストなど、応答のコンテンツタイプが利用できない場合、代わりに同等の

Acceptのコンテンツタイプ(ユーザーエージェントによって指定される)が使用されます。この後者の場合、APIトラフィックは完全には考慮されませんが、それでも洞察を得るという目的では優れた情報を提供します。

特に明記されていない限り、このブログ記事で評価する期間は、2022年3月から2023年2月までの12ヶ月間です。

最後に、このデータはCloudflareネットワーク上で観測されたトラフィックのみに基づいて算出されており、必ずしもインターネット全体のHTTPトラフィックパターンを表すものではないことにご留意ください。

*HTTPトラフィックに言及する場合は、HTTPとHTTPSの両方を指します。

グローバルトラフィックのインサイト

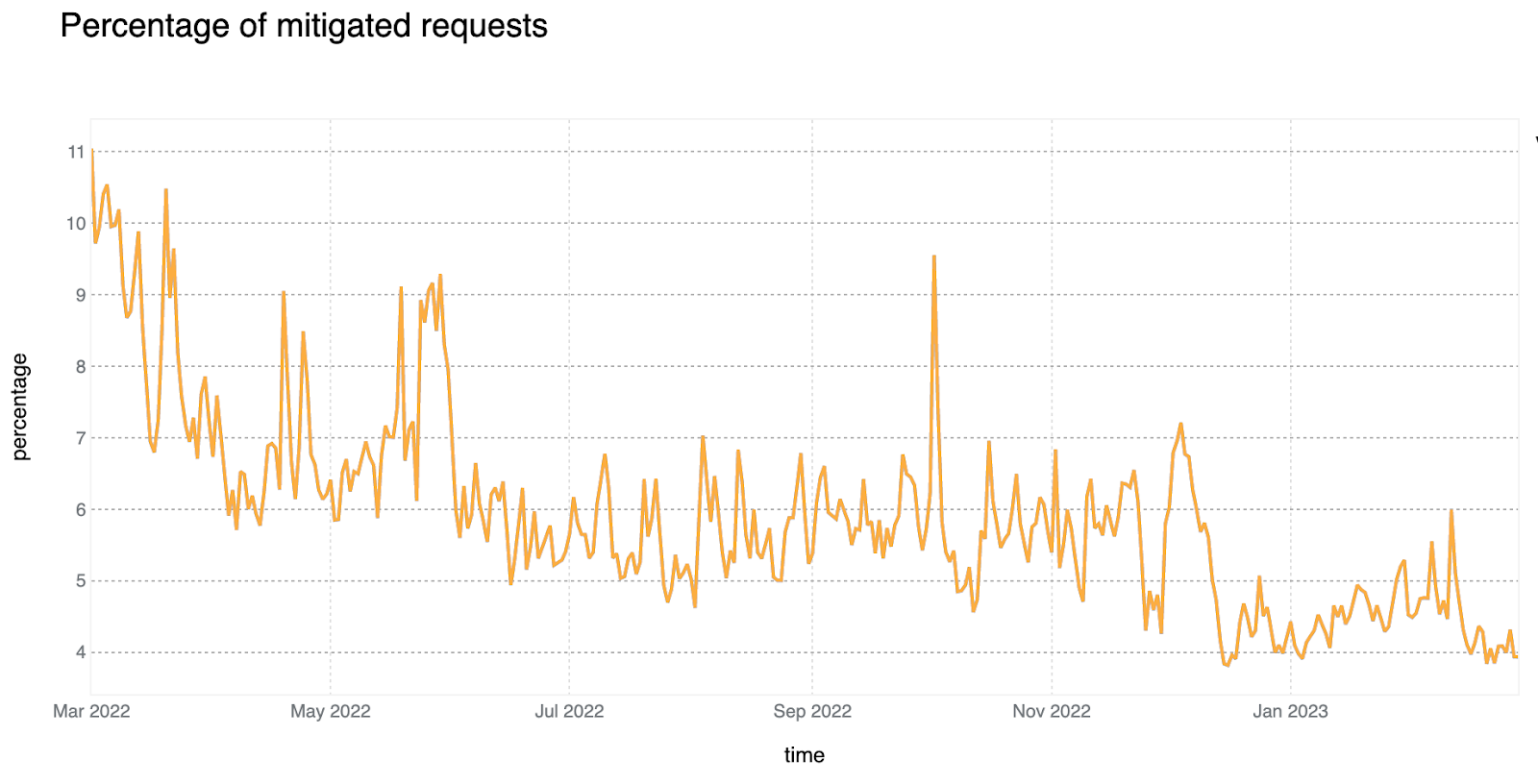

1日のHTTPリクエストのうち、平均6%が軽減される

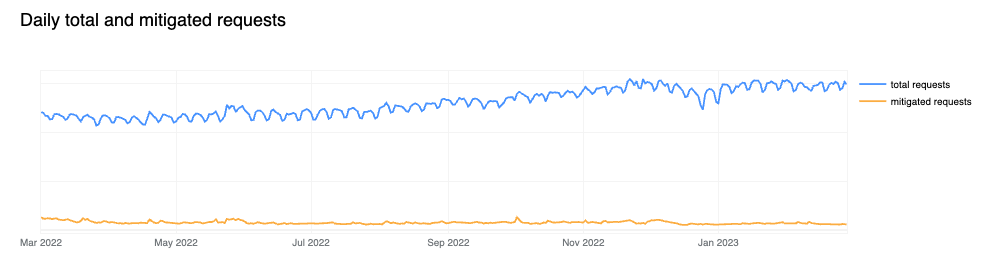

CloudflareネットワークによってプロキシされたすべてのHTTPリクエストを見ると、軽減されたリクエストの割合は6%に低下し、昨年と比較して2ポイント減少していることがわかります。2023年から現在までを見ると、軽減されたリクエストの割合はさらに低下し、4~5%になっていることがわかります。6月と10月に見られたような下図のような大きなスパイクは、Cloudflareが軽減した大規模なDDoS攻撃と相関があることが多いようです。興味深いことに、軽減されたトラフィックの割合は時間の経過とともに減少していますが、軽減されたリクエストの総量は以下の2番目のチャートに示すように比較的安定しており、悪意のあるトラフィックの絶対的な減少ではなく、世界的にクリーンなトラフィックが増加していることを表しています。

軽減されたHTTPリクエストの81%は、明確にBLOCKされ、残りのセットの軽減は、様々なCHALLENGEタイプのアクションに分かれています。

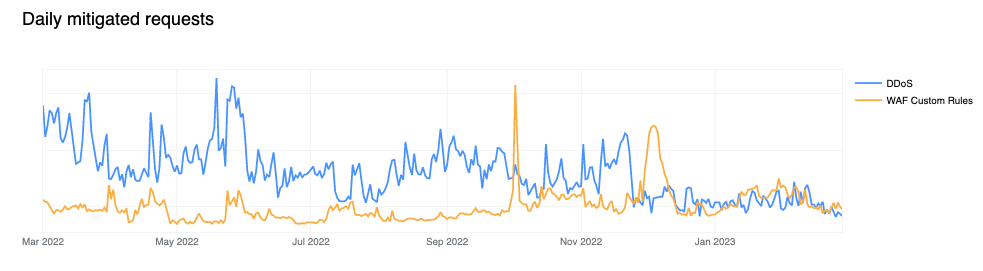

DDoS軽減は、軽減されたトラフィック全体の50%以上を占めています。

Cloudflareは、お客様がアプリケーションを安全に保つために設定できる様々なセキュリティ機能を提供しています。当然のことながら、DDoS軽減は依然として軽減されたレイヤー7(アプリケーション層)HTTPリクエストの最大の貢献者です。つい先月(2023年2月)には、HTTPリクエスト/秒数で最大の緩和された既知のDDoS攻撃を報告しました(この特定の攻撃は、上のグラフでは日単位で集約されており、攻撃が~5分間しか持続しなかったので表示されません)。

しかし、昨年と比較して、Cloudflare WAFによる軽減は大幅に増加しており、現在では軽減されたリクエストの41%近くを占めています。これは、より広い範囲の攻撃を検出してブロックできるWAFテクノロジーの進歩に部分的に起因する可能性があります。

参考用の表形式データ:

| ソース | 比率(%) |

|---|---|

| DDoS 軽減 | 52% |

| WAF | 41% |

| IP reputation | 4% |

| アクセスルール | 2% |

| その他 | 1% |

上記の表では、昨年とは対照的に、マーケティング資料と2022年のRadar年次レビューで使用されたグループに一致するように製品をグループ化していることに注意してください。これは主に、WAFカスタムルール、WAFレート制限ルール、およびWAFマネージドルールの組み合わせで構成されるWAF製品に影響します。昨年のレポートでは、これら3つの機能が軽減策の31%を占めていました。

WAFで軽減されたリクエストの経時的な増加を理解するために、もう一段階深く見てみると、Cloudflareのお客様が悪意のあるトラフィックを軽減したり、ビジネスロジックブロックを実装するために、WAFカスタムルール(歴史的にはファイアウォールルールと呼ばれています)にますます依存するようになったことが明らかになっています。下のグラフのオレンジ色の線(firewallrules)が時間の経過とともに徐々に増加する一方、青色の線(l7ddos)は明らかに減少傾向にあることをご覧ください。

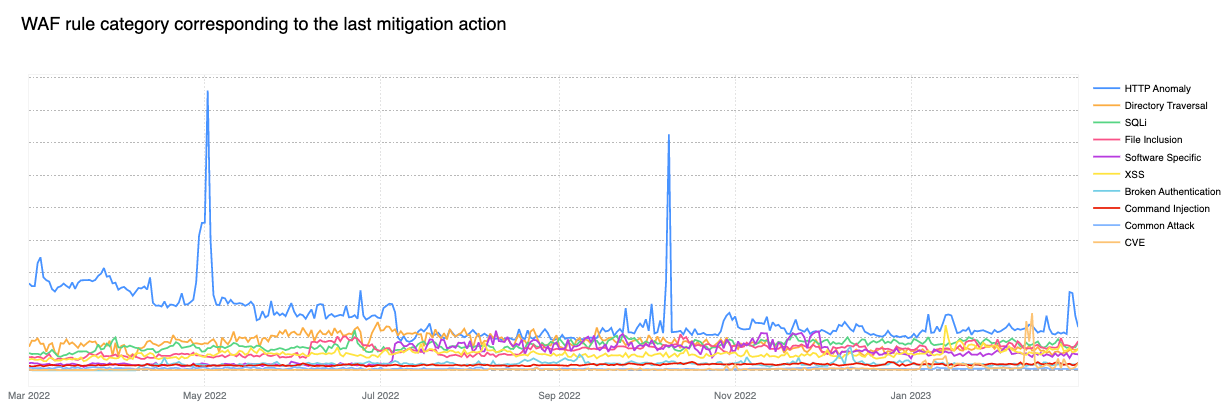

HTTP異常は、WAFによって軽減されるレイヤー7の攻撃ベクトルの中で最も頻度の高いものです

2023年3月のWAF Managed Rulesによって軽減されたトラフィック全体の30%に寄与していますが、HTTP異常の割合は、前年同期と比較して25ポイント近く減少しています。HTTP異常の例としては、不正なメソッド名、ヘッダー内のNULLバイト文字、非標準ポート、POSTのリクエストでコンテンツ長が0になるなどがあります。これは、HTTP異常のシグネチャーに一致するボットネットが、徐々にトラフィックパターンを変化させていることに起因していると思われます。

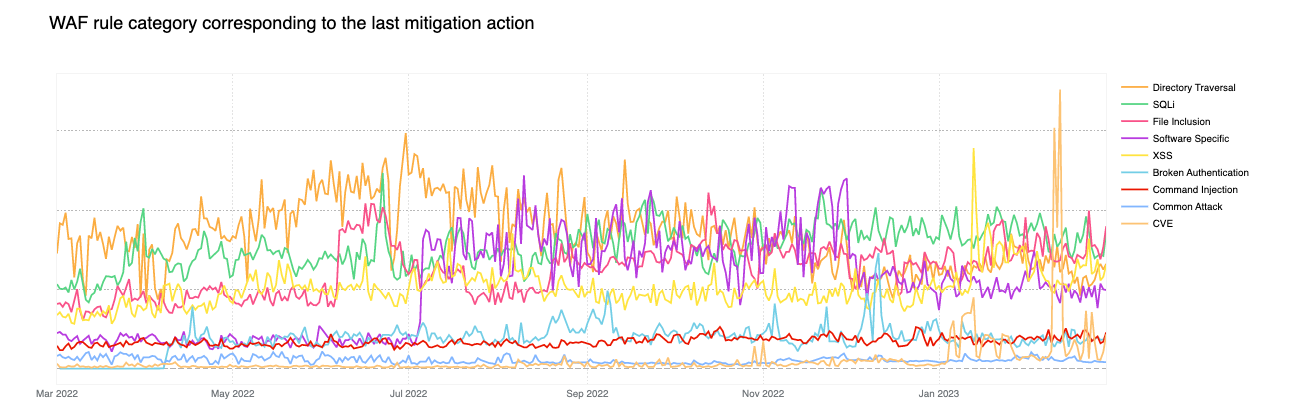

グラフからHTTPの異常値の行を取り除くと、2023年初頭の攻撃ベクトルの分布は、かなりバランスが取れているように見えます。

表形式の参照情報(トップ10カテゴリー):

| ソース | 割合(%)(過去12ヶ月間) |

|---|---|

| HTTP 異常 | 30% |

| ディレクトリトラバーサル | 16% |

| SQLi | 14% |

| ファイルインクルード | 12% |

| ソフトウェア固有 | 10% |

| XSS | 9% |

| 認証の不備 | 3% |

| コマンドインジェクション | 3% |

| よくある攻撃 | 1% |

| CVE | 1% |

特に注目すべきは、2023年2月末に見られるオレンジ線のスパイク(CVEカテゴリー)です。このスパイクは、当社のWAFマネージドルールのうち2つのルールが突然増加したことに関連しています:

- Drupal - Anomaly:Header:X-Forwarded-For (id:

d6f6d394cb01400284cfb7971e7aed1e) - Drupal - Anomaly:Header:X-Forwarded-Host (id:

d9aeff22f1024655937e5b033a61fbc5)

これら2つのルールは、CVE-2018-14774に対してもタグ付けされており、比較的古くて既知の脆弱性であっても、潜在的にパッチが適用されていないソフトウェアを悪用する目的で、依然としてしばしば狙われていることがわかります。

ボットトラフィックのインサイト

Cloudflareのボット管理ソリューションは、過去12ヶ月間、大きな投資を行ってきました。設定可能なヒューリスティック、強化されたJavaScriptの検出、機械学習モデルの自動更新、そしてCloudflareのCAPTCHA代替機能である無料のTurnstileなどの新機能により、人間対ボットのトラフィック分類が日々改善されています。

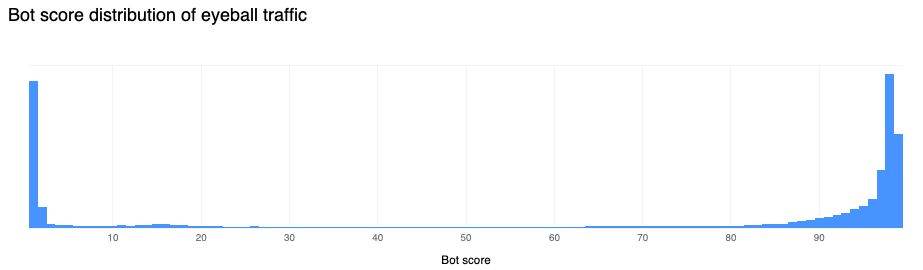

分類の出力に対する信頼性は非常に高いです。2023年2月最終週のトラフィックにボットスコアをプロットすると、非常に明確な分布が見られ、ほとんどのリクエストは確実にボット(30未満)または確実に人間(80以上)と分類され、実際には2未満または95を超えるスコアを獲得していることがわかります。

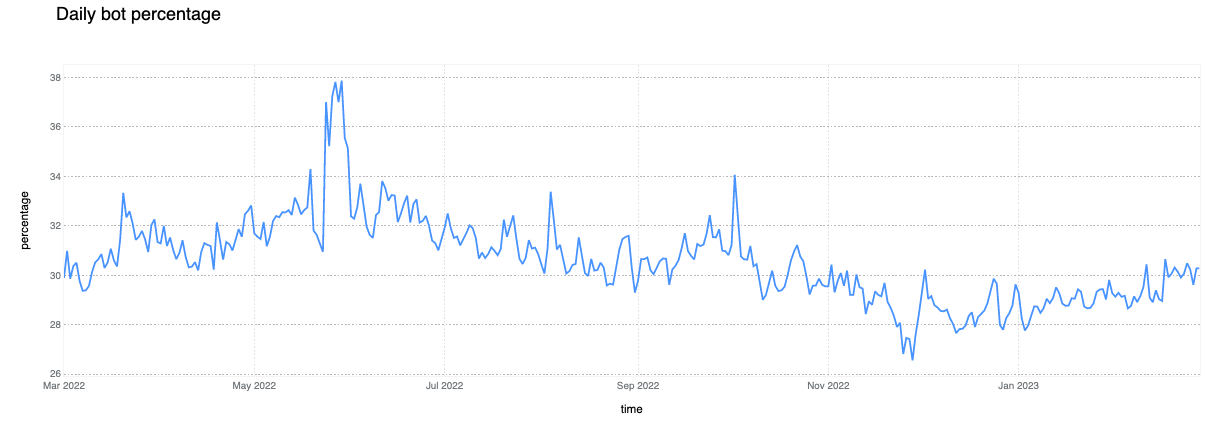

HTTPトラフィックの30%が自動化されている

2023年2月の最終週に、CloudflareのHTTPトラフィックの30%が自動化されたものとして分類されました。これはCloudflareネットワーク上で、約1,300万HTTPリクエスト/秒に相当します。これは、昨年の同時期と比較して8ポイント減少しています。

ボットトラフィックだけを見ると、検証済みボットによるトラフィックはわずか8%で、トラフィック全体の2%を占めていることがわかります。Cloudflareは、GoogleやFacebookなどの既知の良い(検証済みの)ボットのリストを保持しており、お客様はGoogleやFacebookなどの正しい行動を取るボット提供者と、潜在的にあまり知られていない、あるいは望まれないボットを容易に区別できます。現在、171のボットがリストにあります。

未検証のボットHTTPトラフィックの16%が軽減される

未検証のボットトラフィックには、Web上で常にエクスプロイトの可能性を探している脆弱性スキャナーが含まれていることが多く、その結果、このトラフィックの6分の1近くが軽減されています。なぜなら、このようなツールによって得られる可能性のあるインサイトを制限したいお客様もいるためです。

googlebotやbingbotのような検証済みボットは一般的に有益であると考えられており、ほとんどのお客様が許可したいと考えていますが、検証済みボットのトラフィックが軽減される割合も1.5%とわずかながら見受けられます。これは、サイトの一部をクロールされたくないサイト管理者がいるためで、お客様はこのビジネスロジックを強制するためにWAFカスタムルールに依存することが多いのです。

お客様がこれらのリクエストに対し使用する最も一般的なアクションはBLOCKですが、必要に応じて、人間の誤検知がリクエストを完了できるように、3%のお客様はアクションを設定しています。

同様に、下図に示すように、軽減されたトラフィックの80%近くがボットに分類されていることも興味深い事実でしょう。人間として分類される軽減対象トラフィックが20%であることは依然として非常に高いと指摘する人もいるかもしれませんが、人間のトラフィックの軽減のほとんどはWAFカスタムルールによって生成され、多くの場合、お客様が国レベルまたはその他の関連する法的ブロックをアプリケーションに実装していることが原因であることが多いのです。例えば、米国に拠点を置く企業がGDPRの遵守を理由に欧州のユーザーへのアクセスをブロックするようなケースはよくあることです。

APIトラフィックのインサイト

動的(キャッシュ不可)なトラフィックの55%はAPI関連である

Cloudflareのボット管理ソリューションと同様に、当社はAPIエンドポイントを保護するためのツールにも多額の投資を行っています。これは、HTTPトラフィックのうち、多くがAPIに関連しているからです。実際、オリジンに到達し、キャッシュ可能でないHTTPリクエストだけをカウントすると、前述の定義にあるように、トラフィックの最大55%がAPI関連となります。これは昨年のレポートで使用した方法と同じであり、55%という数字は前年と変わっていません。

キャッシュされたHTTPリクエスト(キャッシュステータスがHIT、UPDATING、REVALIDATED、EXPIREDのリクエスト)のみを見ると、驚くべきことに7%近くがAPI関連であることがわかります。実際、当社独自のAPIゲートウェイ/キャッシング機能セットを含む最新のAPIエンドポイント実装とプロキシシステムにより、非常に柔軟なキャッシュロジックが可能になり、カスタムキーでのキャッシュと、迅速なキャッシュ再検証(毎秒の頻度)の両方が可能になり、開発者はバックエンドエンドポイントの負荷を軽減できます。

キャッシュ可能なアセットや、リダイレクトなどのリクエストをカウント合計に含めると、数は減りますが、それでもトラフィックの25%になります。下のグラフでは、APIトラフィックについて両方の視点を提供しています:

- 黄色の線:すべてのHTTPリクエストに対するAPIトラフィックの割合(%)。これには、リダイレクト、キャッシュアセット、その他すべてのHTTPリクエストが合計カウントに含まれます。

- 青い線:HTTP 200 OKレスポンスコードのみを返す動的トラフィックに対するAPIトラフィックの割合(%)。

世界のAPIトラフィックの65%はブラウザから発生している

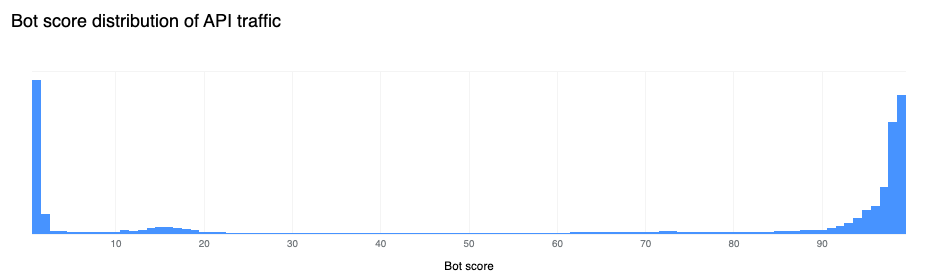

現在、多くのWebアプリケーションが「APIファースト」で構築されています。つまり、最初のHTMLページのロードはスケルトンレイアウトを提供するだけで、ほとんどの動的コンポーネントとデータは別のAPI呼び出し(例えば、AJAX)を介してロードされます。これは、Cloudflare自身のダッシュボードにも当てはまります。このような実装パラダイムの拡大は、APIトラフィックのボットスコアを分析したときにわかります。下図を見ると、APIトラフィックの多くが、私たちのシステムによって「人間」と分類されたユーザー主導のブラウザによって生成されており、その3分の2近くが「人間」の範囲の上限にクラスター化されていることがわかります。

リクエストをオリジンサーバーに転送しないことから応答のコンテンツタイプに基づくことができないため、軽減されたAPIトラフィックを計算することは困難です。昨年と同じ計算を適用すると、APIトラフィックの2%強が軽減されており、昨年の10.2%から減少しています。

HTTP異常がSQLiを上回り、APIエンドポイントにおける最も一般的な攻撃ベクトルとなる

昨年と比較すると、APIエンドポイントに対して試みられた最も一般的な攻撃ベクトルとして、HTTP異常がSQLiを上回りました(昨年のレポートが発表されたばかりのグラフでは、青い線が高くなっていることに注意してください)。APIトラフィックに対する攻撃ベクトルは、年間を通じて一貫しておらず、グローバルなHTTPトラフィックと比較して、より多くの変動が見られます。例えば、2023年初頭にファイルインクルード攻撃の試みが急増していることに注目してください。

アカウント乗っ取り攻撃を探る

2021年3月以降、CloudflareはWAFの一部として、漏洩した資格情報のチェック機能を提供しています。これにより、漏洩していることが分かっているユーザー名とパスワードのペアを使用した認証リクエストが検出されると、(HTTPリクエストヘッダーを介して)お客様に通知されるようになります。これは、アカウント乗っ取り型の総当たりパスワード攻撃を行うボットネットを検出する上で、非常に有効なシグナルとなる傾向があります。

また、お客様は、有効なユーザー名とパスワードのペアでのログイン試行時に、この信号を使用して、二要素認証、パスワードリセット、または場合によっては、ユーザーが資格情報の正当な所有者でない場合に新たなログを記録します。

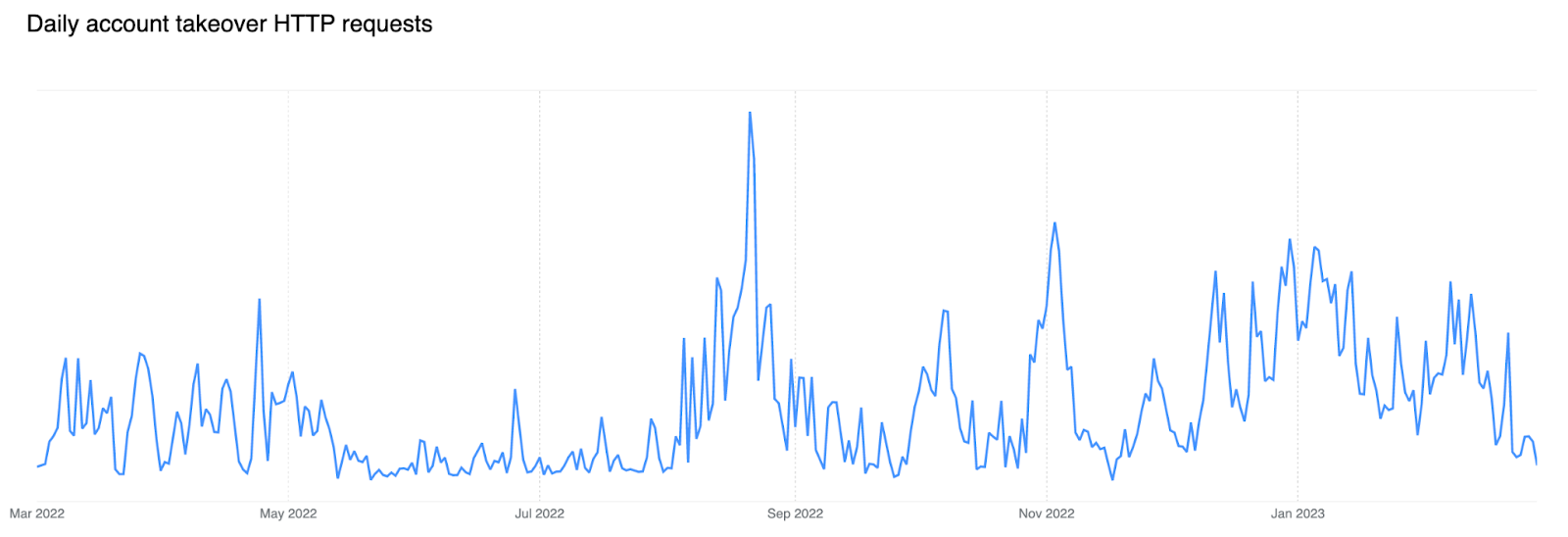

総当たりパスワード攻撃を活用したアカウント乗っ取り攻撃が増加中

過去12ヶ月間の一致したリクエストの推移を見ると、2022年後半から増加が顕著であり、ログインエンドポイントに対する不正行為の拡大が伺えます。大規模な総当たりパスワード攻撃では、漏えいした認証情報を持つHTTPリクエストに対して、1分間に12,000以上の割合で一致することが確認されています。

当社の漏洩した資格情報のチェック機能では、以下のシステムの認証リクエストに一致するルールを用意しています:

- Drupal

- Ghost

- Joomla

- Magento

- Plone

- WordPress

- Microsoft Exchange

- 一般的な認証エンドポイントフォーマットに対応した汎用的なルール

これにより、潜在的に侵害されたアカウントに「侵入」しようとする悪意のあるアクター(通常はボットネットの形態)による活動を比較することができます。

WordPressよりもMicrosoft Exchangeの方が攻撃される

その人気の高さから、WordPressが最もリスクの高いアプリケーションであり、総当たりパスワード攻撃によるアカウント乗っ取りトラフィックを最も多く観測していると予想されるかもしれません。しかし、上記のサポートされているシステムからのルールの一致を見ると、一般的なシグネチャーの後に、Microsoft Exchangeシグネチャーが最も頻繁に一致していることがわかります。

総当たりパスワード攻撃を受けているアプリケーションの多くは価値の高い資産である傾向があり、当社のデータによると、Exchangeアカウントが最も狙われやすいというデータも、この傾向を反映しています。

漏洩した資格情報が一致したトラフィックをソース国別に見ると、米国がかなりの差をつけてリードしています。ネットワーク規模を考慮すると、上位に中国が含まれていないことが注目されます。唯一の例外は、2022年前半に戦争開始に向けてリードしていたウクライナで、下図の黄色い線で示されています。

これからのこと

Cloudflareが運ぶWebトラフィックの量を考慮すると、幅広いスペクトルの攻撃が観察されます。HTTP異常、SQLインジェクション攻撃、クロスサイトスクリプティング(XSS)からアカウント乗っ取りや悪意のあるボットまで、脅威の状況は常に変化しています。そのため、オンラインビジネスを展開する企業は、自社のアプリケーション、そしてより重要なエンドユーザーのデータの安全性を確保するために、可視化、検出、軽減の技術に投資することが極めて重要です。

本レポートの調査結果を興味深くご覧いただき、少なくともインターネット上のアプリケーションセキュリティの現状をご理解いただけたと思います。ネット上には悪意のあるアクターが多く、インターネットのセキュリティが容易になっている兆候は未だ見えません。

このレポートには、当社の製品ポートフォリオに関する追加データやインサイトが含まれており、すでに更新を計画しています。Cloudflare Radarでは、より頻繁にアプリケーションセキュリティに関するレポートや考察をお届けしています。