Nel primo trimestre del 2020, nel giro di poche settimane il nostro stile di vita è cambiato. Come mai prima d'ora, siamo diventati dipendenti dai servizi online. I dipendenti che possono permetterselo lavorano da casa, mentre gli studenti di ogni grado ed età stanno seguendo le lezioni online: abbiamo ridefinito il significato stesso di "rimanere connessi". Quanto più le persone dipendono dal rimanere connessi, tanto maggiore è il potenziale tornaconto per i malintenzionati che vogliono provocare il caos e sabotare il nostro stile di vita. Non deve pertanto sorprendere che nel primo trimestre del 2020 (dal 1° gennaio al 31 marzo 2020) abbiamo rilevato un aumento nel numero degli attacchi, soprattutto dopo il varo di provvedimenti di lockdown da parte dei Governi nazionali nella seconda metà di marzo.

Nel secondo trimestre del 2020 (dal 1° aprile al 30 giugno 2020), il trend di aumento degli attacchi DDoS non solo è proseguito, ma ha addirittura subito un'accelerazione:

- La quantità di attacchi DDoS di livello 3/4 osservati sulla nostra rete è raddoppiato rispetto ai primi tre mesi dell'anno.

- La magnitudine dei maggiori attacchi DDoS L3/4 è aumentata in modo significativo. Di fatto, abbiamo assistito ad alcuni dei più grandi attacchi mai registrati sulla nostra rete.

- Abbiamo osservato l'implementazione di molteplici vettori di attacco, e una più ampia distribuzione geografica degli attacchi.

La quantità di attacchi DDoS L3/4 in tutto il mondo è raddoppiata nel secondo trimestre

Gatebot è il principale sistema di protezione di Cloudflare contro gli attacchi DDoS. Gatebot individua e mitiga automaticamente gli attacchi DDoS distribuiti a livello globale. Un attacco DDoS globale è un attacco che osserviamo in più d'uno dei nostri datacenter perimetrali. Questi attacchi sono solitamente generati da aggressori sofisticati che utilizzano botnet in un intervallo da decine di migliaia a milioni di bot.

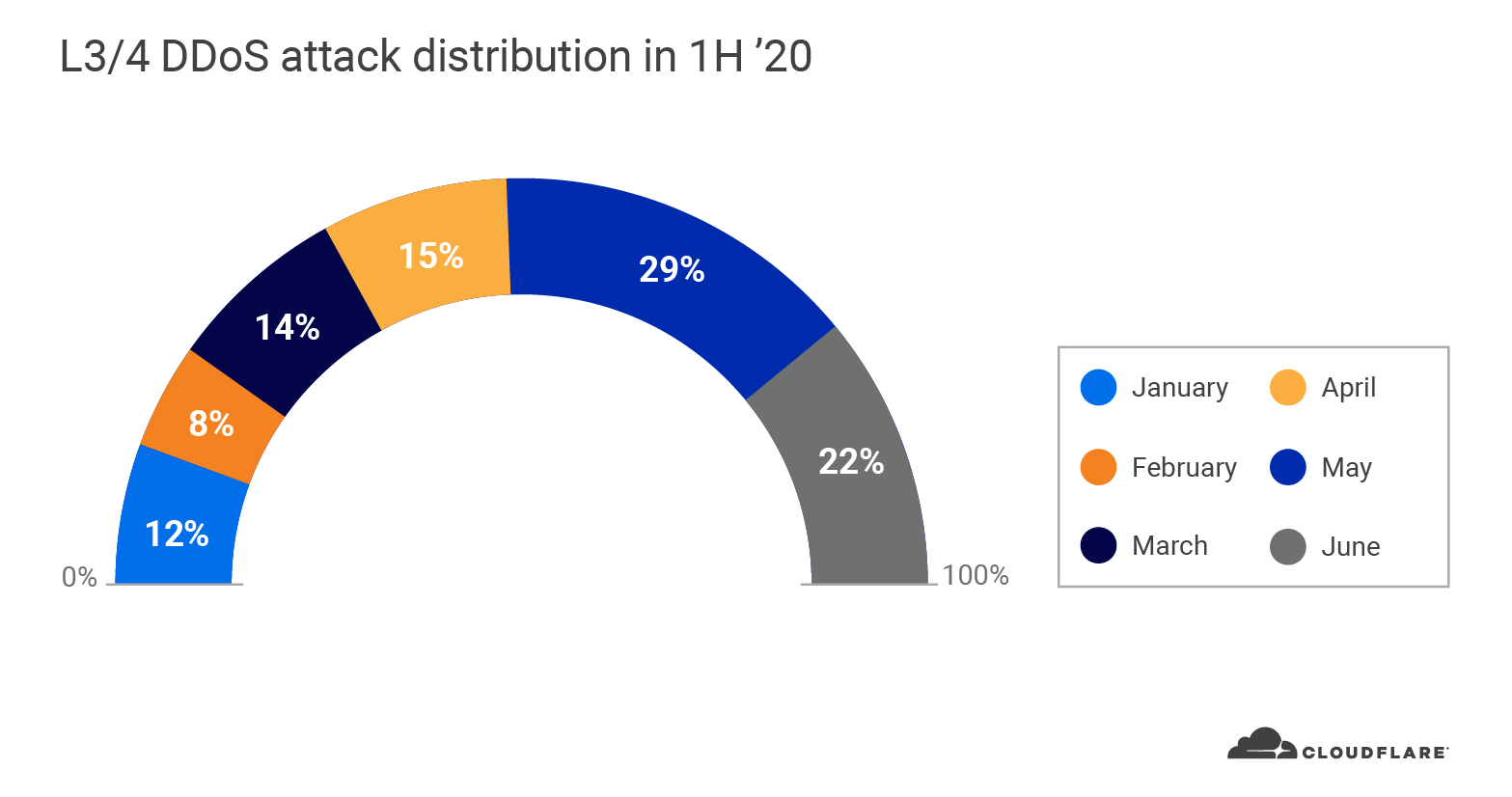

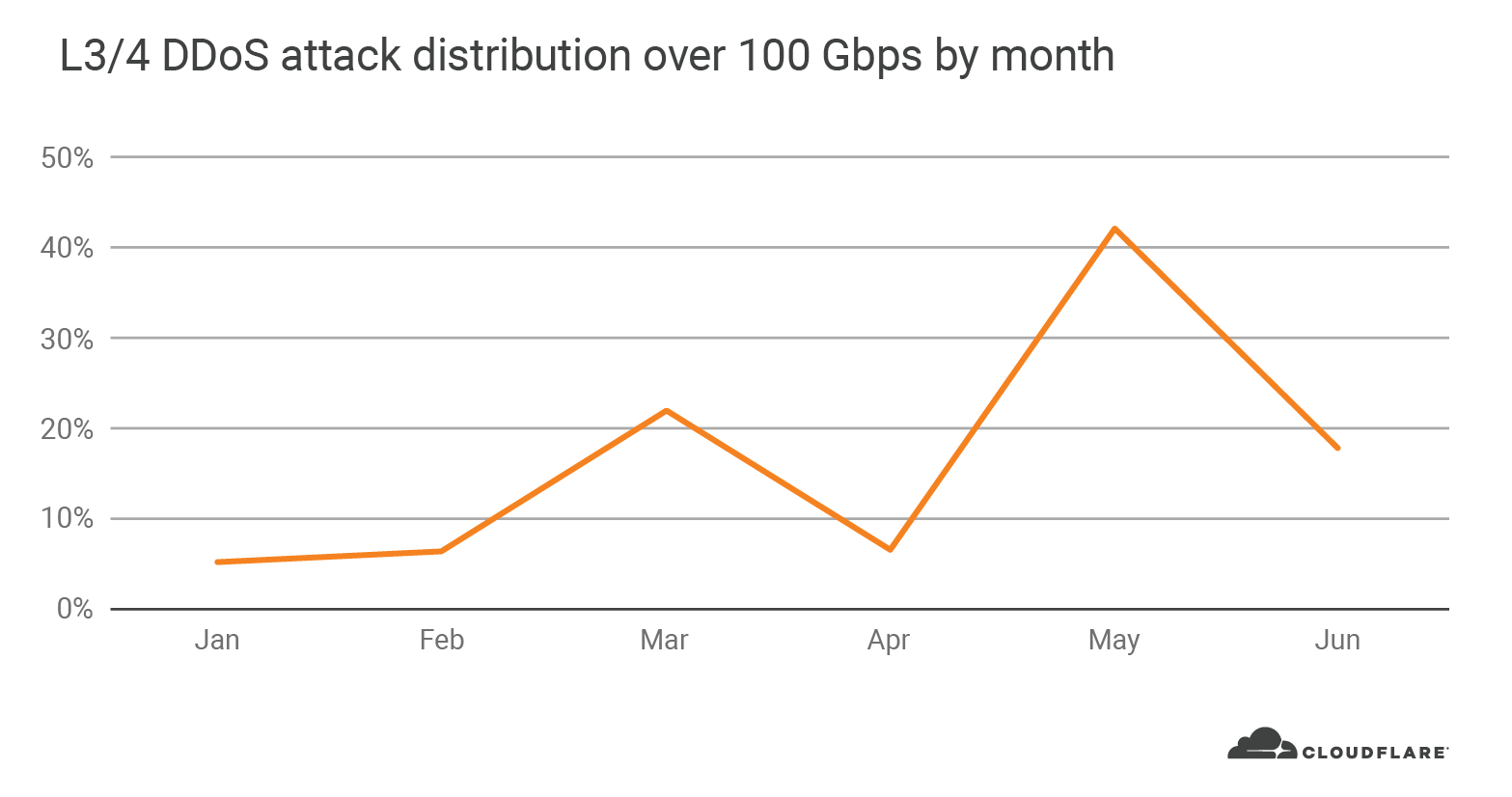

Nel corso del secondo trimestre, degli aggressori molto sofisticati hanno tenuto Gatebot piuttosto occupato. Il numero totale di attacchi DDoS L3/4 globali individuati e mitigati da Gatebot nel secondo trimestre è infatti raddoppiato su base trimestrale. Nel nostro rapporto DDoS del primo trimestre, abbiamo segnalato un picco nella quantità e nelle dimensioni degli attacchi, e continuiamo a osservare l'accelerazione di questa tendenza anche nel secondo trimestre; oltre il 66% di tutti gli attacchi DDoS globali sferrati nel 2020, infatti, si sono verificati nel secondo trimestre (un aumento quasi del 100%). Il mese più intenso è stato maggio, seguito da giugno e aprile. Quasi un terzo di tutti gli attacchi DDoS L3/4 si sono verificati in quel mese.

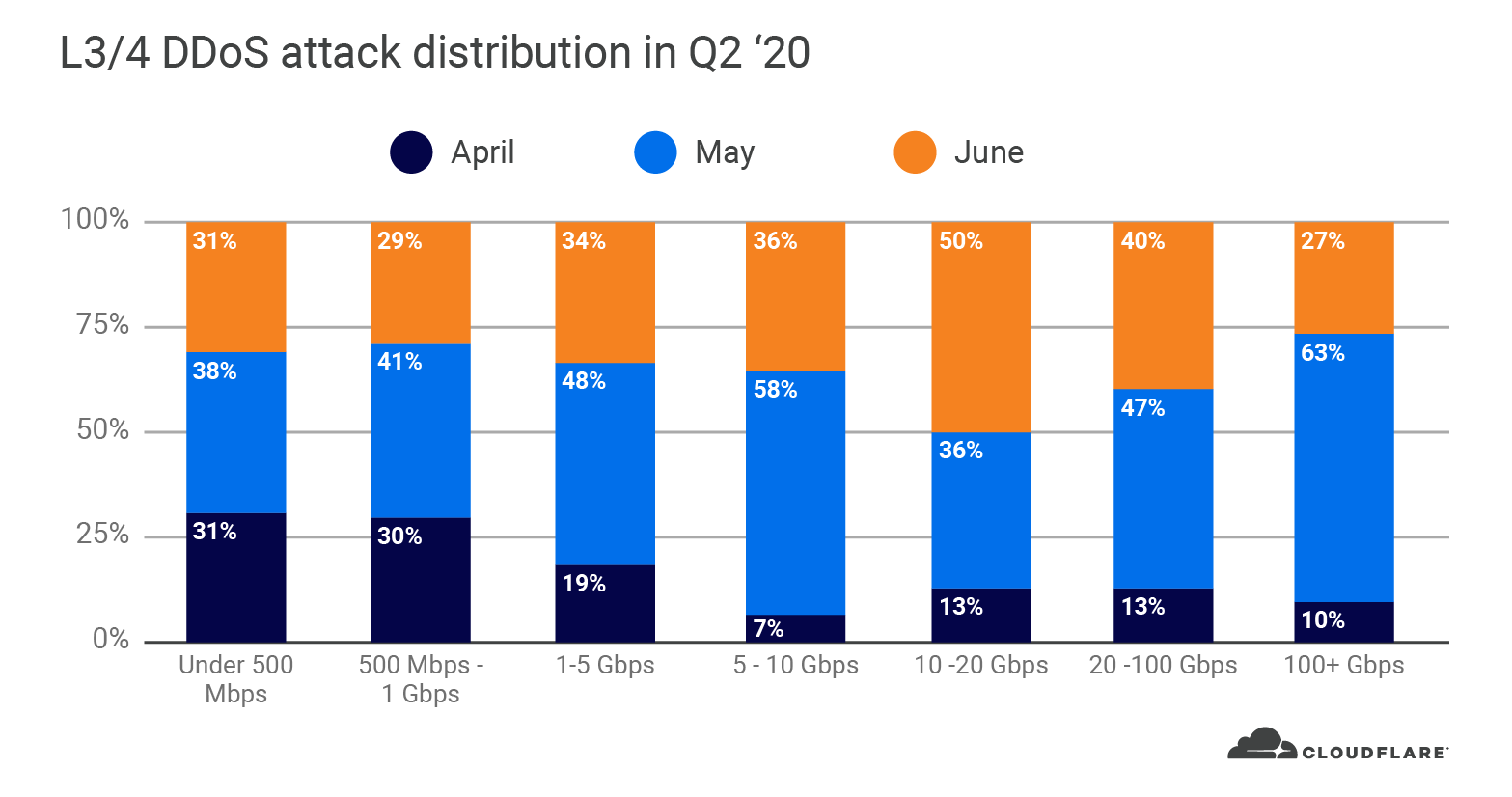

Di fatto, il 63% di tutti gli attacchi DDoS L3/4 che hanno raggiunto il picco di oltre 100 Gbps si è verificato a maggio. Mentre a maggio la pandemia globale continuava a crescere in tutto il mondo, gli aggressori si sono mostrati piuttosto desiderosi di mandare fuori uso siti web e altre proprietà Internet.

Gli attacchi di piccole dimensioni continuano a dominare in termini quantitativi, mentre i grandi attacchi assumono dimensioni ancora maggiori.

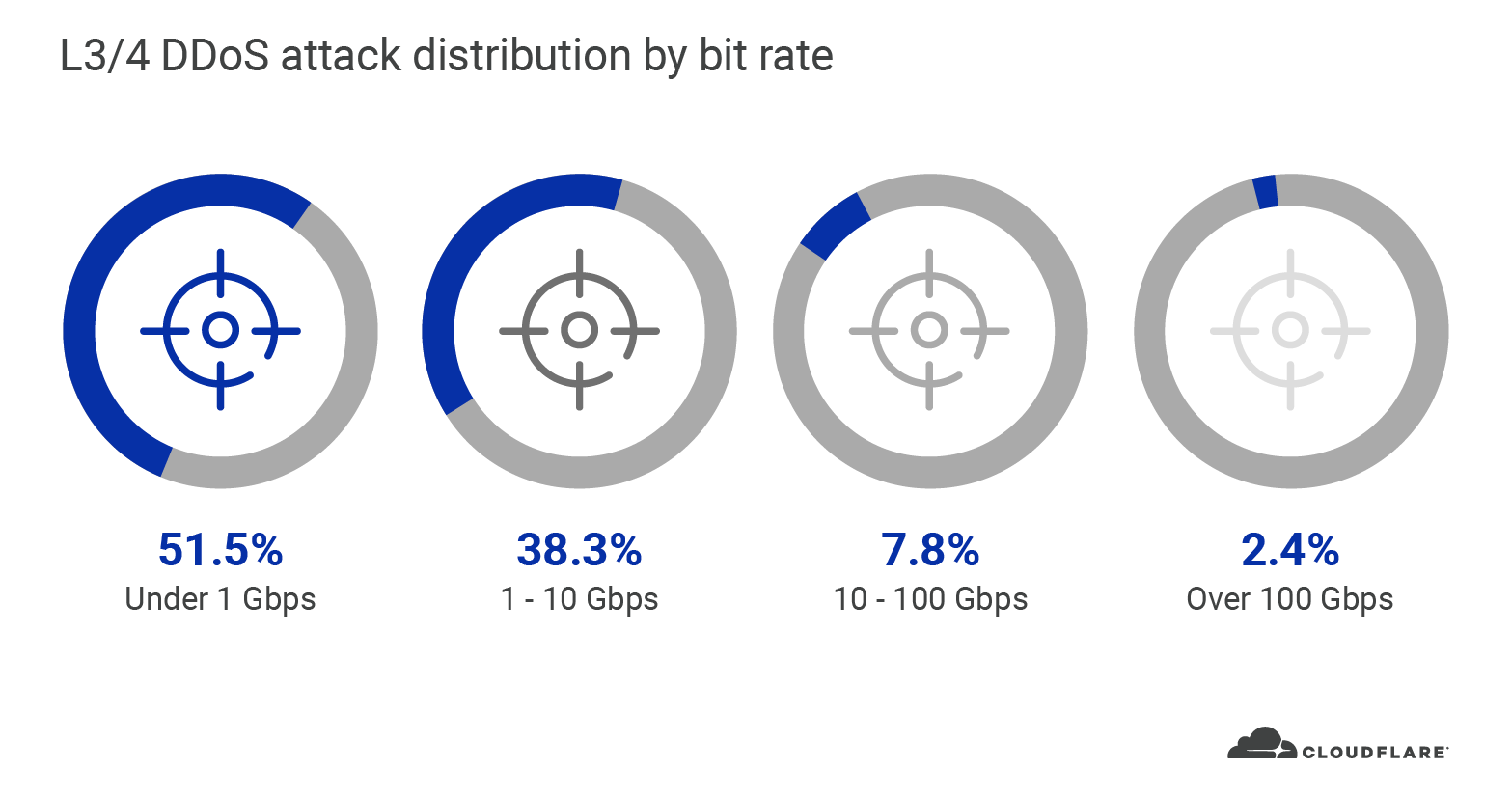

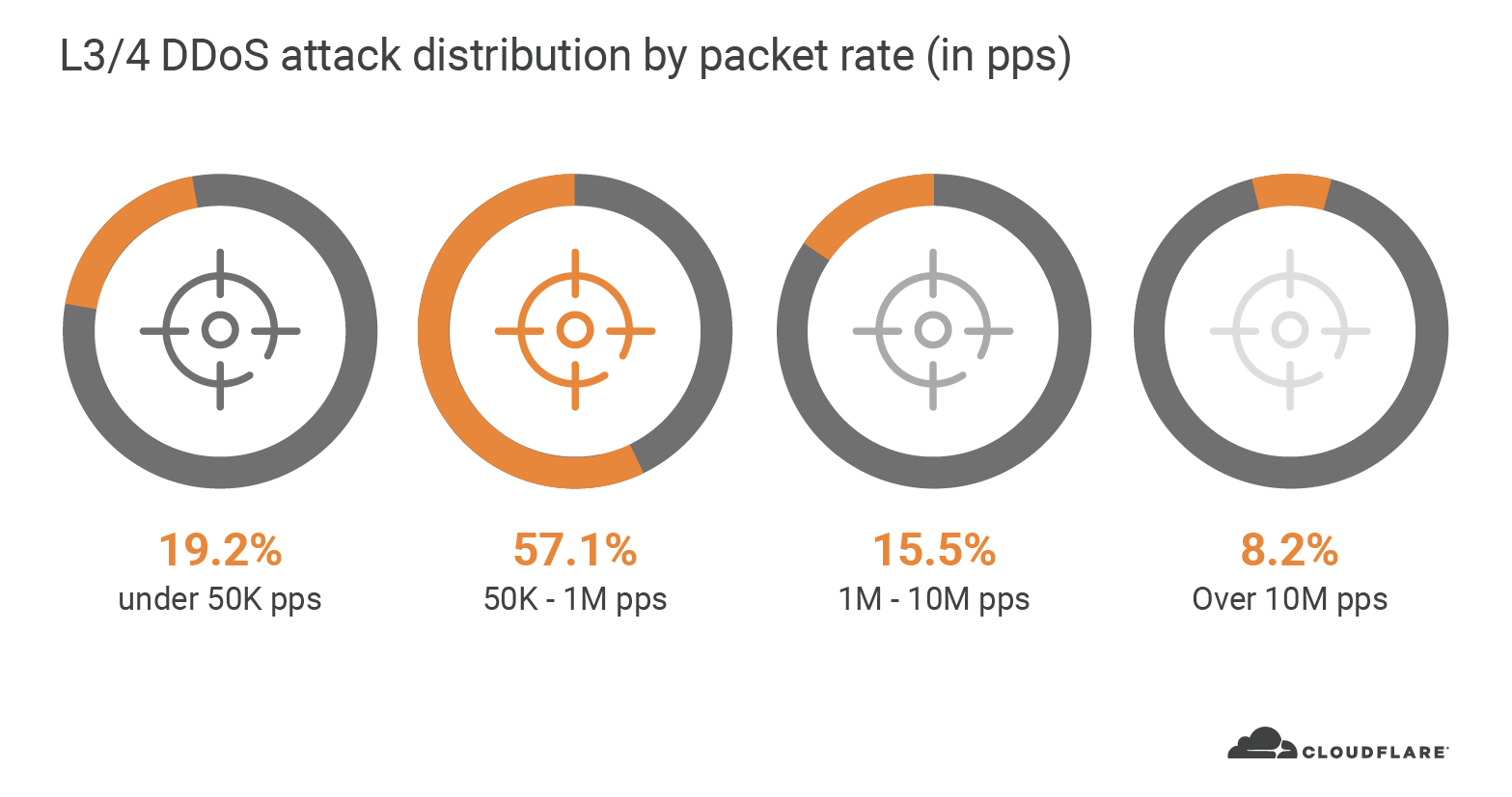

La forza di un attacco DDoS va di pari passo con le sue dimensioni, ovvero con l'effettiva quantità di pacchetti, o bit, che inondano il collegamento per travolgere e sopraffare l'obiettivo. Un attacco DDoS "grande" si riferisce a un attacco che raggiunge un picco di traffico Internet elevato. La velocità può essere misurata in termini di "pacchetti" o "bit". Gli attacchi con bit rate elevati tentano di saturare il collegamento Internet, mentre gli attacchi con velocità dei pacchetti elevata tentano di travolgere i router o altri dispositivi hardware in linea.

Come nel caso del primo trimestre, la maggior parte degli attacchi DDoS L3/4 che abbiamo osservato nel secondo trimestre erano relativamente "piccoli" rispetto alle dimensioni della rete di Cloudflare. Nel secondo trimestre, quasi il 90% di tutti gli attacchi DDoS L3/4 che abbiamo osservato ha raggiunto un picco inferiore a 10 Gbps. Una serie di piccoli attacchi con un picco inferiore a 10 Gbps può comunque causare disservizi alla maggior parte dei siti web e delle proprietà Internet a livello globale, nel caso in cui non siano protetti da un servizio di mitigazione DDoS basato su cloud.

Analogamente, dal punto di vista del packet rate, il 76% di tutti gli attacchi DDoS L3/4 nel secondo trimestre ha raggiunto un picco fino a 1 milione di pacchetti al secondo (pps). In genere, un'interfaccia Ethernet da 1 Gbps può fornire da 80.000 a 1,5 milioni di pps. Nell'ipotesi che l'interfaccia elabori anche del traffico legittimo, e che la maggior parte delle organizzazioni sia dotata di un'interfaccia largamente inferiore a 1 Gbps, è facile rendersi conto di come anche questi attacchi DDoS con "piccoli" packet rate possano mettere fuori uso proprietà Internet con semplicità.

Per quanto riguarda la durata, l'83% di tutti gli attacchi è durato tra i 30 e i 60 minuti. Abbiamo assistito a una tendenza simile nel primo trimestre, con il 79% degli attacchi nello stesso intervallo di durata. All'apparenza potrebbe sembrare una durata modesta, ma bisogna immaginare ogni evento come una battaglia informatica di 30-60 minuti tra gli addetti alla sicurezza informatica e gli aggressori. Da questo punto di vista, non si tratta più di una durata "breve". Inoltre, se un attacco DDoS crea un'interruzione o un peggioramento del servizio, il tempo di ripristino per riavviare i dispositivi e ripristinare i servizi può essere molto più lungo, con costi in termini di perdita di fatturato e di reputazione per ogni minuto trascorso.

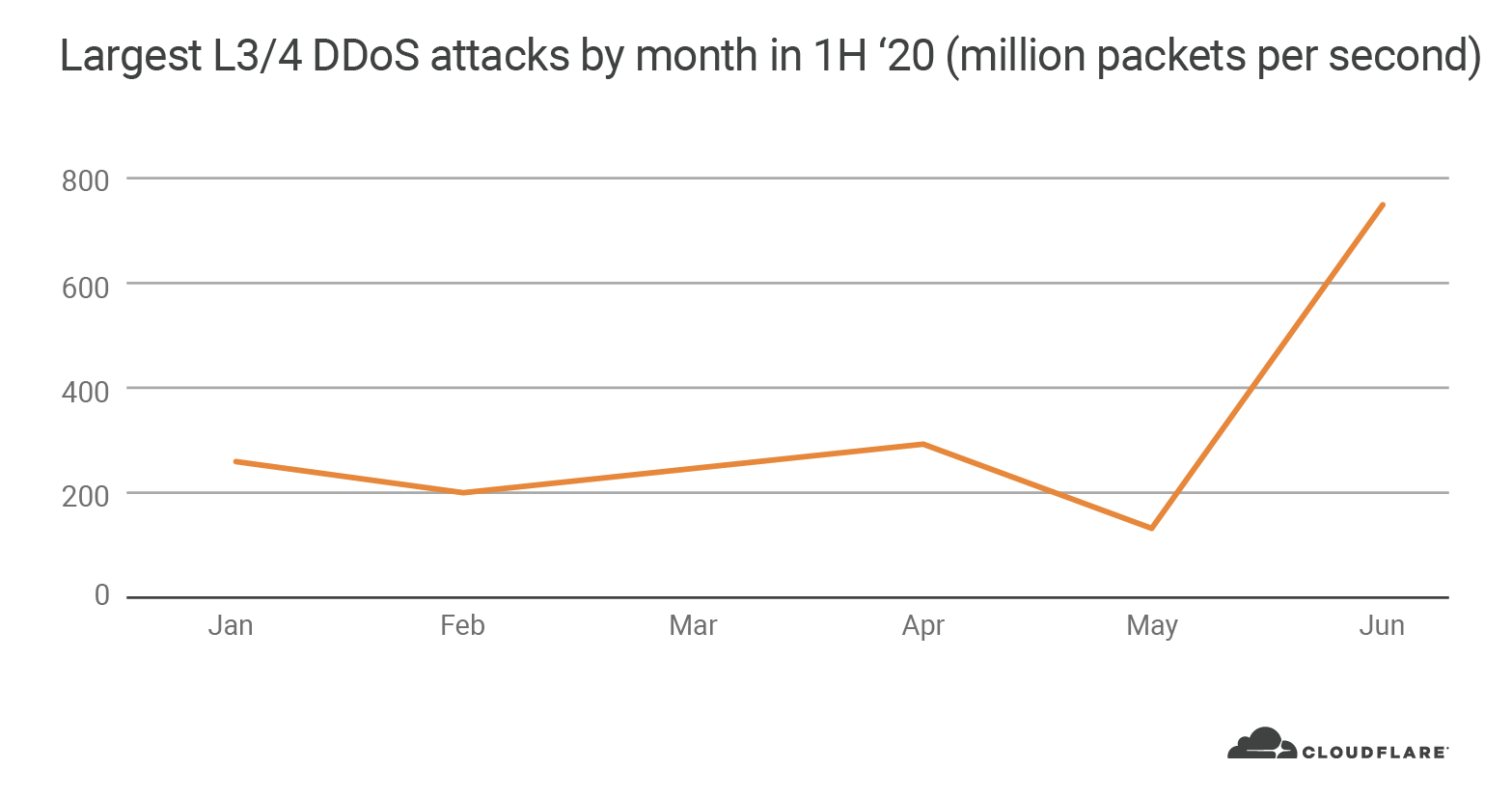

Nel secondo trimestre abbiamo assistito ai più grandi attacchi DDoS mai registrati sulla nostra rete

In questo trimestre abbiamo osservato un numero crescente di attacchi su larga scala, sia in termini di velocità dei pacchetti che di bit rate. L'88% di tutti gli attacchi DDoS nel 2020 che hanno raggiunto un picco superiore a 100 Gbps è stato sferrato dopo l'entrata in vigore delle misure di lockdown nel mese di marzo. Ancora una volta, maggio non è stato solo il mese più intenso, avendo registrato il maggior numero di attacchi, ma anche il mese con il maggior numero di attacchi sopra i 100 Gbps.

Dal punto di vista dei pacchetti, giugno l'ha fatta da padrone con un enorme attacco da 754 milioni di pps. Oltre a questo attacco, le velocità massime dei pacchetti sono rimaste per lo più costanti per tutto il trimestre, aggirandosi sui 200 milioni di pps.

L'attacco di 754 milioni di pps — che Cloudflare ha automaticamente individuato e mitigato — faceva parte di una campagna organizzata di quattro giorni che è durata dal 18 al 21 giugno. Nell'ambito della campagna, il traffico di attacco proveniente da oltre 316.000 indirizzi IP ha preso di mira un singolo indirizzo IP di Cloudflare.

I sistemi di protezione DDoS di Cloudflare hanno individuato e mitigato automaticamente l'attacco, e grazie alle dimensioni e alla copertura globale offerte dalla nostra rete, non si è verificato alcun impatto negativo sulle prestazioni. Una rete interconnessa globale è cruciale per mitigare attacchi di grandi dimensioni, per poter assorbire il traffico degli attacchi e mitigarlo vicino alla fonte ma continuando a servire il traffico legittimo dei clienti senza provocare latenze o interruzioni del servizio.

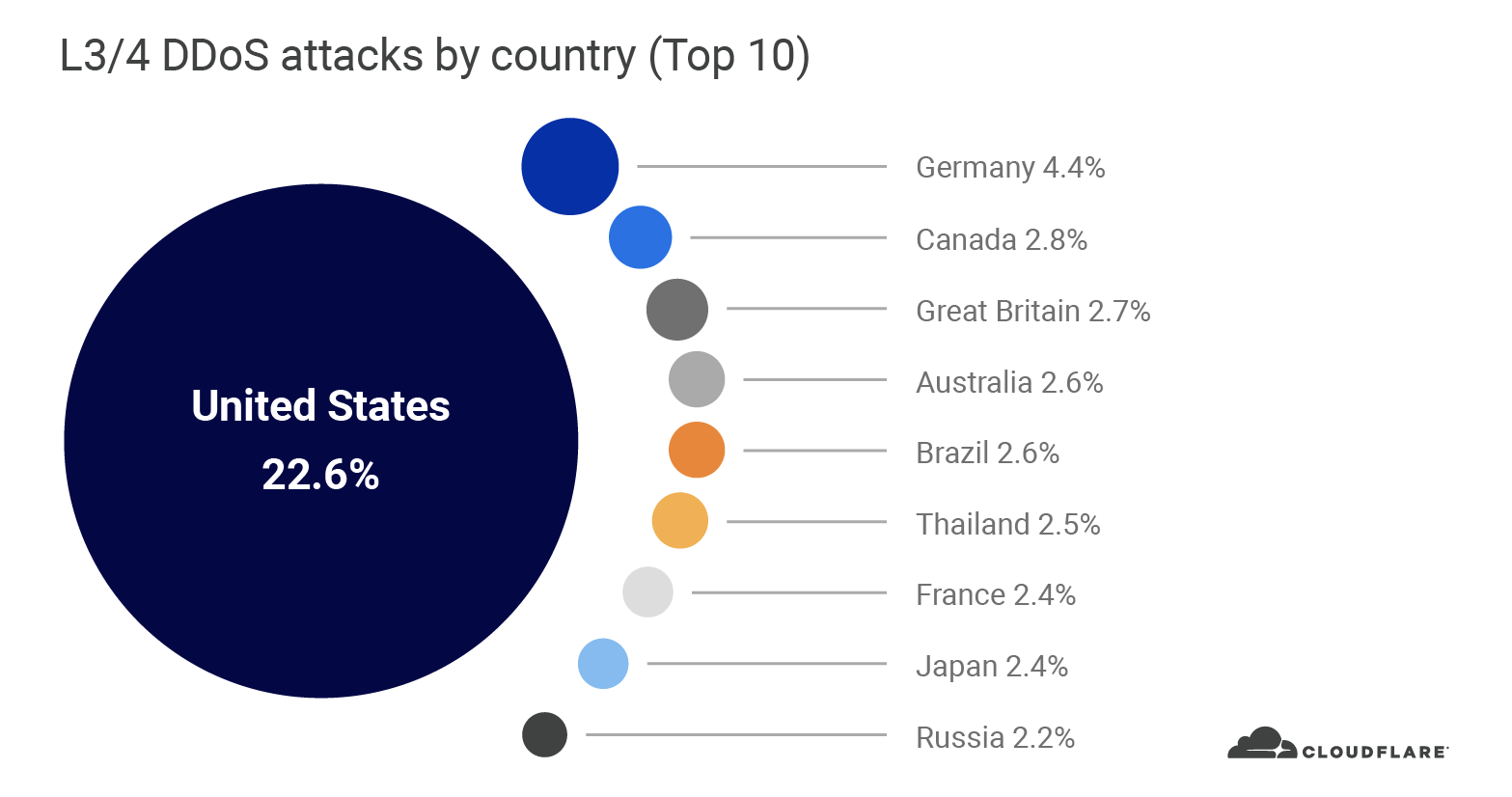

Gli Stati Uniti hanno subito il maggior numero di attacchi

Se guardiamo alla distribuzione degli attacchi DDoS L3/4 su base nazionale, i nostri data center degli Stati Uniti hanno ricevuto il maggior numero di attacchi (22,6%), seguiti da Germania (4,4%), Canada (2,7%) e Gran Bretagna (2,6%).

Tuttavia, se consideriamo i byte di attacco totali mitigati da ciascun data center di Cloudflare, gli Stati Uniti continuano a guidare la classifica (34,9%), ma sono seguiti da Hong Kong (6,6%), Russia (6,5%), Germania (4,5%) e Colombia (3,7%). Il motivo di questo cambiamento è dovuto alla quantità totale di larghezza di banda generata in ciascun attacco. Ad esempio, mentre Hong Kong non era tra i primi 10 a causa del numero relativamente ridotto di attacchi osservati nel Paese (1,8%), gli attacchi sono stati altamente volumetrici e hanno generato un traffico di attacco così elevato da proiettare Hong Kong al secondo posto.

Quando si analizzano gli attacchi DDoS L3/4, diramiamo il traffico in base alle posizioni dei datacenter perimetrali di Cloudflare, e non in base alla posizione dell'IP di origine. Il motivo è che quando gli aggressori lanciano attacchi L3/4, possono eseguire lo spoofing dell'indirizzo IP di origine (alterarlo) per occultare l'origine dell'attacco. Se dovessimo dedurre il Paese di provenienza sulla base di un IP di origine contraffatto, otterremmo un Paese contraffatto. Cloudflare è in grado di superare le sfide degli IP contraffatti visualizzando i dati degli attacchi dalla posizione del datacenter di Cloudflare in cui è stato osservato l'attacco. Nel nostro rapporto siamo in grado di ottenere una precisione elevata a livello geografico, in quanto disponiamo di data center in oltre 200 città in tutto il mondo.

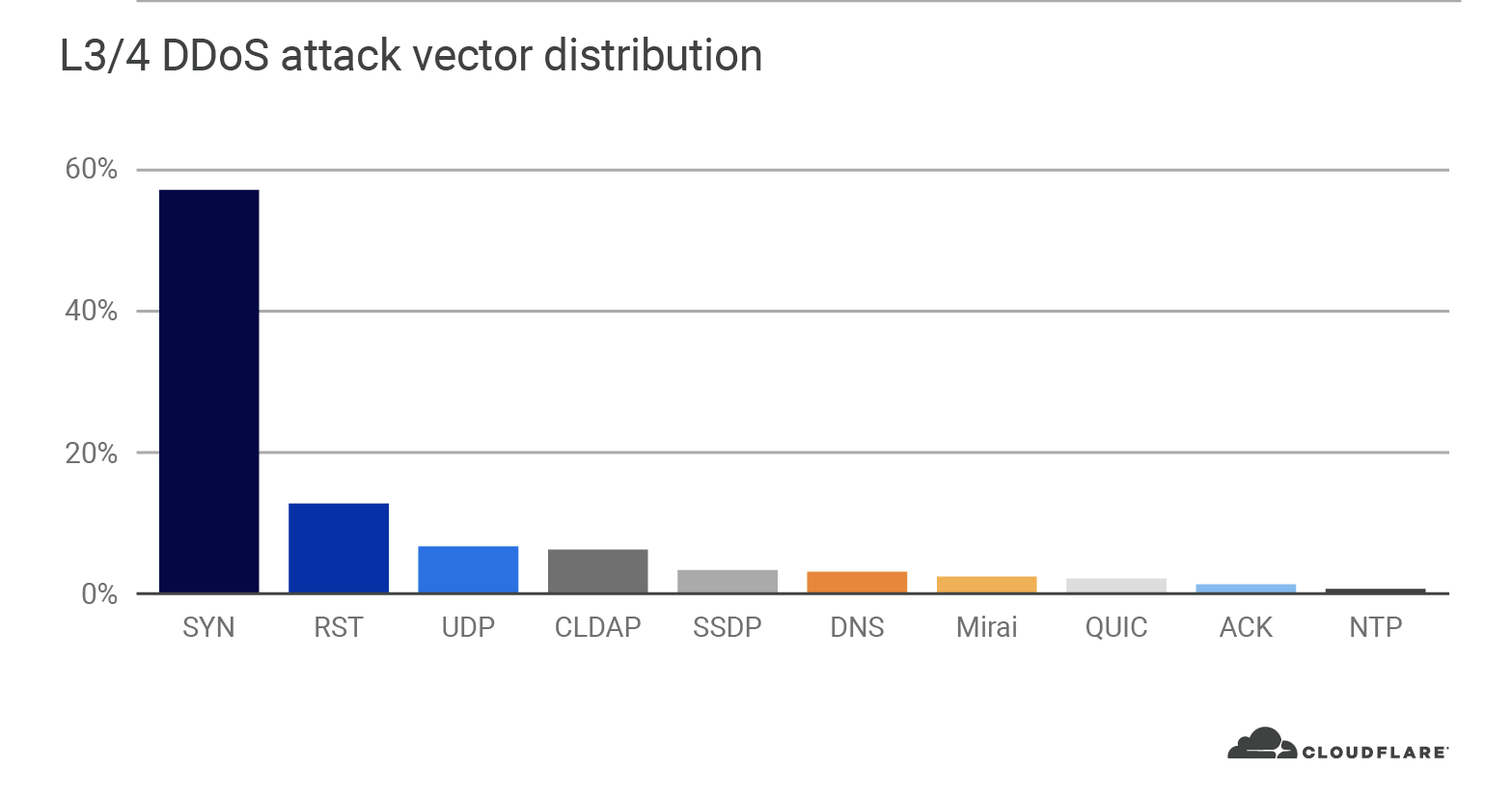

Il 57% di tutti gli attacchi DDoS L3/4 nel secondo trimestre è stato rappresentato da attacchi SYN flood

Un "vettore di attacco" è un termine utilizzato per descrivere il metodo di attacco. Nel secondo trimestre abbiamo osservato un aumento del numero di vettori impiegati dagli aggressori negli attacchi DDoS L3/4. Nel secondo trimestre sono stati utilizzati 39 diversi tipi di vettori di attacco in totale, rispetto ai 34 del primo trimestre. Gli attacchi SYN flood sono la maggioranza con il 57% del totale, seguiti dagli attacchi RTS (13%), UDP (7%), CLDAP (6%) e SSDP (3%).

Gli attacchi SYN flood mirano a sfruttare la procedura di handshake di una connessione TCP. Inviando ripetutamente pacchetti con richiesta di connessione iniziale con un flag di sincronizzazione (SYN), l'utente malintenzionato tenta di sopraffare la tabella di connessione del router che tiene traccia dello stato delle connessioni TCP. Il router risponde con un pacchetto contenente un flag di riconoscimento sincronizzato (SYN-ACK), alloca una certa quantità di memoria per ogni data connessione e attende falsamente che il client risponda con un riconoscimento finale (ACK). Quando un numero sufficiente di SYN occupa la memoria del router, questi non sarà più in grado di allocare ulteriore memoria per i client legittimi, con conseguente Denial of Service.

Indipendentemente dal vettore di attacco, Cloudflare individua e mitiga automaticamente gli attacchi DDoS stateful o stateless utilizzando il nostro approccio di protezione su 3 fronti, che comprende i nostri sistemi di protezione DDoS autocostruiti:

- Gatebot: grazie ai sistemi di protezione DDoS centralizzati di Cloudflare per l'individuazione e la mitigazione degli attacchi DDoS volumetrici distribuiti a livello globale, Gatebot opera nel principale data center della nostra rete. Riceve campioni da tutti i nostri data center perimetrali, li analizza e invia automaticamente le istruzioni di mitigazione quando vengono rilevati degli attacchi. Gatebot è inoltre sincronizzato con i server web di ognuno dei nostri clienti per identificarne lo stato, e calibrare di conseguenza una protezione su misura.

- dosd (denial of service daemon): dosd, che comprende i sistemi di protezione DDoS decentralizzati di Cloudflare, viene eseguito autonomamente su ciascun server di ciascun data center Cloudflare in tutto il mondo, e analizza il traffico applicando, se necessario, regole di mitigazione locali. Oltre a essere in grado di rilevare e mitigare gli attacchi con eccezionale rapidità, dosd migliora significativamente la resilienza della rete delegando le funzionalità di individuazione e mitigazione all'edge.

- flowtrackd (flow tracking daemon): è la macchina di tracciamento dello stato TCP di Cloudflare, impiegata per individuare e mitigare gli attacchi DDoS basati su TCP più randomizzati e sofisticati nelle topologie di routing unidirezionali. flowtrackd è in grado di identificare lo stato di una connessione TCP, e quindi di eliminare, sfidare o limitare la frequenza dei pacchetti che non appartengono a una connessione legittima.

Oltre ai nostri sistemi di protezione DDoS automatizzati, Cloudflare genera anche intelligence sulle minacce in tempo reale capace di mitigare automaticamente gli attacchi. Inoltre, Cloudflare fornisce ai propri clienti servizi di firewall e rate limiting, oltre a tool supplementari per personalizzare e ottimizzare ulteriormente il loro livello di protezione.

Mitigazione degli attacchi DDoS

Man mano che l'utilizzo di Internet continua a evolversi sia per le imprese che per i privati, c'è da attendersi che le tattiche DDoS si adatteranno di conseguenza. Cloudflare protegge siti web , applicazioni e intere reti dagli attacchi DDoS di qualsiasi dimensione, tipologia o livello di sofisticazione.

I nostri clienti e gli analisti del settore consigliano la nostra soluzione completa per tre principali motivi:

- Dimensioni del network: la rete da 37 Tbps di Cloudflare può facilmente bloccare attacchi di qualsiasi dimensione, tipologia o livello di sofisticazione. La rete Cloudflare ha una capacità di mitigazione DDoS superiore a quella delle successive quattro aziende concorrenti messe assieme.

- Tempi di mitigazione: Cloudflare riduce la maggior parte degli attacchi a livello di rete in meno di 10 secondi in qualsiasi punto del mondo, con una mitigazione immediata (0 secondi) quando siano state configurate in precedenza le regole statiche. Grazie alla nostra presenza globale, Cloudflare mitiga gli attacchi vicini all'origine con una latenza minima. In alcuni casi, il traffico viaggia addirittura più velocemente rispetto all'Internet pubblico.

- Informazioni di intelligence sulle minacce: la mitigazione degli attacchi DDoS di Cloudflare è alimentata da informazioni di intelligence sulle minacce ricavate da oltre 27 milioni di proprietà Internet. Inoltre, le informazioni di intelligence sulle minacce vengono integrate nei firewall e negli strumenti utilizzati dai nostri clienti, per conferire loro ancora più potere.

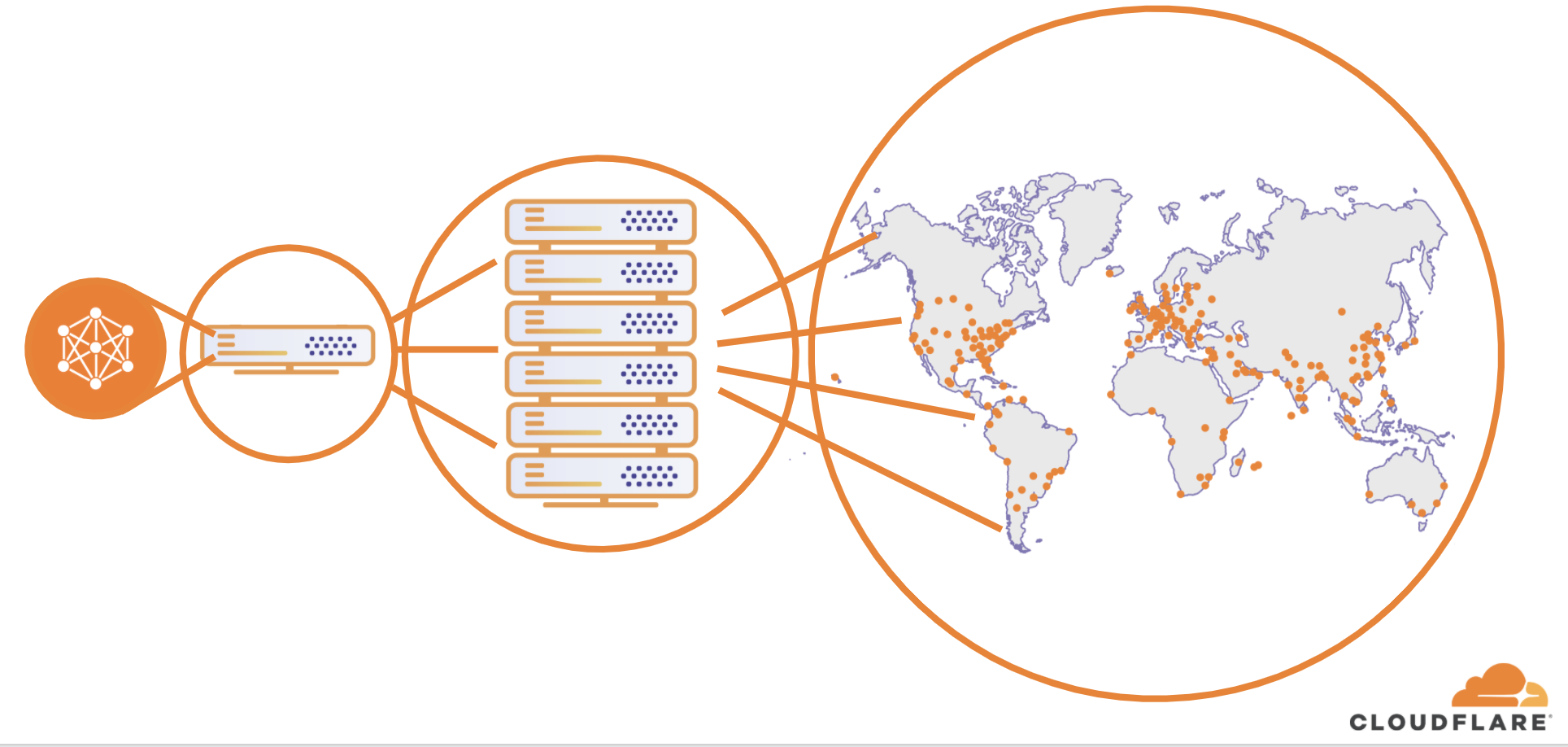

Cloudflare occupa una posizione privilegiata per fornire mitigazioni DDoS con scalabilità, velocità e intelligenza impareggiabili, e questo è possibile grazie all'architettura della nostra rete. La nostra rete, infatti, è strutturata come un frattale: ogni servizio viene eseguito su ogni server di ogni data center di Cloudflare, una struttura che si replica in oltre 200 città sparse in tutto il mondo. Questo ci permette di individuare e mitigare gli attacchi vicini alla loro fonte di origine, indipendentemente dalle dimensioni, dall'origine o dal tipo di attacco.

Per saperne di più sulle soluzioni DDoS di Cloudflare, contattaci oppure inizia subito.

Se desideri, puoi anche partecipare al prossimo live webinar, in cui parleremo di questi trend e delle strategie che le imprese possono adottare per contrastare efficacemente gli attacchi DDoS e mantenere le loro reti connesse e veloci. Puoi registrarti qui.