Hari ini, kami dengan senang hati mengumumkan kemampuan baru untuk membantu pelanggan beralih dari perangkat firewall perangkat keras ke firewall asli cloud sesungguhnya yang dibuat untuk jaringan generasi terbaru. Cloudflare One menyediakan platform yang aman, andal, dan dilengkapi Zero Trust bagi administrator untuk menerapkan kebijakan keamanan yang konsisten di semua pengguna dan sumber daya mereka. Yang terbaik, ini dibangun di atas jaringan global kami, jadi Anda tidak perlu mengkhawatirkan peningkatan, pemberlakuan, atau pemeliharaan perangkat keras keamanan edge Anda.

Sebagai bagian dari pengumuman ini, Cloudflare meluncurkan program Oahu hari ini untuk membantu pelanggan meninggalkan perangkat keras lama; dalam postingan ini, kami akan membahas kemampuan baru yang dapat mengatasi masalah generasi firewall sebelumnya serta menghemat waktu dan uang tim TI.

Bagaimana kami tiba di sini?

Demi memahami posisi kami sekarang, alangkah baiknya untuk memulai dengan sejarah singkat firewall IP.

Pemfilteran paket tanpa format fisik untuk jaringan pribadi

Generasi pertama firewall jaringan kebanyakan dirancang untuk memenuhi persyaratan keamanan jaringan pribadi, yang dimulai dengan arsitektur kastel dan parit yang kami definisikan sebagai Generasi 1 dalam postingan kami kemarin. Administrator firewall dapat membuat kebijakan di sekitar sinyal yang tersedia di layer 3 dan 4 model OSI (terutama IP dan port), yang sempurna untuk (misalnya) memungkinkan sekelompok karyawan di satu lantai gedung perkantoran untuk mengakses server di lantai lain melalui LAN.

Kemampuan pemfilteran paket ini sudah cukup hingga jaringan menjadi lebih rumit, termasuk dengan menghubungkan ke Internet. Tim TI mulai perlu melindungi jaringan perusahaan mereka dari pelaku kejahatan di luar sana, sehingga membutuhkan kebijakan yang lebih canggih.

Perlindungan lebih baik dengan inspeksi paket dengan format fisik & mendalam

Perangkat keras firewall berevolusi untuk memasukkan inspeksi paket dengan format fisik dan menjadi awal inspeksi paket mendalam, sehingga memperluas konsep dasar firewall dengan melacak status koneksi yang melewatinya. Ini memungkinkan administrator untuk (misalnya) memblokir semua paket masuk yang tidak terikat ke koneksi keluar yang sudah ada.

Kemampuan baru ini memberikan perlindungan yang lebih canggih dari penyerang. Namun kemajuan tersebut harus dibayar mahal: mendukung tingkat keamanan yang lebih tinggi ini membutuhkan lebih banyak sumber daya komputasi dan memori. Persyaratan ini berarti tim keamanan dan jaringan harus lebih baik dalam merencanakan kapasitas yang diperlukan untuk setiap alat baru serta mengorbankan biaya dan redundansi untuk jaringan mereka.

Selain mengorbankan biaya, firewall baru ini hanya memberikan beberapa wawasan tentang cara jaringan digunakan. Anda dapat mengetahui bahwa pengguna mengakses 198.51.100.10 pada port 80, tetapi untuk melakukan penyelidikan lebih lanjut tentang hal yang diakses pengguna, Anda harus melakukan pencarian balik alamat IP. Itu sendiri hanya akan membawa Anda ke laman depan penyedia, tanpa wawasan tentang hal yang diakses, reputasi domain/host, atau informasi lain untuk membantu menjawab "Apakah ini peristiwa keamanan yang perlu saya selidiki lebih lanjut?". Menentukan sumbernya juga akan sulit dilakukan, sebab ini akan membutuhkan korelasi alamat IP pribadi yang diberikan melalui DHCP dengan perangkat, kemudian pengguna (jika Anda ingat untuk mengatur waktu sewa yang panjang dan tidak pernah berbagi perangkat).

Kesadaran aplikasi terhadap firewall generasi terbaru

Untuk mengakomodasi tantangan ini, industri memperkenalkan Next Generation Firewall (NGFW). NGFW ini sudah lama berkuasa, dan dalam beberapa kasus masih menjadi standar industri untuk perangkat keamanan edge perusahaan. Mereka menerapkan semua kemampuan generasi sebelumnya sembari menambahkan kesadaran aplikasi untuk membantu administrator mendapatkan kontrol lebih besar terhadap hal yang melewati perimeter keamanan mereka. NGFW memperkenalkan konsep kecerdasan aplikasi yang disediakan vendor atau yang disediakan secara eksternal, yaitu kemampuan untuk mengidentifikasi aplikasi individu dari karakteristik traffic. Kecerdasan itu kemudian dapat dimasukkan ke dalam kebijakan yang menentukan hal yang dapat dan tidak dapat dilakukan pengguna dengan aplikasi tertentu.

Seiring banyaknya aplikasi yang dipindahkan ke cloud, vendor NGFW mulai menyediakan versi virtual peralatan mereka. Ini memungkinkan administrator untuk tidak lagi mengkhawatirkan waktu tunggu versi perangkat keras terbaru dan memungkinkan fleksibilitas lebih besar saat memberlakukannya ke beberapa lokasi.

Seiring tahun, saat lanskap ancaman terus berkembang dan jaringan menjadi lebih kompleks, NGFW mulai menambahkan kemampuan keamanan tambahan, yang beberapa di antaranya membantu mengonsolidasikan beberapa peralatan. Tergantung pada vendornya, ini termasuk Gateway VPN, IDS/IPS, Firewall Aplikasi Web, dan bahkan hal seperti Manajemen Bot dan perlindungan DDoS. Tetapi bahkan dengan fitur tersebut, NGFW masih memiliki kekurangan — administrator masih perlu meluangkan waktu untuk merancang dan mengonfigurasi peralatan yang berlebihan (setidaknya primer/sekunder), serta memilih lokasi yang memiliki firewall dan mengenakan penalti kinerja dari backhaul traffic di sana dari lokasi lain. Dan tetap saja, diperlukan manajemen alamat IP yang cermat saat membuat kebijakan untuk menerapkan identitas semu.

Menambahkan kontrol tingkat pengguna untuk beralih ke Zero Trust

Selagi vendor firewall menambahkan kontrol yang lebih canggih, secara bersamaan, pergeseran paradigma untuk arsitektur jaringan telah diperkenalkan demi mengatasi masalah keamanan yang hadir seiring aplikasi dan pengguna meninggalkan "kastel" organisasi untuk Internet. Keamanan Zero Trust berarti secara default tidak ada yang dipercaya dari dalam atau luar jaringan, dan diperlukan verifikasi dari semua orang yang mencoba mendapatkan akses ke sumber daya pada jaringan. Firewall mulai menggabungkan prinsip Zero Trust dengan berintegrasi dengan penyedia identitas (IdPs) dan memungkinkan pengguna untuk membangun kebijakan seputar kelompok pengguna — “hanya Keuangan dan SDM yang dapat mengakses sistem penggajian” — memungkinkan kontrol yang lebih halus dan mengurangi kebutuhan untuk mengandalkan alamat IP guna memperkirakan identitas.

Kebijakan ini telah membantu organisasi mengunci jaringan mereka dan lebih dekat dengan Zero Trust, tetapi CIO masih memiliki masalah: apa yang terjadi ketika mereka perlu mengintegrasikan penyedia identitas organisasi lain? Bagaimana mereka memberikan akses ke sumber daya perusahaan bagi kontraktor dengan aman? Dan kontrol baru ini tidak mengatasi masalah mendasar dalam mengelola perangkat keras, yang masih ada dan semakin kompleks saat perusahaan mengalami perubahan bisnis, seperti menambah dan menghapus lokasi atau menggunakan metode kerja hybrid. CIO membutuhkan solusi yang berfungsi untuk masa depan jaringan perusahaan, alih-alih mencoba menggabungkan solusi yang hanya mengatasi beberapa aspek dari kebutuhan mereka.

Firewall asli cloud untuk jaringan generasi terbaru

Cloudflare membantu pelanggan membangun masa depan jaringan perusahaan mereka dengan menyatukan konektivitas jaringan dan keamanan Zero Trust. Pelanggan yang mengadopsi platform Cloudflare One dapat menghentikan firewall perangkat keras mereka untuk memilih pendekatan asli cloud, sehingga mempermudah tugas tim TI dengan memecahkan masalah generasi sebelumnya.

Menghubungkan sumber atau tujuan apa pun dengan on-ramp yang fleksibel

Daripada mengelola berbagai perangkat untuk beragam kasus penggunaan, semua traffic di seluruh jaringan Anda — mulai pusat data, kantor, properti cloud, dan perangkat pengguna — harus dapat mengalir melalui satu firewall global. Cloudflare One memungkinkan Anda untuk terhubung ke jaringan Cloudflare dengan berbagai metode on-ramp yang fleksibel, termasuk layer jaringan (tunnel GRE atau IPsec) atau tunnel layer aplikasi , koneksi langsung, BYOIP, dan klien perangkat. Konektivitas ke Cloudflare berarti akses ke seluruh jaringan global kami, yang menghilangkan berbagai tantangan dengan perangkat keras fisik atau virtual:

- Tiada lagi perencanaan kapasitas: Kapasitas firewall Anda adalah kapasitas jaringan global Cloudflare (saat ini >100Tbps dan terus bertambah).

- Tiada lagi perencanaan lokasi: Arsitektur jaringan Anycast Cloudflare memungkinkan traffic terhubung secara otomatis ke lokasi terdekat dengan sumbernya. Tak perlu lagi memilih wilayah atau mengkhawatirkan lokasi peralatan primer/cadangan Anda — redundansi dan failover sudah terpasang secara default.

- Tanpa waktu henti pemeliharaan: Peningkatan kemampuan firewall Cloudflare, seperti semua produk kami, diterapkan secara terus-menerus di seluruh edge global kami.

- Perlindungan DDoS bawaan: Tak perlu khawatir tentang serangan DoS yang membanjiri firewall Anda; jaringan Cloudflare secara otomatis memblokir serangan yang dekat dengan sumbernya dan hanya mengirimkan traffic bersih ke tujuannya.

Konfigurasikan kebijakan komprehensif, mulai pemfilteran paket hingga Zero Trust

Kebijakan Cloudflare One dapat digunakan untuk mengamankan dan mengarahkan traffic organisasi Anda ke berbagai jalur traffic. Kebijakan ini dapat dibuat menggunakan semua atribut yang sama yang tersedia melalui NGFW tradisional sembari diperluas untuk menyertakan atribut Zero Trust juga. Atribut Zero Trust ini dapat menyertakan satu atau beberapa IdP atau penyedia keamanan titik akhir.

Saat melihat secara saksama pada layer 3 hingga 5 dari model OSI, kebijakan dapat didasarkan pada IP, port, protokol, dan atribut lainnya, baik tanpa format fisik maupun dengan format fisik. Atribut ini juga dapat digunakan untuk membangun jaringan pribadi Anda di Cloudflare saat digunakan bersama atribut identitas apa pun dan klien perangkat Cloudflare.

Selain itu, untuk membantu meringankan beban pengelolaan daftar izin/blokir IP, Cloudflare menyediakan serangkaian daftar terkelola yang dapat diterapkan pada kebijakan tanpa format fisik dan dengan format fisik. Dan pada kasus yang lebih canggih, Anda juga dapat melakukan inspeksi paket mendalam dan menulis filter paket yang dapat diprogram untuk menerapkan model keamanan positif dan menggagalkan serangan terbesar.

Kecerdasan Cloudflare membantu memperkuat aplikasi dan kategori konten kami untuk kebijakan Layer 7, yang dapat digunakan untuk melindungi pengguna Anda dari ancaman keamanan, mencegah eksfiltrasi data, dan mengaudit penggunaan sumber daya perusahaan. Ini diawali dengan resolver DNS kami yang dilindungi, yang dibangun di atas layanan 1.1.1.1 konsumen terdepan kami. DNS yang dilindungi memungkinkan administrator untuk melindungi penggunanya dari menavigasi atau menyelesaikan potensi risiko keamanan atau yang diketahui. Setelah domain diselesaikan, administrator dapat menerapkan kebijakan HTTP untuk mencegat, memeriksa, dan memfilter traffic pengguna. Dan jika aplikasi web tersebut dihosting sendiri atau mengaktifkan SaaS, Anda bahkan dapat melindunginya menggunakan kebijakan akses Cloudflare, yang bertindak sebagai proxy identitas berbasis web.

Terakhir, namun tidak kalah penting, untuk membantu mencegah eksfiltrasi data, administrator dapat mengunci akses ke aplikasi HTTP eksternal dengan memanfaatkan isolasi browser jarak jauh. Dan dalam waktu dekat, administrator akan dapat mencatat dan memfilter perintah yang dapat dijalankan pengguna melalui sesi SSH.

Sederhanakan manajemen kebijakan: satu klik untuk menyebarkan aturan di mana saja

Firewall tradisional mengharuskan pemberlakuan kebijakan pada setiap perangkat atau mengonfigurasi dan memelihara alat orkestrasi untuk membantu proses ini. Sebaliknya, Cloudflare memungkinkan Anda untuk mengelola kebijakan di seluruh jaringan kami dari dasbor atau API sederhana, atau menggunakan Terraform untuk memberlakukan infrastruktur sebagai kode. Perubahan menyebar di seluruh edge dalam hitungan detik berkat teknologi Quicksilver . Pengguna dapat memperoleh visibilitas traffic yang mengalir melalui firewall dengan catatan, yang kini dapat dikonfigurasikan.

Mengonsolidasikan beberapa kasus penggunaan firewall dalam satu platform

Firewalls perlu mencakup segudang arus traffic untuk memenuhi kebutuhan keamanan yang berbeda, termasuk memblokir lalu lintas masuk yang buruk, memfilter koneksi keluar untuk memastikan karyawan dan aplikasi hanya mengakses sumber daya yang aman, dan memeriksa arus traffic internal (“Timur/Barat”) untuk menerapkan Zero Trust. Perangkat keras yang berbeda sering kali mencakup satu atau beberapa kasus penggunaan di lokasi yang berbeda; kami rasa masuk akal untuk mengonsolidasikan ini sebanyak mungkin guna meningkatkan kemudahan penggunaan dan menetapkan satu sumber kebenaran untuk kebijakan firewall. Mari menelusuri beberapa kasus penggunaan yang secara tradisional puas dengan firewall perangkat keras dan jelaskan cara tim TI dapat memuaskan mereka dengan Cloudflare One.

Melindungi kantor cabang

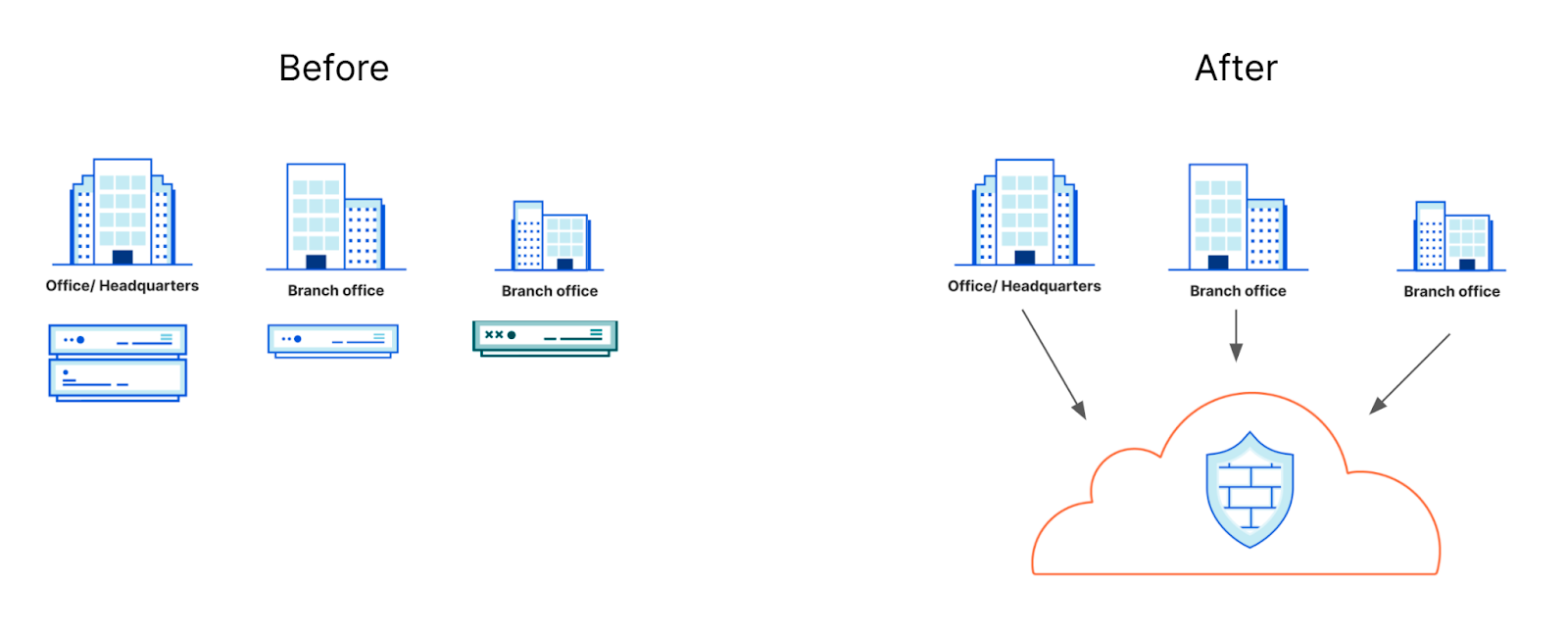

Secara tradisional, tim TI perlu menyediakan setidaknya satu firewall perangkat keras per lokasi kantor (beberapa untuk redundansi). Ini melibatkan perkiraan jumlah traffic di cabang tertentu serta memesan, memasang, dan memelihara peralatan. Sekarang, pelanggan dapat menghubungkan traffic kantor cabang ke Cloudflare dari perangkat keras apa pun yang sudah mereka miliki — router standar apa pun yang mendukung GRE atau IPsec akan berfungsi — dan mengontrol kebijakan pemfilteran di semua traffic tersebut dari dasbor Cloudflare.

Langkah 1: Buat tunnel GRE atau IPsec

Kebanyakan penyedia perangkat keras umum mendukung GRE dan/atau IPsec sebagai metode tunneling. Cloudflare akan memberikan alamat IP Anycast untuk digunakan sebagai titik akhir tunnel di sisi kami, dan Anda mengonfigurasi tunnel GRE atau IPsec standar tanpa langkah tambahan — IP Anycast menyediakan konektivitas otomatis ke setiap pusat data Cloudflare.

Langkah 2: Konfigurasikan aturan firewall layer jaringan

Semua traffic IP dapat difilter melalui Magic Firewall, yang mencakup kemampuan untuk menyusun kebijakan berdasarkan karakteristik paket apa pun — mis., IP sumber atau tujuan, port, protokol, negara, atau pencocokan bidang bit. Magic Firewall juga terintegrasi dengan Daftar IP dan mencakup kemampuan tingkat lanjut, seperti pemfilteran paket yang dapat diprogram..

Langkah 3: Tingkatkan traffic untuk aturan firewall tingkat aplikasi

Setelah mengalir melalui Magic Firewall, traffic TCP dan UDP dapat "ditingkatkan" untuk penyaringan halus melalui Gateway Cloudflare. Peningkatan ini membuka rangkaian lengkap kemampuan pemfilteran, termasuk kesadaran aplikasi dan konten, penegakan identitas, pembuatan proxy SSH/HTTP, dan DLP.

Melindungi pusat data atau VPC dengan traffic tinggi

Firewall yang digunakan untuk memproses data di kantor pusat atau pusat data dengan traffic tinggi dapat menjadi pengeluaran modal terbesar dalam anggaran tim TI. Secara tradisional, pusat data telah dilindungi oleh peralatan kuat yang dapat menangani volume tinggi dengan lancar, yang mengakibatkan peningkatan biaya. Dengan arsitektur Cloudflare, sebab setiap server di seluruh jaringan kami dapat berbagi tanggung jawab untuk memproses traffic pelanggan, tidak ada perangkat yang akan menghambat atau memerlukan komponen khusus yang mahal. Pelanggan dapat meningkatkan traffic ke Cloudflare dengan BYOIP, mekanisme tunnel standar, atau Interkoneksi Jaringan Cloudflare, dan memproses traffic hingga terabit per detik melalui aturan firewall dengan lancar.

Melindungi tenaga kerja roaming atau hybrid

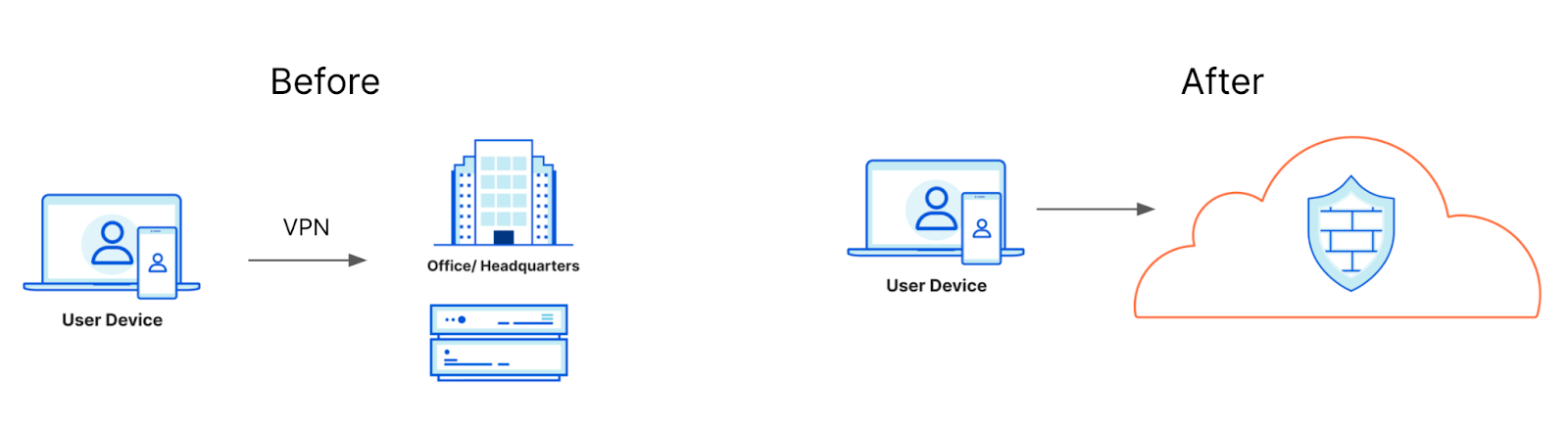

Untuk terhubung ke sumber daya perusahaan atau mendapatkan akses aman ke Internet, pengguna dalam arsitektur jaringan tradisional membuat koneksi VPN dari perangkat mereka ke lokasi pusat tempat firewall berada. Di sana, traffic mereka diproses sebelum diizinkan ke tujuan akhirnya. Arsitektur ini memperkenalkan penalti kinerja dan meski firewall modern dapat mengaktifkan kontrol tingkat pengguna, mereka tidak selalu mencapai Zero Trust. Cloudflare memungkinkan pelanggan untuk menggunakan perangkat klien sebagai on-ramp untuk kebijakan Zero Trust; nantikan informasi terbaru lainnya pekan ini tentang cara menerapkan klien dalam skala besar dengan lancar.

Apa selanjutnya

Kami tak sabar untuk terus mengembangkan platform ini untuk melayani kasus penggunaan baru. Kami telah mendengar dari pelanggan yang tertarik untuk memperluas fungsionalitas Gateway NAT melalui Cloudflare One, yang menginginkan analitik, pelaporan, dan pemantauan pengalaman pengguna yang lebih kaya di semua kemampuan firewall kami, dan yang bersemangat untuk menerapkan rangkaian lengkap fitur DLP di semua traffic mereka yang mengalir melalui jaringan Cloudflare. Informasi terbaru di area ini dan lainnya akan segera hadir (nantikanlah).

Kemampuan firewall baru Cloudflare tersedia untuk pelanggan perusahaan hari ini. Pelajari lebih lanjut di sini dan lihat Program Oahu untuk mempelajari cara Anda dapat bermigrasi dari firewall perangkat keras ke Zero Trust — atau berdiskusi dengan tim akun Anda untuk memulai hari ini.\