Tandis que vous vous réveillez un matin, encore somnolent et l'esprit préoccupé, vous recevez un e-mail urgent provenant d'une source familière en apparence ; et, sans réfléchir, vous cliquez sur un lien que vous n'auriez pas dû suivre. Parfois, c'est aussi simple que cela, et cette méthode de phishing vieille de plus de 30 ans répand soudainement le chaos autour de vous. Elle peut compromettre l'accès à vos comptes bancaires personnels ou vos comptes de réseaux sociaux (par le biais desquels un acteur malveillant peut également commencer à duper votre famille et vos amis), mais également affecter votre entreprise, en entraînant la compromission potentielle de vos systèmes et vos données, l'interruption de vos services et une pléthore d'autres conséquences. Dans la continuité de notre article consacré aux 50 marques les plus usurpées lors des tentatives de phishing, voici quelques conseils pour repérer ces escroqueries avant d'en être la prochaine victime.

Nous sommes tous humains, et les réponses à un e-mail malveillant (ou les interactions avec celui-ci) restent, pour les pirates informatiques, le principal moyen d'infiltrer une entreprise. Selon CISA, 90 % des cyberattaques commencent par un e-mail de phishing ; les pertes dues à un type similaire d'attaque par phishing, appelé « compromission du courrier électronique professionnel » (BEC, Business Email Compromise), représentent d'ailleurs, pour les entreprises, un problème d'un montant de 43 milliards de dollars. Une chose est certaine : les attaques par phishing deviennent chaque jour plus sophistiquées, grâce à des outils émergents tels que les chatbots IA et l'utilisation grandissante de différentes applications de communication (Teams, Google Chat, Slack, LinkedIn, etc.).

Qu'est-ce que le phishing ? Comment tout commence (le pirate informatique met le pied dans la porte)

Cela paraît simple, mais il est toujours intéressant de le rappeler en utilisant des termes simples. Le phishing par e-mail est une technique reposant sur la tromperie, dans laquelle un acteur malveillant utilise différents types d'appâts (par exemple, un e-mail ou un lien d'apparence convaincante) pour inciter les victimes à fournir des informations sensibles ou à télécharger des logiciels malveillants. Si la victime « mord à l'appât » (un acteur malveillant n'a besoin d'y parvenir qu'une seule fois) et clique sur le lien, le pirate informatique peut désormais « mettre le pied dans la porte » afin de lancer d'autres attaques, avec des conséquences potentiellement dévastatrices. N'importe quelle personne peut être dupée par une campagne de phishing générale, mais ces attaques peuvent également se concentrer sur une seule cible, en exploitant des informations spécifiques sur la victime ; cette technique est alors appelée « spear phishing ».

Parmi les récentes cibles d'attaques par phishing figurent Reddit, Twilio, mais également Cloudflare, qui a subi une attaque similaire à peu près au même moment (nous l'expliquons ici : « Les rouages d'une opération de phishing sophistiquée et la manière dont nous l'avons arrêtée »), que nous avons arrêtée en utilisant nous-mêmes les produits Cloudflare One. Dans certains cas, l'ordinateur personnel d'un employé pris pour cible peut devenir la porte d'entrée des acteurs malveillants et entraîner, quelques semaines plus tard, une violation de données majeure.

Parmi les mises en garde notables figure celle du National Cyber Security Centre (NCSC) du Royaume-Uni, qui signale que les attaques par phishing ciblent des individus et des organisations dans de nombreux secteurs différents. Le document National Cybersecurity Strategy de la Maison-Blanche (Cloudflare est d'ailleurs préparée à son application) souligne également ces risques. L'Allemagne, le Japon et l'Australie travaillent également à des approches similaires.

Sans plus attendre, voici quelques conseils pour vous prémunir contre les attaques par phishing.

Conseils pour la sécurité en ligne : comment éviter de vous laisser piéger par des escroqueries par phishing

- Appliquez une stratégie consistant à « ne pas cliquer ». Si vous recevez un e-mail de votre banque ou d'une administration telle que le Trésor Public, au lieu de cliquer sur un lien dans l'e-mail, accédez directement au site web concerné.

- Prêtez attention à la présence de fautes d'orthographe ou de caractères étranges dans l'adresse e-mail de l'expéditeur. Les tentatives de phishing s'appuient souvent sur l'utilisation de noms de domaine ou d'expéditeurs d'e-mails similaires pour inciter les utilisateurs à cliquer sur les liens. Parmi les tactiques courantes figure l'utilisation de lettres supplémentaires ou interverties (microsogft[.]com), d'omissions (microsft[.]com) ou de caractères semblables en apparence (la lettre o et le chiffre 0, ou micr0soft[.]com).

Voici un exemple classique d'usurpation d'identité de marque, utilisant Chase comme appât de confiance :

- Réfléchissez avant de cliquer sur des liens avec l'intitulé « Débloquer votre compte » ou « Mettre à jour vos informations de paiement ». Les services technologiques ont été l'un des secteurs les plus fortement ciblés par les campagnes de phishing, en raison des données personnelles accessibles dans nos comptes de messagerie, de stockage en ligne et de réseaux sociaux. Survolez un lien et assurez-vous qu'il s'agit d'une URL que vous connaissez avant de cliquer.

- Méfiez-vous des messages à caractère financier. Les institutions financières représentent le secteur le plus susceptible d'être la cible d'attaques par phishing. Alors, prenez le temps d'évaluer tout message vous invitant à accepter ou effectuer un paiement.

- Méfiez-vous des messages qui évoquent un sentiment d'urgence. Les e-mails ou les SMS annonçant un dernier délai pour récupérer un colis ou une dernière chance de confirmer un compte sont probablement faux. Suite à l'augmentation des achats en ligne pendant la pandémie, les entreprises de vente de détail et de logistique/de transport sont devenues une cible privilégiée pour ce type de tentatives de phishing.

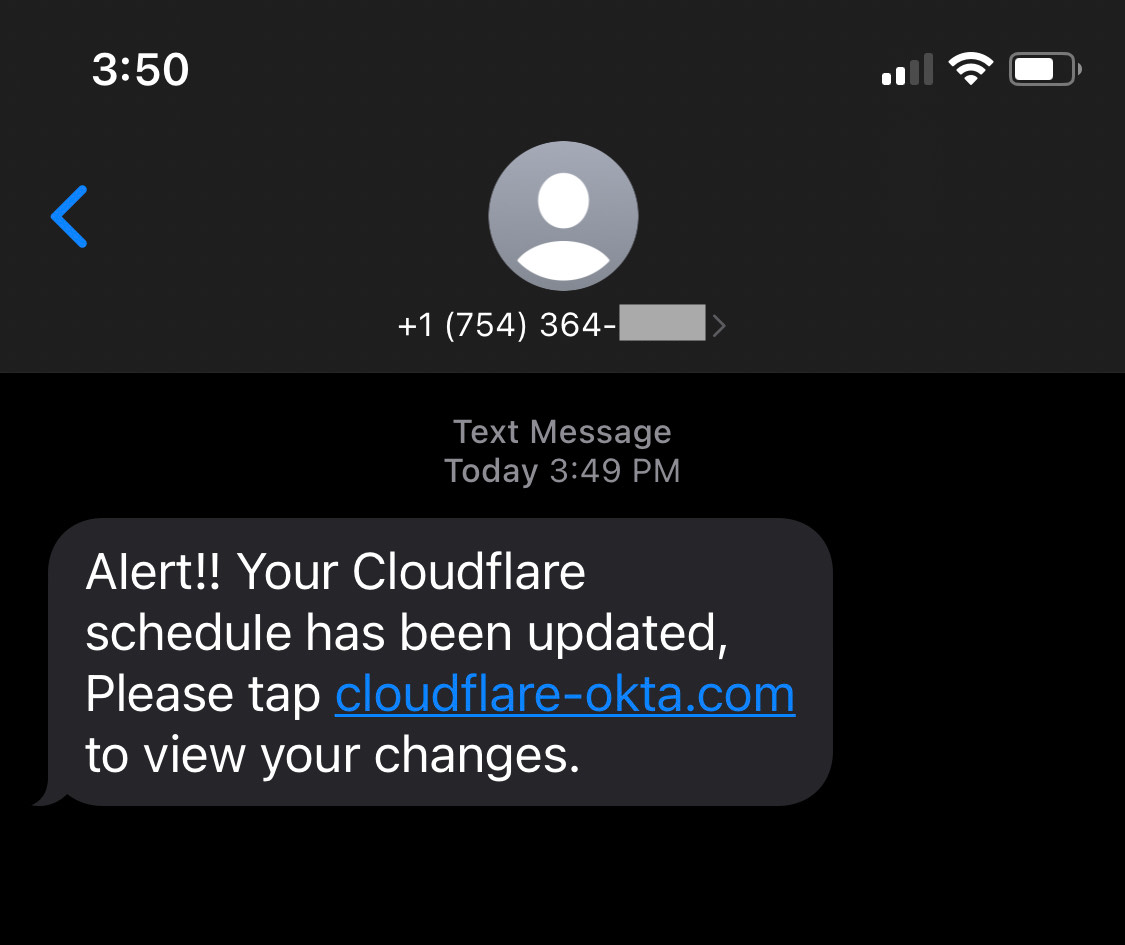

Les escroqueries financières et les escroqueries à la livraison de colis utilisent généralement la technique d'attaque par phishing par SMS (ou « smishing ») ; l'acteur malveillant utilise des SMS pour tenter de piéger ses victimes. Il y a quelques mois de cela, Cloudflare a été la cible d'une attaque par phishing de ce type (nous l'avons arrêtée). Nous vous présentons ci-dessous un exemple de SMS associé à cette attaque déjouée :

- Si une offre paraît trop belle pour être vraie, elle l'est probablement. Méfiez-vous des « offres à durée limitée » promettant des cadeaux, des services exclusifs ou des voyages à Hawaï ou aux Maldives. Les e-mails de phishing font appel à nos instincts de satisfaction, de plaisir et d'excitation pour nous inciter à prendre des décisions irréfléchies, dans l'instant. Ce type de tactique incite l'utilisateur à cliquer sur un lien ou à fournir des informations sensibles. Faites une pause, ne serait-ce que de quelques secondes, et consultez rapidement l'offre en ligne afin de voir si d'autres personnes ont reçu des offres similaires.

- « Message très important d'une personne très importante. » Les e-mails de phishing imitent parfois des personnes haut placées, invitant leur cible à prendre des dispositions urgentes, comme effectuer un virement de fonds ou partager des informations d'identification. Examinez attentivement les e-mails contenant de telles demandes et vérifiez leur authenticité. Si l'expéditeur est le directeur général d'une entreprise, contactez votre supérieur. S'il s'agit d'un politicien que vous connaissez peu, évaluez la faisabilité de la demande avant de répondre à l'e-mail.

- Le corps du message comporte de nombreuses erreurs (mais méfiez-vous des outils IA). Une accumulation de fautes de grammaire, d'orthographe et de syntaxe peut indiquer qu'un e-mail ne provient pas d'une source honorable. Ceci dit, les outils IA récemment lancés permettent aux pirates informatiques ou aux acteurs malveillants de créer plus facilement des messages convaincants et exempts d'erreurs.

- Les e-mails d'escroquerie à l'amour. Il s'agit d'e-mails dans lesquels des escrocs adoptent une fausse identité en ligne dans le but de gagner l'affection et la confiance de leur victime. Ils peuvent également envoyer un e-mail qui semble avoir été envoyé par erreur, dans l'espoir d'inciter le destinataire à répondre et à entamer une conversation avec l'escroc.

- Utilisez un gestionnaire de mots de passe. Les gestionnaires de mots de passe vérifient si le nom de domaine correspond à vos attentes et vous avertissent si vous tentez de saisir votre mot de passe sur un domaine incorrect.

Si vous souhaitez examiner de plus près un e-mail de phishing potentiel, vous pouvez consulter notre centre d'apprentissage, afin de comprendre ce qui se passe lorsqu'un e-mail n'utilise pas les méthodes d'authentification standard telles que SPF, DKIM ou DMARC.

D'autres informations concernant les tendances liées à Cloudflare, en plus des 50 marques les plus usurpées lors des tentatives de phishing, sont fournies par Cloudflare Area 1. En 2022, nos services dédiés à la protection des e-mails ont permis d'identifier et d'empêcher 2,3 milliards de messages indésirables d'atteindre les boîtes de réception de clients. En moyenne, nous avons bloqué 6,3 millions de messages par jour. Cela représente près de 44 000 messages toutes les 10 minutes, soit le temps nécessaire à la lecture d'un article de blog comme celui-ci.

Les menaces véhiculées par e-mail les plus fréquemment observées (selon les données d'Area 1 pour janvier 2023) sont les suivantes : usurpation d'identité, liens malveillants, usurpation de marque, pièces jointes malveillantes, escroquerie, extorsion, compromission de comptes – sans oublier le phishing par téléphone.

Le phishing par téléphone (également appelé « vishing ») est une autre menace courante, qui consiste à inciter des personnes à partager des informations sensibles par le biais d'appels téléphoniques. Les victimes sont incitées à croire qu'elles s'adressent à une entité de confiance, telle que l'administration fiscale, leur employeur ou une compagnie aérienne qu'elles utilisent. Vous pouvez en apprendre davantage sur comment vous protéger, ou comment protéger votre entreprise, contre le phishing par téléphone ici.

Un autre type d'attaque est l'attaque de point d'eau, lors de laquelle des pirates informatiques identifient les sites web fréquentés par les utilisateurs au sein d'une organisation ciblée, puis compromettent ces sites web afin de diffuser des logiciels malveillants. Ces attaques sont souvent associées à l'exploitation de la chaîne logistique.

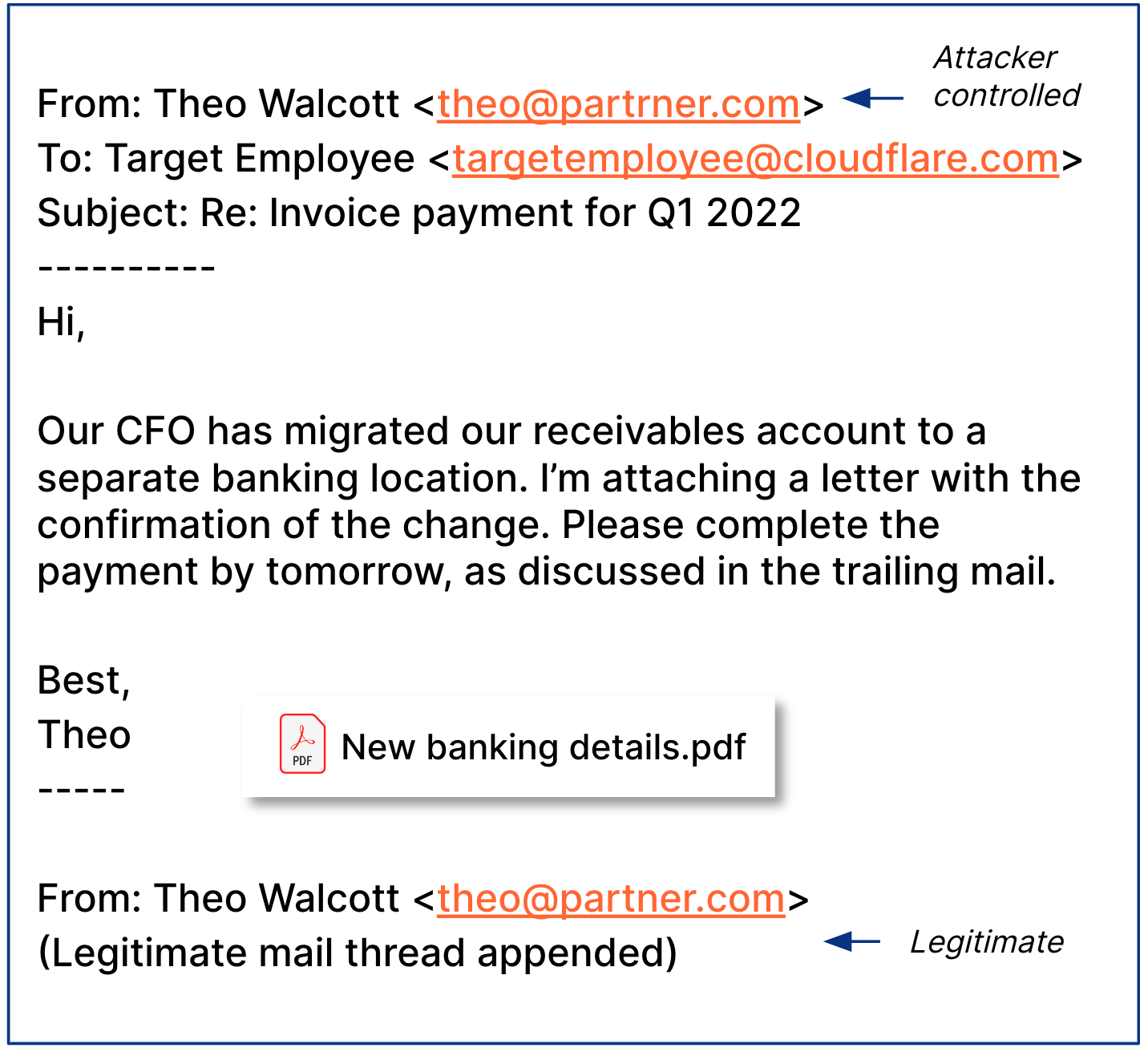

Ensuite, nous présentons un exemple d'e-mail de phishing reçu d'un fournisseur réel, dont le compte de messagerie a été piraté lors de ce que l'on appelle une « fraude aux factures fournisseurs » :

Enfin, la dernière entrée (mais non la moindre) de notre liste d'exemples est le « phishing par calendrier », lors duquel un escroc peut potentiellement utiliser un compte de messagerie cloud pour injecter de fausses invitations dans les calendriers des employés ciblés. Les produits de notre solution Cloudflare Zero Trust permettent de détecter et d'éviter ces menaces.

L'isolement des liens contenus dans les e-mails : un filet de sécurité contre les nouvelles attaques par phishing

Comme nous l'avons récemment écrit à l'occasion de la CIO Week, il existe également un filet de sécurité, même si l'utilisateur le mieux formé confond un lien malveillant et un lien légitime. Fondé sur le service d'isolement de navigateur de Cloudflare, le service d'isolement des liens contenus dans les e-mails transforme la solution de sécurité des e-mails dans le cloud de Cloudflare en la plus complète des solutions de protection contre les attaques par phishing, en l'étendant au-delà de votre messagerie. Le service réécrit et isole les liens susceptibles d'être exploités, maintient la vigilance des utilisateurs en les alertant en cas d'incertitude concernant le site web qu'ils s'apprêtent à consulter, et les protège contre les logiciels malveillants et les exploitations de vulnérabilités. Par ailleurs, dans la plus pure tradition de Cloudflare, le déploiement du service se déroule en un clic. Pour en savoir plus, consultez l'article de blog.

Cela étant dit, tous les liens malveillants ne proviennent pas d'e-mails. Si vous êtes préoccupé par les liens malveillants susceptibles d'être transmis par les logiciels de messagerie instantanée ou d'autres outils de communication (Slack, iMessage, Facebook, Instagram, WhatsApp, etc.), la solution Zero Trust et le service d'isolement de navigateur à distance constituent une approche efficace.

Conclusion : mieux vaut prévenir que guérir

Comme nous l'avons vu, le courrier électronique est l'un des outils les plus omniprésents, mais également les plus fréquemment exploités, que les entreprises utilisent chaque jour. Inciter les utilisateurs à cliquer sur des liens malveillants présentés dans un e-mail est une tactique de longue date pour l'immense majorité des acteurs malintentionnés, des organisations criminelles les plus sophistiquées aux auteurs d'attaques les moins expérimentés. Alors, souvenez-vous, lorsque vous êtes en ligne :

Soyez prudent. Soyez prêt. Adoptez des comportements sûrs.

Si vous souhaitez en apprendre davantage sur la sécurité des e-mails, vous pouvez consulter notre Centre d'apprentissage ou nous contacter pour demander une évaluation gratuite du risque de phishing pour votre organisation.