Il y a dix ans, au moment de la création de Cloudflare, Internet était un endroit que l’on visitait. On parlait encore de « surfer sur le web », et l’iPhone avait moins de deux ans. Mais, le 4 juillet 2009, des attaques DDoS à grande échelle ont été lancées contre des sites web aux États-Unis et en Corée du Sud.

Ces attaques ont rappelé à quel point Internet était fragile et à quel point nous devenions tous dépendants du réseau au quotidien.

Dix ans plus tard, Internet doit être rapide, fiable et sûr, car notre vie privée et professionnelle en dépend.

Nous avons créé Cloudflare pour résoudre la moitié du défi auquel est confrontée toute entreprise du secteur informatique : faire en sorte que les ressources connectées à Internet soient protégées contre les attaques, soient rapides et soient fiables. Nous avons compris que le monde se détournait des solutions matérielles et logicielles pour résoudre ces problèmes et nous voulions à la place un service évolutif qui serait opérationnel dans le monde entier.

Pour y parvenir, nous avons édifié l’un des plus grands réseaux du monde. Aujourd’hui, notre réseau est présent dans plus de 200 villes du monde entier et se situe à quelques millisecondes de la quasi-totalité des personnes connectées à Internet. Nous avons mis en place un système de renseignement sur les menaces utilisant l’immense quantité de trafic Internet que nous observons, un système capable de résister à des cyberattaques à l’échelle des États.

Aujourd’hui, nous étendons la gamme de produits de Cloudflare pour relever l’autre moitié du défi qui se pose à toute entreprise du secteur des technologies informatiques : faire en sorte que les employés et les équipes des entreprises puissent accéder aux outils dont ils ont besoin pour faire leur travail et soient protégés contre les logiciels malveillants et d’autres menaces en ligne.

La vitesse, la fiabilité et la protection que nous avons apportées aux infrastructures publiques sont aujourd’hui étendues à toutes les activités de votre équipe sur Internet.

En plus de protéger l’infrastructure des entreprises, les services informatiques doivent veiller à ce que leurs employés puissent accéder aux outils dont ils ont besoin en toute sécurité. Ces problèmes étaient autrefois résolus par des solutions matérielles comme les VPN et les pare-feu. Les VPN permettent aux utilisateurs autorisés d’accéder aux outils dont ils ont besoin et les pare-feu bloquent les logiciels malveillants.

Le château et ses douves

Le modèle dominant était celui d’un château entouré de ses douves. Vous placiez tous vos capitaux à l’intérieur du château. Votre pare-feu faisait office de douves autour de votre château pour empêcher toute intrusion malveillante. Lorsque vous deviez laisser entrer quelqu’un, un VPN servait de pont-levis au-dessus des douves.

La plupart des entreprises continuent d’appliquer cette stratégie aujourd’hui, mais elle commence à montrer ses limites. Le premier problème est que, si un attaquant parvient à traverser les douves et à pénétrer dans le château, il peut alors causer des dégâts importants. Malheureusement, il ne se passe pas beaucoup de semaines sans que l’on n’apprenne comment une entreprise a subi une grave perte de données parce que l’un de ses employés s’est fait piéger par un e-mail de hameçonnage, ou parce que l’un sous-traitant a été piraté, ou encore parce que quelqu’un a réussi à se faufiler dans un bureau et à y brancher un appareil malveillant.

Le second défi rencontré par ce modèle est la généralisation du cloud et du SaaS. Les ressources des entreprises ont tendance à ne plus se trouver dans un seul château, mais chez différents fournisseurs de cloud public et de SaaS.

Par exemple, des services tels que Box fournissent aux entreprises des systèmes de stockage et des outils de collaboration plus performants que ce que la plupart d’entre elles pourraient ne serait-ce qu’imaginer développer et gérer par elles-mêmes. Toutefois, il est absolument impossible d’envoyer du matériel à Box pour creuser ses propres douves autour de son château SaaS. Box propose d’excellents outils de sécurité, mais ils diffèrent des outils fournis par tous les autres fournisseurs de SaaS et de cloud public. Auparavant, les entreprises du secteur des technologies informatiques essayaient de rassembler plusieurs équipements physiques disparates pour voir qui était arrêté par leurs douves et qui traversait leurs ponts-levis, mais le SaaS et le cloud rendent cette visibilité de plus en plus difficile.

Le troisième défi qui se pose lorsque l’on utilise la stratégie classique du château entouré de ses douves est l’essor des appareils mobiles. Si autrefois les employés venaient tous travailler dans votre château, il est aujourd’hui possible de travailler n’importe où dans le monde. Exiger de chacun qu’il se connecte à un nombre limité de VPN centraux devient évidemment absurde si l’on imagine que les villageois doivent, où qu’ils soient, revenir au château chaque fois qu’ils veulent accomplir un travail. Il n’est pas étonnant que la majorité des demandes d’assistance que reçoivent les entreprises concernent les VPN, et il est probable que ce soit toujours le cas pour les entreprises qui adoptent la stratégie du château et de ses douves.

Mais cela va plus loin. La technologie mobile a également instauré une nouvelle pratique voulant que les employés apportent leurs propres appareils au bureau. Ou, même s’ils utilisent un appareil appartenant à l’entreprise, ils peuvent travailler lorsqu’ils sont en déplacement ou depuis leur domicile, c’est-à-dire hors des murailles du château-fort et du périmètre protecteur de ses douves.

Si vous aviez étudié la manière dont Cloudflare gérait ses propres systèmes informatiques il y a quatre ans, vous auriez vu que nous appliquions la même stratégie. Nous utilisions des pare-feu pour écarter les menaces, et obligions chaque employé à se connecter à notre VPN pour faire son travail. Pour moi qui suis très souvent en déplacement dans le cadre de mes activités, ce système était particulièrement contraignant.

Je recevais souvent des liens vers des articles wiki internes pour me demander mon avis. La plupart du temps, j’étais en train de travailler sur mon téléphone à l’arrière d’un taxi qui me transportait d’une réunion à une autre. Lorsque je tentais d’ouvrir le lien, on me demandait de me connecter à notre VPN situé à San Francisco. C’est là que débutaient les ennuis.

Mon expérience m’a appris que les clients VPN mobiles des entreprises semblent tous être actionnés par un dé à 100 faces qui ne vous permet de vous connecter que si le nombre de kilomètres qui vous sépare de votre siège social est inférieur à 25 fois le nombre obtenu. Après beaucoup de frustration, et avec l’aide du service informatique et un peu de chance, je parvenais enfin à me connecter. Cela dit, même après être parvenu à ouvrir le lien, la connexion était affreusement lente et instable.

Lorsque nous avons procédé à l’audit de notre propre système, nous avons constaté que la frustration liée à ce processus avait amené plusieurs équipes à trouver des solutions de contournement qui constituaient de véritables ponts-levis officieux enjambant nos douves soigneusement creusées. Par ailleurs, à mesure que nous adoptions des outils SaaS comme Salesforce et Workday, nous avons perdu beaucoup de visibilité sur leur utilisation.

Au moment même où nous nous rendions compte que les stratégies de sécurité informatique traditionnelles ne pouvaient plus être utilisées au sein d’une entreprise telle que Cloudflare, Google a publié un document intitulé « BeyondCorp: A New Approach to Enterprise Security ». L’idée était que le réseau intranet d’une entreprise ne doit pas inspirer davantage confiance qu’Internet. Plutôt que le périmètre soit délimité par des douves, chaque application et source de données devrait authentifier les individus et les appareils chaque fois qu’on y accède.

L’idée de BeyondCorp, qui est devenue le modèle de sécurité informatique ZeroTrust, a influencé la manière dont nous avons conçu nos propres systèmes. Puisque Cloudflare disposait d’un réseau mondial flexible, nous avons pu l’utiliser à la fois pour faire appliquer les règles lorsque notre équipe accédait aux outils et pour nous protéger des logiciels malveillants dans le cadre de notre travail.

Cloudflare for Teams

Aujourd’hui, nous sommes heureux de vous présenter Cloudflare for Teams™ , la gamme d’outils que nous avons conçue pour nous protéger, désormais à la disposition de toutes les entreprises du secteur des technologies informatiques, quelle que soit leur taille.

Cloudflare for Teams s’articule autour de deux produits complémentaires : Access et Gateway. Cloudflare Access™ est un VPN moderne qui vous permet de faire en sorte que les membres de votre équipe aient rapidement accès aux ressources dont ils ont besoin pour accomplir leur travail tout en évitant les menaces. Cloudflare Gateway™ est un pare-feu moderne de nouvelle génération qui permet aux membres de votre équipe d’être protégés des logiciels malveillants et de respecter les règles de l’entreprise où qu’ils naviguent sur le web.

Puissants, Cloudflare Access et Cloudflare Gateway sont tous deux conçus à partir du réseau Cloudflare existant. Cela signifie qu’ils sont rapides, fiables, évolutifs pour les plus grandes entreprises, résistants aux attaques DDoS et présents partout se rendent où les membres de votre équipe. Si un cadre supérieur part en safari photo pour voir des girafes au Kenya, des gorilles au Rwanda ou des lémuriens à Madagascar, aucun problème : des datacenters Cloudflare sont présents dans tous ces pays (et bien d’autres) et ils sont tous équipés de Cloudflare for Teams.

Tous les produits Cloudflare for Teams bénéficient des informations sur les menaces collectées par l’ensemble des produits Cloudflare. Nous observons un trafic Internet tellement dense et diversifié que nous découvrons souvent les nouvelles menaces et les logiciels malveillants avant tout le monde. Nous avons enrichi nos propres données avec des sources de données provenant des principaux fournisseurs de services de sécurité. Ainsi, Cloudflare for Teams offre un large éventail de dispositifs de protection contre les logiciels malveillants et autres menaces en ligne.

De plus, dans la mesure où Cloudflare for Teams repose sur le même réseau que celui que nous avons constitué pour nos produits de protection des infrastructures, nous pouvons les fournir de manière très efficace. Cela signifie que nous pouvons proposer ces produits à nos clients à des prix extrêmement compétitifs. Notre objectif est de faire en sorte que le retour sur investissement (RSI) soit tout simplement une évidence pour tous les clients Cloudflare for Teams. Si vous envisagez d’adopter une autre solution, contactez-nous avant de faire votre choix.

Cloudflare Access et Cloudflare Gateway reposent également sur des produits que nous avons déjà lancés et testés. Par exemple, Gateway repose en partie sur notre résolveur DNS public 1.1.1.1. Aujourd’hui, plus de 40 millions de personnes font confiance à 1.1.1.1, le résolveur DNS public le plus rapide au monde. En y ajoutant un dispositif d’analyse des logiciels malveillants, nous avons pu créer notre produit d’entrée de gamme Cloudflare Gateway.

Cloudflare Access et Cloudflare Gateway reposent sur nos produits WARP et WARP+. Nous avons volontairement développé un service VPN grand public destiné aux appareils mobiles, car nous savions que ce serait difficile. Les millions d’utilisateurs de WARP et de WARP+ qui ont mis le produit à l’épreuve ont permis de s’assurer qu’il est prêt à être utilisé en entreprise. Notre notation de 4,5 étoiles pour plus de 200 000 évaluations rien que sur iOS témoigne de la qualité de la fiabilité des moteurs WARP et WARP+. Comparez nos évaluations avec celles des autres clients VPN mobiles professionnels et vous verrez que la différence est énorme.

Nous nous sommes associés avec des entreprises de premier plan pour créer l’écosystème dans lequel évolue Cloudflare for Teams. Parmi celles-ci figurent des solutions de sécurité des terminaux telles que VMWare Carbon Black, Malwarebytes et Tanium ; des solutions SEIM et d’analyse telles que Datadog, Sumo Logic et Splunk ; et des plates-formes d’identité telles qu’Okta, OneLogin et Ping Identity. Vous trouverez à la fin de cet article les retours de ces partenaires et d’autres informations.

Si vous souhaitez connaître plus de détails techniques sur Cloudflare for Teams, je vous invite à lire l’article de Sam Rhea.

Un service qui s’adresse à tous

Cloudflare a toujours estimé que ses services devaient être accessibles à tout un chacun. C’est pour cette raison que nous proposons une version gratuite de Cloudflare for Infrastructure depuis nos débuts en 2010. Cette conviction demeure inchangée avec le lancement de Cloudflare for Teams. Des versions gratuites de Cloudflare Access et Cloudflare Gateway seront disponibles pour protéger les particuliers, les réseaux domestiques et les petites entreprises. Nous n’avons pas oublié que nous avons aussi été une startup et pensons que tout le monde mérite d’être protégé en ligne, quel que soit son budget.

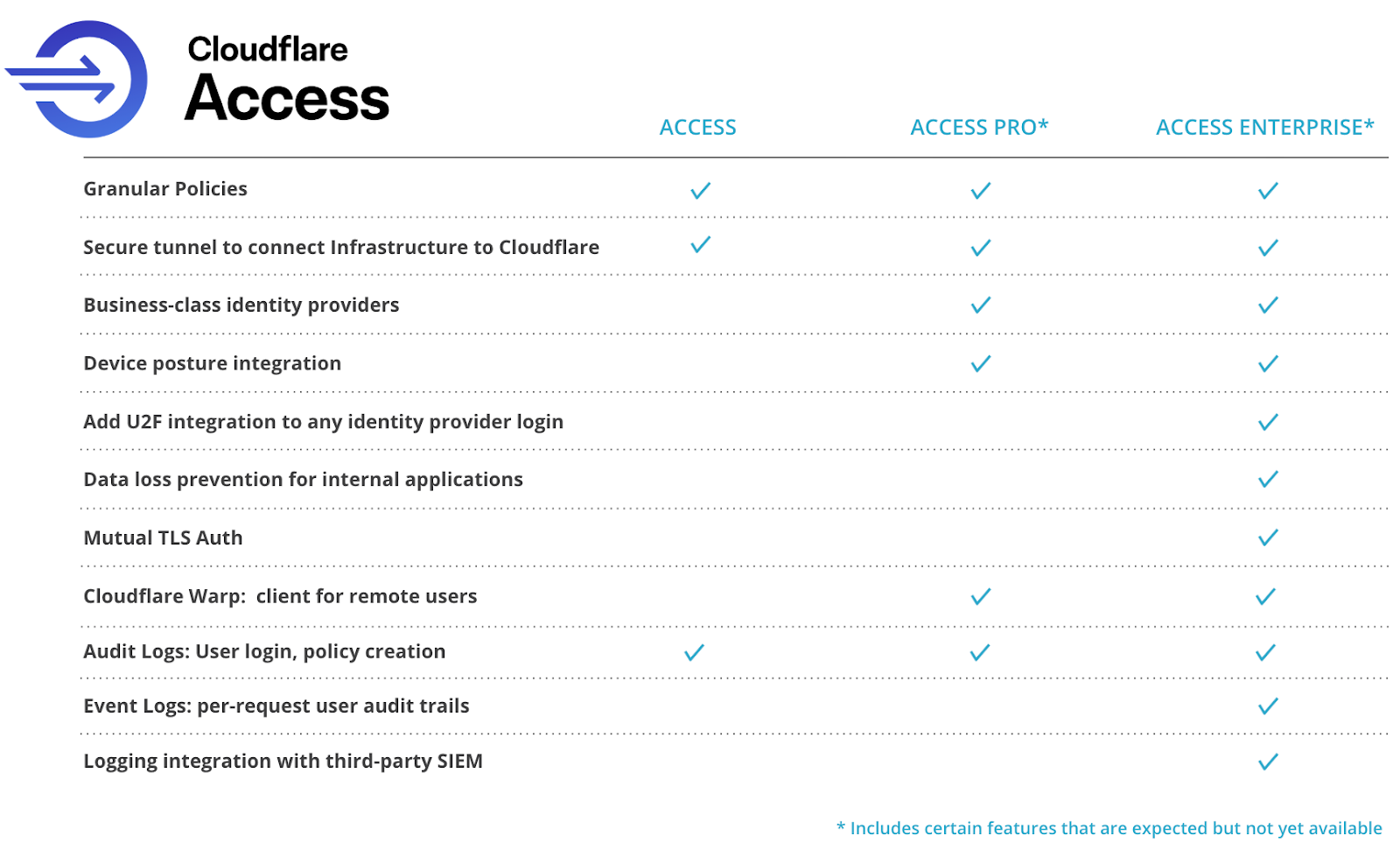

Avec Cloudflare Access et Gateway, les produits sont segmentés selon le principe « bon-mieux-meilleur ». Cela donne Access Basic, Access Pro et Access Enterprise. Vous trouverez dans le tableau ci-dessous les fonctionnalités proposées selon chaque version, notamment les fonctionnalités d’Access Enterprise qui seront lancées au cours des prochains mois.

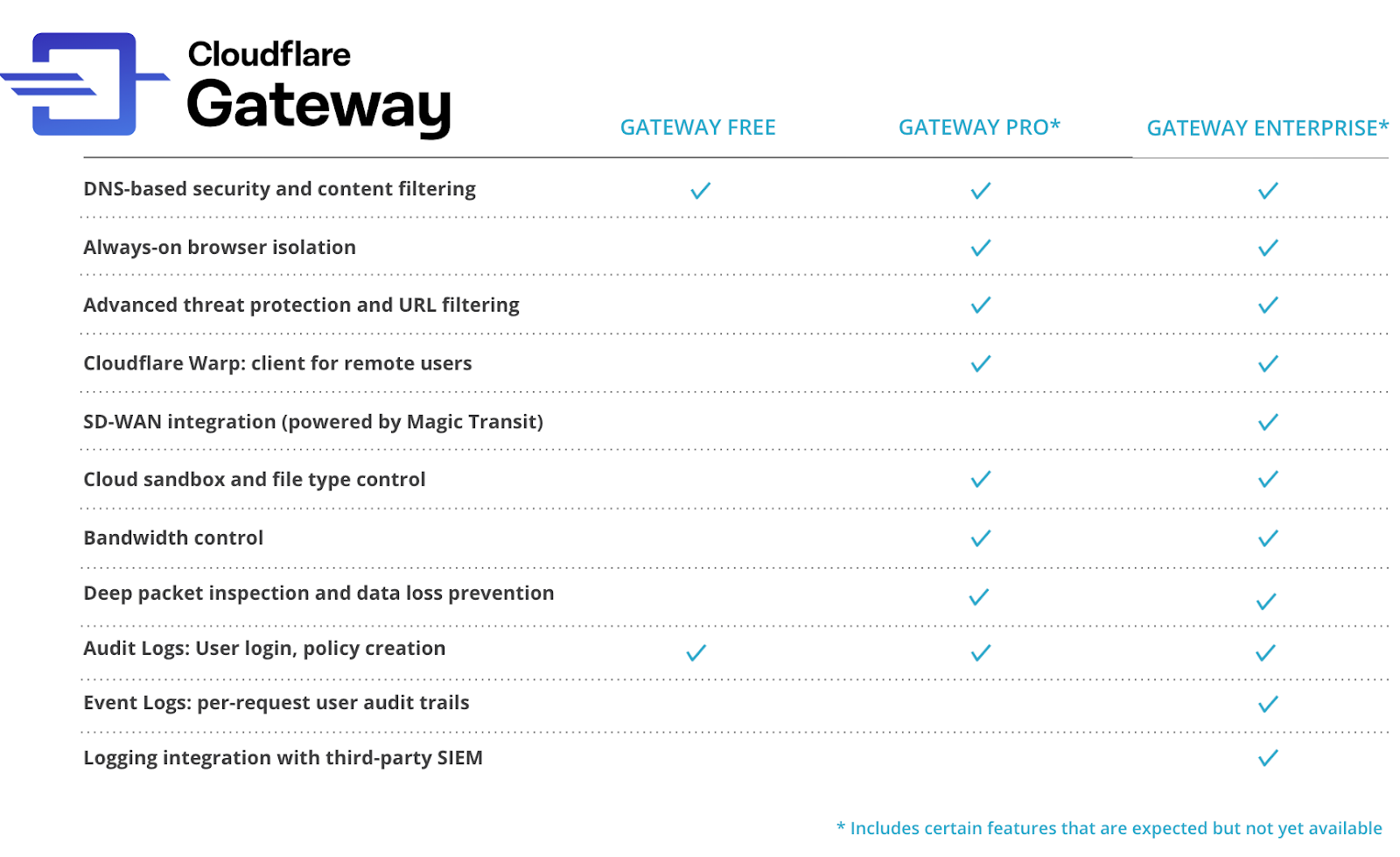

Nous avons voulu donner la même structure à Cloudflare Gateway. Gateway Basic peut être mis en service en quelques minutes par une simple modification des paramètres du DNS récursif de votre réseau. Ensuite, les administrateurs réseau peuvent définir des règles pour déterminer quels domaines doivent être autorisés et filtrés sur le réseau. Cloudflare Gateway reçoit à la fois les données sur les logiciels malveillants recueillies par notre réseau de surveillance mondial et un riche ensemble de domaines classés par catégories, ce qui permet aux administrateurs réseau de définir la règle qui leur convient le mieux. Gateway Basic profite de la vitesse du résolveur 1.1.1.1 en offrant des possibilités de configuration réseau très pointues.

Gateway Pro, que nous vous dévoilons aujourd’hui et dont vous pouvez vous inscrire au bêta test au fur et à mesure que ses fonctionnalités seront lancées dans les prochains mois, étend à un proxy complet la protection fournie par le DNS. Gateway Pro est disponible via le client WARP (que nous étendons au-delà des appareils mobiles iOS et Android pour inclure les systèmes Windows, MacOS et Linux) ou via des règles relatives au réseau comprenant des paramètres proxy fournis par MDM ou des tunnels GRE à partir de routeurs de bureau. Cela permet à tout opérateur réseau de filtrer les règles non seulement par domaines, mais aussi par URL spécifiques.

Développer la meilleure passerelle réseau de sa catégorie

Si Gateway Basic (fourni via DNS) et Gateway Pro (fourni en tant que proxy) étaient déjà des solutions efficaces, nous voulions imaginer ce que pourrait être la meilleure passerelle réseau de sa catégorie pour les entreprises à la recherche du plus haut niveau de performances et de sécurité. En discutant avec ces entreprises, nous avons pris conscience d’une problématique récurrente : le simple fait de surfer sur Internet entraîne le risque de voir du code non autorisé s’infiltrer dans des systèmes. Du code tiers était téléchargé et exécuté sur chaque page visitée par chaque utilisateur (JavaScript, etc.).

Selon ces entreprises, la solution consistait à isoler le navigateur local de tout code tiers et à faire en sorte que les sites web soient restitués au sein de leur réseau. Cette technologie est appelée « isolation de navigateur ». En théorie, c’est une excellente idée. Malheureusement, dans la pratique, la technologie actuelle ne lui permet pas de fonctionner correctement. L’isolation de navigateur fonctionne le plus souvent en chargeant la page sur un serveur, puis en envoyant une copie de celle-ci au navigateur au format bitmap. C’est ce que l’on appelle le « pixel-pushing ». Cette solution peut malheureusement être lente, consommer beaucoup de bande passante et empêcher de nombreuses applications web sophistiquées de fonctionner.

Nous espérions pouvoir résoudre certains de ces problèmes en déplaçant la restitution des pages vers le réseau de Cloudflare, qui serait plus proche des utilisateurs finaux. Nous avons donc consulté de nombreuses entreprises de pointe dans le domaine de l’isolation de navigateur afin de trouver des partenaires potentiels. Malheureusement, à mesure que nous expérimentions leurs technologies, même avec notre vaste réseau, nous ne parvenions pas à surmonter le sentiment de lenteur que donnent les solutions d’isolation des navigateurs existantes.

S2 Systems entre dans la partie

C’est à ce moment que nous avons découvert S2 Systems. Je me souviens parfaitement du moment où j’ai essayé la démo de S2, car ma première réaction a été : « Il doit y avoir un problème, c’est trop rapide. » L’équipe de S2 avait adopté une approche différente de l’isolation de navigateur. Plutôt que d’essayer d’afficher une reproduction de l’écran au format bitmap, ils utilisaient des vecteurs permettant de retracer ce qui apparaît à l’écran. Via cette méthode, la navigation était au moins aussi rapide que la navigation directe et les pages ne comportaient pas d’erreurs.

La meilleure comparaison que j’ai trouvée pour décrire la différence entre la technologie de S2 et celle des autres sociétés spécialisées dans l’isolation de navigateur est la différence entre Windows XP et MacOS X lorsqu’ils ont tous deux été lancés en 2001. Les éléments graphiques originaux de Windows XP étaient fondés sur des images bitmap. Ceux de MacOS X reposaient sur des vecteurs. Vous vous souvenez de vos yeux qui brillaient en admirant l’effet « Genie » lorsque vous ouvriez ou fermiez une application sous MacOS X ? Regardez ce que cela donne sur cette vidéo de son lancement...

À l’époque, voir une fenêtre apparaître et disparaître dans la barre de tâches de cette manière semblait magique en regard de la rusticité des interfaces utilisateur en bitmap. On peut entendre les réactions émerveillées du public. L’émerveillement que nous ressentons tous aujourd’hui vis-à-vis des interfaces utilisateur est dû aux effets des images vectorielles. De plus, si les bitmaps pixelisés des technologies d’isolation de navigateur existantes ne vous ont pas convaincu, attendez de voir de quoi la technologie de S2 est capable.

L’équipe et le savoir-faire de S2 nous ont tellement impressionnés que nous avons racheté la société. Nous allons intégrer la technologie S2 dans Cloudflare Gateway Enterprise. La technologie d’isolation de navigateur sera déployée sur l’ensemble du réseau mondial de Cloudflare, ce qui la rendra accessible à la quasi-totalité des internautes en quelques millisecondes. Si vous souhaitez en savoir plus sur ce projet, lisez l’article de blog de Darren Remington.

Une fois le déploiement achevé au cours du second semestre 2020, nous espérons pouvoir proposer la première technologie d’isolation de navigateur intégrale qui ne vous obligera pas à faire des compromis sur les performances. En attendant, si vous souhaitez assister à une démonstration de la technologie S2 en action, contactez-nous.

La promesse d’un Internet plus rapide pour tous

La mission de Cloudflare est de contribuer à bâtir un Internet meilleur. Avec Cloudflare for Teams, nous avons étendu ce réseau afin de protéger les personnes et les entreprises qui travaillent sur Internet. Nous voulons être de ceux qui contribuent à rendre plus sûr et plus rapide un Internet plus moderne, plus mobile et davantage fondé sur le cloud qu’à l’époque où il reposait sur des équipements matériels.

Nous ne nous arrêtons pas là : la technologie que nous sommes en train de déployer pour améliorer la sécurité des entreprises réserve encore d’autres surprises. Les applications Internet les plus intéressantes ne cessent de gagner en complexité et, par conséquent, nécessitent une bande passante et une puissance de calcul plus importantes.

Ceux d’entre nous qui ont la chance de pouvoir s’offrir le tout dernier iPhone peuvent bénéficier des avantages d’un ensemble d’outils Internet de plus en plus puissants. Cependant, essayez de naviguer sur Internet avec un téléphone un peu ancien, et vous verrez à quelle vitesse ces derniers sont dépassés par les nouvelles applications Internet. Cela pose un problème si l’on veut connecter 4 milliards de personnes supplémentaires à Internet.

Nous devons changer de philosophie si la sophistication des applications et la complexité des interfaces continuent à suivre le rythme de la dernière génération d’appareils. Pour que chacun puisse profiter au mieux d’Internet, il se peut que nous devions déplacer les tâches liées à Internet des appareils que nous transportons tous dans nos poches vers le réseau où les ressources, la bande passante et la puissance de calcul sont relativement abondantes.

C’est ce que la technologie de S2 combinée au réseau de Cloudflare pourrait un jour permettre de réaliser à long terme. Si nous parvenons à faire en sorte qu’un appareil bas de gamme puisse faire fonctionner les dernières applications Internet (en utilisant moins de batterie, de bande passante et de puissance de calcul que jamais auparavant), nous pourrons alors rendre Internet plus abordable et plus accessible à tous.

C’est ce que nous avons entrepris avec Cloudflare for Infrastructure. Aujourd’hui, nous lançons Cloudflare for Teams. Nous espérons pouvoir lancer un jour Cloudflare for Everyone.

Premières réactions des clients et des partenaires concernant Cloudflare for Teams

« Grâce à Cloudflare Access, Ziff Media Group a pu de manière facile et sécurisée mettre à la disposition de ses employés du monde entier sa suite d’outils internes, indépendamment des appareils utilisés, et ce sans devoir recourir à des configurations réseau complexes », déclare Josh Butts, vice-président principal de la division Produits et technologies de Ziff Media Group.

« Les VPN sont une source de frustration et engendrent d’innombrables cycles perdus pour les employés et le personnel informatique qui leur vient en aide », déclare Amod Malviya, cofondateur et directeur technique d’Udaan. « Par ailleurs, les VPN traditionnels donnent aux utilisateurs un faux sentiment de sécurité. Avec Cloudflare Access, nous disposons d’une solution beaucoup plus fiable, intuitive et sûre qui contrôle chaque accès et chaque utilisateur. Je considère cette solution comme un processus d’authentification 2.0, voire 3.0. »

« Avec Roman, les soins de santé deviennent accessibles et pratiques », déclare Ricky Lindenhovius, directeur de l’ingénierie chez Roman Health. Une partie de sa mission consiste à mettre en relation les patients et les médecins, et Cloudflare aide Roman à mettre en relation les docteurs avec des outils gérés en interne de manière sécurisée et conviviale. Avec Cloudflare, Roman peut évaluer toute requête envoyée à des applications internes pour octroyer des autorisations et vérifier les identités, tout en améliorant la vitesse et l’expérience utilisateur.»

« Nous sommes heureux de nous associer à Cloudflare pour proposer à nos clients des solutions de sécurité d'entreprise innovantes qui combinent les avantages de la protection des points de terminaison et de la sécurité du réseau », a déclaré Tom Barsi, vice-président de la division du développement commercial chez VMware. « VMware Carbon Black est l'une des principales plates-formes de protection des points de terminaison (EPP) et permet de visualiser et de contrôler les ordinateurs portables, les serveurs, les machines virtuelles et les infrastructures de cloud à grande échelle. Grâce à ce partenariat avec Cloudflare, les clients pourront utiliser le système de contrôle de la santé des périphériques de VMware Carbon Black comme un signal permettant d'appliquer une authentification ciblée à une application gérée en interne par une équipe via Access, la solution Zero Trust de Cloudflare. Notre solution conjointe associe les avantages de la protection des points de terminaison et une solution d'authentification Zero Trust pour sécuriser au mieux le travail des équipes sur Internet. »

« Rackspace est l'un des chefs de file mondiaux des services technologiques qui contribuent à optimiser le cloud à chaque étape de la transformation numérique de nos clients », a déclaré Lisa McLin, vice-présidente des alliances et Channel Chief chez Rackspace. « Notre partenariat avec Cloudflare nous permet de proposer à nos clients des performances réseau optimales et de les aider à tirer parti d'une architecture réseau logicielle dans le cadre de leur passage au cloud. »

« Les employés travaillent de plus en plus en dehors du siège social de leur entreprise. Les utilisateurs dispersés et éloignés ont besoin de se connecter à Internet, mais les solutions de sécurité actuelles exigent souvent qu'ils fassent transiter ces connexions par le siège pour bénéficier du même niveau de sécurité », a déclaré Michael Kenney, chef de la stratégie et du développement commercial chez Ingram Micro Cloud. « Nous sommes heureux à l'idée de collaborer avec Cloudflare, dont le réseau mondial aide des équipes de toutes les tailles à accéder aux applications gérées en interne et à utiliser Internet en toute sécurité, en protégeant les données, les appareils et les membres de l'équipe qui constituent la force d'une entreprise. »

« La mission d'Okta consiste à aider les entreprises à utiliser les technologies de manière sécurisée. En tant que principal fournisseur d'identité des entreprises, Okta les aide à éviter les difficultés liées à la gestion des identités professionnelles à chaque connexion et à chaque requête que leurs utilisateurs adressent aux applications. Nous nous réjouissons de ce partenariat avec Cloudflare et de pouvoir proposer une solution d'authentification et de connexion transparente aux équipes de toute taille », a déclaré Chuck Fontana, vice-président du développement commercial chez Okta.

« Les entreprises ont besoin d'un endroit unique où elles peuvent visualiser, sécuriser et gérer leurs terminaux », a déclaré Matt Hastings, directeur principal de la division de gestion des produits chez Tanium. « Nous sommes heureux de collaborer avec Cloudflare pour aider les équipes à sécuriser leurs données, leurs appareils hors réseau et leurs applications. La plate-forme de Tanium propose aux clients une solution d'exploitation et de sécurité basée sur les risques, avec une visibilité et un contrôle instantanés des terminaux. Cloudflare permet d'étendre cette protection en incorporant les données du dispositif pour renforcer la sécurité à chaque connexion établie avec des ressources protégées. »

« OneLogin se réjouit de s'associer à Cloudflare pour faire progresser l'authentification des équipes de sécurité dans n'importe quel environnement, sur site ou en cloud, sans compromettre les performances pour les utilisateurs. », a déclaré Gary Gwin, directeur général de la division produits chez OneLogin. « La plate-forme de gestion des identités et des accès de OneLogin permet d'établir en toute sécurité la connexion aux infrastructures technologiques pour chaque utilisateur, chaque application et chaque appareil. Le système unifié OneLogin et Cloudflare for Teams offre une solution complète de contrôle des identités et du réseau pour les équipes de toutes tailles. »

« Ping Identity aide les entreprises à améliorer la sécurité et le confort d'utilisation dans le cadre de leurs activités numériques », a déclaré Loren Russon, vice-présidente à la gestion des produits chez Ping Identity. « Cloudflare for Teams est intégré à Ping Identity pour fournir une solution complète de contrôle des identités et du réseau aux équipes de toutes tailles, et garantit que seules les bonnes personnes obtiennent le bon accès aux applications, de manière transparente et sécurisée. »

« Nos clients s'appuient de plus en plus sur des données d'observabilité approfondie pour les cas d'utilisation tant opérationnels que liés à la sécurité, c'est pourquoi nous avons lancé Datadog Security Monitoring », a déclaré Marc Tremsal, directeur de la division gestion des produits chez Datadog. « Notre association avec Cloudflare permet déjà à nos clients de bénéficier d'une visibilité accrue au niveau de leur trafic web et DNS ; nous nous réjouissons de cette collaboration, car Cloudflare for Teams étend cette visibilité aux environnements d'entreprise. »

« Étant donné que de plus en plus d'entreprises proposent à certains de leurs employés de travailler hors de leurs murs, il est essentiel qu'elles comprennent chaque requête des utilisateurs. Elles ont besoin d'informations en temps réel pour réagir aux incidents et vérifier la sécurité des connexions », a déclaré John Coyle, vice-président du développement commercial chez Sumo Logic. « Grâce à notre partenariat avec Cloudflare, les clients peuvent désormais enregistrer toutes les requêtes envoyées à des applications internes et les transmettre automatiquement et directement à Sumo Logic pour qu'elles soient enregistrées et analysées. »

« Cloudgenix se réjouit de s'associer à Cloudflare pour fournir une solution de sécurité de bout en bout, depuis la branche jusqu'au cloud. À mesure que les entreprises quittent les réseaux MPLS existants coûteux et adoptent des politiques de basculement vers Internet, la plateforme CloudBlade de CloudGenix et Cloudflare for Teams peuvent ensemble assurer une transition harmonieuse et sécurisée. Suite à cette annonce, nous avons hâte de connaître la stratégie de Cloudflare et de découvrir les opportunités de partenariat à court terme », a déclaré Aaron Edwards, directeur technique chez Cloudgenix.

« Etant donné les ressources limitées en matière de cybersécurité, les entreprises recherchent des solutions hautement automatisées qui fonctionnent ensemble pour réduire la probabilité et l'impact des cyber-risques actuels », a déclaré Akshay Bhargava, chef de produit chez Malwarebytes. « L'association de Malwarebytes et de Cloudflare permet aux entreprises de disposer de plus de vingt couches de défense de sécurité en profondeur. Avec seulement deux solutions, les équipes peuvent sécuriser l'ensemble de leur entreprise, des périphériques au réseau, en passant par leurs applications internes et externes. »

« Les données confidentielles des entreprises sont vulnérables lorsqu'elles circulent sur Internet et lorsqu'elles sont stockées sur un cloud public, des applications SaaS et des terminaux », a déclaré Pravin Kothari, PDG de CipherCloud. « CipherCloud se réjouit de s'associer à Cloudflare pour sécuriser les données à toutes les étapes, quelle que soit leur destination. Le réseau mondial de Cloudflare sécurise les données en transit sans ralentir les performances. CipherCloud CASB+ fournit une puissante plate-forme de sécurité en cloud avec une protection des données de bout en bout et des fonctions de contrôle adaptatives pour les environnements cloud, les applications SaaS et les terminaux personnels des employés. En travaillant ensemble, les équipes peuvent s'appuyer sur la solution combinée Cloudflare et CipherCloud pour que les données soient toujours protégées sans pour autant affecter la qualité du service. »