En juillet, nous avons annoncé l'accès à la version bêta de notre nouveau produit Zero Trust, Data Loss Prevention (DLP, prévention de perte de données). Aujourd'hui, nous sommes encore plus heureux de vous annoncer que la solution DLP est en disponibilité générale pour tous nos clients ! N'importe quel client pourra désormais disposer de la possibilité de bénéficier d'une meilleure visibilité et d'un plus grand contrôle sur les données sensibles qui entrent, sortent et se déplacent au sein de votre réseau d'entreprise. Consultez la fin de cet article si la fonctionnalité vous intéresse.

Qu'est-ce que DLP ?

Data Loss Prevention (DLP) vous permet de relever l'un des défis les plus épineux : identifier et protéger les données sensibles. La migration vers le cloud a rendu le suivi et le contrôle des informations sensibles plus difficile que jamais. Les employés utilisent de plus en plus d'outils pour manipuler une large quantité de données. Pendant ce temps, les responsables informatiques et de la sécurité peinent à identifier qui doit avoir accès aux données sensibles, comment ces données sont stockées et où elles sont autorisées à aller.

Data Loss Prevention vous permet de protéger vos données en fonction de leurs caractéristiques, telles que des mots-clés ou des schémas. À mesure que le trafic entre et sort de l'infrastructure de l'entreprise, il est inspecté à la recherche d'indicateurs de données sensibles. S'ils sont trouvés, le trafic est autorisé ou bloqué selon les règles du client.

L'utilisation la plus courante de DLP est la protection des données à caractère personnel (PII), mais de nombreux clients s'intéressent à la protection de la propriété, du code source, des informations financières de l'entreprise ou de toute autre information essentielle à l'entreprise. Une utilisation appropriée des données recouvre qui a utilisé les données, où elles ont été envoyées et comment elles sont stockées.

Comment DLP voit-il le trafic de mon entreprise ?

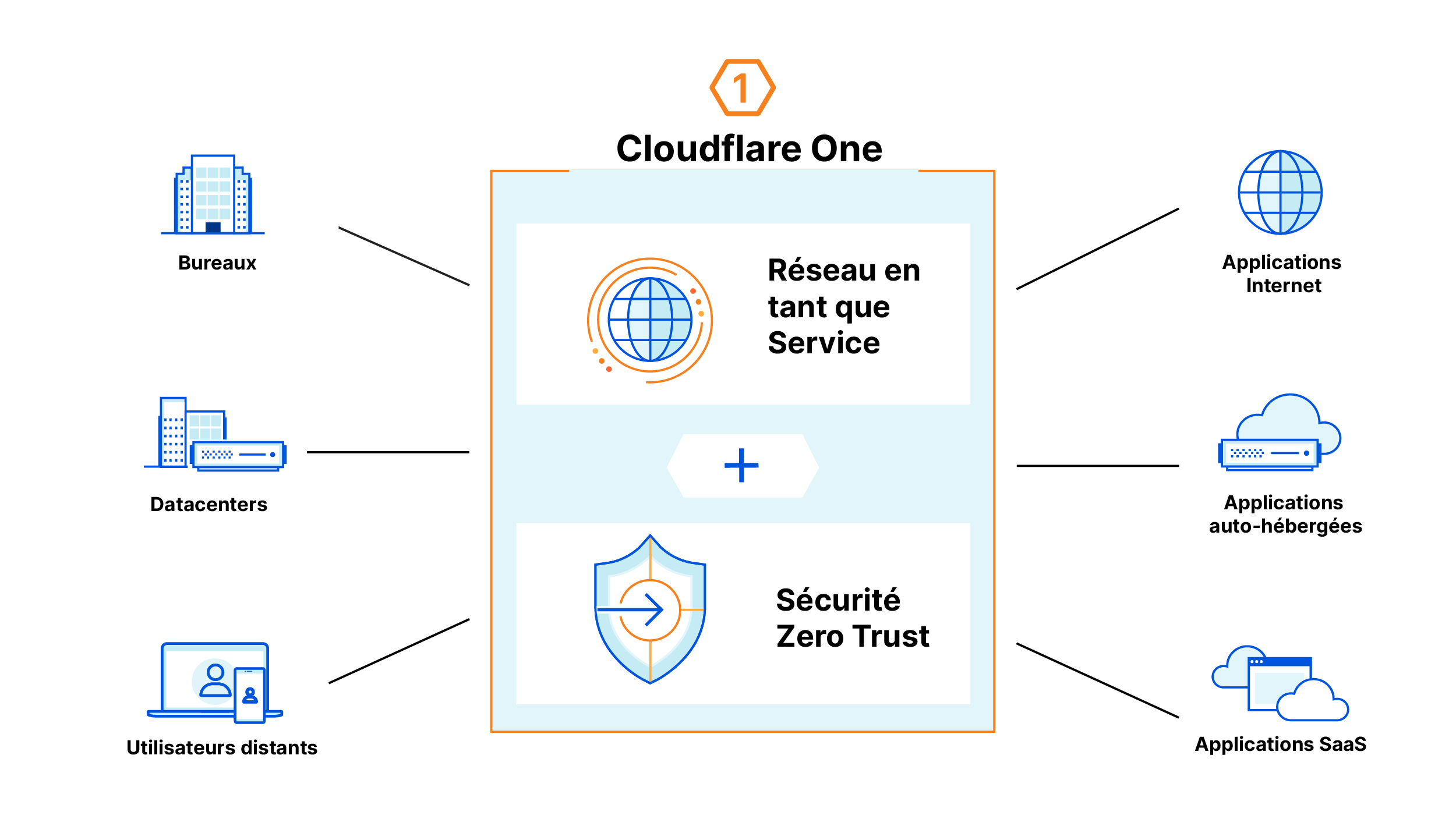

DLP fait partie de Cloudflare One, notre plateforme réseau en tant que service Zero Trust qui connecte les utilisateurs aux ressources de l'entreprise. Cloudflare One fait passer le trafic des datacenters, des bureaux et des utilisateurs distants via le réseau Cloudflare. Ceci offre une grande variété d'opportunités de sécuriser le trafic, y compris la validation de l'identité et du niveau de sécurité des appareils, le filtrage du trafic de l'entreprise pour la protéger contre les logiciels malveillants et le phishing, la vérification des configurations sur les applications SaaS et l'Isolation du navigateur pour sécuriser la navigation sur Internet des employés. Le tout, avec les performances de notre réseau global et un seul plan de contrôle pour la gestion.

Comment fonctionne cette solution ?

DLP utilise les capacités de filtrage HTTP de Cloudflare One. À mesure que votre trafic passe par notre réseau, vous pouvez appliquer des règles et router le trafic en fonction des informations de la requête HTTP. Il existe une grande variété d'options de filtrage : par domaine, URL, application, méthode HTTP, etc. Ces options vous permettent de segmenter le trafic que vous souhaitez inspecter avec DLP.

Lorsque DLP est appliqué, les requêtes HTTP concernées sont décompressées, décodées et analysées à la recherche de correspondances d'expressions régulières. Les correspondances numériques sont alors validées par un algorithme lorsque possible, par exemple en calculant des sommes de contrôle ou selon l'algorithme de Luhn. Pourtant, certaines détections numériques ne peuvent pas être validées par un algorithme. C'est notamment le cas des numéros de sécurité sociale aux États-Unis.

Si la détection identifie des données sensibles, le transfert de données peut être autorisé ou bloqué selon les règles du client.

Comment l'utiliser ?

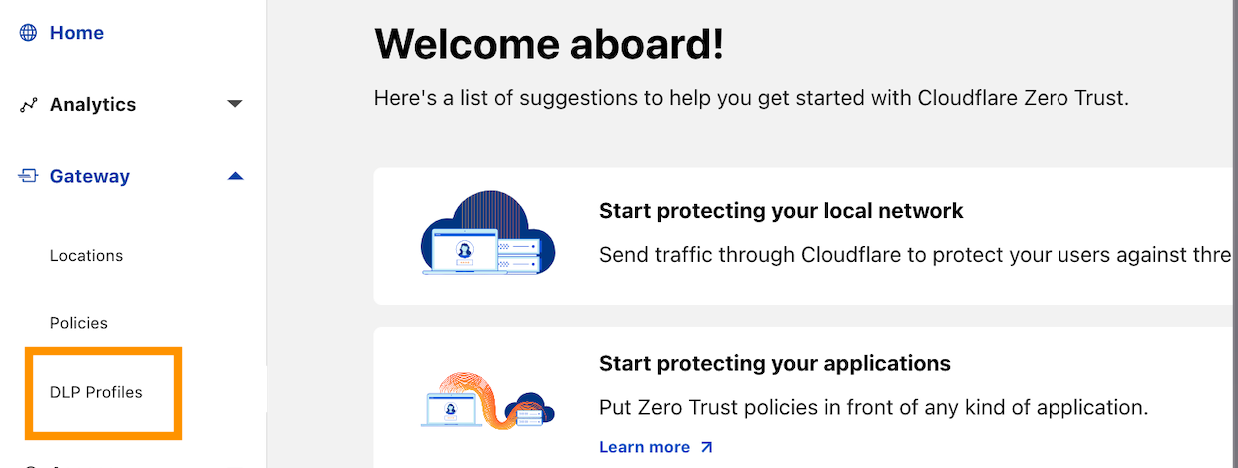

Voyons en détail ce qui se passe en réalité. Pour utiliser DLP dans le tableau de bord Zero Trust, accédez à l'onglet Profils DLP sous Gateway :

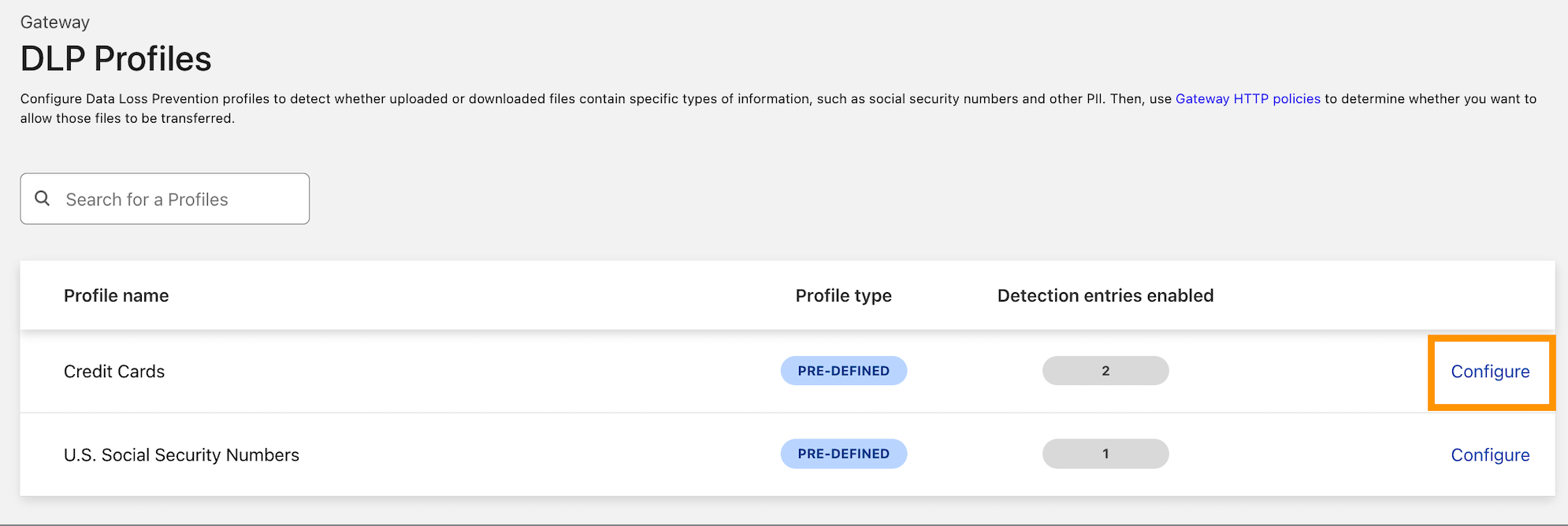

Choisissez le type de données à protéger. Nous détectons actuellement les numéros de cartes de crédit et les numéros de sécurité sociale des États-Unis, mais nous souhaitons désormais construire une bibliothèque solide de détections DLP. Nous allons ensuite créer des détections personnalisées et d'autres détections prédéfinies, y compris davantage d'identifiants internationaux et de numéros de documents financiers, qui devraient être disponibles sous peu.

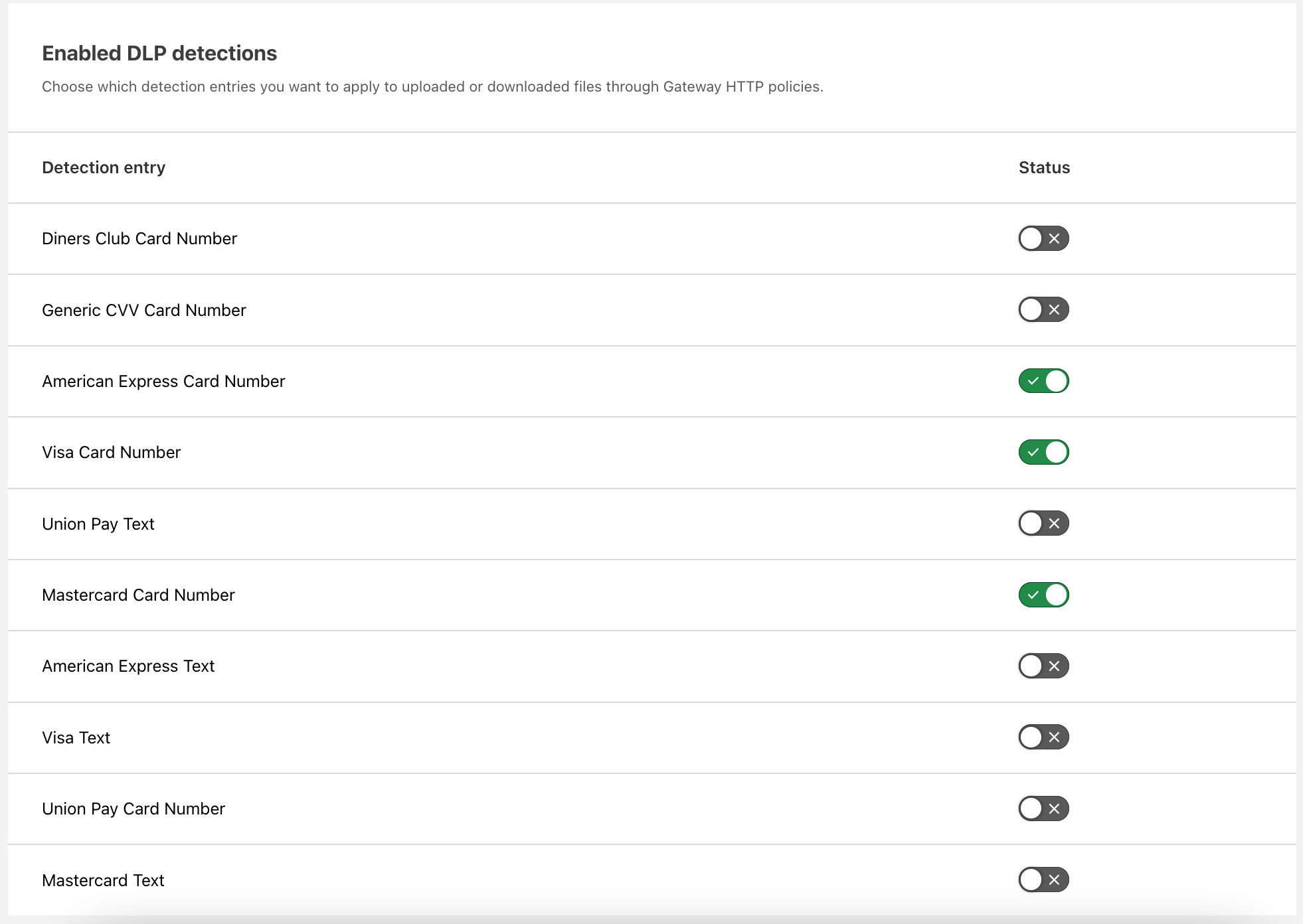

Lorsque vous avez fait votre choix, cliquez sur Configurer pour activer les détections :

Activez les détections que vous souhaitez utiliser. Comme décrit ci-dessus, ces détections de numéros de cartes se basent sur des expressions régulières et sont validées par l'algorithme de Luhn. Vous pouvez créer des détections numériques de numéros de cartes, ou détecter des chaînes correspondant aux noms des cartes, par exemple « American Express ».

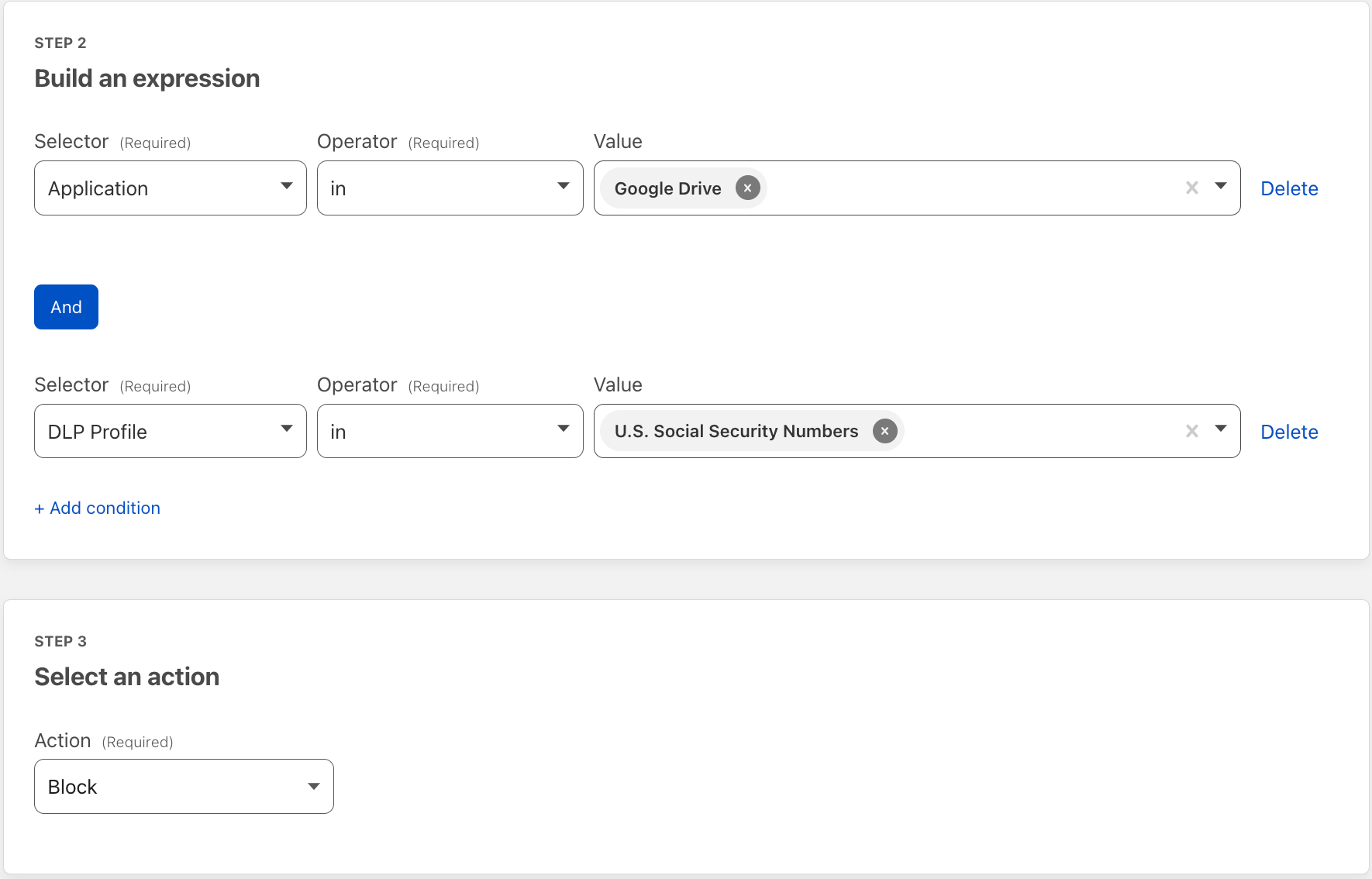

Appliquez ensuite les détections à une politique HTTP Gateway sur le trafic de votre choix. Ici, nous avons appliqué DLP au trafic Google Drive. Cette politique bloque les chargements et téléchargements contenant des numéros de sécurité sociale des États-Unis vers et depuis Google Drive.

Une protection globale des données grâce à Cloudflare Zero Trust

L'inspection du trafic HTTP à la recherche de données sensibles via la solution DLP constitue l'un des moyens essentiels permettant aux entreprises de réduire le risque d'exfiltration de données, de renforcer la conformité aux règlements et d'améliorer la gouvernance générale en matière de données.

La mise en place de la DLP ne représente qu'une étape vers l'adoption d'une approche plus globale de la sécurisation des données.

À cette fin, notre plateforme Cloudflare Zero Trust propose des mesures de contrôle plus complètes sur la manière dont les utilisateurs accèdent et interagissent avec les données, indépendamment de l'appareil et depuis une interface de gestion unique :

- Pour protéger les données en transit, les administrateurs peuvent appliquer des politiques d'accès détaillées et sensibles à l'identité par l'intermédiaire de notre service d'accès réseau Zero Trust Network Access (ZTNA) ou tirer parti de notre solution interne de passerelle web sécurisée Secure Web Gateway (SWG) pour appliquer des mesures de contrôle des entités (tenants) par application.

- Notre service d'isolation du navigateur à distance Remote Browser Isolation (RBI) peut contrôler la manière dont les utilisateurs interagissent avec les données au sein d'un navigateur, par exemple, en limitant les fonctions de téléchargement, de copier/coller et d'impression de données sur des appareils locaux.

- Pour les données au repos, notre CASB (Cloud Access Security Broker, agent de sécurité des accès au cloud) basé sur API — annoncé aujourd'hui en disponibilité générale ! — détecte si les erreurs de configuration au sein des applications SaaS peuvent conduire à des fuites de données.

Nous avons bâti notre solution DLP de manière à ce qu'elle s'intègre parfaitement à nos autres produits, comme le ZTNA, la SWG, le CASB et nos autres services de sécurité. À mesure que nous approfondissons nos capacités DLP, cette approche de plateforme vient nous équiper de manière unique afin de nous permettre de répondre en toute flexibilité aux besoins de nos clients.

Obtenir l'accès à Data Loss Prevention

Pour obtenir un accès à DLP, demandez une consultation ou contactez votre responsable de compte.