Dans le cadre de la CIO Week, nous annonçons une nouvelle intégration entre notre solution de filtrage DNS et notre plateforme Tenant pour les partenaires qui prend en charge les exigences de politiques parent-enfant pour notre écosystème de partenaires et nos clients directs. Notre plateforme Tenant, lancée en 2019, a permis aux partenaires de Cloudflare d'intégrer facilement des solutions Cloudflare pour des millions de comptes client. Cloudflare Gateway, introduit en 2020, est passé en quelques années seulement de la protection de réseaux personnels à celle d'entreprises classées au Fortune 500. Avec l'intégration entre ces deux solutions, nous permettons désormais aux fournisseurs de services gérés de prendre en charge de grands déploiements multi-tenant avec des configurations de politiques parent-enfant et des remplacements de politiques au niveau du compte qui protègent de manière harmonieuse les employés du monde entier des menaces en ligne.

Pourquoi travailler avec des fournisseurs de services gérés ?

Les fournisseurs de services gérés (MSP pour managed service provider) sont un élément essentiel de la panoplie de nombreux DSI. En ces temps de révolution technologique, de travail hybride et de transformation des modèles économiques, l'externalisation des opérations informatiques et de sécurité relève d'une décision fondamentale qui conduit à des objectifs stratégiques et garantit le succès des activités au sein d'organisations de toutes tailles. Un fournisseur de services gérés est une entreprise tierce qui gère à distance l'infrastructure informatique d'un client et des systèmes d'utilisateurs finaux. Il promet des connaissances techniques approfondies, des informations sur les menaces et une solide expertise en matière de solutions de sécurités dans le but de protéger contre les rançongiciels, les logiciels malveillants et autres menaces en ligne. L'établissement d'un partenariat avec un fournisseur de services gérés permet aux équipes internes de se consacrer à des initiatives plus stratégiques tout en donnant accès à des solutions de sécurité et informatiques compétitives et faciles à déployer. Cloudflare facilite à ses clients la collaboration avec des fournisseurs de services gérés pour le déploiement et la gestion d'une transformation entièrement Zero Trust.

La capacité du fournisseur de services gérés à toujours garder à l'esprit les intérêts du partenaire en matière de technologie, sécurité et coûts est un des critères de décision majeurs au moment de sélectionner celui qui conviendra. Un MSP doit autant que faire se peut s'appuyer sur des solutions de sécurité innovantes et à moindre coût afin d'optimiser la rentabilité pour l'organisation. Une technologie dépassée peut rapidement faire grimper les frais de mise en œuvre et de maintenance par rapport à des solutions plus modernes et conçues sur mesure dans la mesure où la surface d'attaque est amplifiée par le travail hybride. Dans un espace en développement tel que le Zero Trust, pour être efficace, un MSP doit être en mesure d'accompagner des fournisseurs qui parfois sont déployés au niveau mondial, gérés à grande échelle et appliquent des politiques d'entreprises globales au travers de nombreuses unités métier. Cloudflare a collaboré avec de nombreux MSP, dont certains seront présentés aujourd'hui, qui mettent en œuvre et gèrent des politiques de sécurité Zero Trust de manière rentable à grande échelle.

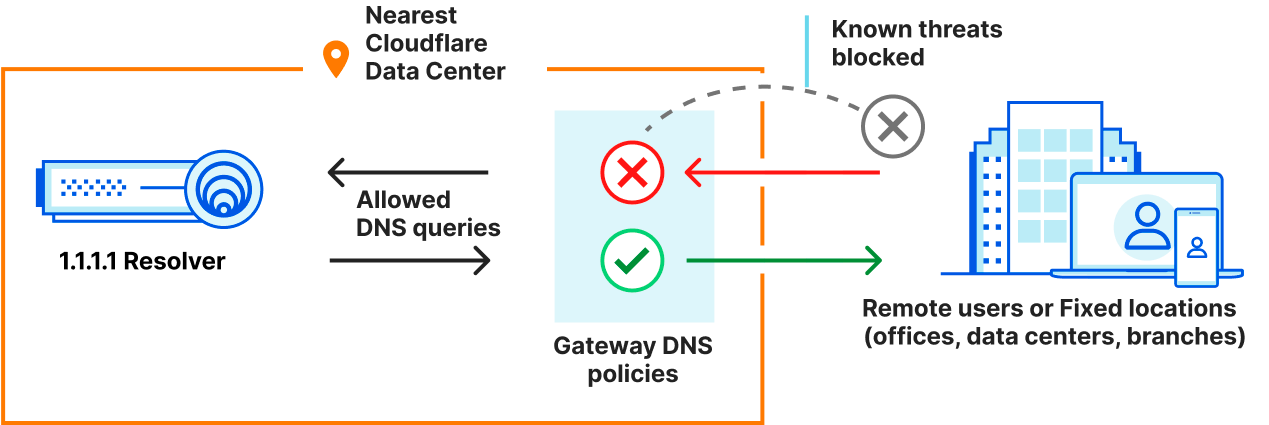

Les MSP que nous mettons en lumière ont commencé à déployer le filtrage DNS Cloudflare Gateway pour compléter leur portefeuille dans le cadre d'une stratégie de contrôle d'accès Zero Trust. Le filtrage DNS assure un délai de rentabilisation réduit aux organisations qui cherchent à se protéger des rançongiciels, logiciels malveillants et autres menaces provenant d'Internet. Le filtrage DNS est le processus qui consiste à utiliser le système de nom de domaine (DNS) pour bloquer les sites Web malveillants et empêcher les utilisateurs d'accéder à du contenu à risque ou inapproprié sur Internet. Ainsi, les données de l'entreprise restent en sécurité et les entreprises gardent le contrôle sur ce à quoi leurs employés ont accès dans les appareils et sur les réseaux qu'elles gèrent.

Les politiques de filtrage sont souvent définies par l'organisation, après consultation du fournisseur de service. Dans certains cas, ces politiques doivent également être gérées de manière indépendante au niveau du compte ou de l'unité métier, soit par le MSP, soit par le client. Cela signifie qu'il est très courant dans le cadre d'une relation parent-enfant qu'il faille équilibrer le déploiement des règles de niveau entreprise issues de la personnalisation parmi les appareils, sites et unités métiers. Cette structure est essentielle pour les fournisseurs de services gérés qui déploient des politiques parmi des millions d'appareils et de comptes.

Meilleurs ensemble : Zero Trust ❤️ Plateforme Tenant

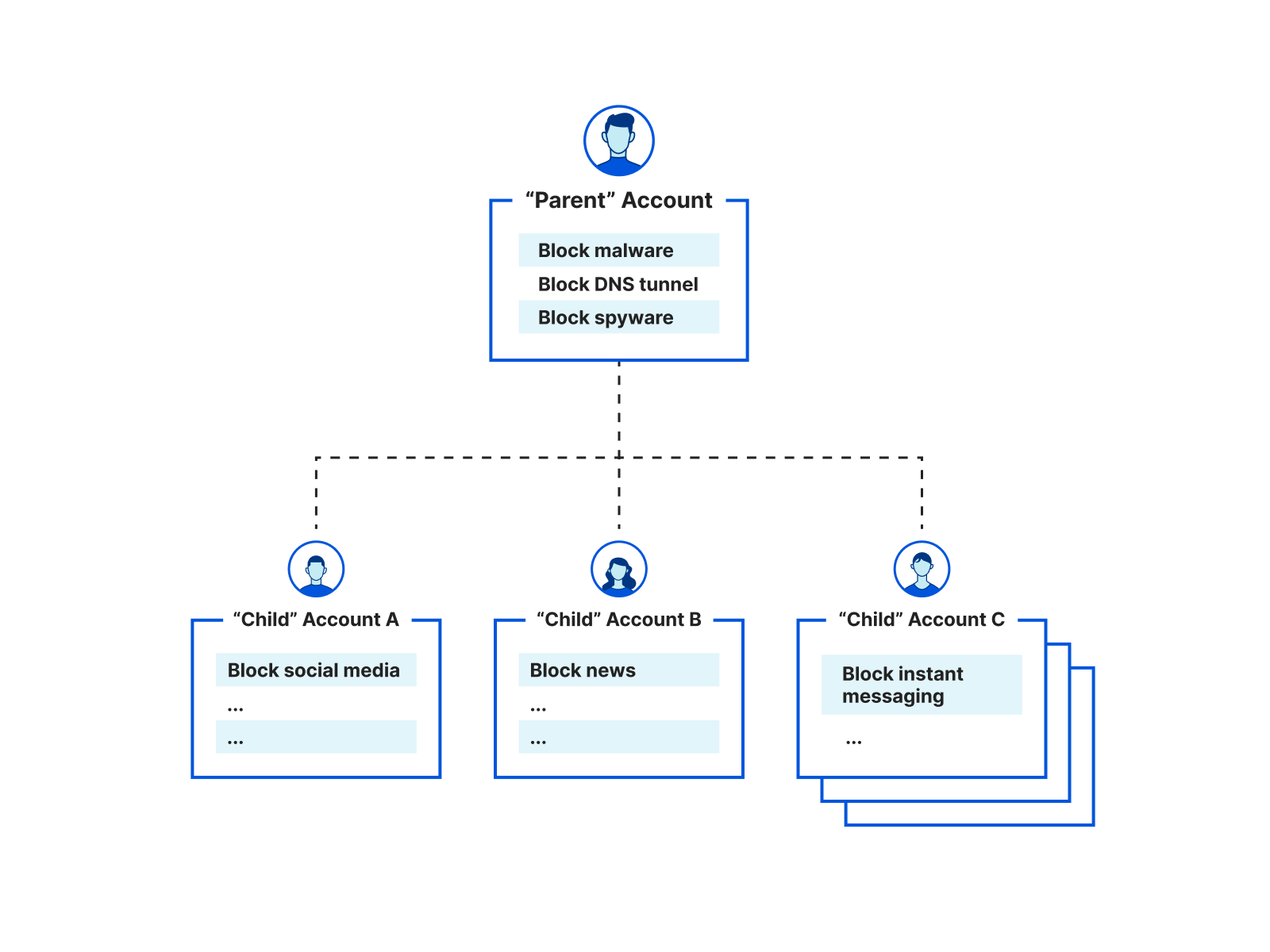

Pour faciliter aux MSP la gestion de millions de comptes avec les contrôles d'accès et la gestion des politiques qui conviennent, nous avons intégré Cloudflare Gateway à notre plateforme Tenant existant avec une nouvelle fonctionnalité qui propose des configurations parent-enfant. Cela permet aux partenaires MSP de créer et gérer des comptes, définir des politiques globales de sécurité d'entreprise et d'autoriser une gestion appropriée ou des remplacements au niveau des équipes ou des unités métier individuelles.

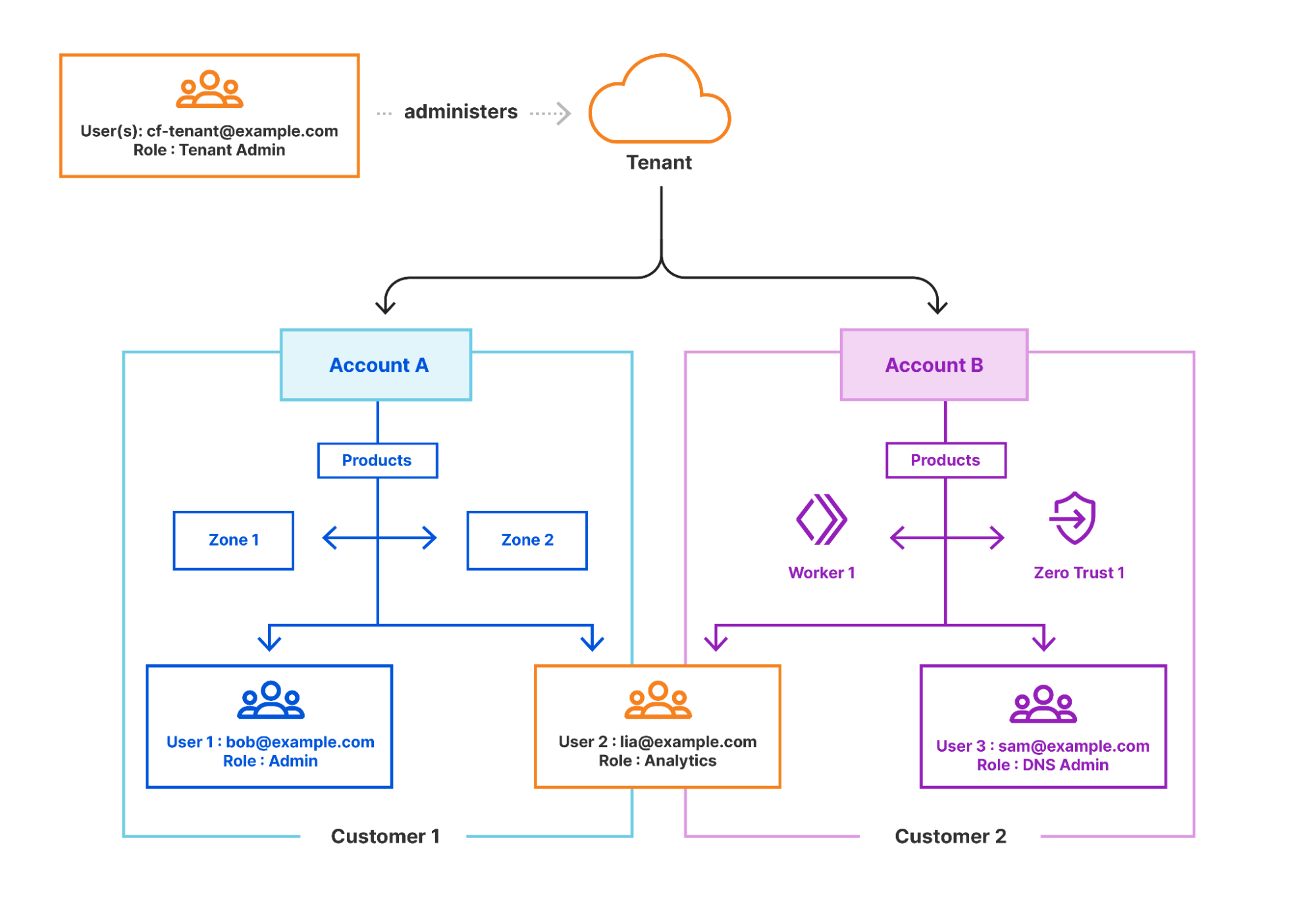

Avec la plateforme Tenant, les MSP sont en mesure de créer des millions de comptes client à leur discrétion pour prendre en charge l'intégration et les configurations qui leur sont propres. Cela garantit également une séparation correcte de la propriété entre les clients et permet aux clients finaux d'accéder directement au tableau de bord, au besoin.

Chaque compte créé est un conteneur séparé de ressources souscrites (politiques zero trust, zones, workers, etc.) pour chaque client de MSP. Les administrateurs client peuvent être invités à chaque compte en fonction des besoins pour la gestion en libre-service, pendant que le MSP garde le contrôle des capacités activées pour chaque compte.

Maintenant que les MSP sont en mesure de configurer et gérer des comptes à grande échelle, nous allons examiner la manière dont l'intégration avec Cloudflare Gateway leur permet de gérer des politiques de filtrage DNS pour ces comptes.

Comptes Zero Trust par niveau

Avec des comptes individuels pour chaque client final MSP, les MSP peuvent soit gérer entièrement le déploiement, soit proposer un portail en libre-service étayé par les API de configuration Cloudflare. Si vous mettez en place un portail de configuration cela signifie également que vous ne voudriez jamais que vos utilisateurs finaux bloquent l'accès à ce domaine. Le MSP peut donc ajouter une politique cachée à tous les comptes de ses clients finaux lors de leur intégration, qui se fera sur un simple appel unique de l'API. Quand bien même il se produit des problèmes à chaque mise à jour de ladite politique, cela signifie maintenant qu'ils doivent mettre à jour la politique une fois pour chaque client final MSP et pour certains MSP cela peut correspondre à plus d'un million d'appels API.

Pour faire en sorte qu'un seul appel d'API suffise, nous avons introduit le concept de compte de niveau supérieur également appelé compte parent. Ce compte parent permet aux MSP de définir des politiques globales appliquées à toutes les requêtes DNS avant les politiques du client final du MSP suivantes, à savoir les politiques du compte enfant. Cette structure aide les MSP à définir leurs propres politiques globales pour l'ensemble des comptes enfant tandis que chaque compte enfant peut filtrer plus en détail leurs requêtes DNS de sorte qu'ils répondent à leurs besoins sans incidence sur aucun autre compte enfant.

Cela va plus loin que les simples politiques, chaque compte enfant peut créer sa propre page de blocage personnalisée, transférer ses propres certificats pour afficher ces pages de blocage et définir ses propres points de terminaison DNS (IPv4, IPv6, DoH, and DoT) via des emplacements Gateway. De plus, comme il s'agit exactement des mêmes comptes Gateway non-MSP, il n'y a pas de minimum en ce qui concerne les limites par défaut du nombre de politiques, d'emplacements ou de listes par compte parent ou enfant.

Intégrations de fournisseur de services gérés (MSP)

Afin de rendre tout cela plus concret, voici quelques exemples réels de la manière dont les clients de Cloudflare utilisent cette nouvelle fonctionnalité liée au fournisseur de services gérés pour protéger leurs organisations.

Gouvernement fédéral des États-Unis

Le gouvernement fédéral américain a besoin d'un grand nombre des mêmes services pour assurer un service DNS de protection pour sa centaine d'agences civiles, et il externalise souvent une grande partie de ses opérations informatiques et de sécurité à des fournisseurs de services tels qu'Accenture Federal Services (AFS).

En 2022, Cloudflare et AFS ont été sélectionnés par l'Agence pour la cybersécurité et la sécurité des infrastructures (CISA) du Département de la sécurité intérieure (DHS) pour mettre au point une solution conjointe afin d'aider le gouvernement fédéral à se défendre contre les cyberattaques. La solution se compose du résolveur DNS de protection de Cloudflare, qui filtrera les requêtes DNS provenant des bureaux et des sites du gouvernement fédéral et transmettra les événements directement à la plateforme d'Accenture afin d'unifier l'administration et le stockage des journaux.

Les services fédéraux d'Accenture forment une interface centrale pour chaque département qui les autorise à adapter leurs politiques de filtrage DNS. Cette interface fonctionne avec la plateforme Tenant de Cloudflare et les API client de Gateway dans le but garantir une expérience sans faille pour les employés du gouvernement qui gèrent les politiques de sécurité à l'aide de nos configurations parent-enfant. CISA, en tant que compte parent, peut définir ses propres politiques globales, tout en permettant aux agences, comptes enfants, de contourner une sélection de politiques globales et définir leur propre page de blocage par défaut.

Parallèlement à la structure parent-enfant, nous avons apporté quelques améliorations à nos valeurs par défaut de correspondance et de filtrage d'emplacement DNS. Actuellement, tous les comptes Gateway peuvent acheter des adresses IP de résolveur IPv4 dédiées, elles sont parfaites pour les situations où un client ne dispose pas d'une adresse IP source statique ou s'il souhaite que sa propre adresse IPv4 héberge la solution.

Pour CISA, ils souhaitent non seulement une adresse IPv4 dédiée, mais ils veulent également attribuer cette même adresse du compte parent vers les comptes enfants. Il leur sera ainsi possible d'avoir leurs propres adresses IPv4 par défaut pour toutes les agences, ce qui facilitera l'intégration. Ensuite, ils veulent une possibilité de fermeture en cas d'erreur, ce qui signifie que si une requête DNS n'a renvoyé aucun emplacement (pour lequel un réseau/adresse IPv4 source doit être configuré), elle est abandonnée. Ainsi, CISA a la garantie que seuls les réseaux IPv4 configurés aient accès à leurs services de protection. Enfin, il ne nous a pas été nécessaire de procéder de la sorte avec les points de terminaison DNS DoT, DoH et Ipv6 dans la mesure où ils sont personnalisés pour chaque emplacement DNS créé.

Malware Bytes

Malwarebytes, leader mondial dans la cyberprotection en temps réel, a été récemment intégré dans Cloudflare pour apporter un module de filtrage DNS au sein de la plateforme Nebula. La plateforme Nebula est une solution d'opérations de sécurité hébergées dans le cloud qui assure le contrôle de tous les incidents liés à des logiciels malveillants ou des rançongiciels, de l'alerte au correctif. Ce nouveau module permet aux clients de Malwarebytes pour filtrer les catégories de contenu et ajouter des règles de politiques pour des groupes d'appareils. Trois conditions étaient essentielles, il fallait que l'intégration au client de l'appareil actuel soit facile, qu'il soit possible de gérer les comptes de manière individuelle et qu'un espace soit prévu pour un développement ultérieur à travers des services Zero Trust additionnels tels que l'isolement de navigateur Cloudflare.

Cloudflare a pu fournir une solution complète qui a été facilement intégrée dans la plateforme Malwarebytes. Elle comprenait l'utilisation de DNS-over-HTTP (DoH) pour segmenter les utilisateurs dans des emplacements uniques et l'ajout d'un jeton unique par appareil pour suivre correctement l'ID de l'appareil et appliquer les bonnes politiques DNS. Enfin, l'intégration a été terminée à l'aide de l'API Tenant qui a permis une intégration harmonieuse avec les plateformes et le flux de travail existants. Cette combinaison de nos services Zero Trust et de la plateforme Tenant a permis à Malwarebytes d'aller rapidement à la rencontre de nouveaux segments de marché pour ce secteur.

« Il est à l'heure actuelle difficile pour les organisations de gérer l'accès aux sites malveillants et de garantir la sécurité et la productivité de leurs utilisateurs finaux. Le module de filtrage DNS de Malwarebytes enrichit notre plateforme de sécurité basée sur le cloud d'une protection du Web. Nous avons étudié d'autres fournisseurs de services Zero Trust, mais il nous a semblé évident que Cloudflare pouvait offrir la solution complète dont les équipes informatiques et de sécurité avaient besoin tout assurant des performances ultrarapides. Désormais, les équipes informatiques et de sécurité peuvent bloquer des catégories entières de sites, profiter d'une vaste base de données de scores prédéfinis sur des domaines Web connus et suspects, protéger les applications Web de base et gérer des restrictions de sites spécifiques, sans se casser la tête avec la supervision de l'accès aux sites. » - Mark Strassman, Directeur des produits, Malwarebytes

Important FAI mondial

Nous avons récemment travaillé avec un important FAI mondial en vue de la prise en charge d'un filtrage DNS dans le cadre d'une solution de sécurité plus vaste proposée aux familles ce qui correspond à plus d'un million de comptes pour la seule première année ! Le FAI s'appuie sur nos API Tenant et Gateway pour faciliter l'intégration dans sa plateforme actuelle et dans l'expérience utilisateur qu'elle propose, et ce, avec un minimum d'efforts techniques. Nous sommes impatients de communiquer des détails supplémentaires concernant la mise en œuvre dans les mois qui viennent.

Et maintenant ?

Comme en témoignent les récits précédents, les MSP jouent un rôle essentiel dans la sécurisation des divers écosystèmes d'organisations actuels, quelles qu'en soient la taille et la maturité. Les entreprises de toutes tailles se retrouvent confrontées au même panorama complexe de menaces et doivent batailler pour garantir un niveau de sécurité acceptable et gérer les risques avec des ressources limitées et des outils de sécurité restreints. Les MSP fournissent des ressources supplémentaires, l'expertise et les outils de sécurité avancés qui permettent d'alléger le profil de risque de ces entreprises. Cloudflare s'engage à contribuer à l'efficacité des MSP cherchant à fournir des solutions Zero Trust à leurs clients.

Compte tenu de l'importance des MSP pour nos clients et de la croissance constante de notre réseau de partenaires, nous prévoyons de lancer un certain nombre de nouvelles fonctionnalités en 2023 et au-delà pour mieux accompagner nos partenaires MSP. D'abord, étape clé de notre feuille de route, nous allons adapter le tableau de bord de gestion des utilisateurs pour améliorer la gestion des comptes et des utilisateurs. Ensuite, nous souhaitons étendre nos configurations multi-tenant à travers l'ensemble de notre solution Zero Trust afin de faciliter aux MSP la mise en œuvre à grande échelle de solutions de travail hybride sécurisées.

Enfin, pour mieux prendre en charge l'accès hiérarchique, nous prévoyons d'enrichir les rôles des utilisateurs et le modèle d'accès actuellement disponibles aux partenaires MSP afin de permettre à leurs équipes de gérer plus facilement leurs différents comptes. Cloudflare s'est toujours enorgueillie d'être facile à utiliser, et notre objectif est de faire de Cloudflare la plateforme Zero Trust de prédilection des fournisseurs de services et de sécurité du monde entier.

Tout au long de la CIO Week, nous avons évoqué la manière dont nos partenaires contribuent à moderniser le niveau de sécurité de leurs clients pour s'adapter à un monde transformé par le travail hybride et les infrastructures multicloud hybrides. En fin de compte, la puissance de Cloudflare Zero Trust tient à ce qu'elle est une plateforme composable et unifiée, puisant sa force dans une combinaison de produits, de fonctionnalités et de notre réseau de partenaires.

- Si vous voulez en savoir plus sur la manière dont vous pouvez devenir un partenaire MSP, lisez la page suivante : https://www.cloudflare.com/partners/services

- Si vous voulez en savoir plus concernant l'amélioration de votre sécurité avec le filtrage DNS et le Zero Trust, ou si vous souhaitez démarrer dès aujourd'hui, testez la plateforme par vous-même avec 50 places gratuites en vous inscrivant ici.