À la fin de l'année 2021, Cloudflare a lancé le Centre de sécurité, une solution unifiée regroupant notre suite de produits de sécurité et un corpus unique d'informations sur Internet. Cette solution permet aux équipes de sécurité d'identifier rapidement les risques potentiels et les menaces sur leur entreprise, de tracer la carte de leur surface d'attaque et d'atténuer ces risques en tout juste quelques clics. Si le Centre se concentrait initialement sur la sécurité des applications, nous lui ajoutons aujourd'hui des statistiques Zero Trust cruciales afin de renforcer ses capacités.

Lorsque votre marque est appréciée et considérée comme digne de confiance, vos clients et vos clients potentiels attendent avec impatience les e-mails que vous leur adressez. Imaginez maintenant qu'un client reçoive un e-mail de votre part. Cet e-mail porte votre marque, le thème en est intéressant et il comporte un lien permettant de s'inscrire à une proposition unique. Comment résister à cette opportunité ?

Mais… qu'en serait-il si cet e-mail ne provenait pas de vos services ? Si le fait de cliquer sur le lien s'inscrivait dans le cadre d'une escroquerie pensée pour l'amener loin sur le chemin de la fraude ou du vol d'identité ? Si le client pensait que vous étiez effectivement à l'origine de cette escroquerie ? En réalité, même les utilisateurs les plus avertis en termes de sécurité se font occasionnellement prendre au piège de faux e-mails bien conçus.

Ce constat représente un risque pour votre entreprise et votre réputation. Un risque que vous n'avez pas envie de prendre (et que personne n'a envie de prendre d'ailleurs). L'usurpation de marque constitue un problème considérable pour les entreprises à travers le monde. C'est la raison pour laquelle nous avons développé la solution DMARC Management (gestion de la DMARC), disponible dès aujourd'hui en version bêta.

Grâce à cette solution, vous disposez d'informations complètes sur les entités qui envoient des e-mails en votre nom. En un clic, vous pouvez approuver chaque source qui s'avère être un expéditeur légitime pour votre domaine, avant de définir votre politique DMARC de manière à rejeter tous les e-mails envoyés par des clients non approuvés.

Vous n'avez pas à vous inquiéter lorsque la plateforme d'étude utilisée par votre entreprise envoie des e-mails pour votre domaine : vous l'avez configurée en ce sens. Toutefois, la même démarche de la part d'un service de courrier électronique inconnu basé dans un pays lointain peut constituer un sujet d'angoisse et un problème que vous souhaiterez probablement régler. Voyons de quelle manière.

Mécanismes anti-usurpation

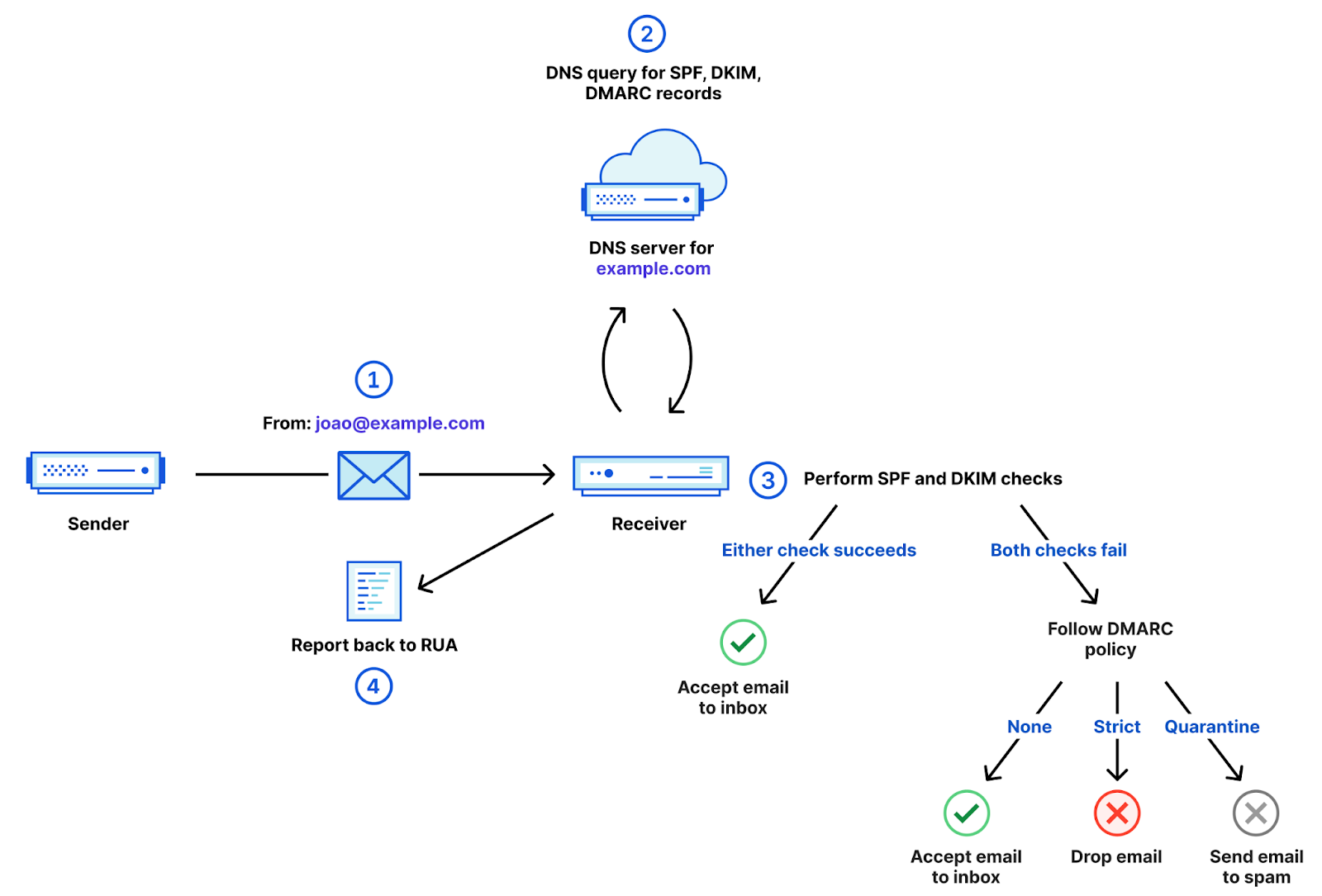

Les protocoles Sender Policy Framework (SPF), DomainKeys Identified Mail (DKIM) et Domain-based Message Authentication Reporting and Conformance (DMARC) constituent trois méthodes d'authentification des e-mails courantes. Utilisés conjointement, ils permettent d'empêcher les spammeurs, les auteurs de phishing et les autres acteurs non autorisés d'envoyer des e-mails au nom d'un domaine dont ils ne sont pas propriétaires.

Le protocole SPF est un moyen pour un domaine de dresser la liste de l'ensemble des serveurs à partir desquels il envoie des e-mails. Vous pouvez le considérer comme un répertoire des collaborateurs publiquement accessible qui permet de confirmer si un collaborateur travaille pour une entreprise. Les enregistrements SPF répertorient toutes les adresses IP de l'ensemble des serveurs autorisés à envoyer des e-mails à partir du domaine.

Le protocole DKIM permet aux propriétaires de domaines de « signer » les e-mails envoyés à partir de leur domaine. Il s'appuie plus spécifiquement sur la cryptographie à clé publique :

- Un enregistrement DKIM stocke la clé publique du domaine et les serveurs de messagerie qui reçoivent des e-mails du domaine peuvent vérifier cet enregistrement afin d'obtenir cette clé.

- La clé privée est gardée secrète par l'expéditeur, qui signe l'en-tête de l'e-mail avec cette dernière.

- Les serveurs de messagerie qui reçoivent l'e-mail peuvent vérifier que la clé privée de l'expéditeur a bien été utilisée en appliquant la clé publique. Cette opération permet également de garantir que l'e-mail n'a pas été altéré pendant son acheminement.

Le protocole DMARC indique quoi faire à un serveur de messagerie de destination après évaluation des résultats SPF et DKIM. La politique DMARC d'un domaine peut être configurée de diverses manières : elle peut demander aux serveurs de messagerie de placer les e-mails qui ne passent pas la vérification SPF ou DKIM (ou les deux) en quarantaine, de rejeter ces e-mails ou de les transmettre.

La configuration et l'entretien des protocoles SPF et DMARC ne constituent toutefois pas des tâches triviales. Si votre configuration est trop stricte, les e-mails légitimes seront abandonnés ou identifiés comme du spam. Si elle est trop laxiste, votre domaine pourrait être utilisé de manière malveillante dans le cadre d'une usurpation d'e-mail. La preuve en est que ces mécanismes d'authentification (SPF/DKIM/DMARC) existent depuis plus de dix et que moins de six millions d'enregistrements DMARC sont actifs.

Les rapports DMARC peuvent vous aider et une solution complète, telle que la solution DMARC Management, réduit le fardeau lié à la création et à l'entretien d'une configuration appropriée.

Rapports DMARC

Tous les fournisseurs de messagerie compatibles DMARC prennent en charge l'envoi de rapports DMARC agrégés à une adresse e-mail de votre choix. Ces rapports dressent la liste des services qui ont envoyé des e-mails à partir de votre domaine et le pourcentage des messages qui ont passé avec succès les vérifications DMARC, SPF et DKIM. Ils sont extrêmement importants, car ils fournissent aux administrateurs les informations dont ils ont besoin pour décider de la manière dont ajuster leurs politiques DMARC (par exemple, si leurs e-mails légitimes ne parviennent pas à passer les tests SPF et DKIM ou si un spammeur tente d'envoyer des e-mails illégitimes).

Méfiez-vous cependant : vous ne souhaiterez probablement pas envoyer de rapports DMARC à une adresse e-mail administrée par un humain, car ils déferlent en vagues de pratiquement tous les fournisseurs de courrier électronique auxquels votre entreprise envoie des messages et sont transmis au format XML. En règle générale, les administrateurs configurent les rapports afin qu'ils soient envoyés à un service tel que notre solution DMARC Management, qui les synthétise sous une forme plus digeste. Remarque : ces rapports ne contiennent pas d'informations d'identification personnelle (PII, Personal Identifiable Information).

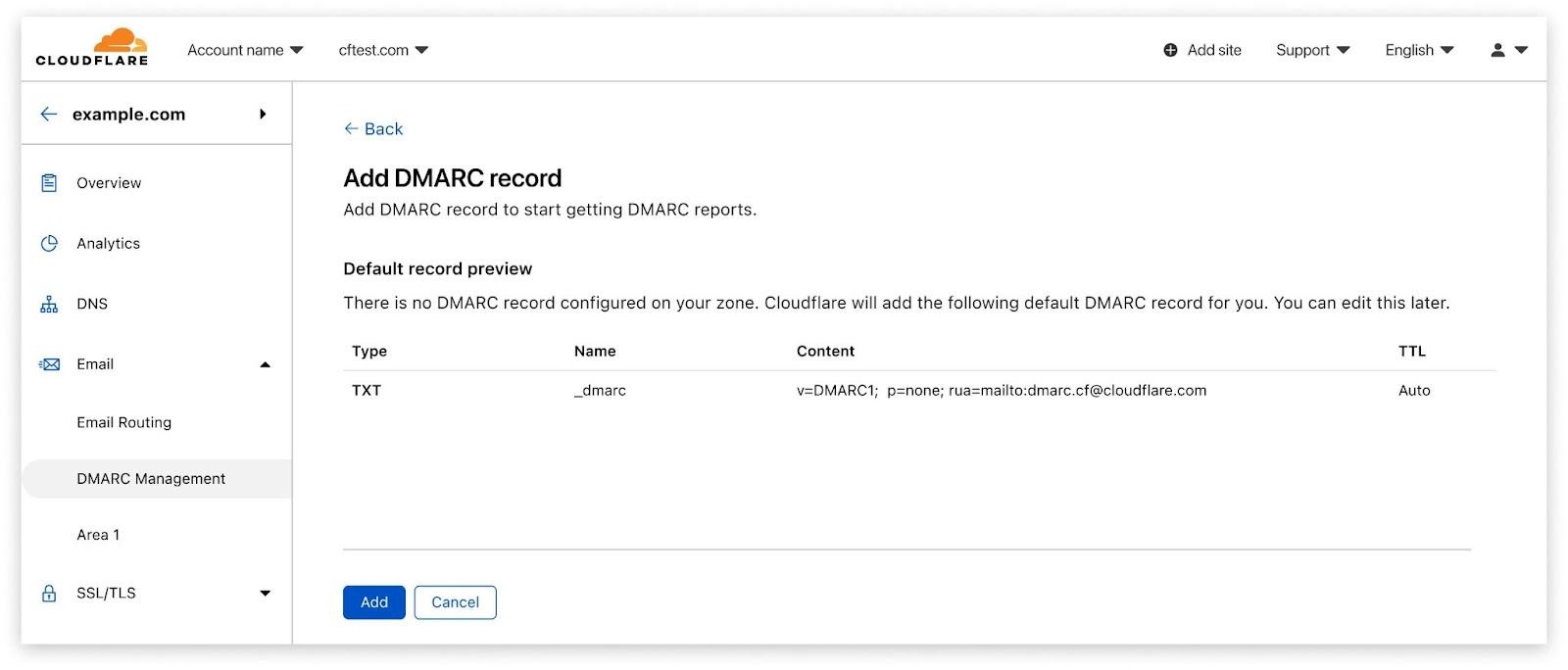

La solution DMARC Management crée automatiquement une adresse e-mail vers laquelle envoyer les rapports et ajoute l'enregistrement RUA correspondant à votre DNS Cloudflare DNS afin d'annoncer aux fournisseurs de messagerie à quel endroit envoyer leurs rapports. Et oui, si vous êtes curieux, ces adresses sont créées à l'aide du service Cloudflare Email Routing.

Remarque : à l'heure actuelle, le DNS Cloudflare est une condition préalable à l'utilisation de la solution DMARC Management.

Une fois les rapports reçus à cette adresse e-mail dédiée, ils sont traités par un Worker qui extrait les données pertinentes, les décompose et les envoie à notre solution d'analyse. Et vous l'avez deviné, tout ce processus est mis en œuvre à l'aide du service Email Workers. Vous trouverez plus d'informations sur la mise en œuvre technique ici.

Prendre des mesures

Maintenant que les rapports arrivent, vous pouvez consulter les données et prendre des mesures.

Remarque : les fournisseurs de messagerie peuvent nécessiter jusqu'à 24 heures avant de commencer à envoyer les rapports et de pouvoir mettre les analyses à votre disposition.

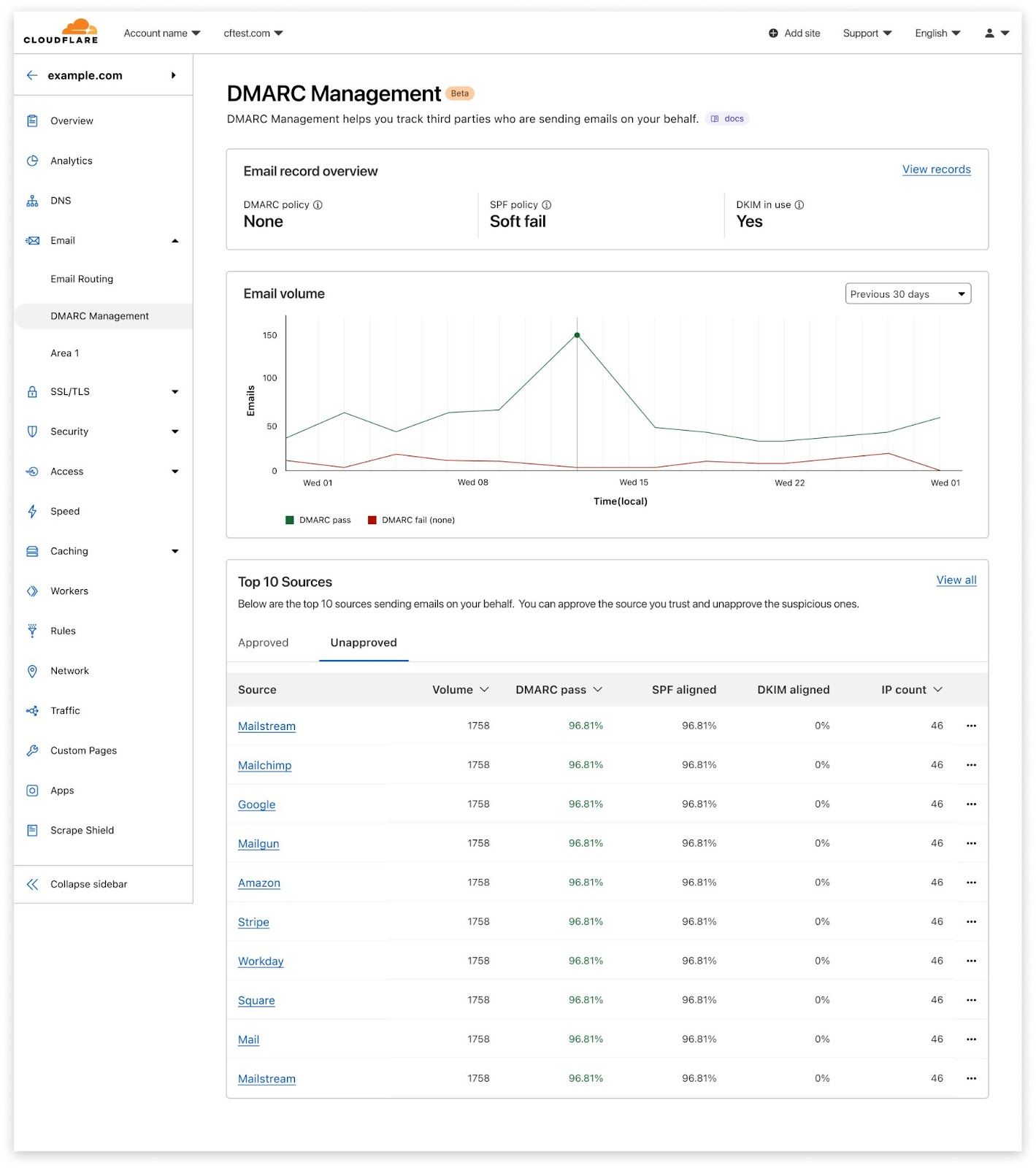

La solution de gestion DMARC Management est parachevée par une vue d'ensemble de la configuration de sécurité sortante de votre domaine, plus spécifiquement au niveau des protocoles DMARC, DKIM, and SPF. Elle sera également bientôt pourvue de fonctionnalités de reporting sur la sécurité du courrier électronique entrant, notamment autour des protocoles STARTTLS, MTA-STS, DANE et TLS.

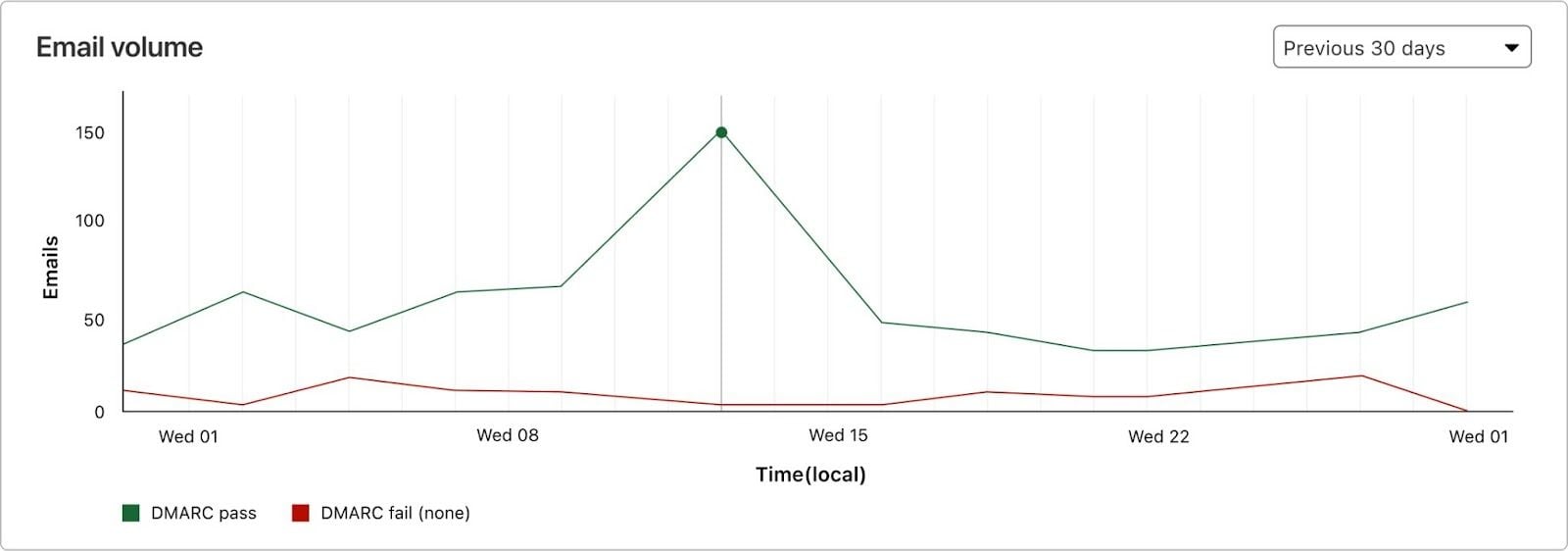

La section du milieu présente le volume d'e-mails au fil du temps. Les courbes individuelles représentent les e-mails qui passent la vérification DMARC avec succès et ceux qui n'y parviennent pas.

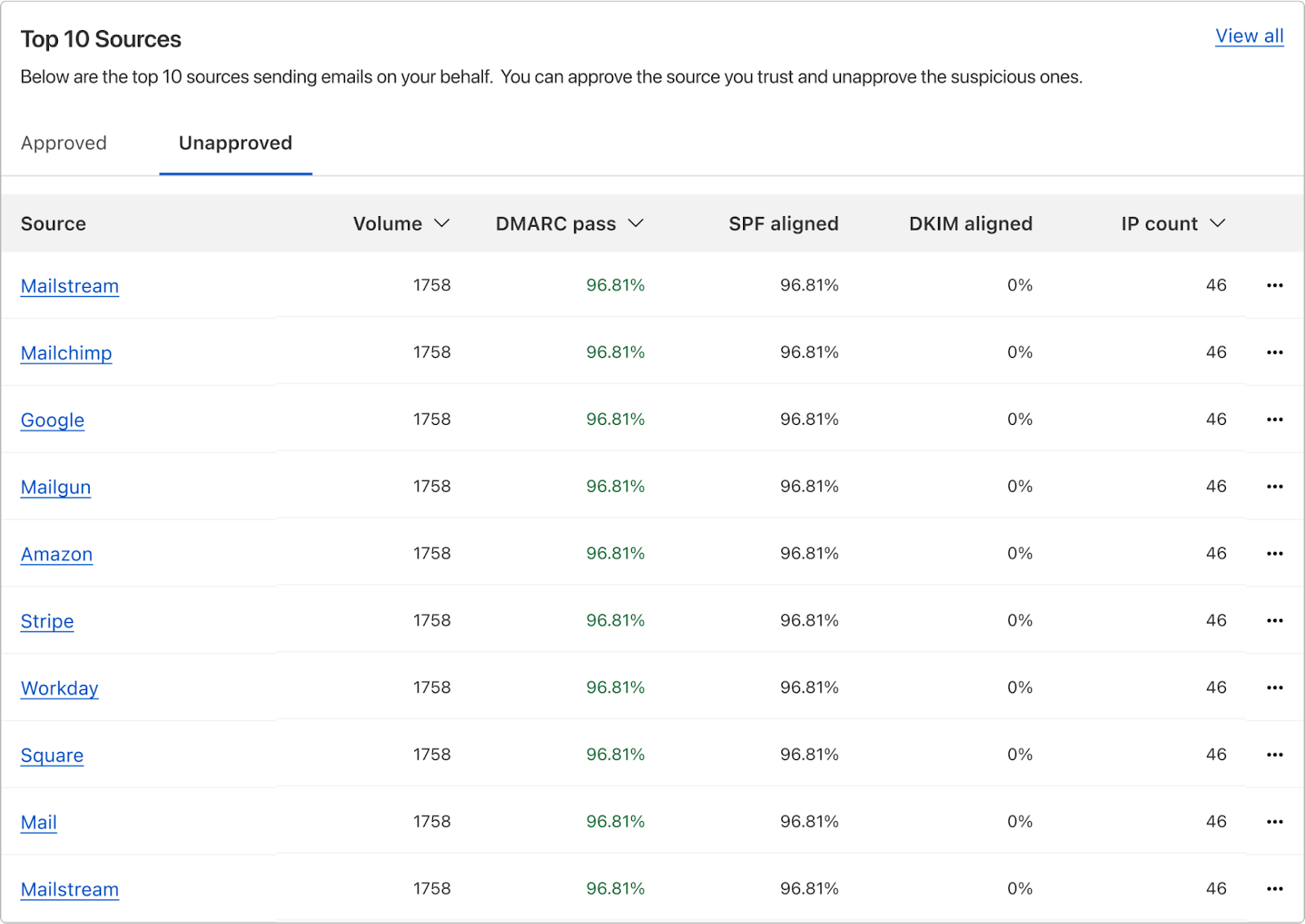

En dessous, vous retrouvez des détails supplémentaires comprenant le nombre d'e-mails envoyés par chaque source (conformément aux rapports DMARC) et les statistiques DMARC/SPF/DKIM correspondantes. Vous pouvez approuver (c'est-à-dire, inclure au SPF) n'importe laquelle de ces sources en cliquant sur « … ». De même, cette vue vous permet de repérer facilement les applications sur lesquelles le DKIM peut ne pas être correctement configuré.

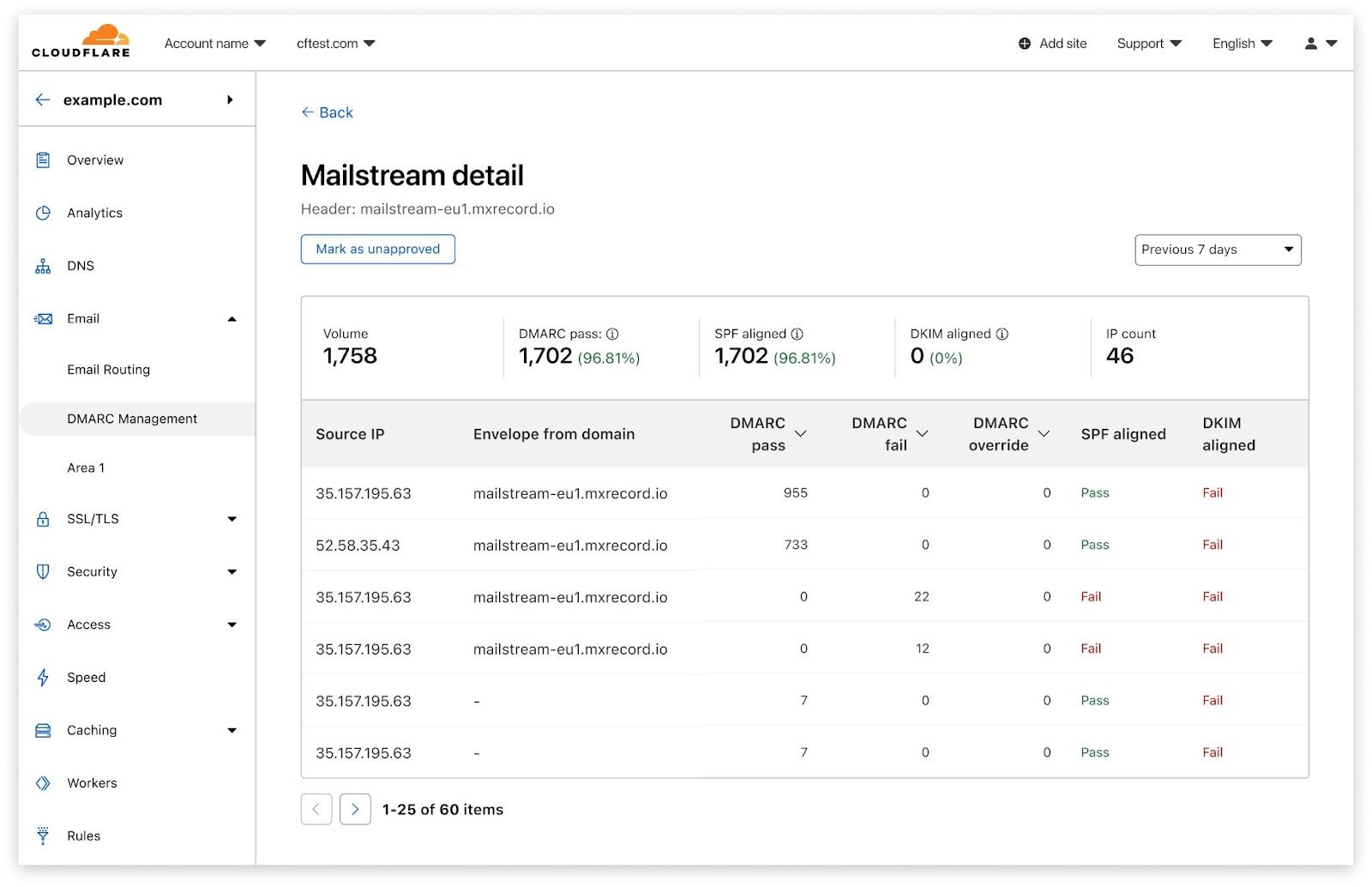

Un clic sur n'importe quelle source affichera les mêmes statistiques DMARC, SPF et DKIM en fonction de l'adresse IP de la source. C'est ainsi que vous identifierez si vous devez inclure une adresse IP supplémentaire à votre enregistrement SPF, par exemple.

Les sources qui échouent aux tests de vérification sont celles sur lesquelles vous souhaiterez agir. Vous devrez alors définir si elles doivent être approuvées (c'est-à-dire, d'un point de vue technique, incluses à l'enregistrement SPF) si elles s'avèrent légitimes, ou si elles doivent rester non approuvées et être rejetées par le serveur de destination lorsque la politique DMARC est configurée avec la commande p=reject.

L'établissement d'une politique de rejet DMARC est l'objectif, mais vous préférerez ne pas appliquer ce genre de politique restrictive avant d'être parfaitement sûrs que l'ensemble des services d'expédition légitimes ont été inclus dans le SPF (et le DKIM, le cas échéant). L'opération peut prendre quelques semaines, en fonction du nombre de services qui envoient des messages à partir de votre domaine, mais grâce à la solution DMARC Management, vous comprendrez rapidement à quel moment vous pourrez définir cette politique.

Que faire ensuite ?

Une fois que vous avez approuvé l'ensemble de vos expéditeurs d'e-mails autorisés (sources) et configuré le DMARC afin qu'il mette en quarantaine ou rejette les e-mails provenant de sources non autorisées, vous pouvez avoir l'assurance que votre marque et votre entreprise sont désormais plus en sécurité. La surveillance de votre liste de sources approuvées ne deviendra alors qu'une opération très légère, qui ne devrait pas demander plus de quelques minutes par mois à votre équipe. Idéalement, lorsque votre entreprise déploiera de nouvelles applications envoyant des e-mails à partir de votre domaine, vous devriez penser à inclure les adresses IP correspondantes à votre enregistrement SPF de manière proactive.

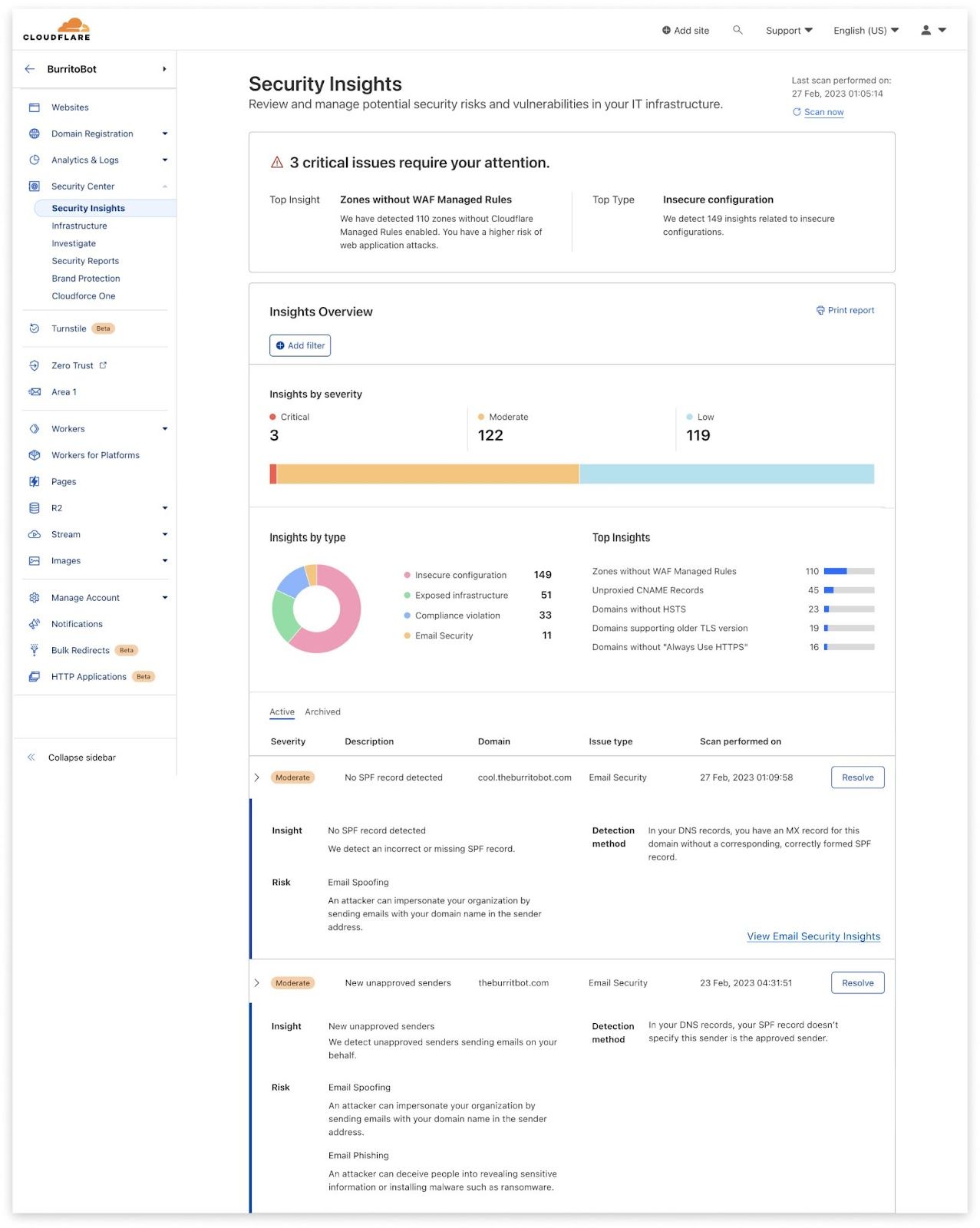

Toutefois, même si vous ne le faites pas, vous trouverez de nouvelles notifications faisant état d'expéditeurs non approuvés dans votre Centre de sécurité, sous l'onglet Informations sur la sécurité, en plus d'éventuels autres problèmes de sécurité importants que vous devez passer en revue et gérer.

Vous pouvez également consulter la liste des sources non approuvées de la solution DMARC Management par intervalles de quelques semaines.

Vous savez désormais quoi faire à chaque fois que vous remarquerez un expéditeur légitime apparaître dans la liste comme « non approuvé » : cliquer sur « … » et l'identifier comme « approuvé » !

Les développements à venir

La solution DMARC Management fait passer la sécurité du courrier électronique au niveau supérieur et ce n'est que le début.

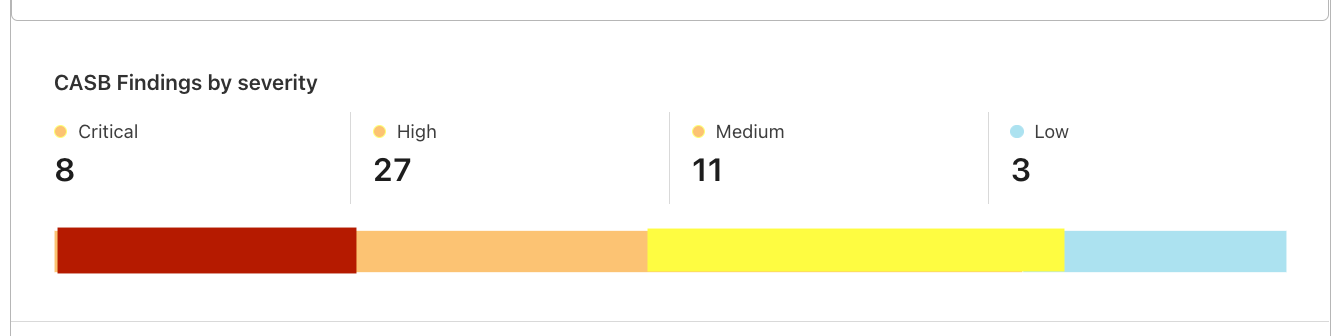

Nous sommes impatients de vous présenter les investissements que nous avons réalisés dans des fonctionnalités qui proposeront à nos clients encore plus d'informations sur leur sécurité. Nous comptons ainsi connecter très vite les outils d'analyse de la sécurité du Cloud Access Security Broker (CASB, agent de sécurité des accès au cloud) de Cloudflare au Centre de sécurité.

L'intégration des produits proposera aux clients un moyen d'appréhender en un coup d'œil l'état de leur sécurité SaaS en général. En faisant apparaître le contenu des constatations du CASB (ou des problèmes de sécurité identifiés dans les applications SaaS populaires) en fonction de la gravité, de l'intégrité de l'intégration SaaS et du nombre de problèmes dissimulés, les administrateurs chargés de l'informatique et de la sécurité disposeront d'un moyen d'appréhender l'état de leur surface de sécurité au sens large depuis une source unique.

Restez à l'écoute pour plus d'actualités sur l'intégration du CASB au Centre de sécurité. Entretemps, vous pouvez vous inscrire gratuitement sur la liste d'attente de la version bêta de la solution DMARC Management, et ce dès aujourd'hui. De même, si vous ne l'avez pas encore fait, nous vous recommandons de vous informer sur notre service Cloudflare Area 1 et de demander une évaluation du risque de phishing afin d'empêcher les e-mails de phishing, mais aussi les e-mails frauduleux et le spam, de pénétrer votre environnement.