Les campagnes massives d'attaques par rançongiciel et d'attaques DDoS (Distributed Denial of Service, déni de service distribué) menées ces dernières semaines ont interrompu (du moins en partie) les activités de certaines infrastructures essentielles à travers le monde, notamment l'un des plus grands exploitants d'oléoducs et l'une des plus grandes entreprises de transformation de viande du monde. Plus de 200 organisations belges (parmi lesquelles les sites web du gouvernement et du parlement, entre autres services) ont également fait les frais de telles attaques au début du trimestre.

Alors que la plupart des États-Unis célébraient la fête nationale le 4 juillet, des centaines d'entreprises américaines ont fait l'objet d'une attaque par rançongiciel réclamant 70 millions de dollars en bitcoins. Connus pour leur affiliation à REvil, un groupe de cyberrançonneurs russes, les pirates ont exploité plusieurs vulnérabilités (jusqu'alors inconnues) inhérentes à certains logiciels de gestion informatique. Leurs cibles incluaient notamment des écoles, des petits organismes du secteur public, des entreprises de voyage et de loisirs, ainsi que des coopératives de crédit, pour n'en citer que quelques-unes. Si la menace représentée par les rançongiciels et les attaques DDoS n'a rien de neuf, les dernières attaques lancées contre des propriétés Internet (des domaines viticoles aux équipes de sport professionnel en passant par les services de ferry et les hôpitaux) l'ont fait passer du statut de bruit de fond à celui de problème majeur affectant notre vie quotidienne. N'hésitez pas à consulter nos articles sur les rançongiciels et les attaques DDoS avec demande de rançon publiés au premier trimestre 2021) pour en savoir plus. En définitive, les récentes attaques ont propulsé les rançongiciels et les attaques DDoS en tête de liste des priorités du président américain Biden en matière de sécurité nationale.

Les tendances observées sur le réseau de Cloudflare en matière d'attaques DDoS lancées au deuxième trimestre 2021 dressent un tableau reflétant le paysage général des cybermenaces. La liste ci-dessous présente quelques points saillants de ces tendances :

- Plus de 11 % des clients interrogés ayant fait les frais d'une attaque DDoS ont déclaré avoir reçu une menace ou une lettre de rançon en guise d'avertissement lors du premier semestre de l'année. L'intégration d'urgence des clients victimes d'une attaque DDoS en cours a augmenté de 41,8 % au premier semestre 2021 par rapport au deuxième semestre 2020.

- Les attaques DDoS HTTP ciblant les sites web de l'administration ou du secteur public ont connu une hausse de 491 %. Cette augmentation en fait le deuxième secteur le plus ciblé après les services aux consommateurs, dont l'activité DDoS a augmenté de 684 % par rapport au trimestre précédent.

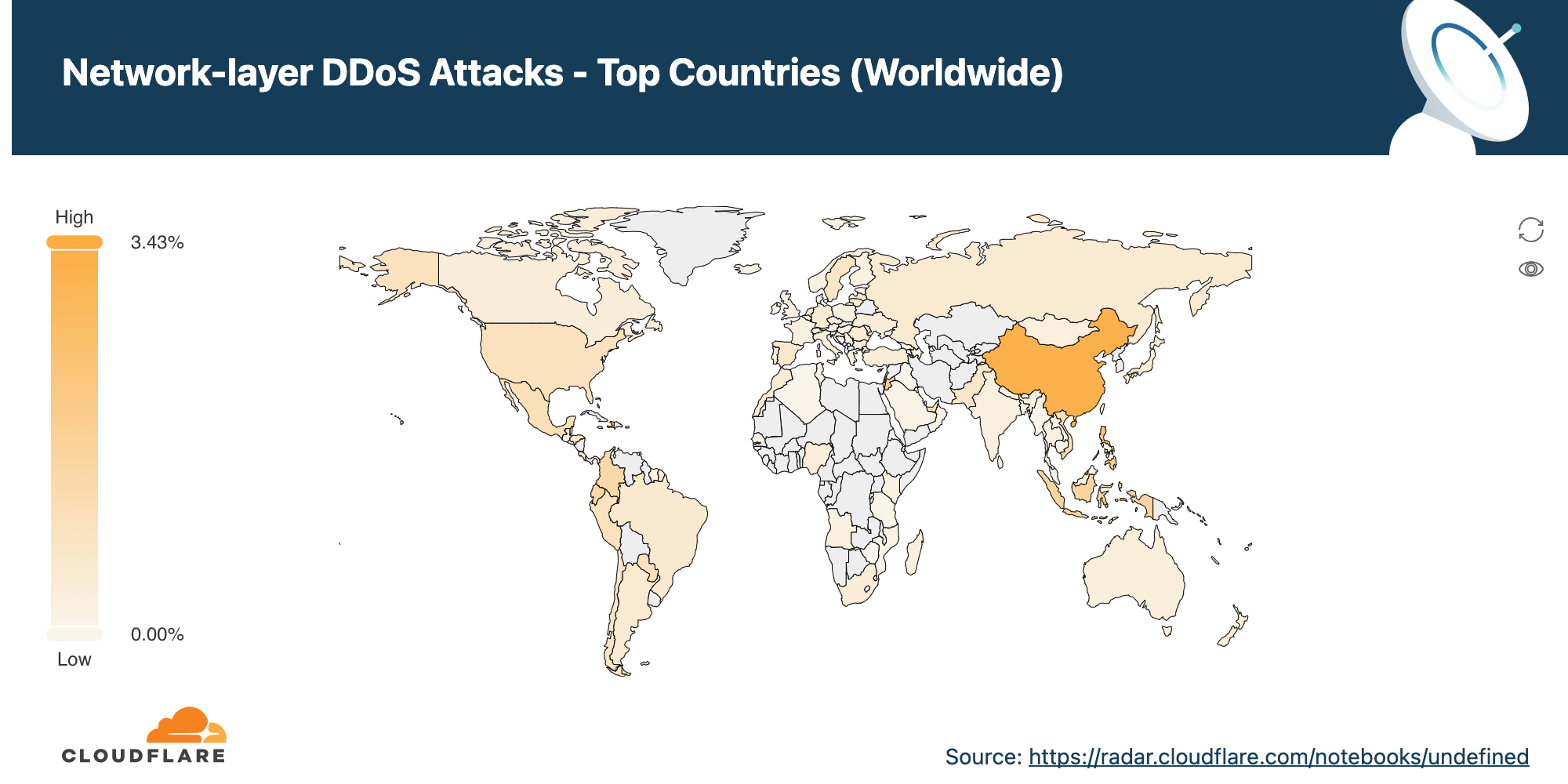

- La Chine demeure le pays affichant la plus importante activité DDoS issue de son propre territoire : 7 requêtes HTTP sur 1 000 provenant de Chine faisaient partie d'une attaque DDoS HTTP visant des sites web et plus de 3 paquets IP sur 100 ingérés dans nos datacenters chinois faisaient partie d'une attaque DDoS sur la couche réseau lancée contre une infrastructure réseau exposée.

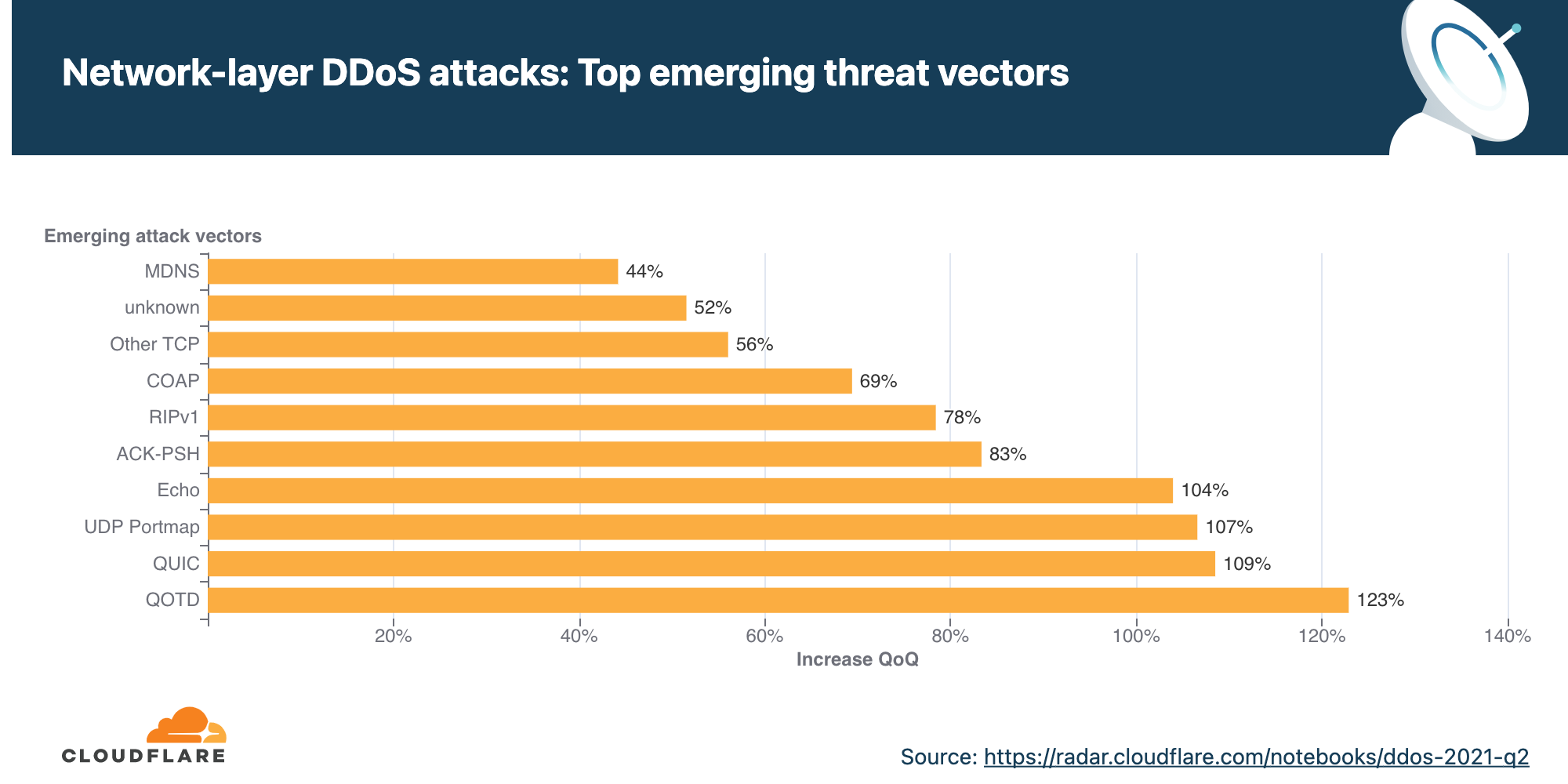

- En hausse de 123 % par rapport au trimestre précédent, les attaques DDoS par amplification exploitant abusivement le protocole Quote of the Day (QOTD, citation du jour) figuraient parmi les menaces émergentes. Même chose pour les attaques via QUIC, qui ont enregistré une hausse considérable de 109 % par rapport au deuxième trimestre 2021, alors que l'adoption du protocole QUIC continue d'augmenter.

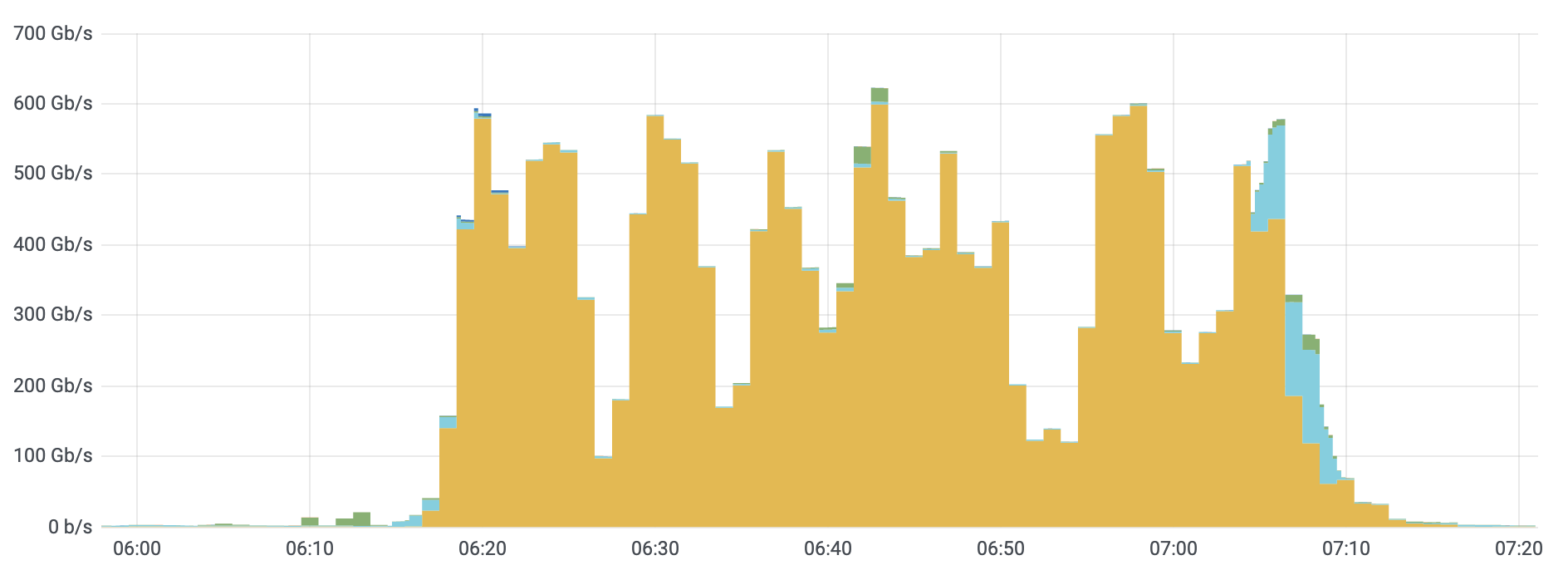

- Le nombre d'attaques DDoS visant la couche réseau et comprises dans la gamme située entre 10 et 100 Gb/s a augmenté de 21,4 % par rapport au trimestre précédent. Notre client Hypixel, une société américaine de jeux, fut l'une de ces cibles. Hypixel a réussi à maintenir sa présence en ligne, sans interruption de service ni pénalité en matière de performances pour ses utilisateurs, et ce malgré l'ampleur de l'attaque DDoS, mesurée à plus de 620 Gb/s. Découvrez ce récit complet ici.

Pour consulter toutes les informations relatives aux attaques sur l'ensemble des régions et des secteurs d'activité à travers le monde, rendez-vous sur le tableau de bord interactif de Cloudflare Radar.

Attaques DDoS au niveau de la couche applicative

Les attaques DDoS sur la couche applicative (et plus spécifiquement les attaques DDoS HTTP) cherchent à perturber le fonctionnement d'un serveur HTTP en le rendant incapable de traiter les demandes des utilisateurs légitimes. Lorsqu'un serveur se trouve bombardé de plus de requêtes qu'il ne peut en gérer, il abandonne les requêtes légitimes et peut même finir par s'arrêter totalement, avec pour résultat des pénalités en termes de performances ou un événement de déni de service pour les utilisateurs.

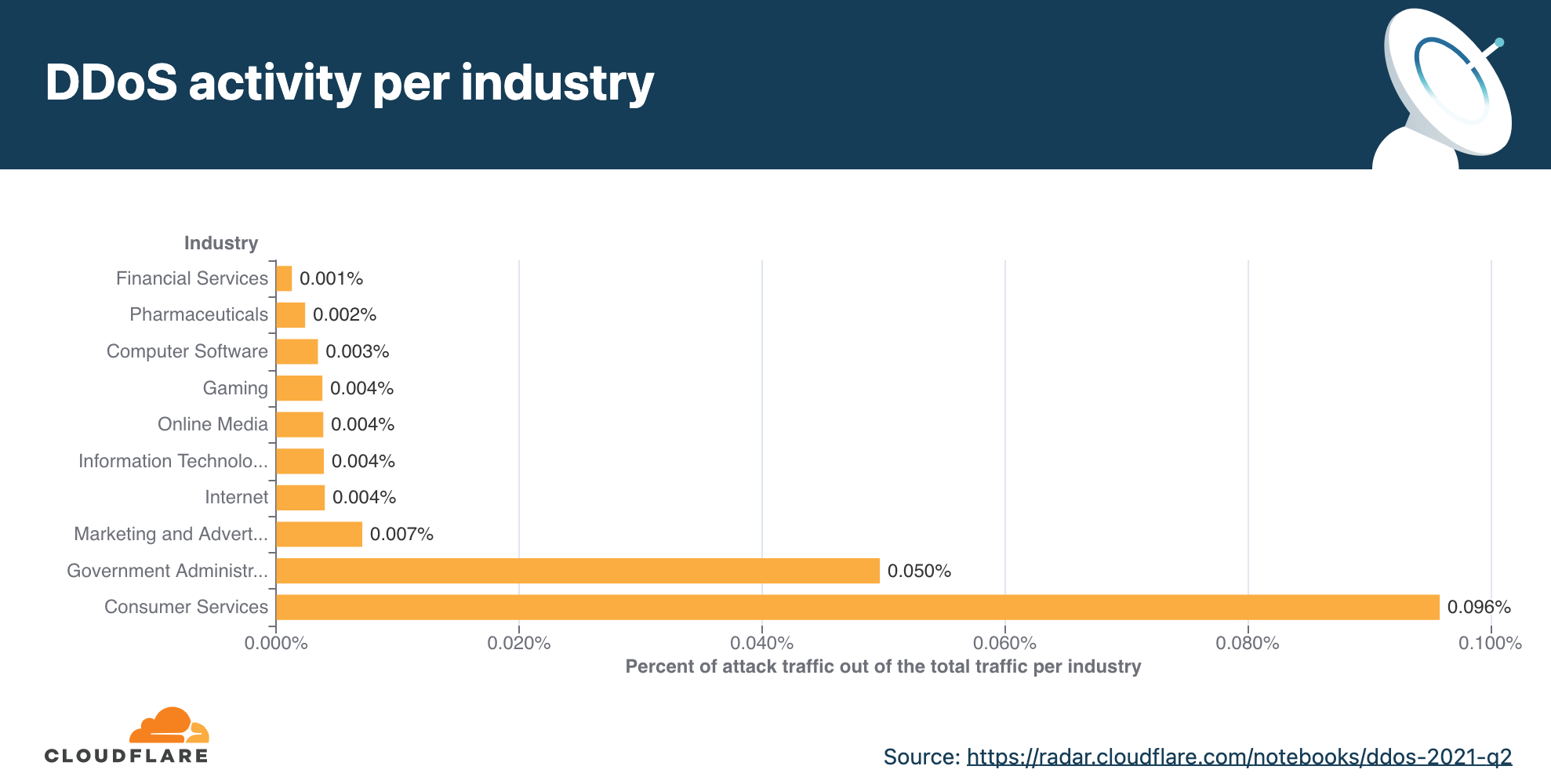

Activité DDoS par secteur du marché

Lorsque nous analysons les attaques, nous calculons le taux d'« activité DDoS », qui correspond au pourcentage de trafic hostile par rapport au trafic total (attaque + nettoyage). Cette opération nous permet de normaliser les points de données et d'éviter de favoriser, par exemple, un datacenter plus vaste, qui traite naturellement un trafic plus important et connaît donc plus d'attaques.

Le secteur des services aux consommateurs s'est révélé le plus ciblé au cours du deuxième trimestre 2021, suivi par l'administration publique et le secteur du marketing/de la publicité.

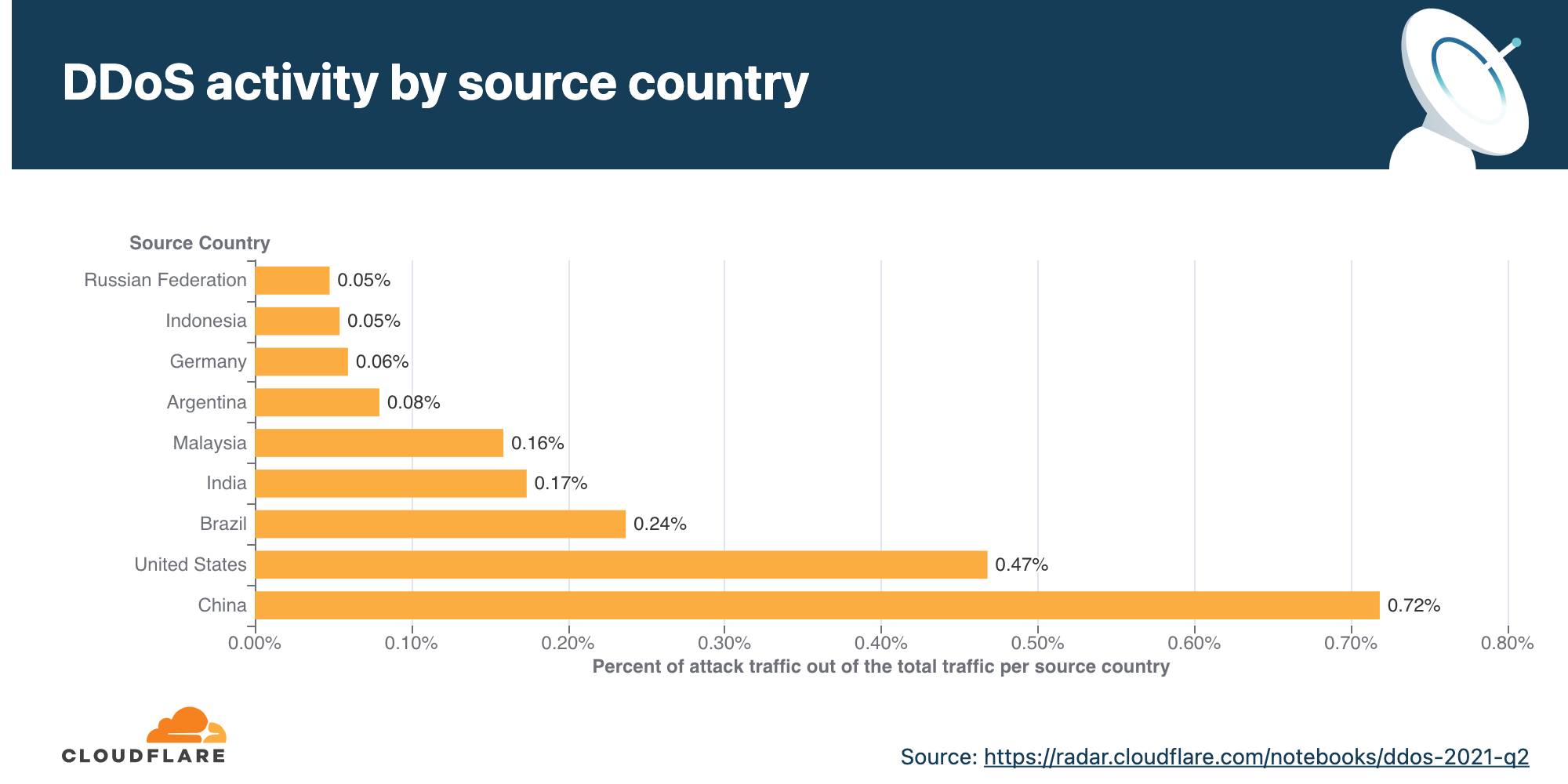

Activité DDoS par pays source

Pour comprendre l'origine des attaques HTTP observées sur le réseau Cloudflare, nous examinons l'adresse IP source du client générant les requêtes composant l'attaque HTTP. Contrairement aux attaques sur la couche réseau, les adresses IP source ne peuvent pas être usurpées lors d'une attaque HTTP. Un taux d'activité DDoS élevé dans un pays donné révèle la présence de vastes botnets au sein de ce dernier.

La Chine et les États-Unis conservent respectivement la première et la deuxième place, à l'égard du pourcentage d'activité DDoS provenant de leur territoire. En Chine, 7 requêtes HTTP sur 1 000 faisaient partie d'une attaque DDoS HTTP, tandis qu'il s'agissait de près de 5 requêtes HTTP sur 1 000 aux États-Unis.

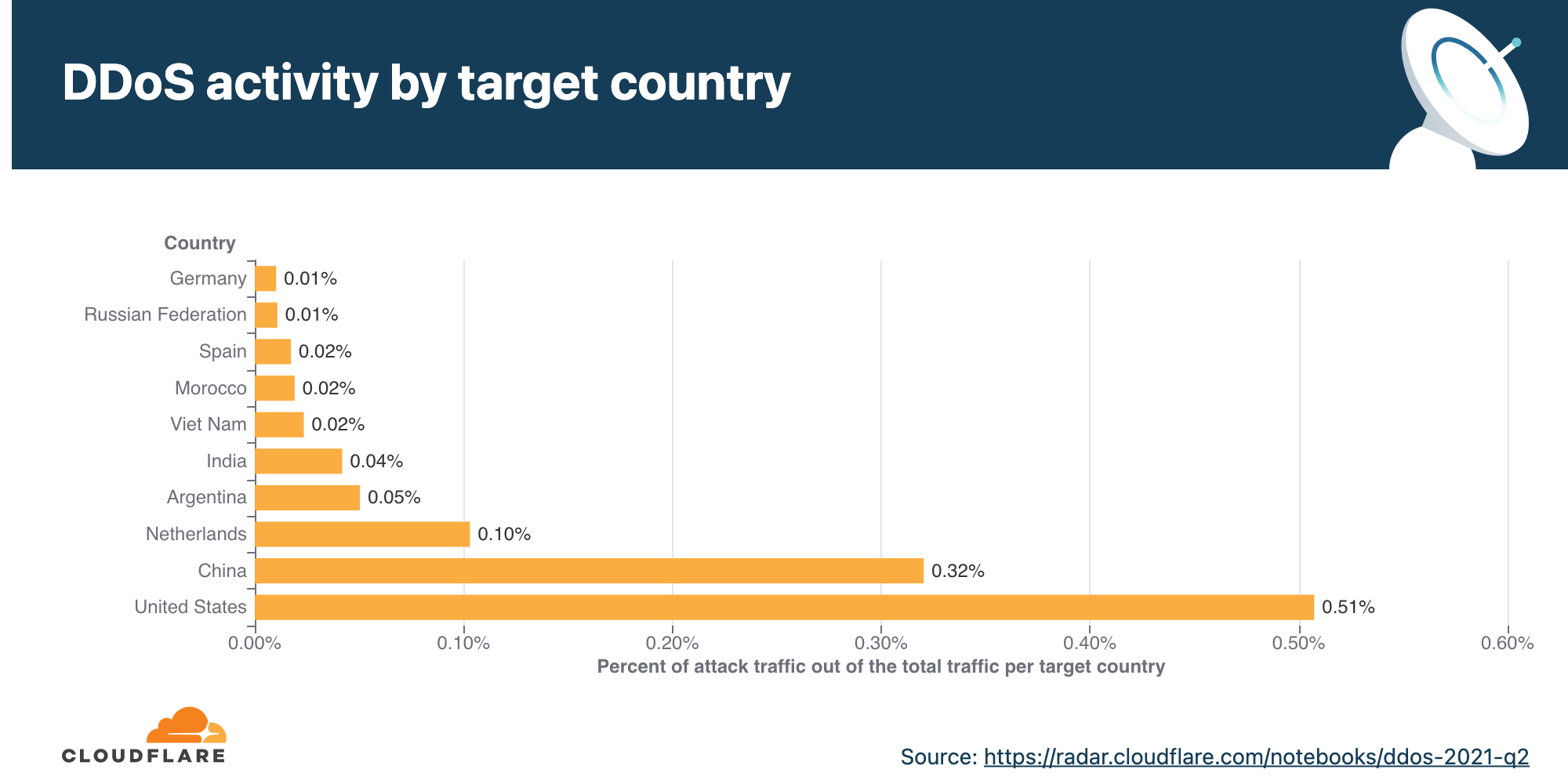

Activité DDoS par pays cible

Afin d'identifier le pays de résidence des cibles des attaques DDoS, nous décomposons l'activité DDoS en fonction du pays de facturation de nos clients. Veuillez noter que Cloudflare ne facture pas le trafic hostile et fait œuvre d'entreprise pionnière en proposant une protection DDoS illimitée et sans surcoût lié à l'utilisation depuis 2017. En croisant les données d'attaque avec le pays de facturation de nos clients, nous pouvons ensuite identifier les pays les plus attaqués.

Les données observées au deuxième trimestre 2021 révèlent que les attaques DDoS HTTP ont touché en priorité les entreprises américaines et chinoises. En fait, parmi l'ensemble des requêtes destinées aux entreprises situées aux États-Unis, une requête HTTP sur 200 faisait partie d'une attaque DDoS.

Attaques DDoS au niveau de la couche réseau

Si les attaques au niveau de la couche applicative prennent pour cible l'application (la couche 7 du modèle OSI) exécutant le service auquel les utilisateurs finaux tentent d'accéder, les attaques ciblant la couche réseau visent l'infrastructure réseau exposée (comme les routeurs en ligne et autres serveurs réseau), ainsi que la liaison Internet elle-même.

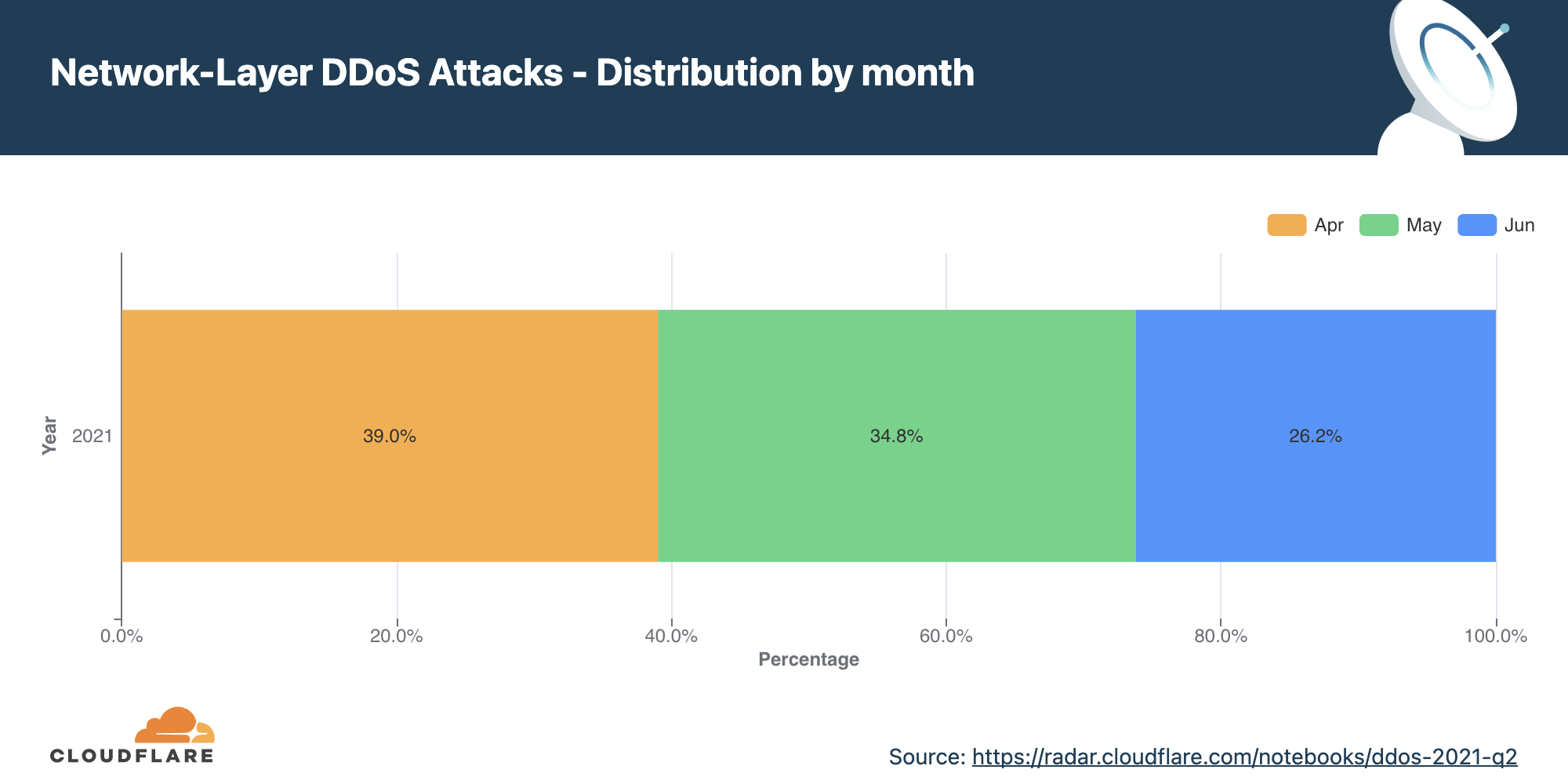

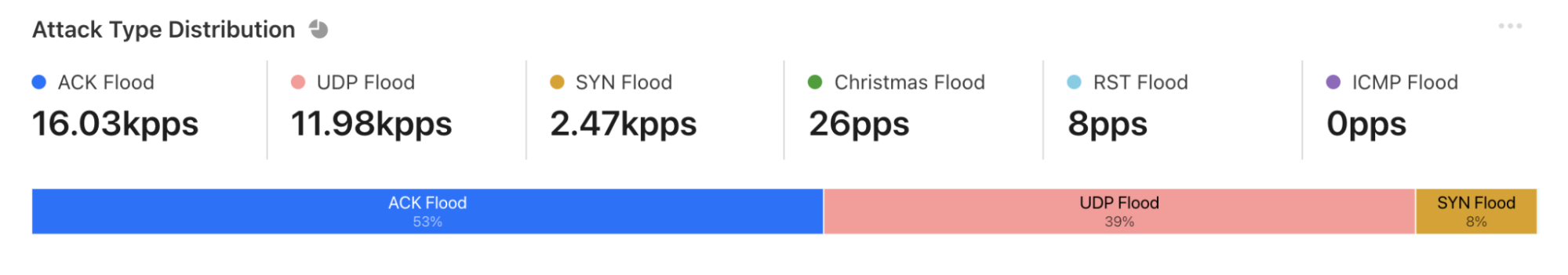

Le tableau ci-dessus présente la répartition des attaques DDoS sur la couche réseau au deuxième trimestre 2021.

Répartition des attaques en fonction de la taille (débit de paquets et débit binaire)

Il existe différentes manières de mesurer la taille d'une attaque DDoS sur la couche 3/4. L'une d'entre elles s'attache à son volume de trafic, mesuré en débit binaire (plus précisément, en gigabits par seconde). Une autre s'intéresse au nombre de paquets transmis, mesuré en termes de débit de paquets (plus exactement, en paquets par seconde). Les attaques à haut débit binaire tentent de saturer la liaison Internet, tandis que les attaques à débit de paquets élevé essaient de surcharger les routeurs et les autres équipements en ligne.

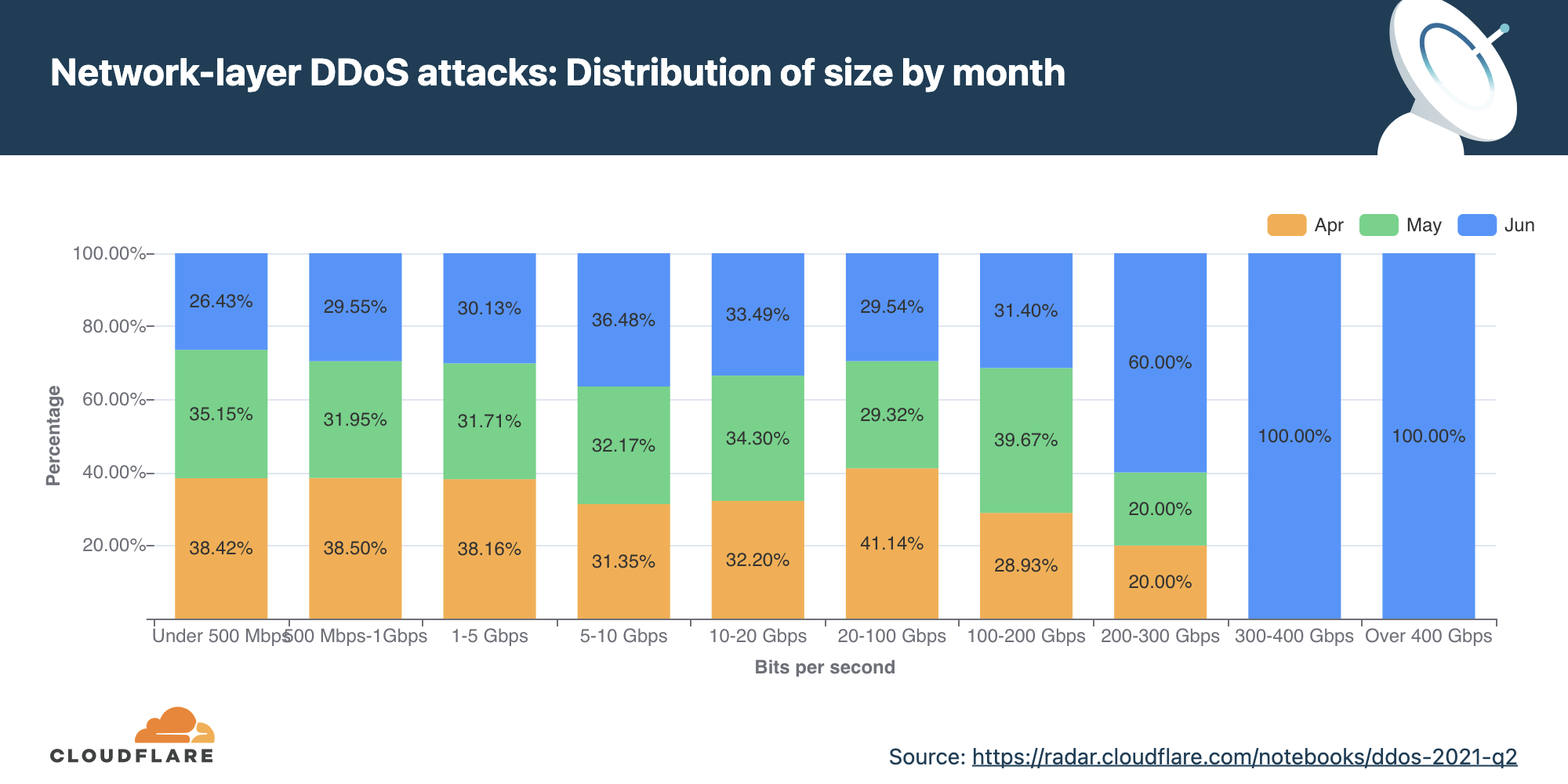

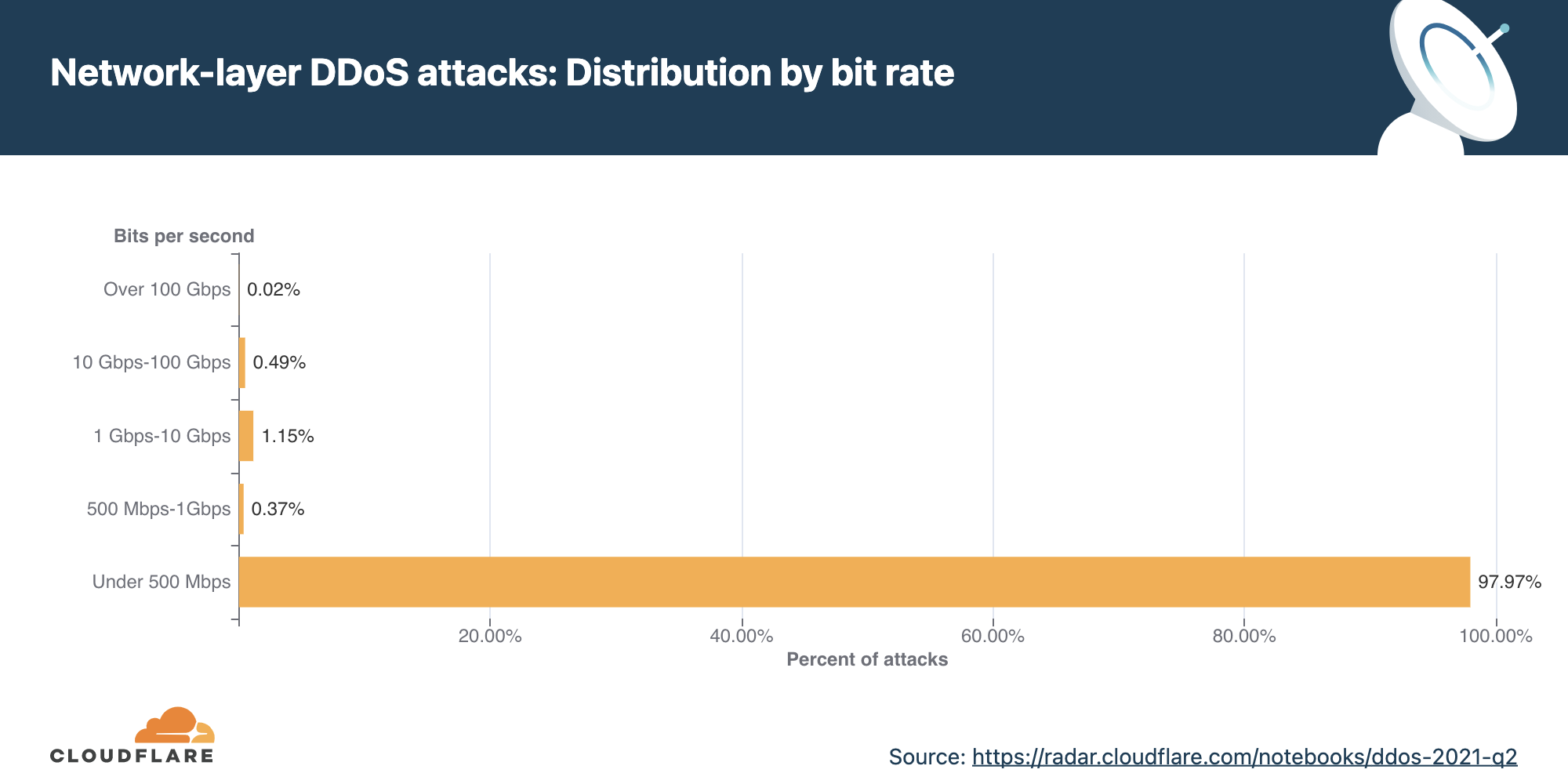

Le tableau ci-dessous montre la répartition des attaques en fonction de leur taille (en débit binaire) et du mois. Comme le montre le graphique, toutes les attaques supérieures à 300 Gb/s ont été observées pendant le mois de juin.

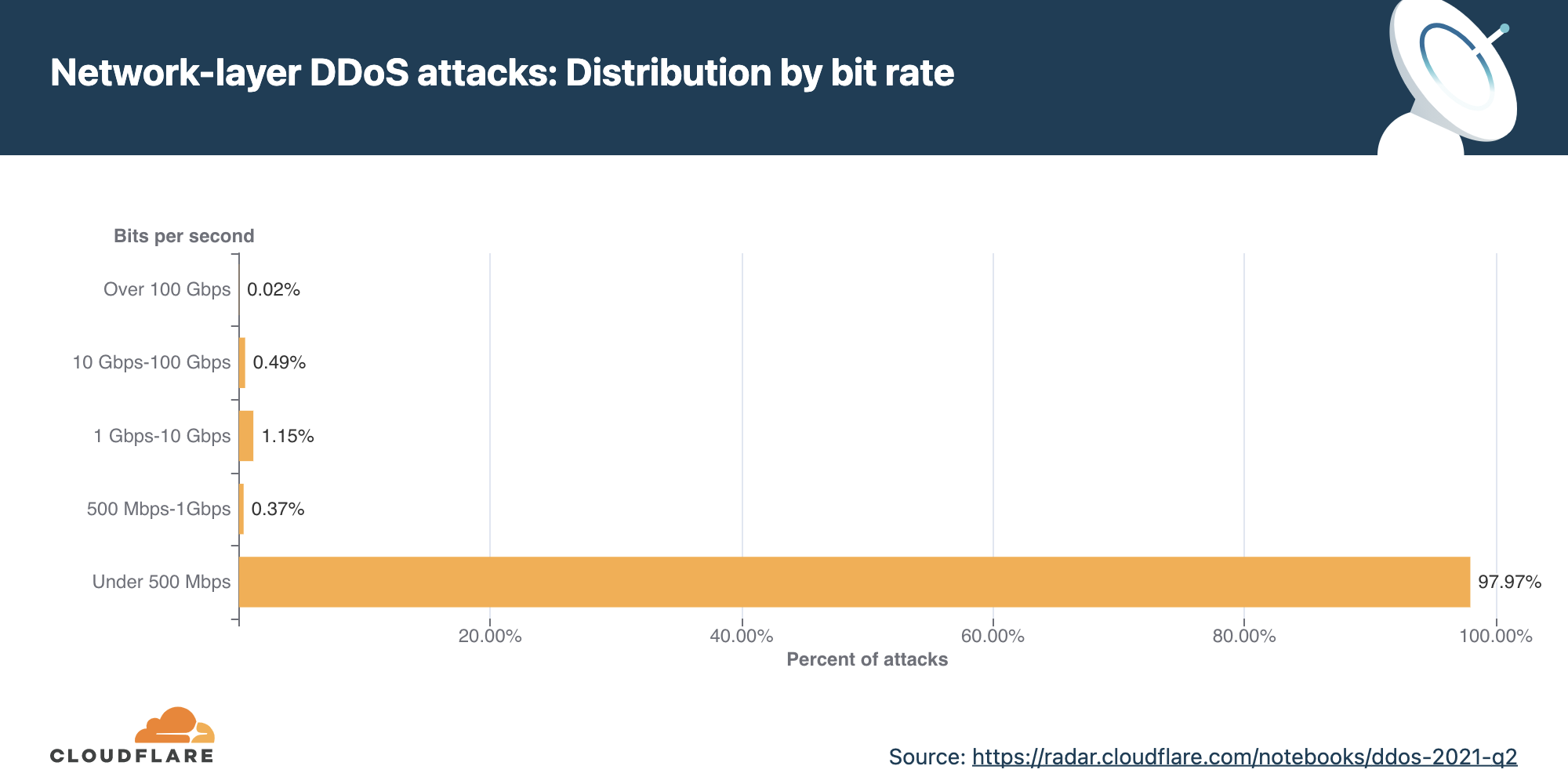

En termes de débit binaire, les attaques de moins de 500 Mb/s constituaient la majorité de l'ensemble des attaques DDoS observées au cours du deuxième trimestre 2021.

De même, du point de vue du débit de paquets, près de 94 % des attaques se situaient sous la barre des 50 000 paquets par seconde. Si les attaques de 1 à 10 millions de paquets par seconde ne représentent que 1 % de l'ensemble des attaques DDoS observées, ce nombre se révèle 27,5 % plus élevé que celui du trimestre dernier, un constat suggérant que les attaques plus volumineuses ne sont pas non plus sur la pente descendante.

Si les attaques au débit inférieur à 500 Mb/s peuvent paraître « petites » par rapport aux énormes attaques qui font les gros titres de l'actualité, elles se montrent souvent suffisantes pour entraîner une perturbation importante des propriétés Internet non couvertes par un service de protection anti-DDoS reposant sur le cloud. Veuillez noter que de nombreuses entreprises disposent de liaisons montantes affichant une bande passante inférieure à 1 Gb/s (telle que dotée par les fournisseurs de services). En supposant que leur interface réseau publique traite également le trafic légitime, il est facile de comprendre comment même les attaques DDoS inférieures à 500 Mb/s peuvent bien souvent se révéler capables de mettre à mal les propriétés Internet exposées.

Répartition en fonction de la durée d'attaque

Cloudflare continue de constater qu'un fort pourcentage des attaques DDoS se révèle de courte durée. Plus de 97 % de l'ensemble des attaques DDoS lancées au deuxième trimestre ont ainsi duré moins d'une heure.

Les brèves attaques en rafale visent à causer des dommages sans être décelées par les systèmes de détection des attaques DDoS. Les services de protection DDoS reposant sur des mesures manuelles d'analyse et d'atténuation peuvent se révéler inutiles contre ces attaques, car elles prennent fin avant même que l'analyse puisse identifier le trafic hostile.

Par ailleurs, le lancement d'attaques de faible durée peut servir à sonder les moyens de cyberdéfense de la cible. Largement disponibles sur l'Internet clandestin, les outils de test de charge et les outils d'attaque DDoS automatisés peuvent ainsi générer de courtes rafales (une attaque SYN flood, par exemple), suivies d'une autre attaque rapide utilisant un autre vecteur d'attaque. Ce mode d'action permet aux pirates de comprendre la stratégie de sécurité de leurs cibles, avant de décider de lancer une attaque plus importante, présentant un débit plus élevé et sur une durée plus soutenue.

Dans d'autres cas, les pirates peuvent générer des attaques DDoS de faible ampleur à titre de preuve de leur capacité à causer de réels dégâts par la suite. Cet avertissement se révèle bien souvent suivi d'une demande de rançon adressée à l'entreprise cible et exigeant un paiement de cette dernière afin de lui éviter d'être victime d'une attaque susceptible de perturber son infrastructure réseau plus en profondeur.

Ce constat souligne la nécessité d'une approche permanente et automatisée de la protection contre les attaques DDoS. De même, les services de protection anti-DDoS reposant sur des mesures manuelles d'analyse et d'atténuation peuvent se révéler inutiles contre ce type d'attaques, en raison de la faible durée de ces dernières.

Répartition des attaques en fonction de leurs vecteurs

Le terme « vecteur d'attaque » désigne la méthode utilisée par le pirate.

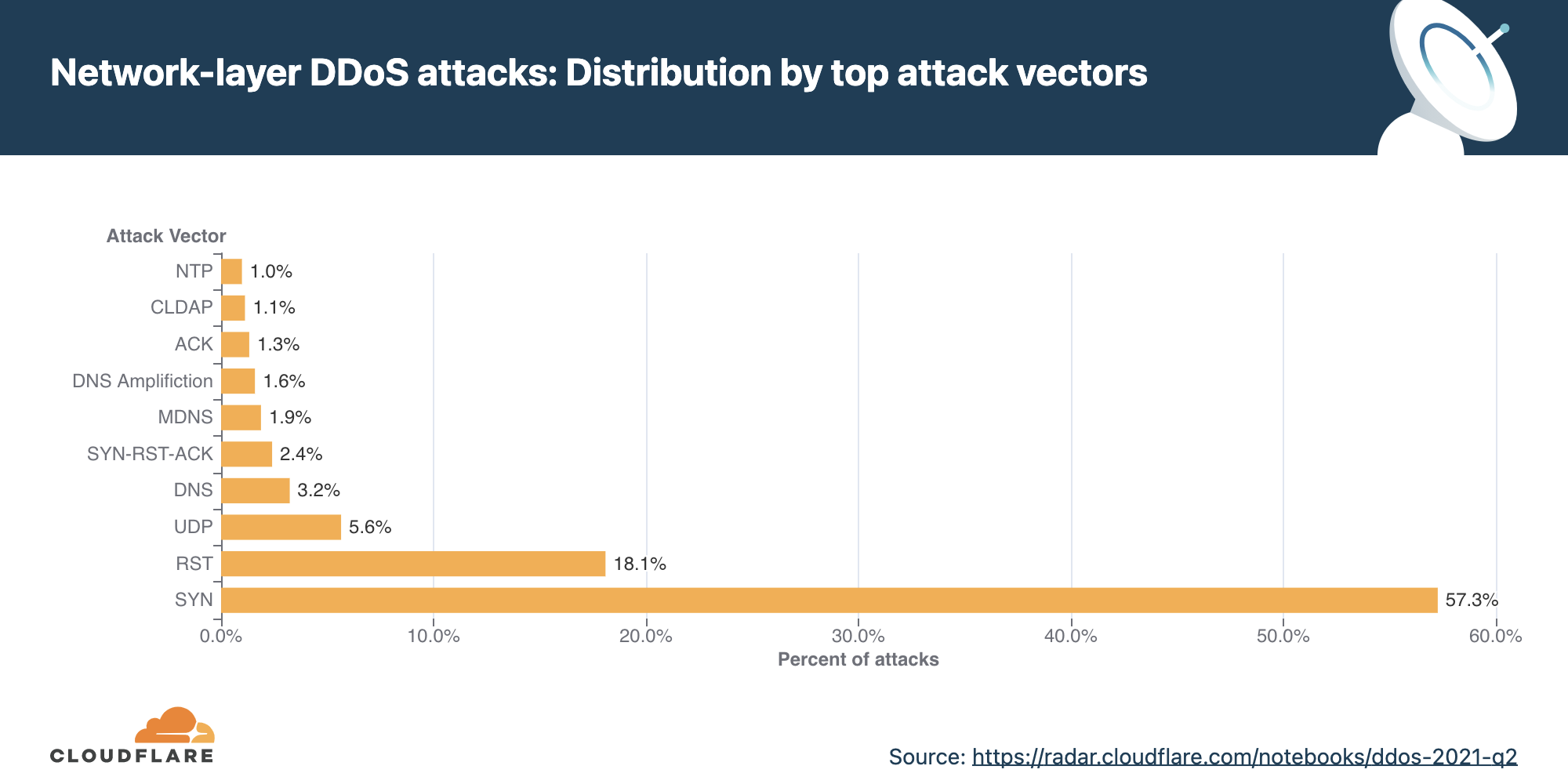

Comme observé lors des trimestres précédents, les attaques reposant sur le flood SYN et les protocoles fondés sur UDP demeurent les plus populaires auprès des pirates.

Qu'est-ce qu'une attaque SYN flood ? Il s'agit d'un type d'attaque DDoS qui exploite les bases fondamentales du protocole TCP. L'établissement d'une connexion TCP dynamique entre un client et un serveur commence par une négociation TCP en trois temps. Le client envoie un paquet initial (la requête de connexion) doté d'un indicateur synchronize (synchronisation, SYN). Le serveur renvoie un paquet porteur d'un indicateur d'accusé de réception synchronisé (SYN-ACK). Enfin, le client répond par un autre accusé de réception (un paquet ACK). À ce stade, la connexion est établie et les données peuvent commencer à être échangées jusqu'à la fermeture de la connexion. Ce processus dynamique peut être perverti par un pirate afin d'entraîner des événements de déni de service.

En envoyant des paquets SYN de manière répétée, ce dernier tente de saturer un serveur ou la table de connexion du routeur qui suit l'état des connexions TCP. Le routeur répond par un paquet SYN-ACK, alloue une certaine quantité de mémoire à chaque connexion donnée et attend à tort que le client lui renvoie le dernier paquet ACK. Lorsqu'un nombre suffisant de connexions occupe la mémoire du routeur, ce dernier ne peut plus allouer de mémoire supplémentaire aux clients légitimes. Le routeur tombe alors en panne ou se voit empêché de traiter les connexions client légitimes, entraînant ainsi un événement de déni de service.

Menaces émergentes

En hausse de 123 % par rapport au trimestre précédent, les attaques DDoS par amplification exploitant abusivement le protocole Quote of the Day (QOTD, citation du jour) figuraient parmi les menaces émergentes. Défini dans la RFC-865 (1983), ce dernier peut être acheminé par l'intermédiaire des protocoles UDP ou TCP. Initialement conçu comme un outil de mesure et de débogage, le QOTD n'impose aucune syntaxe spécifique pour ses citations. La RFC recommande toutefois l'utilisation de l'ASCII et d'en limiter la longueur à 512 caractères. En outre, bien qu'il s'agisse de vecteurs particulièrement anciens, nous avons constaté une augmentation des attaques UDP Portmap et Echo de 107 % par rapport au trimestre précédent. Ce chiffre pourrait indiquer une tendance des pirates à se pencher sur les outils et méthodes du passé pour essayer de franchir les systèmes de protection.

De plus, comme nous l'avons vu au cours des trimestres précédents, les attaques via QUIC (plus précisément les attaques par flood et par amplification du trafic non QUIC dans les lieux où l'on s'attend à trouver du trafic QUIC) ne cessent d'augmenter, suivant en cela l'adoption croissante du protocole QUIC. Au deuxième trimestre 2021, ces attaques ont ainsi enregistré une hausse de 109 % par rapport au trimestre précédent. Cette tendance continue peut indiquer une tentative de la part des pirates d'exploiter les passerelles et les ports désignés par QUIC afin de sonder les réseaux des entreprises à la recherche de vulnérabilités et de failles de sécurité.

Activité DDoS par pays d'implantation d'un datacenter Cloudflare

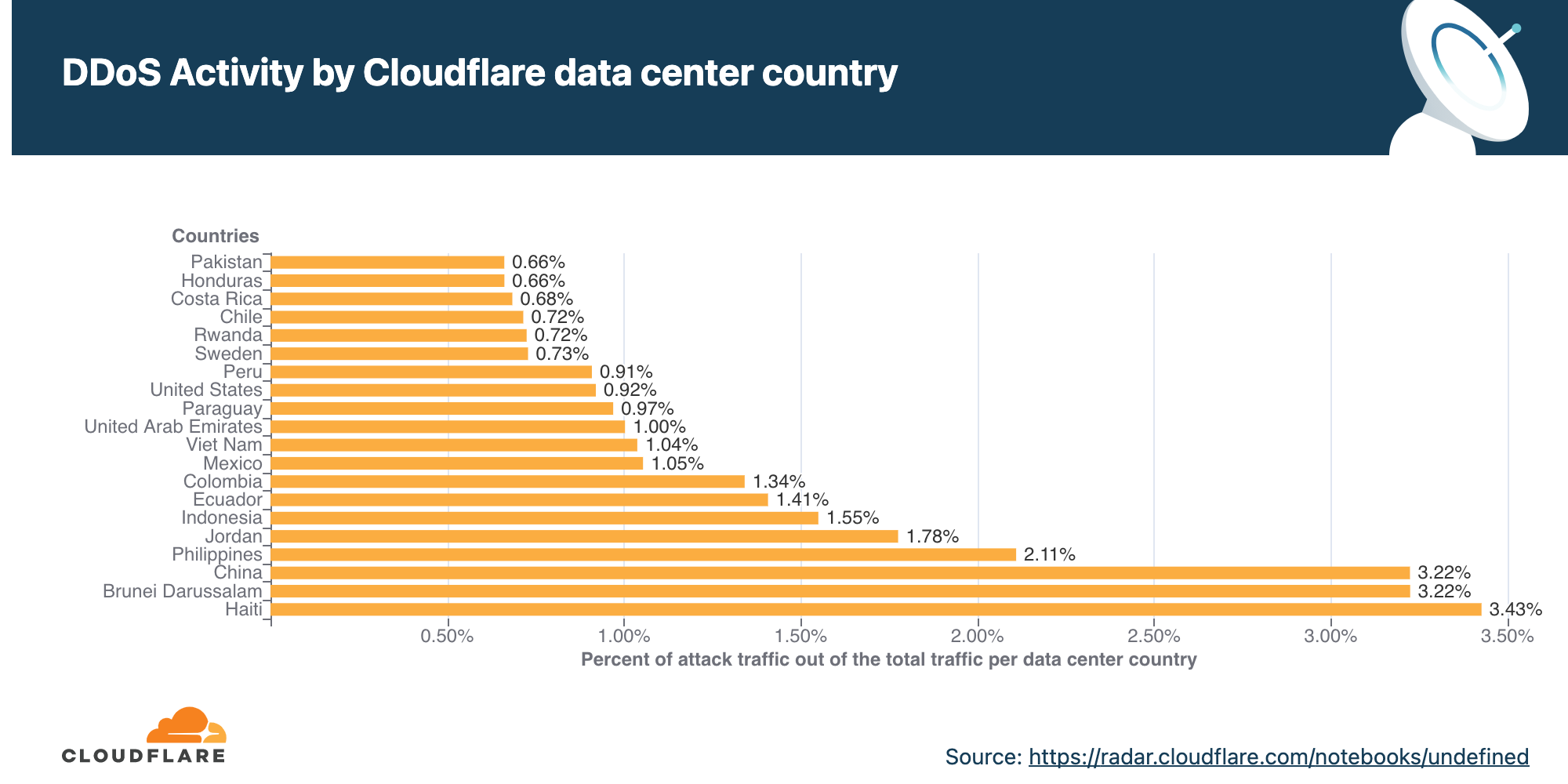

Au deuxième trimestre 2021, le plus fort pourcentage d'attaques DDoS sur la couche réseau a été observé par notre centre de données d'Haïti, suivi par le Brunei (où près de 3 paquets sur 100 faisaient partie d'une attaque) et la Chine.

Veuillez noter que lorsque nous analysons les attaques DDoS sur les couches 3 et 4, nous classons le trafic en fonction de la situation géographique des datacenters périphériques Cloudflare où le trafic a été ingéré et non de l'adresse IP source. En effet, lorsque les pirates lancent des attaques visant les couches 3 et 4, ces derniers peuvent usurper l'adresse IP source afin de dissimuler la source de l'attaque et d'introduire un caractère aléatoire aux propriétés d'une attaque. Le blocage des attaques par les systèmes de protection anti-DDoS simples s'en trouve donc plus difficile. Par conséquent, si nous cherchons à déterminer le pays d'origine en nous fondant sur une adresse IP source usurpée, le résultat aboutira à un pays erroné. Cloudflare parvient à surmonter les défis représentés par les adresses IP usurpées en présentant les données de l'attaque en fonction de l'emplacement du datacenter de Cloudflare dans lequel l'attaque a été constatée. Nous sommes à même de garantir la précision géographique de notre rapport dans la mesure où nous possédons des datacenters répartis dans plus de 200 villes à travers le monde.

Pour visualiser toutes les régions et tous les pays, consultez la carte interactive Rapport DDoS du tableau de bord de Cloudflare Radar.

Remarque sur les rançongiciels et les attaques DDoS avec demande de rançon : une menace mondiale croissante

Les dernières semaines ont connu une recrudescence des cybermenaces ayant pour objectif le versement d'une rançon : les rançongiciels et les attaques DDoS avec demande de rançon (RDDoS).

Qu'est-ce qu'un rançongiciel et une attaque DDoS avec demande de rançon ? Et en quoi ces menaces sont-elles différentes ?

Le terme « rançongiciel » désigne un logiciel malveillant capable de chiffrer les systèmes et les bases de données d'une organisation, afin de les rendre inaccessibles et inutilisables. Ces logiciels malveillants sont généralement introduits dans les systèmes de l'entreprise par le biais d'e-mails de phishing (ou hameçonnage) incitant les employés à cliquer sur un lien ou à télécharger un fichier. Une fois le logiciel malveillant installé sur l'appareil de l'employé, le rançongiciel chiffre ce dernier et peut se propager à l'ensemble du réseau de l'entreprise, c'est-à-dire ses serveurs et les appareils des employés. Le pirate demande alors de l'argent (généralement sous forme de bitcoins) en échange du déchiffrage des systèmes de l'entreprise et de la restitution de l'accès à ces derniers.

À la différence d'une attaque par rançongiciel, une attaque DDoS avec demande de rançon ne chiffre pas les systèmes d'une entreprise, mais vise simplement à les mettre hors ligne en l'absence de paiement. Ce type d'attaque se révèle d'autant plus dangereux qu'il ne nécessite pas que le pirate puisse accéder aux systèmes internes d'une entreprise avant de mettre sa menace à exécution. Toutefois, face à une protection anti-DDoS suffisamment solide, les attaques DDoS avec demande de rançon n'ont que peu ou pas d'effet sur les entreprises.

Les menaces liées aux rançongiciels et aux attaques DDoS avec demande de rançon affectent la plupart des secteurs d'activité à travers le monde : le secteur financier, les transports, l'industrie pétrolière et gazière, les biens de consommation… sans oublier l'éducation et les soins de santé.

Certaines entités se revendiquant du nom de « Fancy Lazarus », « Fancy Bear », « Lazarus Group » et « REvil » se lancent à nouveau dans une campagne d'attaques par rançongiciel et d'attaques DDoS avec demande de rançon visant les sites web et l'infrastructure réseau des entreprises, à moins qu'une rançon ne leur soit versée avant une date limite donnée. Dans le cas des menaces DDoS, une attaque DDoS de faible envergure est habituellement lancée à titre de démonstration avant l'envoi de la demande de rançon proprement dite. Généralement effectuée via UDP, cette démonstration dure entre 30 et 120 minutes.

La demande de rançon typique est envoyée aux alias e-mail communs ou groupés de l'entreprise. Publiquement disponibles en ligne, ces derniers comprennent, par exemple, les adresses en noc@, support@, help@, legal@, abuse@, etc. Dans plusieurs cas, ces demandes de rançon se sont directement retrouvées redirigées vers le dossier de courrier indésirable. Dans d'autres, nous avons constaté que de nombreux employés considéraient ces demandes comme du courrier indésirable, avec pour résultat une augmentation du temps de réponse de l'entreprise et des dégâts supplémentaires aux propriétés en ligne de cette dernière.

Les recommandations de Cloudflare aux entreprises qui reçoivent une menace ou une demande de rançon :

- Ne paniquez pas. De même, nous vous conseillons de ne pas payer la rançon, car un tel versement ne fait qu'encourager les acteurs malveillants et les enrichit. En outre, il ne garantit aucunement que vous ne ferez pas l'objet d'une nouvelle attaque à l'avenir.

- Contactez les autorités locales : préparez-vous à leur transmettre une copie de la demande de rançon que vous avez reçue, ainsi que de tout autre élément, comme des journaux ou des captures de paquets.

- Activez une stratégie efficace de protection contre les attaques DDoS : les mesures de protection anti-DDoS fondées sur le cloud peuvent faire l'objet d'une intégration rapide en cas de menace active. De plus, la présence d'une équipe d'experts en sécurité à vos côtés vous permettra d'atténuer les risques de manière prompte et efficace.

Découvrez cette courte vidéo du directeur de la technologie (CTO) de Cloudflare, John Graham-Cumming, sur la menace représentée par les attaques DDoS avec demande de rançon.

Cloudflare protège Hypixel contre une vaste campagne d'attaques DDoS

Lors du dernier trimestre, les équipes Cloudflare se sont retrouvées particulièrement occupées par la nécessité d'intégrer rapidement une multitude de clients (aussi bien nouveaux qu'existants sur notre service Magic Transit, car ces derniers avaient reçu une demande de rançon ou se trouvaient sous le coup d'une attaque DDoS active.

Notre client Hypixel Inc, le studio de développement à l'œuvre derrière le plus gros serveur de mini-jeux Minecraft du monde, figurait parmi eux. Avec un total de plus de 24 millions de comptes uniques à ce jour et le record mondial de joueurs PC en simultané (plus de 216 000), l'équipe d'Hypixel fait tout son possible pour ajouter de la valeur à l'expérience de plusieurs millions de joueurs à travers le monde.

Les attaques DDoS volumétriques touchant le secteur des jeux figurent souvent parmi les plus vastes et, du fait de son statut de marque éminente, Hypixel en subit plus que sa part. Le fonctionnement des serveurs d'Hypixel repose essentiellement sur des notions de disponibilité et de performances élevées. Toute interruption ou latence perceptible pourrait ainsi entraîner l'exode de nombreux joueurs.

Lorsqu'elle s'est retrouvée sous les feux d'une vaste campagne d'attaques DDoS, la société Hypixel s'est tournée vers Cloudflare pour étendre ses services Cloudflare afin d'inclure Magic Transit, notre service (fondé sur le protocole BPG) de protection de l'infrastructure réseau contre les attaques DDoS. Après l'intégration rapide et immédiate d'Hypixel, les services Cloudflare ont pu automatiquement détecter et atténuer les attaques DDoS visant le réseau de l'entreprise, dont certaines dépassaient largement les 620 Gb/s. L'arsenal des menaces se composait principalement de floods TCP et d'attaques par amplification UDP. Les différentes couleurs sur le graphique représentent les nombreux systèmes de Cloudflare qui contribuent à la détection et à l'atténuation d'une attaque multivectorielle. Le schéma permet dès lors de souligner la valeur de notre approche multicouche de la défense contre les attaques DDoS.

La solution Magic Transit a protégé le réseau d'Hypixel, malgré les fluctuations en temps réel du schéma des attaques. En fait, comme l'ensemble du trafic légitime de l'entreprise transitait par le réseau hautes performances et à faible latence de Cloudflare, les utilisateurs d'Hypixel n'ont remarqué aucune modification de leur expérience de jeu, même lors d'une attaque DDoS de grande ampleur.

Pendant cette campagne d'attaques, Cloudflare a automatiquement détecté et atténué plus de 5 000 attaques DDoS. Sur ce total, 53 % étaient des attaques ACK, 39 % des attaques fondées sur le protocole UDP et 8 % des attaques SYN.

« Nous avons subi plusieurs attaques de plus de 620 Gb/s sans aucune incidence sur nos joueurs. Grâce à Cloudflare Magic Transit, leur expérience de jeu est restée intacte et rapide. » — Simon Collins-Laflamme, PDG d'Hypixel Inc.

Le parcours d'Hypixel avec Cloudflare a commencé par l'utilisation de la solution Cloudflare Spectrum pour protéger son infrastructure de jeu contre les attaques DDoS. À mesure que sa base d'utilisateurs se développait, l'entreprise a ensuite adopté d'autres produits Cloudflare afin de renforcer la robustesse et la résilience de l'ensemble de son infrastructure stratégique. Hypixel utilise aujourd'hui plusieurs produits Cloudflare, dont le réseau CDN, le service Rate Limiting, Spectrum, le routage intelligent Argo et la solution Load Balancing pour bâtir et sécuriser l'infrastructure qui permet aux joueurs du monde entier de bénéficier en temps réel de l'expérience de jeu qu'ils recherchent.

Bénéficiez d'une protection globale contre les cyberattaques de toutes sortes

Les attaques DDoS ne forment qu'une facette de l'environnement des cybermenaces. Avec l'adoption de l'approche Zero Trust par un nombre croissant d'entreprises, les spécialistes des réseaux et de la sécurité font face à une augmentation des menaces liées à l'accès réseau, ainsi qu'à une forte hausse de la fréquence et de la sophistication des attaques en lien avec les bots et des attaques par rançongiciel.

L'intégration constitue l'un des principes essentiels de la conception des produits Cloudflare. Profondément intégré à notre plateforme existante de solutions de sécurité et de protection contre les attaques DDoS, le service Cloudflare One s'appuie ainsi sur un modèle de sécurité Zero Trust pour mieux protéger les appareils, les données et les applications des entreprises.

En fait, l'architecture unique de Cloudflare lui permet de proposer une solution intégrée englobant les produits phares suivants, pour n'en citer que quelques-uns :

- Protection contre les attaques DDoS : position de LEADER dans le rapport The Forrester Wave™: DDoS Mitigation Solutions, Q1 2021 (solutions d'atténuation des attaques DDoS, premier trimestre 2021)1

- Pare-feu WAF : Cloudflare a obtenu l'évaluation CHALLENGER (PRÉTENDANT) au classement Magic Quadrant for Web Application Firewall (Carré magique des pare-feu d'applications web) 2020 de Gartner, en décrochant la meilleure place dans la catégorie « Ability to Execute » (capacité d'exécution)2

- Zero Trust : Cloudflare a obtenu la note LEADER dans le rapport Omdia Market Radar: Zero Trust Access (rapport Omdia Market Radar sur l'accès Zero Trust) 20203

- Protection web : place de Leader en matière d'innovation décernée par Frost & Sullivan sur le marché Global Holistic Web Protection (protection web holistique mondiale) pour l'année 20204

Le réseau mondial (et en pleine expansion) de Cloudflare est idéalement positionné pour offrir une protection contre les attaques DDoS et d'autres services d'amélioration de la sécurité, des performances et de la fiabilité à une échelle, une vitesse et une efficacité inégalées.

Pour en savoir plus sur la solution de lutte contre les attaques DDoS de Cloudflare, contactez-nous ou abonnez-vous.

____

1Forrester Wave™: DDoS Mitigation Solutions, Q1 2021 (solutions d'atténuation des attaques DDoS, premier trimestre 2021), Forrester Research, Inc., 3 mars 2021. Le rapport est disponible à l'adresse suivante : https://www.cloudflare.com/fr-fr/forrester-wave-ddos-mitigation-2021/.

2Gartner, « Magic Quadrant for Web Application Firewalls » (Carré magique des pare-feu d'applications web), Analystes : Jeremy D'Hoinne, Adam Hils, John Watts, Rajpreet Kaur, 19 octobre 2020. https://www.cloudflare.com/fr-fr/gartner-mq-waf-2020/.

3https://www.cloudflare.com/fr-fr/lp/omdia-zero-trust

4https://www.cloudflare.com/fr-fr/lp/frost-radar-holistic-web/